14/3/2018

Wczoraj zdarzyło się coś dziwnego. Badacze izraelskiej firmy CTS Labs opublikowali stronę internetową amdflaws.com, na której w niespotykanie do tej pory podkręcony marketingowo sposób (loga, filmiki, wywiady) przedstawili 13 dziur i “backdoorów” w procesorach AMD RYZEN i EPYC ostrzegając, że każdy kto korzysta z procesorów AMD, czy to w komputerach, urządzeniach mobilnych czy serwerach jest podatny na ataki. To prawda. W publikacji badaczy zabrakło jednak najważniejszego — szczegółów technicznych pozwalających na niezależne potwierdzenie wykrytych dziur. Brak takiego opisu spowodował, że wielu badaczy wątpi w rzetelność publikacji i ostrzeżenie postrzega jedynie w kategoriach PR-owej zagrywki. Niestety, sprawa pomimo niepoważnego sposobu jej przedstawienia jest poważna. Dziury istnieją, ale większość z Was i tak nie powinna się nimi przejmować. W poniższym artykule wyjaśniamy dlaczego.

13 dziur w procesorach AMD

Ledwie otrząsnęliśmy się po dziurach w procesorach Intela (por. Spectre i Meltdown) a tu okazuje się, że także procesory AMD posiadają podobne dziury i backdoory, które ciężko będzie wyrugować. Przyjrzymy się stronie amdflaws.com, która o nich informuje. Zawiera ona ogólny 20-stronnicowy opis podatności (bez szczegółów technicznych) i taki filmik:

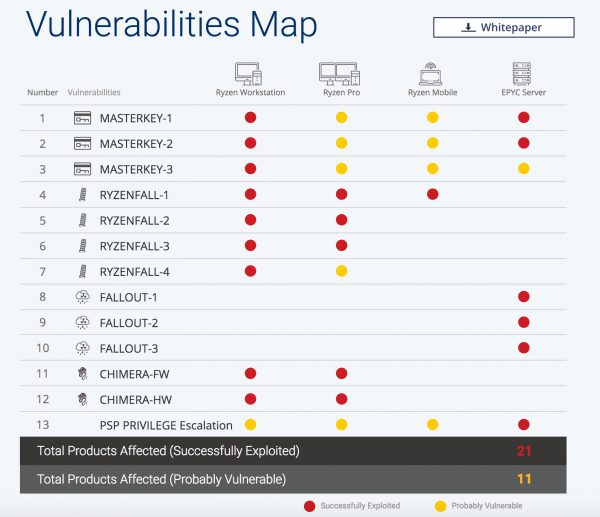

Z materiałów opublikowanych przez CTS Labs można wyczytać, że błędy dotyczą AMD Secure Processor i pozwalają na zainstalowanie trudnego do wykrycia złośliwego oprogramowania o ile atakujący już ma dostęp do komputera i uprawnienia administratora. Błędy podzielono na 4 klasy (tak! każda z nich ma swoje własne logo!):

-

RYZENFALL

MASTERKEY

FALLOUT

CHIMERA

Secure Processor to w uproszczeniu obszar procesora w którym przetwarzane są najważniejsze informacje, w tym hasła. Błędy pozwalają na kradzież danych z Windows Credential Guard ale taże fizyczne uszkodzenie procesora.

CTS Labs twierdzi, że procesory AMD są sprzedawane są z backdoorami, które miały zostać zaimplementowane przez Tajwańską firmę ASMedia, oddział firmy ASUSTeK. Ich przeoczenie przez AMD ma wedle CTS Labs stawiać pod znakiem zapytania zdolności AMD w zakresie podstawowych audytów bezpieczeństwa i kontroli jakości.

Musisz mieć admina, żeby zhackować AMD

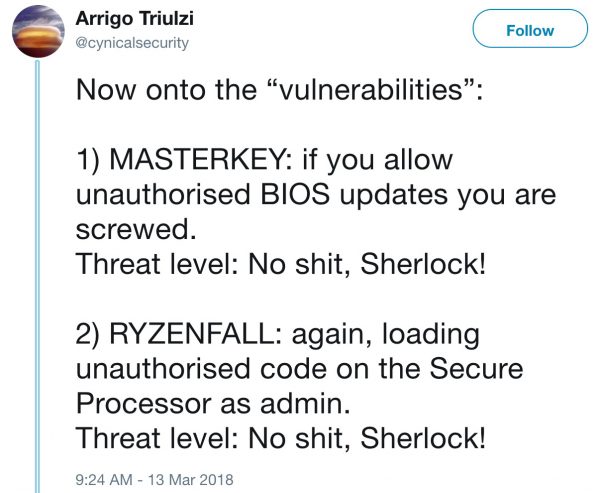

Niektórzy z badaczy wytknęli CTS Labs, że jeśli atakujący może reflashować BIOS (jeden z warunków do wykorzystania odkrytej podatności) to właściciel komputera i tak ma przekichane. Niezależnie od tego, z jakiego procesora korzysta.

I to generalnie jest prawda. Wykorzystanie podatności w AMD wymaga od atakującego wcześniejszego przejęcia kontroli nad systemem ofiary. Na tym etapie większość przestępców po prostu zainstaluje ransomware i zaszyfruje dysk ofiary lub zakosi jej portfel z kryptowalutami albo podepnie Windowsa do botnetu i wykorzysta do rozsyłania spamu. I takie działania w pełni usatysfakcjonują atakujących.

Innymi słowy, już samo to, co trzeba zrobić, żeby móc w ogóle wykorzystać podatności w AMD odkryte przez CTS Labs już wystarczające do czynienia zła. “O ile podatności w ogóle istnieją” — podnoszą niektórzy — “bo przecież badacze nie opublikowali ich szczegółów technicznych!”

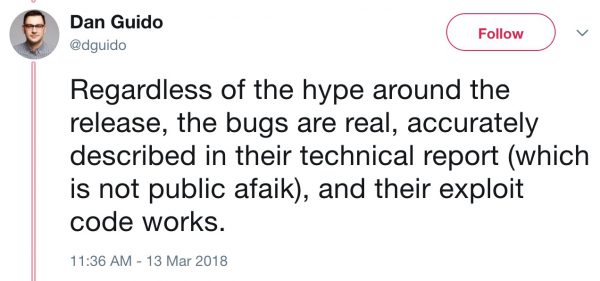

Dan Guido potwierdza: błędy są poważne

Wszystko wskazuje na to, że techniczny opis podatności istnieje i przynajmniej jedna osoba już się z nim zapoznała. Dan Guido, znany badacz bezpieczeństwa zapewnił na Twitterze, że pomimo kontrowersji związanej ze stylem publikacji i brakiem ujawnienia szczegółów technicznych podatności, są one prawdziwe. Badacz miał widzieć exploity w działaniu, gdyż CTS Labs poprosiło go o konsultacje przed publikacją.

Guido twierdzi, że wyśmiewanie przez innych badaczy warunku bycia administratorem aby móc wyexploitować podatności nie jest do końca fair. Według niego wszystkie wykryte przez CTS Labs podatności prezentują niespodziewane i niezgodne z wolą twórców procesora zachowania i dlatego nie należy ich bagatelizować i trzeba postrzegać w kategorii błędów.

Tego typu podatności mogą — w skrócie — złą sytuacje przeobrazić w jeszcze gorszą. Przydadzą się różnej maści rządowym hackerom, którzy chcieliby sprawić aby ich malware nie został wykryty i trudny do usunięcia, poza zasięgiem oprogramowania antywirusowego.

AMD poinformowane o błędach na 24 godziny przed publikacją

W całej sprawie branżę bezpieczeństwa porusza jeszcze jedna kwestia. CTS Labs dało AMD jedynie 24 godziny na reakcję zamiast zwyczajowych 90. To dość niespotykane zachowanie, zwłaszcza przy tak poważnych oskarżeniach. Oto co w tej sprawie do powiedzenia ma samo AMD:

A jakby tego było mało, w “warunkach korzystania ze strony” amdflaws.com, które każdy akceptuje wchodząc na nią, stoi:

Although we have a good faith belief in our analysis and believe it to be objective and unbiased, you are advised that we may have, either directly or indirectly, an economic interest in the performance of the securities of the companies whose products are the subject of our reports.

i zaledwie godzinę po stworzeniu raportu CTS Labs, mało znana firemka wypuszcza 33 stronnicowy dokument analizujący sytuację finansową AMD jako “ogłoszą bankructwo”. Trudno oprzeć się wrażeniu, że firma Viceroy Research Group zajmująca się analizami finansowymi i doradzająca w co inwestować wiedziała o błędach zanim zostały one ujawnione opinii publicznej.

Akcje AMD poszły w dół o 2% (póki co).

Mam procesor AMD — co robić, jak żyć?

Jeśli masz jeden ze wskazanych w tym artykule procesorów AMD, jesteś podatny i na razie nie możesz z tym zrobić niczego. Łatek brak. Obejść też. Ale to nie oznacza, że powinieneś wyłączyć swój komputer/serwer. Póki co nie są znane żadne ataki wykorzystujące te klasy podatności, które byłyby aktywnie wykonywane w internecie. I pewnie nie prędko się pojawią, bo CTS Labs szczegóły techniczne ujawniło tylko AMD i Microsoftowi.

Ale ponieważ warunkiem koniecznym do wykorzystania podatności są uprawnienia administratorskie albo fizyczny dostęp do sprzętu, najlepiej dobrze zabezpiecz swój komputer przed cudzymi łapskami (dosłownie) i jak zwykle, nie daj się zainfekować złośliwym oprogramowaniem.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Wymagania: zflashowanie biosu płyty głównej i wgranie specjalnie spreparowanego firmware, fizyczny dostęp do komputera, posiadanie uprawnień administratora.

Trudno to nawet skomentować. I jeszcze ten disclamer…

generalnie chodzi o możliwości, skoro technicznie jest możliwość wstrzyknięcia keylogera przez chip ASMedia do procesora/psp i wykrycie tego dziś nie jest możliwe przez żaden system aw/itp. to sprawa nie jest błacha. Skąd wiesz, że twój system jest czysty. Zanim go kupiłeś przez wiele rąk przeszedł ;)

@Tom. Mnie zastanawia jak wielu z czytelników tej strony dysponując komputerem z procesorem Intela zaktualizowało BIOS swoich płyt aby załatać nawet bardziej niebezpieczną lukę niż powyżej opisaną. https://www.intel.com/content/www/us/en/support/articles/000025619/software.html

Według moich szacunków praktycznie każdy sprzęt, który ma ponad 3 lata pozostanie niezabezpieczony. A do wykorzystania tego błędu nie trzeba mieć uprawnień administratora. Wystarczy urządzenie USB ze spreparowanym sterownikiem i jesteśmy w czarnej “d” (mój sprzęt na płycie ASUSA z serii ROG również nie otrzymał wymaganej aktualizacji). Ewentualnie atak przez nieuprzywilejowaną aplikację :(. Co jeszcze ciekawsze nie mam pojęcia, czemu do tej pory mój system nadal nie zainstalował aktualizacji na Spectre i Meltdown, chociaż ta ostatnia bez instrukcji INVPCID działa słabo.

cd. O i zapomniałem jeszcze o tym: https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00075&languageid=en-fr

które można wykorzystać zdalnie przez sieć. ROTFL :(.

@MegaMan

to można policzyć, ja zaktualizowałem ;)

Dzięki za info. Wreszcie mogę dodać jednego ;). 1 na około 30-stu.

Największy problem mają ludzie korzystający ze sprzętu wprowadzonego na rynek ponad 3 lata temu. Najpewniej się do tej grupy nie zaliczasz.

@MegaMan

Koledzy z Niebezpiecznika generalnie mało aktywnie reagują na zgłoszenia o Intelu/AMT.

19 maja 2017 wysłałem info na “redakcja@”, dostałem miłe zgłoszenie “jak czytelnicy uznają to opublikujemy”, i bodaj w końcu się na jakimś MemDumpie (listopad?) pokazało.

… bo, zapewne, Mac miał z tym mniejszą wpadkę – a oni są bardzo Applowi.

Kurde a jak ktoś przyjdzie w nocy zobaczy ze mam zabezpieczony komputer i podmieni mi go na inny zainfekowany ale w takiej samej obudowie – jak się przed tym zabezpieczyć? – jakieś porady od kolegów ekspertów :P

Najlepiej w takim przypadku przywiązywać kompa do nogi. Jak będą chcieli zabrać to musza podmienić też noge

Markerem UV go opisz i sprawdzaj codziennie rano :D

Włóż pod poduszkę, ciężko wyjąć a rano pożytek taki jakby ci nagle pamięci przybyło;)

proponuje samemu wgrac na niego malware i backdoora. Jak rano zobaczysz, ze backdora nie ma, albo co gorsza, malware nie dziala, to znaczy, ze to nie twoj komputer. Gorzej jak automatyczna aktualizacja windowsa wyczysci wszystko superwydajnym antywirusem! wtedy przechlapane, bo bedziesz musial wyrzucic swoj sprawny komputer do kosza…

Ja bym poprosił mamę, żeby pokrowiec na komputer uszyła. I nie pokazywałbym go nikomu bez pokrowca.

pozwalają na zainstalowanie trudnego do wykrycia złośliwego oprogramowania o ile atakujący już ma dostęp do komputera i uprawnienia administratora.

Od tego momentu nie warto juz czytac. Dziekuje za klik bajtowy temat

Wygląda na to, że nawet samego tytułu ze zrozumieniem nie przeczytałeś :)

A może jednak przeczytał i tytuł faktycznie jest clickbaitowy?

> “Dan Guido potwierdza: błędy są poważne”

Czy można prosić źródło tej wypowiedzi? Konkretne zdanie najlepiej?

@Haos

skrin z tłita nie wystarczy?

Sorry, ale mówienie, że błędy są poważne, a jednocześnie wymaganie do ich użycia roota, podpisanego cyfrowo sterownika lub fizycznego dostępu do BIOS’u to istna kpina.

Poważne to one by były, gdyby bez takich warunków dało się je wykorzystać. W intelu jest o wiele więcej ciekawych rzeczy tego typu, które można wykorzystać mając root’a, podpis cyfrowy i fizyczny dostęp :)

Do poczytania https://www.wired.com/story/amd-backdoor-cts-labs-backlash/

I jeszcze to:

https://pclab.pl/news77294.html

nic nie stoi na przeszkodzie, po prostu grupa pewnych Panów postanowiła założyć swój startup i uderzyć z hukiem. Tak to widzę.

Ten raport to typowy FUD i nawet nie leżał koło bezpieczeństwa, a firma Viceroy, która musi mieć z owym CTS jakieś powiązania, jest znana z wpływania na cenę akcji i ma zresztą założone sprawy sądowe z tego powodu.

wyglada jak zagrywka Intela :D

Z tego co wiem, wiele architektury Intelowskiej (kod VHDL, czy Verilog, czy tam w czym te Intelowskie procesory piszą), jest tworzony w Izraelu. Dobra firma zawsze patrzy na produkty konkurencji i tyle. Znaleźli trochę smrodu – poczekali aż sprawa Meltdown/Spectre jako kojarzona z Intelem ucichnie trochę i huknęli czymś na AMD. A raczej cienko pirdnę*i.

Firma, która stoi za ujawnieniem tych błędów ma już długą historię robienia tego samego:

– zajęcie krótkiej pozycji na giełdzie na akcje danej firmy (czytaj: “obstawienie”, że akcje spadną)

– ujawnienie kompromitujących firmę informacji (czasem nieprawdziwych)

– zgarnięcie kasy z giełdy po chwilowym spadku

https://news.ycombinator.com/item?id=16583207

Mając fizyczny dostęp do komputera mogę mu przelutować kość BIOSU i zrobić co chcę :) Jeżeli dodać do tego takie “podatności” jak dostęp do większości kości flash przez złącze SATA na zewnątrz komputera lub co najwyżej po zdjęciu klapki kości pamięci (utajniony przez producentów sposób) to daje mi to nieograniczone możliwości instalacji tego co chcę. Zwracam uwagę że wszystkie nowe BIOSY są tak zbudowane że bootują się na wirtualny dysk i tam odnajdują adres startowy, w większości przypadków jest to adres w kości pamięci procesora karty sieciowej.

cóż, możliwość eskalacji przejęcia uprawnień roota do trwałego przejęcia sprzętu to mimo wszystko jest problem

ale problemy podobnej klasy istnieją odkąd da się flashować urządzenia wykorzystywane przez system z poziomu tego systemu, co prawda do tej pory można było jedynie uceglić, a nie przejąć maszynę, ale i tak było to pewne ryzyko

Dokładnie. A ja pytam producentów sprzętu: gdzie są zworki Flash write protect na płytach?

A ja pytam MegaMan-a: w jakie ma znaczenie zworka, jeśli masz fizyczny dostęp do kości pamięci?

https://www.dediprog.com/pd/programmer-accessories/ISP-TC-8

@kaper. Przed fizycznym dostaniem się do wnętrza obudowy to można się zabezpieczyć. Ja przykładowo mam kłódkę, a można nałożyć plomby.

Ale mniej więcej rozumiem co masz na myśli. Tyle, że to nie powinno być wymówką dla stosowania tego zabezpieczenia.

@kaper: ale flashować bez zworki można zdalnie, więc jednak to sporo pomaga

jak ktoś ma fizyczny dostęp to równie dobrze może mobo po prostu podmienić

“CTS Labs dało AMD jedynie 24 godziny na reakcję zamiast zwyczajowych 90 *DNI*.”

Widzę typowe działanie fanatyków amd: jak intel coś spierdzieli to jest zjechany jak szmata do podłogi (słusznie, nie bronię go), ale jak wspaniałe amd to się zamiata sprawę pod dywan i bagatelizuje się problem. Ok.

Owszem, bo póki co brak jest faktów a jedynie coś sobie tam napisali, że według nich może tak być. Jak podadzą cokolwiek szerzej to będzie można dywagować.

Firmy o wątpliwym pochodzeniu, trochę się tam u nich nie zgadza.

Pożyjemy zobaczymy.

Nie przesadzajmy – mam Intele ( kilka) jak i AMD – burza z tego to mocno naciągana sprawa i tyle. Tak naprawdę niewiele konkretów, dużo szumu i tyle. A wymagania mocno irracjonalne.

Nikt nie zamiata niczego pod dywan. Tylko zobacz jak te informacje są ujawniane i przez kogo. Zobacz ile kontrowersji jest tylko wokół tego, a nie samych błędów w procesorach. W przypadku Intela było to przeanalizowane i w cywilizowany sposób wyjaśnione. Publikacje były rzeczowe, wypowiadały się osoby coś znaczące, podawane były konkretne fakty.

W przypadku AMD przypomina to pożar w burdelu, jakby komuś bardzo zależało na tym, aby firma była obrzucona g..nem tak bardzo i szybko jak się da. Wygląda to jak atak na zamówienie.

@michu Dan Guido potwierdził, to że nie są udostępnione żadne narzędzia to na razie na plus. No zobaczymy co z tego wyniknie, fakt że za dużo syfu przyczepionego do tego tematu ale błędy są błędami.

@Tom. Jeżeli chodzi o odsłonięte interfejsy debugowania to Intel ma również za uszami tego typu problem: https://www.digitaltrends.com/computing/intel-kaby-lake-skylake-pcs-hackable-usb-jtag/

Cały ten raport, sposób jego publikacji i firma z nim związana są mocno podejrzane. GamersNexus informowali na Twitterze że badają sprawę i już trafili na bardzo ciekawe informacje. Zobaczymy o co chodzi.

Zobaczcie ten film CTS Labs: https://www.youtube.com/watch?v=pgYhOwikuGQ

I porównajcie z tym: https://i.imgur.com/OkWlIxA.jpg

Źródło: http://www.tomshardware.com/news/design-flaws-backdoors-amd-ryzen,36657.html (komentarze).

Słyszałeś o green boksie/screenie?

Przecież właśnie to pokazałem. Trudno poważnie traktować firmę, która w materiale reportażowym (pokazującym fakty) używa takich technik.

@Jan tzn. że firma używająca green boksów jest nie poważna ? no proszę…

Jeżeli łatwo udowodnić że kolo z kamera nie pofatygował się do siedziby firmy, tylko udaje, a tłem do nagrania są przypadkowe “stockowe” wnętrza, to jaką masz gwarancję że ci eksperci to nie są podstawieni goście którym ktoś napisał mundre teksty do odczytania z promptera?

To ja trochę dodam od siebie:

GREENBOX… to BOX -z założenia ściany i podłoga (zazwyczaj dwie/trzy, ale bywa i jedna..)

GREENSCREEN – to pierwszy lepszy kawał zielonego tła, na którym robi się nagranie.

W tej chwili, to bywa rolka(zielony ekran jak do wyświetlania z projektora), którą ekipa wraz ze światłem wiezie do nagrywanego.

..ale pomijając walory estetyczne -szmata też wystarczy -najważniejsze jest odpowiednie oświetlenie tła i nagrywanego.

Nie ma tu ograniczenia statutowego – każdy ma co mu się podoba, natomiast nie każdy ma atrakcyjne tło w firmie nieograne już setki razy.

..a jak klient chce, to i Cepelię w tło dostanie…

szkoda ze nikt nie robi burzy z mozliwosci backdoorowania firmware dyskow twardych.

skutki porownywalne, techniki znane od lat i uzywane (implanty cia/nsa itp)

+1

nie robia burzy, bo Intel (bedac dziurawym od Pentium3) nie produkuje (chyba) dyskow, wiec nie bedzie robil akcji przeciwko firmom, ktore nie sa konkurencja.

EPYC FAIL. Pewnie z tego wyjdzie, że stworzyli 4 loga, w tym jedno radioaktywne dla nastraszenia wszystkich. Póki nie będzie szczegółów, to uważam, że to sztuczne nakręcanie AMD niższego kursu akcji.

Jeżeli ktokolwiek ma jeszcze jakieś wątpliwości co do powagi tej “firemki”, ich reputacji oraz motywacji, polecam lekturę tego potworka, który nazywają “raportem”:

https://viceroyresearch.files.wordpress.com/2018/03/amd-the-obituary-13-mar-2018.pdf

Na przykład strona 1:

” AMD must cease the sale of Ryzen and EPYC chips in the interest of public safety”

Trochę smieszno, trochę straszno…

absolutnie straszno, poniewaz od dzisiaj nie ma komputerow: procesory Intela sa jeszcze bardziej dziurawe, teraz nie wolno sprzedawac AMD. Zostaja paciorki na drucikach firmy Abakus.

(ta wypowiedz to sarkazm, bo tego w Internecie nie widac)

no tak, to syf, tym bardziej, że opublikowali 2h po tym jak się dowiedzieli od CTS Labs o błędach, jasne, że przygotowali to razem. Cała prawda. Jednakże pozostaje kwestia błędów, cały syf nie powinien zamazać problemu.

Co to ma wspólnego z 8051? Trzeba kupić od razu BullShitDetector?

A Don Giovanni mowi, ze za wszystkim stoi Intel…

pomyslmy

– informacje majace wstrzasnac stanem gieldowym AMD zostaly przekazane zanim opublikowano info o zagrozeniu

– autorzy czerpia zyski ze znieslawiania AMD (“produktow o ktorych mowa w opracowaniu”)

– dziury typu: jak dasz zlodziejowi klucze od drzwi wejsciowych do mieszkania, to wszystkie drzwi w mieszkaniu bedzie mogl otworzyc. Bo (uwaga: malo znany fakt) drzwi wewnatrz mieszkania sa duzo latwiej dostepne, gdy jest sie wewnatrz mieszkania. Otwarcie drzwi wejsciowych ulatwia wiec otwarcie innych drzwi. To nieprawdopodobne, ze nikt na to wczesniej nie wpadl…

Fajnie podsumowane https://www.youtube.com/watch?v=ZZ7H1WTqaeo

To się nazywa ochrona własnego rynku :-)

Wczoraj zablokowali przejęcie Qualcomma przez Chińczyków, a teraz 52 stan USA opublikował artykuł, żeby wzmocnić pozycję swojego producenta procesorów.

Jeżeli BND działa sprawnie, to w ciągu 24h należy spodziewać się artykułu tzw. “niezależnych ekspertów” pt.: “14 poważnych dziur w procesorach Intel”.

Wtedy “najbezpieczniejsze” okażą się procesory Baikal :-)))

Qui bono…

Nie macie reklam od AMD to byle niepotwierdzony news o dziurach wrzucacie w “co robić jak szydź?”. Szanujcie się trochę.

Jak się o tym pisze od atlantyku po pacyfik… to wzmianka, bądź co bądź rzeczowa, chyba się należy?

@blues

rzeczowa? hmmm

szczerze powiem, ze rowniez troche sie zawiodlem, bo nie wspomniano ani o Intelu – skutkiem czego czesc ludzi moze pomyslec, ze Intel jest bezpieczniejszy, a nie jest (chyba, ze sie myle, ale tego tez w artykule nie dowiedziono) – ani o praktykach tych ludzi w zwiazku z manipulowaniem na gieldzie – nie czytam dzis drugi raz, ale jesli wspomniano, to znaczy, ze niedostatecznie, bo za pierwszym razem czytalem na trzezwo i jakos nie zapamietalem watpliwosci a raczej, ze dziury powazne, choc trzeba miec administracyjny dostep, a tylko otoczka smieszna.

Problem w tym, że nie tylko uprawnienia admina są potrzebne, ale I podpisane sterowniki. Lub fizyczna ingerencja w BIOS. Takie to “poważne” dziury, jak to, że złodziej mając kluczyk od samochodu i immobilizer potrafi nim odjechać.

Niestety, jakieś 10 lat temu zniknęły z rynku stacje robicze z systemami UNIX i prockami SPARC, POWER, Alpha itd.

Znuknęły bo były drogie, bardzo drogie. Niestet teraz jesteśmy skazani na to co na rynku pozostało, a szkoda.

Powinni sprawdzić kto zajął znaczną krótką pozycję na akcjach AMD tuż przed publikacją raportu.

?

Niebezpiecznikowi chyba umkneło, że oprócz uprawnień admina, do wykorzystania tych dziur potrzebne są jeszcze albo podpisane sterowniki, albo możliwość aktualizacji biosu poprzez fizyczną obecność przy maszynie.

Mówienie o tych dziurach więc “poważne”, to jak niektórzy politycy mówili: “semantyczne nadużycie”.

To tak, jakby mówić o tym, że Linux ma dziury i backdory, gdyż ten pozwolił na zalogowanie komuś, kto miał na monitorze nalepioną karteczkę z loginem i hasłem. No przyznam, że nie spodziewałem się, że niebezpiecznik tak się nabierze na ten pseudo “raport”. Niebezpiecznik też nie przeczytał pierwszego zdania “Dislaimera”, gdzie twórcy jawnie mówią, że rzeczy w raporcie nie są przedstawieniem faktów, a jedynie ich opinii… Trochę żal niebezpieczniku…

Zapominasz (tak jak inni) o tym, ze z opiniami najlepiej poczekac az sprawe zbada i oficjalnie wypowie sie AMD. Narazie pisza ze sprawe badaja.

Z tego co wiem, to wymagania odnośnie możliwości użycia tych “dziur” są znane i na nic czekać nie trzeba. Nie wiem więc po co miałbym czekać na opinię AMD z wygłaszaniem opinii? Same już wymagania do użycia tych dziur, nawet jeśli istnieją te dziury faktycznie, są czystą abstrakcją.

Już to widzę, jak haker otrzymuje poprawny podpis cyfrowy dla swojego sterownika pełnego złośliwego kodu, aby wykorzystać te dziury :D A później otrzymuje dodatkowo od kogoś jeszcze uprawnienie admina, aby ten sterownik zainstalować na serwerze produkcyjnym.

Sorry, ale nawet jak się okaże, że te dziury są w pełni realne, to ich wykorzystanie jest czystą abstrakcją i dywagacjami akademickimi nic nie mającymi z praktyką wspólnego.

Powiedzmy sobie szczerze – Intel jest wielkim backdorem. Ma wielkie dziury po ktorych ‘zalataniu’ serwer z xeonem ma moc obliczeniowa kalulatora. No ale ostatnio sie rozwija i ‘przejal’ kilka firm i przyjmuje do pracy – kto chetny?

https://www.intel.com/content/www/us/en/jobs/locations/israel/sites.html

ATSD ciekawe na ktorej gieldzie ktos ma derywaty na obnizke AMD?

Wygląda na odwet Intela. Przykro się na to patrzy gdy marketing i polityka tak mocno infiltrują branże IT.

UWAGA na podatności dysków Seagate/WD/Hitachi – UWAGA – mając bezpośredni dostęp do dysku, można na nim zapisać plik z WIRUSEM, a następnie – UWAGA – go uruchomić! Podatność zaobserwowano również na PENDRIVE i kartach SD różnych producentów ;D

Ja mam na szczęście tylko dyski Szajsunga.

Napiszcie coś więcej na temat flashowania BIOS czy dysków HDD….