14/10/2014

Dziś co chwilę pojawiały się doniesienia o nowych, krytycznych dziurach w Windows, które są obecnie wykorzystywane przez przestępców do ataków na systemy informatyczne — i tu ciekawostka — także na terenie Polski. Dziurawe są wszystkie wersje Windowsa (powyżej Windows XP), a łatek wciąż brak. Co ciekawe, za atakami stoją grupy powiązane z Rosją.

”Sandworm” – 0day na Windows

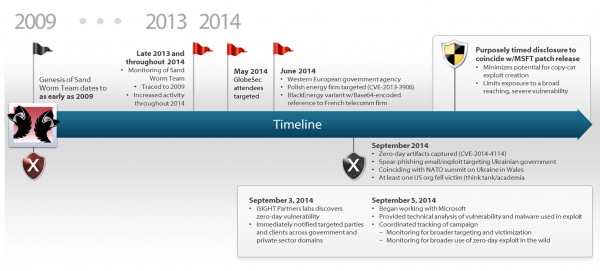

Wszystko zaczęło się od raportu firmy iSight. W raporcie opisana została luka typu 0day (CVE-2014-4114), która wedle firmy iSight z początkiem września zaczęła być wykorzystywana przez grupę włamywaczy, która jest powiązana z rosyjskim rządem (a tak przynajmniej wynika z wieloletnich obserwacji działań tej grupy przez firmę iSight).

Atakujący infekują swoje ofiary poprzez przesłanie im pliku prezentacji PowerPoint — samo jej otworzenie już infekuje komputer złośliwym oprogramowaniem (BlackEnergy). Na atak podatne są systemy Windows od Vista SP2 do Windows 8.1 (a w przypadku linii serwerowej, od Windows Server 2008 do 2012).

Po infekcji, z komputera ofiary kopiowane są dokumenty mogące dotyczyć kwestii rosyjskich a także klucze prywatne i certyfikaty, które zapewne są przez atakujących wykorzystywane do podpisywania złośliwego oprogramowania wykorzystywanego w kolejnych fazach ataku.

Celem ataku tylko nieliczni

Nie powinniście jednak wpadać w panikę, jeśli bezpośrednio nie zajmujecie się obsługą krytycznej infrastruktury naszego kraju lub wasza firma nie prowadzi interesów z Rosjanami. Odnotowane do tej pory ataki dotyczyły ściśle wyselekcjonowanych ofiar — co jest zrozumiałe — żadna grupa nie chce “spalić” swojego 0day’a poprzez masowe atakowanie każdego, kto im się nawinie.

To jednak nie oznacza, że należy się ociągać z wgraniem łatki! Historia pokazuje, że wykorzystywane w wąskim gronie 0day’e, tuż po publikacji informacji na ich temat w internecie są szybko adaptowane do masowych ataków przez inne grupy przestępcze (pewnie za chwile pojawi się odpowiedni moduł do metasploita i każdy gimnazjalista będzie w stanie “rozjechać” waszego Windowsa).

Wątek rosyjski

O tym, że członkowie Sandwormu to Rosjanie ma świadczyć nie tylko fakt używania w plikach konfiguracyjnych zwrotów z języka rosyjskiego, ale również specyficzny dobór ofiar — wszystkie są powiązane z Rosją. iSight zwraca uwagę, że wśród ofiar Sandwormu byli m.in.:

-

członkowie ukraińskiego rządu

amerykańska organizacja akademicka zajmująca się kwestiami ukraińskimi

polskie firmy energetyczne

francuski telekom,

uczestnicy szczytu NATO (od grudnia 2013, bez użycia 0day’ów)

ABW miała ostrzegać polskie firmy

Jeden z czytelników proszących o anonimowość a powiązany z polską branżą energetyczną już z początkiem września informował nas o ostrzeżeniu, jakie ABW miało przesłać do kilku polskich spółek z sektora energetycznego w sprawie ataków grupy Sandworm.

Ataki na polskie spółki najprawdopodobniej miały miejsce jeszcze w sierpniu 2014 z wykorzystaniem BlackEnergy i exploita na CVE-2013-3906 (niektóre firmy podają też “CVE-2014-1761”) zaszytego w załączniku pliku Office, którego treść miała dotyczyć gazu łupkowego (i tym skłaniać do otwarcia, a zatem infekcji). Co ciekawe, Black Energy nie został stworzony na potrzeby rządowe, ale z początku było to proste narzędzie do prowadzenia ataków DDoS stworzone przez Dymitra Oleksiuka. O kolejnej wersji tego malware’u zrobiło się głośno dopiero 2 tygodnie temu, kiedy po atakach na Polskę i Ukrainę, sprawę jako jeden z nielicznych, opisał ESET. Zresztą jego pracownik miał ciekawy wykład na temat BlackEnergy:

Jak widać, ataki z użyciem BlackEnergy nie są szczytem finezji — to po prostu stare jak świat podstawienie potencjalnie interesującego e-maila z zainfekowanym załącznikiem. Problem w tym, że jeśli załącznik niesie exploita na nieznaną dotąd dziurę, to żaden antywirus go nie wykryje…

Mam Windows — co robić, jak żyć?

Microsoft właśnie w ramach tzw. Patch Tuesday opublikował szereg poprawek, w tym także poprawkę i obejście dla tej luki. Jak najszybciej je zaaplikujcie, zwłaszcza, że dzisiejsze patche usuwają 3 inne 0day’e (wykorzystywane przez inne grupy).

- CVE-2014-4123: Internet Explorer Elevation of Privilege Vulnerability (wykorzystywana w atakach ukierunkowanych)

CVE-2014-4113 Win32k.sys Elevation of Privilege Vulnerability (wykorzystywana w atakach ukierunkowanych, chiński APT: “Hurricane Panda”)

CVE-2014 -4148TrueType Font Parsing Remote Code Execution Vulnerability (wykorzystywana w atakach ukierunkowanych, chiński APT: “Hurricane Panda”)

O ostatnich dwóch już napisał FireEye oraz CrowdStrike, który twierdzi, że są one wykorzystywane przez Chińczyków w operacji “Hurricane Panda” wycelowanej w firmy z sektora przemysłowego (i trwającej od co najmniej 5 miesięcy). Expoloity mają ponoć ponadprzeciętną stabilność i wydajność.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Windows updater zrobi to za nas czy musimy latać po stronach microsoft i sami się ogarniać w temacie?

A skąd ktoś ma wiedzieć jak masz ustawione WU?

Mam ustawiony, zapewne, jak 80% zwykłych zjadaczy chleba, czyli ‘instaluj tylko ważne aktualizacje’.

To chyba będzie poważniejsze… http://www.theregister.co.uk/2014/10/14/nasty_ssl_30_vulnerability_to_drop_tomorrow/

Wszystkie powyżej XP – czyli jednak XP nie taki straszny jak go malują.

A ja się nie mam czym martwić, teraz jak system nie ma wsparcia to wirusów na niego nie będą tworzyć to i antywirus niepotrzebny.

Napisali “all supported versions of Microsoft Windows”. Czy problem jest w XP, to się teraz nikt nie przejmuje. Szkoda nawet tracić czas na weryfikację.

Przeciętny Polski cebulak jest raczej względnie bezpieczny, problem może dotyczyć duzych firm i instytucji państwowych. Więc trochę siejecie panikę…

Po pierwsze to nikt tutaj nie sieje paniki a informuje co i jak w sprawie.

Po drugie to rzeczywiście przeciętny Polak nie był na celowniku, ale zwróć uwagę na czas przeszły. Kiedy taka podatność zostaje upubliczniona to “pewnie za chwile pojawi się odpowiedni moduł do metasploita i każdy gimnazjalista będzie w stanie “rozjechać” waszego Windowsa” (cytat z artykułu).

Wydaje mi się oczywiste, że od teraz każdy jest potencjalnym celem, prawda?

Zgadzam się z Damianem. Jeszcze dodałbym, że przecież nie tylko “cebulaki” czytają niebezpiecznika – są tutaj też informatycy z różnych przedsiębiorstw…

Dlaczego cebulak? Czemu obrażasz rodaków?

“Dlaczego cebulak? Czemu obrażasz rodaków?”

pewno chodziło mu tylko o tych rodaków co używają systemów nie-unixowych tj.windows…;>

Dziwne że firmy tak ważne z punktu widzenia polskiej gospodarki nie używają Linuksa.

Dziwi Cię to? Dla mnie było jasne, że sektor publiczny pójdzie w oprogramowanie MS, gdy tylko lata temu odwiedził nas sam Bill Gates. No chyba że jak większość naiwniaków myślałeś, że pan Gates przyjechał tutaj na wykład na SGH (oficjalna wersja).

Już widzę pracowników biurowych używających CubeOS…

“Już widzę pracowników biurowych używających CubeOS…

”

linux w samej obsłudze jest prostszy od łindołsa i co ważne niezwykle bezpieczny dla użytkownika pracującego na koncie z ograniczeniam, nie grzebiącego gdzie popadnie, odpowiednia konfiguracja i usuwanie ewentualnych usterek i niedogodności to już wyższy lewel…tu nie wystarczy klikać dalej;>

Duża polska firma kupuje kilkadziesiąt licencji na najnowszego systemu widnows inwestując w to ładnych kilkadziesiąt tysięcy złotych, za które kupuje sobie (de facto) zdalny dostęp do swoich danych firmowych grupy Sandworm. Przy tak dużej liczbie pracowników prawdopodobieństwo otworzenia załącznika przez któregoś z nich jest bliskie 1.

Zgadzam się z tobą w 100%. Ale należy jeszcze dodać, że nie tylko “duża polska firma” ale również wszystkie urzędy, ministerstwa i biura są właśnie w ten sposób załatwiane. Dodatkowo kupując licencję na produkty M$ kupujący dostaje również support, a ten jest rownież w tym wypadku często istotny. Urząd/Ministerstwo przestoju w pracy mieć nie może, bo są to gigantyczne koszta, a mogą być jeszcze większe jeżeli petent nie otrzyma na czas np. odpowiedzi urzędu.

Co nie zmienia faktu, że już dawno produkty M$ powinny być zastąpione innym oprogramowaniem. Po co karmimy obcą firmę z “obcego” kontynentu dając jednocześnie jej (i hakerom) dostęp do naszych maszyn/systemów/danych.

Przy okazji w Firefox-ie (ver.32.0.3) rozjeżdża wam się z tagami w ;)

Jest poprawnie, nie rozjeżdża się – w końcu to jest . ;P Już parę artykułów temu się rozciągało, w jednym ratował sprawę tag ze spacją (normalną, a nie niełamliwą).

(Komentarz wyżej do usunięcia, bo spacja zrobiła spacją.)

Jest poprawnie, nie rozjeżdża się – w końcu to jest nbsp. ;P Już parę artykułów temu się rozciągało, w jednym ratował sprawę tag ze spacją (normalną, a nie niełamliwą).

Czy jest jakiś jeden link, którzy pobierze i zainstaluje od razu wszystkie te poprawki?

[…] szczegóły ataków wykonywanych przez rosyjską grupę Sandworm, która za swój cel obrała m.in. polskie firmy energetyczne, a potem “łatkowy wtorek” Microsoftu ujawnił dodatkowe 3 0day’e (dwa z nich […]

Dawno nie słyszałem określenia szajka, czy tak samo piszecie o innych? Wiemy dobrze, ze Ci dobrzy i uczciwi pracownicy NSA to nasi przyjaciele wiec to nie szajka! Bo pewnie co drugi polski specjalista IT marzy o tej pracy i to nie jest ważne, ze może przyjdzie mu oklamywac i szpiegować własny naród!

No tak, ale w art. nie było pisane o pracownikach FBI, NSA, KGB, FSB, Stasi, BND, Mosadu CBA, ABW, CBŚ, itp.itd. tylko o grupach powiązanych z (…) działających z wrogim nastawieniem m.in. do Polski i jej firm.

Poprawcie sobie zawijanie tagów…

Firmy, rządy, wszyscy idą po najmniejszej linii oporu. Kupują gó…ny system od microsoftu, a potem liczą na prawidłowy support, a gdyby te wszystkie pieniądze przeznaczali na prawdziwe systemy (Linux, Unix, FreeBSD), do tego zatrudnili by dwóch poważnych informatyków, wszystko mogli by mieć gdzieś! Ale zamiast dać zarobić własnym pracownikom i samym wyjść na swoje, ludzie wolą dać zarobić microsoftowi i samemu stracić. Teraz już jasne czemu w tej Polsce źle się dzieje, bo głupi właściciele i tak wychodzą na swoje, tylko kosztem własnych pracowników!