10/11/2014

Na jaw wychodzą nowe fakty związane z operacją Onymous, przeprowadzoną przez FBI, Interpol i inne służby. Przypomnijmy, że miała ona na celu zamknięcie przestępczych (handlujących narkotykami, bronią i kradzionymi kartami płatniczymi) serwisów internetowych działających w sieci Tor. Poniżej o tym ile faktycznie serwisów zamknięto oraz jak FBI mogła namierzyć ich prawdziwe lokalizacje, pomimo ukrycia ich za Torem.

Operacja Onymous

Kiedy w czwartek, na podstawie pierwszych przecieków do prasy, informowaliśmy o aresztowaniu Blake’a Benthalla, administratora Silk Roadu 2, nic nie wskazywało na to, że poza Silk Roadem FBI na celownik wzięła inne serwisy. Ale już po kilkunastu godzinach w internecie zaczęły pojawiać się oficjalne komunikaty służb, w których chwaliły się one przejęciem 400 serwisów, a nie tylko jednego Silk Roadu:

Zamknęliśmy 410 ukrytych usług Tora, dzięki wysiłkom 17 krajów. Aresztowaliśmy 17 osób i zabezpieczyliśmy 1 milion w Bitcoinach oraz 180 tysięcy Euro w gotówce, narkotykach oraz złocie i srebrze.

Niestety, niektóre z serwisów internetowych “połknęły” haczyk i bez weryfikacji sławiły w internecie skalę operacji FBI — a nie jest ona aż tak duża, jeśli chodzi o liczbę zamkniętych serwisów przestępczych działających w sieci Tor…

Zniknęło 400 domen, ale tylko ok. 30 serwisów

Okazało się, że w ramach operacji z sieci Tor zniknęło co prawda ook. 400 domen .onion ale należących, tj. wskazujących, jedynie na 27 serwisów jak donosi Forbes:

Dotyczące narkotyków:

Alpaca, Black Market, Blue Sky, Bungee 54, Cabbabis UK, Cloud Nine, Dedope, Farmer1, Hydra, Pablo Escobar Drugstore, Pandora, Silk Road 2.0, Smokeables, Tor Bazaar

Dotyczące lewych kart kredytowych:

Cloud Nine, Fake Real Plastic, Hydra, Pandora, Pay Pal Center, Real Cards Team, The Green Machine, Zero Squad.

Dotyczące fałszywych banknotów:

Alpaca, Blue Sky, Cloud Nine, Fast Cash!, Hydra, Pablo Escobar Drugstore, Sol’s Unified USD Counterfeit’s, Super Note Counter, The Hidden Market, Zero Squad

Dotyczących lewych dokumentów:

Alpaca, Black Market, Fake ID, Pablo Escobar Drugstore, Pandora, Silk Road 2.0, The Hidden Market.

W artykule Forbsa brak jednak informacji na temat serwisów takich jak Golden Nugget, The PayPalCenter, Fishsquad, Stolenpal czy CashMachine — a one również wyświetlają komunikat o przejęciu, jaki FBI i inne służby zostawiły na zamkniętych serwisach.

Pełną listę zamkniętych 34 serwisów opublikował jeden z internautów na liście projektu Tor:

http://dxwmc6b3mtklq44j.onion/ http://hydrampvvnunildl.onion/ http://exposed36mq3ns23.onion/ http://qbikfpcr4mhqoumm.onion/ http://silkroad6ownowfk.onion/ http://lygnimwoedhioopl.onion/ http://doxbinbhx7nvfq62.onion/ http://34j2fiy32xwuxsku.onion/ http://cannabiskofvl7pa.onion/ http://doxbindtelxceher.onion/ http://doxbinzqkeoso6sl.onion/ http://lhvxqyd7ux2oinn7.onion/ http://chippyits5cqbd7p.onion/ http://jfekrr6wghtmalpd.onion/ http://doxbinphonls5hsk.onion/ http://bviaqyj6obc54vhn.onion/ http://npieqpvpjhrmdchg.onion/ http://silkroad6midjsbr.onion/ http://silkroad5v7dywlc.onion/ http://pinkmethuylnenlz.onion/ http://xvqrvtnn4pbcnxwt.onion/ http://doxbinyvbolyfhss.onion/ http://wyj4d4u237p3coca.onion/ http://databinhwin4xuxx.onion/ http://dgoega4kbhnp53o7.onion/ http://5oulvdsnka55buw6.onion/ http://mv5cb4hz3ecscshx.onion/ http://hydrafmchvpq5yc6.onion/ http://xskus6q7olpdlrkb.onion/ http://wn323ufq7s23u35f.onion/ http://doxbinumfxfyytnh.onion/ http://hydraruehsdjjfud.onion/ http://hcutffvavocsh6nd.onion/ http://doxbinicsjqqmohl.onion/

Jak FBI je namierzyła?

W naszym poprzednim artykule zwróciliśmy uwagę na to, że choć w akcie oskarżenia agent FBI bardzo szczegółowo (na kilkanaście stron) dokumentuje jak powiązał tożsamość Defcona, internetowego administratora forum Silk Road 2, z osobą Blake’a Benthalla, to temu jak namierzył prawdziwy adres IP serwera Silk Roadu schowanego za Torem poświęca tylko jedno enigmatyczne zdanie:

“W maju 2014 w maju 2014 zidentyfikowaliśmy faktyczną lokalizację serwera Slik Roadu 2.0”

Po kilku dniach, w internecie pojawiło się parę hipotez. Poniżej przedstawiamy kilka z nich:

1. DDoS-em ich namierzyli?

Jednym ze “zdjętych” w ramach operacji Onymous serwisów był Doxbin. Jego twórca, nachash, nie został jednak aresztowany i udostępnił publicznie logi HTTP ze swojego serwera, w nadziei na to, że osoby związane z projektem Tor pomogą ustalić lukę, którą FBI wykorzystało do namierzenia serwera.

Z logów serwera, hostowanego w niemieckim Hetznerze (który przypomnijmy, miał w przeszłości spore problemy z bezpieczeństwem – por. Hetzner zbackdoorowany, dane klientów wykradzione) wynika, że już 21 sierpnia serwer odnotował wyższe niż zwykle zalewanie żądaniami. “Atak” trwał ok. tygodnia. Nacash próbuje tłumaczyć to chęcią crawlingu strony, ale niektóre z żądań sprawiały wrażenie celowo i złośliwie zmodyfikowane

Tak duże natężenie ruchu, wedle hipotezy jednego z internautów mogło mieć na celu zapchanie połączeń do strony dostępnych przez sieć węzłów Tora (czyli serwerów pośredniczących, z reguły 3 w ramach jednego połączenia). Kiedy Tor wykryje degradację węzłów, stara się zestawić nowe połączenie (przez nowe węzły). I tu właśnie dochodzimy do punktu kulminacyjnego — jeśli 3 nowe węzły będą w pełni kontrolowane przez jakąś organizację, ta będzie mogła poznać prawdziwy adres serwera.

Czy to FBI celowo DDoS-owało serwer, aby wymusić przepięcie jednego z połączeń do niego prowadzących w całości na kontrolowane przez siebie węzły Tora? A może DDoS miał jedynie posłużyć do wygenerowania problemów wydajnościowych po stronie serwera, które na skutek niepoprawnej konfiguracji PHP spowodowały wyciek adresu IP w komunikacje błędu?

2. Exploit na Tora wykradziony naukowcom

Druga z teorii jest bardziej tajemnicza i dotyczy pary badaczy bezpieczeństwa z zespołu CERT uniwersytetu Carnegie Mellon, którzy kilka miesięcy temu zapowiadali, że podczas konferencji Black Hat wygłoszą prelekcję na temat skutecznej deanonimizacji serwerów Torowych. Ich prezentacja została jednak zdjęta (tłumaczono, że na wniosek prawników uczelni, dla której pracowali), a szczegółów rzekomego ataku do tej pory nie poznaliśmy.

Badacze w swoich zapowiedziach nie ujawnili zbyt wiele, ale te kilka zdań jest dość znaczących:

“W naszej prelekcji pokażemy jak rozproszona struktura sieci Tor i problemy związane z jej protokołami mogą zostać wykorzystane do deanonimizacji — odkryliśmy bowiem, że posiadając kilka potężnych serwerów, można odkryć prawdziwe adresy IP zarówno serwerów schowanych za Torem jak i klientów korzystających z Tora. Wystarczy 3000 dolarów. W ramach prelekcji pokażemy jak z sukcesem zdeanonimizowaliśmy tuziny stron, w tym tych które handlują narkotykami”

Czy zatem FBI dotarło do badaczy, wymusiło wycofanie się z wystąpienia na konferencji BlackHat, a następnie użyło sposobu badaczy w ramach swojej operacji? Tu należy zauważyć, że FBI zaczęło działania odrobinę wcześniej, niż badacze zaczęli mówić o swojej metodzie. Badacze już w styczniu 2014 mieli włączyć w sieć Tor swoje bardzo szybkie serwery i prowadzili przy ich pomocy eksperymenty aż do końcówki czerwca. FBI dopiero w maju miało namierzyć lokalizację serwera Silk Roadu.

Czy agenci czerpali z pracy badaczy, czy może “wielkie umysły myślą tak samo” i badacze, niezależnie od FBI odkryli tę samą technikę, a FBI musiało zareagować ich wyciszeniem, aby z sukcesem dokończyć swoją operację?

Na marginesie wspomnijmy, że zdjęcie prelekcji wywołało jednak trochę szumu w środowisku okołotorowym, i pojawiły się wtedy rekomendacje, aby na wszelki wypadek osoby hostujące usługi w sieci Tor zmieniły faktyczne lokalizację serwerów — może właśnie uratowało przed aresztowaniem tych administratorów serwerów narkotykowych, które nie zostały przejęte w ramach operacji Onymous? W końcu w jednej z wypowiedzi w ramach chwalenia się akcją Onymous jeden z agentów powiedział:

nie dotarliśmy do wszystkich (do których chcieliśmy) część zareagowała zanim mogliśmy wkroczyć”

Tą reakcją mogły być właśnie zmiany lokalizacji serwerów dokonane przez administratorów serwisów torowych, którzy na poważnie wzięli ostrzeżenia twórców projektu Tor. Lub fakt, że po kontakcie z badaczami z CERT-u, twórcy Tora wprowadzili poprawkę uniemożliwiającą ich atak (ale być może badacze przekazali FBI dane dotyczące uprzednio zidentyfikowanych przez siebie serwisów?).

3. Deanonimizacja przez Bitcoina

Oficjalny post na blogu projektu Tor sugeruje, że do deanonimizacji serwerów stojących za Torem mogło dojść poprzez deanonimizację klientów BitCoina, które na nich pracowały. Przywołano badania Ivana Pustogarova i założono, że skoro handel na tych stronach odbywał się przez kryptowalutę, to zapewne serwery posiadały odpowiednie oprogramowanie do obsługi Bitcoinów.

4. Hacking: bezpośredni błąd w skryptach serwisu

Zarzut dotyczący tego, że FBI po prostu znalazła dziurę (np. SQL injection), czyli po prostu zhackowała serwis Torowy, to nie nowość.

Dokładnie to próbują wykazać obrońcy admina oryginalnego serwisu Silk Road — FBI co prawda zapiera się, że ujawnienia prawdziwego IP serwisu przyczyniła się wykorzystywany przez niego skrypt CAPTCHA — ale pokazane przez służby dowody są mało przekonujące. FBI jednak nie może się inaczej tłumaczyć — gdyby przyznało się do “nieautoryzowanego pentestu“, bo zgody na włamanie nie mieli, sporo z zebranych przez nich dowodów w tej sprawie na mocy doktryny tzw. “zatrutego drzewa” obowiązującej w amerykańskim wymiarze sprawiedliwości, mogłoby zostać unieważnione

A błędy pozwalające deanonimizować serwisy Torowe, jak to w webaplikacjach, się zdarzają. Zresztą w narkotykowych serwisach Torowych także. Kilka miesięcy temu udokumentowano trywialny błąd bezpieczeństwa w serwisie Utopia — przy pomocy wykradł ciasteczko sesyjne administratora i miał pełen dostęp do jego bazy.

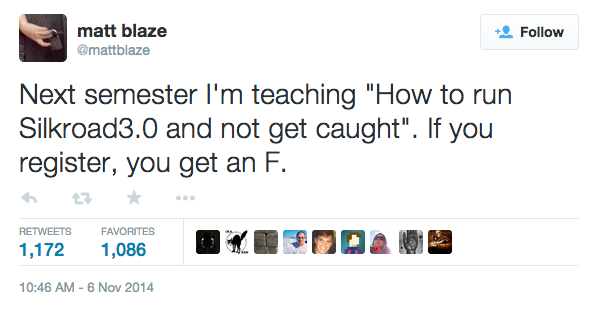

Miejmy nadzieję, że niebawem dowiemy się, która z hipotez jest prawdziwa… Pamiętajmy też, że do aresztowań mogli przyczynić się niektórzy z administratorów — patrząc na błędy i dowody, jakie przeciw nim zebrało FBI, część z nich nie grzeszyła inteligencją… Jak to podsumował na twitterze @mattblaze:

W przyszłym semestrze prowadzę kurs “Jak uruchomić Silkroad 3.0 i nie dać się złapać”. Każdy kto się zapisze, oblewa.

PS. W tym wątku reddita pojawia się jeszcze kilka potencjalnych “technik” jakie można wykorzystać do deanonimizacji serwisów hostowanych w sieci Tor, ale są one jednak wariacjami powyższych.

PPS. Oprócz serwerów docelowych, FBI przejęło też 10 węzłów pośredniczących — wyjściowych, zlokalizowanych w Miami i Amsterdamie. Ich właściciele ostrzegają — jeśli węzły kiedykolwiek wrócą online NIE NALEŻY ICH UŻYWAĆ. Inny właściciel węzła pośredniczącego miał z kolei nalot policji.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Najwyższy czas, aby wymyślić następcę TOR-a ;)

TOR 2.0 czyli łączenie się z serwerami z listą węzłów i wysyłanie do nich zapytań o jakąś stronę i odbieranie zwracanych informacji?

Freenet.

Może Tora Tora Tora?

Gdzie podziało się “Jeśli jesteś posiadaczem sklepu narkotykowego w sieci Tor – Co robić, jak żyć?” ?

wiedziałem, że czegoś mi brakuje w tym arcie :)

Pod nagłówkiem powinien być tekst: Przeczytaj **ten** artykuł, aby dowiedzieć się czy skutecznie zabezpieczasz się przed namierzeniem. To między gwiazdkami podlinkowane do strony, która wyświetliłaby “OBLAŁEŚ TEST” jeśli nie wchodzisz na nią przez TORa ;)

walnęło zero day-em i po zabawie, ale musiał być to drogi i rzadki kod bo w około tydzień luki są łatane przez społęczność

Everyone in this room is now dumber for having listened to it. I award you no points, and may God have mercy on your soul.

Co to kuźwa ma być, że wjeżdżają gościowi na chatę za prowadzenie Tora?

Ciekawe z jakiego to on kraju wschodniej Europy jest? Może z Polski?

U nas za stronkę wyśmiewającą Bronka też służby wjechały na chatę i PCeta zabrali.

Kolejny dowód na to jak te wszystkie pieprzone kraje są niesuwerenne i przez te swoje zadłużenie podpisują te wszystkie umowy międzynarodowe, które następnie pozwalają tym organizacjom lobbystycznym, zazwyczaj korporacjom terroryzować ich obywateli.

Ostatnio na Florydzie SWAT wbił do zakładu fryzjerskiego w poszukiwaniu narkotyków i innych nielegalnych przedmiotów, nic nie znalazł, ale aresztował 34 osoby za strzyżenie bez licencji. Co to ma być?

Co mnie po tym, że jakiś geek znowu zarwie nockę i zrobi Tor2?

Popatrzcie sobie jak w tych niby “zachodnich” krajach listy rzeczy nielegalnych są rozbieżne. Ale to i tak nie ważne, bo wjeżdżają tobie na chatę bez konkretnego powodu i robią robotę.

Czy to wszystko ma się przenieść na orbitę albo w kosmos? Prawda jest taka, że najwięksi terroryści kupują (dostają) broń prosto od Obamy i Netanyahu (potrzebna jest tylko legitymacja terrorysty albo certyfikat approved terrorist e.g. członkowie ISIS albo brodacze z Afganistanu) a nie przez Silk Road.

Pozostali mogą sobie tylko pomarzyć o byciu terrorystą.

Tak się zastanawiam czy oni naprawdę siedzą w domach i żrą pączki ci gliniarze ? Ledwo dorwali paru kolesi i trochę kasy i urośli w piórka jakby mieli kontrolę nad całym Tor-em :-) to tak jakby prowadzący hells kitchen ucieszył się że mu chleb wiejski się udał :-) to na to idą mld $ ? żeby “Zabezpieczyć” parę znalezionych mln $ ? Pożal się boże

Myślę, że jakby korzystali z fsf systemów tych wolnych, a niewolnych nie było by bakdorowania, bo są systemy na to odporne i to nie żadne ubuntu czy susy, bo te są niewolne, bo mają w sobie zamknięty kod. Polecam lekturę freesoftwarefundation

ja swojego kompa juz dawno odlaczylem od sieci, caly internet juz wczesniej zbackupowalem.

Czy ktoś może wytłumaczyć co znaczy pojęcie “crawlingu strony”, wystepujące przy pierwszej metodzie?

http://pl.wikipedia.org/wiki/Robot_internetowy

Panowie i Panie!

Jeden z najciekawszych postøw jakie do tej pory czytałem na tym portalu.

BTW w Dublinie ludzie zwiazani z #infosec tez Was czytaja. Gratulacje.

Skąd zdobyli aż tyle adresów serwisów , skoro część z nich owiana była tajemnicom?

Jeśli były niepełne adresy, to pewnie sobie zwyczajnie dopisali ich różnorakie kombinacje (poniżej vim)

:for i in range(1,255) | put =’192.198′.i | endfor

[…] Być może te eksperymenty rzucą nowe światło na sposób, w jaki FBI namierzyło 27 serwisów trudniących się sprzedażą narkotyków, broni i podrobionych dokumentów. […]

No chyba jedynym zabezpieczeniem jest hostowanie serwisów w Iranie i zmiana co dwa miesiące lokalizacji.