6/6/2016

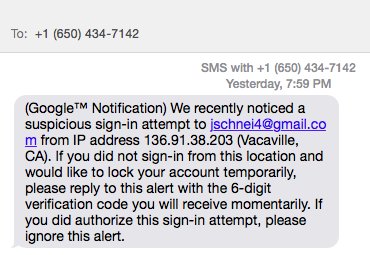

W sieci pojawił się screen wiadomości SMS, jaką otrzymał jeden z użytkowników GMaila:

Na powyższy atak narażone są osoby, w stosunku do których atakujący ma:

- adres e-mail

(dla podniesienia wiarygodności umieszcza go w treści smsa) - numer telefonu skojarzony z kontem Google

(na niego wysyła powyższą wiadomość SMS) - …i hasło do ich konta GMail

(bez tego atakujący nie wymusi wysłana przez Google SMS-a z kodem)

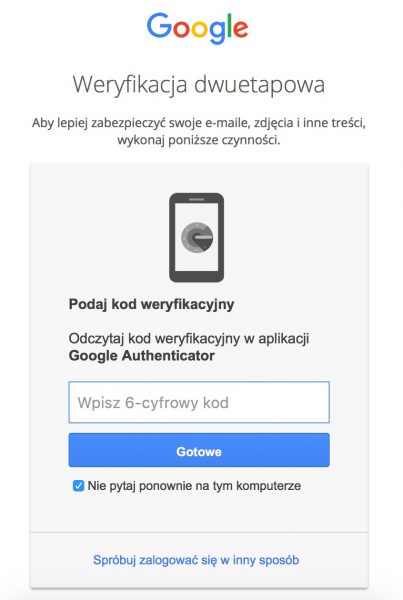

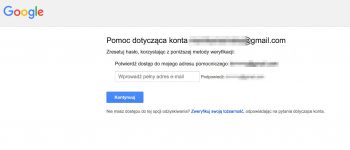

Scenariusz ataku jest prosty — atakujący najpierw wysyła ofierze wiadomość jak na powyższym obrazku, a potem wypełnia formularz logowania w imieniu ofiary. Po podaniu hasła, jego oczom ukazuje się taki ekran:

W tym samym czasie Google wysyła SMS-a z kodem do ofiary. I ten kod ofiara (o ile nabierze się na SMS-a atakującego) ma mu odesłać. Kody są ważne co najmniej kilka minut, więc atakujący ma sporo czasu na jego przepisanie z SMS-a od ofiary.

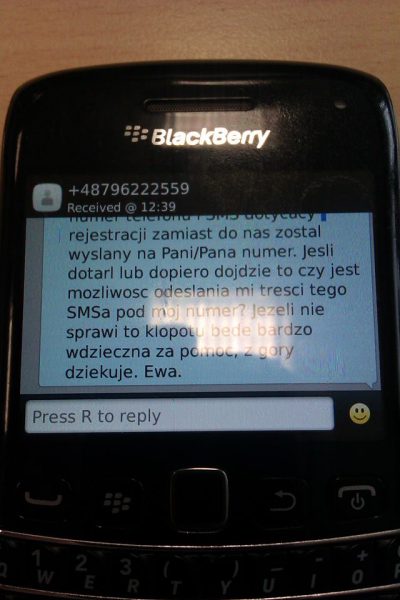

W Polsce atak jest o tyle wiarygodniejszy, że SMS-y (te prwadziwe) od Google przychodzą nie z tzw. short-codes (czyli “GOOGLE”) a z klasycznych numerów telefonów, np. +48 519 …

Mam GMaila — co robić, jak żyć?

Pilnuj swojego hasła. Aby powyższy atak doszedł do skutku, atakujący musi je znać. Zastanów się więc dwa razy, gdzie je wpisujesz i zadbaj o to, aby nie było ono takie samo lub podobne do hasła z jakiego korzystasz w innej usłudze.

Nigdy nie odsyłaj żadnych kodów SMS-em. Nikomu. Zaprezentowany powyżej atak, to piękny przykład socjotechniki, którą powinniście znać od lat, gdyż nasi rodzimi przestępcy w dokładnie ten sposób wyłudzają tokeny potrzebne do zapisania na usługi premium SMS — por. technikę gapowatej Ewy, która w tym roku zmieniła imię na Ania:

Sukces ataku polega na słabości ludzkiej, dlatego nie rezygnuj z dwuskładnikowego uwierzytelnienia (bez niego, w przypadku tego ataku, przestępca już byłby na twoim koncie).

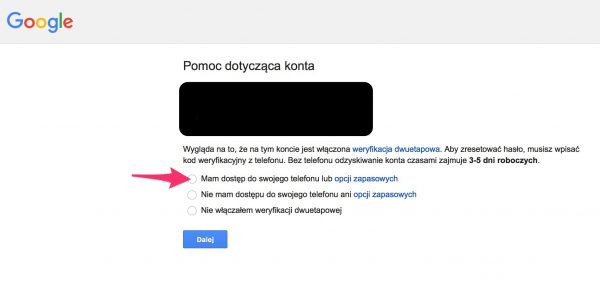

A skoro już jesteśmy przy wyłudzaniu 2 składnika uwierzytelnienia, to atakujący niekoniecznie musi znać hasło do konta, aby przeprowadzić podobne wyłudzenie kodu dającego dostęp do czyjejś skrzynki na GMailu. Używając procedury resetu hasła, dostęp do konta również można uzyskać przy pomocy kodu odczytanego z telefonu:

Dlatego warto, abyś dodał w ustawieniach alternatywny e-mail. To utrudni atakującemu przejście ścieżki wymaganej do resetu hasła — będzie jeszcze musiał odgadnąć alternatywny adres e-mail:

Skuteczne obejście googlowego 2FA miało już miejsce. 2 razy.

Na koniec, z kronikarskiego obowiązku przypomnijmy, że googlowy mechanizm dwuskładnikowego uwierzytelnienia został w przeszłości z sukcesem ominięty 2 razy. Raz przez grupę UGNazi, a potem przez badaczy z DuoSecurity.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Kody z GAiuth w aplikacji są ważne dosłownie kilka sekund, więc skąd u Was kilka minut ?

Nie mogą być ważne kilka sekund, ważne są średnio 30-60 sekund, w zależności od tego kto jaką poprawkę czasu naniesie.

W teorii kody są ważne 30 sekund. W praktyce można spokojnie wysłać dany kod do minuty, jak nie więcej. Wszystko w imię wygody użytkownika i założeniu, że zegar na urządzeniu usera może ciut spóźniać/spieszyć.

Powyższy przypadek opisuje metodę z SMS a nie GA stąd kilka minut

Mam się nabrać na emaila od jakiejś wyimaginowanej Ewy i odesłać pod nieznany numer SMSa z kodem? Buchachacha!!!

Drogi panie kolego, nigdy nie wątp w głupotę innych.

w tmobile dostaję smsy od “Google” czyli short codes

w play również przychodzą od “Google’

w orange również od google

A wiecie ze to mozna jedna z bramek SMS w latwy sposob podmienic?

Tak mi się skojarzyło: dwa dni temu miałem dziwną sytuację – szukałem przez telefon informacji o patelniach z powłoką ceramiczną i trafiłem na wątek na wizaz.pl (http://goo.gl/WzWiwW).

Nagle cały ekran wypełniło mi migająca reklama/ostrzeżenie, że na telefonie znaleziono wirusy i koniecznie trzeba ściągnąć aplikację MC Secure podając kod wysłany SMS’em. Nie dotykając ekranu usiłowałem wycofać się przyciskiem wstecz, ale ku mojemu zdziwieniu pojawił się inny ekran proszący kod, telefon zawibrował i… przyszedł sms o treści: “PIN do serwisu SECURE to: ******. Wpisz PIN na stronie www aby aktywować usługę.”.

Wyłączyłem przeglądarkę i połączenie danych, wyczyściłem dane prywatne z przeglądarki, włączyłem połączenie danych i wszedłem na powyższy url ponownie. Ten sam efekt. Przygotowałem drugi telefon, by nagrać to, ale za trzecim razem już mi się nie udało. Zorientowałem się, że nie mam aktualizacji domyślnej przeglądarki Androida 5.1, bo telefon mam od kilku dni, więc czym prędzej to zrobiłem.

Teraz pytanie: czy ktoś kojarzy błąd pozwalający wyciągnąć z telefonu jego numer? Nie widzę innego sposobu, jak strona (a raczej pewnie jakiś skrypt reklamowy) wysłała sms do mnie. Model telefonu, który też się pojawił w reklamie to pewnie pobrali z user agent.

Spotkał się ktoś z czymś takim? virustotal pokazuje, że sama strona wizaz.pl jest czysta.

Pamiętam gdzieś w opcjach w dialerze możesz zmienić nr telefonu który na przykład pobiera przeglądarka; ja tak zrobiłem dlatego jak jakiś spam mi trafia się w przeglądarce to na mój stary nr T-Mobile a mam Play ;)

https://niebezpiecznik.pl/post/korzystasz-z-internetu-mobilnego-uwazaj-na-wap-billing-zwykle-klikniecie-w-link-na-stronie-www-moze-nabic-ci-wysoki-rachunek/

Ja u siebie na internecie mobilnym mialem taki przypadek ze zwykle przegladanie stron bez adblocka wlaczylo mi jakies platne uslugi premium na moim numerze. Pomogl dopiero telefon do tmobile zeby to usunac a ja musialem doplacic 20 zl za te uslugi premium…

Coś się zmieniło w kwestii;

“W Polsce atak jest o tyle wiarygodniejszy, że SMS-y (te prwadziwe) od Google przychodzą nie z tzw. short-codes (czyli “GOOGLE”) a z klasycznych numerów telefonów, np. +48 519 …”

Dwa dni temu włączyłem weryfikację dwuetapową i smsy z google przychodziły jako od “Google”.

jeśli już atakować to wiadomo kompa ofiary , a sposobów na to jest naprawdę sporo . Wyobrażam sobie taki też atak ze mamy stacje gsm i w ten sposób podsłuchujemy wysyłane przez googla kody , blokując pojawienie się kodów na prawdziwym telku ofiary i już jeśli wogole tym sposobem co piszecie

“W Polsce atak jest o tyle wiarygodniejszy, że SMS-y (te prwadziwe) od Google przychodzą nie z tzw. short-codes (czyli “GOOGLE”) a z klasycznych numerów telefonów, np. +48 519 ”

Obecnie SMS przychodzi od GOOGLE. Proszę zaktualizować.