18/9/2017

CCleaner to popularne narzędzie do “oczyszczania systemu”. Pechowo, przez miesiąc to ono system zanieczyszczało. Wersja CCleanera 5.33 została złośliwie zmodyfikowana i wraz ze sobą instalowała trojana. Nie wiadomo jeszcze kto do instalki dorzucił kod trojana i jak dokładnie to zrobił. I choć CCleaner jest bardzo popularny (ponad 2 miliardy pobrać i tygodniowy wzrost użytkowników na poziomie 5 milionów!), to na szczęście nie każdy jego użytkownik powinien od razu wpadać w panikę — złośliwą wersję zainstalowano “jedynie” na nieco ponad 2 milionach komputerów. Poniżej wyjaśniamy, kto i pod jakimi warunkami mógł stać się ofiarą i co robić w przypadku gdy jesteście w gronie poszkodowanych.

Malware w antymalware? Ale jak to w ogóle możliwe?

Jak widać, żyjemy w czasach, kiedy nawet firma antywirusowa może zostać zainfekowana i nie będzie w stanie wykryć złośliwego oprogramowania na swoich serwera, a w dodatku przez miesiąc będzie nim zarażać swoich klientów, których chciała przed złośliwym oprogramowaniem chronić…

Podmienioną wersję CCleanera jako pierwszy (i przez zupełny przypadek) zauważył zespół bezpieczeństwa Cisco i 13 września poinformował o tym firmę Avast, która po niedawnym zakupie firmy Piriform stała się właścicielem CCleanera. Co ciekawe, w swoim oświadczeniu firma Piriform twierdzi, że problem odkryła już 12 września, czyli rzekomo dzień wcześniej niż zespół Cisco.

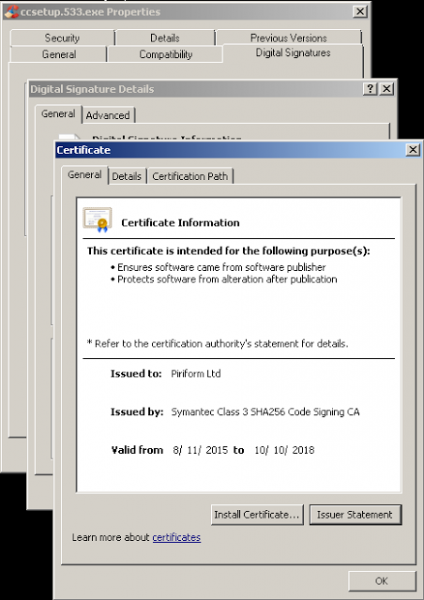

Wedle Cisco, podmieniona wersja CCleanera była udostępniana w terminie od 15 sierpnia do 11 września, czyli przez prawie miesiąc. Wydanie to nosiło numer 5.33 i na szczęście, złośliwy dodatek zawierała tylko 32-bitowa wersja. Atakujący podmienili też wersję “chmurową”: CCleaner Cloud version 1.07.3191 (także tylko w wariancie na 32 bitową platformę).

Co ciekawe, złośliwe oprogramowanie było podpisane poprawnym certyfikatem. To oznacza, że firma Pifiform ma spory problem — ktoś kontroluje jej środowisko developerskie lub w firmie pracuje sabotażysta. Avast już wyznał, że współpracuje w sprawie tego incydentu z organami ścigania.

Nie powinniście ufać niczemu, co jest podpisane tym kluczem.

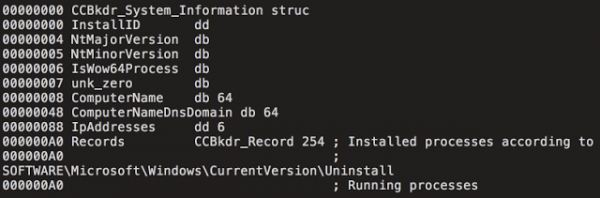

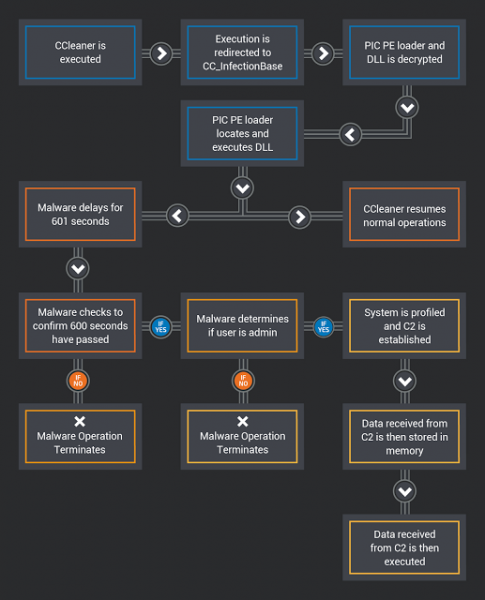

Co robi złośliwy CCleaner?

Zbiera informacje i wysyła na swój serwer. Między innymi nazwę komputera i uruchomione oraz zainstalowane oprogramowanie a także adresy MAC interfejsów sieciowych:

Malware jest także przystosowany do uruchamiania poleceń pochodzących z serwera zarządzającego — ale na razie brak jakichkolwiek śladów, żeby do zainfekowanych komputerów takie polecenia były wysyłane. Avastowi udało się zablokować dostęp do serwera kontrolującego złośliwe oprogramowanie, którego adres IP 216[.]126[.]225[.]148 był zakodowany w złośliwej wersji CCleanera.

Tu warto podkreślić, że w złośliwego CCleanera wbudowany był także mechanizm DGA (Domain Generation Algorithm), który na wypadek braku dostępu do serwera zarządzającego generował odpowiednią nazwę domeny pod którą należy się odwołać. Inną dla każdego miesiąca. Szczęśliwie, żadna z domen nie została przez nikogo wykupiona, w związku z czym, po zablokowaniu dostępu do adresu IP, zainfekowane stacje nie mogły się połączyć z żadnym serwerem sterującym, który wysłałby na nie złośliwe instrukcje do wykonania.

Ondrej Vlcek, CTO Avasta powiedział, że zainfekowane wersję (CCleaner v5.33.6162 oraz CCleaner Cloud v1.07.3191) zainstalowano na 2,27 milionach komputerów.

Mam CCleanera — co robić, jak żyć?

Być może niczego nie musisz robić. Po pierwsze:

- 1. Zbackdoorowane zostały tylko te 2 wersje na system Windows (i tylko Windows):

CCleaner 5.33.6162

CCleaner Cloud version 1.07.3191 - 2. Nawet jeśli je pobrałeś samodzielnie, ręcznie pomiędzy 15 sierpnia a 13 września, ale nie uruchamiałeś ich jako administrator, nic się nie stało, bo złośliwy kod startuje tylko po wykryciu uprawnień administratora

Jeśli spełniasz powyższe warunki — pobierz nową wersję CCleanera (stąd) — jej instalacja usuwa złośliwe oprogramowanie pochodzące z wersji 5.33.

Tak bardzo zmarnowany botnet

Podsumujmy. Ktoś z powodzeniem zainfekował ponad 2 miliony komputerów, ale nie przez miesiąc nie wykorzystał ich do niczego niecnego? Brzmi nieprawdopodobnie. Samo zbieranie informacji, o ile nie stanowi dużego ryzyka, to może sugerować, że ktoś choć infekował szeroko, działać chciał wąsko. Serwer kontrolny miał możliwość odsyłania komend i choć badaczom analizującym incydent zarówno po stronie Cisco jak i Avastu nie udało się namierzyć ani jednej komendy zwrotnej, to nie oznacza, że jej nie było. Może niektóre z komputerów, te należące do upatrzonych przez włamywaczy ofiar, coś jednak odebrały…? Brak rejestracji domen z algorytmu DGA, czyli de facto porzucenie botnetu, może sugerować, że atakujący osiągnęli swój cel. Pytanie czy kiedykolwiek się dowiemy, co nim było?

Poniżej IOC zebrane przez zespół Cisco:

Hasze plików:

6f7840c77f99049d788155c1351e1560b62b8ad18ad0e9adda8218b9f432f0a9

1a4a5123d7b2c534cb3e3168f7032cf9ebf38b9a2a97226d0fdb7933cf6030ff

36b36ee9515e0a60629d2c722b006b33e543dce1c8c2611053e0651a0bfdb2e9Domeny z DGA:

ab6d54340c1a[.]com

aba9a949bc1d[.]com

ab2da3d400c20[.]com

ab3520430c23[.]com

ab1c403220c27[.]com

ab1abad1d0c2a[.]com

ab8cee60c2d[.]com

ab1145b758c30[.]com

ab890e964c34[.]com

ab3d685a0c37[.]com

ab70a139cc3a[.]comAdres IP C&C

216[.]126[.]225[.]148

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Szczerze, to czekałem na ten artykuł odkąd się dowiedziałem o tym trojanie :)

A dlaczemu “oczyszczania systemu” w cudzysłowie? Że nie oczyszcza?

I pierwsze słyszę, że CCleaner to antimalware miał być. Bardziej mnie się z usuwaniem niepotrzebnych plików kojarzy.

Oczywiście CCleaner nie jest żadnym antimalwarem, ale Autor, widocznie , nie kocha zbyt precyzyjnego wyrażania się, woli fajerwerki. Może pisząc “antymalware” miał na myśli firmę Avast, która weszła w posiadanie CCleanera poprzez zakup Piriform? Wskazuje na to: “żyjemy w czasach, kiedy nawet firma antywirusowa może zostać zainfekowana”.

Czyli wersja Androidowa oficjalnie bez “niespodzianek”?

CCleaner nie jest antimalware. Służy do czyszczenia tempów i odpadów.

Chyba chodzi o to, że Avast ich wykupił

To dlatego ostatnia aktualizacja zrobiła się automatycznie. Normalnie auto-update jest dostępny tylko w płatnej wersji.

Czyli użytkownicy płatnej wersji zostali auto-zainfekowani? Cóż za ironia…

Do gościa.

Nie, tu chodziło o automatyczną aktualizację z wersji malware na tą zdrową.

No ok, ale jeśli użytkownicy wersji płatnej mają auto-update a Piriform/Avast nie wiedział o problemie, to wynika z tego, że użytkownicy wersji płatnej automatycznie otrzymali update do wersji 5.33, jednocześnie otrzymując malware – czy nie?

A co z wersją PORTABLE tej aplikacji dostępnej na stronie producenta – czy ona również była zainfekowana?

Z tego co piszą to portable także były trafione.

Nigdy nie myślałem, że regularne aktualizowanie oprogramowania obróci się przeciwko mnie… Ale o ile dobrze rozumiem, to jeśli uruchamiałem tylko CCleaner64.exe, to nic złego się nie stało, instalator sam w sobie nie był szkodliwy? A skoro CCleaner ma w harmonogramie SkipUAC, to (w 32-bitowej wersji) jeśli ktoś nie kliknął ręcznie w “Uruchom jako administrator” to był bezpieczny czy to nie miało znaczenia i wystarczyło samo bycie zalogowanym na konto z prawami admina? Ale i tak największym ograniczeniem tego malware była 32-bitowa wersja – może i 2 mln pobrały zmodyfikowaną wersję, tylko jaki odsetek tych osób ma w dzisiejszych czasach 32-bitowy system…

>jaki odsetek tych osób ma w dzisiejszych czasach 32-bitowy system

Pod 64-bitowym Windowsem można przecież uruchamiać 32-bitowe programy (instalowane w “Program Files (x86)”). Użytkownik 64-bitowego systemu w przypadku dostępności 64-bitowej wersji programu zapewne jej będzie właśnie używał, jednak niekoniecznie musi.

Nie musi, ale jeśli system jest 64-bitowy, to wszystkie skróty tworzą się domyślnie do wersji 64-bitowej

Swoją drogą akurat wczoraj rano Kaspersky pobrał i poprosił o zaakceptowanie aktualizacji do 5.34, teraz już wiem czemu…

Czyli generalnie jeśli mam system x64 i używałem domyślnych skrótów to nie powinno być problemu?

…Nigdy nie myślałem, że regularne aktualizowanie oprogramowania obróci się przeciwko mnie…

-Widać nie nosisz na głowie aluminiowej czapki… według mnie niektórych programów na Windę aktualizować zbyt szybko nie trzeba o ile pracują jak należy i nie wchodzi w grę jakaś poprawa bezpieczeństwa.

Ja też co prawda używam na Windzie CCleanera, ale zatrzymałem się na wersji 4.18, działa dobrze, ale na wszelki wypadek jest całkowicie odcięty od Netu, bo jak sądzę, darmowy program z opcją skanowania kompa może kiedyś kogoś skusić do choćby zbierania informacji…

Poza tym Avast, to przerost formy nad treścią – system zamula, a wirusy mnożą się jak króliki i chyba CCleaner też podąża w tym kierunku.

Na szczęście są alternatywy np BleachBit

PS. Na Linuksie lepiej mieć wszystko aktualne, chociaż też bywają wyjątki

Mam pobierać kolejną wersję programu, żeby usunąć syf z poprzedniej? Po takiej akcji wolałbym już nie mieć styczności z tym badziewiem

To w takim razie zaprzestań używania jakichkolwiek oprogramowani włącznie z antywirusowymi bo z innych artykułów wynika że nawet producenci oprogramowania AV padali ofiarą hakerów.

Mi dziś Malwarebytes Anti-Malware wykrył Trojan.Floxif w instalce 64-bitowej CCleanera…

Więc 64-bitowe instalki też są zainfekowane.

A instalka nie jest przypadkiem uniwersalna?

Avast I wszystko jasne….

Dobra.

Mam CCcleanera w felernej wersji.

Akurat pech chciał, że stawiałem system w ostatnim miesiącu i zainfekowany program zlądował na kompie. Uruchomiony z prawami admina. Na 99% złapałem tego buga.

Pytanie 1. Jak sprawdzić czy na pewno?

Pytanie 2. Zostaje tylko reinstall systemu?

Ad. 2 Nie, wystarczy update CCleanera do najnowszej wersji.

re es

No dobra. Update sprawi, że mój CCcleaner będzie od tej pory ok.

Ale co mi ściągnęła poprzednia wersja do systemu / rejestru?

Czy update samego programu sprawi, że sys kiedyś tam za trzy miechy nie połączy się z jakimś C&C?

Mnie zastanawia jedna rzecz. Jednym z kryteriów kontroli udostępnianego softu przed podmiana z zewnątrz, jest publikowanie tzw. sum kontrolnych programu, jakim cudem więc ktoś doczepił do ccleanera dodatkowy kod i nikt z osób związanych z ccleanerem tego nie zauważył?. Jakim cudem nie wykryły tego mechanizmy kontroli, które co jak co ale na serwerach firmy antywirusowej działać powinny.

jak im przejęli środowisko do ci to sumy też mogli dostosować

A co jeśli spełniam wszystkie warunki poszkodowania ?

Muszę zrobić format C: czy da się to jakoś usunąć ?

najlepiej to zrób dd if=/dev/zero of=/dev/sda

muahahaha

Przykład celu który mógł być tym osiągnięty: mają na Avasta większy haczyk (wnerwieni byli pracownicy Piriform?) i tym występem udowodnili im że to nie żarty, a teraz przyjdzie informacja ile mają zapłacić haraczu.

A to nie jest przypadkiem tak, że instalka jest generyczna i zawiera komplet binarek 32 i 64bit, tylko domyślnie wrzuca sktóry do 64bitowej, jeżeli OS też jest 64bit?

A mi to wygląda na akcję sabotażową, czyli maksymalną dewaluację marki CCleaner przy dość niskich kosztach własnych, aby móc wystartować na rynku ze swoim produktem. Pytanie, kto mógł mieć taki motyw? Czy byli właściciele CCleanera nadal pracują (dziś już w Avaście), czy może odeszli po przejęciu?

I pomyśleć, że jest wspaniały BleachBit.

Tą wersję mam od jakiegoś czasu. Dziś po odpaleniu kompa w Esecie wyskoczyła informacja, że zablokowano Win32/CCleaner.A

To uczucie kiedy masz wersję 5.25 i jesteś bezpieczny :D

ten uczuć kiedy myślisz, że jesteś bezpieczny na najbardziej niebezpiecznym systemie świata :)

Ja chyba wiem jak ten malware dostal sie do kodu. CCleaner od dawna mial problemy z zarabianiem na swoim produkcie. W tym segmencie najlatwiej zarbia sie na bundlingu z innym oprogramowaniem… pewnie kazdy sie z tym spotkal, ze podczas instalacji, dostaje oferte innego oprogramowania, podmiany search w przegladarkach itp. (czasami ofery sa wyswietalne w bardzo nie przejzysty sposob). Piriform przez dlugi czas byl bardzo anty do bundlingu (patrz. filehippo.com – ten sam zalozyciel), ale mimo wszystko testowali roznego rodzaju rozwiazania. Mozliwe ze testowali cos na Ccleaner, i dorzucili coś do kodu żeby potwierdzić business case – potwierdzic ile mogą na tym zarobić. Avast tez zarranbia na bundlingu, oferujac Chrome itp. Moim zdaniem, ten malware nie znalazł się tam przypadkowo.

Mialem ta “trafna” wersje CCleaner’a zaisntalowana na komputerze i zawsze byl uruchamiany jako administrator. Czytam iz powyzszy malware zbiera informacje i akurat w tym okresie pomimo moich zabezpieczen i nie powatarzalnych hasel ktos takze przejal mi dostep do adresu email i nie moglem dotrzec do tego jak to sie moglo stac, teraz po przeczytaniu tego nasuwa mi sie mysli… czy myslicie ze owy malware moglbyc do tego zdolny?

Zastanawia w tym wszystkim to, ze certyfikat Piriform zostal wystawiony przez CA Symantec’a (Class 3). Ostatnio duzo zlego mowi sie o tym ze certyfikatom wystawionym przez Symantec’a nie mozna ufac. Niebezpieczniku co ty na to ?

Właśnie usunąłem trojana wykrytego przez antywirusa z CClenera ,którego odinstalowałem na Windowsie w 64 bitowej wersji.

ja mam zainstalowaną wersję CC Free 5.31.6105 (64bit) i malwerbytes oraz bitdefender wykrywają mi trojana floxif..

więc chyba więcej wersji jest zarażonych… pzdr., Tomek

Więc tak – wersja 64bit NIE została zarażona. Antywirusy wykrywają trojana bo wersja 32bit jest także umieszczana na systemach 64, mamy 2 pliki Ccleaner.exe i CCleaner64.exe (nie rozumiem po co) Jeśli program był uruchamiany ze skrótu nie powinno być problemy – skróty defaultowo wywołują wersję 64 na systemach 64, chyba że.. ktoś manualnie uruchomił ccleaner exe, w takim przypadku…

A ja trochę w innej sprawie.

Ostatnio już kilka razy zdarzyły mi się sytuacje, które już chyba trudno nazwać przypadkiem czy zbiegiem okoliczności.

Chodzi o to że np rozmawiam z kimś o czymś (face to face – nie przez tel ) a kilka/kilkanaście minut później dostaję np na telefon czy maila ofertę związaną z tym o czym rozmawiałem.

Wiadomo, że tak jest na necie – szukasz czegoś w googlach to się cookies zapisują i potem wszędzie widzisz sprofilowane pod Ciebie reklamy. No ale w tzw realu? Chyba że komórka z androidem i internetem to sprawia, że ktoś/coś nasłuchuje i profiluje nas do jakiejś grupy…

Przykładowo – wczoraj rozmawiałem z klientem na temat alkoholi, tak sobie po prostu luźnie gadaliśmy, o tym że ja generalnie wolę dobre wino lub piwo zamiast wódki. 15 minut później ni stąd ni z owąd wydzwania do mnie konsultantka jakiegoś klubu konesera wina ze stwierdzeniem , że zapewne lubię lampkę dobrego wina, więc chce mnie zaprosić do klubu ( najpierw mi przyślą za darmo 6 próbek wina do skosztowania – pewnie maleńkie buteleczki, potem miałbym zapłacić 135 zł abonament za prenumeratę ich gazetki i oni będą mi przysyłać informacje jakie wino mogę u nich zamówić. Nosz kurna interes życia…. )

Uznałbym to za przypadek, gdyby nie fakt, że już kilka razy ostatnio miałem podobną sytuację – raz kiedy pytałem w sklepie np o głowiczkę do baterii łazienkowej i pół godziny później dostałem na maila info z promocją armatury, czy a dwa jak pytałem w biedronce czy nie mają na zbyciu kartonów po bananach ( potrzebowałem na przeprowadzkę a te po bananach są najlepsze) to w tym samym czasie na maila dostałem reklamę producenta kartonów…

Mieliście tak kiedyś?

Tak: http://daa.pl/AS6

Just because you’re paranoid doesn’t mean they aren’t after you.

Wiesz, firmy tworzące “asystentów”, takich jak Siri, OK Google czy Alexa muszą na czymś zarabiać…

A w ogóle, to używacie tych wszystkich CCleanerów?

Dziwię się, że klienci których obsługuję masowo to instalują. Po czym miałby czyścić ten program? Normalny użytkownik, który nie instaluje byle czego (w sensie, że nie klika tylko “next, ok, dalej”, ale czyta co zaznacza) i raz na ileś odpali systemowe “oczyszczanie dysku” – też tego potrzebuje? Czy faktycznie system żwawiej po tym chodzi?

Pamiętam programy, które “czyściły RAM”. Po kliknięciu człowiek się zachwycał, że aż tyle pamięci się uwolniło. Tyle, że one zrzucały wszystko w plik wymiany, więc system zamulał niemiłosiernie. Czy CCleanery to nie taki sam badziew?

Mam pytanie do kolegów starszych/ czytaj bardziej doświadczonych/ na co zmienić CCleanera? Bo z avastem na pewno się po latach pożegnam. To nie jest już program antywirusowy tylko wyświetlający mi ciągle jakieś durne powiadomienia o konieczności zakupu …

Polecam BleachBit do czyszczenia i ClamWin jako antywirus. Są darmowe i otwarte, także można przejrzeć źródła i skompilować samemu po upewnieniu się, że nie mają wirusa.

> Bo z avastem na pewno się po latach pożegnam.

> To nie jest już program antywirusowy tylko wyświetlający mi

> ciągle jakieś durne powiadomienia o konieczności zakupu …

Po pierwsze nie ma konieczności, nie wymyślaj.

A czy te powiadomienia dają Ci coś do myślenia? Może by wesprzeć paroma złotymi producenta czegoś, czego używasz jak piszesz od lat?

Radek

@Janusz hackingu, ClamWin ma tylko skaner, a nie ma monitora. Trzeba doinstalowywać Clam Sentinel albo Winpooch. Czyli dla przeciętnego Kowalskiego – nie do przeskoczenia.

Radosław mam płatną wersję pro coś tam na trzy komputery i więcej już gotówki im nie dam. Najśmieszniejsze jest wyświetlanie mi komunikatu co parę dni “ruter ma ustawione słabe hasło- admin”. Już im odpisałem, że to nieprawda gdyż hasłem jest najdłuższy tytuł filmu porno jaki oglądałem w życiu …

Jako bloker – Immunet. Darmowa wersja Ciscowego AMPa. Od razu przychodzi z ClamAVem.

A czy nie jest to próba infekcji, tak jak to było w poprzednich przypadkach? Teraz tylko 2 miliony, a potem 8 milionów + szyfrowanie dysku?

Przed chwilą CC usiłował się zaktualizować automatycznie v5.34.6207 (64 Bit) do wersji 5.35 i natychmiast comodo zaczął się drzeć. Do tej pory tylko informował o nowej wersji którą trzeba było ściągnąć i ręcznie zainstalować, a teraz po kliknięciu na powiadomienie o nowej wersji nie otworzył jak dawniej przeglądarki na stronie https://www.piriform.com/ccleaner tylko sam ściągnął instalkę i od razu bez żadnych pytań próbował uruchomić instalator.

Ktoś wie o co chodzi? Ułatwienie upgrade od avasta czy “prezent” od nieznajomych tym razem dla wersji 64 bit.

Czytam komentarze i przecieram oczy ze zdumienia. Piszecie, że ludzie masowo to instalują na komputerach u swoich klientów. Na Boga a czy wy czytacie licencje CCleanera w wersji Free? Przecież te wersję można stosować tylko prywatnie na komputerach “domowych”.

A tak na marginesie to wersje “nie zarażona” otwierają i utrzymują aktywne połączenie z z IP 151.101.112.64 po portach 80 i 443. Skąd macie pewność że nie wysyła do producenta jakichś danych? :)

Jeżeli ich klientem jest osoba prywatna to gdzie tu widzisz złamanie warunków licencji. Ja bym jednak proponował trochę bardziej używać mózgu.

Fakt, dzwoni do domu, a w czasie instalacji dodatkowo pinguje, ale jedno i drugie można zablokować firewallem.

moja wersja ? – kopanie popularnej kryptowaluty metodą PoW za pomocą CPU. Kret jest wewnątrz firmy (ale to wiadomo). Nie chciał szkodzić komputerom tylko odpalić botnet o mocy – policzmy 2 mln maszyn x 30-100 H/s

No i mamy ciąg dalszy. Atak był wycelowany w największe firmy IT.

https://arstechnica.com/information-technology/2017/09/ccleaner-malware-outbreak-is-much-worse-than-it-first-appeared/

“Ondřej Vlček”. Jak się nie ma obcych literków na klawiaturze, to się korzysta z BabelPada (albo chociaż z charmap.exe).

Wystarczy wpisać w regedit szukaj Agomo jeśli wpis jest dostępny to znaczy ze infekcja jest na komputerze…

[…] z największych incydentów łańcucha dostaw wszech czasów (pamiętacie sytuację z programem CCleaner? To coś gorszego). Ktoś zmodyfikował narzędzie ASUS Live Update Utility, które dostarcza […]

[…] Ale równie prawdopodobne jest to, że trojan wcale nie jest elementem oficjalnej rządowej operacji. Mogą za nim stać jakieś grupy przestępcze, które po prostu przejęły infrastrukturę producenta aplikacji podatkowej i na etapie budowania paczki dodają do niej swoje zabawki (por. CCleaner zhackowany, przez miesiąc wykradał dane z komputerów 2 milionów użytkowników). […]

[…] się stało, to ten atak byłby podobny do głośnego ostatnio ataku Solarwinds czy NotPetya lub CCleaner, gdzie także wszystko zaczęło się od przejęcia dostawcy oprogramowania (tzw. “supply […]

[…] który rozpoczął się od modyfikacji ukraińskiego oprogramowania Medoc. Albo atak na ASUS-a lub CCleanera, którego zainfekowaną wersję wykorzystano do ataku na inne […]