20/12/2023

Kolejna część danych wykradzionych z firmy ALAB właśnie została ujawniona przez przestępców. Tym razem wyciek objął m.in. osoby pracujące dla ALAB-u. Ujawnione dane to 100GB. Pliki zawierają dane tysięcy współpracowników i dostawców ALAB-u, w tym adresy, PESELe oraz informacje o formie zatrudnienia. Przestępcy zapowiadali, że więcej danych ujawnią dopiero 31 grudnia, ale chyba zdecydowali się na publikację wcześniej…

Co wyciekło z ALAB jak dotąd?

Niestety na darknetowej stronie grupy przestępczej, która zhackowała laboratoria ALAB, pojawiły się kolejne pliki do pobrania. Obecnie zakres wycieku obejmuje następujące archiwa:

- ANALIZY.7z (821,56 MB),

- DOKUMENTY_UMOWY.tar (13.23 GB),

- ERPDB.7z (29,96 GB),

- HR.tar (27,04 GB),

- KSIEGOWOSC.tar (2,94 GB),

- LAW.tar (21,48 GB),

- UMOWY.tar (1,11 GB) (opublilowane juz w listopadzie).

- Alab_Laboratory_Reports.tgz (26.07 GB) (opublikowane już w listopadzie)

Pobranie tych plików nie jest łatwe. Serwery Tora zrywają połączenia, a pobieranie może zająć dużo czasu. W opublikowanych danych znajdują się jednak znów dane osobowe, nierzadko dość szczegółowe. Jest też sporo informacji o działalności samego ALABu, m.in. dane o inwestycjach i ponoszonych kosztach.

Nieco bardziej problematyczny dla firmy może być plik o nazwie LAW.tar, który ma zawierać różne dane prawne m.in. dane o beneficjentach rzeczywistych, instrukcje, opisy procedur, wzory pism. Nowa porcja danych to także faktury, analizy ryzyka oraz – co chyba najciekawsze – fotokopie akt papierowych. To dobry przykład na to, że niestety czasem cyfryzacja danych oznacza też zwiększone ryzyko ich ujawnienia. Papierowych kartek przestępcy internetowi by nie wykradli…

Najpoważniejsze dane z HR?

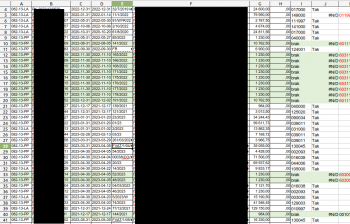

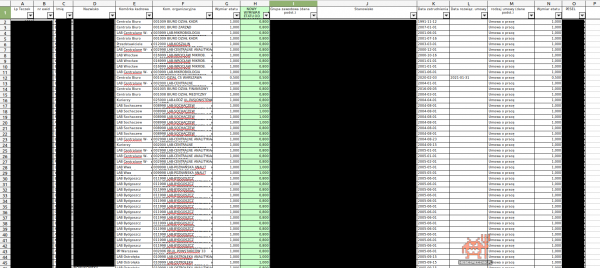

Szczególnie niepokojący dla pracowników ALAB jest fakt ujawnienia pliku HR.tar, który, jak łatwo się domyślić, zawiera dane kadrowe. Całe archiwum to ponad 27 GB danych. Są to pliki w różnych formatach, zawierające różne rodzaje danych. Pobieżna analiza jednego z internautów wykazuje, że problem może dotyczyć nawet kilku tysięcy osób mniej lub bardziej powiązanych z ALAB-em.

Przestępcy wykradli typowe dane kadrowe, m.in. plik z danymi adresowymi do wysyłki PIT-ów, w tym szczegółowe adresy pracowników ze wskazaniem, czy dany adres jest adresem zameldowania czy tylko korespondencyjnym. Wedle naszych informacji, w tym pliku znajdują się dane dotyczące 1977 współpracowników ALAB-u. W innych plikach są PESEL-e osób lub wartości ich pensji, premii i podwyżek.

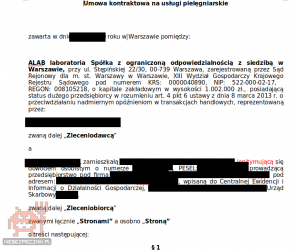

W archiwum znajdują się także umowy zawierane z osobami fizycznymi (np. umowy zlecenia). Takie umowy, nawet jeśli dotyczą osób prowadzących działalność gospodarczą, to i tak ujawniają rzeczy, których nie ma w CEIDG (np. numer dowodu i PESEL).

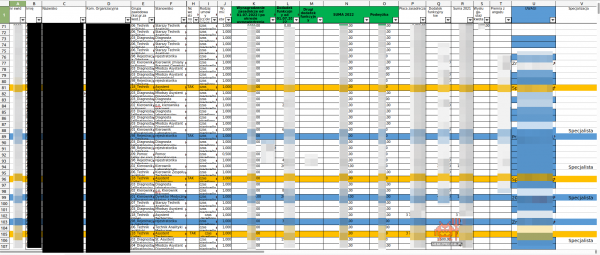

HR to także różnego rodzaju zestawienia wynagrodzeń (ponad 3,7 tysiąca rekordów), które zawierają dane konkretnych pracowników (np. diagnostów, techników i innych specjalistów) w tym PESEL-e.

I tu słowa pochwały dla ALAB-u, ale nie pochwały pełnej. Niektóre z wykradzionych plików to archiwa 7zip oraz arkusze kalkulacyjne które były zabezpieczone hasłem. Dało się zauważyć, że zwłaszcza jedna pracownica miała zwyczaj stosowania tego dodatkowego zabezpieczenia, czemu osoby znajdujące się w edytowanych przez nią plikach powinny być jej dozgonnie wdzięczne. Niestety, ta dobra praktyka nie była stosowana zawsze.

W ramach ciekawostki można odnotować, że firma realizowała szkolenia z ochrony danych — notatki na ich temat też znalazły się w wycieku.

Współpracowałem lub współpracuję z ALAB — co robić, jak żyć?

Analiza skutków tego wycieku jeszcze potrwa. Niemniej jeśli pracowałeś w ALABie albo zawierałeś z umowy z tą spółką jako podwykonawca, to musisz się liczyć z możliwością wycieku Twoich danych. Problem wycieku danych osobowych z ALAB-u nie dotyczy tylko pacjentów.

Wiemy, że firma ALAB od tygodnia posiada już szczegółowe informacje na temat tego, co zostało jej skradzione. Dlatego mamy nadzieję, że o tym, że Wasze dane wyciekły już zostaliście przez ALAB poinformowani i nie dowiadujecie się tego od nas. Jeśli ktoś chciałby się z nami podzielić tym jak ten proces informowania wyglądał, to zapraszamy do kontaktu — gwarantujemy anonimowość.

Od siebie dodamy apel o tym, abyście pamiętali, że te dane mogą zostać użyte w celu przeprowadzenia dopasowanych do Was ataków socjotechnicznych (np. na pracownika banku). Jak widać, nawet jeśli w przypadku współpracowników ALAB-u nie wykradziono wyników badań medycznych, to mimo wszystko ten wyciek może okazać się równie bolesnym co w przypadku pacjentów.

Wszystkim, którzy mieli kontakt z ALAB-em na koniec radzimy: zastanów się co ALAB może o Tobie wiedzieć. A potem załóż najczarniejszy możliwy scenariusz, że wszystkie te dane staną się publicznie dostępne. Przypomnijmy, że publikację całości danych przestępcy zapowiedzieli na 31 grudnia, dopiero wtedy będzie można określić pełen zakres wykradzionych danych. O ile przestępcy faktycznie opublikują “całość”.

Aktualizacja (21.12.2023 13:54)

Seweryn Dmowski, reprezentujący ALAB w obszarze komunikacji przesłał do naszej redakcji informację potwierdzającą, że opublikowane dane pochodzą z listopadowego włamania:

Zdarzenie to jest przede wszystkim konsekwencją stanowczej postawy spółki, która nie negocjuje z cyberprzestępcami i nie zamierza spełniać ich żądań w zakresie okupu. Spodziewając się takiego rozwoju wydarzeń oraz szczerze komunikując możliwe scenariusze negatywne do mediów i opinii publicznej, jesteśmy w trakcie szczegółowej analizy danych opublikowanych przez przestępców. Wstępna analiza wskazuje na to, że wcześniej prawidłowo zidentyfikowaliśmy zakres danych, do których nieautoryzowany dostęp uzyskali przestępcy. Jesteśmy w stałym kontakcie ze wszystkimi instytucjami publicznymi odpowiedzialnymi za zwalczanie cyberprzestępczości oraz bezpieczeństwo i ochronę danych osobowych. Naszą intencją pozostaje otwarta i transparentna współpraca ze wszystkimi właściwymi instytucjami, w tym także mediami, w zakresie pełnego wyjaśniania wszystkich aspektów wspomnianego incydentu bezpieczeństwa. Wszelkimi dalszymi informacjami podzielimy się jak tylko będzie to możliwe – do tego czasu pozostajemy do Państwa dyspozycji w razie jakichkolwiek pytań. Pragnę podkreślić, że konsekwentnie realizujemy politykę informowania wszystkich osób, których dane zostały upublicznione w Internecie przez przestępców, o wynikających z tego faktu zagrożeniach oraz udzielamy im wsparcia w zakresie nieodpłatnego uzyskania alertu BIK na okres 6 miesięcy.

Z kolei od informacji, które otrzymaliśmy od pracowników ALAB-u wiemy, że w istocie, pracownicy zaklejają ręcznie koperty i wysyłają listy do tych pacjentów, których dane zostały opublikowane w końcówce listopada. Poszkodowanym spółka oferuje alert BIK-u na 6 miesięcy.

Wiemy też niestety, mylnie założyliśmy w naszym tekście, że spółka po raporcie z incydentu poinformowała swoich pracowników o wycieku ich danych. Wszyscy kontaktujący się z nami pracownicy ALAB-u wskazali, że do dziś, w przeciwieństwie do pacjentów nie otrzymali od swoich przełożonych ani Zarządu spółki żadnych informacji, że ich dane też zostały wykradzione. Dowiedzieli się tego z naszej publikacji.

Mamy nadzieję, że teraz także pracownicy otrzymają wsparcie pracodawcy w kwestii przeciwdziałania skutkom wycieku ich danych osobowych.

Co zrobić po wycieku danych lub ataku na naszą firmę?

Wycieki, nie tylko z ALAB, wpisują się już powoli w codzienność. Prędzej czy później każdego z nas to spotka. Dlatego, jeśli chcesz “na ostatnią chwilę” zrobić rachunek sumienia i sprawdzić:

- Co na Twój temat już wyciekło do internetu

- Jak przygotować się na wyciek danych, a zwłaszcza co robić, aby zminimalizować ryzyko wycieku

- Co obowiązkowo (a co niekoniecznie) należy robić po tym jeśli jakieś Twoje dane wyciekły

…to zachęcamy do obejrzenia naszego 45 minutowego webinaru o wyciekach danych. Do końca czwartku, na hasło ANTYWYCIEK można uzyskać do niego dostęp o 50% taniej. Bez obaw, na obejrzenie masz 30 dni, więc na pewno zdążysz! Tutaj link wprost do koszyka.

PS. A pracownikom firm, a zwłaszcza managerom, działom prawnym i zarządom polecamy zapoznanie się z naszym krótkim i skondensowanym szkoleniem pt. “Zhackowali Cię, co teraz“, gdzie razem z prawnikiem mówimy nie tylko o atakach ransomaware. Wyjaśniamy co należy zrobić, zarówno od strony technicznej jak i prawnej oraz PR-owej po tym, kiedy dowiecie się, że Wasza firma padła ofiarą ataku. Mówimy też, czego nie robić, i to również jest istotne, bo czasem złe reakcje tylko pogarszają sytuację…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Czy klienci ALAB nie powinni być poinformowani indywidualnie o tym wycieku?

Serio, wąski, żółty pasek na stronie wystarczy?

Nie zostałem poinformowany, btw…

Lobarotaria ALAB?

Pobraliście całość? Jest jakiś sposób na wznawianie połączenia?

Jest wiadomo jakie miasta obejmuje wyciek?

czy komus udalo sie pobrac pliki?

Jakim prawem ALAB nie ogranicza publikacji przez oplacenie okupu narazajac swoich klientow i wspolpracownikow?

Już odpowiadam, bo problem będzie dotyczył klientów, nie ich. Firma zapłaci karę, ucierpi wizerunek i tyle. Problem mają klienci, pracownicy itp.

Co innego jakby został złożony pozew zbiorowy, ale do tego, patrząc na wyciek z moreli, raczej nie dojdzie.

@Abab

1) Nie istnieje możliwość zapłaty okupu przez podmiot gospodarczy pozostając w zgodzie z prawem polskim i międzynarodowym. Mówię tu przede wszystkim o regulacjach Anti Money Laundering.

2) Namawianie do płacenia okupu jest namawianiem do sponsorowania przestępców i dalszej ich działalności. Może być potraktowane jako pomocnictwo.

Ale czemu wierzyć w honor przestępców? Jest jakiś powód by po wzięciu okupu nie żądali co miesiąc kolejnego albo i tak by udostępnili? Same kłopoty a gwarancji żadnej.

Najśmieszniejsze jest to ,iż pracownicy będą mogli wystąpić o podwyżkę widząc ile zarabia kolega na tym samym stanowisku lub koleżanka.

Myślę, że nie będzie szans na wystąpienie o podwyżkę. Firma popłynie.

To syndyk upadlosciowy oferuje podwyzki? :p

dane które w innych krajach są jawne, tu urastają do rangi danych najwrażliwszych, nawet zaciemnione na screenie mimo anonimizacji innch kolumn, oraz komentarze martwiące się o podwyżki

Ps. Jak pisalem wczesniejszy post, to ten od Radka jeszcze nie byl widoczny :p

Wspominam zeby bylo widoczne, ze kazdy z nas odpowiadal na komentarz Jan’a w kontekscie opisanej sytuacji, niezaleznie.

Patrzę na te umowy i zastanwiam się czy prawny lub IOD tam są niespełna rozumu? Podpisują umowę z podmiotem gospodarczym i prócz numeru NIP i REGON wpisują PESEL i nr dowodu? Kuriozum. Za samo to maksymalna kara.

A nawet jeżeli z podmiotem prywatnym to do identyfikacji wystarczy dowód osobisty lub PESEL. Wymiennie a nie łacznie. Na litość wszytkich bogów.

PS. Pozdrawiam wszytkich pracowników Inpostu, których dane poleciały w świat przez patoaplikację i patozarządzanie w podobnym wycieku.

Mamy na sali jakiegoś prawnika? Proponuję pozew zbiorowy pacjentów. Alab nadal działa i ma się dobrze.

Niebezpieczniku, próbowałeś kontaktować się z Alabem?

Taaak, zniszczmy ALAB, mua-ha-ha!!!!!!!!!!!!!!111

… wtedy pójdziesz do konkurencji, która też pocieknie, więc przestaniesz sie badać i padniesz chora na morgellonkę.

@aaaaaaaaaaa i po co taki głupi komentarz?

Jestem pracownikiem ALAB. Do tej pory kierownictwo i zarząd nie poinformowali pracowników o tym że nasze dane też wyciekły. Nie zaoferowano nam w tej kwestii żadnej pomocy ani wsparcia. O sprawie dowiadujemy się z mediów. Systemy kadrowe nie działały w listopadzie po ataku więc o zakresie danych dotkniętych kradzieżą góra wiedziała od miesiąca.

Typowy polski sposób prowadzenia biznesu.

Witamy w bantustanie :/

Potwierdzam

A najlepsze jest to, że pracownicy nie zostali jeszcze poinformowani o wycieku ich danych. Oj ktoś tu naprawdę nie pomyślał. Zamiast od razu poinformować, zorganizować jakieś fundusze na BIK dla pracowników i współpracowników, to firma udaje, że nic nie wie…

“ALAB konsekwentnie realizuje “politykę informowania wszystkich osób, których dane zostały upublicznione w Internecie przez przestępców, o wynikających z tego faktu zagrożeniach” oraz “udziela im wsparcia w zakresie nieodpłatnego uzyskania alertu BIK na okres 6 miesięcy”

Nie wiem jak jest w tym przypadku. Ale do wycieku może dojść w zupełnie innym miejscu. Np. Inspekcja Pracy żąda bardzo często dużej liczby wrażliwych danych. Żądają przyniesienia tego na płytce lub pendrive. Oczywiście szyfruje się, ale co z tym później robią. Firma już nie panuje.

Gdzieś poza torem to leży?:-)

Czy na stronie rządowej można już sprawdzić czy nasze dane wyciekły z tej najnowszej paczki?

Jeszcze nie, maja tam stara baze poprzedniego wycieku z Listopada.

Chcieliście cyfryzacji to ją teraz macie. Wszystko co jest w międzynarodowych bazach danych i w większych prywatnych, gdzie są dane dziesiątek tysięcy ludzi – skończy tak samo. Jedyne czego nie wiadomo, to kiedy to się stanie. Dziury były, są i będą. Papier tak nie miał.

Co zaś do samej trudności pobrania – w skali A-E oceniam na B – między łatwe i średnio trudne. Wystarczy torsocks, wget, znajomość co to jest referer + znajomość linka do wycieku, który wiele mediów podało już publicznie i chwała im, bo można się przez to dowiedzieć co konkretnie wyciekło i czy wyciek dotyczy nas – znacznie prościej niż wyrabianie ePUAP i czekanie na luCYFRowy rząd, który wymusi na nas logowanie by sprawdzić czy w wycieku braliśmy udział. Generalnie by sprawdzić czy nas to dotyczy jako pacjenta – warto pobrać ERPDB.7z (30MB) i siebie sprawdzić w pliku persons.

Miłej więc zabawy post factum, gdy programiści nie wiedzą co to jest PKI. Cóż dla HRowców ważniejsze jest czy ktoś pokaże się na MS Teams i uczestniczy w szkoleniu AI, a nie to czy ktoś ma prawdziwe kompetencje cyfrowe by tworzyć oprogramowanie.

Kompetencje cyfrowe dla HR to wola włączenia kamerki i sprzedawania swoich danych biometrycznych. Kompetencje cyfrowe te prawdziwe, to między innymi znajomość PKI i umiejętność jej stosowania.

@Hotaru

Jest tak jak mówisz. Samo stworzenie baz powoduje ryzyko wycieku danych z nich. A rozlanej whisky z powrotem do butelki się nie wleje, co wyciekło to wyciekło. Można najwyżej kombinować jak ograniczyć szkody, ale do tego trzeba myślących ludzi, z wiedzą i niestereotypowych, a nie tylko umiejących ładnie wypaść na teamsach :-)

Pozdrawiam!

Następnym krokiem postępu technicznego zapewne będą wycieki danych biometrycznych udostępnianych przez nas samych dla naszego bezpieczeństwa.

Winetou, no przecież ludzie codziennie oddają skany palców poprzez ekran smartfona, pod którym znajduje się nadajnik i czujnik ultradźwięków. Tak jest ten odcisk pobierany przez te urządzenia.

Codziennie też biometryczne próbki głosu i trójwymiarowa sylwetka twarzy wraz z mimiką są wysyłane przez wspomniane już timsy.

Odbiorcą tych danych są ci którzy się spotykają w WEForum co roku: ZOOM, Microsoft, Apple, Google, Amazon, Facebook/Meta, Rothschildowie, DuPont, Klaus Schwab i wielu innych. Tak więc te dane już są pobierane rzekomo w celu ulepszania ich usług takich jak AI, systemy nadzoru biometrycznego itp. Nikt nie napisał «usługi» tylko napisano mnogo «usług». Tak więc dalej siedźcie drogie koviDove gołąbki i dziobcie tą nową nienormalność. Smacznego.

Czy były tam dane prezesa?

Jak u licha to ściągneliście? Przecież to leci maks 150KB/s 100 lat to się będzie ściągać ..

Mają bezpośredni dostęp do serwera pewnie ;)

Koleżanka dostała taki list z ALAB. Faktycznie był tam “link” do oferty alertów, ale w KRD a nie w BIK.

Zawsze mnie zastanawiało czy PESELe krewnych i znajomych upoważnionych do operowania dokumentacją pacjenta w jego zastępstwie, pozostają jedynie na papierze czy też są wprowadzane do systemu.

@A.

Zakładaj że są publicznie dostępne.

Muszą być w miejscu umożliwiającym ich sprawdzenie. A jak (nie)jeden użytkownik może sprawdzić (np pani w rejestracji, lekarz, pielęgniarka), to można uzyskać dostęp jako ten user (podszycie, przekupienie) i sprawdzić. Nawet jeśli system jest papierowy.

bezpiecznedane.gov.pl

Mają jak widać najświeższe aktualizacje informacji… update 27.11.2023…. no comments.

Masa GB, zdecydowanie GRUBO! Gratulacje!

Czyli wystarczyło użyć zwykłego 7zip żeby przed problemem się ustrzec??? Nie trzeba było kupować drogiego software zabezpieczającego ani profesjonalnych usług cyberbezpieczeństwa?

Jeżeli masz pliki zabezpieczone mocnym hasłem i nie korzystasz z nich to może tak. Jeżeli nie to zawsze mogą zczytać twoje hasło podczas dostępu do pliku albo wypakowywania danych albo pliku tymczasowego, bo zakładam że pracując na pliku znajdującym się w archiwum program np. Word, Excel tworzy na czas edycji plik temp. Zaszyfrowane archiwa to tylko jeden ze składników ochrony.

Jak pisałam, wystarczył myślący programista, który wie co to jest PKI. Gdyby każdy wynik był zabezpieczony pojedynczym hasłem, którym zaszyfrowany byłby klucz prywatny umożliwiający zapoznanie się sprawozdaniem z badania – problemu by nie było. Hasła do odbioru badania musiałyby być oczywiście długie i losowo generowane. Wtedy nawet gdyby te sprawozdania były w publicznej chmurze nikt by się z nimi nie zapoznał. Tam gdzie wyciekają dane medyczne zawinił niestety programista, bo nie stworzył adekwatnego systemu GWARANTUJĄCEGO poufność danych.

Nie sądzę, aby “programista” nie dopilnował sprawy. Patrząc na rozmiary wycieku, raczej to był ktoś od całościowej koncepcji obiegu dokumentów w firmie albo od backupu. Tak czy inaczej zabrakło doświadczenia i rozeznania w zagrożeniach.

ogólnie rzecz ujmując wyciek danych medycznych Polaków nastąpił od początków działalności ALAB na terytorium Polski. Mało kto zdaje sobie sprawę, że jest to firma Niemiecka (okupant), która gromadzi wrażliwe dane Polskich obywateli i je przetwarza bądź udostępnia koncernom farmaceutycznym. nie wiadomo kto i kiedy zezwolił na działalność tego obcego podmiotu na naszym terytorium. ALAB musi zostać zlikdowany.

Takie wypowiedzi może uchodzą na portalu dla pisowskich szurów, tutaj nie są potrzebne. Niemieckość firmy nie ma nic do rzeczy.

Jak widać nie była to aż tak zaawansowana grupa hakerska ;) a tak serio to przy dobrym haśle złamanie go może trwać miesiącami i wątpię, żeby blokowali na to zasoby. Zwłaszcza, że w środku mogą być kolejne zaszyfrowane archiwa lub pliki.

Wszystkim, którzy ściągnęli plik ERPBD.7z przypominamy, że istnieje obowiązek zarejestrowania zbioru oraz operacji przetwarzania danych osobowych.

Wesołych Świąt,

UODO

Jak żeś taki mądrala to podaj podstawę prawną rejestracji zbiorów danych. Ale taką obowiązującą a nie zabytek architektoniczny.

Po sprawdzeniu siebie oczywiście plik należy usunąć. Całe szczęście nie jest to całość badań z Alaba, ale jak nie wprowadzą PKI lub nie przejdą na papier to resztę danych czeka ten sam los wcześniej lub później.

Coś ta stronka padła.. jest jakaś nowa?

Co może zrobić przeciętny obywatel w sytuacji kiedy wyciekną jego dane? Przestępca ma pesel, nr dowodu i może wziąć np. kredyt czy jakiś abonament i problem gotowy

Alert BIK na okres 6 msc xDD – pierwsza z brzegu strona wycenia roczne alerty na 36zł, czyli że moje dane są warte 18zł?

Co ciekawe, w jednym z plików w archiwum jest podany link do arkusza google, gdzie IT support wpisuje pewne zgłoszenia :) Dostep otwarty dla każdego +r+w :)

Ostatni wpis z dziś (22.12.2023)

Na torrent są już dostępne ???

Na bezpiecznedane.gov.pl pokazuje, że moje dane NIGDY nie wyciekły.

Na haveibeenpawned, pokazuje, że moje dane WYCIEKŁY w październiku 2018 z morele.net.

Podoba mi się ta polska strona rządowa, taka reassuring, że z moimi danymi wszystko jest ok. Aż mi lżej na sercu.

Zamiast radykalnie ograniczyć obowiązkowe państwowe zbiory danych o ludziach, rząd tworzy jeszcze jedną bazę – ludzi, których dane skądś wyciekły. I pozwala do danych, które każdy może pobrać swobodnie z clearnetu albo dakrnetu, zajrzeć tylko po autoryzowaniu się PESEL-em – numerem wymyślonym przez komunistyczną Służbę Bezpieczeństwa do sprawniejszego inwigilowania całego narodu.

Niezależnie od tego co ta rządowa strona zawiera i co pokazuje, to jest ona jeszcze jedną kompromitacją rządu i pokazuje, jak bardzo rządzący mają w poważaniu prawo ludzi do prywatności.

Nie zagladalem wiec zalozylem ze strona tylko podaje ze dane wyciekly i ewentualnie ktore. Czy dobrze rozumiem, ze nie dosc ze mozna autoryzowac sie danymi o ktorych strona sama wie ze wyciekly lub sa publicznie dostepne, to jeszcze agreguje ona lokalizacje pozostalych, jakby przestepcom czegos jeszcze brakowalo do kompletu?

Kto zakręcił cyfrowy kranik? Przyznać się, bo chcę dokończyć pobieranie wycieku.