6/12/2023

Wyobraźmy sobie, że grupie przedsiębiorców lub menagerów zadamy jedno pytanie: “co jest najważniejsze w cyberbezpieczeństwie firmy”? Otrzymamy bardzo różne odpowiedzi. Niektórzy powiedzą bardzo szczerze, że po prostu się nad tym nie zastanawiali. Będą i tacy, którzy pod wpływem przeczytanych raportów lub artykułów wskażą kilka problemów, które akurat są modne.

Najciekawszych odpowiedzi udzielą nam ci przedstawiciele firm, którzy doświadczyli już pewnych problemów i sami przekonali się, to co znaczy “mieć incydent cyber”. Będą wśród nich osoby, które miały w firmie infekcję ransomware’em i wiedzą, jak kosztowne może być odzyskiwanie danych z backupów (o ile się je ma). Będą i tacy, którzy ucierpieli z powodu socjotechniki tracąc albo pieniądze, albo bardzo cenne informacje (niektórzy z nich do tej pory nie wiedzą, co tak naprawdę pozyskali z ich organizacji cyberprzestępcy i mają pewne obawy).

Zagadnienia takie jak “pełne szyfrowanie dysków” czy “zero day” zwykle nie wywołują większych emocji, ale niektóre organizacje w Polsce już wiedzą co to znaczy zgubić laptopa, który nie był szyfrowany (i nie dość że nie był, to znajdowały się na nim dane, które nie powinny być w ogóle zapisane na jego dysku). Jeśli chodzi o “zarządzanie podatnościami”, to również nie wywołuje ono dużych emocji, ale jest to w pewnym stopniu błąd poznawczy. W niektórych firmach dotkniętych atakiem malware’u bardziej pamięta się nazwisko zaatakowanego pracownika (który np. odebrał złośliwy załącznik) niż to, czy komputer tego pracownika na pewno był najlepiej na dany moment zabezpieczony.

Wyrywkowe spojrzenie na bezpieczeństwo wydaje się mieć sens z punktu widzenia menagera. Każdy kto zarządza organizacją wie, że nie ogarnie wszystkich problemów i musi patrzeć w tę stronę, gdzie problemy są najbardziej istotne. Problem w tym, że tracąc ogólny obraz zagrożeń ryzykujemy odwrócenie wzroku właśnie od tego, co naprawdę nas spotka.

Dlatego proponujemy odświeżenie sobie ogólnego obrazu zagrożeń czyhających na średnie i duże firmy i zastanowienie się, jak możemy na te zagrożenia reagować.

Ludzie to słabe ogniwo więc… chrońmy je

“Najsłabszym ogniwem bezpieczeństwa jest człowiek”

Ten slogan powtarza wielu ludzi, ale nie każdy zdaje sobie sprawę co to naprawdę oznacza. Wbrew pozorom nie oznacza to, że pracownik zrobi coś głupiego i wtedy być może będziemy mieli problem. To oznacza, że każdy człowiek może zrobić coś niebezpiecznego, nawet ten “najmądrzejszy na podwórku” i – co ważniejsze – ludzie są celem ataków, a nie tylko przypadkowym uczestnikiem. Zadaniem osób dbających o bezpieczeństwo jest nie tylko zrozumienie tego zagrożenia, ale przeciwdziałanie mu.

Warto zajrzeć do raportu APT Activity Report firmy Eset. Wspomina on m.in. o kampanii spearphishingowej Operation RoundPress, w ramach której do pracowników zaatakowanych organizacji rozsyłano e-maile zawierające złośliwy załącznik wykorzystujący podatność XSS w oprogramowaniu pocztowym RoundCube, WinRAR albo Microsoft Outlook.

Ta kampania uderzyła także w użytkowników z Polski. Oczywiście świadomy, dobrze przeszkolony pracownik mógł uchronić się przed problemami, ale ograniczenie ryzyka nie musiało polegać tylko na ludziach. Istnieją przecież rozwiązania do ochrony skrzynek pocztowych, a także rozwiązania chroniące przed zagrożeniami 0-day, które obejmują skanowanie plików, uczenie maszynowe, sandboxing w chmurze i głęboką analizę behawioralną.

Higiena haseł to nie wszystko (choć jest ważna)

Elementem istotnym dla czynnika “ludzkiego” jest też dobrze zarządzanie hasłami. Niestety nawet przy stosowaniu haseł mocnych i unikalnych, zdarza się, że są one wykradane np. z przeglądarki użytkownika nie korzystającego z zewnętrznego menedżera. Swojego czasu w Niebezpieczniku pisaliśmy o złośliwym oprogramowaniu Redline Stealer, które dokonywało takiego ataku.

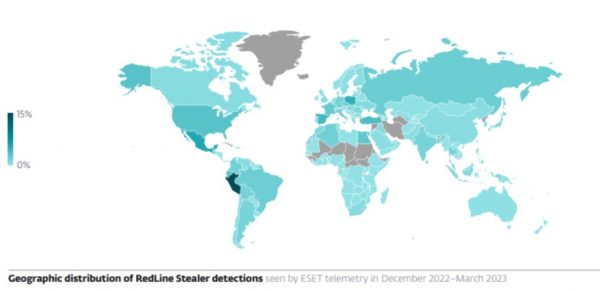

O tym samym zagrożeniu możemy poczytać w raporcie ESET Threat Report z tego roku. Niestety, na mapce pokazującej geograficzny rozkład wykrywania Redline Stealera Polska była zaznaczona dość ciemnym kolorem (czytaj: było źle).

Podatność użytkowników z Polski na wykradanie haseł z ich urządzeń wyraźnie pokazał pseudo-wyciek z maja tego roku. W sieci pojawił się plik PL.txt, który zawierał informacje o danych logowania do różnych serwisów. W pliku znalazło się około 1 mln unikalnych adresów e-mail, a niektóre z nich były powiązane z domenami średnich i dużych firm. Wykradzeniu tych danych z wielu komputerów zapewne dałoby się zapobiec, gdyby stosowano odpowiednie środki ochrony. Co więcej, sam wyciek loginu czy hasła nie musi być tragedią, jeśli w organizacji stosuje się wieloskładniowe uwierzytelnianie, ale to jeszcze nie jest standard i nie wszystkie organizacje wiedzą jak się za to zabrać.

Człowiek jako najmocniejszy element… ataku

Problemy z ludźmi nie ograniczają się do ich błędów. Coraz częściej zuchwałe ataki na firmy to tzw. inside jobs. Nie zawsze będą to przypadki tak “zabawne” jak przypadek pracownika platformy bug bounty, który kradł zgłoszenia błędów i dorabiał na nich na boku. Bywa, że pracownicy uczestniczą w atakach ransomware albo… je symulują (to zdarzyło się firmie Ashley Liles). Według raportu Verizon Data Breach Investigations Report (DBIR) z 2023 r.,

19% z około 5200 naruszeń danych przeanalizowanych w badaniu zostało spowodowanych przez podmioty wewnętrzne

Jak zapobiec atakowi od wewnątrz? Tutaj znów kluczowe będą szkolenia, edukacja, uświadamianie, ale to zawsze będzie za mało. Background check pracownika wydaje się koniecznością, ale nawet “dobry” pracownik może zmienić stronę np. pod wpływem problemów osobistych. Kontrola dostępu też jest niezwykle ważna, ale dodatkowym rozwiązaniem technicznym może być system (Data Loss Prevention). Jego zadaniem jest monitorowanie, wykrywanie i blokowanie wszelkich nieautoryzowanych transferów lub udostępnień wrażliwych danych. Jedynym problemem jest to, że dostawcy systemów DLP też mogą być celem przestępców.

Ransomware

Wspomniane już wyżej ataki ransomware to kolejna kwestia, którą trzeba przemyśleć zawczasu. O ransomware warto wiedzieć zwłaszcza jedno – tych ataków jest dużo i często o nich nie wiemy, zaatakowane organizacje się nie chwalą. Przed laty opisywano duże ataki o zasięgu ogólnoświatowym (jak np. notPetya) a dzisiaj już takich ataków nie robią. Czy to znaczy, że problem jest mniejszy? Wręcz przeciwnie?

Według ENISY gangi ransomware kradną ponad 10 terabajtów danych miesięcznie. Co więcej, nawet 60% zaatakowanych organizacji może płacić okupy. Biznes po prostu się opłaca, a właściwie już stał się usługą (ransomware-as-a-service). Na celownik cyberprzestępców w tym roku trafiły m.in. największa na świecie franczyzowa rozlewnia Coca-Coli FEMSA, Sony czy Royal Mail. W Polsce zaatakowane zostały m.in. system Śląskiej Karty Usług Publicznych.

Czy zapłacić okup? To pytanie zadaje wielu menagerów, natomiast my proponujemy zadać sobie inne. Czy mamy dobrze zorganizowane backupy? Czy będziemy skłonni wstrzymać procesy biznesowe, żeby ograniczyć rozmiary ataku? Czy ewentualne ubezpieczenie od cyberincydentów ma sens i najważniejsze – czy możemy temu zapobiegać? Owszem, w pewnym stopniu możemy dzięki tzw. rozwiązaniom wielowarstwowym, o których jeszcze powiemy później.

Praca zdalna

Wszystkie omówione powyżej zagrożenia, od phishingu po ransomware, mogą uderzyć szczególnie łatwo w osoby, które nie pracują z biura i mają zdalny dostęp do istotnych zasobów. Czynnikiem ryzyka może być tutaj zwłaszcza mieszanie życia służbowego z prywatnym… i nierzadko też mieszanie sprzętu.

Ryzyka da się ograniczyć poprzez określenie, z jakich połączeń sieciowych mogą korzystać pracownicy. Dobrze byłoby wyszkolić ludzi do odpowiedniego zabezpieczenia własnych sieci. Powinni oni umieć skonfigurować router, tak aby dostęp do sieci miały tylko i wyłącznie urządzenia ze znanymi adresami MAC. Z perspektywy firmy ważne jest zadbanie o odpowiednie polityki aktualizacji zabezpieczeń i zapewnienie pracownikom odpowiedniego serwisu sprzętu oraz oprogramowania.

Ryzyka w rubryce “inne”

Z badań firmy ESET, takich jak Digital Security Sentiment wynika, że polskie firmy poza wspomnianymi powyżej ryzykami obawiają się także: ataków na strony internetowe, ataków na podwykonawców, ataków DDoS i Remote Desktop Protocol. Generalnie coraz więcej organizacji ma duże obawy. Czy słusznie?

Niestety z kilku powodów tak. Po pierwsze naszym krajem nieco bardziej interesują się grupy APT, czyli grupy przestępcze wyspecjalizowane w bardziej finezyjnych cyberatakach, nierzadko sponsorowane przez rządy. Przykładowo znana grupa cyberprzestępców Lazarus zaatakowała jednego z polskich dostawców z branży zbrojeniowej, wysyłając fałszywe oferty pracy w Boeingu do pracowników. Czy to nie dziwne, że grupa związana z Koreą Północną zaatakowała Polskę?

To nie musi być dziwne, bo cyberprzestępcy chętnie atakują tam, gdzie mamy napięcia i konflikty. Polska jest obecnie jednym z krajów wspierających Ukrainę w konflikcie z Rosją. Poza tym celem przestępców z KRLD może być zwyczajnie zdobywanie funduszy, czasami w oderwaniu od celów ideowych czy politycznych.

Nie należy przy tym myśleć, że cyberprzestępczość to tylko ataki “drobne i nieudolne” po jednej stronie i zaawansowane ataki APT na przeciwnym biegunie. Jest jeszcze coś pomiędzy. Coraz częściej przestępcy doskonalą konkretną technikę ataków i potrafią ją przeprowadzać finezyjnie, jednak w mniejszym stopniu dbając o konkretny dobór celów. Przy tym modelu ataków ofiarą może być każdy.

Co może pomóc?

Interesującym rozwiązaniem odpowiadającym na wiele opisanych w tym tekście problemów jest ESET PROTECT Elite. Zapewnia nie tylko wielowarstwową ochronę, ale także kompleksowe rozwiązanie klasy XDR odpowiednie dla klientów korporacyjnych.

Obejmuje ono:

- Kompletne rozwiązanie w zakresie zapobiegania, wykrywania i rozwiązywania problemów Szczegółowy przegląd stacji roboczych, proaktywne wyszukiwanie zagrożeń (threat hunting) i funkcje reagowania na incydenty zaprojektowane z myślą o natychmiastowym ograniczeniu zagrożeń dla bezpieczeństwa w sieci firmowej.

- Zapobieganie zagrożeniom typu zero-day. Zaawansowane funkcje ochrony przed ransomware oraz zupełnie nowymi zagrożeniami, które wykorzystują takie techniki jak adaptacyjne skanowanie, uczenie maszynowe, sandboxing w chmurze i głęboką analizę behawioralną.

- Ochronę danych i systemów firmy przed nieupoważnionym dostępem. Zapewnienie zgodności z obowiązującymi przepisami dotyczącymi ochrony danych dzięki prostym do wdrożenia funkcjonalnościom pełnego szyfrowania dysku i uwierzytelniania wieloskładnikowego (MFA).

- Ochronę skrzynek pocztowych przed atakami typu phishing i złośliwym oprogramowaniem. Ochrona użytkowników oraz ich skrzynek pocztowych (najczęstszy wektor ataku) przy wykorzystaniu zaawansowanej, wielowarstwowej technologii chroniącej przed atakami typu phishing, spamem i złośliwym oprogramowaniem.

- Automatyczne śledzenie i usuwanie luk w zabezpieczeniach. Redukcja do minimum możliwości infekcji, dzięki w pełni zautomatyzowanemu i łatwemu w użyciu rozwiązaniu do wykrywania luk w zabezpieczeniach aplikacji firm trzecich.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

No nie wiem, może to żeby firma chciała wydawać kasę na takie inwestycje…