21/3/2023

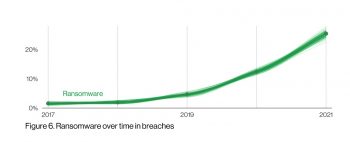

Ostatnie tygodnie to regularny strumień doniesień o kolejnych firmach, które zostały zhackowane, a coraz więcej ataków kończy się podwójnym szantażem. Przestępcy domagają się okupu już nie tylko za odszyfrowanie zaszyfrowanych podczas włamania danych, chcą też pieniędzy za niepublikowanie firmowych dokumentów, które udało im się wykraść. Co gorsza, wiele firm wciąż nie zdaje sobie sprawy, że ich infrastruktura już od pewnego czasu jest przejęta. I że zaraz zostanie sparaliżowana…

Nawet chwilowy przestój w prowadzeniu działalności operacyjnej może oznaczać nieodwracalne skutki… Dlatego warto nauczyć się, jak poprawnie reagować na incydenty informatyczne. Bo wiele rzeczy w tej niecodziennej i nagłej sytuacji, jaką dla firmy jest incydent cyberbezpieczeństwa, może pójść nie tak. I często, zgodnie z prawem Murphy’ego, idzie nie tak.

Wnioski z setek reakcji na incydenty w Polsce

Przez ostatnie miesiące nasz zespół przeprowadził kilkadziesiąt analiz powłamaniowych w polskich i zagranicznych spółkach. Doskonale wiemy jak działają różne grupy przestępcze i co robić, aby zaatakowaną firmę jak najszybciej postawić na nogi. W trakcie naszych działań zabezpieczamy dane z komputerów, serwerów i urządzeń sieciowych, analizujemy logi i ustalamy jak doszło do włamania oraz do czego dostęp mieli włamywacze. Jeśli to technicznie możliwe, odszyfrowujemy dane i pomagamy odbudować firmową infrastrukturę sugerując zmiany, które pomogą uniknąć podobnych incydentów w przyszłości.

Niestety, nie każdemu udaje się pomóc, bo nawet jeśli jesteśmy w stanie rozpocząć pracę w infrastrukturze ofiary w kilka godzin od ataku, to niekiedy o skuteczności reakcji decydują pierwsze minuty incydentu. Dlatego właśnie uważamy, że…

świadome organizacje muszą dziś mieć w swoich szeregach specjalistów z przynajmniej podstawową wiedzą z zakresu “incident response“. Takich, którzy wiedzą jakie czynności wykonać w pierwszej kolejności, a jakich pod żadnym pozorem nie przeprowadzać.

Bo nawet jeśli profesjonalna analiza incydentu będzie przeprowadzana przez zespół zewnętrznych ekspertów, to właśnie firmowy dział IT będzie tym pierwszym, który zmierzy się z incydentem. Więc lepiej, aby nie popełnił błędów w tych pierwszych minutach obsługi incydentu. Pomyłki na tym etapieanalizy mogą okazać się kosztowne lub całkowicie uniemożliwić obsługę incydentu na dalszych etapach.

Jak poprawnie reagować na incydenty, włamania i ataki?

Jak poprawnie reagować na incydenty? Z tego zakresu przygotowaliśmy silnie praktyczne szkolenie dla firmowych działów IT i pracowników SOC-ów, ale naszym zdaniem wziąć udział w nim powinni też inspektorzy ochrony danych osobowych, audytorzy a także pentesterzy — aby lepiej zrozumieć swoją rolę w organizacji podczas wspólnej walki z włamywaczami.

W trakcie szkolenia:

- dowiesz się jak przebiegają współczesne ataki na firmy różnych wielkości i poznasz najczęstsze wektory wejścia do organizacji a także czynności postexpoloitacyjne atakujących w przejętej infrastrukturze (taktyki, techniki i procedury).

- nauczysz się jak powyższe działania wykrywać i jak ustalić — po niepełnych śladach — jak przebiegał atak i do czego włamywacze mieli dostęp

- zapoznasz się z procesami obsługi incydentu i analizy powłamaniowej łącznie z poprawnym zabezpieczaniem materiału dowodowego na potrzeby dalszych analiz lub postępowania sądowego. Będziesz miał okazję popracować na profesjonalnym sprzęcie i oprogramowaniu, które jest wykorzystywane do zabezpieczania śladów.

Pełną agendę znajdziesz tutaj, ale w skrócie: podczas tego szkolenia dowiesz się jak poprawnie reagować na incydenty, co i w jakiej kolejności zrobić, a czego i kiedy na pewno nie robić.

Zapisz się na najbliższe terminy

Warszawa: 15 maja 2023r. — BRAK wolnych miejsc

Wrocław: 05 września 2024r. — UWAGA: zostały tylko 2 wolne miejsca

Ostatnio ktoś zarejestrował się 09 lipca 2024r. → zarejestruj się na to szkolenie

-

1550 PLN netto (do 26 lipca)

1950 PLN netto (od 27 lipca)

Kraków: 10 września 2024r. — UWAGA: zostały tylko 3 wolne miejsca

Ostatnio ktoś zarejestrował się 02 lipca 2024r. → zarejestruj się na to szkolenie

-

1550 PLN netto (do 26 lipca)

1950 PLN netto (od 27 lipca)

Warszawa: 08 października 2024r. — zostało 6 wolnych miejsc

Ostatnio ktoś zarejestrował się 28 czerwca 2024r. → zarejestruj się na to szkolenie

-

1550 PLN netto (do 2 sierpnia)

1950 PLN netto (od 3 sierpnia)

Szkolenie poprowadzi Witold Sobolewski, doktor z zakresu informatyki śledczej, właściciel VS DATA i wieloletni trener Niebezpiecznika. Moglibyśmy tu wymienić dumne skróty wszystkich posiadanych przez Witka certyfikatów, ale napiszemy coś, co naszym zdaniem jest ważniejsze: Witold widział wiele. Obsługiwał incydenty w największych polskich i zagranicznych spółkach i ma w tym ponad 17 letnie doświadczenie.

Szkolenie poprowadzi Witold Sobolewski, doktor z zakresu informatyki śledczej, właściciel VS DATA i wieloletni trener Niebezpiecznika. Moglibyśmy tu wymienić dumne skróty wszystkich posiadanych przez Witka certyfikatów, ale napiszemy coś, co naszym zdaniem jest ważniejsze: Witold widział wiele. Obsługiwał incydenty w największych polskich i zagranicznych spółkach i ma w tym ponad 17 letnie doświadczenie.

Oto 3 opinie uczestników prowadzonego przez Witka szkolenia:

Do tej porty miałem okazję uczestniczyć już w wielu kursach/szkoleniach prowadzonych przez inne firmy, jednak szkolenie poprowadzone przez Niebezpiecznika było najlepszym szkoleniem technicznym z jakim miałem styczność. Początkowo, gdy zobaczyłem tak rozbudowaną agendę bałem się, że ilość wiedzy będzie przytłaczająca i ciężka do opanowania w tak krótkim czasie, jednak wszystko zostało przekazane w tak przystępny, ciekawy i przede wszystkim praktyczny sposób, że nauka to była czysta przyjemność. Minimum teorii poprzeplatane z maksimum praktyki wzbogaconej o przykłady z życia wzięte sprawiło, że jest to szkolenie, które z czystym sercem mogę polecić każdemu, kto ma względnie mało czasu, a chce przyswoić ogrom wiedzy :). –Wojciech

Wiedza przekazywana była z dużym zaangażowaniem i starannością, ale także w bardzo luźnej i przyjaznej atmosferze. Wiele zagadnień poprzedzonych było rzeczywistymi przykładami z życia, dzięki czemu udało mi się wiele zrozumieć i zapamiętać. — Ewelina

Merytoryka szkolenia na 5+, praktyczne przykłady, niezbędne minimum teorii, prowadzący to super fachowiec, polecam z całą odpowiedzialnością. — Tomasz

Zanim będzie za późno

W branży mówi się, że pytanie przed którym stoi każda organizacja, to nie czy nastąpi atak, ale kiedy. Ale pocieszające jest to, że w oczach klientów i opinii publicznej, przegranym nie jest firma, która została skutecznie zaatakowana, a raczej taka, która nieumiejętnie reaguje na incydent… Dlatego warto poświęcić jeden dzień, aby dowiedzieć się jak poprawnie reagować na incydenty, zanim będzie za późno.

Wrocław: 05 września 2024r. — UWAGA: zostały tylko 2 wolne miejsca

Ostatnio ktoś zarejestrował się 09 lipca 2024r. → zarejestruj się na to szkolenie

-

1550 PLN netto (do 26 lipca)

1950 PLN netto (od 27 lipca)

Kraków: 10 września 2024r. — UWAGA: zostały tylko 3 wolne miejsca

Ostatnio ktoś zarejestrował się 02 lipca 2024r. → zarejestruj się na to szkolenie

-

1550 PLN netto (do 26 lipca)

1950 PLN netto (od 27 lipca)

Warszawa: 08 października 2024r. — zostało 6 wolnych miejsc

Ostatnio ktoś zarejestrował się 28 czerwca 2024r. → zarejestruj się na to szkolenie

-

1550 PLN netto (do 2 sierpnia)

1950 PLN netto (od 3 sierpnia)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

[…] A jak nie jesteście w stanie tego zrobić, to zacznijcie się zastanawiać, czy przypadkiem nie przyszła pora na uporządkowanie bezpieczeństwa i monitoringu w swoich firmowych sieciach… […]

Rozważam. A nie jestem zbyt wyrywny do szkoleń. Ale duże wyprzedzenie skłania mnie do zapytania, co jeśli okazałoby się że mam incydent który uniemożliwiłby mi wzięcie udziału? Czy wtedy można na przykład przysłać kogoś za mnie?

Można. A “wyprzedzenie” to wynik tego jak szybko zarejestrowaliscie się na kilka wcześniejszych terminów. Można też zapisać się na listę rezerwową na te już zapełnione terminy. Czasem ktoś rezygnuje.

@Piotr Konieczny

Dzięki za odpowiedź. Mnie i tak interesują te zachodnie lokalizacje. A nie dziwię się że szybko się ludzie zapisują. Ze szkoleniami dotyczącymi incydentów jest problem, luka rynkowa.

Kilka dni temu padł serwis WD.COM wraz z całym serwisem chmurowym ich dysków wygląda to kiepsko… wiecie coś więcej? Może te wyniki dokumentów Pentagon to od nich..

Kilka dni temu padł serwis WD.COM wraz z całym serwisem chmurowym ich dysków wygląda to kiepsko… wiecie coś więcej? Może te wyciki dokumentów Pentagonu to od nich..

Świetna sprawa.

Czasami idzie coś w mainstreamowych mediach zobaczyć coś sensownego…

Może by opisać czego nie robić!!!

Mając uświadomionych ludzi wtedy i Wam byłoby łatwiej odzyskać dane!!!

W świecie biznesu już tak jest, że za darmo to możesz się dowiedzieć o zagrożeniu i ewentualnie uzyskać informację za ile możesz poznać szczegóły. Za darmo to co najwyżej możesz poznać słowa kluczowe w temacie zagrożenia. Tak to wygląda. Ja za darmo mogę tylko powiedzieć, że kluczem do sukcesu jest dokładna analiza komu i jaki dostęp w sieci wewnętrznej oraz na zewnątrz firmy udostępniono. Inaczej rzecz ujmując, to czy pracownik firmy ma możliwość mieć czas na łażenie po zasobach serwisów internetowych w godzinach pracy. I przy okazji… Czy powinien mieć możliwość dostępu do prywatnej poczty na sprzęcie firmy? Zwłaszcza gdy jest to dostęp przez webaplikację pocztową?

Pozdrawiam

To prawda, że pierwsze minuty po wykryciu incydentu są kluczowe. Dział IT powinien być odpowiednio przygotowany i wiedzieć, jak zareagować. Jednak nie powinniśmy zapominać o innych działach, takich jak inspektorzy ochrony danych osobowych czy audytorzy. Wszyscy pracownicy powinni mieć podstawową wiedzę na temat reakcji na incydenty, ponieważ walka z cyberprzestępczością wymaga współpracy i zaangażowania wszystkich w firmie.

Niebezpiecznik, debilu

2020 poprosilam o pomoc z RAT, miesiac delirium i bucowate ai securitate.

Pegasus?

Ze mna od co najmniej 2009. End user nadal Israel.

Ghost, ze niby ta sama klasa?

Czy na szkoleniach jest o accenture it podszywajace sie podfirme consultingowa?

O papierach i odznakach z 3D?

Oraz dlaczego SVMSUNG sluzy do human traffiking?

Ciekawe jaka umowa z censorship?

No ale u mnie agencja i kancelaria od umorzen trybunalu stanu, juz sie reklamuje.

Olimpiada ups?

A.

Panstwo rozumieja, ze gogle sa narciarskie od dluzszego czasu?

nie bylo problemu, do splatania kwantowego.

pierwszy zgubiony klucz do bitcoina o tym.

A to ciekawe.. :) Woda, ziemia, halucynacje… Mistyfikacja, chemia coś takiego ten klimat :)