28/4/2022

Czy to prawda, że w branży bezpieczeństwa pracują też ex-hakerzy, czyli tzw. czarne kapelusze, które w przeszłości włamywały się na cudze serwery? Prawda. Czy to oznacza, że warto być takim Black Hatem żeby dostać lepszą pracę? Niezupełnie… Oczywiście, wiedze “czarnokapelusznika” warto posiadać, ale to nie oznacza, że wchodzenie w konflikt z prawem jest dobrym pomysłem na karierę lub że nie można tych umiejętności wykorzystać etycznie. Wyrok prędzej zniszczy młodego, zdolnego człowieka niż zdoła zapewnić mu dodatkowe punkty podczas rozmowy o pracę… Przyjrzyjmy się kilku przykładom “nawróconych” hakerów.

“Czy miałeś kiedyś problemy prawne przez to, czym się zajmujesz?

“Czy pracowałeś wcześniej z przestępcami?

“Czy to prawda, że w branży security dobrze jest nabroić, bo to uwiarygadnia CV?”

Nie potrafię powiedzieć, ile razy słyszałem te pytania, najczęściej przy okazji szkoleń, rozmów z dziennikarzami lub imprez w rodzaju targów pracy. Przekonanie o “nieco przestępczym” żywocie ludzi z branży bezpieczeństwa jest bardzo mocne na szczęście tylko wśród tych, którzy są spoza branży. I trochę trudno się dziwić. Mainstreamowe media wszystkich hakerów wrzucają do jednego worka, i tych etycznych (white-hatów) i tych nieetycznych (black-hatów). To pewnie dlatego, jeśli na szkoleniu pokażesz na żywo jakiś atak lub otworzysz zamek wytrychem, to osobom spoza branży od razu wydaje się, że tego to nauczyć mogłeś się tylko podczas niezbyt etycznych działań.

Często w tym kontekście pada nazwisko Kevina Mitnicka, hakera z wyrokiem, który po resocjalizacji prowadzi swój biznes w branży bezpieczeństwa. Ustalmy to od razu — konflikty z prawem nie są dobrym sposobem na start kariery w bezpieczeństwie. Legendy o ludziach, którzy zostali zatrudnieni ponieważ byli zdolnymi przestępcami też możemy włożyć między bajki. Dawanie pracy przy zabezpieczeniach takim osobom wcale nie jest częste, bo to po prostu spore ryzyko, że ktoś może znów się nie upilnować…

Początki kultury hakerskiej

Niegdyś słowo haker oznaczało entuzjastę nowych technologii, który starał się przekraczać granice, myślał nieszablonowo. Pojęcie zrodziło się w latach 60. ubiegłego wieku na Massachusetts Institute of Technology (MIT), a więc wśród elity intelektualnej, nie przestępczej. Tak pisze o tym m.in. Eric Raymond, który co prawda nie był świadkiem tych początków, ale w kulturę hakerską wszedł zaledwie dekadę później.

MIT’s computer culture seems to have been the first to adopt the term `hacker (…) Hackerdom flowered at the universities connected to the net (autor miał na myśli ARPAnet – przyp. red), especially (though not exclusively) in their computer science departments. MIT’s AI and LCS labs made it first among equals from the late 1960s. But Stanford University’s Artificial Intelligence Laboratory (SAIL) and Carnegie-Mellon University (CMU) became nearly as important

Za jedną z kolebek kultury hakerskiej uważa się działający na MIT Tech Model Railroad Club, którego członkowie budowali autonomiczne modele linii kolejowych, umieszczając w nich wiele technologicznych smaczków.

Warto też wspomnieć o phreakerach, którzy skupiali się na analizie sieci telekomunikacyjnych, także pod kątem przeprowadzenia darmowych rozmów. To co robili pierwsi hakerzy musiało mieć tzw. hack value i nie zawsze oznaczało przełamywanie zabezpieczeń. Przerobienie skanera na aparat miało taką wartość, instalowanie Tetrisa na budynku też jest dobrym przykładem tego pojęcia:

Kultura hakerów

Hakerzy z lat 60. i 70. mieli swoją kulturę, w której kluczowe było doskonalenie umiejętności. Mieli swoje wartości jak np. promowanie wolnego dostępu do informacji i kodu źródłowego. Dlatego do hakerów zaliczano Linusa Torvaldsa (twórcę Linuksa), Richarda Stallmana (współtwórcę Emacsa, GCC i założyciela GNU) albo nawet Donalda Knutha (matematyka, twórcę TeXa oraz autora monografii The Art of Computer Programming).

Wiele można napisać o ruchu hakerskim na amerykańskich uczelniach, ale podsumujmy go tak: to była elita intelektualna amerykańskich uczelni technicznych, która wyrosła na specyficznym kulcie technologii lat 60. i 70.

To było pokolenie, które obserwowało pierwsze loty w kosmos i lot na księżyc, a stworzone w tamtych czasach technologie tak naprawdę rozpoczęły cyfryzację naszego życia. Były też zdecydowanie mniej skomplikowane niż obecnie…

Hakerzy w mediach jako ci źli włamywacze

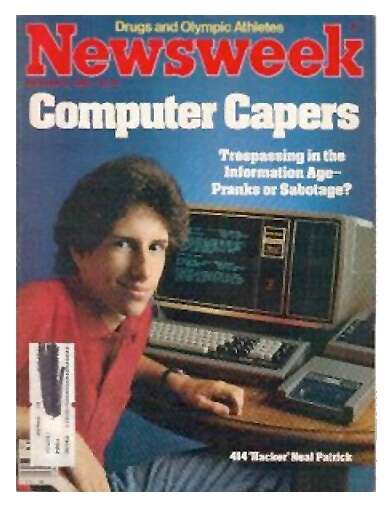

Do kultury masowej słowo “haker” przebiło się w latach 80., niestety od razu w kontekście przestępstw. Uważa się, że wpływ na taki obrót sprawy miała okładka Newsweeka z września 1983 r.

Człowiek na okładce to 17-letni Neal Patrick, członek grupy o nazwie 414s składającej się z chłopaków w wieku od 16 do 22 lat, którym udało się naruszyć bezpieczeństwo systemów kilku ważnych organizacji, w tym Security Pacific National Bank.

Nie było to dla nich bardzo trudne, ponieważ o zabezpieczeniach wtedy właściwie nie myślano i nawet nie było przepisów, które taki atak naruszał. Patrick zeznawał później przed Izbą Reprezentantów, chciała ona (i musiała w końcu) opracować rozwiązania prawne związane z “hakingiem”, bo działania Patricka i jego kolegów były szkodliwe, doszło m.in.: do przypadkowego skasowania dokumentów.

Opinia społeczna była jednak bardziej zafascynowana tym zjawiskiem niż przerażona. Newsweek opisał historię dzielnych młodych ludzi uznając, że to co zrobili wpisuje się w ruch hakerów. Ale czy faktycznie w takich włamaniach był “hack value”?

W roku 1983 do kin wszedł film Gry wojenne (ang. WarGames) w reżyserii Johna Badhama. Zarówno on, jak i historia Patricka przyczyniły się do stworzenia nowego modelu hakera – zbuntowanego nastolatka, który może i jest niegrzeczny i dokonuje przestępstw, ale dodatkowo jest niesamowicie zdolny. I tak właśnie w słowie haker przestępczość pomieszała się z technologicznym geniuszem. Sprawę dodatkowo komplikował fakt, że niektórzy hakerzy istotnie robili rzeczy, które można było uważać za wywrotowe np. ruch wolnego oprogramowania nie bardzo przystawał do forsowanej przez korporacje koncepcji ochrony własności intelektualnej i był przez nie postrzegany nawet jako bardziej szkodliwy niż włamanie na ten czy inny system. Bo zagrażał bardziej fundamentalnym kwestiom na których korporacje opierały swój strumień przychodów.

W branżowych pismach o komputerach co prawda proponowano, aby specjalistów od bezpieczeństwa określać jako security hackers a dla przestępców przełamujących zabezpieczenia ukuto termin “cracker”, właśnie od “łamania”.

Pojawiło się również pojęcie “script kiddies” odróżniające prawdziwych “security hackers” od amatorów bazujących na gotowcach. Jednak media głównego nurtu nie lubią szczegółów. Nigdy nie przyswoiły sobie tych rozróżnień. Dla nich “hakerem” mógł być równie dobrze Steve Wozniak jak i ktoś włamujący się do sieci, aby siać w nich spustoszenie.

Dziś forsuje się określanie hakerów w oparciu o kolory kapelusza:

- White Hat hackers – to ludzie, którzy testują zabezpieczenia w sposób etyczny i wyłącznie w celu sprawdzenia ich podatności.

- Black Hat hackers – przełamują zabezpieczenia w celach nielegalnych.

- Grey hat hackers – działają w celu poprawy zabezpieczeń i generalnie nie są źli, ale potrafią przekroczyć w swojej pracy pewne granice etyczne lub normy prawne.

Obecnie słowo haker jest nadużywane w tzw. “mainstreamie”. Słyszymy o art-hackerach, którzy przekraczają granice w sztuce. Serwisy uczną nas “lifehacków” albo “biohacków”. Pierwiastek hackingu jest obecnie tak pożądany i powszechny, że stracił na elitarności — hackowanie jest marketingowym słowem-kluczem, które zaczęło się dodawać niemalże do wszystkiego aby to uatrakcyjnić (np. growth hacking).

Słowo to nadal jest wykorzystywane w pejoratywnym znaczeniu. W gazetach czytamy o “hakerskich atakach SMS-owych”, czyli o oszustwach robionych masowo i według jednego schematu. Jeśli atak ociera się o komputer lub internet, to sprawca dla mediów już jest “hakerem”, chociaż bardzo często jego zdolności ograniczają się do obsługi przeglądarki i gotowych serwisów internetowych. Hakerami nazywa się ludzi, którzy w innych warunkach byliby nazwani po prostu oszustami lub złodziejami. Coraz ciszej krzyczą ci, którzy jeszcze 10-15 lat temu, pod takim artykułem, w komentarzach zawsze oburzali się i wyjaśniali, że tekst dotyczy crackerów a nie hackerów. Słowo hacker stało się takim adidasem, określeniem które weszło do powszechnego użycia z trochę innym niż pierwotnie znaczeniem.

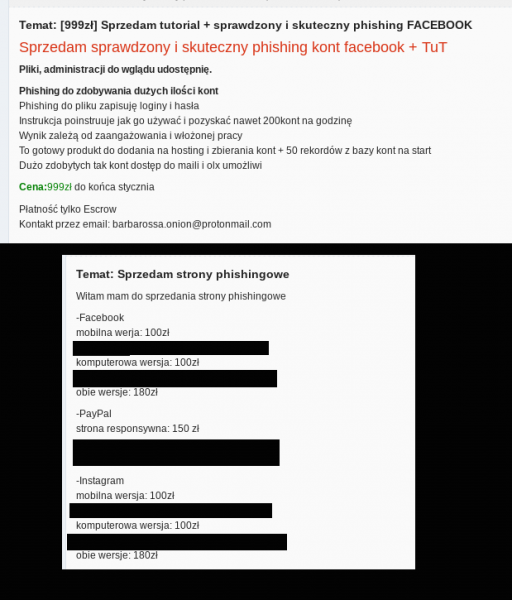

I ten dysonans “hackingu” jest OK, bo język żyje. Ale warto pamietać, że dziś takim “hakerem” medialnym zostać może każdy, bez większej wiedzy, bo narzędzia i instrukcje ułatwiające ataki można po prostu kupić:

Zostawmy historię, porozmawiajmy o Twojej przyszłości w “hakerskiej” branży

Jeśli zależy Ci na zdobyciu pracy w branży bezpieczeństwa, bądź hakerem. Ale w rozumieniu pierwotnego znaczenia tego słowa. Naucz się genialnie programować, wrzuć na GitHuba nawet parę niewielkich projektów. Albo zdobądź dużą wiedzę o sprzęcie — masz naprawdę sporą przewagę nad pierwszymi hakerami z lat ’70, bo dostęp do projektów typu Arduino, rozwiązań SDR pozwala naprawdę szybko i łatwo wejść w temat “hardware hackingu”.

Z taką “hakerską” wiedzą to każda firma weźmie Cię z pocałowaniem ręki. Ale jeśli te same umiejętności wykorzystasz do obrobienia giełdy kryptowalut, ataków na Profil Zaufany albo do zagłuszania radarów lotniskowych — i zostaniesz na tym przyłapany, osądzony i skazany — to wybacz, ale wiele firm nawet nie zechce z Tobą porozmawiać o pracy. Na marginesie, ktoś kto obszedł system wcale nie będzie świetnym specjalistą od zapobiegania obejściom systemu. Z reguły przestępcy uczą się określonego modus operandi, a następnie działają według jednego schematu tak długo aż wpadną.

Młodość ma to do siebie, że popełnia się błędy. Niektórzy zrobili coś głupiego, choć w rzeczywistości nie mieli złych zamiarów. Niestety, choć nie wszystko stracone, to nie będzie łatwo i sporo energii będzie trzeba włożyć w “odbudowanie zaufania”. Czy nie lepiej jest od razu skupić się na działaniu po jasnej stronie mocy?

Krzywisz się? A czy powierzyłbyś swoje dane i bezpieczeństwo byłemu przestępcy?

W branży bezpieczeństwa kluczowe jest zaufanie. Osoba wykonująca test penetracyjny może uzyskać dostęp do informacji niezwykle wrażliwych dla organizacji klienta. Dlatego firmy z branży bezpieczeństwa niezbyt chętnie chcą polegać na ludziach z przeszłością kryminalną. To trochę jak z zatrudnianiem do sortowni pocztowych ludzi skazanych za przestępstwa przeciwko mieniu, czy przyjmowaniu do pracy w przedszkolu ludzi skazanych za przestępstwa przeciwko dzieciom.

Popatrzmy na kilku “hackerów” i to gdzie są teraz, po kilku latach od ataków, z których są znani:

-

Albert Gonzalez, działał w latach 2005-2007. Zajmował się m.in. wykradaniem informacji z sieci korporacyjnych. Największą sławę przyniósł mu zakrojony na ogromną skalę proceder kradzieży z użyciem kart płatniczych (grupa o nazwie ShadowCrew przehandlowała dane ponad 1,5 mln kart). Albert wykazał się pewnymi zdolnościami i częściowo zasłużył na nazwanie hackerem, ale niestety może wyjść z więzienia dopiero w roku 2025. Odsiadka raczej nie wpłynie korzystnie na jego wiedzę i umiejętności. Starał się o wyjście warunkowe, na razie bez skutku.

Jonathan James znany jako c0mrade był uznawany za zdolnego i ciekawego. Dokonał m.in. włamania do komputerów amerykańskiego Departamentu Obrony uzyskując dostęp do tysięcy poufnych wiadomości. W roku 2008 popełnił samobójstwo strzelając sobie w głowę. Bał się więzienia w związku z przestępstwem, którego nigdy mu nie udowodniono i którego być może nie popełnił. Tym przestępstwem miał być atak na TJX, w którym brał udział wspomniany wcześniej Gonzales. W śledztwie w sprawie pojawiły się informacje o współpracowniku grupy o inicjałach J.J. To zwróciło uwagę prokuratury na Jamesa, który znał się z hakerami i miał odpowiednio trudną przeszłość. W liście pożegnalnym James napisał, że naprawdę nie miał nic wspólnego z atakiem TJX, ale systemowi sprawiedliwości nie wierzy.

Gary McKinnon (ps. Solo) był sprawcą rzekomo największego w historii włamania do systemów wojskowych. Na 97 komputerach należących do amerykańskiej armii i NASA szukał… śladów UFO. Kwestia jego ekstradycji była bardzo gorącą sprawą w UK. Stany Zjednoczone chciały schwytać terrorystę, ale opinia publiczna w UK i brytyjscy politycy zdawali sobie sprawę, że McKinnon był człowiekiem z problemami m.in. z depresją. Wcześniej pracował jako sysadmin i wydawałoby się, że “największe włamanie do komputerów wojskowych” powinno zbudować jego dalszą karierę. Tak się nie stało.

Doskonale wiemy, że trzy przytoczone powyżej historie dotyczą ludzi dość wyjątkowych, ale właśnie w tym rzecz. Nawet tacy “sławni” ludzie niekoniecznie robią karierę po wyroku.

Nie powinno się generalizować bo i wśród przestępców zdarzają się jednostki wybitne, często jednak u podstaw zachowań przestępczych leżą problemy z osobowością, a resocjalizacja poprzez samo “dawanie szansy” nie zawsze będzie działać. Nie każdy ma takie szczęście jak Mitnick. Ludzie z wyrokami na karku nie są w branży przekreśleni na zawsze, ale mają zdecydowanie trudniejszy start.

Czy ktoś z Was zatrudniłby do swojej firmy Armaged0na albo któregoś z tych phisherów, który wyłudzili niemal 1 mln zł atakując firmy transportowe?

Jak bezpiecznie zdobyć hackerskie doświadczenie?

Jakiś czas temu pisaliśmy artykuł-instrukcję, jak najlepiej zacząć swoją przygodę z branżą bezpieczeństwa. Od czego zacząć, jakie konkretnie umiejętności są potrzebne. Przeczytaj ten artykuł i po prostu zacznij uczyć się wspomnianych w nim zagadnień. Teorię poprzyj praktyką. Rozpocznij własny projekt programistyczny, pomóż poprawić błędy w cudzym. Jeśli w trakcie takiej pomocy znajdziesz ciekawe luki i zgłosisz je w sposób odpowiedzialny, to zyskasz sławę godną najlepszych, ale bez wyroku, a to da Ci sporo punktów podczas rozmowy rekrutacyjnej.

Możesz też wziąć udział w konkursach, CTF-ach, albo programach bug bounty, w ramach których firmy płacą za zgłoszenie luk w ich bezpieczeństwie. Uczysz się i do tego zarabiasz. W zeszłym roku pisaliśmy o Maćku, który nie tylko zasłynął jako znalazca dziury w Chrome, ale też dostał 20 tys. zł od Google. Można mieć kasę i sławę. Bez wyroku. Czy Maciek jest hackerem? Po tym co zrobił z pewnością tak zostałby nazwany w latach 70. i takich ludzi firmy rekrutują chętnie.

Czy hackować firmę, która zaprosiła mnie na rozmowę?

To jedno z częściej zadawanych naszej redakcji pytań. Niektórzy zastanawiają się, czy przynieść na rozmowę kwalifikacyjną np. fragment wykradzionej bazy danych, bo przeglądając serwis internetowy firmy do której chcą zaaplikować znaleźli pewien błąd i “potem jakoś tak samo poszło”…

Błędy zawsze rekomendujemy zgłaszać etycznie, bez podszywania szantażem (w stylu “powiem Wam więcej, jak mnie zatrudnicie / jak mi zapłacicie). Pamiętacie Edisona? Dodatkowo, podczas każdego badania bezpieczeństwa infrastruktury radzimy nie zapędzać się w exploitację odnalezionego błędu bardziej niż to konieczne do stwierdzenia, że problem występuje. Zrootowanie połowy serwerów firmy naprawdę nie jest potrzebne do wykazania, że ten RCE jest naprawdę groźny.

Warto też na ten problem spojrzeć od strony rekrutera. Będzie on mieć poważny problem z oceną sytuacji. Nie mówiąc już o tym, że zgłoszenie luki zamiast zostać uznane za piękną przysługę, może wygenerować firmie sporo pracy i kłopotów. Choćby ze względu na różne obowiązki informacyjne i często skomplikowane procedury obsługi incydentu. I nie ma tu znaczenia, że zgodnie z prawem, po nowelizacji kodeksu karnego, nie złamaliście żadnego przepisu i “mogliście” wykonywać nieatoryzowane testy penetracyjne (choć warto zaznaczyć, że to i tak może stać się przedmiotem oceny prokuratury).

Dobry bezpiecznik potrafi minimalizować ryzyko. Dlatego odradzamy ostre hackowanie firmy do której chcecie się zrekrutować. Może być z tego więcej problemów niż korzyści. Lepiej powiedzcie pracodawcy co byście zrobili podczas takiego testu, poczekajcie na zatrudnienie i wtedy wykonajcie takie badanie “na pełnym legalu”.

Znajdź swoje miejsce w tej branży i rób to uczciwie

Przedstawiliśmy, Ci krótką historię najlepszych hakerów i ciekawostek z ich świata, firmy nadal poszukują świetnych specjalistów. Chcesz pracować z najlepszymi? Dostawać projekty prosto z NASA czy ONZ? Znajdziesz je na The:Protocol.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Czy TryHackMe to dobre źródło wiedzy?

Oczywiście! Dużo maszyn, gotowe ścieżki dla początkujących, pomocna społeczność, czego chcieć więcej

Wydaje mi sie, ze czesto to jak spec “sie prowadzi” (historia) jest wazniejsze niz jego kompetencja w temacie czy nawet IQ. Pracownik z wysokim dostepem do wszystkiegO, buszujacy miesiacami to potencjalnie astronomiczne szkody i odpowiedzialnosc przed biznesowymi partnerami czy nawet rzadem – i kto zazwyczaj musi swiecic oczami w takich sytuacjach? Zatrudniajacy, ewentualnie przelozony…

Nie mowiac o tym, ze nawet w samym stylu pracy, z samej racji tego jak funkcjonuja rozne cechy charakteru, nawet bez wbijania noza w plecy w postaci przekretu: lepszy jest taki pracownik ktory bedzie generowal dodatkowe koszty w wysokosci 50% jego pensji czasem pracy, dodatkowymi uslugami od dostawcow i naprawach okazjonalnych wpadkek zanim maja szanse stworzyc powazny problem, czy taki ktory pomyli sie tylko raz ale bedzie sie z tym kryl czesto aktywnie pogarszajac sprawe, z duza szansa ze jak to “wyplynie” to krater ktory po sobie pozostawi bedzie widoczny z ksiezyca?

Kevin Mitnick nie był hakerem w zlym określeniu tego słowa jak go praktycznie wszyscy opisują. Był bardzo dobrym socjotechnikiem wykorzystującym niedoskonałości systemów w tamtych czasach. Sam o sobie mówił, że nie łamał systemów tylko ludzi. Polecem jego książki do poczytania – mocno zdezaktualizowane technicznie jeśli chodzi o obecne czasy chociaż jego metody “łamania” ludzi nadal można z powodzeniem wykorzystywać.

blackhat zawszę będzie blackhatem

Prawda! ;)

Tej, przecież większość ofert w security na zalinkowanym portalu jest dla analityków. To inna mentalność i predyspozycje niż w hakowaniu. Trochę jest też dla sieciowców – ta praca też nie polega na hakowaniu. Ofert w pentestach, czyli o hakowaniu, wyszukiwarka zwraca 3. Naprawdę nie trzeba być hakerem by pracować w branży, a skłonność do szukania nietypowych rozwiązań obecnie bardziej przeszkadza niż pomaga ;-)