20/12/2018

Dziś w serwisie Wykop pojawił się ciekawy wpis osoby, która twierdzi, że posiada dostęp do bazy Morele.net zawierającej 2.2mln rekordów zawierających dane użytkowników. Osoba ta za “przemilczenie” wykradzenia bazy i dostęp do danych klientów chciała od Morele 15 Bitcoinów (ok. 225 000 PLN). Ale “okupu” nie dostała…

Wykradziono PESEL-e i skany dowodów

Najpierw przytoczmy wersję włamywacza, korzystającego z pseudonimu Arm. Miał on natknąć się na serwer należący do morele.net, na którym “otwarty był phpmyadmin” i “niezabezpieczone żadne porty”. Arm twierdzi, że udało mu się za pomocą tych błędów konfiguracyjnych pozyskać dane 2.2 mln. użytkowników (nie precyzuje dokładnie jak) ale informuje, że wśród wykradzionych danych było też:

- kilkadziesiąt tysięcy PESEL-i

- pare tysięcy zeskanowanych dowodów osobistych (zazwyczaj dwie strony)

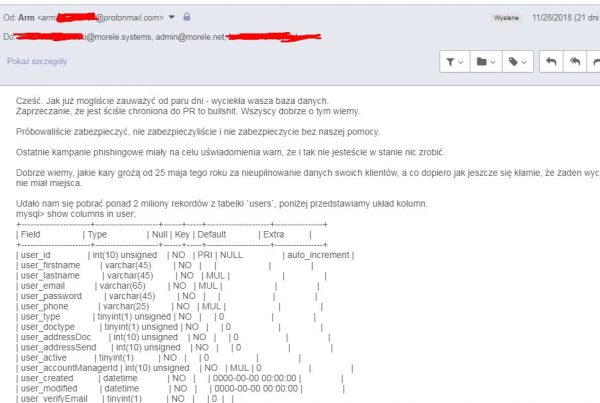

Arm napisał 28 listopada (a więc kilka dni po tym jak informowaliśmy, że klienci Morele otrzymują fałszywe SMS-y) do Morele takiego e-maila:

Wspomina w nim “kampanie phishingowe” które miały na celu uświadomienie, że Morele “nic nie jest w stanie zrobić”. Ale czy wspomniane kampanie phishingowe to te ataki, które opisywaliśmy? Zdanie później Arm pisze:

Pare dni wcześniej JACYŚ LUDZIE robili kampanie phishingowe z użyciem fałszywej bramky dotpay, z czego wynika że posiadali również telefony numerów (możliwe, że z panelu do którego dostęp mogli uzyskać poprzez zcrackowanie haseł z bazy danych – a jak wiadomo, porty były otwarte)

Tu właśnie Arm sugeruje, że to nie on stał za atakami SMS-owymi wymierzonymi w konta bankowe klientów Morele, a ktoś inny. Czyżby ktoś, kto tak jak Arm znalazł ten sam serwer ale wcześniej i z danych na nim znalezionych postanowił zrobić inny użytek? Mogło tak być, a osoba odpowiedzialna za rozsyłanie złośliwych SMS-ów do klientów Morele mogła też dane potrzebne do wykonania takiego ataku zdobyć w inny sposób. Pewności brak. Warto jednak zwrócić uwagę, że Arm też miał dostęp do numerów telefonów — sam zresztą pokazał to publikując informacje o kolumnach w bazie.

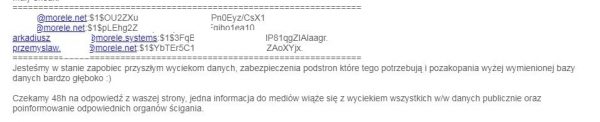

Szantaż Morele

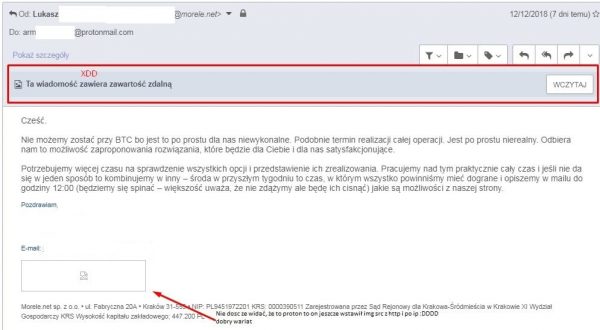

Reszta wpisu Arm to “negocjacje” finansowe. Arm pokazuje, że ma dane, Morele — chociaż nie jest to dla żadnej firmy przyjemna sytuacja — reaguje poprawnie. Zachowuje spokój i jest otwarte na współpracę, a nawet na wypłatę jakiejś “nagrody”. Przy czym jako “spółka z nadzorem inwestorskim” informuje Arma, że nie będą w stanie przeprocesować transakcji przez BTC, bez umowy, faktury, rachunku. Wyprowadzenie środków z firmy wiązałoby się bowiem z zarzutami dla głównej księgowej.

Zostawiając kwestie finansów na boku, z wiadomości przesyłanych od Morele do Arma wynika, że na tym etapie spółka dalej nie wie jak pozyskał on informacje.

Morele rozmawia z Armem, jak sam atakujący informuje, “mało żawawo”. Firma sugeruje, że może i mogło by być możliwe wypłacenie pieniędzy bez dokumentów. Arm twierdzi, że przyjmie i zwykły przelew a nie kryptowaluty, ale wtedy kwota musiała by być wyższa: 500 000 PLN.

W kolejnej wiadomości Morele zdaje się próbować pewnej sztuczki i choć każdy kto jej próbuje liczy się z tym, że może zostać zdemaskowany, tu implementacja sztuczki jest wyjątkowo niefortunna. Firma w wiadomości osadza obrazek z zewnętrznego (kontrolowanego przez siebie serwera). Właściciel tego serwera ma dostęp do adresu IP osoby, która otwiera e-maila. Arm jednak swojego adresu IP w logach tego serwera nie zostawi… ze względu na sposób działania Protonmaila.

Na tym etapie Arm postanawia wysłać e-maila także do naszej redakcji, z pytaniem czy bylibyśmy zainteresowani bazą. W kolejnych e-mailach do nas, Arm informuje nas, że probował się dogadać z Morele i że jeśli dogadać się nie uda, to podeśle nam “pare ciekawych informacji sprzecznych z tym co [podało Morele]”.

Jak można sądzić po dzisiejszym wpisie Arma na Wykopie, dogadać się nie udało…

Dwa wycieki, czy jeden?

Jeśli wierzyć relacji Arma, to nie on stał za akcją z SMS-ami. To oznacza, że dane klientów Morele mogły wyciec dwa razy. Nie wiadomo, czy z tego samego miejsca.

O ile na tym etapie można przypuszczać, że Morele ustaliło źródło wycieku Arma i zabezpieczyło serwer, to nie wiadomo, czy ten sam serwer był źródłem dla grupy wysyłającej fałszywe SMS-y. Warto jednak zauważyć, że te SMS-y już nie są rozsyłane. Nowych nie widzieliśmy od 2 tygodni, więc ktokolwiek miał “bezpośredni i aktualny” dostęp do nowych zamówień, już go najprawdopodobniej stracił.

Jestem klientem, jakie moje dane wyciekły?

To dobre pytanie. Morele w swoim komunikacje mówiło, że wykradziono:

-

e-maile

numery telefonów

imiona i nazwiska

hashe haseł

Arm twierdzi, że miał także dostęp do PESEL-i i skanów dowodów (choć my dowodu nie widzieliśmy). Wysłaliśmy pytanie do Morele, czy takie dane są w ogóle pobierane / przechowywane przez sklep. Jeśli tak, to najprawdopodobniej takie dane dostarczać mogli użytkownicy korzystający ze “sprzedaży ratalnej”.

Ty, jeśli byłeś klientem Morele, załóż (dla własnego bezpieczeństwa) że ktoś poza Morele może mieć WSZYSTKIE Twoje dane, które podałeś Morelom i partnerskim sklepom (Morele ma wiele marek pod którymi prowadzi sprzedaż).

To prawda, że prawie każdy Polak był w bazie Morele, ale to nie oznacza, że przestępcy mają Wasze dane właśnie stamtąd

W tym miejscu trzeba jasno powiedzieć, że nie każdy spamowy e-mail, który dostaniesz jest spowodowany przez ten incydent. Zabawne, ale od momentu ogłoszenia przez Morele kradzieży danych na naszą skrzynkę redakcyjną różne osoby przesyłają przykłady złośliwych e-maili i innych przykrości, które ich spotykają w sieci, obwiniając za to “wyciek z Morele”. Piszą “Pewnie mieli mój numer telefonu z Morele“, “Dostałem to na e-mail podany Morelom“. A kiedy pytamy, czy ten numer telefonu lub e-mail podali tylko Morelom, to odpowiedź brzmi “nie”.

Wielokrotnie już powtarzaliśmy, że Wasze dane już dawno wyciekły. Z wielu różnych miejsc, nie tylko z Morele. I czegokolwiek byście nie robili — będą wyciekały dalej.

Dlatego jedyna szansa aby “zmniejszyć ryzyko” to podawać tych danych mniej — albo podawać dane, które nie są z Wami bezpośrednio powiażane. Poradnik jak to robić zawarliśmy w tym artykule, gdzie zachęcaliśmy Was do skorzystania z kilku skutecznych technik ochrony prywatności w internecie..

Firmy są szantażowane

Dla osób, które zapoznają się z korespondencją Arma i odpowiedziami Morele wydawać się może wiele rzeczy. Pamiętajcie tylko, że sposób komunikacji z “szantażystą” to niełatwe zadanie. Jest wiele strategii prowadzenia rozmów tak, aby szantażowana spółka/osoba wyszła z jak najmniejszą szkodą z tej sytuacji. Bo rzadko się zdarza, że bez jakiejkolwiek szkody wychodzi.

Pamiętajcie też, że to co widzicie w odpowiedziach Morele niekoniecznie oznacza, że spółka ma takie intencje o jakich pisze. To szalenie istotne! Negocjacje to gra. Bardzo ryzykowna. I czasem trzeba poblefować. Z tego korzystają zarówno “przestępcy” jak i “ofiary”.

Mieliśmy “przyjemność” przyglądać się kilku sytuacjom tego typu na polskim i zagranicznym rynku “od środka” i ograniczymy się tylko do krótkiego podsumowania.

Nie jest łatwo pogodzić interesy spółki z interesami jej klientów (lub użytkowników) których dane wyciekły i oczekiwaniami szantażysty, zachowując przy wszystkim etykę, moralność i taki sam stan konta.

Na szczęście większość znanych nam przypadków wypracowuje kompromisy pozwalające spać spokojnie klientom (użytkownikom), których dane zostały pozyskane w sposób nieautoryzowany. Czasem udaje się też “złapać” szantażystę, a czasem udaje się “dogadać”.

Przygotujcie się na szantaż

Jeśli prowadzicie jakiś biznes, to i do Was kiedyś ktoś może się odezwać z taką propozycją, jaką otrzymało Morele. Przygotujcie się więc na to zawczasu. Od strony technicznej jest sporo rzeczy, które można zrobić w swoim środowisku, aby — kiedy mleko już się rozleje — ułatwić sobie ustalenie odpowiedzi na pytania:

– z kiedy pochodzą dane, które szantażysta posiada?

– ile tych danych szantażysta faktycznie ma?

– skąd dokładnie je pobrał?

– kim może być szantażysta?

– jak sprawnie powiadomić tych, których “incydent” dotyczy?

Trzeba jednak te rzeczy zrobić ZANIM dojdzie do wycieku danych. O metodach “wspomagających” negocjacje z szantażystami na warstwie technicznej opowiadamy w ramach szkolenia Bezpieczeństwo Sieci Komputerowych.

Brawo Morele?

Po ujawnieniu “kulisów” wycieku z Morele każdy z Was może odpowiedzieć sobie na pytanie, czy to dobrze, czy źle, że firma postanowiła o incydencie poinformować. Czy lepiej by było, żeby tego nie robiła? Jak wtedy zachowałby się Arm? Naszym zdaniem Morele zasługuje na pochwałę. Decyzja była odważna, ale konieczna. Jasne, że komunikacja z klientami mogłaby wyglądać o wiele lepiej, ale dzięki ujawnionej przez Arm korespondencji i znacznikom czasowym widać jak na przestrzeni ostatnich tygodni zmieniało się stanowisko Morele i możecie sobie wyobrażać, co mogło mieć na to wpływ.

Na marginesie, ciekawe czy na podstawie tych znaczników data zgłoszenia do UODO mieści się w 72 godzinach od “stwierdzenia naruszenia”. I kiedy można powiedzieć, że faktycznie “stwierdziliśmy naruszenie” na 100%?

Aktualizacja 20.12.2018, 21:20

Otrzymaliśmy odpowiedź od Morele na zadane przez nas pytania. Najpierw zacytujmy pytania:

1. Czy prawdą jest, że Morele przechowuje takie informacje na temat swoich klientów jak PESEL i Dowod Osobisty (skan). Jeśli tak, to w jakich przypadkach?

2. Jakie informacje na temat usuniętych użytkowników Morele przechowuje w swoich systemach po odnotowaniu chęci usunięcia konta (i jak długo)?

3. Czy do Morele potwierdza, że atakujący używający pseudonimu Arm uzyskał dane poprzez nieautoryzowany dostęp do serwera z wykorzystaniem myphpadmin?

4. Czy Morele rzeczywiście zamierzało zatrudnić Arma gdyby ten przystał na taką propozycję, czy była to tylko strategia negocjacyjna?

A oto odpowiedź Morele, która choć ciekawa, to nie do końca adresuje wszystkie tematy, o które pytaliśmy:

W nawiązaniu do Państwa pytań i artykułu, pragniemy poinformować o zakresie podjętych przez nas działań w związku z zaistnieniem nieuprawnionego dostępu do naszej bazy danych.

Około 21 listopada zaczęliśmy otrzymywać informacje o fałszywych SMSach powiązanych z zamówieniami na Morele.net. o tym fakcie poinformowaliśmy Policję oraz rozpoczęliśmy audyt i analizę naszych systemów zabezpieczeń. O procesie poinformowany został także Prezes UODO.

Wszelkie późniejsze działania były koordynowane z funkcjonariuszami Policji zajmującymi się cyberprzestępczością. Celem działań operacyjnych, w świetle braku potwierdzonych informacji dotyczących wykorzystywania bazy, było przedłużanie korespondencji z osobą twierdzącą, że taki dostęp posiada i oraz ustalenie jak największej liczby informacji, które mogłyby pomóc w zidentyfikowaniu sprawców odpowiedzialnych za nieuprawniony dostępu. Wobec wyczerpania się powyższych możliwości, postanowiliśmy poinformować wszystkich Klientów o zdarzeniu.

Nieuprawniony dostęp mógł również dotyczyć części danych podawanych w niektórych wnioskach ratalnych w przypadku zaznaczenia opcji “zgadzam się na zapisanie w morele.net moich danych z formularza ratalnego na poczet przyszłych wniosków kredytowych”. Podanie informacji, iż nie zbieramy żadnych danych w tym zakresie, było naszym błędem, informacje na ten temat aktualizujemy. Klienci, których potencjalnie dotyczy to zagrożenie, zostaną przez nas poinformowani w osobnej korespondencji email.

Wyciągamy wnioski z tego zdarzenia oraz analizujemy jego przyczyny, które pozwolą nam na stałe podnoszenie poziomów bezpieczeństwa. Na chwilę obecną zmieniliśmy m. in. sposoby zabezpieczeń haseł użytkowników oraz zabezpieczania dostępu do systemów a także wymusiliśmy zmianę wszystkich haseł. To kontynuacja procesu, dzięki któremu będziemy mogli minimalizować ryzyka podobnych zdarzeń w przyszłości.

Aktualizacja 21.12.2018, 10:08

Otrzymaliśmy od Morele kolejną wiadomość. Nie są to odpowiedzi na niezaadresowane w poprzednim pytaniu oświadczenia, ale …sprostowanie do poprzedniego oświadczenia Morele.

w danych nie znajdują się skany dokumentów takich jak dowody osobiste. Takich danych nie zbieramy,

Morele zaprzecza więc, że w bazie, którą wykradł atakujący znajdowały się skany dokumentów.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

W poprzednim artykule ( https://niebezpiecznik.pl/post/morele-potwierdza-ze-wykradziono-dane-klientow/ ) przytaczaliście wypowiedź moreli, że hasła nie były zabezpieczone przez “proste szyfrowanie przy wykorzystaniu funkcji skrótu md5”. Ze screenshota https://niebezpiecznik.pl/wp-content/uploads/2018/12/arm2.jpg wynika, że było to MD5, z tym że z dodatkową solą (hash zaczynający się od $1$ -” CRYPT_MD5 – MD5 hashing with a twelve character salt starting with $1$”).

Także “proste szyfrowanie” (czytaj: bez soli) może nie, ale jednak md5 ;)

A tu ładny artykuł pokazujący, jak daleko pada md5_crypt od md5. https://www.vidarholen.net/contents/blog/?p=32

Łamiąc hasło na GTX1080, md5crypt to jakieś 10000 kH/s (czyli 10 MH/s), a md5 to około 25000 MH/s.

nadal nie rozumiem, dlaczego programiści tak bardzo boją się bcrypta…

Jasne, to nie jest to samo, md5crypt jest bezpieczniejszy niż czyste md5 czy md5 z solą, ale w dalszym ciągu jego łamanie jest znacznie szybsze niż chociażby przy bcrypt.

Dla przykładu – https://gist.github.com/epixoip/a83d38f412b4737e99bbef804a270c40 – hashcat był w stanie łamać poszczególne hashe z prędkością:

MD5: 200.3 GH/s

MD5Crypt: 79711.6 kH/s

BCrypt: 105.7 kH/s

Oczywiście zastosowanie md5crypt, gdzie sól jest unikalna dla każdego hasła w systemie, sprawia jednocześnie że metody typu rainbowtables nic pomogą w łamaniu. Jest nieźle, łamanie haseł wszystkich userów po kolei jest mocno utrudnione, ale to mogło być lepiej.

By podpowiedzieć innym jak zrobić to najlepiej: bcrypt, scrypt

Ostatnio spotykam się z krytyką bcrypt ze względu na to, że łatwiej go łamać na GPU, a także nie obsługuje haseł dłuższych niż 56 znaków (“ucina” je). W związku z tym, dzisiaj do nowych zastosowań polecam głównie scrypt lub funkcje z rodziny PBKDF* – przynajmniej taki wydaje się konsensus społeczności.

Jak oceniacie szyfrowanie podwójnym md5:

md5(salt + md5(password + salt))?

nie szyfrowanie, a hashowanie… md5 to nadal md5 czyli szybki do złamania. Od razu weź bcrypt zamiast tworzyć swój własny “algorytm” hashowania. A najlepiej zrób to jak dropbox

https://blogs.dropbox.com/tech/2016/09/how-dropbox-securely-stores-your-passwords/

Jest wiele za i trochę przeciw jak widać …

Tu jeszcze interesujące studium za i przeciw używania domyślnego bcrypt do przechowywania hashy haseł w Red Hacie (i tym samym linuksie ogólnie) https://access.redhat.com/articles/1519843

Myślę że to wyjaśnia i daje odpowiedź na co najmniej kilka pytań i wątpliwości które tutaj powstały .

At the end, why not to use OpenBSD instead ? ;) ;P

Warto zainteresować się szyfrowaniem haseł przez Argon2 :)

W kontekście uwierzytelnienia: Argon2 > [bcrypt, scrypt] > [SHA3, BLAKE2, Grøstl, JH, Skein] >> MD*, GOST

Mogę stwierdzić, że nie na wszystkie adresy Morele rozesłało wiadomość o wycieku. Czyli, albo nie zrobili tego sumiennie, albo jest jakaś pula (starych) klientów, których ten wyciek nie objął.

Też nie dostałem tego maila, mimo, że zakupy w ich grupie robiłem niedawno.

Zgadza się. Mam konto na morele od kilku lat i żadnego e-maila o wycieku nie dostałem.

Na gmailu wiadomości dotarły do zakładki: Oferty. Sprawdźcie dokładnie.

Ja nie odstałem informacji o wycieku mimo iż dostałem sms od “morele” z dopłatą do zamówienia. Poszło powiadomienie do UODO

konto na morele mam od 2010. Ostatnie zakupy też w 2010. Maila dostałem…

sprawdź spam. Do mnie przyszło a konto mam podajże od 2011.

Ja mam u nich nowe konto gdzieś od 2 miesięcy tylko do tworzenia list zakupowych (nigdy nie robiłem zakupów), a maila dostałem.

Ze screena e-maila wynika jasno, że był włam na powłokę systemu. Wyciekło pewnie hasło.

Mail od morele nt. wycieku ma tytuł “Informacja od Grupy Morele.net na temat bezpieczeństwa”

Co jak co, ale ja tutaj odwagi nie widzę

To prawda najprawdziwsza. Dlatego słusznie w artykule niebezpiecznik pisze, że “Jasne, że komunikacja z klientami mogłaby wyglądać o wiele lepiej”. Niby im nikt nie zarzuci, że nie poinformowali, ale jednak wielu ten mail może wyglądać na nudną zmianę jakiegoś regulaminu i go przeoczą.

Jeżeli faktycznie wykradziono bazę wszystkich klientów to morele nie poinformowało wszystkich klientów o tym fakcie. Więc argument “poinformowaliśmy” jest chybiony – poinformowali, ale wybiórczo.

Na miejscu sklepu wynająłbym płatnego zabójcę by wyeliminował tych podludzi. Ogólnie to powinna powstać przy MON taka jednostka, namierzająca i po ciuchu usuwająca takich śmieci z zastanej rzeczywistości.

ciekawe czy np. w ChRL już stosują takie ‘zaawansowane’ rozwiązania dla takich problemów

Gdyby nie tacy ludzie jak oni dzisiejsze bezpieczenstwo byloby g… warte

co innego okraść i poinformować, a co innego okraść, szantażować i stawać się panem świata, takiego faceta można tylko w /dev/imadło wrzucić..

Wpadnij na pomysł na biznes, rozwijaj go pracując latami po 14 godz. dziennie 7 dni w tygodniu. Zaniedbuj dom, zdrowie wierząc że w końcu przyjdą tego efekty. Daj ludziom pracę, klientom jakość. Pokonuj trudności, wyprzedzaj jakością konkurencję. Po co ? Gdy nie wydyma Cię twoja ojczyzna, to wydyma Cię istotnie sprytny i inteligenty ale złodziej. Okradając Cię z Twoich pieniędzy okrada Cię z życia, czasu który poświęciłeś na ich zdobycie. Na koniec znajdzie się kilku baranów którzy będą go bronić. Koleś żąda pieniędzy więc żaden z niego ideowiec tylko zwykła k#@wa która nie wprowadza do rzeczywistości żadnej jakości tylko zło. Zło trzeba tępić wszelkimi metodami. Jeśli atakuje Cię dzikie groźne zwierze to nie dywagujesz tylko ładujesz mu między oczy chroniąc siebie, bliskich i dobytek.

>to wydyma Cię istotnie sprytny i inteligenty ale złodziej

Ani on sprytny ani inteligentny. Wygląda na to, że burak miał szczęście po prostu, bo na wykopie pisał, że serwer nie był zabezpieczony. Jestem za tym, żeby wszystkich złodziei kastrować. To jest w tym kraju plaga i trzeba ograniczyć tym rakowi możliwość rozwoju.

Złodzieja bronić nie zamierzam, natomiast Wasze “radosne” pomysły mają więcej wspólnego z wyładowywaniem własnych frustracji (co to tam było o dzikich zwierzętach? Przy okazji, od zwierząt byście się odstosunkowali…), niż z czymkolwiek sensownym.

Z tego też można wyciągnąć dodatkowe informacje: w razie czego można zaufać Protonmail, skoro atakujący swobodnie z niej korzystają.

Nie wiem, czy takie “brawo Morele” – poinformowali bo musieli. Zatem wystawianie laurek dla działania obligatoryjnego jest nie na miejscu.

Informacje, które podaje tu i w innych miejscach raczej pokazują dziwną grę tej firmy…

Dokładnie. Robili wszystko żeby nikt się nie dowiedział o wycieku. Pierwsze smsy były z 21 listopada, a maila z informacją o wycieku wysłali 18 grudnia. Praktycznie miesiąc później. Jeśli na podstawie danych z bazy ktoś miał komuś zrobić krzywdę to miał na to dużo czasu. Powinni teraz ponieść tego konsekwencje

Wcale nie musieli. Mogli się zamknąć ale narażając się na kare.

Wiadomosc o wycieku z morele ląduje w spamie. Tam szukajcie info.

“Naszym zdaniem Morele zasługuje na pochwałę” – chyba sobie jaja robicie. S..ysyny klamia non stop od samego poczatku. Przyznaja sie do sytuacji, gdy juz informacja zostanie potwierdzona przez media. To jest ABC spychologii stosowanej: idziesz w zaparte, do momentu az nie masz wyjscia, wtedy “przepraszasz”, a lemingi klaszcza.

Dokładnie tak.

Powiem więcej – Niestety, dokładnie tak!

Dokładnie tak – bo tak wygląda proces “pozyskiwania i przetwarzania danych” w wielU firmach (nie , nie twierdzę że “wszyscy kłamią” albo że “wszyscy to złodzieje” ) . Ale przeciętna wygląda niestety …. przerażająco ?

(czy to wystarczająco dobre określenie?)

Tka naprawdę mało kto sobie zadaje pytanie – “czy te dane/dana o którą prosze w formularzu na pewno będzie potrzebna do realizacji zamówienia?” “Nie będzie?” “Acha no to ją pomijamy skoro nie jest niezbędna/albo dajmy opcjonalnie tylko…”

A już na pewno nie zastanowi się jaki impakt będzie mieć (nie , “nie na mnie” ale na Klientów i ich bezpieczeństwo ) to w jaki sposób realizujemy przetwarzanie tych danych potem i kto ma do nich dostęp…

Smutne to, ale niestety prawdziwe .

Czy majac bezpieczne, ponad 20 znakowe haslo alfanumeryczne ze znakami specjalnymi mozna czuc sie bezpiecznie? Czu da sie to rozszyfrowac majac jakikolwiek hash (nawet najslabszy md5)?

Rozszyfrować może nie, bo to nie szyfrowanie tylko hashowanie, ale wszystko da się prędzej czy później złamać ;) Czas zależy od długości hasła i tego czy jest “słownikowe” (w dowolnym tego słowa znaczeniu), użytej funkcji hashującej (np. wspomniane md5) oraz sprzętu, na którym ktoś to łamie (z tego co słyszałem można użyć kilku kart graficznych uzyskując dzięki temu sporą moc obliczeniową).

….oraz nawet tego, w jakim momencie go generowałeś (w sensie czy miałes dosatecznie dużo entropii w systemowej puli wtedy…) Tutaj gra w różne strzelanki możepomóc (o ile nie ma w nich wkomponowanych trojanów do wychwyłapywania haseł :P :D )

ktoś wyjaśni dlaczego:

“Właściciel tego serwera ma dostęp do adresu IP osoby, która otwiera e-maila. Arm jednak swojego adresu IP w logach tego serwera nie zostawi… ze względu na sposób działania Protonmaila.”

jak działa proton mail? :)

Proton mail nie otwiera zewnętrznych linków – więc nie “sięga” do serwera z obrazkiem.

jeśli logowalem sie do Morele poprzez facebooka i robilem zakupy, to tez mają moje haslo do facebooka ?

Nie mają Twojego hasła do fb. Ewentualnie mają token, którego ważność już się pewnie skończyła.

Co z danymi kart płatniczych, czy istnieje możliwość, że były również przechowywane w tej bazie? Jeśli wejdziecie teraz na morele i coś kupicie to zauważycie opcję zapisu karty do podownych zakupów. Po sprzedaniu tych danych właściciele kart moga mieć sporo problemów (m.in rejestracja subskrypcji w lipnych usługach w UK).

Możliwość zawsze istnieje, ale zazwyczaj takie dane są przechowywane przez podmiot dostarczający usługę płatność (dotPay, PayPal), a nie w samym sklepie.

Myślę, że w tym przypadku było podobnie.

Podobno dane kart przechowują banki a nie morele

Słabo. Po pierwsze atak nastąpił w szczycie sezony dla Moreli -Święta. Po drugie u mnie w firmie jest całe stado ludzi, którzy siedzą nad bazami i security właśnie aby wszystko było bezpieczne. Morele chyba o tym zapomniało i zamiast zabezpieczyć bazy, a metod jest mnóstwo, to robili zamieszanie z layoutem WWW. Jak mają speców z d… to się najmuje zewnętrzne firmy i ma się problem z głowy. Ba można nawet wypchnąć bazy do AMAZON Cloud i tam nawet małpa by dała radę to zabezpieczyć, jak ktoś nie lubi pisać w JSON. zresztą można zapłacić i mają team security. No ale to są piniądze!!!!

Sami są sobie winni. Pamiętam ich pierwszą siedzibę i pierwsze zakupy u nich, dawno dawno temu. Cieszyłem się że urośli ale zapomnieli że czym większy jesteś tym ryzyko się zwiększa, tak więc jak dostaną po dupie, może się czegoś nauczą.

Wez ty juz specjalisto przestan pie*dolic. Jak beda trzymali baze w RDS Amazona to automagicznie unikna bledow na stronie. Co za brednie. Wez napisz co to za firma w ktorej pracujesz zeby unikac na przyszlosc.

…czyli jak jumnę Ci auto to sam będziesz sobie winien, wszak zabezpieczenia udało się obejść :) Ciekawie wygląda życie w takim świecie ?

d, ale ty jesteś dziwny. Napierdalasz na kolesia, ze okradl ze sie włamał, ale nie umiesz spojrzeć na to szerzej. Jeśli on odkrył, że bazy danych nie byly chronione(za co morele powinno dostać kopa w jaja) i do nich napisał, to i tka jest o pięć stopni wyżej niz hakerzy ktorzy włamią sie, a baze wykorzystają do np. pobrania kredytow lub innych niecnych celow. Zastanów się przez chwile, ja widze tutaj człowieka, który za wszelką cenę chce ukarać instytucje, która uważa ze “chroni” nasze dane, a tak nie jest. Bezpieczeństwo kosztuje, a jego brak kosztuje jeszcze wiecej – nuacz sie. Mają szczescie ze to on, a nie jakiś inny haker, który zrobił by rozpierdol. Wg mnei Arm nie jest złodziejem, pokazał jedynie nieudolność, za co chce być wynagrodzony. Taka ilość danych na czarnym rynku jest warta duzo duzo wiecej niz te marne 200 tyś.

@d

Otwarty panel admina to Twoim zdaniem “ominięte zabezpieczenie”?

Jak się żałuje pieniędzy na “niepotrzebne” wydatki na fachową implementację, to się bierze w d… A właściwie, biorą klienci – których dane wyciekły – bo samym partaczom z morele, póki co, nic nie grozi.

A czy Pan arm to przypadkiem nie Rosjanin albo Ukrainiec? Bo w tych jego pisemnych wypowiedziach coś polska gramatyka szwankuje?

Stara sztuczka, czesto pisze sie z bledami ktorych normalnie sie nie robi albo w sposob nienaturalny dla siebie aby nie zostawiac sladow. Mysle ze Arm glupi nie jest :-)

żeby to było odpowiednio skuteczne to każda tożsamość (może mieć ich przecież więcej) powinna mieć własny styl, może to być trudne do opanowania

Nie ma opcji. Nie wierze. Nie ma na swiecie ludzi ktorzy zostawiaja otwartego phpmyadmina.

K…a, moj umysl to odrzuca ze ktos moze byc az tak glupi.

Jak widać, są.

Przieciez wiekszosc hostingow ma otwarty phpmyadmin. O czym mowisz?

Bzdura. Większość instalacji phpmyadmin jest domyślnie zabezpieczona przez htaccess.

@amator. Nie to nie bzdura. Wiekszosc hostingow to domena.xx/phpmyadmin i nie ma tam nic innego procz logowania do bazy. Nie wiem tylko jak jest w Polsce bo nie korzystam z hostingow.

mnie niepokoi sam fakt istnienia phpmyadmina na środowisku produkcyjnym

No ale może to było jakieś “testowe” środowisko nie sama produkt-super-produkcja, nie sądzisz ? ;)

Znaczy się testowe w sensie , że “zAnonimizowali” sobie bazę wybierając tylko co 100-tnego klienta (widziałem na własne oczy taki numer u jednego z dużych providerów w PL…) i potem się mówi pracownikom developmentu – “spokojnie pracujecie na danych testowych , znaczy się autentycznych ale nieaktualnych” :P

A zresztą, może wszystko rozegrało się zupełnie inaczej, tylko kolega Arm nie chce tego przyznać, byc może tamten “znullowany phpadmin” to tylko przykrywka była… Mimo że widziałem parę różnych honeypotów :)- trudno mi jest uwierzyć że średniej wielkości firma jaką jest nadal Morele – trzymała to sobie ot tak wystawione – bo po pierwsze musieliby mieć znacznie większy zespół i dedykowany team do analizy PRZEDwłamaniowej (jakiś NSM) żeby z tego skorzystać (nie robi się czegoś po to “żeby było” skoro nie mam mocy żeby z tego zrobić użytek raczej) a po drugie i tak co im zrobimy jak ich znajdziemy ? NA to tez trzeba miec środki i ludzi , a w takiej firmie raczej (poprawcie mnie jelśli się mylę) liczy twardy wynik i wymierny zysk z każdej kilozłotówki władowanej w Zespół – niż jakieś tam wysublimowane abstrakcyjne security …. :P :D

@amator , @prezes – nie wiem jak w innych ale kilka ,które widziałem mają z reguły osobne serwery jako bazodanowe i na nich wystawione są phpmyadminy (bez możliwości zmiany parametrów/bezpieczeństwa , albo tylko w bardzo ograniczonym zakresie) Inne/inni ładuja usług az miło :

Oto skan z takiego przykładowego serwera (nmap SYNscan) (serwera znajomych którzy mnie nie pozwą o nieuzasadniony i niezamówiony audyt)

21/tcp open ftp

22/tcp open ssh

25/tcp open smtp

80/tcp open http

110/tcp open pop3

143/tcp open imap

443/tcp open https

465/tcp open smtps

587/tcp open submission

993/tcp open imaps

995/tcp open pop3s

3306/tcp open mysql

5432/tcp open postgresql

…..

wszystko wspaniale, dzięki za analizę, ale nie zapominajmy, że haker jest po prostu PRZESTĘPCĄ

Przestępcą jest osoba skazana prawomocnym wyrokiem…

*ten* haker jest PRZESTĘPCĄ. Nie każdy haker to przestępca.

Jedno mnie zastanawia.

Mowa jest o wycieku majla, imię/nazwisko, adres, nr telefonu.

Fajnie, nr telefonu nijak ma się do mojego nazwiska a adres nieaktualny.

Ale xArm wspomina o danych adresowych i fakturach.

Czyżby Morele nie o wszystkim poinformowało?

Konto u nich już skasowałem, ale pewnie w bazie i tak zostaje na wieki wieków.

Niebezpiecznik, jak Morele zasługuje na pochwałę ? To, że poinformowali klientów to ich zas**ny obowiązek wynikający z obowiązujących przepisów prawa, a to za co poiwnni dostać kopa w d*** to, że trzymają serwer z bazą (i phpmyadmin’em) dostępny dla świata. Amatorszczyzna aż śmierdzi. Klienci powinni dostać odszkodowanie za niedbalstwo i zaniechania firmy Morele w odpowiednim zabezpieczaniu ich danych – inaczej tego nazwać nie można.

Nie jest tak źle. E-mail, telefon, imię i nazwisko to już dawno wyciekły i to wuj wie skąd, bo atakowali mnie jacyś telefoniczni natręci (olewam z zasady nieznane numery i zastrzeżone), spam dostaję tak jak wszyscy, a imię i nazwisko też pewnie od wielu lat krąży tu i tam.

PESEL-u i dowodu nie dawałem, Morele nigdy nie pytało.

Nie ma tragedii, ale dobrze, że poinformowali. Hasło zmieniłem na jeszcze bardziej pogięte niż było.

Jakieś 100 lat temu coś kupowałem u nich więc mam konto. Ale ch..j wie jakiego użyłem hasła /skleroza/. maila dostałem ale sam nie wiem co z tym fartem robić.

a kiedy doszlo do wlamania? konto mam od 30 listopada. a 2 dni temu dostalem mejla od morele ze hylo wlamanie

Nikt nie zadał pytania – dlaczego Morele nie zresetowały haseł tym klientom, którzy dostali od nich “informację dotyczącą bezpieczeństwa”? Czy po prostu nie widzę?

Juz jest obowiazkowy reset hasel, widocznie do konca nie wierzyli w ten wlam. Ale gostek opublikowal dzis krotka liste zlamanych hasel na wykopie i inni twierdzili, ze hasla dzialaja. Po tym wymusili reset hasel, czyli morelowa amatorka do samego konca.

Jeśli facet jest takim specem od bezpieczeństwa, to niech założy firmę i wystawia faktury na ciężkie pieniądze, a nie posuwa się do szantażu. Wyciek danych jest fatalną sprawą, ale nie zapominajmy, że to się wydarzyło na drodze przestępstwa ściganego przez policję.

Bo on nie jest żadnym specem, tylko trafił na niezabezpieczony serwer zgodnie z jego własnymi słowami na wykopie. Zwykła gnida. Mój adres jak dotąd z tego co wiem nie wyciekł, a teraz przez takie ludzkie gówno pewnie już mają go wszyscy spamerzy.

Zagladając na strone morele.net nie widać, że szukaja specjalistó od bezpieczeństwa IT… Teraz juz nie potrzebują? ;]]]]

> jedyna szansa aby “zmniejszyć ryzyko” to podawać tych danych mniej

> — albo podawać dane, które nie są z Wami bezpośrednio powiażane

Co mam zrobić u lekarza? Co mam zrobić w urzędzie? Co mam zrobić gdy mnie policjant legitymuje?

https://wiadomosci.wp.pl/zaginal-policyjny-notatnik-byly-w-nim-dane-kilkuset-osob-6325022220978305a

Nawet gdyby notatnik nie zginął to przecież policja ma w d… nasze dane i robi z nimi co chce. Wystarczy jeden nieuczciwy policjant (a są ich przecież tysiące w Polsce), by Twoje/moje/każdego Polaka dane wyciekły.

Co robić, jak żyć?

Co masz zrobić u lekarza? Weź poproś o jego pesel i powiedz mu że to niezbędne w celu wykonania usługi…

Rzetelny artykuł ale mówiąc na poczatku, ze Morele dobrze reagowało itp to jakis żart zachowali sie mega nie profesjonalnie a Oni mam na myśli osobę która pisała te emaile

[…] ciekawi was ten temat w bardziej obszernym opisie, polecam przeczytać artykuł na niebezpiecznik i wtedy wyciągać większe wnioski. Takie informacje nigdy nie są dobre, jednak z drugiej strony […]

[…] Na chwilę obecną zmieniliśmy m. in. sposoby zabezpieczeń haseł użytkowników oraz zabezpieczania dostępu do systemów a także wymusiliśmy zmianę wszystkich haseł. […]

Niby tak ale… nie do konca :D Slabo skoro mozna spowrotem ustawic stare haslo. Wiekszosc stron wymusza aby haslo bylo inne niz ostatnie a szanujace sie strony nie pozwalaja ustawic danego hasla jesli juz takie samo bylo w histrii uzyte.

Jak ktoś ustawia takie samo hasło to się sam prosi o kłopoty

CatLady – heh czyli: nie popieram ich zachowania ale je rozumiem :D

tia… jasne…

“Pare dni wcześniej JACYŚ LUDZIE robili kampanie phishingowe z użyciem fałszywej… ”

biznes ze skubaniem klientów został nagłośniony więc się kończył, to to że po “paru dniach” zgłaszamy się po kasę do właściciela bazy, to czysty przypadek… jjjjasne…, to nie ten “uczciwy” hacker zarabiał na pishingu klientów, niee…

Z.

fragment z wypowiedzi Morele :

“Podanie informacji, iż nie zbieramy żadnych danych w tym zakresie, było naszym błędem, informacje na ten temat aktualizujemy.”

Błędem ???!!!!!

‘Raczej – prostym, zwyczajnym oszustwem – na które nabraliśmy Was, drodzy P.T. Klienci, bo nie przypuszczaliśmy ze kiedykolwiek ten szwindel wyjdzie na jaw… ‘

Uważam, że abstrahując od materialnych i niskich pobudek kradzieży danych (to istotne ale ja o drugiej stronie medalu piszę) – należało by jednak takich ludzi jak Arm (czy tam im podobnych) nagrodzić publicznie z drugiej strony – bo bez ich udziału w sprawie nigdy by ten ewidentny PRZEKRĘT ze strony Morele.net na światło dzienne nie wyszedł. A to wstyd i hańba, że taka firma (podobnie zresztą jak i wiele innych) pozwala sobie na tego typu niskie praktyki jak zbieranie i magazynowanie danych bez informowania o tym ich właścicieli, czyli nas, Klientów. Zresztą można by pociągnąć temat dalej 0 i zapytać – A CIEKAWE CZY I ILU PODMIOTOM jeszcze FIRMA MORELE te dane (nieistniejące przecież, prawda?) SPRZEDAŁA, nie informując o tym fakcie nikogo z Zainteresowanych (czyli nas) ? Bo wątpliwe żeby zbierała je tylko na swój własny użytek… Niestety, ale pracując w przeszłości w paru korporacjach widziałem czasem podobne akcje – jak usankcjonowane prawem (nie było jeszcze ani RODO ani nawet utwardzonej treści ustawy o ochronie danych osobowych) handle danymi pozyskanymi od klientów na drodze podpisywania z nimi umów.. W rzekomym “interesie tychże klientów”. To tez powinno być karane i to wieluset-tysięcznymi karami (jak nie wielomilionowymi – proporcjonalnie co do skali procederu) !

Tyle że o tym mało kto myśli , na pewno nie Ci którzy utyskują na – tych wrednych włamywaczy i “w ogóle powinna istnieć specjalna komórka w MONie do odstrzeliwania takich śmieci…” Owszem przestępstwo jest przestępstwem, ale jeśli przy okazji ujawnia inne, znacznie groźniejsze przestępstwo które od lat się dokonywało w tle, czy to nie jest trochę jak instytucja świadka koronnego ? Czy nie spełnia może poniekąd formy kontrolnej …?

Warto sobie , uważam , takie pytanie postawić .

NO i ogólnie – tak jak to napisaliście w artykule – naprawdę WARTO się zastanowić i przemyśleć sobie gdzie, komu i jakie dane mam obowiązek przekazywać a co jest już nadinterpretacją którą wykorzystują/mogą wykorzystać włamywacze/różne nieuczciwe podmioty ….

Pozdrawiam

Oczywista, oczywistość.

podczas próby logowania, morele zresetowało wszystkim hasło więc dobry ruch

No to ja opiszę kolejna wtopę, jaką zrobili przy okazji zmiany haseł.

Na sklepie morele byłem zalogowany na 2 oddzielnych maszynach. Na jednej pracuję codziennie, drugą używam raz na 1-2 tygodnie. Na obu trzymam zachowane sesje.

Zmianę hasła w morele dokonałem na maszynie pierwszej.

Jakież było moje zdziwienie, kiedy odpalając drugi komputer, ze starym zalogowaniem w morele na STARE hasło, nadal miałem dostęp do swojego konta… Te buce nie unieważniły listy aktywnych sesji/tokenów po zmianie hasła… Nie wiem czy błąd ten jest nadal obecny – ale był na pewno jeszcze 20 grudnia.

Gnój już sprzedał bazę – w spamie wylądowały mi groźby i adres walleta btc.

@up – trzeba miec cos pod kopułą wierząc w bzdety że nie zbierają danych.

Jeśli by tak było to skąd dane usera pojawiały by się po zalogowaniu? Moze z ciastek??

“należało by jednak takich ludzi jak Arm (czy tam im podobnych) nagrodzić publicznie”

za co nagradzać gnoja który już sprzedał bazę – przynajmniej raz – sprawdź folder spam pod adresem podanym w morele. Mam nadzieję że szczeniak za to odpowie.

Morele powinno dostać konkretną karę za amatorszczyznę – tak żeby zabolało i to mocno.

@kafka – spokojnie :) , napisałem że “należało by …[ich] publicznie nagrodzić” ale tylko za wyjawienie opinii publicznej głębszych i podłych praktyk takich firm jak w tym przypadku Morele – oraz oszukiwania klientów i narażanie ich na dalsze straty (utrata danych osobowych w dzisiejszym świecie to wiemy wszyscy czym jest) .

Ale to, oczywiście, nie wszystko – bo oczywiście z drugiej strony kradzież i chęć zarobienia na tym jest równie karygodna (i to tez zaznaczyłem) i za to należy się odp. “nagroda” I nigdy inaczej nie twierdziłem . Zresztą, parafrazując trochę temat, można przecież (już teraz) dostać nagrodę za uratowanie komuś życia – kiedy pędząc bez sygnału dowiezie się go na czas na SOR – otrzymać jednocześnie mandat(y) za przekroczenie prędkości czy jazdę na czerwonym….

Pozdrawiam

Damn myślałem że md5 używa się jedynie w gimnazjum i na studiach u dziadków pamietajacych kopanie kodu na kartkach.. sha256 plus unique salt to minimum moim zdaniem

Taaak…. unique salt :) :P

Tylko żeby ono było naprawdę unique oraz reeasonable… Pamiętam przypadek (w administracji ekhm, w zasadzie publicznej – szczegółów nie podam :P ) że były do tego użyte …. PESLE zainteresowanych a w drugim przypadku który sobie zapamiętałem – daty urodzin (również część pesla) Tak że trzeba jeszcze – prócz stosowania na pałę mądrych i słusznych reguł – mieć odrobinę oleju (czy co tam teraz oferują jako substytut) w głowie . :)

Zdajemy sobie sprawę, że przez blisko 30 lat użytkowania internetu wszystkie nasze dane osobowe krążą po świecie i należy traktować je jako jawne.

Imię, nazwisko, PESEL a więc i data urodzenia, NIP, nr telefonu, adres zamieszkania.nr.dowodu osobistego to wszystko są dane które gdzieś kiedyś komuś podawaliśmy. Problemem nie są więc same dane ale sposób uwierzytelniania się przed różnymi instytucjami, typu banki czy urzędy.

Kuriozum że ktoś może wiązać kredyt na moje dane czy wyrobić duplikat karty sim.

Zastanawiam się po co ta pułapka po IP Arma… przecierz na pewno ma vpn’a, być może norda, którego tutaj tak chwalicie.

Nikt o zdrowych zmysłach nawet do protonmaila nie łączyłby się bez podwójnego tunelowania…

Pewnie dumpa też po vpnie ściągał + jakaś jednorazowa wirtualka żeby fingerprint przeglądarki i systemu był jednorazowy.

Ja teraz sie ciesze ze np jak nie musze to nie podaje numeru telefonu. Na morele zamawialem 3 rzeczy dla firmy, ktora przestala istniec takze strata niewielka co najwyzej bede musial nowe filtry spamu dodac do maila jak zaczna przychodzic dziwne wiadomosci. A placilem na szczescie przy odbiorze

Wiadome ze to jedna osoba zrobila. Tylko nikt sie nie przyzna bo jak zostanie zlapany to juz maja go z 2 wyczynow…. Moim zdaniem ten pozalsieboze haker rozegral to wszystko jak 5 latek i dlatego wszystko przegral…. Teraz zostalo mu ta baze rozsprzedac za grosze na prawo o lewo a i tak na tym za wiele nie zarobi….

A IPv6 i rozgłaszanie lipnego routera licząc, że firewall tego nie wytnie ?

Czy ktoś wie czy morele przechwywalo hasła do kont w postaci zachaszowanej czy jawnej?

Jesli ktos jest ciekawy szczegolow technicznych wycieku, link do vipok: https://www.wykop.pl/wpis/37611469/jesli-ktos-zastanawia-sie-jak-xarm-zdobyl-dane-do-/

“Jeden z atakujących się ujawnił”

I co? I nic?

Teraz pytanie zasadnicze jakie pozostaje to winA tylko i wyłącznie sklepu Morele czy to równania trzeba dołożyć procesory Intela.W końcu luki sprzętowe jakie umożliwiają dostanie się do swojego żywiciela z pominięciem softwarowych zabezpieczeń mogą zacząć grać główną rolę.

Jak haker wykorzystał tylną furtkę jaką umożliwiają między innymi procesory Intela a ten atak może być jednym z pierwszych , który został tak nagłośniony.

Trzeba poczekać na więcej konkretów ale przyszły rok będzie z pewnością jeszcze gorszy jeżeli chodzi o łamanie zabezpieczeń tam gdzie droga jest otwarta.

Witam, mi po ataku na morele****** na maila zaczęły przychodzić dziwne, bardzo dziwne wiadomości, z dziwnymi załącznikami, zazwyczaj dotyczą niby jakiejś faktury VAT do zapłaty, ew. zadłużenia.

Brawo Morele? Chyba nie, skoro ich strona była słabo zabezpieczona.

[…] grudnia 2018 na wykopie ujawnia się włamywacz. Prezentuje historię korespondencji (szantażu) ze sklepem i swoją wersję wydarzeń. Okazuje […]

[…] grudnia 2018 ujawnił się włamywacz. Szantażował sklep. Stało się jasne, że wykradziono PESEL-e i skany dowodów […]