22/5/2011

Końcówka poprzedniego tygodnia to doniesienia (od prasy, przez radio i telewizję) o — tu cytat: “potwornej dziurze w Androidzie” oraz, tu kolejny cytat: “milionach telefonów podatnych na atak”. Doniesienia te są grubo przesadzone, — jeśli chcesz wiedzieć jak jest naprawdę i co zrobić, żeby bezpiecznie korzystać ze swojego Androida, czytaj dalej.

W czym problem?

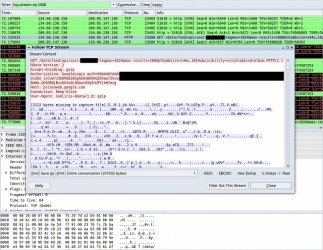

Starsze wersje Andorida (te przed 2.3.4), komunikując się z serwerami Google, przesyłają bez szyfrowania tokeny uwierzytelniające użytkownika telefonu. Jeśli atakujący wejdzie w posiadanie authTokenu (np. poprzez podsłuch publicznych sieci Wi-Fi) to uzyska on nieautoryzowany dostęp do następujących usług ofiary: Google Calendar, Contacts i Picasa Web Albums. Podkreślamy, że aby to nastąpiło, atakujący musi najpierw podsłuchać ofiarę. Istotę tego ataku świetnie obrazuje przechwytywanie sesji przy pomocy Firesheep.

Błąd został poprawiony w najnowszym wydaniu Andorida – Gingerbread, ale jak zauważają ci, którzy jako pierwsi nagłośnili tę sprawę, 99% telefonów z Androidem nie korzysta obecnie z tej wersji firmeware’u (a na dodatek przewiduje się, że spory procent telefonów nigdy nie zostanie zaktualizowany, bo w proces aktualizacji często musi być zaangażowany operator GSM, a nie tylko Gooogle).

Czy jestem narażony na kradzież danych?

Tak, ale już niedługo. Ci z Was, którzy nie korzystają z “synchronizacji” w niezaufanych sieciach Wi-Fi raczej nie mają się czego bać — a co do reszty, to mocno przesadzone relacje w mediach (polskich i zagranicznych) dotyczące tego błędu wygenerowały tak wielki szum/strach, że Google postanowiło zająć się problemem nie w formie patcha dla telefonów, ale po stronie swoich serwerów (mówi się o użyciu mechanizmu podobnego do tego, który pozwala firmie Google na zdalne usunwanie z telefonów użytkowników “niebezpiecznych” aplikacji). Jak pisze firma w swoim oświadczeniu:

Today we’re starting to roll out a fix which addresses a potential security flaw that could, under certain circumstances, allow a third party access to data available in calendar and contacts. This fix requires no action from users and will roll out globally over the next few days.

Warto zauważyć, że oświadczenie Google nie wspomina o Picasie. Poprawka nie ochroni też tych, którym tokeny już ktoś wykradł — dlatego jeśli uważacie, że ktoś mógł przechwycić wasz authToken, czym prędzej zmieńcie hasło do konta Google — to automatycznie unieważni wszystkie tokeny. Przy okazji, pamiętajcie, że Google udostępnia swoim użytkownikom możliwość skorzystania z dwuskładnikowego uwierzytelnienia — warto z niego skorzystać, nawet jeśli bezpośrednio nie pomaga to w przypadku w/w błędu.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Akademicka ciekawość: czy zmiana hasła na takie samo też unieważni stare tokeny?

Osobiście wydaje mi się, że powinno. Aplikacja nie sprawdza czy wprowadzone hasło jest identyczne z poprzednim bo i po co? Zmiana hasła ( nawet na to samo ) pociąga za sobą cały szereg procedur jej towarzyszących.

Dobre pytanie: czy jeśli zmienię hasło na nowe, a później ponownie wrócę do starego, to czy tokeny będą inne ? Zakładam, że tak będzie, ale wolałbym mieć pewność.

A co do szumu medialnego – to normalka. Wpadka dużej firmy, pokroju Google, świetnie się sprzedaje – nawet jeśli 99% użytkowników nie ma się czego bać, ryzyko wystąpienia zagrożenia jest minimalne i na dodatek łatwo jest się obronić.

i tak i nie, jesli zrobisz to przed “patchowaniem” gogla to hash [ czy co tam google uzywa ] pozstoanie taki sam, natomiast w zaleznosci od modelu tworzenia authToken [w normalnych systemach ] powinno utworzyc nowy token uwierzytelniajacy, zwykla zmienna daty powinna zmienic token na nowy

Jak dobrze, że nie używam tych wymysłów google’a.

Akademickie obejście: zmien haslo na tymczasowe, wróć do poprzedniego. Zmieni tokeny. ;)

Jeśli ktoś ma problem z zapamiętaniem nowego hasła to niech nowe różni się choćby jednym lub lepiej kilkoma znakami.

Oj macie problemy. Dodajcie jedynkę do hasła, albo zabierzcie z niego ostatni znak i jesteśmy w domu :)

pozwala firmie Google na zdalne *usunwanie*

usunięcie, albo usuwanie – radzę ograniczyć się do jednego z nich ;-)

Dajcie sobie już siana z tym FireSheep. Idea tego programu jest ciekawa, ale niestety nie działa on zbyt dobrze i na dodatek nie jest rozwijany od czasu jego wypuszczenia, więc jest praktycznie bezużyteczny.

Wojtek: przejęcia sesji dokonywano na długo przed firesheepem i teraz, nawet jesli firesheep nie jest rozwijany, to dalej można sesje przejmować.

Ostatnie commity z 2011-03-23.

Kod źródłowy otwarty…

Może nie całkiem martwy.

Piotr: mi chodzi tylko o to, że przy każdym newsie na temat przechwytywania sesji widze wzmianke o Firesheep, a według mnie ten program po prostu nie wart jest uwagi. Sam pomysł programu który automatyzuje taki atak, bardzo mi się podoba, byłoby to przydatne np w celu uświadomienia komuś tego typu zagrożeń (“zobacz jak łatwo można to zrobić”), ale po prostu program zawodzi, znaczy szansa, że w ogóle zadziała i przechwyci co ma przechwycić jest na tyle mała, że zrobienie wszystkiego ręcznie daje nieporównywalnie lepsze perspektywy na udaną demonstacje.

U mnie ten program po prostu nie działą (wywala jakis blad, juz nie pamietam jaki), a z komentarzy króre znalazlem wynika, że wiele osób ma identyczny problem, a wsparcia od autora programu (czy to w postaci wyjasnienia natury tego problemu czy też poprawienia czegoś w programie) brak. Jeśli ktoś ma inne doświadczenia z tym programem to chętnie o tym posłucham.

jak nie calkiem2 jesli jest mo mozliwe? nie rozumie kompletnie argumentacji obrony .. powiedzial bym ze na szczescie nie wysyla hasel na mail podany w sms :-) od dawna twierdze ze to jedno wielkie beta-testowanie za kase ludzi ..

Literówka w tekście: Gooogle ;-)