14/2/2013

Jeden z naszych czytelników (dane do wiadomości redakcji) zwrócił nam uwagę na błąd bezpieczeństwa w serwisie informacyjnym EWUŚ (Elektroniczna Weryfikacja Uprawnień Świadczeniobiorców) należącym do NFZ i Ministerstwa Zdrowia.

Katalog /admin w głębokim ukryciu

Nasz czytelnik zauważył, że pewne katalogi (np. css czy js) w portalu informacyjnym www.ewus.csioz.gov.pl nie mają wyłączonego listingu plików. To zachęciło go do sprawdzenia, czy przypadkiem serwis nie udostępnia zawartości także innych popularnych katalogów. Jak pisze czytelnik:

Zaczalem testowac config, lib, include, includes, panel… i w koncu doszedlem do admin, ktory przerzucil mnie na:

http://www.ewus.csioz.gov.pl/admin/users/login

z ciekawosci obcialem “login” i [zauważyłem, że pod adresem]:

http://www.ewus.csioz.gov.pl/admin/users/

widac userow, ok, fajnie… a teraz co jest najciekawsze- mozna edytowac dane uzytkownikow… W TYM ADMINA.

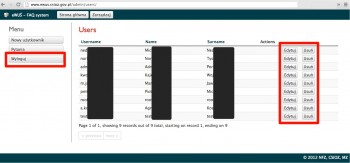

Oto, co jeszcze wczoraj można było zauważyć pod ww. adresem:

Jak widać, na skutek błędu programistycznego, każdy wchodzący na ten URL zdaje się wchodzić w aktywną sesję (być zalogowanym) i ma możliwość wykonywania akcji zarezerwowanych dla administratora serwsiu.

Zanim wszyscy pacjenci wpadną w panikę, warto zauważyć, że serwis informacyjny EWUŚ jest platformą do zadawania pytań dot. działania systemu EWUŚ. Mamy więc nadzieję, że w serwis ten nie ma połączenia z bazą danych pacjentów, a jedyne dane jakie zawiera, to dane osobowe tych, którzy wysyłali pytania w sprawie EWUŚ-ia do NFZ. Formularz kontaktowy serwisu wymaga uzupełnienia pól dot.

- tożsamości zadającego pytanie,

- jego miasta

- jego adresu e-mail.

Spodziewamy się więc, że w najgorszym przypadku potencjalny atakujący mógłby wykonać atak typu deface (edycja pytań/odpowiedzi publikowanych na stronie portalu informacyjnego EWUŚ) i unieruchomić na pewien czas portal (usunięcie kont administratorów lub zmiana ich haseł).

Co na to NFZ/CSIOZ?

O luce poinformowaliśmy wczoraj NFZ / CSIOZ (dziś rano zauważyliśmy, że została ona usunięta). Zdaliśmy też NFZ / CSIOZ następujące pytania:

-

1. Kto jest twórcą/producentem systemu EWUS (strony internetowej pod adresem: http://www.ewus.csioz.gov.pl/)?

2. Ile kosztowało stworzenie ww. serwisu internetowego i kto finansował prace związane z powstaniem serwisu?

3. Czy serwis przed premierą przeszedł testy bezpieczeństwa?

Jeśli nie, to dlaczego?

Jeśli tak, kto je przeprowadzał?

4. Czy w Państwa opinii możliwość modyfikowania (w tym usuwania) pytań oraz kont moderatorów serwisu EWUS przez dowolnego internautę jest poważnym błędem?

5. Czy na skutek tej dziury potencjalny atakujący mógł wejść w posiadanie jakichkolwiek danych osobowych pacjentów lub np. osób które podsyłały pytania?

Oto odpowiedzi Pani Katarzyny Maćkowskiej, Kierowniczki Wydziału Informacji i Promocji CSIOZ:

Przede wszystkim strona, która znajduje się na serwerach CSIOZ jest jedynie portalem informacyjnym. Pełni funkcję pomocniczą i służy dodatkowemu informowaniu o systemie EWUŚ, jednak z samym systemem nie jest połączony. Jest to portal informacyjny, który nie jest połączony z systemem EWUŚ. W takiej więc sytuacji stwierdzenie o błędzie bezpieczeństwa w systemie EWUŚ jest słownym nadużyciem.

Odpowiadając na pytania precyzuję więc, że portal informacyjny przygotowała firma, która została wyłoniona w postępowaniu na drodze zapytania ofertowego, przeprowadzonego zgodnie z regulaminem udzielania zamówień w CSIOZ. Wykonawca przygotował dla CSIOZ portal informacyjny za kwotę siedmiu tysięcy złotych.

Wszystkie działania z zakresu zarządzania użytkownikami i pytaniami wymagają logowania. Jest to zdefiniowane w globalnej bibliotece i nie ma możliwości obejścia bez zalogowania się do systemu. Atakujący musiałby albo złamać mechanizm autoryzacyjny albo przechwycić dane logowania dowolnego użytkownika. Jeżeli więc ktoś przeprowadził taką operację to jest to działanie bezprawne, mające na celu obejście zabezpieczeń, które powstały po to, aby zapewnić dostęp do systemu tyko wybranym użytkownikom. (art. 296 b KK)

Po sygnale, który otrzymaliśmy od Państwa, ponownie przejrzeliśmy wszystkie zabezpieczenia, wprowadzając mechanizmy, które powinny maksymalnie utrudnić ewentualny atak osób nieupoważnionych na portal informacyjny. Jednocześnie zabezpieczenia te powinny ograniczyć do minimum szkody, jakie mógłby wyrządzić ewentualny atak.

W systemie nie ma danych osobowych jako takich, użytkownicy zadając pytania mogą wpisać dowolną wartość w polu „Kto pyta?”.

Obecnie, po wprowadzonych dziś rano przez CSIOZ poprawkach, kliknięcie na przycisk Zarządzaj wymaga uwierzytelnienia — nie jest już możliwe podejrzenie ani edycja danych administratorów serwisu informacyjnego EWUŚ. Miejmy nadzieję, że oprócz naszego czytelnika nikt inny, o mniej szczerych zamiarach, nie dotarł wcześniej do panelu administracyjnego.

Wszystkim twórcom webaplikacji sugerujemy schowanie interfejsów admnistracyjnych za VPN-em oraz zaimplementowanie ochrony przed atakami zgadywania haseł (zwanymi także atakami bruteforce).

PS. Wykonany przez czytelnika test nosi miano “forceful browsing” i polega na odwoływaniu się do popularnch nazw katalogów. Jest to jedna z najłatwiejszych i podstawowych czynności wykonywanych w ramach testów bezpieczeństwa serwisów internetowych. W trakcie naszych szkoleń z bezpieczeństwa webaplikacji prezentujemy m.in. świetne narzędzia typu DirBuster czy też wfuzz, które służą do automatyzacji wykonywania tego typu testów. Jak pokazuje przykład EWUŚ-ia, warto przed wypuszczeniem systemu na produkcje z nich skorzystać, to nic nie kosztuje, a czasami może uratować przed fatalnym przeoczeniem…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Też to chciałem sprawdzić, ale zapomniałem :P

Jak mówi nam favicon, portal stoi na CakePHP

Tak, CakePHP i backend stworzony za pomocą scaffoldingu,

nie rozumiem natomiast dlaczego nie zaimplementowali tak prostego

mechanizmu autoryzacji jaki jest dostępny w CakePHP. Warto też

zwrócić uwagę na zakomentowany fragment HTML pod adresem:

“div.actions li:last” :-) Myślę że to jeden z tych “szybkich

projektów”.

A kto by się chciał męczyć za 7kzł? ;)

To że nie potrafili zaimplementować zabezpieczeń korzystając z gotowego frameworku to dowód na totalną amatorszczyznę. Swoją drogą ciekawe, czy wersja Cake’a aktualna, czy jakaś z dziurami ;)

i taki fajny bug spalony ,echhhh niebezpieczniku.

mozna bylo robic edit pytan z FAQ i zakladac konta fejkowych adminow , wieczorem podesle screeny ;];]

pozdro z wykopu

W WSDL-ach ewusia widnieje kamsoft.pl

Pewnie łatwiej sprawdzić po wynikach przetargów ;-)

@Marek zależy , niektóre przetargi są ustawiane i wogóle ciężko cokolwiek się o nich dowiedzieć

Nie dyskutuję z praktyką, ale zgodnie z ustawą o zamówieniach publicznych, wyniki przetargów muszą być publikowane.

no ok ale lepsza zabawa może być tutaj

https://ewus.nfz.gov.pl/ap-ewus/

Odpowiedź na pytanie trzecie jest tak precyzyjna, tak

dokładna i tak politycznie poprawna że aż zacytuję… aby każdy

mógł się z nią wczytać i zrozumieć. 3. Czy serwis przed premierą

przeszedł testy bezpieczeństwa? Jeśli nie, to dlaczego? Jeśli tak,

kto je przeprowadzał? Wszystkie działania z zakresu zarządzania

użytkownikami i pytaniami wymagają logowania. Jest to zdefiniowane

w globalnej bibliotece i nie ma możliwości obejścia bez zalogowania

się do systemu. Atakujący musiałby albo złamać mechanizm

autoryzacyjny albo przechwycić dane logowania dowolnego

użytkownika. Jeżeli więc ktoś przeprowadził taką operację to jest

to działanie bezprawne, mające na celu obejście zabezpieczeń, które

powstały po to, aby zapewnić dostęp do systemu tyko wybranym

użytkownikom. (art. 296 b KK)

Szkoda, że ludzie (w tym Pani Katarzyna Maćkowska) nie

potrafią zrozumieć i odpowiedzieć na proste pytanie… :-(

Bo rolą rzecznika prasowego, lub każdego kto się nim staje (chociażby na chwilę) jest wypowiadanie się poprawnie politycznie :>

EWUŚ-ia – co to za koszmarek ortograficzny? :)

Jest to robocza, skrócona nazwa nowej telenoweli,

czekającej nas wszystkich. Pełnej absurdu, bólu, cierpienia i

czystej abstrakcji. A nazywa się “Ewuś i Ja”. Więcej szczegółów w

najbliższej przychodni, lub placówce NFZ. Zdrowia życzę!

“portal informacyjny przygotowała firma, która została

wyłoniona w postępowaniu na drodze zapytania ofertowego” – czytaj:

wykonała zaprzyjaźniona firma z pominięciem Ustawy Prawo Zamówień

Publicznych ;-)))

No właśnie. Poza tym przetargi zaczynają się od 14k€ więc

wzięli znajomków. Ogólnie widzę, że Kamsoft działa na tej samej

zasadzie co moje ulubione Asseco…

Ja mam na co dzień do czynienia z systemami Kamsoftu i Asseco i po prostu czasami szlag człowieka trafia na niektóre “kombinacje alpejskie”…

Organizowales lub brales kiedys udzial w zamowieniach

publicznych? Zeby napisac dobrego, przewidujacego kazdy szczegol

SIWZa na nieskomplikowany projekt tak, zeby sie ow projekt nawet w

przypadku zlej woli/lenistwa oferenta do czegos nadawal, trzeba de

facto caly ten projekt opisac w pseudokodzie, czyli musi to zrobic

ktos, kto sie na tym zna. Bedzie go (czyli zamawiajacego) to

kosztowalo wiele godzin pracy, w efekcie koszt obslugi przetargu

zblizy sie do wartosci samego zamowienia. Do tego, jak ujmiesz w

SIWZie, ze “projekt graficzny ma byc estetyczny a struktura

nawigacji przejrzysta”? Oczywiscie, mozemy tez rozpisac projekt

tego portaliku na kilka etapow, np. przetarg na agencje, ktora

przeprowadzi badania focusowe dot. usability, potem przetarg na

projekt GUI, ktory wczesniej wyloniona agencja zbada, potem

przetarg na przygotowanie projektu dokumentacji technicznej, a na

koncu przetarg na wykonawce i wdrozeniowca tego wszystkiego. Wtedy

cale koszty obslugi wyniosa nie 7, a 70k a procedury beda ciagnac

sie przez 2 lata. A tak naprawde nic z tego nie bedzie, bo zaden

oferent przy budzecie projektu 7k nie bedzie biegal po aktualny

odpis z KRSu, analizowal tasiemcowego SIWZa, dostarczal pisemnych

referencji, gwarancji bankowych, gromadzil oswiadczen o zdolnosci

do nalezytego wykonania zamowienia i wplacal wadium, zeby zlozyc

oferte w przetargu. A to, czy 7k to duzo, czy malo za ten projekt i

czy zostal on prawidlowo wdrozony i odpowiednio sprawdzony przed

odebraniem, to inna rzecz.

W odpowiedzi na wpis Marka i Gwoździa. Panowie odczepcie się od Kamsoftu i Asseco. W pełni zgadzam się z opinią “ehicalhack”. Potraficie tylko krytykować. Spróbujcie spełnić kryteria przetargowe albo przygotować dobrze SIWZA o samym wykonaniu systemu i testach nie wspomnę.

kazdy u kogo znajdziesz dziure twierdzi, ze jego system nie

jest polaczony z systemem. co za debile.

Naprawili błąd? mv admin admin123 naprawione!

taki serwis za 7tys, z tak mało wyszukanymi dziurami?

Chciałbym dostawac takie zapytania ofertowe.

a co z XSS …

art. 296 b KK Hmm Czytaliście co to za paragraf? ;)

btw art. 296b kk został uchylony ustawą z dnia 25 czerwca 2010 roku, która weszła w życie w dniu 16 października 2010 roku.

za 7 000 zł ? przeciętna buda dla psa jest lepiej

zabezpieczona… tak właśnie gospodaruje się publicznymi pieniędzmi

=( Co do odpowiedzi: Art. 296b KK ? na pewno o to chodzi? Art. 296b

KK § 1. Kto, organizując profesjonalne zawody sportowe lub w nich

uczestnicząc, przyjmuje korzyść majątkową lub osobistą albo jej

obietnicę w zamian za nieuczciwe zachowanie, mogące mieć wpływ na

wynik tych zawodów, podlega karze pozbawienia wolności od 3

miesięcy do lat 5. …

Chodzi zapewne o art. 267 KK

Wystarczy przeczytać kwotę: 7000 i to już wystarczy za odpowiedź na pytanie o poziom bezpieczeństwa. Śmiechu warte.

Ale że 7k to za mało czy za dużo wg Ciebie?

Za mało, jak za zrobienie portalu dla takiego “giganta”.

A że przy korycie wybierają co najtańsze, nie licząc się z jakością, to tak już potem jest… Wisła płynie metrem na Bielany, autostrady nie dość że dwupasmowe, to pękają, 7km Trasy Toruńskiej budują dwa lata… i tak można wymieniać w nieskończoność… a potem dla załatania dziury budżetowej ustawią kilka fotoradarów :>

No ale tak na pierwszy rzut oka, to cały serwis polega na:

1. zapytaniu do bazy zus (lub zrzutu bazy zus) czy dany pesel ma opłacone składki

2. pokazaniu wyniku

3. nie dać sobie podmienić kodu, wyglądu przez wstrętnych hackerów.

Jak dla mnie 7k to wystarczająca kwota za taką usługę.

Art. 296b. § 1. Kto, organizując profesjonalne zawody sportowe lub w nich uczestnicząc, przyjmuje korzyść majątkową lub osobistą albo jej obietnicę w zamian za nieuczciwe zachowanie, mogące mieć wpływ na wynik tych zawodów,podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

Chodzi dokładnie o artykuł 296b. § 1.. NIE O 267 KK tylko o 296b. § 1.

Przecież pani odpowiadająca wyraźnie podała że o 296b więc po co sugerować że jakiś inny.

W razie włamań będzie można podać że nie organizowało się żadnych zawodów sportowych.

Czekałem na to czekałem – w sumie długo eWUŚ wytrzymał…

“Co na to NFZ/CSIOZ” – dobrze byłoby odróżniać te

instytucje, bo przynajmniej na razie nie mają nic ze sobą

wspólnego, jeśli chodzi o zależność prawną. I nie mylcie również

(łącznie z autorami artykułu) systemu eWUŚ, zarządzanego przez NFZ,

ze stroną informacyjną o eWUŚ, prowadzoną przez CSIOZ i niemającą

żadnego styku z bazą eWUŚ. Może system ma własne dziury – wiele

“pewnych” systemów już legło gruzach, ale na pewno dziury systemiku

informacyjnego CSIOZ nie przenoszą się na NFZ-owy eWUŚ.

Śmieszna sprawa, witryna ma zbierane statystyki przez

Google Analytics, niestaty ktoś kto wykonywał stronę dosyć niedawno

nie potrafił przeczytać chociażby o miejscu umieszczenia kodu

trakingowego … ciężka sprawa z tą stroną, szkoda kasy

Testy typu “forceful browsing” lepiej jest wykonywać

właśnie na “produkcji”, niż na środowisku testowym. Na produkcji

stanowią większe zagrożenie, a podczas przenoszenia danych ze

środowiska testowego do produkcyjnego często wiele się zmienia.

Najczęściej atak będzie skierowany w środowisko produkcyjne i w tym

miejscu taka podatność stanowi większe zagrożenie :]

Czemu mnie to nie dziwi że system ma błędy? Sprawdzamy czy hasło to admin1 ? :D

Panel wygląda jakby upieczono go w cakephp ;D szczyt możliwośći programistów ?

Witam!Czytałem powyższy artykuł i musze powiedzieć,że stym

wyszła ładna afera.Nawet osoby nieuprawnione będą mogły się

włamywać i manewrować naszymi danymi

Naprawili tą lukę, czy tylko teoretyzują na ten temat, że

naprawili? Pytam poważnie

A może by im tam pomóc tym z ewusia bo po co ktoś miałby

tobie lub mnie wpisać chorobę, której nie miałeś przez którą nie

dadzą ci urlopu lub nie dadzą prac, albo wyrzucą z pracy jak będą

sprawdzać bazy. Nie chodzi o sprawdzenie podatności na ddos, ale o

luki w całej stronie. Ja nie chciałbym by ktoś podglądał lub

wypuścił to czy owo, kiedy ja byłem u lekarza, a kiedy nie, a wy

chcielibyście? Jest tu ktoś pokroju white hat, co by też pomógł, a

nie tylko korzystał ze skryptów do wieszania strony?

pankowalski05@gmail.com

“po co ktoś miałby tobie lub mnie wpisać chorobę, której nie miałeś przez którą nie

dadzą ci urlopu lub nie dadzą prac, albo wyrzucą z pracy jak będą sprawdzać bazy…” Człowieku poczytaj wpierw do czego ten portal – eWUŚ – służy, nim napiszesz w jego sprawie kolejne posty. Wydaje mi się, że niektórzy czytelnicy tej strony lubią bardziej zaistnieć w komentarzach, nawet wtedy gdy nie znają dokładnie tematu.

Widzę panowie, że do krytykowania jesteście pierwsi, ale do pomocy to żaden. Poza tym zapsuć potrafi każy, ale pomóc widzę żaden haha tacy jesteście fachowcy, że nawet boicie się to skomentować. Tylko piszecie ale jazda, ale dym, i tak długo wytrzymali… wstyd

7 tys, i na stronie głównej nie ma górnego menu, lol, aż boję się pomyśleć co by było, gdybym zrobił analizę. Błąd 404 sugeruje, że zmienili ścieżkę, przesuneli admina do innego katalogu

Ja tej strony nie ruszam. Uważam, że jeżeli strona jest uboga w kbajty danych to musi stać za tym jakiś cel. Dalej, słąbo graficznie strona nie oznacza, że mają słabe zabezpieczenia. Zresztą na pewno dyski z danymi są archiwizowane, więc nawet jakby coś tam padło, to idzie to odzyskać, a dane tamtych osób na pewno są szyfrowane, bo nie wierzę, by nie były, a deszyfrować to sobie można 2 cyfrowe hasło.