30/12/2014

Jeden złośliwy SMS wysłany na numer karty SIM włożonej do modemu USB i atakujący może nie tylko przejąć kontrolę nad komputerem, do którego podłączony jest modem, ale również modyfikować ustawienia właściciela modemu po stronie operatora GSM, nie wspominając o podsłuchiwaniu połączeń czy całkowitym zablokowaniu karty SIM. Na szczęście nie wszystkie karty SIM i modemy są podatne na te ataki — badacze szacują, że problem dotyczy co 5 karty SIM i 90% modemów USB.

Modemy USB są wykorzystywane nie tylko przez internautów

Modemy USB, które cieszą się dużą popularnością, ponieważ umożliwiają dostęp do internetu przez sieć telefonii GSM. Ich producenci pośpiesznie implementują kolejne stadardy; 3G, HDSPA, LTE (4G)… ale — jak udowadniają badacze z Positive Technologies — nie zawsze czynią to w sposób wolny od błędów.

Ale zacznijmy od początku. Badacze Sergey Gordeychik, Alexander Zaitsev, Kirill Nesterov, Alexey Osipov, Timur Yunusov, Dmitry Sklyarov, Gleb Gritsai, Dmitry Kurbatov, Sergey Puzankov i Pavel Novikov zainteresowali się modemami, ponieważ karty SIM (i generalnie łączność internetowa poprzez sieć GSM) są wykorzystywane jako element infrastruktury krytycznej. “Spinają” m.in. bankomaty i urządzenia SCADA znajdujące się w trudnodostępnych miejscach, albo — jak niedawno informowaliśmy — zapewniają łączność pomiędzy inteligentnymi skrzyżowaniami w niektórych miastach.

Błędy w modemach są zresztą znane od dawna i wykorzystywane (m.in. do zdejmowania simlocków z niektórych urządzeń). W końcu modemy to nic innego jak “minikomputer” działający pod kontrolą systemu operacyjnego (zazwyczaj Linuksa lub Androida), wyposażony w odpowiednie aplikacje służące do zestawiania połączeń, odbierania SMS-ów i statystyki danych oraz kartę SIM, która sama w sobie także jest “minikomputerem” i ma swoje aplikacje (tzw. TAR-y).

Co i jak testowano?

Na warsztat wzięto 6 różnych modemów USB (na których zainstalowano łączenie 30 różnych wersji firmware’u — ale tylko 3 wersje okazały się odporne na ataki).

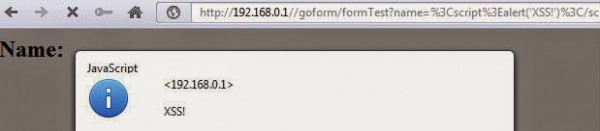

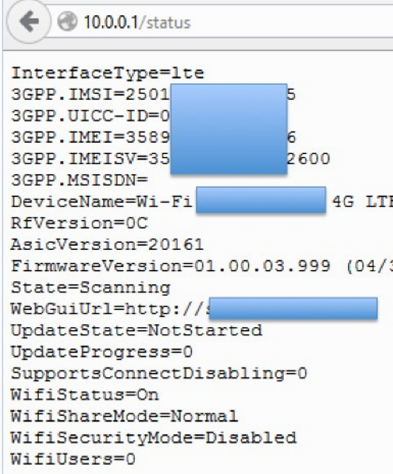

Badacze zaczęli od “macania” modemu przez protokół HTTP. Część z modemów ma panel zarządzania (webaplikację) — a więc może być podatna na ataki wstrzyknięć (tj. XSS, SQLi) lub ominięcia uwierzytelnienia.

Zresztą sama niewinna rozmowa z modemem też może okazać się bardzo pouczająca:

Co złego można zrobić temu modemu?

Kiedy rozmawiamy o atakach na modemy nie można nie przywołać klasycznego numeru działającego na wszystkich “routerach”, czyli podmiany adresów IP dla serwerów DNS… (por. Stracił 16 000 o miał dziurawy router)

Charakterystycznym dla modemów GSM ataków będzie jednak podmiana numeru SMS center (to przez niego przechodzą wszystkie wiadomości SMS, a więc atakujący może je przechwytywać i podsłuchiwać)

Inną ciekawostką, która poważnie może zaszkodzić modemowi jest zdalny upgrade jego firmware’u na dziurawy — wtedy atakujący uzyskuje pełną kontrolę nad urządzeniem. Ale także nad komputerem, jeśli dongle z modem zostanie przeprogramowany do funkcji klawiatury na USB (por. Każdy komputer z USB jest dziurawy), która następnie wyda polecenie restartu z zewnętrznego dysku …a dokładnie z podpiętego już do komputera modemu. Podczas bootowania oczywiście wgrywany jest bootkit:

Jeśli żadne z powyższych nie wyjdzie — w złości można również zablokować urządzenie, celowo błędnie wprowadzając kody PIN i PUK.

Ale to nie wszystko, bo są jeszcze karty SIM

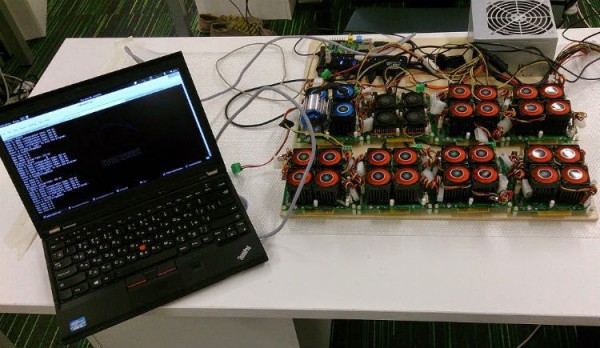

Na atakach na sam modem USB nie można poprzestać. Wymienia on bowiem dane z kolejnym “minikomputerem” jakim jest karta SIM, a ta też ma swoje (znane) problemy (por. Karty SIM podatne na ataki — pół miliarda telefonów można przejąć niewidzialnym SMS-em). Karty SIM uruchamiają TAR-y (czyli aplikacje SIM; ang. Toolkit Application Reference). Aby się z nimi komunikować należy przesyłać instrukcje zaszyfrowane kluczem karty SIM (DES) — ten jednak jest chroniony (zapisany w bezpiecznej pamięci), ale można go zbruteforce’ować. Badacze wykorzystali do tego 8 modułów ZTEX 1.15y, każdy wyposażony w 4 układy XC6SLX150, które dzięki ostatniemu boomowi na Bitcoina znacznie potaniały. (Jak informuje Grzegorz na naszym Facebooku, każdy taki układ zawiera 147443 komórki logiczne. Komórka zawiera tablicę (lookup table), przerzutnik typu D oraz multiplekser.

Za 2000 EUR można nabyć moc 245 Mcrypt/s, która pozwoli złamać klucz w 3 dni i da zielone światło do rozmów z aplikacjami, a także pozwoli na instalowanie kolejnych, złośliwych. Badacze informują, że na niektórych kartach SIM znajduje się też dość specyficzny TAR, który zawieratzw. TIMSI (Temporary International Mobile Subscriber Identity) oraz klucz (Kc) — po ich odczytaniu, za pomocą odpowiednich binarnych SMS-ów można:

- roszyfrować ruch abonenta

- podszyć się pod niego (przejmować SMS-y i rozmowy kierowane do atakowanej karty SIM)

- lokalizować położenie geograficzne abonenta

- zablokować usługę poprzez błędne wprowadzenia kodów PIN (3x) i PUK (10x)

Co ciekawe, powyższe ataki, jak informują badacze, obchodzą nie tylko szyfrowanie A5/1 używane w starszych generacjach sieci telefonii komórkowej, ale również nowsze standardy zaimplementowane w sieciach 3G i 4G.

Zaciekawionych techniczną stroną ataku odsyłamy do nagrania wykładu badaczy z konferencji 31C3. Wykład ten, wedle wpisu badaczy na ich blogu zawiera szczegóły podatności. Noworoczne zadanie: wywnioskować z wykładu, które modele modemów są podatne na opisywane przez badaczy ataki?

Korzystam z modemu USB — co robić, jak żyć?

Oczywiście najprościej nie wtykać w swoje porty USB podejrzanych urządzeń… ale przecież każdy użytkownik modemu USB musi mu ufać.

Aby zminimalizować ryzyko ataku, warto więc modemów USB używać tylko z dedykowanymi kartami SIM (służącymi jedynie do łączności z siecią, a nie do rozmów przez telefon — unikajcie przekładania swoich podstawowych kart do modemów USB). Od strony samego komputera warto wyłączyć mu możliwość bootowania z “sieci” albo “zewnętrznego nośnika” oraz zadbać o to, aby połączenia do serwisów internetowych wykonywać po HTTPS (lub przez VPN) — wtedy widziany przez atakującego ruch dalej będzie zaszyfrowany na wyższej warstwie modelu OSI.

Warto też zaznaczyć, że aby podgrupa ataków dotyczących karty SIM doszła do skutku, sieć GSM musi dopuszczać przekazywanie SMS-ów binarnych, a wasza karta SIM musi być tą, która nie chroni TAR-ów, a same TAR-y znajdujące się na karcie SIM muszą pozwalać na wykonywanie komend systemowych. Jak widać, najwięcej zależy od sieci GSM i jej konfiguracji, na co wpływu nie macie. Badacze podnoszą, że co piąta karta SIM na świecie jest podatna na taki (tj. spełnia ww. wymogi).

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

I jak tu teraz żyć z Play LTE albo jak teraz rzyć z Plus LTE ;) ?

spróbować wgrywać zawsze najnowszy soft z nadzieja ze karta jest ze akurat twoja karta sin jest odporna xd

Jedna drobna sugestia dotycząca nie tylko tego tekstu ale i wcześniejszych dotyczących “operatorów GSM”. Zapewne zdążyliście zauważyć, iż od kilku dobrych lat operatorzy mobilni korzystają także z takich technologii, takich jak UMTS, HSDPA czy też LTE. Schyłkowy GSM wykorzystywany jest w co raz mniejszym zakresie w zasadzie już tylko dla potrzeb połączeń głosowych. Sugeruję więc na przyszłość przemyśleć odważne tezy na temat “łączności internetowej poprzez sieć GSM”

Pozdrawiam

Zamiast “8 bramek FPGA” powinno być “8 układów FPGA”.

Nawet nie 8, a 32. Każda płytka ze zdjęcia zawiera 4 układy FPGA.

“Co złego można zrobić temu modemu”?. Panowie, proponuję zainwestować w podręczniki do gramatyki.

https://www.youtube.com/watch?v=vc8T9o40Fjg

dokładnie, zawsze jak czegoś nie jesteśmy pewni wystarczy znaleźć wyraz z podobną końcówką i odmienić np. “diadem”, “tandem” …

Hint dla gimbazy i jeszcze młodszych: “Oczko mu się odlepiło, temu misiu”

Jeśli jest to parafraza, to powinien być zastosowany cudzysłów. #ham, w gimnazjum tego jeszcze nie przerabiałeś?

>>Anal Terror

Podeprzesz swoją “teorię” jakąś zasadą gramatyczną? Bo widzę, że o parafrazie w gim słyszałeś, ale chyba ci się pomyliła z cytatem :)

“Badacze podnoszą, że co piąta karta SIM na świecie jest podatna na taki (tj. spełnia ww. wymogi).”

Co 6-ta osoba jest chińczykiem, co 6-ta jest jest hindusem, co 5-ta jest czarna, co 10-ta jest żydem. Pytanie: ilu czarnych chińczyków hinduskiego pochodzenia wiary Abrahama mieszka w Radomiu?? Nie ignoruje zagrożenia, ale za dużo tu statystyki, która obok prognozy pogody jest jednym z większych kłamstw.

Pozdrowienia

P.

A czy ujawniono chociaż modele tych trzech, które przeszły próbę?

“temu modemu”

rozumiem, że wymienianie wszystkich podatnych urządzeń nie ma sensu, ale moglibyście zasugerować chociaż kilka najbardziej podatnych urządzeń, albo coś w ten deseń

ciekaw jestem, czy posiadacze aero2 są również narażeni na taki atak? tam chyba są zablokowane jakieś protokoły, czy coś tam – nie znam się na tym za bardzo, a czytałem o tym dawno temu

Temu modemu to chyba cytat z Misia :-] Nie dziwie się, że został użyty, bo efemeryczność modemów taka sama jak filmowego misia. Przebijam się właśnie przez podlinkowany w artykule wykład i rosjanie są bardzo tajemniczy co do modeli. PRZYPADEK!?

Nie cytat, tylko parafraza. Ktoś tutaj również nie uważał na lekcjach polskiego:) Po za tym jako taka również powinna zostać wzięta w cudzysłów.

W szkole, na zajęciach języka polskiego uczono też, że wypadałoby pisać “poza tym” ;)

Racja, przepraszam, mój błąd.

Link nr 2 prowadzi do Mario.

A wystarczyłoby w systemie proste zabezpieczenie. Jeśli dane urządzenie wprowadzające już jest w systemie (klawiatura), wystarczy by system spytał czy kolejne “podłączone” urządzenie ma być aktywowane czy nie. dla nierozpoznanych dysków usb jest to wręcz obowiązek. niestety winda nie ma do tego wsparcia.

Nie czepiam się do części II (atak na kartę SIM).

Ale wytłumaczy mi ktoś jedno – mam modem 3G na USB. Widoczny jako port szeregowy (jak 90% modemów) i ni wuja nie rozumiejący protokołu IP. Protokół IP jest rozszywany z ramek HDLC/PPP dopiero w moim komputerze. To gdzie niby ma działać ten serwer WWW na który się włamywali???

Sporo modemów ma interfejs webowy do administracji (ostatnio popularny jest HiLink), nie trzeba też instalować wtedy sterowników na Windzie i specjalnego programu.

“W końcu modemy to nic innego jak “minikomputer” działający pod kontrolą systemu operacyjnego (zazwyczaj Linuksa lub Androida) […]”

Czy to stwierdzenie jest aby precyzyjne? W samych *modemach* już prędzej spodziewałbym się komercyjnego RTOS’a, tak jest w zasadzie we wszystkich komórkowych baseband’ach (np. iPhone były używane Nucleus, ThreadX i Qualcomm REX).

“Badacze wykorzystali do tego 8 modułów ZTEX 1.15y, każdy wyposażony w 4 układy XC6SLX150, które dzięki ostatniemu boomowi na Bitcoina znacznie potaniały.”

Potaniały ZTEX’y czy układy FPGA? :)