10/7/2017

Dostaliśmy dziś od was wiele zgłoszeń dotyczących dziwnych URL-i pojawiających się w tracie logowania do banku ING. Niektórym strona nie ładowała się przez chwilę poprawnie, więc uruchamiali narzędzia dla deweloperów i widzieli niepokojące ich skrypty, dziwne nazwy plików i podejrzane URL-e kierujące do stron logowania do innych banków.

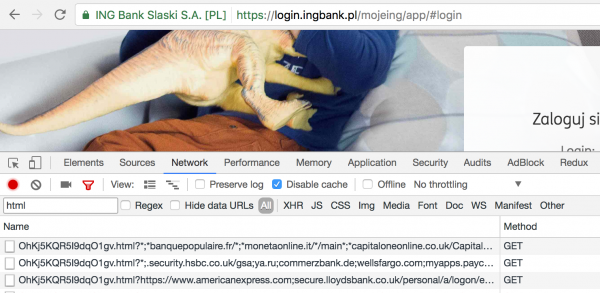

Oto przykład tego, co mogli zobaczyć klienci ING:

Niepokojące były “dodatki” w URL-ach z nazwami innych banków np.

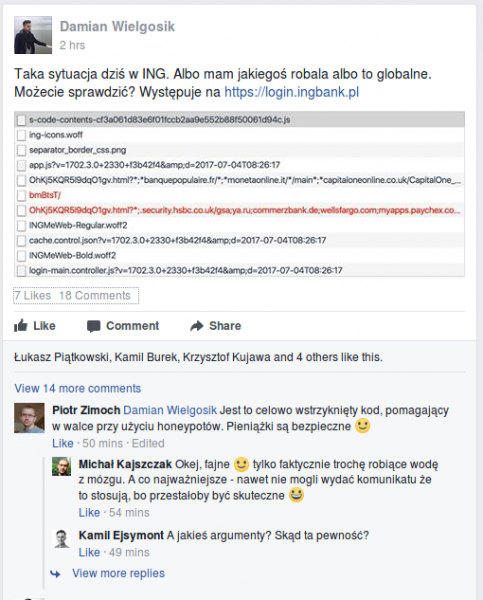

Niektórzy opisali swoje wątpliwości w social mediach:

My także sądziliśmy, że ww. kod, może być elementem mechanizmu prewencyjnego. Banki często stosują takie skrypty, aby “sprowokować” działanie złośliwego oprogramowania (m.in. webinjectów bankerowych), które może być zainstalowane na komputerach klientów. Jeśli banker zadziała, to znak, że konto klienta trzeba czasowo zablokować, aby nie zostało okradzione.

Dla pewności jednak spytaliśmy ING o ten skrypt. Manager ds. Komunikacji ING Banku – Miłosz Gromski – dość szybko nas utwierdził w naszych przypuszczeniach:

Zgadza się. W celu ochrony aktywów swoich klientów mamy obowiązek proaktywnego monitorowania zagrożeń. Korzystamy m.in. z rozwiązania, które pozwala na wykrycie niebezpiecznych sygnatur/ kodów działania złośliwego oprogramowania. Nasze rozwiązanie ma charakter prewencyjny i nie zagraża stacji roboczej klienta.

Wiemy też, że przynajmniej od godziny wszystko powinno działać prawidłowo. “Podejrzanego” pliku już nie widać w trakcie logowania (a przynajmniej nie każdy powinien go zobaczyć). Czytelnikom gratulujemy czujności i podejrzliwości. Zawsze tego typu dziwne zachowanie strony bankowości powinno się zgłaszać do banku.

PS. Źródło wzbudzającego ciekawość pliku możecie zobaczyć tutaj. A tu zdeobfuscowany kod.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

A jak działa/na czym polega to zabezpieczenie? Bo nie bardzo rozumiem, a pierwsze słyszę o tym.

Ludzie(informatycy to nie ludzie ;) ) tego nie zobaczą, ale bot tak. Jeżeli spróbujesz zrobić coś z adresem honeypota, zostaniesz uznany za bota, a dostęp do aplikacji zostanie zablokowany

Dzięki, wszystko jasne.

A dla mnie nie jasne – zablokuje jedną sesję czy numer IP? Bo loginu użytkownik jeszcze nie wpisał.

A to już zapewne kwestia indywidualnej konfiguracji/systemu. Login nie jest potrzebny, bo chodzi o rozpoznanie botów/ataków/automatów, a nie konkretnego konta, więc z tego samego IP może pochodzić próba dostępu do wielu kont.

Jak się mylę niech ktoś poprawi :)

zablokuje dostep do konta osobie ktora loguje sie z zainfekowanej maszyny