26/2/2014

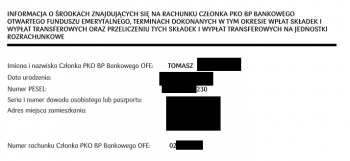

Jeden z naszych czytelników, Tomek, otrzymał od otwartego funduszu emerytalnego PKO BP (Bankowy PTE) e-maila z załącznikiem, plikiem PDF. W pliku znajdowało się nie tylko podsumowanie jego zarobków i odprowadzonych składek, ale także adres zamieszkania, numer dowodu i PESEL. Bank oczywiście zdawał sobie sprawę, że dane te są “wrażliwe”, wiec postanowił zaszyfrować dostęp do PDF-a — problem w tym, że PKO BP na hasło do pliku wybrało …datę urodzenia Tomka, o czym co gorsza poinformowało go w tym samym (!) e-mailu.

Co zawierał e-mail od PKO BP?

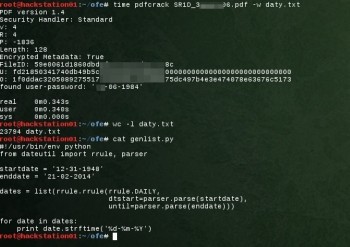

Data urodzenia to strasznie kiepskie hasło, łamane w mniej niż sekundę

Dlaczego korzystanie z daty urodzenia jako hasła to bardzo złe podejście? Bo data urodzenia, z racji narzuconego, przewidywalnego formatu i stosunkowo małego zakresu możliwych wartości, umożliwia łatwe wyliczenie wszystkich kombinacji i błyskawiczne “złamanie” hasła. Bądźmy precyzyjni — błyskawiczne, to znaczy w mniej niż sekundę, dokładnie 0,343 sekundy (na standardowym “współczesnym” komputerze, przy założeniu że klient nie jest starszy niż 65 lat, czyli enumerując ok. 23794 możliwych dat w podanym przez PKO formacie).

Poniżej wynik łamania hasła do PDF-a za pomocą standardowego narzędzia pdfcrack.

Tomek uważa, ze bank powinien udostępniać tego typu informacje klientom po HTTPS, a nie wysyłać jako załącznik. PKO z kolei nie przewiduje takiej możliwości — w korespondencji z Tomkiem, przedstawicielka funduszu twierdzi, że dane “zostały zabezpieczone”, i wspomina o alternatwnej możliwości wysłania ich do klienta — nie e-mailowo, a tradycyjną pocztą:

Załączany plik jest zabezpieczany hasłem, jednak jeśli ma Pan wątpliwości i obawia się o bezpieczeństwo swoich danych osobowych, możliwa jest zmiana sposobu wysyłki informacji, zamiast wysyłki e-mailem, możliwa jest wysyłka za pośrednictwem poczty polskiej.

Co na to fundusz PKO i GIODO?

Postanowiliśmy niezależnie, drogą prasową, zdobyć zarówno oświadczenie funduszu, jak i GIODO w tej sprawie (Tomek zapowiada złożenie do GIODO skargi na fundusz PKO BP). Na nasze pytania skierowane do funduszu odpowiedział inspektor nadzoru, Piotr Wójcik, z PKO PTE informując, że fundusz przesłał dane zgodnie ze względu na “wymóg prawny”, który nie nakłada obowiązku szyfrowania danych [wytłuszczenia nasze]:

Dane wysłane w załączniku do emaila to tzw. informacja roczna, którą Otwarty Fundusz Emerytalny przesyła każdemu członkowi funduszu, w regularnych odstępach czasu, nie rzadziej jednak niż co 12 miesięcy, zawierająca informację o środkach znajdujących się na rachunku członka, terminach dokonanych w tym okresie wpłat składek (…). Informacja jest przesyłana w trybie i formie uzgodnionych z członkiem funduszu. Jest to informacja wymagana przepisami art. 191 ustawy o organizacji i funkcjonowaniu funduszy emerytalnych.

Zgodnie ze Statutem Funduszu wysyłka informacji rocznej może być dokonywane w dwóch formach:

1) Wysyłka listem zwykłym (forma domyślna – list zwykły wysyłany na adres podany przez członka Otwartego Funduszu Emerytalnego),

2) Wysyłka pocztą elektroniczną na wskazany przez członka Funduszu adres email – ten tryb wysyłki jest uzgadniany wcześniej z klientem, który musi wyrazić zgodę na taką formę wysyłki i podać adres email.Ustawodawca nie nałożył na Fundusz obowiązku wysyłki informacji listem poleconym czy też za zwrotnym potwierdzeniem odbioru. Nie ma również wymogu, który nakazywałyby szyfrowanie takiej informacji wysłanej pocztą elektroniczną. Reasumując, wysyłka informacji rocznej pocztą elektroniczną uzgadniana jest wcześniej z Członkiem Funduszu i dokonywana jest na podany przez niego adres email.

Z kolei odpowiedzi ze strony GIODO udzieliła Małgorzata Kałużyńska-Jasak, Dyrektor Zespołu Rzecznika Prasowego, kóra zwraca uwagę nie tylko na “słabość” hasła i przesłanie informacji na jego temat tym samym kanałem co plik hasłem zabezpieczony, ale również na fakt, iż datę urodzenia Tomka można pozyskać z innych źródeł, np. numeru PESEL [wytłuszczenia nasze]:

(…) Wiążące stanowisko w tej konkretnej sprawie GIODO może wydać po przeprowadzeniu postępowania administracyjnego. Zatem informacyjnie nadmieniam, że każdy bank jako administrator danych jest zobowiązany do zapewnienia wystarczającego poziomu ochrony przetwarzanych danych osobowych, w tym – przesyłanych elektronicznie.

Tymczasem w opisanej sytuacji przesłane dane w postaci załącznika do korespondencji elektronicznej zabezpieczone są hasłem, które:

a) zostało przesłane w tej samej korespondencji w postaci danych zawartych w treści przesłanego pliku danych. Nie była to wprawdzie informacja przekazana jawnie, ale ukryta w sposób łatwy do jej odczytu przy użyciu dostępnych narzędzi hakerskich,

b) jest łatwe do pozyskania z innych źródeł np. takich jak nr PESEL, który można poznać w przypadku dostępu do szeregu dokumentów dotyczących adresata takich jak dokumenty kadrowe, legitymacje, faktury itp. Ponadto dane w postaci daty urodzenia nie są traktowane przez wiele osób jako informacja poufna i bez żadnych ograniczeń przekazywana jest kręgu bliższych i dalszych znajomych, publikowana we wpisach na portalach społecznościowych itp.

Zatem, biorąc pod uwagę wymogi zapewnienia odpowiedniego poziomu ochrony danych, stawiane zarówno przez przepisy ustawy prawo bankowe, jak i ustawę o ochronie danych osobowych, taka forma przesyłu danych może budzić wątpliwości co do ochrony przed dostępem osób do tego nieuprawnionych.

Trudno jest wskazywać określone rozwiązanie [dla przesyłania tego typu informacji e-mailem w sposób bezpieczny –dop. red.], gdyż może być ich wiele. Zastosowane rozwiązanie powinno przede wszystkim zapewniać kryptograficzną ochronę przekazywanych danych podczas ich transferu w sieci Internet oraz taki proces uwierzytelnienia osoby, do której dane są przekazywane, aby nie było możliwe ich przekazanie innej osobie niż tej, której dotyczą. Jednym z takich rozwiązań może być przesłanie w korespondencji elektronicznej tylko informacji o możliwości udostępnienia przedmiotowych informacji drogą elektroniczną, do których dostęp wydawany byłby tylko w przypadku właściwego uwierzytelnienia się adresata np. w sposób przewidziany w art.20a ustawy z dnia 17 lutego 2005 roku o informatyzacji działalności podmiotów realizujących zadania publiczne.

Opinia bankowego bezpiecznika

Nie ograniczyliśmy się tylko do zebrania opinii z GIODO i PKO BP. O wypowiedź poprosiliśmy także jednego z ekspertów ds. bezpieczeństwa IT, od lat pracującego w polskim sektorze finansowym. Ekspert także podkreśla potrzebę silniejszego szyfrowania danych i wysyłania informacji o haśle innym kanałem komunikacyjnym:

Bank najwidoczniej posiada standardy bezpieczeństwa dla zabezpieczeń dokumentów wysyłanych pocztą elektroniczną i nie są one takie złe, gdyby tylko zastosować silniejsze hasło do pliku i wysłać je do odbiorcy niezależnym kanałem. Zapewne wszystko byłoby w porządku, gdyby nie to, że ktoś w banku widocznie zapomniał, że siła kryptograficznych zabezpieczeń wynika nie tylko z rodzaju zastosowanego algorytmu szyfrującego, ale także ‘siły’ klucza, czy też hasła do klucza. Jest rzeczą oczywistą, że nikomu nie pomoże nawet AES-256, jeśli hasłem do klucza jest data, liczba lub prosta fraza słownikowa, bo nie jest problemem błyskawicznie ‘przeiterować’ skryptem całą dziedzinę możliwych wartości takiego słabiutkiego hasła. W tym miejscu nasuwa się na myśl analogia znana z nieodległej historii. Mianowicie, niezależnie od tego, jak doskonały model TCB jest zaimplementowany w systemie operacyjnym i jak doskonale skonfigurowane są zabezpieczenia chroniące ten system, pozostaje on bezbronny, nawet przed najmniej doświadczonymi intruzami, jeśli hasłem konta administratorskiego jest na przykład fraza „admin1”.

Oczywiście można dalej dywagować na temat zabezpieczeń alternatywnych do szyfrowanych PDF-ów. Na pewno są lepsze niż zastosowane w tym konkretnym przypadku przez bank zabezpieczenia, choć nie zawsze możliwe i ekonomicznie uzasadnione do wykorzystania w przypadku – jak zakładam – dużej skali mailingu, który miał miejsce. Myślę tu przede wszystkim o niesymetrycznym szyfrowaniu korespondencji poczty przy pomocy S/MIME, z wykorzystaniem kluczy publicznych w certyfikatach cyfrowych X.509v3. Problemem w tym przypadku mogłoby być to, że trzeba by było wcześniej wyposażyć klientów w certyfikaty i nauczyć jak ich używać. Można też udostępniać tego typu dokumenty na serwerze działającym po stronie banku, z dostępem po SSL/TLS i jakąś rozsądną metodą uwierzytelnienia użytkownika. Najprościej byłoby jednak te dokumenty dystrybuować poprzez wewnętrzny mechanizm poczty, wbudowanej w bankowość internetową, a ‘zwykłą’ pocztą wysyłać jedynie powiadomienia, że przygotowany dla klienta dokument, tam właśnie na niego czeka.

Ekspert zastanawia się także, czy rzeczywiście zawiódł dział IT funduszu, czy może ramię odpowiedzialne za “biznes” i “marketing”, które z racji niezrozumienia technologii mogło nie być świadome podejmowanych przez siebie działań:

Domyślam się, że zawiódł, w przypadku tego konkretnego incydentu, użytkownik biznesowy, który co prawda otrzymał od „bezpieczników” wytyczne i narzędzia, ale po prostu nieprawidłowo ich użył. Cała ta akcja mailingowa – co też jest całkiem prawdopodobne – mogła też być zrealizowana „za plecami” bankowego „security”, bo nie chce mi się wierzyć, że pozwoliliby oni na coś takiego. Zatem, by ustrzec się podobnych wpadek w przyszłości, należy edukować użytkownika biznesowego, ucząc go jak prawidłowo używać narzędzi zabezpieczających dane wrażliwe, a tym bardziej dane podlegające prawnej ochronie, takie jak między innymi dane osobowe i tajemnica bankowa. Biznesowy użytkownik nie może też działać w podobnych przypadkach bez akceptacji bankowej jednostki organizacyjnej odpowiedzialnej za bezpieczeństwo. Konkludując – kształtowania świadomości użytkownika biznesowego nigdy dosyć!

Która instytucja/firma będzie pierwsza?

Na koniec kilka słów od nas. Marzy nam się bank/fundusz/instytucja, która tego typu dane przed wysłaniem do klienta będzie szyfrować przy pomocy silnej kryptografii asymetrycznej, kluczem publicznym klienta. Kluczem, dodajmy, którego przyjęcie przez bank/fundusz/organizację odbędzie się zgodnie z dobrymi praktykami, tzn. ktoś zadzwoni do klienta i potwierdzi odcisk jego klucza innym kanałem komunikacyjnym, niż ten, którym klucz został bankowi/funduszowi/organizacji przekazany.

Z drugiej strony, ręka w górę, kto otrzymał w tym miesiącu “zestawienie operacji na karcie kredytowej” lub “wyciąg z konta” ze swojego banku e-mailem, bez jakiegokolwiek szyfrowania? Co prawda tam nie ma, jak w przypadku Tomka, numeru dowodu, PESEL-u i innych danych osobowych, poza finansami.

PS. PKO BP tłumaczyło się kiedyś, że plik z danymi osobowymi kredytobiorców pozostawiony na publicznie dostępnym serwerze był bezpieczny, bo pozostawał w tzw. “głębokim ukryciu“. Chyba pora wprowadzić do użytku sformułowanie “głębokiego szyfrowania” jako zamiennik zaszyfrowania pliku słabym hasłem, którego rodzaj, format i długość przesyłane są w tej samej wiadomości co zaszyfrowany pliki… ;-)

Aktualizacja 3.03.2014

Jeden z czytelników zauważa, że jest jeden bank, który pozwala na przekazanie mu naszego klucza i wykorzystanie go do szyfrowania oficjalnej komunikacji na linii bank-klient. Jest to Inteligo, należące do …PKO BP.

Od zawsze Inteligo ma w “Ustawieniach opcji wyciągów dla kont prywatnych” możliwość wskazania certyfikatu. Jak miałem przez lata odnawiany certyfikat testowy UNIZETO to im wskazywałem i całe ich maile do mnie (z załącznikami) były porządnie szyfrowane. Mając najprostszy certyfikat (niekoniecznie kwalifikowany) można to w Inteligo dalej mieć.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Mam nadzieję, że doczekamy wszyscy dnia, kiedy używanie GPG będzie na porządku dziennym.

alez my to juz mamy: GPG=Glupis Polaku Glupis…Np serwis cinkciarz (ponad 100k userow) ma poza opcja przelewu transakcje z tzw portfela gdzie jesli jest kasa dostep do transakcji jest wylacznie po login/passwd usera. zadnej 2nd factor, zadnego sms tak jak np walutomat.

@Kramer

Moja kasa, mój problem, ja bym wolał mieć świadomą możliwość wyłączenia bajeru w postaci uwierzytelniania w oparciu o dwa składniki.

W poprzednim tygodniu jedna z firm hostingowych w ramach sprawdzania zgłoszonej przeze mnie awarii i potwierdzenia, że jestem upoważniony do rozmowy nt. danego konta poprosiła mnie _w_rozmowie_telefonicznej_ o podanie loginu i hasła. Pani zalogowała się tymi danymi i uznała, że widocznie jestem upoważniony. ;-)

Made my day. ;)

Podałeś??

Jak się ubiegałem o wizę do Ameryki, to musiałem podać pełne dane mojej karty kredytowej przez telefon (dzwonisz, żeby się umówić na spotkanie, a rozmowa telefoniczna jest płatna).

@kaktus

To jeszcze nic… Jeśli płacisz za wizę przez neta, to jedynym akceptowalnym sposobem jest wykorzystanie Sofort (w którym musisz podać login/hasło do swojego banku a system się loguje i zleca przelew)! Z resztą niebezpiecznik pisał o tym już dawno https://niebezpiecznik.pl/post/zakupy-przez-internet-za-darmo-powazne-bledy-w-systemie-platnosci-sofort/

A nie lepiej wysłać hasło najzwyklejszym esemesem ?

Oj tam, oj tam… skoro w przypadku poczty tradycyjnej poziom zabezpieczeń jest marny (brak wYmogu listu poleconego) to zdroworozsądkowo w przypadku poczty elektronicznej również nie powinniśmy spodziewać się fajerwerków. Przykładów propagowania publicznie danych wrażliwych jest dużo więcej, wystarczy zajrzeć do garażu. Oczywiście piszę tutaj o wysyłaniu elektronicznych dokumentów na temat posiadanego ubezpieczenia OC/AC, w którym poza adresem znajdziemy znajdziemy dodatkowo PESEL, nr dowodu osobistego, nr polisy, rejestracje samochodu, model, wysokość składek, posiadane zniżki, zakres ubezpieczenia, sposób rozliczenia czy podmioty będące współwłaścicielem samochodu.

A jakie bezpieczeństwo gwarantuje opcja listu poleconego? Czy gwarantuje że pracownik poczty nie przeczyta albo list nie zginie?

I widzisz przeciętnego kowalskiego z GPG?:D

Oj tam, żeby tylko oni jedni. UPC używa numeru PESEL jako hasła do EBOKu: https://ebok.upc.pl/ ;)

Daty urodzenia ani PESELu czasami nawet nie trzeba łamać. Takie dane w przypadku niektórych osób udostępnia każdemu zainteresowanemu np. KRS. Wystarczy, że potencjalna ofiara pełniła wysokie stanowisko w jakiejś fundacji i jej PESEL będzie w legalnie ogólnodostępnych bazach danych. Ale generalnie ma do nich dostęp każdy w kadrach u pracodawcy, uczelnie, pan Mietek od dorabiania kluczy, pan kanar w autobusie, że o armii urzędników nie wspomnę.

@mpan

Ale oprócz daty urodzenia czy PESELu potrzeba też dostać się do skrzynki – a tego “pan Mietek od dorabiania kluczy” czy kanar raczej nie potrafi…

Ale potrzeba znać jeszcze numer klienta/umowy. Nie mówię, że to jest jakieś świetne zabezpieczenie, ale podnosi choć trochę poprzeczkę. Btw. co za absurd: ciężej złamać username’a niż hasło …

Dostając się do konta UPC, mogę zlecić zmianę skojarzonego z kontem adresu e-mail dopiero co założony np. NIE@PITOL.CC, prawda Sherlocku? Aby poznać numer konta w UPC wystarczy zadzwonić i podać PESEL. Macie konto w UPC? Ja niestety mam, sprawdzone z autopsji. Teoretycznie mając PESEL nielubianego sąsiada, telefon z lombardu na kartę, oraz korzystając z sieci anonimizującej (jak zwał, tak zwał) mogę bezkarnie przedłużyć za niego umowę na FULL opcję (nie polecam sprawdzać)

@JackN:

Zatem dlaczego nie stosujesz w banku bardzo słabego hasła? Przecież najpierw ktoś musi znać twój login. Ustaw sobie zaq12wsx i obwieść na forum, który to bank. Odważyłbyś się w ten sposób poprzeć swoje twierdzenie, gdyby bank nie wymagał dodatkowego potwierdzenia kodem z SMSa lub tokena przed przelewem?

@vanitas:

Ale syn pana Mietka może już potrafić ;).

Celem porównania było pokazanie powszechności dostępu do danych użytych jako klucz, a nie szkicowanie faktycznej drogi ataku.

Fundusz nie przesłał HASŁA, tylko informacje co jest hasłem (fakt, że przestrzeń możliwych haseł bardzo mocno ograniczona). Czyli włamywacz musi:

– dobrać się do skrzynki ofiary (przestępstwo, trzeba coś wiedzieć…);

– odczytać maila (kolejne przestępstwo);

– przełamać hasło (kolejne przestępstwo, trzeba coś wiedzieć…);

– wykorzystać informacje…

Porównajmy przesyłkę pocztą:

-wyjąć kopertę ze skrzynki (przestępstwo);

-wyjąć list z koperty;

-przeczytać go (przestępstwo);

– wykorzystać informacje…

Mimo wszystko wysyłka była bezpieczniejsza niż zwykłym listem.

Odpowiedź od GIODO jest dużo ciekawsza:

“a) zostało przesłane w tej samej korespondencji w postaci danych zawartych w treści przesłanego pliku danych. Nie była to wprawdzie informacja przekazana jawnie, ale ukryta w sposób łatwy do jej odczytu przy użyciu dostępnych narzędzi hakerskich,”

– Same hasło nie było podane. Był podany “jedynie” format hasła;

– “w sposób łatwy do odczytu przy użyciu dostępnych narzędzi hakerskich” – to już majstersztyk. W ten sam sposób zabezpieczenia wszystkich pomieszczeń gdzie przechowujemy dane osobowe są “łatwe do sforsowania przy użyciu łomów, wytrychów itp. narzędzi” (o oknach nie wspominając). Podobnie żaden sejf się nie ostanie – bo jest “łatwy do otwarcia przy pomocy dostępnych materiałów wybuchowych”…

– “jest łatwe do pozyskania z innych źródeł np. takich jak nr PESEL, który można poznać w przypadku dostępu do szeregu dokumentów dotyczących adresata takich jak dokumenty kadrowe, legitymacje, faktury itp.” – co ciekawe sporo podmiotów identyfikuje w ten sposób klienta (na marginesie – jak mam dostęp do dokumentów kadrowych- to mam też dostęp do większości tego co w mailu…)

– “Ponadto dane w postaci daty urodzenia nie są traktowane przez wiele osób jako informacja poufna i bez żadnych ograniczeń przekazywana jest kręgu bliższych i dalszych znajomych, publikowana we wpisach na portalach społecznościowych itp.”

Niektórzy publikują też dane swoich kart kredytowych, albo udostępniają znajomym PINy – to problem użytkownika nie banku..

– “dostęp wydawany byłby tylko w przypadku właściwego uwierzytelnienia się adresata np. w sposób przewidziany w art.20a ustawy z dnia 17 lutego 2005 roku o informatyzacji działalności podmiotów realizujących zadania publiczne.”

(pomijam że stosowna ustawa dotyczy podmiotów “realizujące zadania publiczna określone przez ustawy” ) – punkt 1 artykułu mówi o “profilu zaufanym ePUAP” lub o “certyfikacie kwalifikowanym”.. Pierwsze odpada, drugie – nieefektywne kosztowo.

Pkt 2 – “może umożliwiać użytkownikom identyfikacje w tym systemie przez zastosowanie innych technologii” – tu samo logowanie do serwera pocztowego spełnia to kryterium…

Ergo – wypowiedź GIODO kompetencją nie grzeszy.

Fakt – bank nie tylko nie stosuje najlepszych “dobrych praktyk”, ale też stosowane praktyki są w sposób jak najgorszy. Jednak – sforsowanie tej namiastki zabezpieczeń wymaga wysiłku (włam na pocztę, albo przechwycenie maila). Przy czym bez uwierzytelniania 2-składnikowego – samo przechwycenia maila = możliwość zmiany hasła dostępowego do platformy – czyli nadal to samo.

Rozwiązanie optymalne – szyfrowanie kodem przesyłanym na SMS- aż się narzuca

Zgadzam się — wielkiej wtopy banku nie widzę, po prostu bank traktuje kanał komunikacji “na maila” jako bezpieczny i zaufany, a użytkownika jako zautoryzowanego[1]. Równie dobrze PDF mógłby nie mieć żadnego hasła[2]. Żeby te dane przechwycić, potrzeba włamać się na skrzynkę mailową. Jeżeli atakującemu to się uda, to trudno za wyciek danych winić bank… Analogia: jak dokument przyjdzie zwykłą pocztą i skrzynka zostanie okradziona, to nikt nie ma pretensji do autora dokumentu, że pisał otwartym tekstem. Idę nawet o zakład, że gdyby nie pisał, to byłaby większa afera. Odwieczny konflikt między bezpieczeństwem a wygodą użytkownika :)

[1] Domniemuję, że adres e-mail przeszedł weryfikację że należy do właściwej osoby (np. przez kliknięcie w link, albo jeszcze lepiej przez przepisanie w systemie transakcyjnym kodu wysłanego na maila).

[2] Z punktu widzenia usability to nawet byłoby dla użytkownika lepiej, bo nie musi pamiętać hasła do PDF-a który i tak leży na prywatnej skrzynce. Przy czym w tym przypadku popieram decyzję banku o prostym szyfrowaniu — zabezpiecza przed różnego rodzaju podglądaczami, bo przecież skrzynka pocztowa rzadko kiedy jest w 100% prywatna, obecnie to już najczęściej chmura :)

Nie przesłał hasła, to chyba oczywiste – podał jednak, że hasło jest

a) danej postaci/formatu

b) danej długości

…co efektywnie sprawia, że przy wykorzystaniu odpowiedniego narzędzia, sprawdzenie wszystkich możliwych haseł powoduje “złamanie” hasła w mniej niż sekundę.

Uzupełnię także Twój komentarz o to, że przestępca nie musi dobierać się do skrzynki vide: NSA i PRISM, czyli ataki na węzły pośrednie, lub natknięcie się na ten plik w backupach w przyszłośći – oczywiście te wektory mają także zastosowanie do tradycyjnej poczty ;].

Zgodzę się z tym, że przesyłka była minimalnie bezpieczeniejsza niż listem poleconym i na pewno intencje takie były, aby bezpieczną ją uczynić. Niestety dobrano taką “siłę” zabezpieczeń, że dają one raczej złudne poczucie bezpieczeństwa i dla osoby z minimalną wiedzą techniczną po prostu nie istnieją.

Broniąc wypowiedzi GIODO, które kierowane są do zwyczajnych ludzi (tzn bez żargonu technicznego), uważam że “samo hasło nie zostało podane” – ale podany został przepis na jego otrzymanie. A “łatwo” w wypowiedzi GIODO oznacza, że hasło jest słabe i można je szybko złamać więc brak moim zdaniem proporcji w Twoim porównaniu (materiały wybuchowe).

Nie zgodzę się także, że problemem użytkownika jest to, że jego data urodzenia może być powszechnie znana. Bank/fundusz powinien być świadomy realiów i starać się minimalizować ryzyko jakie ceduje na swoich klientow. Po tym poznaje sie dobry bank.

@Michał:

Nie twierdzę, że fundusz zrobił to co zrobił dobrze. Zrobił to lepiej niż minimum jakiego wymaga prawo.

Co do przechwycenia maila po drodze albo w backupie – racja. (podobnie jak tradycyjny list można wyciągnąć z kosza na śmieci)

Co do porównań- w pierwszym użyłem łom, wytrych – łom kupi i potrafi obsługiwać każdy. Co do materiałów wybuchowych – większość studentów chemii (albo pasjonatów chemii) potrafiłaby jakieś wykonać – analogia z wiedzą informatyczną jest spora.

Konkluzja, że fundusz jednak “dał ciała” – trafna. Choć to nie bank, a fundusz obsługiwany przez bank – więc może mieć zupełnie odrębny zespół it (mam nadzieję…)

nie trzeba lamać zabezpieczeń skrzynki, ktoś mógł podsłuchać ruch i przejąć treść wiadomości, bez łamania haseł na skrzynkę.

nie jest to wcale bezpieczeniejsze od wysłania listu, chyba, że mówimy o pocztówce ;)

@vanitas – bzdura co do tego włamywania na skrzynkę,

przecież mejle wysyłane po SMTP idą przez internety plaintekstem, można posłuchać sobie “prywatnej” komunikacji bez włamywania nigdzie, wystarczy “sąsiadować” z odpowiednim ruterem.

Ja niedawno napisałem do Aliora w sprawie braku potwierdzeń SMS (nawet opcjonalnych) dla jednej z operacji, co według mnie stanowi realne zagrożenie dla środków zgromadzonych w banku (atakujący z samym loginem i hasłem może w krótkim czasie pozbawić klienta pieniędzy). Dostałem odpowiedź, że wszystko jest zgodne z procedurą, czyli jest w porządku. To zatrważające, że bankowym ekspertom nawet nie przychodzi na myśl, że PROCEDURA może nie być w porządku i na problem trzeba spojrzeć szerzej.

Bankowym ekspertom mogłoby przyjść na myśl. Problem w tym, że twój mail prawdopodobnie nigdy do nich nie trafił. Został “odbity” w połowie drogi przez jakiegoś konsultanta, który wychwytuje słowa kluczowe i przelepia gotowe odpowiedzi, nawet nie do końca rozumiejąc, co czyta. Ciesz się, że przynajmniej odpowiedź była na temat – wszak mogłeś dostać forułkę, że hasło powinno mieć tyle a tyle znaków ;).

Stosowanie przez duże firmy takich metod “odcięcia się” od ludzi jest tym, co jest zatrważające.

Z ciekawości o jaką konkretnie operacje chodzi w Aliorze. Alior bank czy Alior Sync?

A ja dziś dostałem od jednego z biur podróży ofertę z widocznymi wszystkimi adresatami do których wysłano tę ofertę. Ktoś najwyraźniej nie wie co to kopia ukryta. Chyba z ich usług już nie skorzystam(Choć jak się teraz zastanawiam to chyba nigdy nie korzystałem).

Ale dostając się do konta UPC, mogę zlecić zmianę skojarzonego z kontem adresu e-mail dopiero co założony np. NIE@PITOL.CC, prawda Sherlocku?

Przecież to jest w miarę bezpieczny sposób – skoro podał im adres email, przesyłają mu na niego informacje. Mogli w ogóle nic nie zabezpieczać – tak to przynajmniej gmail ich nie przeskanuje z automatu.

A ja dostaję wyciąg z banku załącznikiem na pocztę do tego załącznik w HTMLu!

ad. “Marzy nam się bank …” – otoż Inteligo (kupione przez PKO BP) od dawna ma w Ustawieniach opcji wyciągów dla kont prywatnych możliwość wskazania certyfikatu. Jak miałem certyfikat UNIZETO aktualny to pięknie nim podpisywali maile.

Niestety zakup Inteligo niczego banku nie nauczył – nadal utrzymywany jest iPKO albo jeszcze coś innego w Bankowym PTE

Przeciez to ipko to jakis smiech na sali. Nie dosc ze w polu id klienta ono sie zapisuje (nie wiem czy po zwyklym wprowadzeniu w przeszlosci czy moze dodatkowo wyskakuje w przegladarce opcja zapisania hasla – oby nie) to jedna z osob mi znajomych miala haslo zlozone z kilku klawiszy na klawiaturze po kolei (haslo wpisuje sie w calosci, nie jak w wielu bankach pojedyncze litery). Mam nadzieje ze przez 2 lata cos sie zmienilo w ipko.

To ja mam propozycję do Poniedziałków z Prawnikiem (BTW fajny pomysł):

Pozwy zbiorowe przeciwko instytucjom niezapewniającym odpowiedniego (tj. wymaganego prawem) poziomu ochrony danych osobowych – dla ułatwienia, mieszczących się na terytorium RP. Np.

– PKO BP PTE i powyższy case

– wycieki danych z różnych “głebokich ukryć”

W związku z tym, że obecnie b. często jesteśmy świadkami zaniedbań – chętnie zobaczę, co można z tym zrobić.

Dokładnie.

Inteligo tworzyli fachowcy a nie postkomunistyczni IT specialists zaczynający karierę na Amigach z jedynym wyobrażeniem o bezpieczeństwie – przesuń pstryczek na dyskietce.

Jak masz uprawiać hejt dla hejtu i konieczności wszczęcia “wojny na platformy”, to lepiej się nie odzywaj.

PS. Nie miałem Amigi ;p

Swojego czasu miałem fajną sytuację z City Bankiem – po zmianie sytemu informatycznego (oczywiście na ten lepszy /bezpieczniejszy) okazało się że znalazłem się na liście osób która nie ma możliwości zalogowania się do swojego konta. W telefonicznej rozmowie Pani poinformowała mnie że dział IT pracuję nad rozwiązaniem problemu. Dopiero po miesiącu (i wielu eskalacjach) odzyskałem dostęp do konta.

Ale to nie koniec – wkurzony zaistniałą sytuacją zadzwoniłem z prośbą o zamknięcie rachunku. Pani poinformowała mnie że z końcem miesiąca rachunek będzie zamknięty. Minął miesiąc, minął drugi, minął trzecie miesiąc i ku mojemu zdziwieniu z ciekawości spróbowałem zalogować się na swoje konto. I co… konto dalej w pełni aktywne!

Telefon do City i pytam Panią czy może sprawdzić czy mój rachunek jest na pewno zamknięty – Pani po chwili odpowiada tak proszę Pana rachunek został całkowicie zamknięty 3 miesiące temu. Proszę o ponowną weryfikację… Pani po paru minutach ponownie potwierdza że rachunek jest zamknięty (że potwierdziła to w dziale IT).

Kiedy powiedziałem jej że rachunek jest dalej otwarty i mogę np. korzystać z linii kredytowej (co faktycznie uczyniłem, przelew na inne konto i z powrotem) to Pani zaniemówiła! Następnego dnia już konto było zablokowane.

Mogłem “dmuchnąć” parę ładnych tysięcy i nie poczuwać się do odpowiedzialności – bo przecież konto powinno być zamknięte 3 miesiące temu. Tylko uczciwość powstrzymuję przed tego typu praktykami.

Ogólnie na bankami i inne instytucje finansowe trzeba mieć oko – jak to się mówi “strzeżonego Pan Bóg strzeże”

A mnie smuci fakt że zamazali dzień na screenie… jak Tomkowi złożymy życzenia?:)

a poważnie to dali do pieca ma ktoś pomysł jak to dobrze i prosto zrobić?

Idea szyfrowania maili z banków GPG jest piękna – ale zupełnie nierealna. Zbyt wysoki poziom abstrakcji dla przeciętnego Kowalskiego.

W mojej firmie wysyłamy wrażliwe dane w formie zahasłowanych zipów – i przez telefon mówimy, że hasło do pliku “to pani imię małymi literami” albo coś równie skomplikowanego.

W połowie przypadków i tak mamy mejla, że “nie działa” i “proszę mi to przesłać w normalnym pliku”.

Więc gdzie tu marzyć o jakichś kluczach prywatnych…

Jest nierealna, ale nie z powodu Kowalskiego.

Udostępnienie funkcji ≠ wymuszenie korzystania z niej. Jeśli Kowalski nie wie, jak korzystać z GPG, nie korzysta. Jeśli Berd wie, jak korzystać, włącza i korzysta. Tak samo jak może korzystać z różnych powiadomień przez XMPP czy RSS, chociaż szary Kowalski może nawet nie wiedzieć, co to za magiczne słowa.

Problem jest gdzie indziej: koszty. Zaimplementowanie obsługi GPG i przetestowanie tego pochłania np. pracownikotydzień. A to jest zasób, za który trzeba zapłacić. Firma, szczególnie tak krótkowzroczna jak spora część polskich, nie zapłaci za coś, co nie przyniesie jej konkretnych krótkoterminowych zysków.

Chwała twojej firmie, że nawet pomimo braku zysków z tego tytułu, próbuje dbać o takie rzeczy.

“Chwała twojej firmie, że nawet pomimo braku zysków z tego tytułu, próbuje dbać o takie rzeczy.”

To raczej lęk przed rządowym regulatorem – zahasłowany ZIP jest typowym dupochronem (“przecież dbamy o bezpieczeństwo danych klientów”)

“ręka w górę, kto otrzymał w tym miesiącu “zestawienie operacji na karcie kredytowej” lub “wyciąg z konta” ze swojego banku e-mailem, bez jakiegokolwiek szyfrowania?”

Ja. Ale bankowy rozsyłacz wyciągów używa STARTTLS… tak więc całkiem przypadkiem jest bezpiecznie.

Bezpiecznie jeśli serwer pocztowy jest twój, bo jeśli w hostingu, to tamtejszy admin może sobie poczytać.

Przynajmniej jakieś hasło było. Dla odmiany DM mBanku przesyłał PITy do klientów w pdfie bez jakiegokolwiek zabezpieczenia.

1. Panie Piotrze skad dziedzina 23794?

65_lat*365_dni+16_lat_przestepnych_w_ciagu_65_lat=23741

Nawet jak dodamy 57_dni_od_poczatku_roku to nie wychodzi :-)

Ludzi ponizej 18-go roku zycia mozemy nie brac pod uwage co daje wedlug mnie dziedzine 17167.

2. Jaka dlugosc klucza uzyl bank – 40 czy 128 bitow? Zabezpieczyl uzytkownika czy wlasciciela?

Przecietny dobry komputer i7 2.93GHz – wyniki testow z dzisiaj:

PDF 40 user: 1110000 c/s – 0,015s

PDF 40 owner: 574600 c/s – 0,03s

PDF 128 user: 52900 c/s – 0,32s

PDF 128 owner: 24900 c/s – 0,69s

Zaznaczam, ze PDFCRACK dziala jednowatkowo.

Tak wiec przy dobrych wiatrach gimbaza lamie hasla z banku w 15 milisekund.

Kompromitacja :-)

Chcialbym zaznaczyc, ze i7 nie jest standartowym procesorem. To jednak top jesli chodzi o rozwiazania indywidualne.

Do mnie tez cos takiego przyszlo, ale wywalilem mail’a, bo myslalem, ze to jakas podpucha 0.0

Nie ten o 2,93 GHz. Nawet stockowy 2500K ma 3,3 i z chęcią wskoczy na 4,8 :)

POMOCY!

Moglby mi ktos wyjasnic czy mam sie czego obawiac? Chodzi mi o to, że wszedlem na link wykopu “http://www.wykop.pl/link/1886426/prowokowala-nauczyciela-swoim-cialem-19-letnia-kamila-dopiela-swego/” i nie wiem czy mam sie czego obawiac? Znaczy sie, nie wszedlem na ten link zamieszczony w tym wykopie tylko dokladnie w ten link ktory wkleilem czyli wykop.pl~. Po drugie, co to jest? W sensie jaki sposob wlaman, jakies wirusy czy spreparowana stronka ze trzeba sie niby zalogowac na fb?

DZIEKI ZA POMOC!

Skądinąd PKOBP zapezpiecza część dokumentów w ZIP z hasłem którym jest PESEL (sic!).

Nawet jeśli nie znamy PESEL to ZIP cracker sprawdzi wszystkie kombinacje 11stu cyfr w około 2 minuty. Masakra