14/11/2012

W sieci TOR opublikowana została baza danych wykradziona z serwisu dla homoseksualistów gay.pl. Upubliczniona lista przeszło 37 500+ użytkowników zawiera dane takie jak: imię i nazwisko, adres e-mail, miasto, data urodzenia, adres IP z którego dokonano rejestracji oraz oczywiście hash hasła (md5 bez soli).

Gay.pl – włamanie

Zrzut bazy pojawił się dziś na Polish Hackers Zone w sieci TOR. Atak przypisano nvm. Najpóźniejsza data rejestracji w opublikowanym dumpie, to 21 lipca 2012.

Hashe zapewne zostaną błyskawicznie złamane, dlatego wszystkim użytkownikom serwisu gay.pl polecamy jak najszybszą zmianę haseł w innych serwisach, w których wykorzystywali te same dane do logowania. Zawartość skrzynkek pocztowych, do których dostęp mogą uzyskać potencjalni włamywacze po złamaniu hashy może bowiem okazać się kompromitująca i stanowić okazję do szantażu.

W niektórych przypadkach, to nawet nie ujawnienie hasła, a już sam fakt ujawnienia posiadania konta w serwisie gay.pl może stanowić poważny problemem. Warto jednak podkreślić, że w opublikowanej bazie jest stosunkowo niewiele nazw użytkowników w formacie przypominającym imię i nazwisko — ale niestety znajdują się w niej także adresy IP z których dokonano rejestracji (co może jednoznacznie wskazać na osobę).

Aktualizacja 21:00

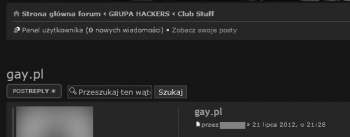

Najprawdopodobniej to nie nvm wykradł bazę (pomimo, że to jemu przypisuje ten atak PHZ). Dump z serwisu gay.pl został opublikowany już 21 lipa 2012r (data ostatnich rejestracji w dumpie) na pewnym forum. Taką wiadomość dostaliśmy od anonimowego czytelnika, który na poparcie swoich słów załączył poniższy obrazek:

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

dobrze im tak powinni siedziec w sieciach tor i sie nie ujawniac

Niewiarygodne, opowiedz mi więcej.

Dawno nie widziałem kogoś kto postem pokazuje, jak niskie pojęcie ma o tym co mów xD

Brawo jesteś chyba top #1

Nie, przepraszam naprawdę, ale czy ty wiesz chociaż czym jest tor xD?

“Hashe zapewne zostaną błyskawicznie złamane” – to po co solić? Czy twórcy popełnili jakiś błąd?

Przecież jest napisane, że hashe są bez soli :)

właśnie chodzi o to że nie były solone, samo MD5.

Chodzi o to, że hasła w serwisie właśnie nie były w żaden sposób solone, więc o wiele mniej roboty przy łamaniu…

tak – nie posolili.

Zostaną błyskawicznie złamane właśnie dlatego, że są bez soli.

Napiszę jeszcze raz, żeby user był pewny.

Hasła były BEZ SOLI (podkreślam! BEZ!) dlatego zostaną/zostały błyskawicznie złamane.

Aha, czyli bez soli były? Nie solone, tak?

:P

Bez soli były. Bez.

Bez soli były. Lawenda.

ale jak, bez soli??

Nieważne, czy były posolone, czy nie. Hashe md5 na współczesnym komputerze z dedykowaną kartą graficzną łamie się miliardami na sekundę.

hasla nie solone? jaaaa

@spindrift: pokaż mi jakiś łamacz haseł który “łamie MD5 miliardami na sekundę”…

Jakby jeszcze ktoś nie wiedział, to komunikuję, że były bez soli!

@Mistiqe

http://www.golubev.com/hashgpu.htm

@spindritf:

Fakt, ale na multi-GPU.

@spindritf: a nie, mój błąd – masz rację. Przeczytałem dokumentację. Zwracam honor.

@facebook hasła były bez soli, więc złamanie hashy to kwestia zapuszczenia najprostszych rainbow tables

wystarczy analizę zrobić i 37tys sól się wyciągnie

Już ktoś sprawdził czy na liście są emaile znanych osób?

Jakich zaś “znanych osób”?

np. znanego roberta, chociaz to akurat jest pewne! :D

Np. t.rydzyk@radiomaryja.pl

Mistiqe nie fantazjuj tylko zmień swoje hasło

@mobydickk: na tym koncie które dla mnie założyłeś? Uparłeś się, “marcinku”. Czy mam być dumny z faktu, że mam fana?

sa bez soli, dlatego zostana latwo zlamane

http://www.polskieradio.pl/ -> polskie radio leży i ładny log prezentuje :>

“There is not enough space on the disk.” Admin-sradmin.

to się nazywa masowy coming out ;)

Herr Żakowski będzie miał pełne ręce roboty :D

Pojęcie pentester w tym kontekście jest dość śliskie.

Aż na różowo zakreślona grafika ;)

już zmienione hasło, uff :))

Eeej, jak to tak bez żadnego podtekstu :>? Taki temat i żadnych żaluzji!?

Jest różowy kolor na screenie, nie czepiaj się ;)

Kurs szukania podtekstów odbyty? Chyba nie… bo znalazłbyś 2. Ups, teraz już 3 ;)

@pk: Ej, to było marne.

Ja znalazłem tylko 2 ;-)

Ja znalazłem tylko 1 :/

skrzynkek

ciekawa sprawa, temat o wycieku na ichnim forum został usunięty, wg administratorów serwisu nie ma problemu…

stare jak świat. ale pan nvm zdradził swoich

10/10

No to dupa…

:D :D :D

A gdzie dokładniej w sieci TOR? Na torowisku?

“Zrzut bazy pojawił się dziś na Polish Hackers Zone w sieci TOR”

Skoro PHZ jest nvm’a i jest napisane ze dump pochodzi od niego to czemu ma nie pochodzić od niego?!

Masz przecież wyjaśnione.

Co to za forum na zalaczonym screenie ?

Masz napisane…

Gdzie? Jakie to forum na screenie? (/Club Stuff)

lipa jest przy dacie w poscie:

“opublikowany już 21 lipa 2012r (data”

;)

Teraz też zrobicie skrypt testujący czy dany e-mail jest w dumpie? :D

Taki skrypt już dawno jest.

Istnieją nawet skrypty sprawdzające poprawność email/hasło ;)

Moje już nie będzie się zgadzać ;)

@pseudo_Mistiqe: jeszcze musisz hacknąć Gravatar, żeby móc zmienić maila dopisanego do avatara, inaczej podszywanie się pode mnie nie za bardzo działa marcinku.

PS. Fobie się leczy.

http://en.wiktionary.org/wiki/phobia

Ok, hasło zmienione

Za późno kochasiu ;D

Mhm, albo wystarczy skopiować mojego avatara i połączyć ze swoim mailem. Długo ci to zajęło, dzieciaku. Taki jest minus serwisów nie wymagających uwierzytelnienia użytkownika. Pajace się podszywają. Czas na nową tożsamość na Niebezpieczniku.

Jesteś aż tak naiwny że myślisz, że kogoś to obchodzi?

“W niektórych przypadkach, to nawet nie ujawnienie hasła, a już sam fakt ujawnienia posiadania konta w serwisie gay.pl może stanowić poważny problemem.”

Czy autor artykułu jest homofobem?

Niestety większośc komentarzy tutaj jest homofobicznych. Fobie się leczy.

Nie koniecznie? Wyobraź sobie, że Twoja żona dowiaduje się, że Twój email znalazł się na liście użytkowników gay.pl. Albo ktokolwiek, kto jest homofobem, może z tego zrobić użytek do swoich “oczyszczających” celów, a wtedy ów problem może wyglądać jak nóż wbity w plecy, albo po prostu wybite zęby i obita kufa.

Smutne.

Jaki idiota podaje swoje prawdziwe dane w internecie?

Fałszywe dane to podstawa bezpieczeństwa w sieci.

Uczcie się ludziska.

Prawdziwe dane mam tylko w banku internetowym i na allegro.

Cholera, muszę ostrzec kumpla :/

“Hashe zapewne zostaną błyskawicznie złamane” – dlaczego (niby) profesjonalny portal o bezpieczeństwie podaje takie bzdury, że hashe się łamie? RFC4270 się kłania panowie “specjaliści”

A na krawat zawsze mówisz zwis przedni prosty? Używamy uproszczeń, zwłąszcza, jeśli “weszły” na stałe do języka. Stąd “zhackować” (w kontekście ataków wszelakich i nie tylko), “złamać” (w kontekście haseł/hashy) — co zapewne każdy inteligentny człowiek poprawnie odczyta jako odgadnąć lub wyliczyć lub odnaleźć h(p), gdzie h to hash a p to plaintext, w odpowiednim słowniku/tablicy tęczowej :)

+1 do podtekstów za tablice ;)

tyle, że określenie “krawat” jest poprawne. hashy się nie łamie tylko znajduje się do nich kolizję (znów odwołuję się do wspomnianego RFC i jemu podobnych) nie oczekuję matematycznej formalności tylko trzymania się określeń branżowych skoro to ma być niby portal specjalistyczny…

Czyżby to forum to nie DevilTeam? :D

Popatrzcie na ten obrazek ze zrzutu bazy – nawet nie trzeba łamać hasha by wyciągnąć co niektóre perełki. Login: markwia, a potem nawet z zamazanego maila można się domyśleć imienia i nazwiska. Trochę szukajki i mamy trenera sztuk walki, stomatologa i psychologa z Łodzi. Co ciekawe psycholog zajmuje się “psychologicznymi aspektami funkcjonowania jednostki w kontekście orientacji seksualnej” :-)) Pewnie facet doktorat pisze, więc się tam zalogował z zawodowej ciekawości, a tu ….mamy Cię :-))))

troche przekombinowałeś z takim szukaniem. facebook pozwala na szukanie użytkowników na podstawie email więc wystarczy wkleić do wyszukiwarki i z pewnością będzie sporo trafień. krótko mówiąc: gratuluję wszystkim posiadania kont na portalach społecznościowych ;]

nvm to lincoln.dll czyli Michal K. z Drezdenka.

pozdrawiam

wątpie.

W leadzie piszecie, że dla każdego elementu na liście dostępne jest m.in. imię i nazwisko. Potem w ostatnim akapicie przed aktualizacją piszecie, że w tylko niewielu przypadkach login jest w formie przypominającej imię i nazwisko. Więc w końcu te dane są dla każdego rekordu, czy trzeba je sobie dopowiedzieć na podstawie loginu?

a w jakim programie otworzyc sobie tego *.sql z bazą? , bo w notatniku to nie bardzo sie chce otworzyć?

Hmmm zapytaj na forum gay.pl. Może admini Ci coś podszepną.

MSpaintem przez kalkulator.

No ładnie na jednym z kont znalazłem fotki 11-12 latków (blee) już zgłosiłem do kidprotect.pl

Serdecznie Ciebie pozdrawiam i gratuluję ;)

http://www.devilteam.org/2012/11/innastronapl-wyciek-bazy-najwiekszego.html

W końcu hacking przysłużył się społeczeństwu!

Radujmy się, że są tacy ludzie jak PollyPocket!!!

Powinni dać Ci nagrodę :D

Ani soli, ani lawendy niestety też nie. Liść laurowy jedynie.

Strona ma kilka backdorów cała baza z treścią ma 3 giga :]

możesz podesłać linka, chciałbym wyśledzić kontakty tego chłopka co znalazłem

Zgłoś się na form devilteam.

[…] w sieci TOR nvm opublikował bazę serwisu gay.pl (która, jak się okazało już wcześniej została upubliczniona na forum DevilTeam). Teraz […]

No z tymi nieposolonymi hasłami to chłopaki z gay.pl zrobili to co umieli najlepiej, dali d…

to w końcu była ta sól czy nie bo nie wiem