30/7/2012

Na konferencji Defcon powstała tymczasowa, w pełni funkcjonalna sieć GSM o nazwie Ninja Tel. A kto był sponsorem tego projektu? Facebook…

Jak zbudować własna sieć GSM?

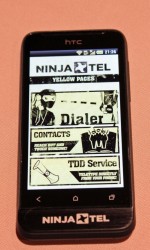

Do budowy backendu sieci GSM hackerzy wykorzystali Open Base Transceiver Station oraz centralkę Asterisk, a 650 szczęśliwcom z 13 000 uczestników Defcona rozdali 650 smartphone’ów HTC One działających pod kontrolą Androida (Ice Cream Sandwich). Rozmowy routowane były przez GSM lub SIP (po podpięciu do konferencyjnego Wi-Fi). Siedzibę główną sieci ustanowiono w zaparkowanym na terenie konferencji BlackHat wanie.

Oto, jakie powitanie wyświetlała sieć w momencię podpięcia się do niej:

You hereby grant Ninja Tel permission to listen to, read, view and/or record any and all communications sent via the network to which you are a party. Before you get all upset about this, you already know full well that AT&T does this for the NSA. You understand that you have no reasonable expectation of privacy as to any on the Ninja Tel network. You grant Ninja Tel a worldwide, perpetual, assignable, royalty-free license to use any and all recorded or real-time communications sent via the Ninja Tel network to which you are a party. Don’t worry, most of this is for the lulz.

Przy okazji — jeśli chodzi o podsłuchiwanie sieci GSM, to przypominamy, że w niektórych przypadkach możliwe jest nie tylko podsłuchiwanie rozmów, ale także mobilnego internetu.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Pojawiła się nieścisłość. Telefon, który dostali to HTC One V. HTC One to seria telefonów.

Pierwszy.

fail :-)

chyba nie ;d

Jeżeli ty masz jakiegoś swojego Myspace czy Naszą Klasę to ja nie wejdę na stronę do kogoś kto kocha Myspace czy NK i nie będę mu wrzucał bo ty jesteś zacofany. Jeżeli ktoś wierzy w Facebooka niech sobie wierzy niech mi nie wchodzi w drogę. Niech sobie wierzy. Ja też wierzę oczywiście w Google, że jest dobrą stroną i wierzę w Facebooka. Dlaczego ubliżasz takim ludziom na przykład ty naszoklasiarzu bo brak mi na Ciebie słów.

Chyba pomyliłeś adresy.

to bot!!!

Ciekawe, jaki to miało zsięg i jak szybko “lotne brygady komisji ds. częstotliwości” namierzyłyby coś takiego?

szybko, za nadawanie Dr Albonisty na częstotliwości RMF SS po paru godzinach już się kręcił van z antenami (smutni panowie z UKE)

Lalala, Alior Sync zaliczył dziś wtopę. Użytkownicy w systemie powiadomień w koncie widzą odpowiedzi na nie swoje reklamacje. :))))))

Może coś napiszecie?

https://niebezpiecznik.pl/kontakt/

Przyszły aż dwa maile. Reklamacja na 20 zł. Ale potem po cichu wszystko usunęli :D

Viva rodzina A5 i sprzęty za 1k$ :)

Szczerze to takie coś zrobi każdy :)

gnu radio + OpenBTS + Asterisk + jakaś antena z dużym zasięgiem i podejrzewam że oni tak to zrobili

http://en.wikipedia.org/wiki/OpenBTS

Nie moge znaleźć prezentacji ale we Wrocławiu kiedyś (konferencja fows) koleś z ERY pokazywał możliwości GNU Radio np rozkodowywanie rozmów pilotów, pokazywanie nadajników gps samolotów, odbieranie analogowej i cyfrowej TV i na koniec uruchomił na gnu radio nadajnik GSM a każdy z sali mógł się do niego zalogować i nawet zadzwonić, pamiętam że problem był z SMS-ami :)

W PL też wszystko nagrywają. Nie tak dawno temu T-Mobile odpaliło gigantyczną serwerownię wypchaną dyskami twardymi. Za duże to było jak do obsługi IT operatora.

rozdali 650 telefonów …. ciekawe ile na nich backdoorów , pewnie wkompilowali w firmware

Reinstall oprogramowania i telefon za free :)

[…] Ataki MITM na sieć GSM to przecież standard na konferencjach poświęconych bezpieczeństwu, a to że pakietową transmisję danych (GPRS/EDGE/3G) da się podsłuchiwać, to też żadna nowość… Może pora na kolejne 200 000 dolarów na audyt urzadzeń mobilnych? Jakby co, możemy machnąć taki za pół ceny :-) […]

Nie byłbym taki pewien. Słowo klucz: Rakshasa.

Wpisałem sobie owy tytuł i pisze tam Rakshasa : … mogą znajdować się w

PCI w komputerze, jak chociażby kartę sieciową, dźwiękową czy napęd CD-ROM.

– To jest możliwe? Wydawało mi się że urządzenia peryferyjne nie posiadają oprogramowania, a jedyne oprogramowanie w postaci sterowników znajduje się na dysku, co oczywiście wykorzystanie ich na dysku nie jest żadną nowością.

“W dowolnym urządzeniu PCI” Przepraszam za nie ścisłość zdania

Każde urządzenie z którym możesz się komunikować w sposób mniejszy lub większy ma jakieś firmware. Sterownik pozwala porozumieć się z tym firmwarem.