11/8/2015

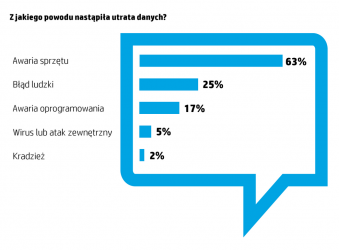

Jak się okazuje, ataki teleinformatyczne w przypadku w małych i średnich przedsiębiorstwach to zaledwie 5% przyczyn wszystkich przypadków utraty danych. Co stanowi pozostałe 95%? HP Polska wspólnie z Intelem postanowili to sprawdzić. Przy okazji przepytali przedsiębiorców także o inne kwestie związane z bezpieczeństwem IT, w wyniki czego powstał raport specjalny „Bezpieczeństwo. Ryzyko. Dostępność”.

Bezpieczeństwo w liczbach

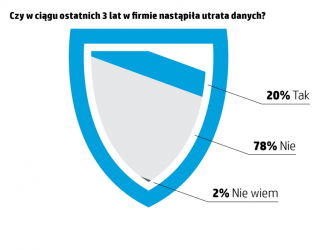

500 to całkowita liczba polskich pracowników IT, kierowników i specjalistów, którzy zgodzili się wziąć udział w ankiecie przeprowadzanej na potrzeby raportu. Dzięki zebraniu tak wielu odpowiedzi HP Polska i Intel przedstawiają nam sporo miarodajnych informacji — choć część z nich zaskakuje, to wnioski płynące z dokumentu są ogólnie pozytywne. Bezpieczeństwo informacji w sektorze MŚP to najczęściej kwestia priorytetowa. W przeważającej większości firmy są przygotowane na utratę danych, a budżet na ich ochronę nie zostanie zmniejszony w najbliższym czasie. To bardzo ważna wiadomość, ponieważ około połowy najcenniejszych dla firmy informacji przechowywana jest w postaci cyfrowej.

Niestety, deklaracje nie zawsze idą w parze z realnymi działaniami. Okazuje się bowiem, że tylko co dziesiąte przedsiębiorstwo posiada wyodrębnioną komórkę zajmującą się kwestią bezpieczeństwa danych. W prawie połowie przypadków kompetencje w tej kwestii przejmuje wewnętrzny dział IT, a 36% firm rozprasza odpowiedzialność w kilku różnych działach.

Outsourcing bezpieczeństwa

Polscy przedsiębiorcy raczej niechętnie podchodzą do outsourcingu zarządzania bezpieczeństwem. Tylko 9% stawia na taki model. Większość wybiera walkę z niebezpieczeństwem we własnym zakresie. Co ciekawe, to właśnie firmy, które wybrały podwykonawców lub wyodrębniły dedykowany team, najpoważniej podchodzą do kwestii bezpieczeństwa.

Co trzecia firma zwiększa wydatki na zabezpieczenia…

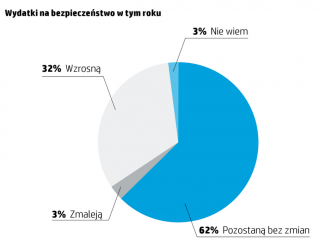

A jak to jest z wydatkami? Jak już wspomnieliśmy, większość twierdzi, że wydatki w tym roku nie zmniejszą się. Z kolei 32% firm stawia na podniesienie standardu zabezpieczeń i przeznaczenie większych środków. Wśród nich prym wiodą organizacje zatrudniające powyżej 200 osób. Aż 40% tych podmiotów postawiło na zwiększenie budżetu na bezpieczeństwo danych. Tylko 3% wszystkich przedstawicieli MŚP twierdzi, że wydatki zmaleją.

…ale połowa nie przeprowadza regularnych audytów

Pomimo deklaracji, przedsiębiorcom nie w głowie audyty bezpieczeństwa systemów IT. Aż 54% z nich nie przeprowadza tej operacji regularnie. Podobnie sprawa ma się z udokumentowanym planem zachowania ciągłości działania na wypadek awarii systemów. 40% ankietowanych nie posiada takiego dokumentu, z czego 25% nie planuje go nawet stworzyć. To błąd, zważywszy na kolejne liczby podane w raporcie. Zgodnie z odpowiedziami, utrata danych z ostatniego tygodnia stanowiłaby dla 66% respondentów krytyczne zagrożenie dla firmy. Utrata danych z tylko jednej doby to natomiast istotne zagrożenie dla ponad połowy przedsiębiorstw.

Klęski żywiołowe groźniejsze niż hackerzy?

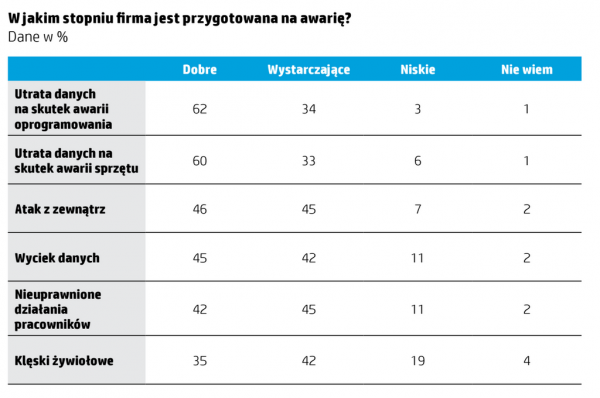

Na początku tekstu wspominamy o tym, że tylko 5% przypadków problemów z danymi wynika z tzw. “cyberatatków”. Co więc jest na wyższych pozycjach? Jako najważniejszą przyczynę zagrożenia ankietowani wskazali klęski żywiołowe. Na taką ewentualność dobrze przygotowanych jest tylko 35% firm. Na kolejnych miejscach znalazły się, m.in.: awaria oprogramowania lub sprzętu, nieuprawnione działania pracowników i wyciek danych. Jeśli chodzi o dwa ostatnie powody, tylko 42% przedsiębiorców uważa swoje przygotowanie za dobre. Dla co dziesiątej firmy ta kwestia to słaba strona.

Niedoskonały sprzęt problemem

Z czym mają problem współczesne firmy? 37% z nich uznała, że największe ryzyko wiąże się z niedoskonałością sprzętu. Warto dodać, że odsetek ten zwiększa się do 48% kiedy mówimy o branży usługowej. Inne problemy wskazane przez respondentów to np.: zbyt szybki przyrost danych (23%), duży rozmiar backupów (28%), zbyt długi czas odtwarzanie zasobów (23%).

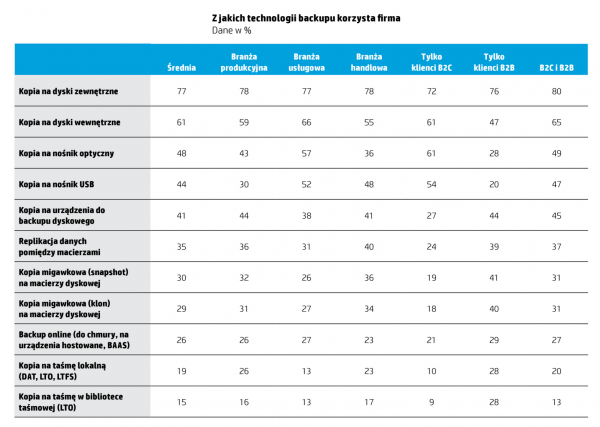

Skoro jesteśmy już przy backupach, przyjrzyjmy się zaufaniu do usług „cloudowych”. To wciąż niezbyt popularne rozwiązanie w segmencie MŚP. Korzysta z niego jedynie 18% firm, a zaledwie 6% planuje skorzystać w przyszłości.

To tylko niewielka część przydatnych informacji zawartych w raporcie specjalnym „Bezpieczeństwo. Ryzyko. Dostępność” przygotowanym wspólnie przez HP Polska oraz Intela. Zachęcamy do zapoznania się z całością dokumentu! To pouczająca i wyczerpująca temat lektura.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Ciekawy jestem kto wypełniał te ankiety – szeregowy pracownik IT, czy dyrektorzy?

Z odpowiedzi sądzę, że raczej dyrektorzy pełni przeświadczenia o świetnym działaniu swojego działu i zabezpieczenia przed wszystkim, gdy prawda leży całkowicie gdzie indziej i większość firm nie jest w żaden sposób przygotowana do awarii, przestojów, ataków, kradzieży danych, etc.

Z jednym tylko się zgodzę, zmniejszyć wydatków na bezpieczeństwo się już nie da… gdy obecne wydatki równe są zeru…

Robiłem kiedyś system do obsługi podobnej ankiety, tylko nie w Polsce – firma która się tym zajmowała zawsze przeprowadzała je tylko i wyłącznie z dyrektorami lub członkami zarządu.

Ja widzę, że firmy MŚP boją się raczej nie utraty danych – generalnie nie są tego świadome, co boją się GIODO, PIP, itd. Polityki, instrukcje wdrażają z obaw przed urzędami kontrolnymi a przy tej okazji dowiadują się że trzeba robić kopie, zmieniać hasła i są wielce zdziwieni… Raport jak raport – zgodzili się wziąć udział Ci, którzy mają temat w miarę ogarnięty, a ci, którzy nie ogarniają – mają gdzieś raporty… Pamiętam admina w jednym z dużych szpitali – i rozmowę o ITSec – sens był taki, że on nie ma czasu pierdołami się zajmować, bo ma 3 laptopy lekarzy do naprawy. A kopia zapasowa danych? “a chyba się robiła – nie wiem, sprawdzę później”… okazało się, że od miesiąca dysk jest full i kopii nie ma. Nawet trochę żal, że nie pierdyknęło mu coś – aż się prosił o to…

Z tego co ja widziałem, to w większości polskich firm jest jeden wielki b***el.

Ankieterzy, autorzy i komentujący przypominają mi taką szkolną “panią od biologii”, która uważa, że jej przedmiot jest najważniejszy na świecie i wszyscy muszą opanować perfekcyjnie mitozę i mejozę (no ja tyle zapamiętałem ze szkoły, że to jakieś ważne rzeczy są). Aby zatem wprowadzić nieco realizmu, pamiętajcie iż:

1. celem firmy jest zarabianie na tym, czym się firma zajmuje,

2. WSZYSTKO inne to zło konieczne, które się akceptuje, ale nikt tego nie będzie głaskał ani tym bardziej inwestował w to.

Te dwa fakty są wystarczające, aby dojść do logicznych wniosków:

1. firma, która nie zajmuje się IT, będzie miała tanie-IT, a więc to o czym piszecie,

2. firma, która nie zajmuje się samochodami, będzie miała słabą kontrolę nad flotą/maszynami – poziom oleju sprawdzi się wtedy, jak jeden samochód stanie na skrzyżowaniu, za ubezpieczenie odpowiada księgowa, stan techniczny to się weryfikuje podczas kontroli drogowej, jak się jakiś samochód rozkraczy to nagle panika, bo nie ma jak dojechać do klienta (nie ma “backupu”) itp.

3. firma, która nie zajmuje się monitoringiem i systemami alarmowymi, będzie słabo zabezpieczona (bo zrobi to jakiś magik za 500 zł).

4. firma, która nie zajmuje się sprzątaniem, będzie miała brudne okna.

Dobra, trochę przesadzam z tym ostatnim punktem, ale teraz rozumiecie problem. Możecie się doczepić do tylu problemów w firmie, ile mo�?liwych dziedzin wymyślicie minus 1 (na to, czym firma akurat się zajmuje). I będzie to prawdą w 98% firm.

A czym jest IT? W zdecydowanej większości to taka nowoczesna maszyna do pisania, fax i segregator. O ile nie chronicie czegoś supertajnego (jak receptura coca coli) to zazwyczaj nie ma w całym IT nic do SZCZEÓLNEJ ochrony. Szczególnej, czyli lepiej kontrolowanej niż:

– dostęp do (fizycznych) kluczy do obiektów firmowych,

– regularna wymiana zamków (na wypadek, gdyby pracownik dorobił klucz),

– wyrafinowane zamki, do których ciężko dorobić klucz,

– cyfrowe dodatki do zamków (karty dostępowe – stosowane u nas jako RCP, a nie element bezpieczeństwa),

– ograniczenia dostępu do dokumentów (zwykle kluczyki siedzą na stałe w zamkach, widziałem to nawet w przychodni – gdzie przechowywane są dane wrażliwe, bo medyczne),

– zabezpieczenia przeciwko kopiowaniu dokumentów,

– polityka niszczenia dokumentów (włącznie z kontrolą śmietników),

i tak dalej.

I nie wynika to z jakiejś niewiedzy, tylko tak się to po prostu OPŁACA robić. Pomyślcie, ile trzeba by wydać na fachowców OD WSZYSTKIEGO (dobór mieszanki gleby do kwiatków, procedura ich podlewania), a jakie są koszty niezrobienia tego porządnie? Koszty zwykle są niższe, gdyż prawdopodobieństwo, że padniemy ofiarą ataku masowego jest zredukowane przez zwyczajnego antywirusa, a prawdopodobieństwo, że w ogóle będziemy celem ataku kierowanego jest relatywnie niskie (chyba, że mamy wrogów). Z kolei będąc celem ataku kierowanego, szanse na skuteczną obronę przed nim …są nadal niskie, chyba że całą firmę przestawimy na działanie pod dyktando paru bezpieczników.

Czy lepiej robic jakieś super-wymyślne zabezpieczenia serwisu WWW, czy taniej będzie w razie ataku po prostu odtworzyć stronę z kopii? O ile nie zarabiamy WPROST na tej stronie (serwisy aukcyjne, sklepy internetowe), czyli tak długo jak strona jest tylko moją wizytówką, to taniej będzie mi ją naprawiać, jak ktoś postanowi zepsuć. Bo jak postanowi, to pewnie jakoś i tak zepsuje. To taki wybór, jak postawienie strażników przed sklepem, a liczenie się z tym, że bez strażników ktoś może w nocy pomazać sprayem witrynę.

Tak na prawdę JEDYNY element IT, który powinien mieć każdy, to backupy.

Pięknie napisane. Posiadasz cechę występującą w przyrodzie rzadziej niż złoto – zdrowy rozsądek.

Często muszę zmagać się z ‘bezpiecznikami’ którzy nie potrafią przyjąć do wiadomości, że wdrożenie wszystkich ich idealistycznych zaleceń zniszczyłoby sens ekonomiczny całego przedsięwzięcia.

Oczywiście ITSec jest bardzo ważne, ale zdrowy rozsądek ważniejszy. Budowanie drugiego fortu Knox w celu trzymania tam sreber rodowych po babci byłoby niewątpliwie fajną zabawą, jest jednak bezsensowne.

generalnie się zgadzam, ale..

jak firma zaczyna wyrastać z butów, wdrożenie wyspecjalizowanych narzędzi IT zaczyna się opłacać, szczególnie w procesach produkcyjnych

No to do zdrowego rozsądku dołożę jedno słowo kluczowe – botnet. Niby nic strasznego. Trochę narzekania, że komputery działają bardzo wolno, ale da się z nim żyć (ryzyko akceptowalne?)

@Maciej – mówisz o narzędziach typu SAP, to się opłaca. VPN-y między oddziałami, żeby dokumenty wewnętrzne nie latały otwartym tekstem, to jest tanie i proste (mimo że VPN-y oparte o nie-tak-znowu-bezpieczny MSCHAP czy co tam mają windowsy). Ale nadal nie są to IDS-y, deep packet inspection, analizy behawioralne, hardening komputerów czy sieci (rejestracja adresów MAC podłączanych urządzeń w radiusie, logowanie do sieci przez jakieś 802.1x, VLAN-y choćby), że nie wspomnę o blokowaniu portów USB (działać powinna tylko klawiatura i mysz), haśle do BIOS-u, UEFI secure boot. A dla paranoików są też systemy utrudniające zrobienia zdjęcia (zawartości ekranu).

Ja pracuję bezpośrednio w IT, a sam nie mam zaimplementowanej nawet połowy zabezpieczeń, jakie jestem w stanie z głowy rzucić w 5 minut, mimo że ostatnio robiłem coś tak ekscentrycznego jak tunel ipsec pomiędzy serwerem wydruków a drukarką (bo to szybka droga, żeby dostać wszystkie wydruki i skany, jakie latają w firmie). A ile firm w swoich drukarkach sieciowych w ogóle ma ipsec? Kto przy zakupie na to patrzy? Nie wyobrażam sobie, żeby firmowy bezpiecznik odrzucił zakup wybranej przez kogoś drukarki (na podstawie jej funkcjonalnych parametrów), bo “nie ma ipsec” (co swoją drogą można rozwiązać podłączając ją przez router z openwrt) – taka sytuacja oznaczałoby, że nadszedł już moment, w którym ogon macha psem. A super-bezpieczna firma prawdopodobnie padnie z powodu kosztów tego super-bezpieczeństwa oraz strat związanych z jego egzekwowaniem.

@draft – na takie sytuacje się REAGUJE. Incydentalna interwencja jest znacznie tańsza niż prewencja. Co z tego, że moje maszyny wyślą 200 milionów spamów? Zareaguje ISP, kogoś się w firmie weźmie do posprzątania syfu, a później znowu zwali na ISP robotę z czyszczeniem RBL-i (“co mnie obchodzą jakieś adresy IP, przez wasze łącze nie mogę wysyłać poczty, macie to naprawić – skoro mogliście ten spam zablokować wcześniej”). Że dane firmowe wykradną? Nie oszukujmy się, większość firm nie ma nic tajnego ani innowacyjnego (a z tych innowacyjnych to się wykradnie dane podstawionym/podkupionym pracownikiem). Najcenniejsze, co mogą mieć, to chyba bazy danych klientów i dostawców – maile do dalszego spamowania. Bo botnet kopiący bitcoiny to zje trochę prądu i obniży wydajność pracowników – ale wtedy ktoś zareaguje. Widziałem już masę różnych włamów i sprzątałem niezliczone systemy – straty ograniczały się zwykle do poświęconego wieczoru, a pamiętam tylko jeden jedyny, który wygenerował 7,5k zł faktycznych strat. Jeden bezpiecznik generowałby w firmie takie koszty MIESIĘCZNIE. A w dużych firmach? W dużych firmach trzeba by mieć dużo bezpieczników… do tego serwisantów IT (dopisujących adresy MAC do radiusa, generujących nowe hasła do systemów). Dopiero na poziomie korporacji – gdy politykę haseł wymusza rotacja pracowników, więc te koszty tak czy inaczej się ponosi, można by zacząć budować bezpieczny intranet – ale na takim etapie jest już za późno, żeby jakiś ‘freak’ narzucał model drukarki czy wtrącał się w procesy biznesowe, więc po prostu robi się ‘VPN’. ‘VPN’ to magiczne literki, oznaczające bezpieczeństwo korporacji – każdy wie, że trzeba mieć ‘VPN’ i firmowy laptop musi zestawiać do firmy ‘VPN’. No i jest subskrypcja jakiegoś nędznego antywirusa, bo w przetargu dali lepszą cenę. ‘VPN’ i ‘antywirus’ składają się na kompleksowe zabezpieczenie IT każdej dużej firmy.

Później zdarzają się takie sytuacje jak wyciek danych z Sony, ale to jedynie potwierdza, że problemem nie jest dziadowanie w POLSKICH firmach, tylko tak po prostu robi biznes. I że robi słusznie, bo jak ktoś stanie się już celem ataku, to żadne PREWENCYJNE środki nic nie pomogą, bo “there is always one more bug” – zawsze będzie na rynku do kupienia nowy 0-day, zawsze będzie pracownik z kredytem do spłacenia. Jedyne całkowicie skuteczne zabezpieczenie danych przed kradzieżą, to ich zniszczenie. W każdym innym przypadku, ale to zupełnie KAŻDYM, poziom zabezpieczeń powinien być tak dobrany, aby koszt jego przełamania był wyższy niż wartość danych (czyli zwykle – żadna) oraz straty przestojowe (zwykle IT nie jest niezbędne do zachowania ciągłości produkcji) – wszystko ponadto oznacza wyrzucone pieniądze.

A kto twierdzi inaczej – jak napisałem wcześniej, niech najpierw zapewni w równym stopniu bezpieczeństwo fizyczne własnej rodziny. To jest znacznie ważniejsze, dużo tańsze i dużo prostsze, niż ochrona cyferek.

Hmm… tak przeczytalem Twoj wpis i tylko kiwalem glowa, i robilem to interesujace. Nastepnym krokiem byloby sprawdzenie skad piszesz i dla jakiej firmy pracujesz oraz na jakim szczeblu. Widac, ze Twoja firma nie robi nic innowacyjnego, zadna wielka technologia, pewnie tez nie masz wielkich udzialow w rynku. Mozna rozwazyc nastepujaca sytuacje wiemy, ze jest ogromny przetarg na kilka milionow wtedy aby Ciebie zdeskredytowac robi sie oglad danych w Twojej firmie. Nie niszczy sie niczego tylko sciaga pliki. Gdzie wy ludzie naczytaliscie sie, ze wlamy to tylko niszczenie? Teraz bardziej ludzia zalezy na danych i ich wykorzystaniu a nie na niszczeniu infrastruktury.

Z tego co tu wyczytalem nachodzi mi kilka wnioskow.

1. Firmy w Polsce to plotki w swiatowych finansach.

2. W Polsce nie wytwarza sie zadnej technologii. W koncu wiekszosc koncernow jest zagranicznych a programisci wykorzystuja technologie z innych krajow zamiast ja tworzyc.

3. Polskie podejscie jak pierdzielnie to pierdzielnie po co drazyc temat. W koncu mamy sporadyczne powodzie w Polsce ale nikt nie wdraza systemow wspomagajaco-zabezpieczajacych. Patrz Austria ;)

4. Brak odpowiednich ludzi na odpowiednich stanowiskach.

Jeżeli 90% przedsiębiorstw nie posiada ISMS/ISRM, prawie połowa nie posiada BC/DR, mniej niż połowa audytuje bezpieczeństwo systemów IT… to stopien zabezpieczenia przed i przygotowania na zdarzenie tych firm jest iluzoryczny.

Znane mi centrum stomatologiczne nie posiadało ISMS/ISRM, nie posiadało BC/DR, nie robiło audytu systemów bezpieczeństwa tylko był automatyczny backup na NAS skonfigurowany lata wcześniej w momencie budowy sieci, o którym nawet nikt tam nie miał pojęcia i nawet nie wiedział co to takiego, a mimo to gdy dostawca internetu w czasie burzy puścił wyładowanie po sieci, to przestój firmy trwał 4 godziny – potrzebne do udania się do sklepu po nowy ruter, nowe mobo do serwera, nowe dyski i na przywrócenie systemu z backupu. Utrata danych z 2 godzin była akceptowalna a sumaryczne koszt niższe niż “outsourcingu zarządzania bezpieczeństwem”. Znacznie wyższy był koszt 3 dniowego przestoju gdy zabezpieczenia antypirackie softu zażądały ponownej aktywacji a firma go sprzedająca powiedziała, że “aktywować może wyłącznie zarząd, który wyjechał na wakacje i wróci za 2 tygodnie”. Udało się po 3 dniach, gdy udało się firmę przekonać, że taniej będzie wynająć samolot i polecieć po zarząd niż płacić odszkodowania za przestój… :-)

@kszh a jak ty sam osobiście jesteś przygotowany na uderzenie komety, atak kosmitów czy wojnę? A jesteś chociaż przygotowany na suszę, pożar, awarię sieci energetycznej, wodociągu czy ciepłowni zimą? Rozumiem, że masz wybudowany bunkier przeciwatomowy, posiadasz środki ochrony osobistej (w tym do broni B i C), broń, środki transportu, zabezpieczenie energetyczne, zapasy wody, żywności, wykopaną studnię, piec na drewno i zapas opału, środki łączności? Masz dobrze wykonany monitoring obiektów, systemy wykrywania zagrożeń (czujniki dymu, ognia, zalania, CO2 i innych gazów)? Detektory skażenia pod ręką, plecaki ucieczkowe przygotowane? Masz ukryte ‘twarde waluty’ (metale szlachetne w sztabkach i monetach, biżuteria, amunicja)? A kupując samochód kierujesz się głównie jego bezpieczeństwem (tj. wynikami crash-testów)?

Jakim prawem w ogóle ktoś, kto nie zabezpiecza WŁASNEJ RODZINY śmie krytykować firmę? Firma to TYLKO pieniądze, a inwestycja w bezpieczeństwo to NIC więcej, jak INWESTYCJA, ma się TYLKO i WYŁĄCZNIE OPŁACAĆ. Zacznij najpierw należycie chronić życie i zdrowie swoje i rodziny, a później rzucaj jakimiś głupimi literkami z IT-sec (w sensie – nicnieznaczącymi, bo czym są pieniądze wobec bezpieczeństwa fizycznego ludzi). A firmę, to się w pierwszej kolejności zabezpiecza przed:

– głupotą pracowników (ubezpieczenie OC włączające odpowiedzialność za “rażące niedbalstwo”),

– głupotą pracowników (szkolenia BHP, badania lekarskie i testy psychofizyczne),

– głupotą pracowników (wdrożenie procedur zamówień, obrotu gotówką i wykonywania przelewów),

– głupotą pracowników (systemy dozoru nad prawidłowym funkcjonowaniem sprzętu, maszyn, pojazdów – w tym trackery GPS, systemy RCP, monitoring obiektów itp.),

– zapewnieniem dostaw kluczowych środków produkcji (alternatywni dostawcy),

– zapewnieniem ciągłości działania (dział utrzymania ruchu, magazyn, SAP),

– głupotą pracowników inną… (i gdzieś tu w ogonku jest IT).

Zacznijmy może od tego, że jakieś 95% ludności nie jest przygotowana na zagrożenie w postaci ‘zamknęli biedronkę, umrę z głodu!’ – 99,99% ludzi nie ma prawidłowo zabezpieczonych swoich domów przed zagrożeniami REALNYMI (pożar, CO2, zalanie, włamanie, wichura), 98% korzysta na codzień z niebezpiecznych (tzn. nie tak bezpiecznych, jak mogłyby być) instalacji elektrycznych. A wy tu tak na poważnie oczekujecie, że firmy będą corpo-preppersami szykującymi się na apokalipsę?

Uświadomcie sobie, że bezpieczniki to po prostu sprzedawcy usług dla takich właśnie corpo-preppersów. Fanatyków bezpieczeństwa (chroniących się przed atakiem zombie) są na świecie jakieś ułamki promili, więc statystycznie jakieś promile promili firm będą odpowiadały standardom kreowanym przez dostawców usług IT-sec. Tu nie ma miejsca na robienie ankiet, tu wystarczy rozumienie zasad biznesu oraz ludzi, którzy nimi kierują. Oraz realnego zagrożenia,

A fakty są takie, że zagrożenia IT w kwestii możliwych skutków są daleko daleko w tyle za rzeczami bardziej przyziemnymi – typu wypadek samochodowy w drodze do pracy, porażenie prądem (brak bądź niesprawne różnicówki – klasyka), przywalenie głową w zlew z powodu mokrej podłogi. Czy to znaczy, że audyt firmy zaczynać należy od sprawdzenia indeksu śliskości płytek w łazienkach? Czy jednak od sprawdzenia poprawności podłączenia rezystorów parametryzujących w czujkach NC/2EOL (większość instalacji alarmowych nie ma w ogóle tego zabezpieczenia, bądź jest wykonane nieprawidłowo, przez co jest nieskuteczne)? A może od corocznych pomiarów instalacji elektrycznej?

Piotrze (prośbę tę kieruję do redakcji), nie śmiem prosić o publikację testów posiadanego przez was SSWiN, ale proszę – pokażcie, że jesteście prawdziwymi fachowcami w dziedzinie bezpieczeństwa i opublikujcie protokoły pomiaru instalacji elektrycznych za ostatnie 5 lat. Wierzę, że dacie dobry przykład czytelnikom!

Rozne firmy, rozne zabezpieczenia. Pracowalem w takich gdzie temat bezpieczenstwa danych byl slaba strona i taka gdzie zuplenie nie istnial. Byly to zazwyczaj mikro i male przedsiebiorstwa.

Co ciekawe niektore firmy po wlamaniach odrabialy prace domowa i zaczynaly zwracac uwage na bezpieczenstwo, inne nie.

Ktos moze powiedziec jak jest w innych krajach?

Jest dokładnie tak samo, nic nie daje że tam nie są nękani przez urzędy.

Po nękaniach przez urzędy jest jeszcze gorzej! Dobre bezpieczne hasła pracownicy zamieniają na “urzędowe” (min. 8 znaków, małe i duże litery oraz cyfry, zmieniane co miesiąc) czyli Mruczek+nr miesiąca… A dodatkowe straty są z kosztów wynikłych przez zapomniane nowe hasła… I po latach się okazuje, że stare hasła też są potrzebne by otworzyć jakieś zbackupowane zasoby i nikt już starych haseł nie pamięta. A na końcu i tak się okazuje, że “zewnętrzny audyt” przeoczył np. kombajn HP robiący za otwarty serwer po IPv6 na pół internetu… :)

MSP po prostu ma znikomy poziom świadomości na temat realnego niebezpieczeństwa. Podejrzewam, że u pokaźnego procenta tych kozaków dane wyciekają w tej chwili, a oni o tym nie wiedzą;)

Cóż, jeśli faktycznie te ankiety są przeprowadzane wśród członków zarządu… To ich wyniki nie są zbyt miarodajne, bo przecież pracownik sam najlepiej potrafi powiedzieć, co trzeba by zmodernizować, by zapewnić mu większe bezpieczeństwo. Ale tak to już jest, niestety, pracownik jak ta małpa, ma robić, co każą u góry…

Chyba mylimy kilka rodzajów bezpieczeństwa. Mamy:

1. Bezpieczeństwo przed utratą bądź zniszczeniem danych

2. Bezpieczeństwo przed ujawnieniem danych osobom niepowołanym

3. Bezpieczeństwo przed modyfikacją danych w sposób szkodliwy

Każdy ma inne sposoby zabezpieczeń, czasem sprzeczne. Żeby nie stracić danych robimy backupy, żeby dane nie wyciekły zmniejszamy liczbę kopii i dostęp do nich.

Nie można patrzeć na bezpieczeństwo danych ogólnie. Różne cele, różne praktyki.

Chyba ktoś przejął domenę, do której linkujecie w artykule :)

Dzięki – ubite.