4/7/2023

Stało się! Mamy pierwszy ogólnopolski bank, który właśnie umożliwił wszystkim swoim klientom ochronę kont przed przejęciem przy pomocy kluczy U2F. Jeśli jesteś klientem ING i wiesz czym jest klucz, to jak najszybciej dodaj go sobie w ustawieniach bezpieczeństwa (instrukcja poniżej). Jeśli klucza jeszcze nie masz, to rozważ jego zakup w naszym sklepiku, albo gdziekolwiek indziej — najważniejsze żebyś z niego korzystał.

Nie wiesz czym jest klucz U2F i dlaczego warto go mieć, nawet jeśli nie jest się klientem ING? To czytaj dalej! Bo ten klucz pomaga ochronić przed przejęciem konta GMail, Facebooka, Githuba, Twitterze i setki innych, w tym w kilku bankach spółdzielczych. Warto go tam skonfigurować zarówno sobie, jak i najbliższym, zwłaszcza tym mniej świadomym zagrożeń.

Czym jest klucz U2F?

To urządzenie podobne do pendrive, które w 100% chroni przed atakami phishingowymi wyłudzającymi na podrobionej stronie dane dostępowe do konta takie jak login, hasło czy jednorazowe kody dwuskładnikowego uwierzytelnienia. Tak! Te kody, które przychodzą SMS-em lub są generowane przez aplikację typu Google Authenticator da się wyłudzić i przejąć Twoje konto! Dopiero zabezpieczenie go kluczem U2F nie pozwoli przestępcom pozyskać drugiego składnika w tej formie.

Z poniższego krótkiego filmiku dowiecie się jak działa klucz U2F i jak go poprawnie (!) skonfigurować w popularnych serwisach:

Klucz U2F to najlepsza forma tzw. drugiego składnika:

- Nie da się go wyłudzić jak kody z SMS czy te z aplikacji typu Google Authenticator

- Ten sam klucz zadziała i na laptopie i na smartfonie

- Jednym i tym samym kluczem zabezpieczysz wiele różnych kont: pocztę, media społecznościowe

Jak aktywować klucz U2F na koncie w ING?

Ci którzy chcą skorzystać z dodatkowej ochrony jaką daje klucz, muszą zrobić dwie rzeczy.

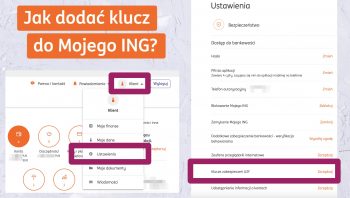

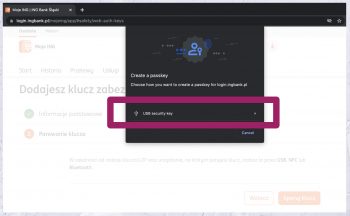

1. Dodanie klucza w ustawieniach bezpieczeństwa swojego konta (konieczne będzie włożenie klucza U2F do portu USB lub zbliżenie do smartfona):

2. Aktywowanie klucza w placówce banku. Tak, aby aktywować pierwszy klucz trzeba fizycznie udać się do oddziału banku i — chociaż może się to wydawać dziwne, bo zabezpieczaniu kluczami U2F kont Facebooka czy GMaila żadne “legitymowanie się” nie jest wymagane — to w przypadku banku są ku temu dobre powody. Najważniejszy jest taki, że gdyby klucze dało się dodać “online”, to phisher po wyłudzeniu loginu i hasła dodawałby swój klucz i w ten sposób odcinał ofiarę od swojego konta.

W branży mówimy, że koszt takiego ataku jest dla przestępcy bardzo niski, a walka z cyberprzestępcami polega na “podnoszeniu” im kosztu ataku. W tej sytuacji wyższym kosztem byłaby dla przestępcy np. konieczność podszycia się pod klienta na infolinii i uwierzytelnienia jako on po wyłudzonych danych. Ale jeszcze wyższym — podszycie się pod klienta w oddziale, bo tego się już nie zrobi “przez internet” bez pokazania twarzy. Trzeba się za Buga przemieścić do Polski, podrobić fizyczny dokument tożsamości i ucharakteryzować tak, jak na zdjęciu oraz wliczyć ryzyko wpadki, zatrzymania i odsiadki.

Aktywacja w placówce, choć bezpieczna, to nie jest idealna, bo odcina możliwość aktywowania kluczy osobom przebywającym poza Polską. Ale na razie jest to konieczny kompromis. Może jak po kilku miesiącach od wdrożenia przeliczą się bankowe matryce ryzyka, czyli inaczej mówiąc okaże się, że można trochę “obniżyć” koszt ataku bez sporego wzrostu strat, to klucz będzie można aktywować poprzez uwierzytelnienie na infolinii. Czas pokaże.

Nieco dziwne w tym kontekście niektórym wydaje się jednak to, że o ile klucz aktywować można tylko w placówce, to dezaktywować da się już na infolinii. Zapytaliśmy o to Tomasza Chmielewskiego, głównego eksperta z zespołu rozwijającego Moje ING:

Wybierając metodę aktywacji klucza, braliśmy pod uwagę sposoby działania cyberprzestępców w sieci. Szansa, że przestępca pojawi się w naszej placówce z dowodem klienta i poprawnie przejdzie weryfikację jest znikoma. Ważne jest również to, że aktywację klient może zaplanować i umówić się na wizytę w placówce banku w dogodnym dla siebie terminie. Usunięcie klucza z udziałem naszej infolinii jest wymagane wyłącznie wtedy, gdy klient nie ma dostępu do swojego klucza, a więc na przykład gdy go zgubił lub zniszczył. Może to nastąpić w miejscu gdzie nie ma dostępu do naszych placówek, choćby na wakacjach. Dlatego pozostawiamy możliwość usunięcia klucza, z udziałem naszego specjalisty na infolinii. Fakt ten będziemy uwzględniać w regułach bezpieczeństwa transakcji. Dodam również, że konsekwentnie pracujemy nad kolejnymi metodami uwierzytelnienia, które w niedalekiej przyszłości zaproponujemy klientom.

Od siebie dodamy, że do placówki banku można wejść z ulicy, nie trzeba się umawiać. Nie trzeba też mieć ze sobą klucza ani nigdzie go “wkładać”. Konsultant po prostu weryfikuje dokument tożsamości i klika “ten pan może od teraz używać klucza U2F”.

Co się stanie po aktywacji klucza?

- Kolejne klucze możemy sobie już dodawać i aktywować samodzielnie. I warto dodać jeszcze jeden (więcej o tym poniżej).

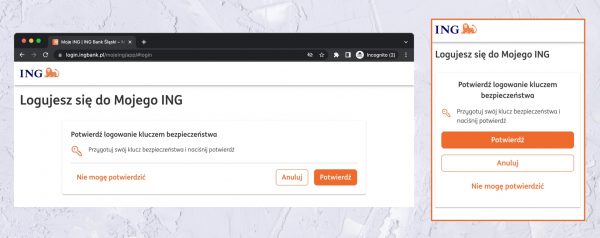

- Klucza trzeba będzie użyć do każdego logowania (dlatego warto go nosić przy sobie, np. wpiąć w pęk kluczy do domu)

Uwaga! Aby klucz był wymagany do logowania się na konto przez aplikację mobilną ING na Androidzie i iPhonie, trzeba go dodać jeszcze raz, z poziomu aplikacji (wchodząc, jak wcześniej, w ustawienia bezpieczeństwa).

Częste pytania

1. Jaki klucz U2F kupić?

Wystarczy najbardziej podstawowy, najtańszy klucz U2F który wspiera protokół FIDO2, czyli na przykład ten:

Zadziała i z komputerem i ze smartfonami. Ale warto kupić sobie dwa takie klucze. Chociaż jednym i tym samym zabezpieczymy wszystkie swoje konta, to do każdego z kont warto dodać drugi klucz na wypadek, gdybyśmy pierwszy z kluczy zgubili. Pierwszy z kluczy nosimy przy sobie, a drugi klucz po prostu trzymamy gdzieś w bezpiecznym miejscu.

2. Czy klucz z złączem USB-A będzie działać przez przejściówkę do USB-C?

Tak. Dlatego, jak pisaliśmy wyżej, możesz spokojnie kupić najtańszy, podstawowy klucz USB-A i na urządzeniach z portami USB-C korzystać z niego przez przejściówkę, a na smartfonach po prostu poprzez zbliżenie klucza, bo posiada on łączność bezprzewodową poprzez protokół NFC.

3. Czy klucz chroni przed wszystkimi atakami i mogę już klikać w co popadnie?

Klucz U2F eliminuje w 100% negatywne skutki bardzo popularnych w sektorze bankowości ataków phishingowych, w których przestępcy na fałszywej stronie wyłudzają dane logowania aby potem zalogować się na czyjeś konto. Nieświadoma ofiara może na takiej lewej stronie użyć klucza i mimo to, przestępcy nie pozyskają potrzebnych im danych (bo klucz inaczej odpowiada prawdziwej stronie, a inaczej fałszywej stronie).

Ale poza atakami phishingowymi są jeszcze zarówno ataki socjotechniczne z wykorzystaniem spoofingu telefonicznego, gdzie w rzeczywistości to ofiara okrada się sama (to nie przestępcy logują się na jej konto, a sama ofiara wypłaca z niego pieniądze, dając je oszustom) jak i ataki z infekcją złośliwym oprogramowaniem. Przed nimi klucz U2F nikogo nie ochroni. Klucz U2F świetnie zwalcza sporą kategorię ataków, ale to nie oznacza że jeśli się go skonfiguruje, to staje się “niehakowalnym”.

Dlatego wciąż warto korzystać zarówno z antywirusowów (ten wbudowany w Windowsa jest OK) jak i trzymać rękę na pulsie najnowszych ataków socjotechnicznych (tu polecamy instalację naszej darmowej aplikacji CyberAlerty, która nie wymaga rejestracji i jedyne to robi, to wysyła ostrzeżenia wprost na smartfona, jeśli wykryjemy nowy istotny atak, który może być zagrożeniem dla Twoich danych lub pieniędzy)

4. Czy ktoś może odczytać jakieś moje dane z klucza U2F jak go zgubię?

Nikt, kto znajdzie twój klucz U2F nie będzie w stanie dowiedzieć się tego, czy użyłeś go do ochrony konta ING lub innego serwisu, ani tym bardziej nie pozyska z niego żadnych danych pozwalających mu zalogować się na te konta. Ten klucz to w rzeczywistości mały komputer z tzw. secure elementem, czyli w uproszczeniu, pamięcią z której nie da się odczytać danych. I to w niej składowane są klucze kryptograficzne, których z klucza nie da się skopiować.

Jeśli macie jeszcze jakieś pytania dotyczące obsługi kluczy U2F w ING — piszcie w komentarzach. Ekipa odpowiedzialna za wdrożenie tych kluczy na pewno je przeczyta i odpowie na te, na które pozwoli ekipa kontrolująca ekipę wdrażającą ;-)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

No i teraz mam zagwozdkę: przenieść konto do ING, czy czekać aż mój bank łaskawie wprowadzi obsługę tych kluczy?

Akurat o ING myślałem z jeszcze innego powodu, więc może to sygnał od niebios? :D

Zadałem takie pytanie (czy planowane jest takie wdrożenie) w banku pkobp. W odpowiedzi dostałem szablon, w którym nawet nie zmienili nagłówka “Szanowni Państwo”, że o wszystkich wdrożeniach informują na stronie internetowej…

Dlatego wydaje mi się, że nie ma na co czekać…

@Kuba

Kiedyś zadałem podobne pytanie w Santanderze. W odpowiedzi był jakiś marketingowy bełkot. Chyba masz rację, że nie ma co czekać.

Oni tam nadal wierzą, że wyświetlany obrazek to jakieś poważne zabezpieczenie. I że nie jest znany przestępcy, który już zdążył przechwycić login. Amatorzy…

Nie czekać, wysyłać emaile z zapytaniem/sugestią wprowadzenia takich kluczy. Jak dostaną 100, 200, 500 takich emaili od różnych klientów to ktoś na spotkaniach z zarządem podniesie taki temat.

Konto przez selfie można założyć i to niby jest bezpieczne, nie rozumiem czemu nie mogą wdrożyć podobnej metody weryfikacji czyli przez rozmowę video w aplikacji przy aktywacji klucza U2F.

Według opisu na stronie ING klucza trzeba użyć przy każdym logowaniu do aplikacji, czyli, że co w telefonie mając aplikację NIC nie zrobię bez klucza ? Jaki to ma sens ? Przecież to w ogóle będzie nie wygodne. Niby dają możliwość dodania klucza U2F tylko w przeglądarce, ale jest to bez sensu jeśli w aplikacji się go nie wymaga. Jak dla mnie powinna być możliwość dodania telefonu do zaufanych i klucz powinien być wymagany tylko w procesie rejestracji aplikacji, a później standardowo PIN / odcisk palca. Przecież klucz ma zabezpieczyć żeby obca osoba na innym sprzęcie nie mogła się zalogować, a nie, że ja na swoim zaufanym sprzęcie by sprawdzić byle pierdołę będę musiał użyć do tego klucza (przynajmniej zgodnie z opisem na stronie ING, jutro potwierdzę aktywacje klucza w placówce, to wtedy przetesuję jak to realnie działa).

Przykładowo w Google, nawet mają ochronę zaawansowaną telefon może służyć jako klucz. Nie rozumiem dlaczego nie ma możliwości dodania urządzeń do zaufanych.

Jak to jest, że nie mając klucza U2F można dodać urządzenie do zaufanych i logować się tylko 5 znakami z maskowanego hasła, w aplikacji można logować się bez problemu odciskiem palca, a dodając klucz nagle bez niego nie da się nic zrobić ? Przecież w innych serwisach klucz używa się przy pierwszym logowaniu, później można dodać urządzenie do zaufanych….

Oczywiście dodanie urządzenia zaufanych w jakimś tam minimalnym stopniu zmniejsza poziom bezpieczeństwa, ale jako opcja dodatkowa powinna być zawsze dostępna. Nie zawsze ma się klucz pod ręką :(

Rozluźnij się. Weź urlop.

@Magdzia

Przez takie podejście jak Twoje, czyli dyskredytowanie osoby zgłaszającej konkretne uwagi architektoniczne, systemy są tak niedopracowane jak są. Nie musisz rozumieć takich uwag ani się z nimi zgadzać, ale taka drobiazgowość jak użytkownika @Piotr jest bardzo potrzebna i ja bym wolał współpracować z nim niż z ludźmi którzy myślą tylko o urlopach ;-)

Bank to nie FB. Każda sesja powinna być zakończona wylogowaniem. Przy każdym dwustopniowym uwierzytelnianiu musisz w banku wykonać autoryzację. Przy FB, gmailu, Instagramie, Twitterze czy innych możesz dodać przeglądarkę do zaufanych.

@Marco zgadzam się, że Bank to nie FB i powinien być lepiej zabezpieczony. Nie rozumiem tylko 2 rzeczy. Po 1 dlaczego bez aktywnego klucza U2F można dodawać urządzenia do zaufanych i to jest niby OK, a po aktywacji klucza nagle dodanie urządzenia do zaufanych je niebezpieczne ?! Po 2 co innego używać klucza za każdym razem w bankOwości www, tu jestem jak najbardziej za, obecnie cały czas tak używam ING, dzięki temu loguje się nawet szybciej niż potwierdzenie w aplikacji, bo tylko wpisuje PIN do klucza i dotykam klucza i załatwione. Dla mnie problemem jest aplikacja mobilna, nie widzę żadnego sensu żeby w aplikacji za każdym razem używać klucza. Chciałbym żeby rejestracja aplikacji na nowym urządzeniu była zabezpieczona kluczem U2F, tak żeby nawet po wyłudzeniu danych oszust nie mógł jej zarejestrować. Niestety ING na to nie pozwala, bo aktywując Klucze U2F w aplikacji trzeba je używać przy KAŻDYM uruchomieniu aplikacji. A to już dla mnie mega problematyczne. Niestety ING odrzuca wszystkie reklamacje

Ja mam wrażenie, że nie ogarnęli idei kluczy sprzętowych. Zrobili taki kwiatek do kożucha. Aktywacja w placówce i reaktywacja przez infolinię…

Przeciez wytlumaczyli, dlaczego. Dla mnie to ma sens. Chcialbys sobie odciac dostep do kasy na wakacjach?

Ogarnęli, bezpieczniacy z banków czy managerowie prywatnie używają kluczy, tu chodzi o balans między kosztem wdrożenia kolejnych warstw zabezpieczeń a bezpieczeństwem klienta jako takim. Na marmurowe schody czy grające pisuary to nie szkoda środków.

Swoją drogą czy taki kluczyk uchroni kogoś w 100% ? Skoro oszuści potrafią ludziom skutecznie wmówić aby wypłacili z banku wszystkie pieniądze i je potem wpłacali przez blika ?

Również nie widzę powodu, aby wymagać wizyty w banku:

“…że gdyby klucze dało się dodać “online”, to phisher po wyłudzeniu loginu i hasła dodawałby swój klucz i w ten sposób odcinał ofiarę od swojego konta.”

Aby dodać klucz należy podać kod z sms lub zatwierdzić aplikacją mobilną. Jeśli phisher jest w stanie to zrobić, nie będzie bawił się w dodawanie klucza tylko od razu wyprowadzi środki.

Hej, właśnie wszedłem do palcówki “z ulicy” – trzeba się umówić. Akurat dobrze, że konsultantka będzie wolna za pół godziny, ale można trafić na to, że będzie bardziej zajęta.

Inicjatywa chwalebna, ale nadal pozostaje mnóstwo pobocznych problemów z winy rządu i z winy banków.

Banki otwierają rachunki bankowe (w zależności od banku) “na kuriera”, “na wideorozmowę”, “na selfie z dowodem” i “na przelew” – weryfikacja tożsamości jest tak słaba, że prawie nieistniejąca.

Zresztą nawet jak w placówce banku się rachunek zakłada, to nawet nie przyglądają się dowodowi osobistemu czy aby nie sfałszowany.

Gdy ktoś założy rachunek bankowy na moje wykradzione dane (wystarczy PESEL + imię i nazwisko) naniesione na fałszywy dowód osobisty, to potem gdy przez taki rachunek będą przechodziły środki, którymi zainteresuje się prokuratura, to odpowiedzialność karna grozi MNIE. I to jest straszne i to jest wina banku.

Ale jest jeszcze straszniejsze zagrożenie: kretyński “Profil Zaufany”. Dzięki idiotycznemu pomysłowi zakładania tego profilu przez bankowość elektroniczną, rząd daje w efekcie takiemu oszustowi dostęp do MOJEGO profilu i MOICH danych osobowych (podatkowych, paszportowych i mnóstwa innych) które się “jednym kliknięciem” z rejestrów państwowych “zaciągają”. Dzieje się to bez mojej wiedzy i zgody – ba, nawet jak już mam profil zaufany to nie mogę zablokować dostępu do niego przez bankowość elektroniczną.

Jestem zażenowany i przerażony tak robioną “cyfryzacją”. O udostępnieniu mojego adresu zameldowania każdemu lekarzowi w tym kraju już nawet nie wspominam…

Niestety wygląda, że nie planują przy okazji wyłączyć maskowania hasła. Z jednej strony nowoczesność w postaci U2F, a z drugiej archaizm, jakim jest maskowane hasło. Gdzie tu sens i logika?

W czym Ci przeszkadza archaizm i dlaczego uwazasz, ze to w ogole jest archaizm? Pytam na serio

Maskowanie hasła bezpieczeństwo zmniejsza, ale za to marketingowo wygląda lepiej dla niezorientowanych ludzi.

@niebezpiecznik

Skoro udało się wam namówić bank do implementacji u2f, to może uda się też namówić do wyłączenia maskowania hasła.

Niestety nie jestem w stanie dodać klucza do konta ING.

Próbowałem z kilkoma różnymi kluczami (Yubico Security Key, YubiKey 5) i przy pomocy różnych przeglądarek via USB oraz NFC.

Za każdym razem dostaję ten sam błąd (przy 3 etapie: Nadawanie nazwy):

“Coś poszło nie tak

Urządzenie nie wspiera FIDO2.”

W innych serwisach (google, cloudflare… ) U2F działa bez problemowo.

Fido2 trzeba to skonfigurować w kluczu za pomocą aplikacji od yubico, jak będzie wykonana konfiguracja to zadziała, trochę mylący jest ten komunikat

Sprawdź w YubiKey Manager czy masz włączone FIDO2 na kluczu

Problemem nie jest wyłączone FIDO2, ponieważ mam je włączone (na tych kluczach, które wspierają FIDO2). Komunikat o braku FIDO2 jest mylący – do tego jeszcze wrócę.

Natomiast, jak się okazuje, problemem było to, że przy próbie dodania klucza nie zgadzałem się na to aby witryna login[.]ingbank[.]pl mogła odczytywać rozszerzone informacje o kluczu. Gdy się na to zgodziłem, klucze zostały dodane pomyślnie.

Wracając jeszcze do FIDO2, to w komunikatach ING wielokrotnie pada informacja, że klucz musi wspierać standard FIDO2.

Jednakże posiadam również klucz Yubico, który nie wspiera FIDO2, a mimo to został z powodzeniem dodany, tzn. niebieski klucz Yubico USBA (bez NFC) rozpoznawany przez YubiKeyManager jako “FIDO U2F Security Key” z firmware 4.3.1.

@Grid U2F i FIDO2 sa czesto ze soba kompatybilne. Devsi czesto wdrazajac jedno, wdrazaja takze drugie. I podobnie z kluczami: jak jest FIDO2 czesto jest U2F.

Klucz dodany, poszło bez problemu.

Tylko pytanie czy w placówce nadal (jak ok rok temu) wymagają zeskanowania dowodu osobistego? Przecież do większy security risk niż brak klucza U2F…

W Santander zwykle pisze się oświadczenie, że nie wyrażam zgody na skan dowodu (zawsze proponuje podpis zaufany z warstwy elektronicznej DO), a w ING rok temu ni kuku…

Pytanie trochę nie na temat, ale skłoniło mnie do niego zdanie o korzystaniu antywirusów. Co myślicie na temat antywirusów na linuxie, czy są potrzebne? W internecie można się spotkać z różnymi opiniami, np. tutaj https://help.ubuntu.com/stable/ubuntu-help/net-antivirus.html.en jest napisane, że prawdopodobnie nie trzeba (“Anti-virus software does exist for Linux, but you probably don’t need to use it.”, “Whatever the reason, Linux viruses are so rare that you don’t really need to worry about them at the moment.”, “If you want to be extra-safe, or if you want to check for viruses in files that you are passing between yourself and people using Windows and Mac OS, you can still install anti-virus software.”). Czy uważacie, że antywirus na linuxie jest potrzebny, a jeśli tak, to czy polecacie jakiś konkretny?

Spotkać w polsce, użytkownika desktopowego linuxa, to jak spotkać białego niedźwiedzia — niby są (zoo) ale nikt nie zakłada przed domem wnyk na te stworzenia.

Dlatego złodzieje też nie polują na białe niedźwiedzie, tylko na użytkowników windowsa, bo po prostu jest ich więcej.

Więc wszyscy linuksowcy, mogą śmiać się z wirusów, do czasu puki desktopowy linux jest w niszy — nie jest na celowniku złodzieji.

Wszędzie piszę desktopowy linux, bo takich jest mało, w porównaniu do serwerowych linux-ów, na nie wirusów / włamów jest już zdecydowanie więcej i o tym już desktopowi linuksowcy milczą xD.

Inna sprawa, to wektory ataków:

– pushing/wyłudzenie/socjotechnika: wcale nie łamią cyfrowych zabezpieczeń, tylko oszukuje klienta, czyli system nie ma znaczenia

– przeglądarki internetowe/program pocztowy/ściagnięty plik: będące główną furtką do internetu/zainfekowanego pliku, mają często wspólny kod dla różnych systemów operacyjnych, wiec jak złodziej przebije zabezpieczenia przeglądarki, to później już z górki, sprawdza system operacyjny i uruchamia odpowiedni skrypt do szyfrowania plików użytkownika i prosi o okup

– atak przez sieć lokalną, tu bardziej narażony jest windows, bo jest popularniejszy

– infekcja przez zarażony pendrive — to chyba jedyna prawdziwa przewaga linux-a, bo tych infekcje tą drogą jest więcej na windows niż linux. Tylko że większość osób nie używa pendrive w ogóle, większość plików przesyłamy przez internet

Jeśli nie wprowadzasz w systemie “ułatwień” w rodzaju sudo bez hasła do wszystkiego, to wirus w Linuksie ma bardzo ograniczone pole do działania, a błędów root escalation nie widziałem od lat. A jak jeszcze w systemie masz włączonego SELinuksa czy AppArmora, to szanse spadają bardzo blisko zera.

W skrócie, gdy raz w miesiącu aktualizujesz system, nie zmieniasz konfiguracji usług na dużo mniej bezpieczne (np. próbujesz uruchomić apache jako root) i nie używasz konta root do pracy, to szanse na złapanie malware są na poziomie wirusów grzecznościowych.

@zxcv

@Kenjiro dobrze wytłumaczył. Linux ma tak zrobione zarządzanie uprawnieniami, że typowy wirus który opiera się na zainstalowaniu oprogramowania w systemie nie bardzo ma jak działać.

Natomiast spotkałem się na linuxach ze szkodliwymi wtyczkami do przeglądarki zmieniającymi jej zachowanie (w tym kopanie krypto), linkami powodującymi dodanie szkodliwych kont w komunikatorach, czyli szkodliwym oprogramowaniem wykorzystującym kreatywnie funkcjonalność konkretnych aplikacji. Z tym walczy się inaczej niż przez antywirusy, raczej kwestia konfiguracji, filtrowania ruchu, sprawdzania listy procesów, ten kierunek.

W ING mam jedno z kont – takie do robienia jakichs smiesznych przelewow za np. Deezera czy YT. W zyciu bym tam nie trzymal jakichkolwiek wiekszych pieniedzy.

Gdyż?

@Jan Gdyz sa banki z tokenem sprzetowym lub autoryzacja przez podpis kwalyfikowany.

*kwalifikowany

Czy da się dodać kilka kluczy? Nie znalazłem info o tym w artykule, a dla mnie to podstawowe wymaganie, żeby nie było single point of failure.

Da się i jest o tym w tekście wspomniane :)

“Co się stanie po aktywacji klucza?

Kolejne klucze możemy sobie już dodawać i aktywować samodzielnie. I warto dodać jeszcze jeden (więcej o tym poniżej)”

I to jest bardzo slabe. I co z tego, ze dopielismy wlasny klucz u2f, jak ktos – juz bez wizyty w banku – moze zrobic to samo? Wtedy dostep bedzie autentyfikowal alternatywnym kluczem. Jak dla mnie jest to tylko zabezpieczenie przed odcieciem wlasciciela do dostepu do rachunku ale nie zabezpieczenie przed dostepem kogos obceggo. KAZDE dodanie nowego klucza powinno sie odbywac jak przy pierwszym, czyli w osobiscie w oddziale banku.

Aby dodać kolejny potrzebujesz fizycznie tego pierwszego, więc wizyta w oddziale zbędna.

Rozwiązanie w ing jest niestety zrobione bardzo, bardzo źle, wręcz fatalnie. Niby lepszy rydz niż nic, a jednak.

1. Klucze U2f mogą być używane do logowania, ale raczej w ramach otp/webauthn.

2. Klucze U2f powinny być używane jako metoda 2fa do REJESTRACJI, nie logowania (ewentualnie można wymagać użycia klucza u2f dodatkowo co jakiś czas lub po jakimś zdarzeniu).

Ponowne wymaganie użycia klucza u2f tylko nieznacznie poprawia bezpieczeństwo, a w znacznie większym stopniu odstrasza użytkowników i jest uciążliwe głównie dla nich.

Jeśli atakujący uzyska dostęp do zaufanego urządzenia to jest bardzo prawdopodobne, że uzyska także dostęp do klucza, więc bezpieczeństwo nie wzrasta drastycznie.

Zas jeśli nie uzyskał dostępu do urządzenia to wymog klucza na tym urządzeniu w żaden sposób nie zwiększa bezpieczeństwa…

3. Wyłączenie klucza przez infolinię to jest już kompletny żart. Ale jest związany z tym, że ing nie rozumie idei kluczy u2f i złe je wprowadziło (patrz punkt 2).

Gdyby nie irracjonalne wymaganie klucza u2f do logowania na zaufanych urządzeniach, nie byłoby obawy, że prawdziwy użytkownik utraci dostęp do konta za granicą, i nie trzeba byłoby zostawiać takiej furtki, która jest bardzo niebezpieczna, znacząco zmniejszając bezpieczeństwo całego rozwiązania (choć z uwagi na koszty raczej w przypadku targetowanego ataku).

To wy trzymacie pieniądze w bankach zamiast fizycznie w domowym sejfie? :o

Czegoś nie ogarniam, czy to jest przerzucenie zapewnienia bezpieczeństwa środków i dodatkowych kosztów na klienta? Wydaje mi się, że zapewnienie bezpieczeństwa systemu powinno być po stronie banku? A tu kup sobie, zrób sobie i będziesz bezpieczny?

Właśnie wróciłem z placówki ING i uwaga, bo dosłownie KAŻDE logowanie przez WWW czy w aplikacji mobilnej wymaga klucza. W aplikacji mobilnej przy aktywnej biometrii najpierw używa się biometrii a następnie obowiązkowo trzeba użyć klucza. Więc dosłownie NIC się nie zrobi bez dostępu do klucza U2F.

Jest to meeeega bezpieczne, ale w żaden sposób nie da się z tego swobodnie korzystać. Nie da się w żaden sposób dodać aplikacji do zaufanych i każde logowanie wymaga przyłożenia / podłączenia klucza…

Taki podejściem całkowicie zniszczyli tak świetnie rozwiązanie. Wymagają klucza U2F przy rejestracji aplikacji, to dlaczego nie mogę jej dodać do zaufanych i później logować się normalnie biometrią? Przecież w 100% zabezpieczy to przed phisingiem, bo oszust instalując apkę na swoim telefonie musiałby użyć naszego klucza…

Czyli tak, telefon zabezpieczony blokadą ekranu, później aplikacja zabezpieczona PIN/ biometria, a później jeszcze klucz U2F. Takie rozwiązanie może i będzie dobre dla firm które obracają ogromną gotówką, ale dla klienta indywidualnego ? W 100% wystarczyłoby wymaganie klucza do rejestracji aplikacji.

Oczywiście jest możliwość włączyć klucz U2F tylko dla serwisu www, ale wtedy to nie ma żadnego sensu, bo jeśli chcemy mieć ochronę to wszystkie dostępy muszą być zabezpieczone.

Na prawdę nie każdy nosi cały czas ze sobą klucz U2F, bo nie ma takiej potrzeby. Do tej pory absolutnie wszystkie serwisy z których korzystam i które obsługują U2F dają możliwość dodania telefonu do zaufanych i biometria mi w 100% wystarcza.

ING musi dodać opcjonalną możliwość dodania telefonu do zaufanych… Inaczej będą mieli dosłownie kilka osób z które z tego rozwiązania skorzystają, które później jeszcze je wyłączą przy pierwszym lepszym braku dostępu do klucza…

Stoisz przy kasie, chcesz zapłacić blikiem zbliżeniowym ? Przygotuj klucz i przyłóż do telefonu. OK niby zajmuje to kilkanaście sekund, ale po co to ? Przed czym to zabezpiecza ?

Dokładnie. Zrobili to tak, żeby powiedzieć, że klienci z tego nie korzystali i będą mogli z czystym sumieniem zarzucić to rozwiązanie.

A mnie trochę irytuje w opisach na ING, że średnio raz na akapit przypominają grubymi literkami, że urządzenie ma być zgodne z FIDO2, ale ani razu nie pokazują, który klucz *nie* jest zgodny. Znacie takie współczesne? Niby Yubikey 4 nie jest, ale podłączyć do ING się dał. Na Amazonie znalazłem jeden model Thetisa, który nie mówi wprost o FIDO2.

Również posiadam klucz Yubico, który nie wspiera FIDO2, a mimo to został z powodzeniem dodany (niebieski klucz Yubico USB-A bez NFC rozpoznawany przez YubiKeyManager jako “FIDO U2F Security Key” z firmware 4.3.1)

FIDO2 definiuje jaki klucz jest potrzebny. Co tu cokolwiek niezrozumialego?

Czyli przestępca dzwoni na infolinię, prosi w imieniu ofiary o usunięcie klucza z konta, bo go nie ma (nie zdołał ukraść). I infolinia grzecznie wyłącza zabezpieczenie, aby złodziej mógł bez problemu okraść ofiarę. Bardzo profesjonalne podejście.

Już widzę przestępcę, co ustawia własny klucz na koncie klienta, po to, by ten zauważył, że coś jest nie tak i wszczął alarm.

Jeśli – hipotecznie – mam przy sobie smartfon z aplikacją i taki klucz to kradnąc mi jedno i drugie ktoś z automatu zyskuje dostęp do konta? Czy to jest jako dodatkowe zabezpieczenie i dalej trzeba się logować do aplikacji i potwierdzać po staremu?

Aktywacja klucza w placówce nieskuteczna infolinia nie wie co się dzieje.

Są informacje, że ING nie przemyślało polityki wprowadzenia kluczy, co czyni aplikacje mobilna praktycznie nie funkcjonalą … jeśli do wyświetlenia kodu blik czy zakupu biletu trzeba użyć klucza i np. przestarzałego kodu sms :(

Nie wiem z skąd te informacje o których piszesz ale ja bylem w oddziale ing i aktywacja klucza trwała z 2 minuty. Kody blik w aplikacji działają bez klucza, do kupowania biletów używam jakdojade i doładowanie salda działa ok.

Akurat wyświetlić kod BLIK się da, ale np już przelew na telefon BLIK wymaga użycia U2F.

ING w ogóle nie przemyślało sprawy, jak można uniemożliwić dodanie urządzenia do zaufanych ? I to jeszcze w aplikacji mobilnej ? Po 1 dniu wyłączyłem klucze U2F – przychodzi push i nawet szczegółów nie sprawdzisz tylko wyciągaj klucz i sprawdzaj.

Chyba jedyne co udało mi się zrobić to wygenerować BLIK bez U2F, a że nie mam obecnie karty płatniczej, to generalnie bez klucza nie mogłem nic zrobić. Nawet nosząc go przy kluczach jest to nierealne, żeby co chwilę go używać.

Do tego aplikacja się potrafi zawiesić przy odczycie klucza i trzeba wszystko ponawiać. Albo smartfon pokazuje, że klucz odczytany poprawnie, a aplikacja wymaga ponownego użycia klucza…

Bardzo chętnie korzystał bym z tego rozwiązania, ale jak ING umożliwi dodanie aplikacji do zaufanych, tak by nie trzeba było co chwilę macać klucza… Wylogujesz się i logujesz ponownie po 10 sekundach, bo coś zapomniałeś sprawdzić ? Nie no użyj ponownie klucza, bo pewnie to nie ty się logujesz pomimo, że i tak biometrii trzeba użyć

Po aktywacji U2F w ING najzwyklejsze logowanie wygląda tak: 1. odblokowanie smartfona 2 odblokowanie aplikacji biometrią/ PIN 3 przeklikanie w jaki sposób chcesz użyć klucza nfc/usb/ bluetooth 4. przyłożenie klucza.

Przez www działa to super.

W aplikacji nie polecam tego uruchamiać, pomimo, że bez tego to rozwiązanie nie zapewni pełnej ochrony przez phisingiem

Witam,

Mam konto w ING i faktycznie można. Jest tylko jeden mały kłopot – trzeba osobiście udać się do Banku aby to aktywować. Jakiś czas temu google dał taką możliwość i dało się to zrobić zdalnie. Szkoda, że trzeba się wybrać do Baku i nie można zdalnie.

Pozdrawiam.

Poprawcie zabuga na zza Buga i będzie dobrze.

“Nie trzeba też mieć ze sobą klucza ani nigdzie go “wkładać”.” – bzdura. W instrukcji dla pracowników banku dotyczącej procedury aktywacji kluczy jest jasno powiedziane, że musimy sprawdzić od razu na miejscu czy klient jest w stanie zalogować się do konta ;) To już zresztą zostało zgłoszone do centrali (oddział w Gdyni).

Zgłoszenie do centrali było chyba skuteczne, bo dziś aktywowałem bez użycia/obecności klucza. Czekania na umówione spotkanie było więcej niż samej procedury. ;-)

Weryfikacja tożsamości i podpis (rysikiem na ekranie) pod wnioskiem o aktywację klucza. I to wszystko.

Aktywowałem wczoraj Klucz U2F w ING. Klucze dodałem sam, weryfikacja w placówce, wszystko trwało może 7 min. W domu kliknąłem aktywuj klucz (dwa)- potwierdzenie w aplikacji pinem i tyle. Po logowaniu apka pyta już o klucz. Działa. Nic prostszego. Oczywiście dzień wcześniej się umówiłem na wizytę w banku ING.

No to byłem i uaktywniłem. Śmiechom i żartom nie było końca ;-)

0. Pani: to chce pan połączyć klucz z laptopem? A przyniósł Pan laptop?

1. Po odszukaniu skryptu jak to robić – zaczynamy. Pani pokazuje mi w swoim laptopie regulamin usługi, w tym zgody marketingowe i rodo – długość 9 stron. I zaczyna skrolować. Hola, mówię, albo mam to przeczytać i proszę jakieś 10 minut, albo nie muszę czytać i skoczmy na koniec. Pani zdawała się nie rozumieć bezsensu czynności (albo się twardo trzymała wytycznych). Skończyło się na skrolowaniu. Nie wiem, czy nie podpisałem zgody na przeszczep nerki.

2. Trzeba się pod tym podpisać. “Elektronicznie” czyli w laptopie. Rysikiem na ekranie tego laptopa. No żesz, nadgarstek w powietrzu, łokieć w powietrzu, na ekranie lata jakiś kursor rysikowy ale nie zostawia śladu. Rozłożyć na płasko albo obrócić się da, ale nie jest łatwiej. No nic, postawiłem jakieś kulfony.

3. Podpis trzeba porównać z kartą podpisu. Pani spadła szczęka: ale pana karta podpisu jest pusta. Ja: no nie wiem, ja już kilka dyspozycji składałem, nikt nie protestował, jak to możliwe? Co zrobimy? Pani po krótkim namyśle: wypełnimy kartę podpisu i jeszcze raz zrobimy wniosek o aktywację. Ja: ale to nie ma sensu (tu chwilę tłumaczyłem). Skończyło się na wypełnieniu. No ale Pani się pierwszy raz uśmiała (nieśmiało) z paradoksów w procedurach.

4. Do karty podpisu potrzeba mnie przepytać z danych. Pani: email? Ja: nie pamiętam. Pani: jak to? Ja: no tak to (i tu wytłumaczyłem ideę losowych emaili). To co możemy zrobić? Pani po krótkim namyśle: to usunę tego emaila, a Pan go później wpisze.

Uff, ostatecznie jednak mam aktywny klucz. Trwało to jakieś 25 minut. Chyba jednak mogło być to dużo prostsze.

Widać wszystko zależy na kogo się trafi, ja to robiłem w ich głównej placówce na Sokolskiej to aktywacja trwała mniej niż 3 minuty ;)

Mega ogarnięta Pani- sprawdzenie dowodu, podpis na ekranie, wszystko ultra sprawnie. Przy czym nie wchodziłem ” z ulicy” a byłem wcześniej umówiony na spotkanie w tej konkretnej sprawie.

Ymm, a jaka idea stoi za losowym mailem w przypadku konta w banku? Rozumiem przy zakupach/sklepach internetowych czy różnych serwisach, ale do banku? Może o czymś jeszcze nie wiem, więc będę wdzięczny za wyjaśnienie :)

Pozdro

Aktywacja klucza w placowce całkowicie przekreśla ten jakże wspaniały projekt.

Kto ma czas latać po oddziałach banku? XXI wiek mamy.

A szkoda bo w koncu jakies pozytywne zmiany sie zapowiadały

Robienie kluczowych czynności przy fizycznym kontakcie z urzędnikiem, który potwierdza naszą tożsamość, jest bardzo OK.

Ogranicza ryzyko kradzieży tożsamości, zamiast idiotycznych “profili zaufanych” które zaufane nie są.

Aktywacja klucza sprzętowego powinna być właśnie tylko przy osobistej wizycie w banku. Żeby klucz sprzętowy miał sens, nie powinny być możliwe żadne jego aktywacje ani zmiany przez infolinię albo serwis internetowy.

Mam nadzieję, że za ING pójdą inne banki – a przede wszystkim, że pójdzie za tym rząd i wprowadzi:

– możliwość logowania się do Profilu Zaufanego takim kluczem,

– możliwość korzystania z Profilu Zaufanego bez ujawniania swojego numeru telefonu,

– możliwość zablokowania logowania się do mojego Profilu Zaufanego inną drogą (np. przez bankowość internetową)

Santander: “W najbliższym czasie nie planujemy wdrożenia takiej funkcjonalności”. Dodam, że “pracują” i “myślą” o U2F od 2018 r.

“Klucz U2F to najlepsza forma tzw. drugiego składnika”

Tyle się swego czasu naczytałem o u2f/fido2 i zacnych ideach jak to ma być idioto-odporne, super wygodne, proste w implementacji, mega bezpieczne i na prostej drodze do stania się nowym uniwersalnym 2FA

Tymczasem nim więcej o tym teraz słyszę tym bardziej mam wrażenie, że to jest klucz U2F to najbardziej kretyńska forma tzw. drugiego składnika.

Miały być dowolne postacie klienta, apki, pluginy nawet do przeglądarki a tymczasem wychodzi na to że ponoć cały standard pisany jest głównie pod klucze sprzętowe i ich certyfikację przez FIDO.

Tak, jak ktoś ma dużo w banku czy ja wiem jest prezydentem to spoko jest to kolejna opcja, ale dla przeciętnego kowalskiego, żeby się logował do stron internetowych… jeśli ktoś myśli że ludzie będą kupować klucze za setki złotych, nosić je zapięte z brelokiem u pasa i co płatność w żabce wyciągać, przykładać do telefonu, jeszcze palcem na kluczy biometrię sprawdzać, odblokowywać płatności, w apce do której też już się palcem/hasłem logował….

…

to ten ktoś kto tak myśli ma nierówno pod sufitem.

Tyle gadania o tym jak zbyt uciążliwe polityki bezpieczeństwa przynoszą efekty przeciwne do zamierzonych a tu siup, wszystko sru przez okno wywalone.

Widzę jakiś jeden projekt na githubie coś na maca próbuje implementować ale nie wiem ile z tego działa i jest faktycznie kompatybilne, no ale zobaczymy może się polepszy w przyszłości.

Nie musisz miec klucza do platnosci w zabce przeciez.

Niestety, ale jeśli ktoś nie ma karty płatniczej i chce sobie przełączyć płatność na blika zbliżeniowego to już wtedy musi przyłożyć klucz U2F, więc w moim przypadku żeby zapłacić w żabce musiałbym użyć klucza U2F, bo w telefonie mam inną domyślną metodę płatności.

@pppoe ma w 100% racje, że zbyt uciążliwe polityki bezpieczeństwa dają przeciwne efekty do zamierzonych, podam na swoim przykładzie – aktywowałem klucze U2F i do przeglądarki i do aplikacji i nie wytrzymałem 1 dnia i już klucze z aplikacji usunąłem.

Poza wygenerowaniem kodu BLIK bez klucza nie mogłem zrobić NIC.

Przed czym ma chronić przykładanie klucza na zaufanym urządzeniu za każdym razem ? Przecież i tak telefon musi mieć aktywną blokadę ekranu, aplikacja jest zabezpieczona PIN/ biometrią. Przed czym to zabezpiecza ? Jeśli chodzi o dostęp zdalny to jeśli dam się namówić na przejęcie kontroli nad telefonem to i klucz U2F też bym pewnie przyłożył.

A tak to obecnie przez www na moje konto nikt się nie zaloguje bez klucza (no chyba, że przekona pracownika infolinii do wyłączenia tej opcji, ale wtedy to już nie wina klienta), a aplikację aktywuje każdy kto zna moje dane i ma dostęp do mojego numeru tel. Aplikacja przy obecnym ustawieniu nie wymaga ani klucza U2F ani nawet hasła. Gdyby była możliwość dodania telefonu do urządzeń zaufanych to ja swobodnie bym z aplikacji na swoim sprzęcie korzystał, ale już nikt obcy bez dostępu do klucza aplikacji by nie zarejestrował…

Jeśli ING chce poprawić bezpieczeństwo to niech w końcu pozwolą przejść na pełną autoryzację operacji aplikacją bez korzystania z SMS. Ale wymaganie klucza U2F przy każdym uruchomieniu aplikacji w większości przypadków spowoduje wyłączenie tego zabezpieczenia przez użytkowników niż jakąś realną ochronę.

Tylko klucze U2F typu Yubikey?

A jeśli jakiś człowieczek ma w lapku lub PieCu klucz TPM-2.0 to też da się go tam zapiąć zamiast U2F?

O ile klucz Yubiko dosyć łatwo zgubić, to już PieCa który stoi pod biurkiem (ma TPM zapięty na mobo) zgubić jest dużo trudniej.

Yubikey to akurat najwieksze badziewie na rynku i dodatkowo z zamknietym firmwarem. Sa alternatywy.

Ciekawe jakie? Chętnie poznam coś tańszego i o nie większych wymiarach.

To do tych, którzy uważają, żę skoro mam telefon zahasłowany, a apkę na biometrię czy pin, to klucz u2f jest nadmiarem. To sa oceny ludzi, ktorzy wiedza co czynia, a hasła maja odpowiednie. Ale chyba odrozniamy ogol populacji od jakiejs waskiej grupy, uswiadomionych userow? Bank przy ocenie i wyborze kieruje sie mniejszym zlem, gdybym byl decydentem w tej sprawie w ing tez bym zdecydowal, ze klucz przykladamy takze przy wczesnieszym potwierdzeniu biometrycznym, nawet na urzadzeniu zaufanym. Akurat moje wieloletnie doswiadczenie z ludzmi w tzw. sferze IT mowi mi, ze ludzi w tej dziedzinie sa w zdecydowanej wiekszosci slabi, leniwi, nawini i bardzo malo wiedzacy. Jako bank nie mam pewnosci, jakie haslo na telefonie ma Kowalski, czy nie ustawil pinu 1111 wiec nie moge traktowac tych danych jako warstwe zabezpieczen dla aplikacji bankowej. Nie wiem tez, czy Kowalski lekkomyslnie nie zostawia tabletu w miejscach, gdzie ktos go moze przejac. W tym konteskcie “upierdliwe” przykladanie klucza jest po prostu uzasadnione.

Nie wziąłeś tylko pod uwagę tego, że kluczy U2F nie aktywują osoby nie techniczne , bo nie będą wiedziały co to, nie będą chciałby wydawać kilku stówek na zakup kluczy itd

Z kluczy U2F i tak skorzystają tylko bardziej świadome i techniczne osoby, więc powinna być możliwość dodania urządzenia do zaufanych… Przy dodaniu urządzenia do zaufanych i tak jest znacznie bezpieczniej niż całkowicie bez klucza, bo obca osoba nie aktywuje aplikacji na swoim sprzęcie, na zaufany smartfon i tak jest zabezpieczony.

I ok, większość używa prostych PIN-ów itd, ale takie osoby jednocześnie nie będą kupować i dodawać kluczy U2F.

A przez to jak obecnie ING wdrożyło obsługę kluczy U2F musiałem je całkowicie usunąć z aplikacji, więc teraz apka nie jest w ogóle chroniona przez U2F… Nie rozumiem takiego podejścia, jak nie masz klucza U2F to dodawanie urządzeń do zaufanych, korzystanie z biometrii itd jest OK, ale jak dodajesz kolną warstwę ochrony i chcesz być bezpieczny, żeby nikt bez klucza nie mógł ZAREJESTROWAĆ NOWEJ aplikacji to już nie możesz tego zrobić, bo jeśli aktywujesz klucz U2F to KAŻDE logowanie wymaga U2F, więc nawet przelewu na telefon BLIK na szybko nie puścisz.

Przecież jak ktoś nie chce to nie musi dodawać urządzenia do zaufanych i przykładać klucz przy każdym logowaniu, ale moim zdaniem musi zostać dodana opcja dodania telefonu do zaufanych, tak żeby klucz przyłożyć raz przy rejestracji, a później logować się tylko biometrią…

Tak się tylko wtrące, że klucz U2F (w kanale WEB) to każdemu nietechnicznemu bliskiemu powinno się skonfigurować i ustawić. Aplikacja mobilna jest, z mojej perspektywy, sprawą drugorzędną. Główny cel to przeciez ubicie wektora przez phishing.

I znowu rozbijamy sie o wiekszosc. Nie wiesz ile nietechnicznych wezmie ten klucz, dopiero empiria to zwerifikuje, ale jakies szacunki musieli przyjac. Nie mozesz zalozyc, ze tylko kumaci to beda obslugiwac, bo usluga powoli bedzie obrastac userami. Odwracajac troche kota ogonem mozna tez powiedziec, ze to dobre rozwiazanie rowniez dla “paranoikow” – wlasnie tych technicznych, ktorzy chca DODATKOWO (a nie zamiast) zabezpieczyc swoje zasoby w banku. Coz, wywazenie, wywazenie, wywazenie i punkty widzenia – ci z banku maja inne przez pryzmat tego, co wiedza oni, a my nie my.

A propos PIN-u. Można mieć nie wiadomo jak skomplikowany, ale jeśli trzeba go wpisywać do aplikacji w obecności innych ludzi, to praktycznie trzeba by go zmieniać po każdym użyciu.

Przykład. Możliwość kupienia biletu na autobus/tramwaj w aplikacji bankowej. Jestem w zatłoczonym autobusie, nade mną kamera autobusowego monitoringu. Wybieram kupno biletu, aplikacja prosi o zalogowanie palcem. Wybieram konkretny bilet, aplikacja prosi o wpisanie PIN-u. Zatwierdzam bilet i jako że jestem świeżym klientem (zakładam, że przy większym stażu jest inaczej), przychodzi sms z kodem do przepisania. Ale PIN już poszedł w świat.

Sejm przyją ustawę, smsy beda weryfikowane https://orka.sejm.gov.pl/proc9.nsf/ustawy/3069_u.htm

Coprawda, trzeba poczekać, ale wg mnie operatorzy juz wdrażają zmiany.

Czy klucz mi jest potrzebny jak uzywam tylko aplikacji mobilnej banku i nie instaluje nie wiadomo jakich aplikacji?

Myślałem że przeniosę konto do ING ze względu na klucze, ale przeczytałem że klucz może być usunięty przez infolinię oraz przez doradcę , to jakieś fatalne nieporozumienie. Bo niby jakiś turysta po pijaku zgubił klucz i nie może płacić w barze, więc trzeba dać mu możliwość usunięcia klucza dzwoniąc na infolinię. Już widzę jak oszuści dzwonią na infolinię a uczynni konsultanci zdejmują moje zabezpieczenia. Zapaliła mi się czerwona lampka! Wybiorę bank który nie daje możliwości usuwania kluczy konsultantom i doradcom. Miało być świetnie i bezpiecznie a wyszło jak zwykle.

Takiego nie będzie.

A próbowałeś usunąć autoryzację U2F przez konsultanta? Najpierw spróbuj…

Czy może mnie ktoś uprzejmie poinformować, czy aktywacja w placówce ING wymaga oprócz dowodu osobistego, także telefonu komórkowego w celu odebrania wiadomości SMS i podania kodu?

Do placówki wystarczy zabrać sam dowód osobisty, żadnych kodów SMS się nie podaje. Kody SMS podaje się tylko przy dodawaniu kluczy, ale to robisz na swoim sprzęcie w domu. W placówce tylko okazujesz dowód i się podpisujesz.

No cóż wróciła pewna idea tokena który miałem do konta :)

Czy ktoś z Was ma podobnie jak ja? Na iPhone z iOS 16 klucz działa z aplikacją ING. Natomiast na iPhone z beta 17 nie mogę się zalogować, komunikat „Błąd wykonania transakcji (D)!”

no i na dzień 11 paździenika mam wciąż ten sam błąd w iOS 17

Wszystko pięknie by było, gdyby nie brak możliwości aktywacji klucza dla kont biznesowych, gdzie to tak na prawdę ma sens. Na pytanie kiedy się to zmieni odpowiedziano mi: “Jednostka przekazała nam, że nie są w stanie przewidzieć jeszcze czy i kiedy ten rodzaj kluczy zabezpieczeń zostanie zaimplementowany do ING Business.”

Wreszcie, późno, ale już wiem o kluczu w banku i to moim. Pytałam i pytałam, dlaczego nie wprowadzacie kluczy. I proszę – niespodzianka. GRATULACJE

od wejścia iOS 17 na moim iPhone 13 Mini U2F z NFC nie działa w apce ING; od dwóch tygodni bank tego nie może rozwiazać; a jak u Was?

[…] lepiej widoczne już na ekranie logowania. A skoro jesteśmy przy logowaniu, to przypomnijmy, że aplikacja Moje ING obsługuje klucze U2F, co jest ewenementem w polskiej branż bankowości […]

Czy klucz nie chroni również przed złośliwym oprogramowaniem skoro do zalogowania się potrzebuję dodatkowej weryfikacji w postaci klucza i kodu PIN do niego?