8/8/2023

Ludzie w naszej branży lubią myśleć, że celem oszustów są “zwykli użytkownicy”. Tymczasem przestępcy wiedzą, że “techniczni” podejmują wiele ryzykownych zachowań, choć są to zachowania inne niż standardowe. Czy pobierając fragment kodu z Githuba zawsze miałeś pewność co do intencji jego twórcy?

Każdy wie, że na Githubie znajdują się repozytoria “śmieciowe”, częściowo niebezpieczne albo wręcz opracowane pod przekręt. Firma VulnCheck natyka się na nie regularnie w czasie swoich rutynowych prac. Zwykle kończy się to zgłoszeniem repozytorium i usunięciem go z Githuba, ale tego lata firma zauważyła coś bardziej niepokojącego – fałszywe repozytoria, które konsekwentnie powracały po usunięciu. Ich twórcy włożyli trochę więcej pracy w to, aby wyglądały przekonująco. Strony na Githubie były ładnie zorganizowane, ze zdjęciem badacza i linkami do profili na Twitterze (również fałszywych). W profilach były linki do strony firmowej i choć linki nie działały to na pierwszy rzut oka wyglądały nieźle.

Oto przykładowa githubowa strona jednego z “badaczy”.

To był rzekomo Greg Sanderson z firmy High Sierra Cyber Security. Niestety trudno jest znaleźć działającą firmę o tej nazwie (nawet rekreacyjnie to sprawdziliśmy w rejestrach z ponad 140 krajów i nic). Zdjęcie da się połączyć Philem Stokesem z Sentinel One, cytowanym m.in. w niemieckiej prasie.

Na tę samą fałszywą tożsamość założono także konto na Twitterze, którego pozostałości są jeszcze w Archive.org.

Jak widzicie, na wpisy Sandersona reagowali Marko Hadzic i Andrei Kuzman. To też były fałszywe tożsamości (zarówno na Githubie jak i na Twitterze). Twarz rzekomego Andreia Kuzmana to tak naprawdę twarz Curta Barnarda z firmy Rapid7. Trochę problemów sprawiła nam twarz Marka Hadzica (fotki były kiepskiej jakości), ale ostatecznie ustaliliśmy, że wykorzystano wizerunek Suna Knudsena wspomnianego na stronie nimblebubble.com. Tropienie kolejnych fałszywych kont i wykorzystanych twarzy mogłoby być fajną zabawą, ale pójdźmy dalej.

Dziura na Discordzie?

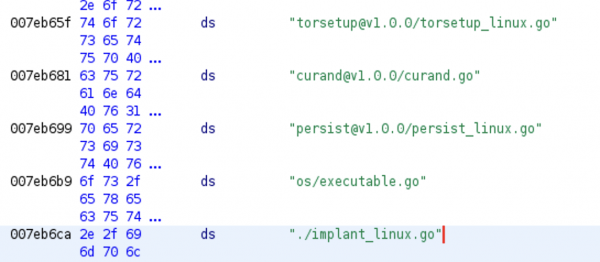

Na fałszywych repozytoriach znajdowały się rzekomo kody proof-of-concept pozwalające na wypróbowanie błędów, jakie fałszywi badacze mieli znaleźć w Chrome, Exchange albo Discordzie. Znane marki mogły przyciągać. Tak naprawdę kod zawarty w pythonowym skrypcie poc.py pobierał złośliwy plik binarny i uruchamiał go na komputerze (co nietrudno było przewidzieć po pobieżnej analizie kodu). Dostarczany payload był różny w zależności od systemu operacyjnego ofiary i co ciekawe payload dostosowany pod Linuksa miał znacznie niższy detection rate na VirusTotal niż payload windowsowy. Jeśli ktoś uważniej mu się przyjrzał to mógł zauważyć, że przestępcy niespecjalnie ukrywali naturę pliku.

W tym przypadku ktoś włożył dużo pracy w przekonujące fałszywe tożsamości, a mniej przejmował się tym, że malware wyglądał na malware. Niestety właśnie takie podejście mogło prowadzić do udanych ataków, a próby ponownego uruchamiania fałszywych kont sugerują, że to się przestępcom opłacało.

“Techniczni” na celowniku oszustów

Brak uwagi i skłonność do pewnych ryzyk to nie jest wyłącznie cecha osób “nieświadomych”, które “nie wiedzą co robią”. W rzeczywistości da się wykorzystać brak uwagi u każdego, nawet u technicznego guru. W Niebezpieczniku opisywaliśmy takie zjawiska jak np. zalewanie ekosystemu Pythona fałszywymi bibliotekami, a przecież ofiarami w tym przypadku mogli stawać się deweloperzy oraz inne osoby korzystające w pracy z języków programowania (np. analitycy danych).

Osoby techniczne też robią błędy pod wpływem emocji, zwłaszcza przy zetknięciu z jakimś obiektem pożądania. W branży bezpieczeństwa takim obiektem jest multi-narzędzie Flipper Zero, którego podaż jest ciągle znacznie mniejsza od popytu. Z tego powodu w sieci pojawiają się fałszywe strony rzekomo oferujące sprzedaż Flipperów. Przyjrzała się im m.in. firma MalwareBytes i zauważyła, że jeden z portfeli kryptowalut powiązanych z fałszywym sprzedawcą odnotował wpływy środków. To o czymś świadczy.

Motyw Flippera Zero był też wykorzystywany w kampaniach phishingowych, o czym donosił na Twitterze spec od bezpieczeństwa Dominic Alvieri. Tylko czy Alvieri to prawdziwy ekspert, czy tylko konto na Twitterze? No cóż. Nie dowiecie się póki nie sprawdzicie 😈.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Troszkę to dziwne, że niezastosowali ChatGPT by wygenerować urywki kodu aktywujące fałszywy payload lub samego generatora twarzy, by stworzyć fałszywą postać na zdjęciu.

Bo… – i tutaj jest spoiler – to i tak łatwo byłoby poznać, że to bot generujący fałszywe exploity. :D

To właśnie owych “technicznych” łatwo złapać na phishing, bo większości się wydaje, że są obeznani z bezpieczeństwem, a okazuje się, że tylko z konkretną technologią swojego zawodu, zaś jedno i drugie to zupełnie coś innego.

A zwrócenie uwagi na starą zasadę, że bezpieczeństwo to nie stan, a proces, powoduje wielkie oczy “o czym ten gość do mnie mówi”.

Bo jak pisał książę de la Rochefoucauld w swoich “Maksymach i rozważaniach moralnych”:

Najpewniejszy sposób aby być oszukanym, to uważać się za sprytniejszego od innych.

Cenne obserwacje !

Dla mnie to sie przeklada na zachowania w zupelnie innej branzy, niszowej ale takze zwiazanej bardzo mocno z informacja. Te same modele w kwestii fejkowych danych.

Bo ‘Falszywe fragmenty kodu’ to temat wrecz uniwersalny… fascynujace.

Pozdr.

Od razu widac ze koles jest podstawiony (zorientowalem sie w mniej niz 2 sekunty),to te jego zaimki: he/him… Zeby byc cokolwiek wiarygodnym jako osoba technicznie kompetentna, zaimki pokroju: thee/thou/thy/thyself/ye to absolutne minimum.

@WkurzonyBialyMis90210

Najsłuszniejszy zaimek to IT/IT/IT ! Chyba że wśród devów Git/Gits ;)))

Będzie analiza raportu Clout z IG i rzekomych ddsów?

Co można zrobić w przypadku znalezienia takiego repo/takie przekrętu? Report abuse na repozytorium wystarczy, czy trzeba się więcej napocić?

A juz bardziej na powaznie:

– Po pierwsze, uruchamianie *tajemniczych* binarek z internetu, czy skryptow bez uprzedniego ich przeanalizowania przez “ekspertow” [facepalm]

– Po drugie, skoro mikrosoft podpierniczyl kod z githuba do tego swojego AI, a kod z githuba jak najbardziej moze byc malware, to jak wysokie kary beda placic firmy za popelniane z napedzanej chciwoscia glupoty (sztucznej inteligencji) przestepstwa, czy to w wyniku glupiego przypadku, czy celowego karmienia AI wadliwie opisanym niebezpiecznym kodem?

@Dominik,

Ja na to patrze tak – jesli platforma nie ma mechanizmow na kontrole tego typu degeneracji kodu (np. jest problem nawet zglosic, nie mowiac o reakcji) to nie ma sensu tam siedziec.

Ja sam miałem kiedyś rozmowę z przedstawicielem amerykańskiej firmy zajmującej się bezpieczeństwem co to rekrutował programistów z backgroundem w dziedzinie bezpieczeństwa. Po sprawdzeniu rejestrów okazało się, że o wszem ta firma istniała – zarejestrowana w różnych stanach – ale dawno zamknęła się, aczkolwiek cały czas aktywnie działa na LinkedIn. Pisałem tu i tam z prośbą o pomoc- nigdzie odzewu. Ba nawet sam niebezpiecznik i zaufaną trzecią stronę próbowałem zainteresować bo to ciekawa historia, że ktoś próbuje szukać ludzi z backgroundem w ogólnie pojętym cyber-security do nieistniejącej firmy, ale też zero zainteresowania.

Także sam fakt, że firma gdzieś tam istnieje, działa aktywnie w danej branży, nie oznacza od razu, że jest prawdziwa.

Przecierz i tak nie dowiedzieli sie niczego konkretnego, zwlaszcza od specjalisty od spraw bezpieczenstwa, zwlaszcza na poczatkowym etapie rekrutacji zanim mial on mozliwosc cokolwiek zweryfikowac…