24/6/2018

Przed weekendem, niektóre serwisy internetowe podały za ZDNetem sensacyjną wiadomość, że odkryto przerażającą dziurę, która umożliwia błyskawiczne obejście kodu blokady ekranu w iPhonach (nawet tych z najnowszą wersją iOS). Niektóre media poszły nawet krok dalej i sugerowały, że to właśnie z tej dziury do odblokowywania iPhonów korzystają współpracujące z służbami firmy Cellebrite i Greyshift. Wszystko jednak wskazuje na to, że posiadacze iPhonów mogą spać spokojnie. Odkrywca luki się pomylił i po głębszej analizie przyznał, że jego atak w ogóle nie działa. Istnienie “dziury” zdementowało też Apple.

Dziura której nie było

Za całe zamieszanie odpowiedzialny jest Matthew Hickey, który w piątek zatwittował, że znalazł prosty sposób na wielokrotne wprowadzanie kodów odblokowujących iPhona:

Hacker uwiarygodnił swój atak takim filmikiem:

Zabezpieczenie przed autoskasowaniem danych po 10 błędnie wprowadzonym kodzie miało zostać ominięte poprzez jednorazowe przesłanie do iPhona (poprzez podpięty kabel Lightning) ciągu kolejno następujących po sobie kodów bez spacji. Dla czterocyfrowych kodów, ciąg miał wyglądać tak:

0000000100020003...9999

Metoda ataku miała działać na najnowszych iOS (do wersji 12 włącznie) a iPhone miał automatycznie, według Hickey’a, przyjmować kolejne znaki z ciągu jako potencjalne kody blokady. W dodatku, wpisywanie ciągu znaków miało działać na priorytetowym przerywaniu i właśnie to miało powodować obejście mechanizmu służącego do zliczania błędnych prób.

Na szczęście, to nieprawda

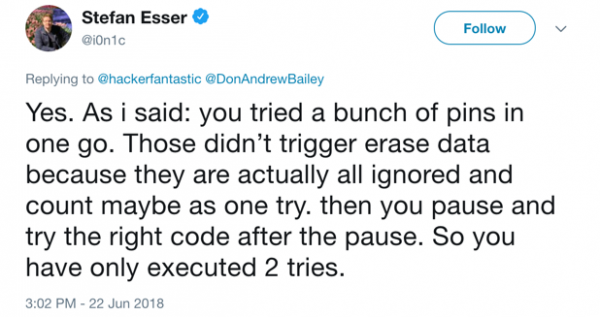

Jak zauważył Stefan Esser, w rzeczywistości ciąg wprowadzanych kodów blokady był zawsze zliczany jako 1 niepoprawnie wprowadzony kod, choć GUI iPhona sugerowało, że każdy z kodów w ciągu był niezależnie wprowadzany i osobno “weryfikowany”.

Błędne zrozumienie błędu przez Hickey’a wynikało z niedoskonałości jego metody badawczej: pauzował wprowadzany ciąg kolejnych kodów blokady po pewnym czasie (bo nie chciało mu się czekać 92 tygodni na przejście przez wszystkie kombinacje), a następnie wpisywał poprawny kod. iPhone poprawny kod odbierał jako zaledwie 2 podejście do wpisania kodu.

Apple: “on to źle przetestował”

Apple całość skomentowało oficjalnie. Jednym zdaniem:

The recent report about a passcode bypass on iPhone was in error, and a result of incorrect testing

Ale nawet gdyby taki błąd istniał, to nie stanowiłby dużego problemu

Przynajmniej dla tych, którzy stosują alfanumeryczny kod blokady ekranu. Czas potrzebny na “sprawdzenie” wszystkich kombinacji dla alfanumerycznego kodu blokady ekranu jest po prostu ogromny.

Zresztą już sam 6-cyfrowy kod dostępu to game over. Przejście przez wszystkie kombinacje wyniosłoby wg Hickey’a 92 tygodnie, a za parę tygodni Apple wprowadza aktualizację pt. “USB Restricted Mode“, która całkowicie wyłącza port USB, jeśli iPhone przez 1 godzinę nie zostanie odblokowany poprawnym kodem.

Nawet jak znajdziesz działający sposób na ominięcie mechanizmu autodestrukcji po 10 błędnie wpisanych kodach, to od teraz masz i tak jedynie godzinę na odgadnięcie poprawnego kodu.

Ta aktualizacja sprawi, że przestaną działać usługi oferowane organom ścigania przez firmy Cellebrite i Greyshift. Pierwsza odblokowuje telefon nieznaną techniką i wymaga przesłania go do swojej siedziby. Druga za 15 tysięcy dolarów sprzedaje służbom urządzenie GreyKey, które policjanci samodzielnie mogą podpiąć pod port Lightning zdobytego urządzenia i rozpocząć “bruteforcing” kodów blokady (wciąż oficjalnie nie wiadomo jaką techniką).

Mam iPhona — co robić, jak żyć?

Ustaw alfanumeryczne hasło i upewnij się, że kasowanie danych z telefonu po 10-ciokrotnym błędnie wprowadzonym haśle jest aktywne.

Jeśli jesteś paranoikiem i boisz się, że ktoś siłowo zmusi Cię do odblokowania twojego iPhona palcem lub twarzą, to po prostu nie korzystaj z TouchID i FaceID, albo naucz się w sytuacjach zagrożenia wywoływać mechanizm SOS, który natychmiast blokuje biometrię (wystarczy jednocześnie nacisnąć klawisze “volume down” i sleep”).

Pamiętaj też, że służby wcale nie potrzebują znać Twojego hasła, mieć Twój palce lub twarz. Mogą (i najczęściej właśnie tak robią) odblokować Twojego iPhona kluczami “parowania”, które można pozyskać z każdego z komputerów, z którym synchronizowałeś telefon. Dlatego zadbaj też o bezpieczeństwo samego komputera — szyfrowanie dysku to podstawa, ale warto też wdrożyć inne porady. Ostatnio kilka z nich opisaliśmy w artykule pt. “Jedziesz do Rosji na Mundial? Musisz na to uważać!“.

PS. Większym problemem dla użytkowników iPhona może się okazać ten remote jailbreak, który działa na iOS 11.4 beta i iOS 12, zdalnie przez WWW. Kod nie został jeszcze ujawniony, ale radzimy na wszelki wypadek chwilowo odstawić Safari (i każdą aplikację, która z niej pod spodem korzysta).

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Już widzę jak ludzie będę innym wpisywać 10 razy zły pin żeby stracili dane. :(

Wydaje mi się, że ta opcja istnieje głównie dla osób które wolą stracić dane niż by obca osoba zyskała do nich dostęp.

Często dane da się jakoś odzyskać, ale nie sprawisz, że ktoś je odzobaczy.

Przykładowo: jeśli iPhone jest telefonem firmowym mogą być na nim informacje które nie powinny z różnych powodów wyjść poza firmę (bo mogą np. ułatwić atak hakerski, lub są to po prostu jakieś tajemnice firmowe), ale są gdzieś zapisane też na serwerach firmy czy nawet na urządzeniach innych pracowników. Lepiej jest więc stracić dane z tego telefu niż by ktoś spoza firmy zyskał do nich dostęp.

Plus dochodzi tu kwestia policji i inhlnych służb. Podejście “nie mam nic do ukrycia więc nie interesuje mnie to” może się jednak kiedyś odbić i może lepiej wtedy nie dawać możliwość i zyskania dostępu do telefonu bez twojej zgody :)

Każda kolejna próba ma dłuższą blokadę czasową. Przy 10 próbie to była chyba godzina. Więc takie przypadkowe kasowanie trochę zajmie.

5 incorrect passcode entries in a row – iPhone is disabled, try again in 1 minute

7 incorrect entries in a row – iPhone is disabled, try again in 5 minutes

8 incorrect entries in a row – iPhone is disabled, try again in 15 minutes

9 incorrect entries in a row – iPhone is disabled, try again in 60 minutes

10 incorrect passcode entries – iPhone is disabled, connect to iTunes (or the iPhone wipes itself of all data if self-destruct mode is turned on)

Dzieci bardzo lubią „bawić się” smartfonem mamy/taty pozostawionym nieopatrznie w zasięgu ich wzroku … :-(

Od dwóch lat mam zaszyfrowanego Androida, który po 10 złych kodach czyści dane.

Jeszcze mi się nie zdarzyło przypadkowe wpisanie PINu tyle razy źle, a mam dwuletniego dzieciaka.

A jeśli masz znajomych, którzy dla jaj sformatują Ci smartfona (albo zrobią to nieświadomie, bo próbują się dobrać do jakichkolwiek Twoich danych), to pora zmienić znajomych.

Taka możliwość brzmi groźnie, ale po pierwsze nie jest to domyślna włączona opcja, a po drugie jak wynika z rozpiski wyżej procedura zajmuje ponad godzinę. Raczej mała szansa, że zostanie to wykonane przez przypadek, nawet przez małe dziecko.

Raz już miałem okazję “naprawiać” telefon znajomego, któremu koleżanka “dla zabawy” wyczerpała próby narysowania wzoru (pojawił się komunikat o zalogowanie do konta google, no ale… transmisja danych wyłączona, wifi wyłączone, brak jakiegokolwiek internetu i weź tu się zaloguj).

Na szczęście jedno miał włączone – debugowanie USB. No to do konsoli i:

rm /data/system/gesture.key

sqlite3 /data/data/com.android.providers.settings/databases/settings.db “UPDATE system SET value=0 WHERE name=’lockscreen.lockedOutPermanently’;”

Swoją drogą poważny fail, jeżeli w tak banalny sposób jak podawanie błędnych kodów przy braku jakiegokolwiek połączenia internetowego idzie uceglić andka :/

> mechanizm SOS, który natychmiast blokuje biometrię (wystarczy jednocześnie nacisnąć klawisze “volume down” i sleep”).

Nie wiem jak w ajfonie dziesięć, ale w normalnych jest to pięciokrotne przyciśnięcie “sleep”.

>na wszelki wypadek chwilowo odstawić Safari (i każdą aplikację, która z niej pod spodem korzysta).

A na iOS czasem nie jest tak, że każde webview ma pod spodem safari?

Przecież blokadę USB już udało się obejść czym pochwalilo się FBI. Czas na sprostowanie, czy też to nie zamieściła tak jak inne serwisy i jak to robiliście w przypadku androida?

citation needed

Warto dodać, że w starszych iphoneach mechanizm SOS jest wywoływany przez pięciokrotne przyciśnięcie przycisku sleep.

Czy ciąg 00000001… można zoptymalizować? Typu: 000010 to już próby: 0000, 0001, 0010?

Było wykonywane takie optymalizowanie do otwierania bram garażowych (były o tym artykuły), bo zakładając hasło 4 znakowe, np. ciąg 6 znaków się liczy jako trzy hasła do sprawdzenia (kolejno pierwsze cztery znaki, cztery środkowe i cztery ostatnie). Są na to algorytmy.

W tym przypadku jednak to bez znaczenia, bo wpisując ciąg “00000001” sprawdzane jest tylko “00000001”, a nie czteroznakowe kombinacje. Przeczytałeś artykuł? :)

Można. Nazywa się to ciągiem De Bruijn (https://en.wikipedia.org/wiki/De_Bruijn_sequence). Abstrahując od iPhone, w którym taki hack nie zadziała, można go wykorzystać w wielu innych sytuacjach, gdzie projektanci oprogramowania nie mieli na tyle wyobraźni żeby przewidzieć że ktoś może chcieć wprowadzać cyfry jednym ciągiem. Można to wykorzystać do odgadnięcia kody otwierającego samochód, garaż, albo tani sejf (https://hackaday.com/2018/06/18/opening-a-ford-with-a-robot-and-the-de-bruijn-sequence/, http://samy.pl/opensesame/)

Pierwsza odblokowuje telefon nieznaną techniką i wymaga przesłania go do swojej siedziby.

W Polsce tez jest jedna firma która odblokowuje iphony i samsungi

Druga za 15 tysięcy dolarów sprzedaje służbom urządzenie

Urządzenie nie jest sprzedawane nikomu z poza terenu USA – tylko służby i tylko na terenie Stanów Zjednoczonych

To mozna zbaitowac taka firme i dac im zrootowane urzadzenie ktore loguje kazda operacje i poznac ich sposob

Co do mechanizmu SOS: na iPhonie 7 niestety nie działa przez kombinację klawiszy power + volume down. Za to wywołuje się go pięciokrotnym naciśnięciem przycisku power.