5/7/2016

Oto wiadomość nadesłana przez czytelnika z Poznania:

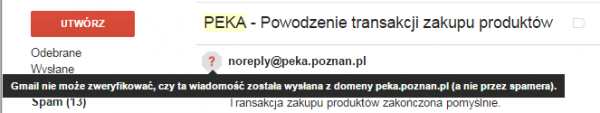

Piszę ws. naszego systemu do rozliczania przejazdów komunikacją miejską – PEKA. Przy ostatnim doładowaniu konta zauważyłem, że wiadomości systemowe są oznaczane jako niezweryfikowane przez pocztę Gmail.

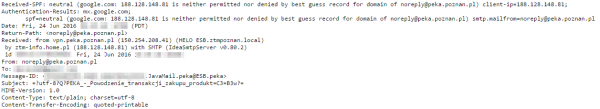

Nie zostało więc skonfigurowane pole SPF w polu TXT domeny. Postanowiłem im zwrócić uwagę i napisałem do działu kontaktowego. Dostałem w odpowiedzi standardową formułkę, że wiadomość została przekazana do działu technicznego. Po około miesiącu gdy ponownie doładowywałem konto, widziałem że ponownie wiadomość jest oznaczana jako niezweryfikowana, więc ponowiłem moje zapytanie.

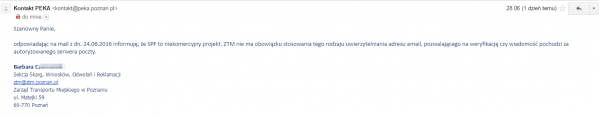

Piszę do Was bo niezmiernie mnie zdziwiła odpowiedź i postawa działu technicznego, którą załączam do wiadomości:

###

“SPF to niekomercyjny projekt, ZTM nie ma obowiązku stosowania tego rodzaju uwierzytelniania adresu e-mail, pozwalającego na weryfikację czy wiadomość pochodzi za (sic!) autoryzowanego serwera poczty”

###Zdaję sobie sprawę, że nie jest to afera na miarę wykradania kont z banku, ale nie bardzo rozumiem czemu tak stawiają sprawę? Czyżby nie przeszkadzało im to że można dowolnie się podszywać pod ich wysyłki pocztowe? Jak by nie patrzeć, system powstał przy pomocy dotacji i zaniedbania tego typu powinny być szybko naprawione.

Zarządowi Transportu Miejskiego przypominamy, że internet to też niekomercyjny projekt i nie mają obowiązku jego wykorzystywania. Mamy nawet wrażenie, że z takim podejściem jakie prezentuje ZTM w stosunku do “projektów niekomercyjnych”, w ogóle nie powinien z internetu korzystać.

A poważniej, to czekamy na pierwszego cwaniaka, który wpadnie na pomysł podszycia się pod adresy e-mail PEKA (bo obecna konfiguracja to ułatwia) i zaspamuje Poznaniaków informacją, że od teraz kartę można doładować przez internet (podając link do “płatności”) lub, jak to ostatnio modne, poprzez wysyłanie SMS na numer telefonu XXXX (a z racji wakacji, kwota doładowania zostanie podwojona!!!). Będziemy wtedy mocno współczuć BOK-owi poznańskiego ZTM i z ciekawością przyjrzymy się czy ktoś z poszkodowanych będzie domagał się odszkodowania, podnosząc, że bezpośrednią przyczyną skuteczności ataku był brak odpowiedniej konfiguracji serwerów DNS dla domeny obsługującej pocztę ZTM.

Mam kartę PEKA — co robić, jak żyć?

Do momentu wdrożenia jakiejkolwiek formy uwierzytelnienia nadawcy przez serwery PEKA, proponujemy nie reagować na żadne informacje spływające do was rzekomo w sprawie kart PEKA pocztą elektroniczną. Wszelkie sprawy załatwiajcie bezpośrednio na stronie karty, wchodząc na nią “z palca”, a nie przez przysyłane na e-mail linki.

Co na to ZTM?

Poznańskiemu ZTM-owi już podesłaliśmy takie pytania:

1. Czy odpowiedź Pani Barbary Cz. z dn. 28.06 zacytowana powyżej, jest odpowiedzią prawdziwą, rzeczywiście wysłaną z serwerów pocztowych Państwa instytucji? Jest ona bowiem tak nieprawdopodobnie absurdalna i wskazująca na brak stosowania przez ZTM dobrych praktyk, że podejrzewamy iż ataki podszywania już mogły się rozpocząć i ktoś od tygodnia podszywa się pod Państwa urzędników.

2. Jeśli jednak odpowiedź Pani Barbary Cz. z dn. 28.06 zacytowana powyżej jest faktycznym stanowiskiem ZTM, to na mocy ustawy Prawo Prasowe z dnia 26 stycznia 1984r., art. 4, prosimy o informacje:

2a. Kto w ZTM odpowiada za konfigurację domeny i serwerów pocztowych i w jaki sposób zostały zweryfikowane jego wiedza oraz doświadczenie?

2b. Kto pozytywnie zaopiniował konfigurację domeny i serwerów pocztowych wchodzących w skład infrastruktury działającej na rzecz peka.poznan.pl?

2c. Czy ZTM dopuszcza, jak mogłoby wynikać z odpowiedzi p. Barbary Cz. z dn. 28.06, tylko i wyłącznie komercyjne “projekty” mające na celu uwierzytelnienie adresu e-mail nadawcy? Jeśli tak, to jakie i dlaczego nie zostały one do tej pory wdrożone? Jeśli nie, to dlaczego SPF nie został wdrożony?

2d. Ile osób zarejestrowało się i posiada aktywne lub nieaktywne konto w serwisie peka.poznan.pl?

2e. Ile z osób o których mowa w ppkt. “d” posiada konto zarejestrowane z adresu e-mail w domenie “gmail.com”? Zadowoli nas odpowiedź procentowa.

2f. Czy ZTM nie przeszkadza oznaczanie wiadomości od PEKA przez Gmail.com w sposób taki, jak zobrazowano to w załączniku 2?

3. Czy Państwa System Zarządzania Bezpieczeństwa Informacji obejmuje swoim zakresem także projekt PEKA, a jeśli tak, to w jaki sposób ZTM spełnia wymagania krajowych ram interoperacyjności opisane w par. 20. 1. w zakresie atrybutu autentyczności, jeśli chodzi o komunikację z użytkownikami kart PEKA?

Do momentu publikacji nikt się z nami nie skontaktował i wciąż czekamy na odpowiedź. Kiedy nadejdzie, zaktualizujemy o nią ten artykuł.

Aktualizacja 7.7.2016, 16:00

Właśnie otrzymaliśmy od ZTM następujące oświadczenie:

Uprzejmie informujemy, że wszelkie uwagi zgłaszane do Zarządu Transportu Miejskiego w Poznaniu są traktowane z należytą powagą i troską. Każde zgłoszenie rozpatrywane jest z odpowiednią starannością i – po przeanalizowaniu zawartych w zgłoszeniu treści – podejmowane są odpowiednie działania, adekwatne do typu i rodzaju zgłoszenia. Założenia powyższe odnoszą się szczególnie do wszelkich informacji, które mogą mieć wpływ na bezpieczeństwo użytkowników systemu PEKA. Proponowane rozwiązania oraz zgłoszone uwagi analizowane są pod kątem zgodności z obowiązującymi przepisami oraz specyfikacjami technicznymi.

Projekt PEKA nie jest pojedynczym, samodzielnym programem. To system informatyczny, składający się z wielu elementów, wzajemnie powiązanych. Wprowadzane modyfikacje i zmiany mogą oddziaływać na pozostałe elementy systemu, dlatego nawet najmniejsza zmiana podlega szczegółowemu sprawdzeniu. Bezkrytyczne i natychmiastowe wprowadzanie zgłaszanych propozycji, bez ich dokładnej analizy, mogłoby doprowadzić do destabilizacji systemu. ZTM otrzymał od użytkownika systemu pocztowego gmail.com informacje o wyświetlanym komunikacie informującym o braku możliwości weryfikacji, czy wiadomość została wysłana z domeny peka.poznan.pl. Po otrzymaniu informacji ZTM rozpoczął analizę zgłoszenia polegającą na zweryfikowaniu przesłanych informacji oraz przekazał informacje do wykonawcy wraz z zapytaniem o powstały problem.Po zweryfikowaniu zgłoszenia oraz upewnieniu się, że proponowane rozwiązania nie odbiją się negatywnie na działaniu systemu PEKA podjęto działania w celu wyeliminowania zgłoszonego problemu. Jednocześnie oświadczamy, że przeprowadzone analizy pozwalają na wprowadzenie rekordu SPF, a sama jego implementacja została już wdrożona. Należy również pamiętać, że sam znacznik SPF nie chroni przed fałszerstwami i nie zwalnia nas ze stosowanie się do zasad bezpiecznego korzystania z Internetu.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Trzeba im było wysłać link do któregoś SPF record generatora

– Hania, dostałam takiego maila – co to jest ten cały SPF?

– Nie wiem Basia, na wikipedii sprawdź… “Sender Policy Framework (SPF) – niekomercyjny projekt…”

– Dobra, nic więcej nie musisz mi mówić, wiem co odpisać!

I dokładnie tak to się odbyło.

Po czym przyszło zapytanie z niebezpiecznika …

-Baśka, jakaś grubsza sprawa – pytają o ten SPF

-kur..a będzie trzeba dać to dalej. Słuchaj my się nie musimy na tym znać. Wyślij do podwykonawcy – a jak ci odpisze to wklej to do worda i wyślij jako odpowiedz.

:)

Jeśli już, to maile powinny być podpisywane kluczem DKIM, “weryfikowanie” wiadomości przez SPF wiele nie pomoże.

Jeśli już to maile powinny być podpisywane certyfikatem, ale wystawionym przez jakieś zaufane CA. Dziwię się, że tego nie robią. To koszt rzędu 50-100 PLN na rok.

Ale SPF przecież nie daje gwarancji. Nadal będzie technicznie możliwe słanie maili podszywając się

Do momentu rozwiązania tego problemu nie opanujemy ani trochę podszywania się pod maile

Skonfigurowany SPF i maile wysyłane przez inny serwer == lądowanie w spamie na GMail.

Antyspam wykryje różnice w adresach dzieki rekordowi SPF i przeżuci maila do spamu. Przez brak rekordu antyspam nie może zweryfikować nadawcy.

/O\ dział techniczny powinien zostać zwolniony. przecież to minuta roboty licząc z logowaniem do panelu zarzadzania domena i dosc powolnym łączem internetowym… n/c

Nikt tam nie zwolni działu technicznego – bo go nie ma :)

Wszystko podwykonawcy robili a teraz za zmiany liczą kasę za roboczogodzinę.

Stąd niechęć do jakichkolwiek zmian

Nawet przy skonfigurowanym SPF Gmail krzyczał, że wiadomość z mojego serwera pocztowego jest niezweryfikowana. Pomogło dopiero DKIM. Teraz mogę szpanować jak programy pocztowe krzyczą, że wiadomość zwerifikowana, wysłana i podpisana przez mój serwerek :)

Se jeszcze dodaj S/MIME w programie pocztowym ;) bedziesz taki ladny w Gmailu.

Cóż, może dla zwykłego Kowalskiego, jest to minuta roboty.

U mnie w robocie niestety powiązanie z różnymi systemami jest tak zaawansowane, że wdrożenie SPF graniczy z cudem (na 100% część systemów krytycznych przestałoby działać), a przystosowanie do zmian (włącznie z rozwiązaniami globalnych firm zewnętrznych), to jest z pewnością kilka miesięcy wożenia się.

Że niby SPF chroni przed pishingiem? Banki mają SPF, DKIM, a i tak ludzie dają się nabierać na maile o blokadzie konta.

Nieprofesjonalne odpowiedzi w komunikacji mojej z pewną firmą zakończyłem błyskawicznie. Odszukałem na stronach internetowych wszystkie adresy, włączając dyrektorów sprzedaży, PR, supportu. W kilka jakimś cudem udało im się rozwiązać nierozwiązywalny problem. :)

To samo jest z RWE. Z adresu e-bok@rwe.pl

Stara afera wykorzystania oprogramowania opensource w systemie “pęka”

http://www.codziennypoznan.pl/artykul/2014-09-22/inwestycja-dla-poznania-peka-ma-dziury-zwiazane-z-bezpieczenstwem

Ciekawe co by odpisali na DKIM ;)

Bank pocztowy też wysyła wyciągi bez szyfrowania połączenia…

Nie zdziwił bym się, iż winą za fakt, iż @peka.poznan.pl nie ma SPF, jest fakt iż korzystają oni z serwerów home.pl?

Bo niestety, u mnie w samorządzie też niema SPF (a pamiętam, iż IT kiedyś to konfigurowało).

Więc, możliwe iż problem jest po stronie home, iż się nie da ustawić takich wpisów?

można, można ;)

Mając infrastrukturę w Home.pl można w kilka minut zrobić na początek coś takiego:

v=spf1 include:home.pl -all

Za home.pl :

“Żeby funkcjonalność DKIM funkcjonowała poprawnie, przede wszystkim serwer poczty musi wspierać tę funkcję. Na chwilę obecną hosting współdzielony home.pl nie wspiera DKIM.”

:’)

To moze sendgrid, mandrill, mailgun, …? Caly pakiet zabezpieczen za darmo lub za grosze. Fakt, ze kilka rekordow TXT trzeba jednak dodac.

Wczoraj opublikowali takie oświadczenie na swojej stronie: http://www.ztm.poznan.pl/aktualnosci/wszystkie/stanowisko-w-sprawie-publikacji-na-portalu-niebezpiecznik-pl/

Może warto zrobić update, choćby tylko z linkiem?

Przecież od wczoraj wisi w aktualizacji?

@

Piotr Konieczny

nie widać tego, przynajmniej u mnie.

https://s31.postimg.org/5kg3z4gzv/Przechwytywanie.jpg

W tym poście…

w tym poście tak, ale z głównej tego nie widać. Znacznik aktualizacji jest bardzo wygodny, bo po co mielibyśmy wchodzić na artkuł, który już przeczytaliśmy

I see :) Fixed.

Swoją drogą warto też wrzucać komentarze pod postem z informacją o aktualizacji – sam śledzę komentarze przez RSS i o aktualizacjach dowiaduję się albo przez przypadek, albo gdy ktoś o niej wspomni w komentarzu. A pewnie z reguły się nie dowiaduję. ;]

Hm… może da się jakoś w RSS wymusić, żeby zaktualizowany post na nowo się pokazał komuś jako nieprzeczytany. Zmiana tytułu (RSS ją łyka i odświeża) chyba nie pomaga — większość czytników RSS zdaje się ją ignorować. Możeby tak zmienić znacznik czasowy publikacji? :>

Musiałbyś zmienić ID posta, bo to na nim oparty jest identyfikator wpisu w feedach:

https://niebezpiecznik.pl/?p=12875