22/6/2014

Polygamia poinformowała o wycieku danych związanych z grą Wiedźmin 3, która swoją premierę ma dopiero za 9 miesięcy. Marcin Kosman z Polygamii poprosił nas o komentarz w tej sprawie, a ponieważ wyszedł on ciut dłuższy niż jedno zdanie, prezentujemy go w całości poniżej:

Co i jak wyciekło?

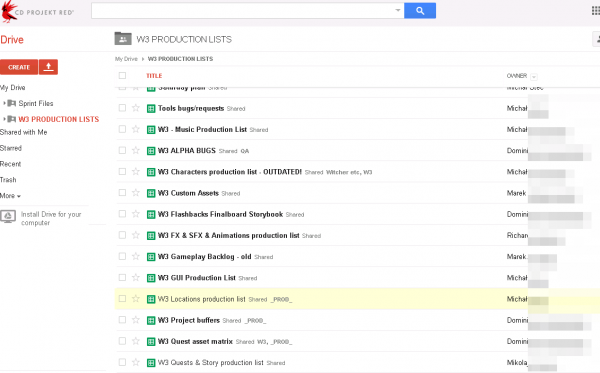

Na wstępie zaznaczmy, że przez wyciek należy rozumieć opublikowane przez włamywacza 30MB archiwum zawierające m.in. opis scenariuszy w grze (dzięki temu można poznać zakończenia) oraz artworki (wygląd postaci). Do wycieku doszło poprzez, jak pisze sam atakujący, włamanie na konto Google jednej z osób zwiazanych z projektem, czego dowodem ma być ten screenshot:

A oto nasz komentarz, który z racji objętości pewnie na Polygamii nie pojawi się w całości ;)

Jak dochodzi do takiego włamania?

Na razie brak szczegółowych informacji jak dokładnie atakujący przełamał zabezpieczenia konta Google Apps jednej z pracowniczek CD Projektu, ale zazwyczaj w tego typu sytuacjach miejsce mają dwa scenariusze ataku:

- 1. phishing Pracownik firmy-celu zwabiany jest na stronę łudząco podobną do strony logowania Google Apps, ale stworzoną przez atakującego. Tam podaje swoje dane logowania, które następnie są wykorzystywane przez atakującego.

- 2. słabe hasło. Atakujący robi rekonesans; tzn. przegląda stronę internetową firmy-celu, publikowane przez nią dokumenty i na tej podstawie ustala dane pracowników, ich funkcje w firmie i przede wszystkim loginy. Następnie próbuje popularnych haseł (qwerty, abc123, cdprojekt123, imienazwisko123) — najpopularniejsze polskie hasła opisaliśmy w tym artykule.

To działa!

W trakcie wykonywanych przez nas testów penetracyjnych polskich firm korzystających z Google Apps całkiem niezłe rezultaty osiągamy metodą phishingu. Fałszywa strona różni się od domeny firmowej jedną literą (np. jeśli w nazwie oryginalnej domeny występuje litera “m” zastępujemy ją literami “rn“) i ma poprawny certyfikat. Ofiary zwabiamy poprzez wysłanie podrobionego e-maila (wyglądała jak pochodzący od osoby z HR). Prosimy w nim o uzupełnienie wewnątrzfirmowej ankiety, która jest hostowa na Google Docs.

Statystyka jednego z ostatnich ataków przedstawia się następująco: w przeciągu pierwszej godziny zalogowało się 20% pracowników naszego zleceniodawcy. Pierwsze co robimy po pozyskaniu hasła, to zalogowanie się na konto ofiary i ustawienie filtra “przekazuj kopię wszystkich przychodzących wiadomości na dodatkowy adres e-mail“. Po co? Aby po zmianie hasła dalej móc czytać wiadomości kierowane do ofiary lub przejmować konta w serwisach, które zostały założone na firmowy adres e-mail.

Mam konto Google — co robić, jak żyć?

Aby znacznie utrudnić życie atakującemu, włącz na swoim koncie Google tzw. dwuskładnikowe uwierzytelnienie. Dzięki temu, aby zalogować się na swoje konto oprócz hasła będziesz potrzebował także kodu ze swojego telefonu. Włamywacz będzie więc bezsilny, bo nawet jeśli wykradł bądź odgadł twoje hasło, to musi jeszcze mieć dostęp do twojego telefonu.

Jeśli kiedyś ktoś włamał Ci się na konto Google, oto istrukcja tego co robić:

- Zmień hasło (lub przejdź procedurę odzyskiwania hasła jeśli atakujący zmienił je po włamaniu)

- Włącz dwuskładnikowe uwierzytelnienie (bo jeśli twój komputer jest zainfekowany keyloggerem to atakujący będzie znał każde nowe hasło)

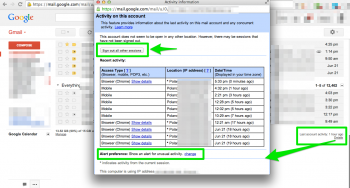

- Przewiń do dołu GMaila i kliknij w link “Details” / “Szczegóły” (dzięki temu zobaczysz wszystkie aktywne sesje na swoim koncie i możesz je wylogować — na wszelki wypadek zrób screenshota przed ich wykasowaniem).

- Przejdź do zakładki “Filtry” i sprawdź, czy nie ma tam żadnych podejrzanych filtrów ustawionych przez atakującego

- Przejdź do zakładki Bezpieczeństwo na koncie Google i sprawdź czy nie ma tam uprawnień dla podejrzanych aplikacji dodanych przez atakującego.

Tragedii nie ma

Patrząc na dane, które opublikowano w internecie, można powiedzieć, że tragedii nie ma — nie są to dane graczy ani kody licencyjne, a jedynie informacje które mogą zespoilować grę. I na pewno tego typu włamanie wymusi kolejne publikacje na temat gry w internecie, a więc jeszcze bardziej pobudzi zainteresowanie potencjalnych odbiorców :-)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Nic nie zostało złamane, tylko osoba “przez przypadek” miała ten folder na GDrive ustawione na publiczny.

Czy widziales screenshot z konta tej laski w tekscie ? Jak to wytlumaczysz ?

“Patrząc na dane, które opublikowano w internecie, można powiedzieć, że tragedii nie ma — nie są to dane graczy ani kody licencyjne, a jedynie informacje które mogą zespoilować grę. I na pewno tego typu włamanie wymusi kolejne publikacje na temat gry w internecie, a więc jeszcze bardziej pobudzi zainteresowanie potencjalnych odbiorców :-) ”

A co jeśli taki plan CD Projekt RED miał od początku i to oni stoi za tymi atakami? :D

Raczej nie ujawniali by fabuły i listy bugów :P

A nie lepiej po prostu korzystać z programu pocztowego przy odbiorze maili i wybierać takie rozwiązania, które opierają się na konkretnym, zewnętrznym oprogramowaniu (MS na pewno ma coś takiego), a nie oparte na przeglądarce?

otwierasz puszke pandory ;] w dzisiejszej modzie na startapy trzeba korzystac z chmury. najlepsze narzedzia sa dostepne przez browser online . to podnosi mobilnosc . za duzo plusow aby od tego odejsc przy tak niekrytycznych projektach jak gra.

Nie – to niczego nie zmieni.

@Przemek: No też mi się wydaje, że skorzystanie z programu pocztowego wyklucza Ci automatycznie punkt (1) czyli phisinhg. Tam nie masz jak podstawić programu pocztowego. Możesz ewentualnie próbować podmieniać ustawienia w kliencie, ale to jednak nie to samo co zrobić podstawioną stronę i ściągnąć tam ludka.

@rick: A co do interfejsów webowych. Gdzie tam jest tak wielka wygoda w mobilności? Jeśli korzystasz z jednego komputera to nie ma to znaczenia – aplikacje masz (klienta) i już. Jeśli korzystasz często z różnych komputerów… to trochę dziwne (aczkolwiek nie niemożliwe). Natomiast w wypadku korzystania z klienta zawsze masz też możliwość (w sytuacji awaryjnej na przykład) skorzystania z wersji webowej – ja tak mam na co dzień Outlook, a w razie potrzeby OWA z Office 365.

Korzystanie z klienta pocztowego nie wyklucza phishingu na Google *Docs*, a o tym mowa – Google Docs AFAIR nie da się zastąpić klientem ;-)

“w dzisiejszej modzie na startapy trzeba korzystac z chmury”

– CDPR to nie startup. I nie “trzeba” tylko “podąża się jak leming”

“najlepsze narzedzia sa dostepne przez browser online”

– No to się uśmiałem. Od razu widać, że nie masz pojęcia o czym piszesz.

Troszkę za dużo informacji na temat metod audytu, po co komu dodatkowa konkurencja ;)

Każdy choć odrobinę zainteresowany tematem wie na czym to polega. Niebezpiecznik nie ujawnił tutaj nic nowego.

[…] https://niebezpiecznik.pl/post/jak-przejmowac-czyjes-konta-na-google-docs-na-przykladzie-wycieku-dany… […]

Marcin Kosman…? Wystarczyło napisać ksywkę jego ;)

po ustawieniu przekierowania przez jakis czas widnieje komunikat ostrzegający ze to ustawiono czy mi sie wydaje?

Masz racje. Pokazuje sie czerwony pasek z informacją: “Swoją pocztę przekazujesz na adres xxx. To powiadomienie przestanie być wyświetlane za 7 dni.”

Pytanie, jak ustawić filtr/przekierowanie poczty, aby nie widzieć tego paska? ;-)

@Piotr Konieczny

A ile to zmieniasz? Raz?

Ciekawe kto przechowuje takie dokumenty na Google Docs…

Warto mieć świadomość, że Google Apps dla firm to zupełnie co innego niż dodatek do darmowego Gmaila. A zakładam, że takiego rozwiązania używa CDPR, a nie darmowej poczty.

@beria a pod jakim istotnym z punktu widzeni artykulu katem sie rozni wersja appsowa docsow od wersji normalnej ??

3) Niewylogowanie się na którymś z kompów np. na E3

NSA juz dawno pewnie grało w W3

…a nawet w W4 ;)

Nie do końca Google Apps dla firm jest prawie(reklamy, panel administracyjny) taki sam jak darmowy. Czyni to ten produkt, z fajnego w prywatnym w użyciu, czymś na literkę “g” ;) Ogólnie ciekawe są tam bugi, np. znająć odpowiednie linki możesz sobie obejść korporacyjną authentykacje (SAML’ową).

A w ogóle co to jest za maniera, żeby korzystać z jakichś google cośtam przy przechowywaniu/dystrybucji dokumentów niejawnych? To, co mają sobie potencjalni klienci podciągnąć, to można sobie publikować przez wynalazki google, ale nie dokumenty niejawne, nie kluczowe elementy tworzonego produktu. Takie rzeczy powinny być przetwarzane i przechowywane w kontrolowanym, bezpiecznym środowisku wewnętrznej sieci firmowej. Zamiast tego, ci Państwo wykupili sobie pakiet Microsoft Harcerz 365 i zaczęli się podbawiać jakimiś wynalazkami z google.

Dane były tam, gdzie ich być nie powinno, więc zostały ukradzione. Normalna (niestety) kolej rzeczy. To tak, jakby trzymać pół miliona w schowku w aucie, a potem dziwić się, że ktoś wybił szybę i je ukradł.

Niebezpieczniku, skoro już zamazujecie nazwiska, to polecam zrobić to bardziej drobiazgowo, bo jedno można bez problemu odczytać ;)

Macie error w reklamie VPS-ów. Na samym końcu – jest “na strat”.

[…] przejął Waszą skrzynkę pocztową, zastosujcie się do porad, które opisaliśmy w artykule pt. Jak przejmować czyjeś konta Google (na przykładzie Wiedźmina 3). Warto też skorzystać z okazji i sprawdzić, czy na pewno macie włączone dwuskładnikowe […]

[…] Jak przejmować czyjeś konta na Google Docs? Na przykładzie wycieku danych z Wiedźmina 3 […]