28/3/2024

W poniedziałek jako pierwsi informowaliśmy o wycieku danych pacjentów wrocławskiej kliniki DCG Centrum Medyczne. Wskazaliśmy, że źródłem tego wycieku były serwery firmy Medily, która dostarcza oprogramowanie Aurero do zarządzania wizytami różnym klinikom w całej Polsce. Medily w swoich oświadczeniach informowało, że stosowało wiele warstw zabezpieczeń i że zhackowano im serwer testowy a nie produkcyjny. Ale to właśnie na tym testowym serwerze znajdowały się dane pacjentów, które spółka powinna była usunąć jeszcze w 2021 roku. A włamywacz najwyraźniej nie wiedział o “wielu warstwach zabezpieczeń”, bo — co zaraz pokażemy — na serwer dostał się w dość banalny sposób.

Jak doszło do włamania?

W odpowiedzi na nasze pytania, Medily poinformowało, że o włamaniu na swoje serwery spółka dowiedziała się 19 marca 2024:

Informację o naruszeniu bezpieczeństwa danych otrzymaliśmy od CERT NASK, który wskazał, że na forum cyberprzestępczym dostępnym w sieci TOR opublikowano dane pochodzące z systemu Aurero.

Jak jednak ustaliliśmy, spółka o tym, że ktoś oferuje dostęp do ich serwera na sprzedaż została poinformowana 4 dni wcześniej — 14 marca 2024. Skąd to wiemy? Po pierwszej publikacji dotyczącej tego incydentu skontaktował się z nami Mateusz z firmy RexNet. Poinformował nas, że na jednym z kanałów na Telegramie 14 marca 2024 zobaczył ofertę sprzedaży bazy danych za cenę… 150 dolarów. Mateusz napisał o tym do Medily, ale do dziś nie otrzymał na swoje zgłoszenie żadnej odpowiedzi.

Dodajmy jednak, że brak odpowiedzi Medily, choć smutny — bo na takie zgłoszenia należy reagować — niczego by nie zmienił. 14 marca dane były już wykradzione i wystawione na sprzedaż. Jeśli wierzyć timestampom plików baz danych udostępnionych w internecie przez włamywacza, kradzieży danych dokonano 11 marca o godzinie 18:00. Znaczniki czasowe to jednak dowód tylko poszlakowy — faktyczną datę wksazać może jedynie administrator serwera. Dlatego zapytaliśmy Medily, czy ustaliła, kiedy dane zrzucono z jej serwerów. Medily potwierdziło, że:

“naruszeni[e] naszych zabezpieczeń (…) to 11 marca 2024. Pomimo zastosowania wielu warstw zabezpieczeń (długie bezpieczne hasła, niestandardowe nazwy użytkowników, zabezpieczenia antyspamowe i inne), wciąż ustalamy jak ktoś mógł dokonać ich przełamania.”

Wiele warstw zabezpieczeń…

Medily podkreśla, że korzystało z wielu warstw zabezpieczeń. Ale Mateusz rozmawiał z osobą, która wystawiła bazę na sprzedaż na Telegramie i osoba ta odpisała mu, że — usiądźcie —

hasło do serwera bazodanowego znalazła w publicznie dostępnym kodzie jednej ze stron internetowych Medily, a serwer nie znajdował się za żadnym VPN-em (dodatkowym uwierzytelnieniem — dop. red.)

Wszystko wskazuje na to, że jedyne co zrobił włamywacz, to:

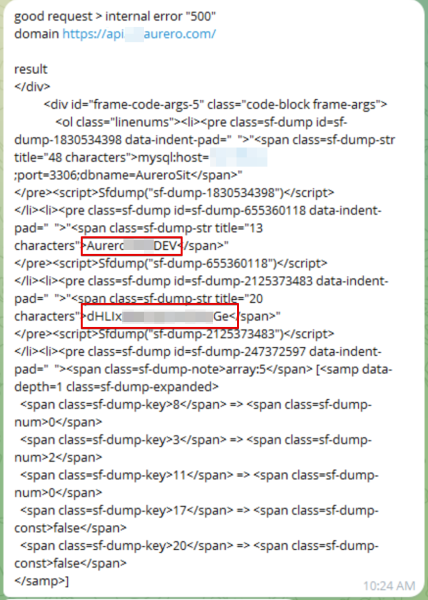

- Zauważył, że jedna ze stron internetowych oprogramowania Aurero pluje błędami

- Z błędów, jak to często bywa, odczytał wartościowe informacje. Takie, które pozwoliły mu namierzyć zarówno serwer bazodanowy, jak i dane logowania

- Za pomocą tych danych był w stanie skłonić serwer bazodanowy do przesłania mu zawartości baz (czyt. wpisał IP i się zalogował przeklejonym z pkt. 2 hasłem)

Oczywiście, zawsze z dystansem należy podchodzić do opowieści złodziejów i włamywaczy. Ale taka ścieżka ataku brzmi wiarygodnie. Szczęście w nieszczęściu, że z relacji Mateusza wynika, iż włamywacz chyba nie do końca był świadomy wartości tego, co wykradł. Wydawać by się mogło, że po incydencie w Morele, nie znajdziemy już serwerów z publicznym dostępem do bazy. Ale jak widać, nie jest to prawda.

Co robić, jak żyć?

Jeśli jesteś pacjentem, wszystkie porady odnośnie tego, co zrobić po tym wycieku wskazaliśmy w pierwszym artykule. Ten dotyczy kwestii technicznych, więc dziś 3 rady dla programistów:

- Nie wystawiajcie portów serwerów bazodanowych (czy w ogóle – środowisk deweloperskich) na świat. Chowajcie je za VPN, tunelami ssh, whitelistujcie IPki adminów.

- Chowajcie komunikaty błędów, bo we wprawnych rękach to skarbnica wiedzy na temat nie tylko Waszej aplikacji, ale niekiedy całej infrastruktury.

- Jeśli chcecie dowiedzieć się jak poprawnie zabezpieczać swoje serwisy internetowe i aplikacje webowe przed atakami, to zapraszamy na nasze szkolenie “Atakowanie i Ochrona Webaplikacji“. W 2 dni pokażemy Wam dziesiątki technik i narzędzi, które pomogą uszczelnić Waszą aplikację.

Po tym szkoleniu będziecie mogli sami przeprowadzać testy bezpieczeństwa webaplikacji. A nawet najprostsze testy są w stanie wychwycić błędy, które opisaliśmy powyżej i uchronić firmę przed tragedią związaną z wyciekiem danych (lub ujawnieniem, że przetwarzała to, czego już nie powinna była przetwarzać). Zapiszcie się z kodem SQLI (wpisanym w uwagach) to zhackujemy Wam cenę za udział ;) To szkolenie idealnie nadaje się do sfinansowania z firmowego budżetu szkoleniowego — jakbyście potrzebowali argumentów dla szefa, to możemy Wam podesłać PDF z ich listą. Odezwijcie się tutaj. Pełną agendę naszego szkolenia znajdziecie na jego podstronie, a najbliższe terminy podajemy poniżej:

Warszawa: 19-20 sierpnia 2024r. — UWAGA: zostały tylko 3 wolne miejsca

Ostatnio ktoś zarejestrował się 26 lipca 2024r. → zarejestruj się na to szkolenie-

2399 PLN netto (do 26 lipca)

2699 PLN netto (od 27 lipca)ZDALNIE: 02-03 września 2024r. — UWAGA: zostały tylko 4 wolne miejsca

Ostatnio ktoś zarejestrował się 25 lipca 2024r. → zarejestruj się na to szkolenie-

2399 PLN netto (do 26 lipca)

2699 PLN netto (od 27 lipca)Wrocław: 09-10 września 2024r. — UWAGA: zostały tylko 4 wolne miejsca

Ostatnio ktoś zarejestrował się 18 lipca 2024r. → zarejestruj się na to szkolenie-

2399 PLN netto (do 26 lipca)

2699 PLN netto (od 27 lipca)Gdańsk: 03-04 października 2024r. — zostało 7 wolnych miejsc

Ostatnio ktoś zarejestrował się 23 lipca 2024r. → zarejestruj się na to szkolenie-

2399 PLN netto (do 2 sierpnia)

2699 PLN netto (od 3 sierpnia)Kraków: 18-19 listopada 2024r. — zostało 8 wolnych miejsc

Ostatnio ktoś zarejestrował się 25 lipca 2024r. → zarejestruj się na to szkolenie-

2399 PLN netto (do 2 sierpnia)

2699 PLN netto (od 3 sierpnia)

Aha, powyższe rady warto zastosować nawet wtedy, kiedy w swojej aplikacji nie przetwarza się danych medycznych…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

A wlasciwie na jakiej stronie jest dostępna ta baza bo tak wszyscy piszą że nadal wisi, nadal można pobrać a nikt nawet nie wstawił linka do tej bazy…

Kto potrafi, ten znajdzie, a reszcie niepotrzebne

Chyba nie chciałbyś żeby ktoś wstawił linka… łatwy dostęp do takiej bazy tylko znacząco pogorszyły sprawę :(

Ale przydałby się jakaś możliwość sprawdzenia czy jest się w tym wycieku, zwłaszcza, że w sumie nie wiadomo z jakimi dokładnie firmami ma to związek

Krótko: RODO

Długo: lepiej się nie narażać i nie udostępniać (umożliwiać, dystrybuować danych osobowych, jeśli nie ma się zgody na ich przetwarzanie i udostępnianie) gdyż mimo że taka osoba może nie być ich administratorem, w odpowiednich okolicznościach odpowiada za skutki dalszego rozpowszechniania tych danych

W pierwszym akapicie na niebezpieczniku powinien być link do pobrania tej bazy.

Przecież to oczywiste.

A co, chcesz tez popełnić przestępstwo?

Dlaczego tak wlasciwie producent oprogramowania “Aurero do zarządzania wizytami różnym klinikom w całej Polsce.” ma dostep do danych pacjentow (a nie tylko formatow danych jakie maja byc wykorzystywane)?

Bo Polska to dziki kraj, gdzie instytucje powołane do tępienia patusów, w praktyce nie działają, a kary za takie incydenty, jak w artykule opisany, są śmieszne.

To kraj, gdzie byle oszołom, może zażądać skanu Twojego dowodu, a Ty nie możesz się przed tym obronić, jeżeli chcesz kasę za przeprowadzoną legalnie transakcję (patrz olx i alegrosz)…

To kraj gdzie numer PESEL jest kluczem do transakcji.

To kraj, gdzie na dowód kolekcjonerski możesz sobie zrobić duplikat czyjejś karty SIM.

Wymieniać dalej?

@WkurzonyBialyMis90210

Czytając ich stronkę, cennik, itp, widać że oni sprzedawali w ramach planów dostęp do platformy z wliczoną przestrzenią dyskową. Wtedy jest duża pokusa dewelopować z użyciem danych klientów jako danych testowych. Nie oni pierwsi i nie ostatni, niestety.

Moze rozwine. Chodzilo mi o to ze ta forma jest wadliwa (nie ma sensu) zwlaszcza w przypadku instutucji obracajacej tak wrazliwymi informacjami jak sluzba zdrowia.

To praktycznie tak jak oddanie budynku z zaswiadczeniem o rytuale odprawionym przez szamana zamiast dokumentami od nadzoru, czy wynajecie niszczejacej hali fabrycznej z cieciem robiacym obchod dwa razy dziennie i nazwanie tego zlobko-przedszkolem.

Bo chociaz i dokument od szamana cos poswiadcza i hala jest nadzorowanym budynkiem, to ich jakosc jako dokument poswiadczajacy ze budynek nie zwali sie komus na glowe a dzieciaki dozyja wieczora rest tylko troche mniej gó* niz: bezpieczenstwo takiej akumulacji danych, w usludze tego typu gdzie ta obecnosc nie jest nawet w podstawowy sposob uzasadniona bo ja sobie moge zarejestrowac panow Ralfa i stukota, nawet do owego szamana, na 14:00 w piatek, W Chmurach Dolnych na ulicy Niekompetencji 12 – i gdzie dokladnie tych danych potrzebuje? Co gorsza, tak waska specjalizacja, oznacza ze za olbrzymia ilocia kasy nie ida pieniadze ktore “przydaly by sie” na ich zabezpieczenie – bo gdyby to byla pelna obsluga informatyczna to mozna by to jeszcze probowac jakos uzasadnic…

Moze rozwine. Chodzilo mi o to ze ta forma jest wadliwa (nie ma sensu) zwlaszcza w przypadku instutucji obracajacej tak wrazliwymi informacjami jak sluzba zdrowia.

To praktycznie tak jak oddanie budynku z zaswiadczeniem o rytuale odprawionym przez szamana zamiast dokumentami od nadzoru, czy wynajecie niszczejacej hali fabrycznej z cieciem robiacym obchod dwa razy dziennie i nazwanie tego zlobko-przedszkolem.

Bo chociaz i dokument od szamana cos poswiadcza i hala jest nadzorowanym budynkiem, to ich jakosc jako dokument poswiadczajacy ze budynek nie zwali sie komus na glowe a dzieciaki dozyja wieczora rest tylko troche mniej gó* niz: bezpieczenstwo takiej akumulacji danych, w usludze tego typu gdzie ta obecnosc nie jest nawet w podstawowy sposob uzasadniona bo ja sobie moge zarejestrowac panow Ralfa i stukota, nawet do owego szamana, na 14:00 w piatek, W Chmurach Dolnych na ulicy Niekompetencji 12 – i gdzie dokladnie tych danych potrzebuje? Co gorsza, tak waska specjalizacja, oznacza ze za olbrzymia ilocia *danych* nie ida pieniadze ktore “przydaly by sie” na ich zabezpieczenie – bo gdyby to byla pelna obsluga informatyczna to mozna by to jeszcze probowac jakos uzasadnic…

Do moderatora: Ta wersja postu jest poprawiona, tak zeby miala sens (zle przeredagowalem fragment wczesniej)

@WkurzonyBialyMis90210

Tak, no masz rację. Po prostu ta platforma wygląda na zrobioną dość amatorsko. Może, że nawiążę tu do Twojej analogii z budownictwem, w przypadku danych medycznych powinno być dla platform przetwarzających dane, coś w rodzaju ustawowego odbioru przez nadzór. Niby są rózne wytyczne i jak ktoś chce to znajdzie, no ale póki nie ma egzekwowalności zgodności z wytycznymi, to ileś podmiotów po prostu je zignoruje.

Niby może przejść fucha i w nadzorowanym projekcie, kontynuując przykład z budownictwa po prostu ktoś z tzw względów niemerytorycznych podpisuje coś czego nie powinien, i zawala się jedna hala czy druga. Ale wtedy ci nadmiernie pobłażliwi inspektorzy mają procesy i czasem wręcz idą siedzieć.

A w przypadku systemów informatycznych… sami wiemy jak jest. Póki działa, wszyscy się cieszą, a potem nagle wielkie zdziwienie. I póki nie jest to system krytyczny, to w sumie tylko strata biznesowa czy wizerunkowa. Ale jak to jest system dla np elektrowni, banku, szpitala, to awaria ma dużo dalsze konsekwencje.

Dzisiaj otrzymałem podejrzanego smsa od CM Nowa5 o wycieku danych, w treści był umieszczony link do strony, ale strona nie ma ważnego certyfikatu, więc nie wiem co o tym sądzić. Ktoś z was też otrzymał taką informację?

https://www.facebook.com/agnieszka.bonkowska.397

to chyba potwierdzone

[…] temat wróci bo według naszych informacji dane pacjentów All-Medu znajdowały się w ostatnim wycieku z firmy Medily, który początkowo został nagłośniony jako wyciek z DCG Centrum Medyczne. Wyjaśnijmy więc, […]

Ciekawe gdzie będzie następny wyciek :)

Te dane powinny być bardziej chronione. Pewnie oglądam za dużo fantastyki ale można je wykorzystać do wielu rzeczy, o wiele więcej niż zwykły pesel.