18/1/2021

Miesiąc temu opisywaliśmy jak przejęto konto minister Marleny Maląg. Tym razem niepokojące treści pojawiły się na profilu posła Suskiego. Czy te wydarzenia są ze sobą powiązane? Ciężko powiedzieć, ale cel mają wspólny: dezinformacja. Oraz polaryzacja nastrojów Polaków.

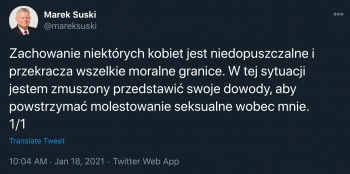

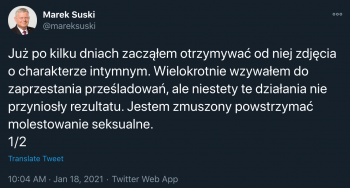

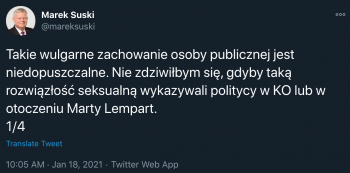

Opublikowane materiały dotyczą zdjęć o charakterze intymnym, które poseł Suski miał rzekomo otrzymać od pewnej kobiety (Kobieta 1). Twity zawierają link do pliku oraz kilka grzeczniejszych zdjęć (zapewne po to, aby od razu twitnięcie nie zostało usunięte przez Twittera) oraz — co wspólne dla wszystkich ataków na konta polityków — element odniesienia się do bieżących spraw politycznych (przytyk w stronę organizatorki strajku kobiet).

Kim jest ta kobieta?

Zacznijmy od tajemniczej kobiety, która — wedle twitów — miała “molestować” posła Suskiego. Jest to radna, działająca w strukturach samorządowych. Celowo nie przytaczamy jej imienia, nazwiska, ani wizerunku, ponieważ mamy przeczucie graniczące z pewnością, że atak wyglądał tak:

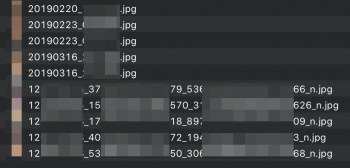

- 1. Ktoś włamał się na konto Kobiety 1 i uzyskał dostęp do historii jej rozmów, w tym intymnych zdjęć, które wykonała i komuś przesłała. Jakie to było konto? Może skrzynka e-mail, może chmura z którą powiązany jest telefon, może Facebook. Część z plików z fotkami ma nazewnictwo sugerujące, że pochodzą z Facebooka / Messengera a nazwy innych sugerują, że zostały wykonane w lutym 2019 roku. Nie można tego jednak potwierdzić z pewnością, bo zarówno nazwy jak i metadane dokumentów można modyfikować.

- 2. Ktoś włamał się na konto Suskiego. Na marginesie, Suski nie twitował od października 2020, a wtedy robił to z iPhona. Obecne wpisy dodano przez webaplikację Twittera. Gdybyśmy mieli strzelać… albo Suski złapał się na phishing albo do swojego konta na Twitterze miał takie hasło, jak jeszcze gdzieś, skąd hasło mu wyciekło. Sprawdźcie co i skąd Wam wyciekło tutaj.

- 3. Ktoś opublikował na koncie Suskiego zdjęcia Kobiety 1, osadzając je w kontekście, który ma sprawiać wrażenie wiarygodnego.

Rzeczniczka PiS potwierdziła, że publikacja jest wynikiem włamania:

Doszło do włamania na konto posła Marka Suskiego. Zamieszczane treści nie są jego autorstwa. Sprawa jest wyjaśniana

Wiemy, że części z Was w takiej sytuacji zawsze na usta nasuwa się “ta, jasne! Pewnie się upił i zapostował coś, z czego teraz chce się wykręcić”. Jeśli ktoś tak uważa, to znaczy że nie przestudiował dokładnie naszego poprzedniego artykułu.

Dodatkowy wątek na Instagramie

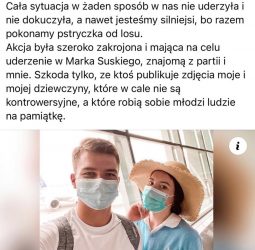

Także na instagramie Kobiety 1 pojawiły się dziwne fotografie pewnej pary. Mężczyzna na nich widoczny to z kolej jeden z działaczy samorządowych PiS (również nie podajemy jego danych — będziemy go nazywać Mężczyzną 1). Obok niego znajduje się niezidentyfikowana kobieta (dalej Kobieta 2), a opis na koncie instagramowym Kobiety 1 (radnej) sugeruje, że to właśnie Mężczyzna 1 miał podzielić się z Suskim fotografiami:

Naszym zdaniem, ten wpis potwierdza, że urządzenie radnej lub konto na FB powiązane z Instagramem wpadło w czyjeś ręce. I zapewne podobnie stało się z urządzeniem lub kontami Mężczyzny 1. To sugeruje, że ktoś, kto stoi za tymi atakami przejął więcej kont… Pytanie czyje prywatne materiały i na jakim koncie zobaczymy za pare dni/tygodni?

Pozostaje nam powtórzyć to, co pisaliśmy już miesiąc temu:

konta polityków są przejmowane w celu celowego szerzenia kontrowersyjnych wpisów i polaryzacji oraz dezinformacji społeczeństwa. Przypomnijmy, że zaledwie miesiąc temu ktoś faktycznie przejął konta kilku polskich polityków PiS, m.in. Joanny Borowiak i, jak ustalili dziennikarze Konkret24, także Marcina Duszka (sprawa odważnych zdjęć prywatnych “z asystentką”) i Andrzeja Melaka.

Atakujący zapewne liczą, że temat poniosą media i opozycyjne w stosunku do bohaterów tej akcji społeczności czyli — stosując terminologię z podręcznika dezinformacyji tzw. “użyteczni idioci“. Już teraz widzimy “burzę” w mediach społecznościowych i artykuły w “prasie”, które nie cenzurują wizerunku ani danych poszkodowanych. To przykre, koledzy dziennikarze…

Jak się zabezpieczyć przed przejęciem kont?

O ile rozumiemy, że “zwykły obywatel” może mieć wyrąbane na swoje profile w mediach społecznościowych, to naprawdę ciężko jest nam zrozumieć, że VIP-y swoich kont przed phishingiem nie zabezpieczają. A phishing to dziś najpopularniejszym atak prowadzący do przejęcia konta i można się zabezpieczyć przed nim w 100%.

Zarówno Facebook, Twitter, GMail, Microsoft jak i dziesiątki innych serwisów wspierają dwuskładnikowe logowanie przy pomocy kluczy U2F, czyli jedynego rozwiązania, które w 100% chroni przed phishingiem. Warto nim objąć skrzynkę e-mail i istotne konta, przez które wymieniamy mogące nas skompromitować informacje.

Dlatego, jeśli chcesz ochronić swoje konta w internecie:

- Kup sobie klucz U2F np. w naszym sklepie albo dowolnym innym, to nie ma znaczenia, po prostu kup. Najtańsze klucze sprawdzonej, szwedzkiej firmy Yubico to koszt ~160 złotych, ale jednego klucza możesz używać z wieloma serwisami. To niewielka cena, która na pewno jest wielokrotnie niższa niż koszt stresu i być może wstydu po tym jak ktoś przejmie Twoje konto i upubliczni Twoje prywatne wiadomości lub skradnie Ci tożsamość i wyłudzi od Twoich znajomych pieniądze “na Blika”.

- Jeśli chcesz zabezpieczyć konto, które nie wspiera kluczy U2F, dopilnuj aby miało ono inne hasło niż jakiekolwiek z pozostałych kont, z których korzystasz. Zacznij używać managera haseł, aby nie musieć pamiętać wszystkich swoich haseł i nie wymyślać ich samodzielnie, bo ludzie są w tym beznadziejni. Poradnik znajdziesz tutaj. Zrób to, bo kilka z Twoich haseł na pewno krąży już po sieci. Jeśli ktoś będzie chciał Ci zaszkodzić zacznie od ich znalezienia i sprawdzenia, czy pasują do Twoich kont/profili w różnych serwisach.

- Obejrzyj nasz darmowy wykład o tym Jak zabezpieczyć swoje konta w serwisach internetowych przed hakerami?. W godzinę dowiesz się jak poprawnie ustawić hasła i co włączyć na GMailu, Facebooku i Twitterze, aby maksymalnie utrudnić przejęcie Twojego konta.

Ten artykuł zakończymy ponownie cytatem z tekstu sprzed miesiąca:

Zastanawia nas, dlaczego politycy po zeszłomiesięcznych wpadkach swoich kolegów wciąż nie wyciągnęli z nich wniosków i nie zabezpieczyli swoich kont? Ciekawe też, na ilu jeszcze kontach ważnych w Polsce osób ktoś już teraz siedzi i słucha, nie ujawniając jeszcze swojej obecności…

Oraz słowami: “a nie mówiliśmy?” i zwrotem “część dalsza niestety na pewno nastąpi”.

Aktualizacja 18.01.2021, 16:54

Poseł Suski w wypowiedzi dla RMF przyznał, że nie ma też dostępu do swojej skrzynki pocztowej. To sugeruje, że atak rozpoczął się od przejęcia e-maila, a potem poprzez przypomnienie hasła przejęto co najmniej konto Twitterowe posła. I to może być najmniejszy problem, bo założyć należy że atakujący uważnie przejrzał materiały znajdujące się na poczcie posła, a może nawet korespondował z kimś w jego imieniu.

Aktualizacja 18.01.2021, 18:03

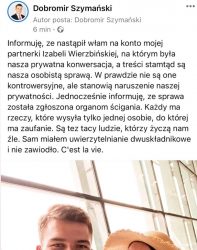

Mężczyzna 1 zabrał głos, nie ma więc sensu go anonimizować – chodzi o Dobromira Szymańskiego. Opublikował na swoim Instagramie informację, że ktoś włamał się na konto jego partnerki (Kobieta 2). Stamtąd pobrał ich wspólne zdjęcia i zapostował na instagramowym koncie radnej, Kobiety 1. Pan Dobromir informuje, że do niego się nie włamano, bo miał dwuetapowe uwierzytelnienie. Brawo.

Jak widzicie, złe moce strzelają nie tylko po politykach, ale również po ich bliskich. Jeśli zajmujecie eksponowane stanowisko, zadbajcie nie tylko o siebie.

PS. Ludzie robią sobie nagie zdjęcia i przesyłają je innym przez internet. Nie udawajmy, że tak nie jest. Jak to robić bezpiecznie? O tym niedawno pisaliśmy na naszym Facebooku i Twitterze, odpowiadając jednemu z naszych czytelników. Często na naszych social mediach robimy takie “krótkie” wrzutki, więc polecamy się Waszemu śledzeniu i dla wygody podajemy linki: Facebook, Instagram, Twitter, LinkedIn.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Posłowie generalnie powinni mieć zakaz logowania się gdziekolwiek bez 2FA. Zakładasz konto w social media => obowiązkowo dodajesz token.

oraz ich rodziny. tez sa na celownikach.

> Posłowie generalnie powinni mieć zakaz logowania się gdziekolwiek.

FTFY :P

Najzdrowiej by było, jakby posłowie mieli w ogóle zakaz logowania się gdziekolwiek. Kropka. Niezależnie od użycia 2FA.

Ewentualnie można by też rozważyć podejście z “Ostatniego kontynentu” i wszystkich prewencyjnie, zaraz po wyborach, osadzać w więzieniu… ;-)

z osobami powszechnie znanymi, sławnymi, politykami jest ten problem że jak nie wejdą do jakiegoś serwisu, to ktoś inny założy “im” konto i będzie zionął spamem i innymi takimi.

Czy tym kluczem U2F mogę zabezpieczyć dostęp do dowolnego serwisu, np. do konta bankowego również?

Niestety nie. Klucze wspieraja serwisy, ktore stawiaja na bezpieczenstwo. Na razie zaden polski bank sie nie zdecydowal. Troche zenada.

Nie bo (chyba) żaden bank nie wspiera tego rozwiązania.

Jakie klucze? Polskie banki nie wiedzą co to bezpieczeństwo. Zrezygnowałem z usług banku Millennium ze względu na ich politykę haseł.

8 cyfr (bez liter, znaków specjalnych) + 2 cyfry z peselu.

Jak podałem powód rezygnacji to konsultant się bardzo zdziwił, bo przecież mają 2-etapową weryfikację. 1 Hasło, 2 Pesel. Nie wzruszył go argument, że mój pesel zna każda sklepikarka, która przy zakupie piwa poprosiła mnie o dowód.

Bez przesady @Mietek z tym Millennium. Zabezpieczenie jest OK.

login

hasło (z monitem o cykliczną zmianę)

dwie cyfry z PESEL

To, że to są cyfry nie ma znaczenia, bo nikt ci tam nie będzie brute force robił, bo zaraz go system banku oflaguje.

To jest potrzebne do zalogowania się do serwisu jako takiego, natomiast żeby wykonać operację, w postaci np. przelewu (do odbiorcy nie zaufanego, którego wcześniej dodaje się podobnie), to należy zatwierdzić tę akcję w aplikacji banku.

Wielowarstowowa ochrona jest zapewniona. Podobnie jest w większości banków.

Nie po to wymyślam skomplikowane losowe, unikalne hasło aby potem je zmieniać co jakiś czas? Zmiana hasła powinna być wymagana tylko w momencie podejrzenia wycieku haseł w innym wypadku częste zmiany haseł lub podawania losowych znaków z hasła prowadzi do wymyślenia haseł coraz uboższych i prostych. Nie znam banku który podszedł by do tematu haseł i zabezpieczeń naprawdę poważnie a nie tylko udawał jak jego metody są super. Klucz u2f powinien być podstawą.

@Mietek i co to da ze ktos zaloguje sie na Twoje konto do Millenium? Tam dostlownie nic nie mozna zmienic ani zlecic bez potwierdzenia kodem sms albo poprzez apke. To juz by musial byc atak najwyzszych lotow zeby jeszcze metode MIM oprocz piszingu stosowac wiec jak nie masz milionow na koncie to nie boj sie nic Ci nie grozi….

Czy naprawdę posłowie w tym kraju nie są szkoleni z cyberbezpieczeństwa? To jest jakiś absurd. Przecież spora część spraw wagi państwowej jest dzisiaj załatwiana zdalnie.

zupełnie jak Twoje pytanie

Na Instagramie kobiety 1 pojawiły się zdjęcia wrzucone przez posła Suskiego, jednak zostały one usunięte.

Ma ktoś linka do mega?

Ale te włamania na konta polityków to jest chyba w 90% przypadek “niezabezpieczonego telefonu/komputera (zalogowanego automatycznie do mediów społecznościowych)” odłożonego na chwilę (np. wyjście do WC) – który dostał się w niepowołane ręce członka rodziny. Opublikowanie takiego posta w mediach społecznościowych polityka to jest chyba najbardziej dotkliwa zemsta (z dodatkowym uderzeniem w tę “dodatkową” osobę). Tutaj żadne tokeny nie pomogą, a jedynie pamięć o zablokowaniu telefonu/komputera z “wrażliwymi” informacjami (zdjęciami), choćby nie wiadomo jak bardzo “potrzeba” nas goniła do WC i choćby nawet jak bardzo “zaufane” osoby były wokół.

Zastanów się. Jak ktoś z rodziny suskiego miałby się skomunikować z kimś z rodziny kobiety#1 żeby opublikować takie twity i wpisy na insta rownoczesnie wzbogacająć je dodatkowo o materiały wykradzione mezczyznie#1?

To co sie stalo dzis i to co sie dzialo na kontach innych wspomnianych przez Niebezpiecznika politykow jakis czas temu idealnie wpisuje sie w modus operandi pewnej grupy ludzikow, ktorzy sobie regularnie pishinguja polskich politykow i ich rodziny a potem kompromat rozsiewaja po ich profilach. Az dziwne, ze tym razem nie bylo zadnego odwolania do nato :]

Może to nie rodzina ale MĘŻCZYZNA 1 uzyskał fizyczny dostęp do jakiegoś urządzenia posła (nie wnikając do kogo były kierowane opublikowane przez posła zdjęcia)? Riposta KOBIETY 1 to już była “zwykła” odpowiedź zrobionymi przez siebie zdjęciami.

U2F nie chroni przed atakiem szajki pod przewodnictwem pana Tadeusza… a to też niestety częsty gość na kontach politykow.

No i reagowanie na incydenty.

Jak można udzielić 2 wywiadów i w jednym powiedzieć ze te zdjęcia są prawdziwe a w drugim zaprzeczyć…

Widac, ze ona udzielila wywiadu w emocjach. Moze miedzy nagraniami ktos jej doradzil, ze jednak lepiej zrzucic wszystko na fotomontaz i hakerow, skoro poszlo dementi informujace o hakerach prosto od suskiego? Wlamanie na konto suskiego legitymizuje sklamanie co do prawdziwosci zdjec.

ale to i tak nie ma znaczenia. niech sobie pani mowi co chce, doskonale ja rozumiem w tej sytuacji. wiele osob robi nagie fotki, ale to wszyscy teraz swieci i beda sie tylko nad nia pastwic. to jakie zdjecia sobie robi i komu je wysyla nie powinno nikogo internesowac. bo nie to jest w tym incydencie kluczowe dla tych, ktorzy patrza na to wszystko szerzej.

To co umyka w tej historii, to że MĘŻCZYZNA 1 (jak donoszą media) był ponoć niegdyś sekretarką/sekretarzem (???) KOBIETY 1. Najpewniej miał znaczny dostęp do urządzeń (haseł, plików, korespondencji) KOBIETY 1. A i być może pan poseł kiedyś skorzystał z tych urządzeń. Tak więc to bardziej historia o doborze współpracowników i ich możliwościach dostępu do danych szefa/szefowej (szczególnie jak ten szef/szefowa nie ma wysokich umiejętności informatycznych i często prosi o pomoc), niż historia o hakerach z mega umiejętnościami.

Moim zdaniem ciekawym wątkiem wartym zbadania jest brak dostępu do skrzynki email posła Suskiego. To gdzie on ma pocztę, darmową na WP? Może najważniejszym ludziom w państwie można by zorganizować pocztę email tak, że w razie jakiś problemów mają pomocny support.

U2F zabezpiecza przed phishingiem, a nie przed wyciekiem zdjęć.

Jeżeli zdjęcia były wrzucone na fb, insta czy inne stronki, to każda z nich mogła doprowadzić do wycieku.

Jeżeli nawet nie były nigdzie wrzucane to dalej malware na telefonie/komputerze mógł zdjęcia wykraść.

Tak, tak… A wiesz ile ataków z malwarem na słuchawce w stosunku do phishingu widzimy w skali miesiąca? I ile z tych ataków malwarem ma możliwość dostępu do zdjęć? Tak milion razy prościej i taniej można to osiągnąć phishingiem.

Nie neguję tego tylko fajnie jakby była jasność dla nietechnicznych czytających, że 100% pewności nie daje nic, a samo U2F nie wystarczy.

Jeżeli ktoś ma -a większość ma- backupowanie zdjęć w locie to można śmiało powiedzieć, że one wyciekły zaraz po ich zrobieniu.

Różnica jest tylko taka, że mało osób ma do nich dostęp.

Różnica to jest w tym, że przed phishingiem faktycznie da się obronić kluczem u2f a przed malwarem to niestety nic nie zabezpieczy. To czy w takim razie warto się chronić, skoro jest się skazanym na porażkę? Tak! Bo jak PK napisał 99% ataków to mimo wszystko phishing a nie malware. A nawet jak się malware przypałęta na urządzenie mobilne, to jeszcze sandboxing chroni użytkownika.

Problemem nie są zdjęcia kotków czy biustów na profilu polityka A czy B tylko to, że ludzie którzy nie potrafią bezpiecznie korzystać z własnych maili mają dostęp do dokumentów państwowych z różnymi klauzulami tajności, i pewnie je sobie tymi mailami wysyłają…

A da się jakoś na facebooku zablokować wysyłanie smsów kiedy mamy dodane przynajmniej dwa różne tokeny? Co mi z tokena jak facebook automatycznie wysyła smsy a jak ktoś przejmie mój telefon to widzi te smsy? Jedynie podawać fałszywy numer?

Da się

Jeszcze zapomieliscie ostrzec i dodać co z udostępnioną paczką zdjęć od “Suskiego” bo zapewne wiele osób pobrało tę paczkę. Czy może weryfikowakiście jej zawartość, czy w plikach nic się nie dzieje?

Wprawdzie cyberproblemy zostały trochę omówione, ale wcale nie poruszono gramatyki stosowanej przez lokalnych wybrańców. A jest to problem bardzo poważny, bo szkodzi wielu czytającym. Według mnie jest to malware intelektualny, nie mniej groźny.

Gdzie się podziali orto-nazi z Niebezpiecznika?

Za utratę kontroli nad pocztą od razu powinien zostać odsunięty od wszystkich państwowych tajemnic.

Tu jest Polska… Halo, pobudka :)

Suski ma certyfikat dostępu do informacji tajnych. Mam nadzieję, że więcej mu nie pociekło, bo jak miał jedno hasło do wszystkiego…

Suski jest tak, hm… mało inteligentny, że nie powinien mieć dostępu do niczego. Ale jest wiernym sługą Partii, dlatego ma takie stanowisko jakie ma.

Jak to jest obecnie z haveibeenpwned? Jestem bliski stwierdzeniu, że to ściema i forma marketingu 1Password.

https://demotywatory.pl/4945482/Cyberbezpieczenstwo-panstwa-level-

Spotkał się może ktoś z mejlami w spamie od ambasador USA w Nigerii w sprawie ubezpieczenia coś tam że znaleziono beneficjenta ?

[…] różne od pozostałych hasło — po prostu skorzystaj z managera haseł, a tam gdzie się da, skonfiguruj sobie U2F, bo na najpopularniejsze ataki phishingowe i wycieki danych nie ma lepszej metody […]

[…] na nasz temat. Zwłaszcza politycy powinni uważać na to co instalują na swoich smartfonach i jak korzystają z internetu. Przypominamy, że każdemu posłowi Niebezpiecznik oferuje darmowy dostęp do wszystkich naszych […]

[…] ma miesiąca, żeby któryś z polskich polityków nie został zhackowany. Tym razem pliki, które rzekomo mają należeć do szefa Kancelarii Prezesa […]

[…] już 18 stycznia, a więc aż 10 dni wcześniej, ostrzegaliśmy polityków w artykule dotyczącym afery ze zhackowanym kontem Suskiego, żeby wzięli się za swoje bezpieczeństwo. Ah! Gdyby wtedy część z nich nas posłuchała i […]

[…] na konto Suskiego na którym pojawiły się intymne […]