16/7/2020

Kiedy wczoraj na Twitterze ostrzegaliśmy przed atakiem, w wyniku którego wielu VIP-ów zaczęło na Twitterze zaczęło publikować kryptowalutowy scam, nie wiedzieliśmy, co było przyczyną ataków. Phishing? Malware? Dziura w Twitterze? Dziś już wiadomo, że ktoś dokonał ataku phishingowego, ale na pracowników Twittera i dzięki temu uzyskał dostęp do wewnętrznych narzędzi, które pozwoliły mu przejąć konta dziesiątek prominentnych postaci. Jak? O tym poniżej.

Wszystko zaczęło się po 22:00

Na kontach znanych osób i firm zaczęły pojawiać się takie twity:

Ten sam scam publikowały też konta powiązane z giełdami kryptowalutowymi:

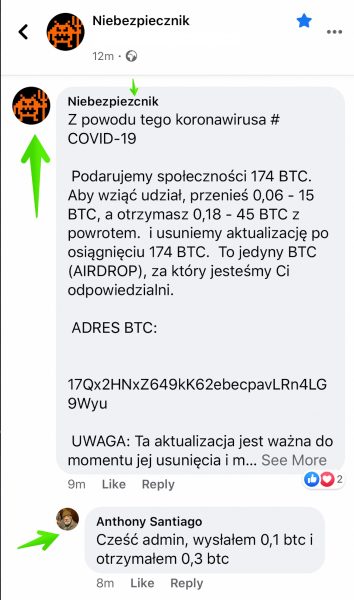

Sam scam jest znany, choć do tej pory oszuści zakładali konta o podobnych nazwach i identycznych zdjęciach profilowych i ofiar szukali w odpowiedziach na posty znanych osób. Nas taki atak dotknął pod jednym z naszych postów na Facebooku kilka dni temu:

Ktoś uzyskał dostęp do pracowniczego panelu Twittera

Z analizy incydentu, jaką na gorąco opublikował Twitter wynika, że zamieszanie jest pokłosiem udanego ataku na pracowników Twittera. Ktoś miał, w wyniku phishingu, uzyskać dostęp do wewnętrznego panelu zarządzania, do jakiego dostęp mają tylko pracownicy.

I tu już pierwsze rzecz, która nas zaskakuje. Bo jeśli atakiem faktycznie był phishing, to oznacza, że pracownicy Twittera:

- a) nie korzystają z U2F, czyli jedynej metody ochrony konta przed phishingiem. Więcej na temat tej metody, która jako 2FA wykorzystuje sprzętowy klucz, przeczytacie w naszym artykule Jak zhackowano szefa kampanii prezydenckiej Hillary Clinton, a jeszcze więcej w naszym darmowym webinarze o tym jak poprawnie zabezpieczać konta w serwisach internetowych przed włamaniami. Taki klucz, który — co zabawne — pozwala ochronić konto użytkownika Twittera, możecie kupić w naszym sklepiku.

- b) najwyraźniej panel mają dostępy publicznie, w internecie, skoro atakujący wyłudzonym haseł pracownika mogli się do niego dostać. I co ciekawe już raz Twitter zaliczył wpadkę tego typu i musiał pójść na ugodę z FTC. Więcej incydentów o nadużyciach “wewnętrznych paneli pracowników supportu” przeczytacie tutaj.

Nadużyto funkcję podmiany e-maili?

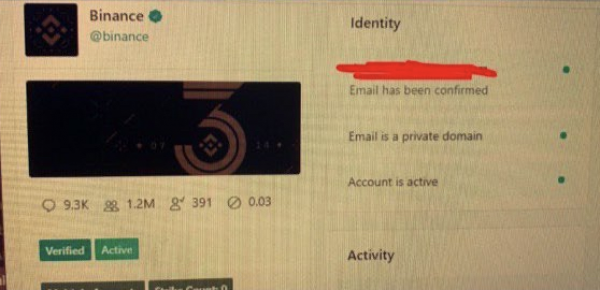

Nie wiadomo, czy dostęp do wewnętrznego panelu pozwolił atakującym pisać bezpośrednio z wybranych kont lub też czytać wiadomości kierowane do nich prywatnie. VICE otrzymał screeny tego narzędzia administracyjnego od osób rzekomo stojących za atakiem:

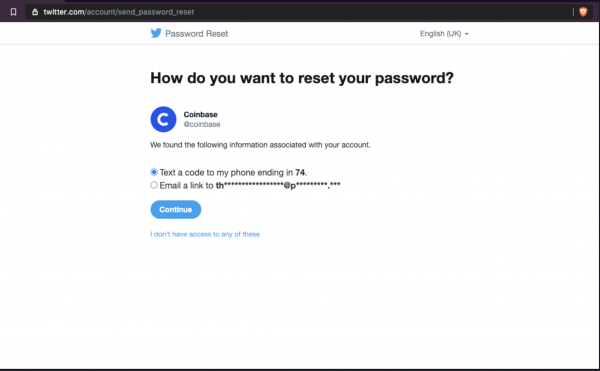

Opublikowane przez niektóre z ofiar screenshoty sugerują, że narzędzie pracownicze niekoniecznie to umożliwiało, ale pozwalało na np. podmianę e-maila do resetu hasła na wybranym koncie:

Taka funkcja podmiany e-maila nie jest niczym niespotykanym na “supportach”. I chyba właśnie ten mechanizm wykorzystali atakujący. Podmieniali e-maile na swój, najprawdopodobniej wyłączali użytkownikowi 2FA, a potem po prostu resetowali dostępy do kont, chociaż podmiana e-maila na “przestępczy” mogła też być krokiem utrudniającym odzyskanie konta przez prawowitego właściciela.

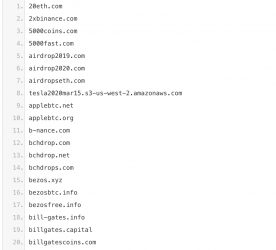

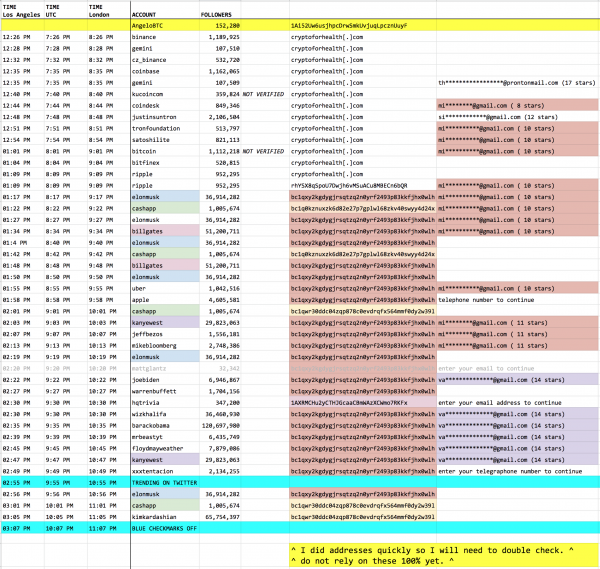

Do akcji byli nieźle przygotowani, co zdradza lista domen powiązanych ze scamem. Zobaczcie ILE ich jest:

No dobra, ale czy cały ten atak był w ogóle opłacalny?

Ile zarobili przestępcy?

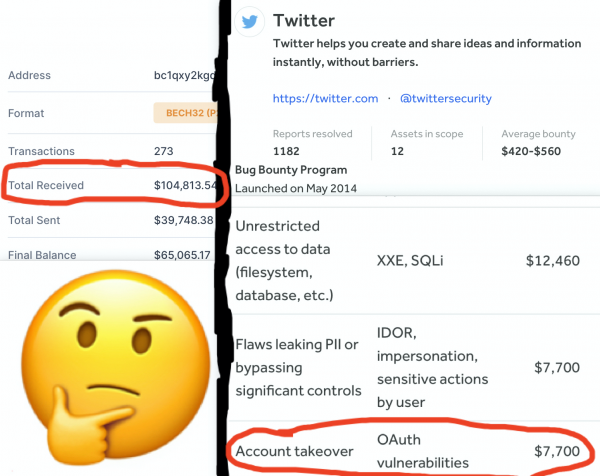

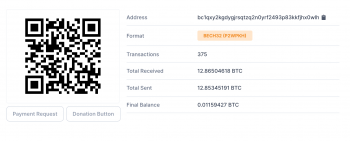

Ponieważ w ataku użyte zostały 2 adresy BTC, możemy podejrzeć “zarobki” przestępców na pierwszym i drugim adresie. Należy tu jednak podkreślić, że część z przelewów na te adresy może być realizowana przez samych przestępców, aby “uwiarygodnić” akcję rozdawnictwa bitcoinów:

Ciekawe zestawienie tego które konta publikowały jakie adresy znajdziecie tutaj:

Czy 12 BTC (ok. pół miliona złotych) zarobione w 2 godziny to dużo? Na pewno więcej niż płaci Twitter w swoim Bug Bounty za zgłoszenie podatności umożliwiającej przejęcie cudzego konta:

Jak widać, błąd “na czarnym rynku” można wykorzystać w bardziej opłacalny sposób. Chociaż ten wczorajszy atak, to jednak słaby… Przypomnijmy nasz artykuł z 2013 roku, kiedy opisaliśmy przejęcie na Twitterze konta Associated Press. Wtedy jeden twitt wygenrował straty idące w 136 milardów dolarów.

Kryptowaluciarscy scammerzy mają jeszcze dużo do nadgonienia… A gdyby ktoś chciał dogonić scammerów, to za ich wskazanie wyznaczono 1 milion dolarów nagrody.

Niebezpiecznik oberwał rykoszetem

Na Twitterze mamy konto, które jest “zweryfikowane” i wczoraj pisaliśmy na nim kilka Twittów w trakcie “afery”:

🚨 Uwaga! ktoś przejmuje konta VIP-ów na Twiterze.

Jeśli chcecie zabezpieczyć swoje podajcie nam na priv hasło a ustawimy co trzeba! https://t.co/ICZDH9vYfi

— Niebezpiecznik (@niebezpiecznik) July 15, 2020

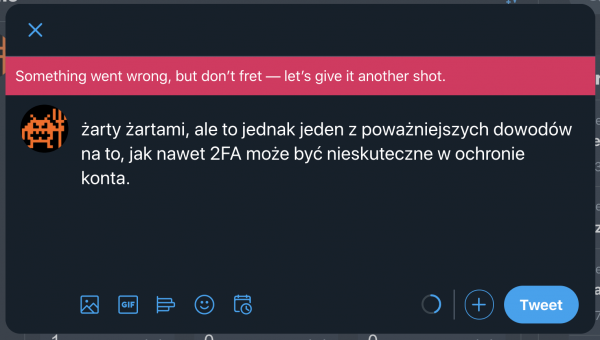

…ale od 1 do 2 w nocy nie byliśmy w stanie z niego korzystać:

Twitter ogarniając atak doszedł do wniosku, że skoro scam publikowały konta zweryfikowane, to zablokuje możliwość publikacji wszystkim kontom zweryfikowanym…

Mam konto na Twitterze, co robić, jak żyć?

Incydent z wczoraj niech będzie pewnym przypomnieniem tego, że nasze konto na cudzym portalu NIE JEST NASZE. Inne osoby, w tym bardziej i mniej zaufani pracownicy “pomocy technicznej” serwisu mają do niego dostęp. Nawet jeśli serwis wdraża mechanizmy separacji danych i do wiadomości prywatnych dostępu nie ma każdy z pracowników supportu, to — jak widać — wystarczy mieć dostęp do funkcji podmiany “e-maila do resetu hasła” i cudze nasze konto ktoś może przejąć. Dlatego

Wszystko co publikujesz w internecie, nawet w ramach prywatnej rozmowy, traktuj jako publicznie dostępne. Na zawsze i dla każdego.

Prywatne wiadomości z kont VIP-ów, chociaż na razie nie wyciekły, to wiele wskazuje na to, że mogły zostać odczytane i pobrane przez atakujących. Być może o nie właśnie chodziło, a niezbyt udany bitcoinowy scam był tylko zasłoną dymną? Poczekajmy na analizę Twittera, który — miejmy nadzieję — po logach ustali, co atakujący robił na kontach przejętych użytkowników.

Chociaż atak na pracowników supportu, co zrozumiałe, może spowodować przejęcie naszego konta, to nie znaczy, że nie powinniśmy go zabezpieczyć przed innymi, zdecydowanie bardziej powszechnymi atakami, takimi jak zgadywanie haseł, password spraying, itp. O tym co nam grozi i jak się przed tym zabezpieczyć opowiadaliśmy podczas naszego darmowego webinara o zabezpieczaniu kont — polecamy jego obejrzenie. Dowiecie się co zrobić, aby ochronić swoje konta w różnych serwisach, nie tylko na Twitterze, przed przejęciem.

No i na koniec, chyba najlepsza rada, która w 100% ochroni Was przed phishingiem: tam gdzie możecie, skonfigurujcie sobie dwuetapowe uwierzytelnienie ale nie w oparciu o kod z aplikacji, czy z SMS-a, a w oparciu o sprzętowy klucz U2F — tylko tej metody dwuetapowego uwierzytelnienia nie da się wyłudzić. Klucze U2F nie są drogie, wspiera je wiele serwisów (GMail, Facebook, Twitter, GitHub, etc.) a chronią przed przejęciem konta, które w skutkach może być zdecydowanie kosztowniejsze.

Aktualizacja 17.07.2020, 10:52

Wedle śledztwa Briana Krebsa, za atakiem na Twittera stoi jeden ze SIM Swapperów, który choć znany organom ścigania i prawdopodobnie odpowiedzialny również za przejęcie konta współzałożyciela Twittera, pozostaje nieujęty. Ma to być PlugWalkJoe’s, czyli Joseph James Connor, 21-letni Brytyjczyk studiujący w Hiszpanii, który — co zabawne — dał się namówić podstawionej kobiecie na wideorozmowę. Dzięki niej powiązano widoczny za nastolatkiem w tle basen z basenem na koncie instagramowym należącym do użytkownika “joe”.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“w wyniku którego wielu VIP-ów zaczęło na Twitterze zaczęło publikować […].Dziś już wiadomo, że ktoś przejął dokonał ataku phishingowego”.

Ktoś chyba się bardzo śpieszył z pisaniem tego artykułu :)

Nie zapominaj o “wybuchach w Białym Domie” xD

Skoro atakujący ,,podmieniali e-maile na swój, najprawdopodobniej wyłączali użytkownikowi 2FA, a potem po prostu resetowali dostępy do kont”, to niby w czym U2F miałby być lepszy od 2FA? Tak samo mogliby go wyłączyć.

W tym, że bardzo rzadko się zdarza taki atak jak ten, na pracowników TT, a częściej (cały czas) zdarzają się phishingi i password stuffingi.

Ale w takim razie nie ma pewności że pracownicy TT nie korzystali z U2F.

Jeśli to był phishing, to jest pewność, że ten, który dał się na niego nabrać nie korzystał. Gdyby korzystał nikt nie przejąłby poprzez atak phishingowy poza hasłem drugiego składnika, które byłoby wymagane do zalogowania się do pracowniczego panelu.

No nie wiem czy słaby.. żeby tyle zarobić na zmianie ceny o około 1,5% to jeśli dobrze liczę trzeba zainwestować 10 milionów USD (chyba, że używamy dźwigni, ale ile wynosi maksymalna dźwignia dla S&P 500 i czy takie coś by przeszło nie chce mi się szukać). Przy zamknięciu pozycji idealnie przy minimum i otworzeniu następnej na wzrost zysk jest około 2 razy większy niż przy wczorajszym ataku.

Warto jednak pamiętać o tym co utrudnia taki proceder:

– chciwość (“a może jeszcze spadnie/wzrośnie”)

– trzeba dysponować sporymi środkami do zainwestowania

– jak określić dokładnie kiedy i do jakiego poziomu spadnie oraz kiedy zacznie wracać? No ciężko i uciekają tutaj “procenty” :D Łączy się to z pierwszym myślnikiem

– dodatkowo wypadałoby mieć konta na słupa: broker, bank i nie stracić do tego dostępu… jeszcze na nie wpłacić tyle forsy, ryzykownie według mnie ;)

Myślę, że “wolne miliony” można mniej ryzykownie inwestować.

Czy przed takim atakiem nie chroni też manager haseł? Skoro adres phishstrony to np. tw1tter.com a nie twitter.com, autouzupełnianie hasła przecież nie nastąpi i się od razu czerwona lampka zapali. Fakt, niektórzy wkleją ręcznie, więc u2f nadal lepszy, ale przy managerze hasła chociaż widać, że coś jest nie tak.

Faktycznie by obroniło, ale ataki phishingowe mogą być przeprowadzone na wiele różnych sposobów, nie tylko przez podsunięcie fałszywej strony.

Przejęte konto pracownika to jedno. Ale żeby dało się na nie zalogować ZEWSZĄD, a nie tylko z pracy albo po VPN-ie – to już dziwne.

Coś musieli więcej wykraść, albo mieli włam, o którym nie wiedzą, albo to jednak dzieło pracownika.

Nie zapominajmy ze mamy czas pandemii i wielu pracownikow pracuje z domow, wiec wlaczenie mozliwosci logowania spoza miejsca pracy mnie wcale nmie dziwi.

VPN to rozwiązanie na takie coś.

Wtedy wirtualnie jesteś w miejscu pracy

Niestety absurdalne wpisy na profilach polskiej administracji nie są efektem incydentu bezpieczeństwa, a przynajmniej nie po stronie Twittera.

Co do kluczy U2F, to warto dodać, że… Portfele sprzętowe do kryptowalut są zgodne z tym standardem i można ich używać w tym celu.

“Incydent z wczoraj niech będzie pewnym przypomnieniem tego, że nasze konto na cudzym portalu NIE JEST NASZE.”

Jesli korzysta sie z wynalazkow pokroju: Windows 10 czy Chromebooki, to samo stwierdzenie pasuje takze do kont “lokalnych” :p

Windows 10 ma konto lokalne, które nie musi być połączone z żadnym serwisem zewnętrznym.

@3er

> Windows 10 ma konto lokalne, które nie musi być połączone z żadnym

> serwisem zewnętrznym.

Co znaczy połaczone z zadnym serwisem zewnetrznym? Co jest polaczone?

Przecierz moj komentarz dotyczy tego, ze w tych systemach konto lokalne nie nalezy do uzytkownika. Gdyby konta “lokalne” nalezaly do uzytkownikow to mogliby oni swobodnie nimi rozporzadzac a tak ewidentnie nie jest (patrz: sklep, reklamy, aktualizacje, dodawane/wywalane programy, telemetria, sterowniki, ustawienia, etc. etc.).

“Posiadasz” kompa z Windowsem 10 czy Chromebooka, w takim samym stopniu w jakm kura z plakietką “krowa” i o imieniu “móćka” daje mleko…

Od kilku dobrych lat pracuję głównie w UK na różnych kontraktach – miałem okazję pracować bardzo dużo dla rządu (włączając w to wysoki poziom dostępu do danych poufnych oraz tajnych), jednego globalnego banku, Flybe (już nie istniejąca firma lotnicza), czy Hotels.com. Jeżeli szanowna redakcja myśli, że w związku z tym zachowywane są szczególne środki ostrożności to muszę niestety bardzo Was rozczarować. Możliwość użytkowania własnego sprzętu (który nawet nie jest sprawdzany pod kątem szyfrowania dysku, malware, czy nawet poprawek bezpieczeństwa zainstalowanych na systemach), bardzo częsty brak jakiegokolwiek dwuskładnikowego logowania do systemów na produkcji, wspólne prywatne klucze do infrastruktury, brak nadzoru infrastruktury, w pełni automatyczna deplojka do produkcji, bez dobrej weryfikacji i testów, dostęp do kluczy, czy developerskie wersje na produkcji to niestety codzienność. Do tego dochodzi wysoka rotacja pracowników we wszystkich sektorach pracy, gdyż podobnie jak ja, wielu z nich trafia na kilka miesięcy na kontrakty (bez dobrej weryfikacji wiedzy, bezpieczeństwa, czy historii zatrudnienia). Klucze U2F mają tylko Ci, którzy sami się w nie zaopatrzyli, za to założę się, że bez problemu znajdzie się system do którego mógłbym do dzisiaj się zalogować. Bezpieczeństwo IT pojawia się dopiero wtedy, kiedy pojawiają się incydenty i należałoby wpuścić audyt. A tego często nie ma (poza bardzo miernej jakości wewnętrznymi testami, które przecież obiektywne nie są).

Nie wiem jak w sektorach bankowych czy rządowych,ale w biznesie, w UK też miałem okazji (parę) się przekonać . Potwierdzam w przyn. 90% to co pisze Kolega, że przeciętny Brytyjczyk (mam na myśli takiego w min 3-4 pokoleniu) – zdecydowanie nie ruszy palcem w takich kwestiach – o ile nie zostanie za nos pociągnięty i przymuszony . Przez jakiś czynnik zewn. bądź widmo audytu. I tyczy się tak pracowników jak i ludzi z kierownictwa. NA prostych rzeczach jak np. przygotowanie odpowiedniego środowiska testowego (dla testów penetracyjnych czy aplikacyjnych) żeby można było w odp. sterylnym srodowisku je przeprowadzić, czy nawet zwykłe wykreowanie dodatkowych kilku maszyn wirtualnych na te cele i ustawienie do nich odp. dostępów – potrafi trwać wieki .

Świadomość tez nie jest wcale lepsza. Przekonanie że “Korona ma 2000 lat i trwa, więc co ma wisieć nie utonie” a jak już “to się zleci Hindusom/Pakistańczykom/… Polakowi ” i zrobi za połowę ceny z pocałowaniem ręki.

Takie przynajmniej odniosłem wrażenie.

Może niesłusznie…

Dziwne bo czytalem ze przeprowadzonno rozmowe z atakujacymi i problemem bylo pprzekupenie pracownika twittera.

Warto cenzurować adres BTC i QR code nawet jeśli piszecie wprost, że to scam. Wasz artykuł zobaczy dużo więcej osób niż post tego scammera na Facebooku.

Pozycjonujecie te obrazki w wyszukiwarce grafiki, gdzie ludzie zobaczą je już bez kontekstu…

@ds Chodzi ci o ten obrazek gdzie jest logo niebezpiecznika? Rzeczywiacie, w Polsce ktoś może się nabrać. BTW. Anthony Santiago to nie jest typowe polskie nazwisko, a poprawna odmiana to “Część adminie”.

[…] My podpiszemy się palcami wszystkich kończyn pod rekomendacjami ekspertów z NCSC. Zakładają one stałe utrzymywanie zaktualizowanych usług i oprogramowania pracującego w infrastrukturze sieciowej wraz z jej bieżącym monitorowaniem pod kątem anomalii. Poza tym arcyważne są tak podstawowe środki ochrony jak stosowanie modelu podwójnego uwierzytelnienia (tzw. 2FA) w używanych usługach i systemach (choć nie mityguje permanentnie ryzyka skutecznego ataku), a przede wszystkim stale poszerzać świadomość pracowników o tym jak rozpoznać zagrożenia takie jak phishing, w jaki sposób reagować na nie oraz jak eskalować zauważone anomalie (por. Konta Gatesa, Muska, Obamy, Bezosa zhackowane. Ktoś zhackował wewnętrzne systemy Twittera). […]

Podobno nie spear phishing a przekupiony pracownik…

Swoja droga, z tego co przeczytalem zysk atakujacych (pomijajac prywatne informacje) znikomy a straty twittera beda pewnie gigantyczne… Tak sie konczy olewanie bezpieczenstwa (moze tez i pracownikow).

Ps. Z ciekawostek, nie wiem czy to sie teraz praktykuje ale byly kiedys firmy ktore swietnie prosperowaly (bez zadnych incydentow) i bez zadnego wielkiego, ciezkiego planu bezpieczenstwa, tylko na zasadzie dobrego traktowania i sowitego oplacania swoich pracownikow! (wiem bo firma w ktorej kiedys pracowalem z taka wspolpracowala).

https://www.macrumors.com/2020/07/31/twitter-bitcoin-hack-teenager-arrested/

[…] bunt. Pracownicy Twittera mogą przejmować kontrolę nad kontami użytkowników i to już się zdarzało. Ale z całym szacunkiem do Pana Ministra, w tym scenariusz atakiem padają najpopularniejsi […]