3/12/2012

Ostrzeżenie dla wszystkich internautów — altruistów, którzy w swoim kliencie TOR-a włączają opcję pośredniczenia w ruchu i mogą się tym samym stać tzw. węzłem końcowym sieci TOR. Policja może zarekwirować wam sprzęt komputerowy nie z waszej winy.

Policja rekwiruje serwery, bo są węzłami TOR-a

20 letni Austriak, William Weber, musiał się tłumaczyć na komisariacie, że to nie on osobiście, a ktoś korzystający z zainstalowanego na jego serwerze TOR-a wszedł na polski serwer hostujący dziecięcą pornografię. I to tego kogoś, a nie Wiliama, policja powinna oskarżać o dystrubucję materiałów pedofilskich (za co grozi 10 lat więzienia).

Afera wynika z tego, że William jest operatorem kilku węzłów wyjściowych TOR-a. Część z serwerów trzyma na terenie Czech, Polski, Ukrainy i Hong Kongu. Ludzie, którzy korzystają z TOR-a, na wyjściu z tej sieci mogą otrzymać należący do Williama adres IP.

To zupełnie normalne, że jeśli ktoś taki popełni przestępstwo, policja badając logi trafi najpierw do Williama — właściciela serwerów. Ale tu zazwyczaj ślad powinien się urwać — w sieci TOR nie da się ustalić węzła wejściowego jednie na podstawie logów z węzła wyjściowego (poza kilkoma specyficznymi przypadkami, jest to więc całkiem bezpieczna sieć proxy dla internautów chcących zachować anonimowość).

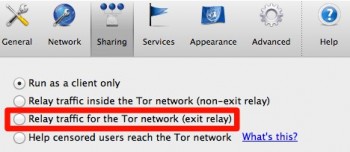

Ryzyko relay’u ruchu w sieci TOR

Opcja relayu ruchu jako exit-node TOR-a — policja może zapukać do twoich drzwi, jeśli ją zaznaczysz, a ktoś korzystający z sieci TOR dla którego będziesz węzłem końcowym popełni przestępstwo

Operatorzy węzłów końcowych TOR-a całkiem świadomie narażają się na ryzyko wizyt policji. A te wcale nie muszą być miłe — w przypadku Williama, w trakcie przeszukania zabrano nie tylko znalezione w jego domu 20 komputerów, konsole, iPady, telefony i pendrive’y, a nawet odbiornik telewizji satelitarnej. Policja zabrała także broń palną, na którą William miał pozwolenie i przy okazji znalazła 3 gramy haszyszu oraz 10 gramów marihuany. Policja skonfiskowała również maczetę i …scyzoryk (oba legalne w Austrii) — noży kuchennych jednak nie zabrano.

Warto podkreślić, że exit-node’y TOR-a austriak trzymał kolokowane w różnych serwerowniach na świecie, ale ponieważ były one zarejestrowane na jego dane, policja pojawiła się u niego w domu — a nie w serwerowniach (chociaż tego też nie można wykluczyć). Policjanci nie byli w stanie zrozumieć, dlaczego Weber “marnował” pieniądze na usługę typu TOR. On sam twierdzi, że wierzy w wolność informacji i chce pomagać tym, którzy mają cenzurowany dostęp do internetu.

I na koniec ciekawostka — zanim austriacka policja zrobiła nalot na Webera, już w maju zgłosiła się do niego polska policja. Chodziło o ten sam serwer, wydzierżawiony przez Williama, a będący exit-nodem TOR-a, z którego odnotowano “próby włamań”. Serwer był hostowany na terenie Polski.

PS. William Weber nie jest pierwszym operatorem TOR-a zatrzymanym przez policję. W 2011 ktoś na liście mailingowej TOR-a pisał o podobnym przypadku (też pornografia), a w 2007 zatrzymano Niemca (za groźby dotyczące podłożenia bomb).

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Wszystko ma dwie strony, dobrą i złą.

Internet ma ponad dwie strony.

internet potrafi przyjąć super pozycje ;D

Jak przepiąć serwer na akumulator bez wyłączania go?

Czy chodzi o domniemane istnienie UPS-a po drodze, czy czegoś nie wiem o elektronice? (jestem noga w temacie, więc pytam serio :)

Każdy normalny serwer ma 2 zasilacze, odłączasz 1 go podłączasz pod UPS, następnie 2 i masz przepięty….

Wpinasz się w listwę zasilającą komputer wtyczką podłączoną do *wyjścia* z UPS i wyciągasz wtyczkę ze ściany. W tym momencie UPS zaczyna zasilać listwę przez wpiętą wcześniej wtyczkę i komputer można wynieść do samochodu. Oczywiście na potrzeby policji robi się do tego celu specjalne urządzenia w czarnej kolorystyce i z mrocznymi nadrukami , które kosztują 5x więcej :)

Można się wpiąć fizycznie w kabel zasilający. Kiedyś była to popularna metoda kradzieży prądu i z tego właśnie powodu dziś kabel z sieci musi iść do licznika po zewnętrznej stronie budynku.

Podpinasz UPS np. do belki (albo bezpośrednio do kable zasilającego), i wyciągasz wtyczkę.

Serwery mają zwykle co najmniej 2 zasilacze, więc co za problem

raczej tak jak piszesz, chyba, że specjalista “szybka ręka” byłby w stanie przepiąć wtyczkę w czasie 20ms :)

tak samo jak w warsztacie samochodowym zmieniaja akumulator aby nie rozkodowac radia; podpinaja drugi, odlaczaja pierwszy.

Przykładowo tak: https://www.wiebetech.com/products/HotPlug.php

wpięcie w kabel lub podłączenie drugiego zasilacza to chyba tylko na poziomie płyty głównej tam, gdzie jest już prąd stały. oczywiście jak są dwa zasilacze, to nie ma żadnego problemu

@Matja

“wpięcie w kabel lub podłączenie drugiego zasilacza to chyba tylko na poziomie płyty głównej tam, gdzie jest już prąd stały”

Toż typowy UPS ma inverter i generuje prąd zmienny…

@plenty – tak, wiem. dlatego też podłączenie do tej samej linii co napięcie “ze ściany” moim zdaniem nie zadziała, bo napięcia z obu źródeł nie będą w fazie

Mogli to zrobić tak: http://youtu.be/vQ5MA685ApE :)

@Matja

A niby dlaczego nie ma być w fazie? Przecież to to samo źródło zasilania, wpinasz się w kabel drugim kablem z innego gniazdka i już masz wtyczkę wolną. A UPS podczas normalnej pracy powinien przepuszczać napięcie zgodne w fazie aby nie powodowAć zakłóceń. Zresztą zasilaczowi z racji impulsowej pracy wystarczy byle jaki prąd oby miał odpowiednie napięcie skuteczne, gdyby bylo inaczej miałbyś restart kompa przy każdym włączeniu odkurzacza :)

@Dawid? czemu to samo źródło zasilania? jedno to zasilanie sieciowe, drugie to zasilanie z akumulatora. Chyba, że mówisz o sytuacji, gdzie UPS jest wcześniej synchronizowany z napięciem sieciowym (czyli podłączony do tego samej sieci). Jakoś zafiksowałem się na sytuacji, gdzie przełącza się bezpośrednio z sieci na akumulator.

Komentarza o odkurzaczu nie rozumiem. Właczenie odkurzacza nie powoduje jakichś niesamowitych wahań napięcia.

Da się podłączyć, ale trzeba zastosować diody (lub triaki) mocy, żeby prąd nie popłynąć w kierunku UPSa i tyle (tak w uproszczeniu).

Dokładnie tak, najpierw wpinasz się w przewód potem odłączasz wtyczkę a na jej miejsce podłączasz UPS a do niego wtyczkę i już można bezpiecznie odłączyć wpinacz a następnie UPS(z gniazdka) i zawieźć kompa na komisariat.

A z odkurzaczem nie masz racji , jeśli twój sąsiad ma jakieś maszyny o mocy kilku kilowatów to żeczywiście szarpnięcia siecią nie widać ale jeśli włączysz go poza miastem w środku nocy to żarówki przygasną. Kwestia też jaki odkurzacz bo chiński szmelc nie ma miękkiego startu i tak sie dzieje ale jak kupisz porządny sprzęt za kilkaset złotych to bedzie miał ten miękki start i szarpnięcie będzie wielokrotnie mniejsze.

Nawet jak podepną pod UPS to starczy im czasu na zabranie

do samochodu. Na komisariat to będą musieli nieźle zap….., pod

warunkiem że jest blisko. Chyba że pod duży UPS, wtedy 2

policjantów niesie serwer, 4 niesie UPS, a kolejnych 4 dodatkowe

baterie do UPS :)

Dzieciom dzieje się krzywda ze strony pedofilów, a reakcją na to jest ‘konfiskata’, ‘zabranie’ (po polsku to było by złodziejstwo), sprzętów domowych jakiemuś Austriakowi, ze względu na architekturę sieci internetowej. Kufa, ja już nic nie rozumiem. Zaiste koniec świata jest blisko…

Wołami piszą, że bycie exit-nodem Tora wymaga “balls of steal”.

Więc nic a nic się Policji nie dziwię. Nastąpiło podejrzane działanie (materiały pedofilskie itp), mają IP – więc rozpoczynają dochodzenie. A dochodzenie = zajęcie wszystkiego co ma związek z przestępstwem. A nie sądzę aby Policja bawiła się w ceregiele i analizowała co jest podejrzane a co nie – więc zabierają cokolwiek co przypomina komputer. A przy okazji znaleźli dragi :-)

I powiedzenia w udowadnianiu że to nie on jest winien. Wiara w wolność słowa i wyższe idee to ciut mało w konfrontacji z faktem przestępstwa.

@zmechu – dokładnie. mnie akurat nie dziwi, że zabrali wszystko co jest bardziej skomplikowane niż toster. musieli wychodzić z założenia, że gość dystrybuuje/przechowuje/etc. materiały tego typu. w zasadzie czemu nie miałby ich trzymać w dysku xbox’a, albo dekodera telewizyjnego?

Nie przygnębia Cię ani trochę, że anonimowość/wolność wypowiedzi w internecie (nie, absolutnie nie bronię kinderporno ani innej przestępczości) ucierpi, bo nikt nie będzie chciał być exit-node’m w sytuacji, kiedy policja może mu zgarnąć cały sprzęt i postawić zarzuty za cudze przestępstwo?

“Wołami piszą, że bycie exit-nodem Tora wymaga “balls of steal”.”

Ja tam bym wolał, by moje jaja nie pochodziły z kradzieży.:)

Oczywiście że mnie przygnębia. Ale z założenia Tor jest dobrym rozwiązaniem dla wszelkiej maści nadużyć. Kto chce być exit powinien mieć świadomość że:

https://lists.torproject.org/pipermail/tor-relays/2012-November/001775.html

Dlatego też ja w sieci Tor jestem tylko bridgem/relayem.

Masz mnie z tym steal-em, że też nie am tu edycji :-)

Raz pomyślałem sobie “a co tam, mam wolną quotę na VPSie, postawiem tam TORa”. Parę tygodni operator VPSa do mnie pisze żebym wyłączył bo ktoś torrentem zaciąga jakiś nowy film i dochodzą do niego cease&desist

Torrentem przez TORa? Masochista.

to tak samo jak ktos ma otwarta siec wifi, to odpowiada za przestepstwa ktore ktos popelni za jej pomoca :)

albo jak ktos popelni przestepstwo za pomoca komputera ktory jest w mieszkaniu, w ktorym mieszka pare osob, to skad wiadomo kto to?

Odpowiadać w sensie zaliczenia odsiadki to nie… Ale co go tam w śledztwie potrzymają, a sprzęt popsują albo zgubią i sąsiadom rozpowiedzą że pirat złodziej i pedofil – tego mu nikt nie odbierze.

Pamiętasz może jakieś konkretne artykuły ustawy?

@patryk: za przestepstwo to jedynie moze odpowiadac osoba ktora je popelnila, a nie wlasciciel otwartego WiFi. Bredzisz.

Jak to co ? Właściciela komputera chyba łątwo ustalić, nie ? 4-5 osób w mieszkaniu, tyle samo komputerów. Kto będzie takiego typa bronił ? Zastanów się…

Otwarte WiFi to inna bajka. Wpada Policja, zabezpiecza sprzęt i dają do analizy. Jak nie znajdą nic związanego ze sprawą to jesteś czysty i argument o otwartym WiFi i hakerze w samochodzie po drugiej stronie ulicy przejdzie ;)

@Marcin: wszyscy bredzicie :-)

Oczywiście że można zwalić winę na “hakera zza ściany”. Ale Policja ma adres IP identyczne z IP incydentu, ma właściciela IP, ma jego adres i chęć podwyższenia statystyk wykrywalności. I sądzę że tłumaczenie “to nie ja” będzie trudne do wykazania. A udowodnienie “to nie ja o 21.38 dnia 12 listopada wyhaczyłem stronkę” będzie trudniejsze niż “z tego komputera dokonano włamania”. A nie daj Boże znajdą 3 gramy marychy i niezarejestrowanego WinRar-a :-)

Kto zgadnie w jakiej serwerowni była maszyna temu drożdżówka z dżemem :)

To takie ważne?

Jeśli Niebezpiecznik cały czas “stoi” tam gdzie myślę (hint: reklama na sidebarze widoczna w chwili kiedy pisałem ten komentarz) to William miał serwer w tym samym DC (u tej samej firmy).

A gdzieś pochwalił się IP?

Polacy nie byli w stanie zrozumieć, jak można być Austriakiem.

gdyby nie było cenzury i inwigilacji nikt by nie musiał korzystać z torów …

Tak, inwigilacja pedofilii i cenzura ich obrazków to okropieństwa, z którymi każdy normalny (inaczej) powinien walczyć. I naprawde trzeba wspolczuc pedofilom, ze panstwo nie pozwala im zaspokajac swoich dewiacji w wygodniejszy sposob.

Weź że się chłopie zastanów, zanim drugi raz rzucisz jakims gornolotnym haslem.

Jeśli dla ciebie TOR to tylko pedofilia to powinieneś starać się o pracę w polskiej policji – nadasz się

Ciekawi mnie czemu nie zabrano mu macbooka, czyżby wszystkie dane tego komputera są w posiadaniu firmy apple i wystarczy wysłać prośbę pisemną o udostępnienie danych z tego maca?

Ktoś już wyżej napisał: “zabrali wszystko co jest bardziej skomplikowane niż toster”.

Aha, i czymś musiał te fotki robić czyli aparatu pewnie też nie zabrali. Albo robił je podczas nalotu.

Bo to nie komputer – to sposób myślenia (ewentualnie stan umysłu) ;-)

Myślenie nie boli – zabrali mu wszytko, komputer pożyczył już po nalocie Policji. Na sens ? ;)

@Torwald

To ciekawe co piszesz, Sherlocku, bo na obu fotkach (podpisanych “przed” i “po”) w artykule widać (jak mniemam) tego samego lapka;)

Nie wiem co gorsze – ból spowodowany myśleniem, czy brak spostrzegawczości;]

Kupił sobie go z odłożonej w banku gotówki po tym jak zarekwirowali mu sprzęt.

Piotrze, ten niedogryzek widnieje na obu zdjęciach, pozostaje jednak domniemanie iż to nie ten sam.

Wiele hałasu o nic. Myślę, że był świadomy, że może się tak zdarzyć (głupio z jego strony, że trzymał dragi w domu przy tym). I nie ma co straszyć ryzykiem prowadzenia węzłów Tora. Ryzykowne są tylko exit nodes. Tę opcję trzeba świadomie włączyć – domyślnie jest wyłączona…

Dragi można podrzucić,a jak nie to to wmieszać go w jakiś

gwałt. Druga sprawa, sam stawiałem masowe exit nody…ale

umieszczanie siebie na blacklistach z wyboru raczej mi nie służy.

;/

Witajcie.

Chciałem się zapytać czy ktoś zna artykuł jak korzystać z torów. Najlepiej, żeby był darmowy, ale wchodzi w gre też jakiś tani.

Kiedys kolega próbował mi pomóc, ale w końcu go nie zrozumiałem. Próbowałem przez putty, ale nie potrafiłem z niego skorzystać. Można jakoś inaczej?

Pozdrawiam i dziękuję za opowiedź

Ściągnij Vidalię. Ale szczerze mowiąc, jeśli nie rozumiesz zasady, odradzam korzystanie — TOR ma sporo pułapek ;)

Tor jest darmowy, więc nie rozumiem, za co chciałeś płacić. Jak nie wiesz jak korzystać, to po pierwsze poczytaj. Możesz względnie bezpiecznie iść na łatwiznę i skorzystać z T(A)ILS https://tails.boum.org/ – dystrybucja Linuksa w formie liveCD, która cały ruch puszcza poprzez sieć Tor.

Dziękuje wam za opowiedź. Spróbuje to co mi poradziliście.

@Matja

UPS nie musi mieć synchronizacji fazy z siecią zasilającą, bo pierwszym blokiem zasilacza jest prostownik. Równie dobrze zasilacz może pracować na napięciu stałym 230V i mostek Graetza przepuści prąd w odpowiednim kierunku niezależnie od polaryzacji zasilania.

Wiedzę mam dosyć praktyczną: z 10-12 lat temu kolega założył mały sklep/serwis komputerowy i ktoś musiał sprawdzić 20 Codegenów… (6 nie wybuchło i nie było strat w ludziach i wyposażeniu po całej operacji)

No tak. Teraz sporo osób które mogłyby udostępniać swoje zasoby wystraszy się i tego robić nie będzie. Nie mogą dobrać się do TORa to w taki sposób próbują.

Dokładnie. A niebezpiecznik tonem artykułu do tego jeszcze się przyczynia. Czy aby napewno jest to działanie niezamieżone?

Ale jak nie mogą – mogą – ale niech bedą świadomi ryzyka. Można brać udział w wymianie ruchu (być relay’em) ale nie exit nodem – i do tego zachęcamy.

Ja pindole i 80% komentarzy o pradzie i przepinaniu pod inne źródło prądu :O

Ja mam 300 km przedłużacza i nic nigdy nie przepinam !

Ciekawe czy tylko ja wyczuwam w newsie jakąś prowokację… Nikogo nie dziwi ten oklepany kinderporn? Let’s get back in time…

Ktoś kiedyś nie lubił jakiejś pani- podrzucał jej kota i szedł do lokalnego włodyki z tekstem że pani chyba uprawia czary- *ciach*, *chuuu^* lub *plusk* później już problem się rozwiązywał :)

^odgłos ognia dla niebashystów ;)

W dzisiejszych czasach jest podobnie: wystarczy anonimowy donos że sąsiad ma CP i kipisz gotowy. IMHO, cały temat jest mocno rozdmuchany w opini publicznej i tak naprawdę jest narzędziem waadzy do takich nalotów właśnie.

Mamy podejrzanego typa- za wino żul spod monopola donosi jak widział grupkę przedszkolaków wchodzących do domu, a przez firany co jakiś czas błyskał flesz ;-)

CP i ‘ekologia’- to dzisiejsze dwa tematy #1 które wymagają

1) natychmiastowych działań, niekoniecznie przemyślanych

2) gigantycznych nakładów szmalu

3) ustaw, obostrzeń prawnych

4) kontroli i inwigilacji.

Czekać tylko aż w coczteroletnich cyklach cyrkowych waadza-wannabes rzucą “wyplenimy CP z sieci” jako hasło kampanii.

Tyle się mówi o postępie, a na świecie wciąż średniowiecze.

Już widzę te głosy oburzenia “ALE CP TO NIE CZARY! TO DZIEJE SIĘ NAPRAWDE!!!!1”. &? Niezależnie od ilości zapuszkowanych nadawców i odbiorców dziać się będzie. To rynek, taki sam jak prochy czy samochody: jest zapotrzebowanie- produkcja- zbyt- profit. I mimo “spektakularnych akcji Policji” zamykającej płotki, rekinów oraz płaszczki tej gałęzi przemysłu chemicznego ja wciąż jestem w stanie nabyć grama na własny użytek w niezmiennej od lat cenie 30pln.

A co zrobisz jak syn/córka powie Ci że pan dał cukierka i kazał zdjąć majtki do zdjęcia?

Za udowodnioną pedofilię powinni kastrować, i wsadzać do pierdla z najgorszymi sodomitami na wspólne dożywocie.

Niemcy w 2006 zaczęli łapać torowców za hostowanie pornografii: http://itnomad.wordpress.com/2006/09/10/germany-crackdown-on-tor-node-operators/

beka z państwa policyjnego 8]

Więc wzięli mu sprzęt domowy nie mający nic wspólnego z serwerami przez które leciał ruch, tak? Rozumiem że procedury celem sprawdzenia czy sam czegoś nie trzymał u siebie, no ale chyba wiadomo że jeśli ktoś jest na tyle cwany żeby użyć TORa, to taki TrueCrypt przykładowo, nie stanowi problemu.

Rozumiem, kompy, rozumiem…. konsole rozumiem….

Ale maczete ? MACZETE ?

No dobra, taki super ten TOR ?

To co tam takiego hiper, super ekstra pożytecznego jest że tak go wszyscy bronią ?

Oświećcie mnie, proszę.

Poczytaj w internecie, chyba że jesteś na etapie czytania przez mamę i tatę…

witam zainstalowałem tora mam zmienne ip jak wszedlem na

stronke ktora sprawdza ip to pokazało mi ze jestem we Francji. Ale

jak wrzuciłem moje ip z tora na do programu visualroute 2010 to mi

pokazało całą droge i moje rzeczywiste ip. jak to jest

możliwe?

Łukasz

Ruch z visualroute nie był przekierowany przez tor. Albo pokazało drogę pomiędzy tym adresem IP torowym a twoim komputerem, wtedy nic dziwnego ze na jednym z konców było twoje ip. Jak nic z tych rzeczy to pics or didnt hapen

M. Ty naprawdę myślisz, że w tym chodzi o jakieś dzieci? Gdyby tak było, to te środki szły by na zwalczanie produkcji tych materiałów.