9/7/2020

Routery to słabe ogniwa bezpieczeństwa, ale nie wynika to wyłącznie z zaniedbań użytkowników Producenci generalnie sięgają po stare i dziurawe oprogramowanie, które jest aktualizowane z różną, najczęściej niewystarczającą częstotliwością – wynika z badań Instytutu Fraunhofera.

Instytut Fraunhofera wydał w ostatnim miesiącu raport pt. Home router security report 2020. Jest on wynikiem analizy firmware’u 127 routerów od siedmiu największych dostawców sprzedających swoje urządzenia w Europie. Okazało się, że właściwie każdy router ma luki, a 46 urządzeń nie otrzymało żadnej aktualizacji bezpieczeństwa w ciągu ostatniego roku(!). Co więcej, nadal niektóre urządzenia mają łatwe do złamania lub wręcz publicznie znane hasła (chodzi o te początkowe, domyślnie nadawane przez producenta).

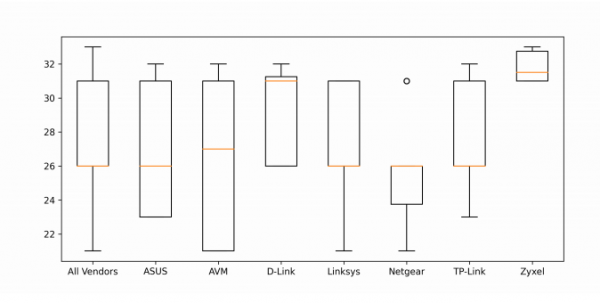

Najlepiej w testach wypadła firma AVM. W niektórych aspektach ASUS i Netgear wydają się lepsze niż D-Link, Linksys, TP-Link czy Zyxel. Mimo to autorzy badania podkreślają, że praktycznie każdy producent routerów lekceważy bezpieczeństwo choć każdy w różnym stopniu albo w różnych obszarach. Standardy bezpieczeństwa na rynku routerów znacznie odbiegają od bezpieczeństwa komputerów biurkowych czy serwerów.

Dodajmy jednak od siebie, że nie zawsze “dziurawy” router będzie zaproszeniem dla “hakerów z internetu”. Większość Polaków na szczęście — nawet jeśli korzysta z takiego routera — to ma go schowanego za NAT-em, czyli infrastrukturą dostawcy internetu. Rzadko kiedy ktoś z posiadaczy “domowych routerów” na routerowym WAN-ie ma publiczny adres IP.

Co i jak badano?

Autorzy badania posłużyli się narzędziem Firmware Analysis and Comparison Tool (FACT), które automatyzuje analizę bezpieczeństwa firmware’u. Pod lupę wzięto oprogramowanie routerów aktualnie promowanych na stronach producentów, odpowiednie dla najnowszej rewizji sprzętowej każdego urządzenia. Tutaj ważna uwaga. Niektórzy producenci nie umożliwiają pobrania oprogramowania ze strony lub serwera FTP i dlatego w badaniach nie wzięto pod uwagę np. Huaweia. Nie badano też wersji routerów udostępnianych przez dostawców usług telekomunikacyjnych.

Odnośnie każdego z badanych urządzeń zadano 5 pytań.

- Kiedy ostatnio była aktualizacja?

- Jakiego systemu używa urządzenie (i jak wiele luk dla niego jest znanych)?

- Jakie techniki ograniczania ryzyka są stosowane przez dostawców?

- Czy obrazy firmware’u zawierają prywatne klucze kryptograficzne?

- Czy są jakieś zaszyte w urządzeniu dane uwierzytelniające?

Przyjęta metoda badań miała różne ograniczenia, o których badacze jasno w raporcie napisali. Przykładowo badanie ostatnich aktualizacji opiera się na materiale dostępnym ze strony producenta, ale pewne aktualizacje mogły być nigdy tam nieudostępnione. Również użyte do badań narzędzie FACT ma swoje ograniczenia np. w odniesieniu do zakodowanych danych uwierzytelniających może dawać fałszywe wyniki negatywne.

Co się okazało?

Tylko 81 routerów dostało aktualizację w ciągu 365 dni przed 27 marca 2020 r. Aż 22 urządzenia nie dostały aktualizacji w ciągu 2 lat. W najgorszym odnotowanym przypadku urządzenie było pozbawione aktualizacji przez 1969 dni czyli 5 lat.

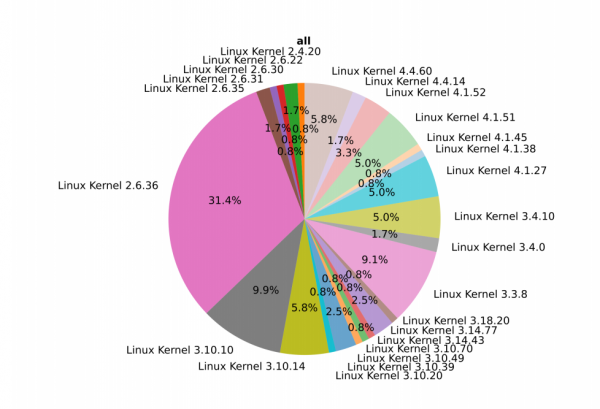

Większość routerów to urządzenia na Linuksie z raczej starym jądrem, najczęściej 2.6.36.

Już lepiej by było, gdybym routery korzystały z wersji 2.6.32, która była wspierana dłużej, ale i tak tylko do 2016 roku. Nawet urządzenia, które w tej kwestii wypadły dobrze, miewały jądra z dziesiątkami znanych podatności, z których ponad 20 było oznaczonych jako krytyczne. Dla najstarszych ze stosowanych jąder zidentyfikowano ponad 60 podatności krytycznych. Oczywiście producenci mogą sami rozwijać swoje własne poprawki dla tych jąder, ale badacze Instytutu Fraunhofera wątpią by była to częsta praktyka.

Urządzenia z Linuksem mogą korzystać z różnych, wypróbowanych przez wiele lat technik ograniczających wykorzystanie podatności np. Position-Independent Executable (PIE), stack canaries albo FORTIFY_SOURCE. Z analizy Instytutu Fraunhofera wynika, że stosowanie tych technik jest rzadkie i producenci wykazują w tej kwestii duże zróżnicowanie.

Jeśli chodzi o publikowanie kluczy prywatnych w obrazach firmware’u to przypada średnio 5 takich kluczy na jeden obraz. Właśnie w tym obszarze wyjątkowo dobrze wypadł AVM, który był jedynym dostawcą niepublikującym żadnych kluczy.

Jeśli chodzi o zahardcodowane dane uwierzytelniające to dobra wiadomość jest taka, że 60% obrazów firmware’u ich nie zawierało. Zła wiadomość jest taka, że na 50 urządzeniach udało się je znaleźć. ASUS okazał się jedynym producentem, który w ogóle tego nie robił. W najgorszych przypadkach dane te były zapisane w formie zwykłego tekstu. Autorzy badania stwierdzili, że trudno tego nie wiązać z chęcią pozostawienia jakiejś tylnej furtki.

W przeszłości botnet Mirai nie raz udowadniał, że możliwe jest masowe przejmowanie urządzeń konsumenckich z Linuksem, m.in. poprzez skanowanie urządzeń pod kątem znanych danych uwierzytelniających. Przypomnijmy, że ten właśnie botnet był odpowiedzialny za odłączenie od sieci 900 tys. użytkowników z Niemiec, ale to nie był jego jedyny efektowny wyczyn. Zagrożenie wynikające ze wskazanych błędów nie jest tylko teoretyczne.

Co robić? Jak żyć?

Wiele złego można powiedzieć o bezpieczeństwie routerów. W Niemczech już w roku 2018 proponowano przyjęcie wytycznych bezpieczeństwa dla domowych routerów. Przy tej okazji pojawiła się propozycja (nigdy nie zrealizowana), aby routerom nadawać “daty ważności” tzn. aby producent wskazywał termin, do jakiego będzie dostarczał aktualizacje dla danego urządzenia. Na półkach sklepowych nie brakuje urządzeń, które nie są już wspierane lub niebawem przestaną być. My miewaliśmy doświadczenia ze zgłaszaniem producentowi podatności w routerze i przekonaliśmy się, że całkiem łatwo nie jest.

Koniec końców musimy przyjąć do wiadomości, że routery to słabe ogniwo w łańcuchu bezpieczeństwa (podobnie jak szerzej rozumiany internet rzeczy). Mimo wszystko niwelujcie ryzyko jak się da. Upewnijcie się, czy wasz router podlega aktualizacjom i wmiarę możliwości ustawcie mu aktualizacje automatyczne. Upewnijcie się, że hasło do routera nie jest tym domyślnym. Unikajcie sprzętu starszego niż 5 lat, chyba że potraficie zainstalować na nim bezpieczniejsze alternatywne oprogramowanie (DD-WRT, Tomato, pfSense etc.). Ciekawą (choć troszkę droższą) opcją będzie postawienie domowej sieci na UBNT lub (jeśli ktoś lubi dużo grzebać, przebijać się przez przestarzałą dokumentację i sporo przeklinać) na Mikrotikach ;)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

dużym problemem (który zapewne znacząco zwiększa lekceważące podejście producentów) jest brak sensownego sposobu na ekspozycję informacji o dostępności aktualizacji dla użytkownika

bo co ma router zrobić? przekierować request na stronę z komunikatem? słabo

Mógłby mieć konfigurację partycji A/B jak w Androidzie. Aktualizacja w tle i reboot nocą gdy brak znaczącego ruchu wykryje.

@Jakub: Niestety, ale takie rozwiązanie wytnie najtańszą część rynku i podniesie ceny, chociaż oczywiście trzeba zmusić producentów do wsparcia swoich urządzeń i zaprojektowania choćby takiego auto-upgrade.

Ale co zrobić z urządzeniami już na rynku, tymi z flashem 4, 8 czy 16 MB, gdzie się firmware ledwo mieści? Przecież takich urządzeń jest miażdżąca większość i to właśnie tych, które nigdy aktualizacji nie dostały i nie dostaną.

Przekierowanie nie jest dobrym rozwiązaniem, bo co gdy dany router jest stosowany przez jakąś firmę do rozwiązań embedded np. jako VPN do detektora/czujnika/licznika, niechby akurat po HTTP, wtedy zablokujesz ruch, a co dalej?

Ciekawi mnie jak w tej ocenie wypada taki DD-WRT czy inne otwarte systemy do linuxowych routerów.

Na pewno lepiej, kwestia natomiast jak długo deweloperzy mają i będą mieli cierpliwość do supportowania softu w aktualizacje :)

Czy poza AVM jakieś routery potrafią się samodzielnie aktualizować? Albo chociaż funkcja powiadomienia właściciela o niezbędnej aktualizacji?

Wymyślili to jeszcze Polacy (Alfanet) z ich softem APPro2405 działającym na stareńkich już dziś technologicznie routerach z chipsetami Realteka z serii RTL818x. Obecnie niestety soft nie jest wydawany, a firma zawiesiła działalność.

Tak na dobrą sprawę można sobie ustawić odpytywanie serwera i autoaktualizację po SSH (dodanie w crontabie odpowiedniego skryptu) na dowolnym routerze, wymaga to tylko odrobinę zabawy w bashu :)

Tak, routery Asusa mają taką funkcjonalność.

Np. w Huawei, na których USA i ich fanboje wieszają psy (bez żadnych dowodów) mają taką opcję, nawet w najtańszych modelach.

Mój netgear też ma opcję automatycznej aktualizacji o wybranej porze.

Oczywiście – np Synology. Dodatkowo mogą wysłać sms/e-mail m.in z informacją, że jest dostępna aktualizacja.

TL;DR najlepszy jest AVM, potem Asus i Netgear, reszta to dno.

Ja polecam Synology, aktualizacjami biją inne firmy na głowę. Np. mój nas jest z 2011 i ciągle dostaje update’y. Ich routery bazują na systemie dla nas-ów więc też dostają nowy firmware na bieżąco. Szkoda że nie było ich w teście.

Ale nikt mi nie powie, że TP-Link nie robi najwygodniejszych, najbardziej intuicyjnych interfejsów.

Jak mam ASUS-a konfigurować, to mnie strzela, mimo że mają kilka fajnych rozwiązań.

Eeee… Myślę że każdy będzie dobry o ile da się postawić na nim OpenWRT itp. systemy.

Asus jest tragiczny jeśli chodzi o AI Mesh. Kupiłem Lyrtę i 68 i 88 i:

– brak wspieranie gest network,

– google home raz działa raz nie działa w sieci

– wywala mi łaczność na whatupie jak się przemieszczam w domu

dopóki nie miałem IA measha na 88i 68 wszystko mi dziąłało

Jednym słowem nie polecam.

Czy ktoś testował Mash router + 3/4 routery i jakie ma doswiadczenia?

Nie wyobrażam sobie korzystania z routera z oprogramowaniem producenta.

OpenWrt FTW.

A ja nie wyobrażam sobie zamiany SRM w moim Synology na OpenWRT.

To ja mam pytanie, bo właśnie myślę pozbyć się routera Asus RT-AC58U. Niby fajny sprzęt, ale czy dużym ryzykiem jest korzystanie z samego modemu od kablówki? Wiem, że miałbym wtedy zewnętrzny adres IP nawet po WiFi, ale z drugiej strony routery jak czytam też nie są zbyt bezpieczne.

Bycie za NATem ma swoje duże plusy. Bo co z tego, że będziesz mieć publiczny IP, jak twoja drukarka i inne urządzenia również? Czy one są odpowiednio zabezpieczone? Zapewne nie i można się mocno zdziwić, gdy w środku nocy drukarka wciągnie ryzę papieru i zużyje toner/tusz na drukowanie gołych d…

Drukarka w takim scenariuszu nie ma przecież publicznego IP. Chyba, że zrobisz port fwd.

@mmisio: Jeśli router dostawcy przydziela publiczne IP, to dostanie (choćby jako pierwsze urządzenie wysyłające DHCP Request po włączeniu routera). Większość dostawców w PL daje 1 IP, ale już w wielu kablówkach (choćby MM) możesz sobie dokupić więcej.

no chyba ze to drukarka HP ktora odpytuje serwer HP ktory moze sie okazac przekierowany w routerze do dowcipnego…

A Ubiquity nie sprawdzili?

Ubiquity może konkurować z cisco pod względem bezpieczeństwa a poza tym ubi nie zajmuje sie typowymi routerami wifi

Kupno routera bez Open/DD-WRT to niestety marnotrawstwo pieniędzy. Niestety te wspierające nieoficjalne firmware są bardzo drogie.

DD/Open-WRT jest fajne jeśli chodzi o swobodę konfiguracji, niestety jest niestabilne. Nie można na nim polegać. Być może są platformy, na których wszystko chodzi idealnie, jednak na Dlinkach i Asusuach na których ja testowałem nie sprawdzał się. Ciągle coś się przytykało, przestawało działać, trzeba było resetować. Efekt był zawsze taki sam – powrót do fabrycznego softu.

Niestety, jeśli chodzi o OpenWRT, to Wi-Fi dobrze działa tylko na urządzeniach z chipsetem Qualcomm Atheros, wszelkie Mediateki czy Broadcomy albo działają słabo, albo wcale. Problemem są sterowniki, które są przygotowywane metodą odwrotnej inżynierii, bo producent daje wyłącznie binarne bloby, a do tego pod kilka wybranych wersji chipów.

Linksysy WRT160N i WRT320N są na Broadcomach, DD-WRT pod nimi działa stabilnie. Dla kontrastu TP-Link WR941ND (Atheros AR9132) na prastarej wersji DD-WRT działał stabilnie, na najnowszej potrafi rozłączyć nagle wszystkie urządzenia albo się zupełnie zatkać, a są releasy, których wgranie ucegla router i do odceglenia potrzebny jest TTL.

Obecnie DD-WRT bardziej skupia się na dodawaniu nowych funkcji niż poprawek zgłoszonych błędów i problemów. Dodatkowo developerzy od DD-WRT posługują się konkretnymi modelami routerów i w zasadzie to te modele wykazują się najwyższym współczynnikiem stabilności.

A ja chyba już od 6 używam mojego airport express, które ostatnią aktualizację dostało rok temu. Szkoda, że apple już nie robi routerów.

Cały dział wireless Apple’a wyeksmitowano do Ubiquiti Networks ;)

Zaraz, moment. Podsumowanie OKDR. Kwestia podatności w kernelu oczywiście jest istotna, ale z samego faktu istnienia jakiejś podatności w kernelu nie wynika, że jest w ogóle jakikolwiek wektor na jej wykorzystanie. W szczególności dla podatności innych niż lokalne.

Natomiast – o ile dobrze widzę – raport w ogóle nie dotyka kwestii usług świadczonych przez oprogramowanie. Czyli skupiamy się na pięciu konkretnych aspektach wymienionych w rozdziale 3, ale kompletnie nas nie interesuje czy np. serwer OpenVPN dostarczany przez producenta routera nie jest dziurawy jak sito.

Ani Synology, ani Mikrotika, ani Ubi… Żenada.

Dzięki za przypomnienie, update softu w Asusie AX88U znacznie przyśpieszył neta na iPhonie. Dziwne, ale na Androidzie nie było problemów :) Teraz łapie 5Ghz.

Jeszcze dziwniejsze że fabryczny soft nie potrafił sam sprawdzić aktualizacji. Spisek? :)

Wymuszą na publice przejście na IPv6 i się zacznie ostra jazda bez trzymanki bez NAT na publicznych adresach… Już widzę jak przeciętny Kowalski z LAN bez domeny zabezpiecza swoją domową sieć IPv6, szczególnie z chińszczyzną IoT w domu… :)

Módl się, aby to nastąpiło jak najpóźniej, bo w chwili obecnej byłaby rzeź niewiniątek…

Mój ISP jakoś się nie kwapi, aby mi taki adress dostarczyć. Czy wielcy gracze telekomunikacyjnii dostarczają swoim klientom aktualnie ten adresy? Mówię o usługach ze stałym IPv4, ale w IPv6 nie ma NATu, więc wszyscym mają stały IPv6.

@Twój nick: takie Orange wręcz zachęca użytkowników Neostrady by używali IPv6… :)

Mikrotik ma też jakieś uproszczone interfejsy dla zjadaczy chleba, do nich chyba tak nie trzeba bić się z dokumentacją

Nie kupuje się MT dla uproszczonych configów, właśnie siłą MT jest bardzo dobry system operacyjny i mnogość opcji konfiguracyjnych. Ale trzeba umieć z tego korzystać. Pozdrawia świeżo upieczony MTCNA ;)

Ma uproszczony interfejs, ale nie ma domyślnie włączonych zabezpieczeń dostępu do zarządzania. Dobrze, że wrzucili trochę reguł fw do domyślnego konfigu, bo kiedyś ich routery przychodziły całkiem gołe, co dla zwykłego użytkownika mogło być zgubne… Ale zrobili to po tym, jak zhackowany dużo urządzeń ze względu na podatność interfejsu www.

Defconf jest tylko i wyłącznie dla tych, którzy nie chcą/nie lubią parać się konfiguracją albo chcą po prostu z tym zaczekać na sieciowca. Generalnie jak ktoś się chce porządnie nauczyć stawiać routery na MT i tworzyć dobre sieci, to pierwsze co trzeba zrobić, to zaorać defconf, podpiąć się po macu i jechać regułkami od początku do końca spersonalizowanymi pod potrzeby sieci. Innej opcji nie ma, zwłaszcza jeżeli chodzi o wireless. Te routery akurat warstwę bezprzewodową mają bardzo zaawansowaną, ale trzeba ustawić ją ręcznie, żeby działała prawidłowo. Narzekania na wireless w MT biorą się z nieznajomości pewnych zależności konfiguracyjnych (co też jest materiałem na ciekawy doktorat, bo wiele z tych zależności nie jest nawet opisanych w oficjalnym manualu, a człowiek dowiaduje się tego albo na forum społeczności, albo organoleptycznie, albo na kursach MTCNA i potem MTCWE).

sam korzystam z zestawu netbox play od zte

czy bezpieczne nie wiem

A miktotik soho na tym tle jak wypada?

MikroTik na rynek SO/HO wszedł szczerze mówiąc “przypadkiem”, ale tam już się dobrze zadomowił :) W zamierzeniu był, jest i będzie to sprzęt dla ISP, poweruserów i korporacji, toteż zaawansowanych możliwości konfiguracji sieci jest tam od groma i dosłownie każde zachowanie routingu można sobie ustawić. Tylko trzeba dysponować elementarną wiedzą o protokołach poszczególnych warstw ISO/OSI :)

@Lukasz032, korporacje i budżetówka, to są lobbowane za Cisco i innymi przepłaconymi rozwiązaniami. Nikt tam nie kupi Mikrotika, bo trzeba to umieć obsłużyć.

No popatrz :-) A ja robię w budżetówce i kupuję Mikrotika :-)

Oczywiscie że to co piszecie o jądrach (np. z rodziny 2.6.xx) jest prawdą, ale wyłacznie typu “in generall yes ….” ;) Jednak nie zostało wzięte w artykule pod uwagę to, ze wiodące dystrybucje typu Enterprise (jak np. Centos, czy jego komercyjna wersja RedHat ) posiada wsparcie w postaci jąder łatanych i prekompilowanych nawet długo później niż oficjalna data zakończenia wsparcia wypada…

przykład: kernel 2.6.32-754.25.1.el6.i686 z 23 12 2019 (po ważnym security fixie https://www.redhat.com/archives/rhsa-announce/2019-December/msg00066.html) lub wiele późniejszych .

Jeśli tylko ktoś z P.T. Producentów Wspaniałego Oprogramowania do Znanych i Lubianych Routerów Pokojowych – zechciałby skorzystać z tak przygotowanego wsparcia – i użyć w Swoich Wielce Wyspecjalizowanych Produktach – którejś z takich dystrybucji gwarantujących takie wsparCie – jako podstawy , problem byłby praktycznie rozwiązany. A przynajmniej poziom bezpieczeństwa stałby znacznie lepiej…

Pozdrawiam

@ 5 up :

Nie będzie musiał (ów) Kowalski, jeśli Producent i Wydawca Oprogramowania do Wspaniałego Urządzenia Pudełkowego sam zrobi to za niego – czyli 1) nie pochyli się nad problemem i nie umieści odpowiednich konfiguracji dla ipv6 jako defaultowe (większości i tak to nie będzie dotyczyć na razie) i

2) nie zapewni porzadnego mechanizmu do aktualizacji softu w Swoim Wspaniałym Urzadzeniu Pudełkowym – najlepiej typu ONE-CLICK-AND-GO …

mikrotik – posiada dość sporo aktualizacji ,tylko trzeba je sobie samemu pobrać i zainstalować (jak we wszystkich urządzeniach do sieci poważniej rozumianych-traktowanych). Nie boli to aż tak bardzo, ale trochę czasu i umiejętnosci RTFM/znajomości urządzenia i procesu aktualizacji jednak wymaga. Natomiast wydawanie stos. większej/sporej kasy i stawianie sobie “najdroższego mikrotika na jakiego mnie stać” a potem zostawianie go “jak lezy odłogiem” przez lata – jest równoznaczne z tym co napisał Autor artykułu ….

Plusem – w przypadku mikrotika – jest jednak możliwość przećwiczenia sobie większości operacji w środowisku zwirtualizowanym , można pobrać odpowiednią maszynę wirtualną z chodzącą wersją mikrotikowego softu – i przećwiczyć najpierw na niej.

– zte, hu..awej, xiaomi i inny szmelc chiński – S.E.R.I.O. ??

Jak/jeśli już chcesz tego używać i świadomie się na to zdecydowałeś , to pewnie wiesz że poziom bezpieczeństwa w sieci (per saldo) i tak spadnie, bo nie będziesz w stanie i tak wszystkiego dopatrzyć w tych Wspaniałych Produktach i ustawić jak chcesz i czujesz że potrzeba… Więc cóż, oczywiście że możesz łatać w innym miejscu (routerze, czy zarządzalnym switchu) ale skoro same urządzenia których używasz “mają tendencję” to nic na to nie zrobisz. Zwłaszcza jeśli to będą urzadzenia pracujące w ramach IoT…

Pozdrawiam

Huawei nie jest szmelcem. Wolę Huawei niż Cisco – mniej backdoorów…

@Józef – kolega to tak na serio ???? :) :P

Pozdrawiam wszystkich przedstawicieli handlowych Kraju Środka :)

@ markooff:

Jak najbardziej serio! Z Cisco na okrągło są afery z backdoorami itp. A proszę mi pokazać takie z Huawei? USA posuwa się nawet do bezczelnego szkalowania Chińczyków jak np. afera z płytami serwerowymi Supermicro, gdzie USA kłamliwie przedstawiało fotki “szpiegujących układów scalonych”, poszło to na cały świat przez Bloombergi itp. – różne instytucje przebadały tysiące płyt głównych i nikt tego nie potwierdził. To samo jest z Huawei, który w dodatku technologicznie wyprzedza USA i jest bez porównania tańszy w tej samej klasie wydajnościowej.

Za to nikt się nie czepia np. Intel Active Management, backdoora dostępnego na płytach głównych z chipsetami Intela, za który trzeba płacić, choć się go nie chce i nie ma możliwości jego wyłączenia. I dziwnym trafem jak np. amerykańskie NSA czy CIA czy FBI ogłaszają przetarg na kompy, to z warunkiem, by płyty nie miały Intel Active Management… Nagonka na chiński sprzęt pewnie jest właśnie dlatego, że USA ma trudności z umieszczeniem tam swoich backdoorów… :)

Z tego tygodnia: “Hackers hit honeypots hours after CISO downplays risk, proof-of-concept exploit code emerges” (CVE-2020-8195 i CVE-2020-8196)…

Nie no, Kolega doprawdy mnie rozbawił … :)

https://www.securityfocus.com/vulnerabilities – i tam sobie należy wybrać jako Vendora Hujaweja (oraz jako drugie wyszukiwanie Hujawej devices) i Kolega am zobaczy. Na moje szybkie spojrzenie – na szybko jakieś 13 stron po 30 wyników każda.

rzeczywiście JEST TO SPRZĘT/SOFT WOLNY OD PODATNOŚCI ….

@ markooff : nie ma sprzętu 100% wolnego od podatności. A to co Kolega podesłał to słabe jest – nie jest tego wiele, dotyczy starego, od wielu lat niewspieranego sprzętu, albo podatności nie z winy Huawei jak błędy bibliotek kryptograficznych czy kernela Linuksa. I jest to łatane. Ma się to nijak do CELOWYCH BACKDOORÓW umieszczanych przez CISCO i innych AMERYKAŃSKICH PRODUCENTÓW (mam uwierzyć w “przypadek”, że WSZYSTKIE chipsety wi-fi amerykańskich producentów po wyłapaniu odpowiedniej sekwencji radiowej ustawiają klucz szyfrujący WAP na same jedynki, co dość niedawno odkrył ESET?) i jeszcze wypieranie się tego w żywe oczy wbrew faktom, by nie “marnować” miliardów na soft do włamów, jaki zakupiły trzyliterowe organizacje rządowe USA? Wyobraża sobie Kolega co by się działo, gdyby Amerykanom udało się coś takiego wykryć w sprzęcie Huawei? A Amerykanom uchodzą na sucho nawet morderstwa (oficjalnie “samobójstwa”), jak w przypadku “zacierania śladów” po założeniu podsłuchów w centralach GSM w Grecji, Włoszech czy Niemczech… To tak jak z antywirkiem Kaspersky – oficjalnie nasze specłużby “zabraniają” a na prywatnych lapkach sami trzymają, bo wyłapuje właśnie amerykański soft “specjalny”, który zachodnim producentom antywirków Amerykanie zabraniają wyłapywać…

Napisano: “lub (jeśli ktoś lubi dużo grzebać, przebijać się przez przestarzałą dokumentację i sporo przeklinać) na Mikrotikach ;) ”

Nie wiem co macie do mikrotików, ale to mój sprzęt z wyboru od lat i konfiguracja jest prostsza i sensowniejsza niż w konsumenckich routerkach, przy tym możliwości dużo większe. Dla tych co lubią klikać jest winbox, dla hackerów można po SSH, od biedy przez www.

Polecam każdemu kto trochę kuma sieciówkę.

Nie zgodze sie z metodologia badania.

Sam od dawna kozystam z produktow TP-Linka i nigdy nie bylo z nimi rzadnych problemow (a ze bylo ich naprawde sporo, to raczej nie mozna mowic o zwyklym przypadku). Zabrzmi to jak reklama, ale “reklamy” to przedstawienia udajace zadowolonego klienta, ktorym akurat jestem, ich sprzet jest w moim doswiadczeniu: kompatybilny, tani i trwal.

A poniewaz obstaje przy swoich slowach, przyznam sie ze zdziwo mnie porownanie dziur – przy kazdej wiekszej podatnosci zawsze sprawdzam pod katem klasy/modelu i o ile wiekszosc z producentow z tych list kojarze, ale tez stad wiem ze modele TP-Linka praktycznie nigdy na nich nie laduja…

Ktos mi to wyjasni? Bias u badajacych? Unikalna dla TP-Link’a niechec dziennikarzy/testerow do robienia szymu?

Czy moze sa powody (sprzetowe, projektowe) ktore sprawiaja, ze dziury sa trudne do wykorzystania jak to ma miejsce w wielu kategoriach sprzetu…

To , że nie zauważył Kolega “żadnych problemów” nie oznacza że ich w rzeczywistości nie było. Ja też kiedyś nie widziałem żadnych większych problemów na moim urządzeniu (a było to w czasach kiedy traktowałem dość lekko aktualizacje softu w urządzeniu pokojowym) aż do chwili kiedy – okazało się że jacyś studenci z Heidelbergu nie zorganizowali sobie na moim małym routerku z archaicznym wtedy już jądrem 2.4.x prywatnego serwerka voipowego …… ;)

Potem zacząłem przyzkładać znacznie większą uwagę do tych spraw.

Współczuję. Jedynym powodem, by kupić TP-Linka jest możliwość zainstalowania *WRT na tych kilku wybranych. Soft TP-Linka jest ubogi, powolny i problematyczny, a wsparcie praktycznie nie istnieje, naprawa błędów trwa latami, a jak coś naprawią w jednej wersji, to może się okazać, że ponownie zepsują w kolejnej (regresje).

Mam awaryjnie jeden z ich najpopularniejszych routerów TL-WR1043ND v1 i przed zmianą na OpenWRT to był nieco droższy przycisk do papieru.

Błędy istnieją. Może nikt z nich nie korzysta?

https://www.cvedetails.com/vulnerability-list.php?vendor_id=11936

Metodologia, to jak sama nazwa wskazuje, to nauka o metodach badań naukowych.

Wiesz… Mam Archera D7 od TP-Linka, który po 4 latach ledwo zipie, więc już to samo w sobie mnie zniechęca do kupienia następnego urządzenia od nich. Najlepsze jest, że ten router miał funkcję firewalla… do czasu pewnej aktualizacji firmware’u kiedy po prostu TP-Link postanowił sobie z czapy go wywalić… A! I najlepsze – wersja australijska miała więcej aktualizacji firmware’u niż europejska… Wspaniałe urządzenia TP-Link produkuje.

> “nigdy nie bylo z nimi rzadnych problemów”

Rzadnych może i nie, ale gryfne problemy czasem może i tak, skoro epitetami posługujemy się po śląsku :)

@Lukasz032

Pomimo gramatycznego nazizmu – plusik za kreatywnosc :p xD

@Anonim 2020.07.09 20:24

Jedyna sensowna odpowiedz. Odpowiem tak: TP-Link faktycznie nie jest idealny ale ta prawde mozna odnisc do wiekszosci produktow. natomiast po przejrzeniu listy nieznalazlem niczego co kwalifikowalo by sie na alarmujacy artykul w niebezpieczniku (a wbrew pozorom nie sa one takie zadkie) do tego dziury male (“standardowe”) albo odniesione do 1-2 modeli z ktorych niekozystam…

@

To nie jest kadzenie fanboja – jesli macie jakies konkrety to naprawde chetnie uslysze, bo jesli faktycznie sa problemy to chetnie zmienie poglady oraz sprzet na lepszy i bezpieczniejszy… ale takie generalne rzucanie mieskiem mam gdzies, bo tylko idi* daje sie przekonac nijak nieuzasadnionymi ogolnikami dodatkowo odstajacymi od weryfikowalnych informacji.

Ps. Tam po @ mialo byc pozostali, ale wycielo tekst pomiedzy nawiasami – co jest troche nie fair bo z tego co kojarze to nie ma tu formatowania…

chociaz moze i nie (?)

@Łucjan: wersja australijska może dlatego miała więcej wersji firmware, bo w Australii Internet jest cenzurowany niczym w Chinach czy Korei Północnej i pewnie była aktualizacja blacklisty (w “zacofanej” Polsce chyba wolno jeszcze używać wyrażenia black list? Politpoprawnicy chyba nie podają za to do sądu?)

Wydaje sie ze firma (w sumie znana) poszla na ‘szklo’ a nie na jakosc.

Test – jak opisany w artykuje – nie mowi wiele. Przykladowo – Mamy urzadzenia z podatnosciami w jadrze – tylko pytanie – ile z nich jest do wykorzystania zdalnego? Przeciez zagrozenie z powodu programu obcego uruchomionego na systemie routera sa malo prawdopodobne. TARA wskazala by niska wage dla takiego przypadku.

Niewatpliwie dla mnei gorszym zagrozeniem sa ukryte konta albo wrecz otwarte porty w swiat z nieznanym odbiorca takiej komunikacji – a to moze byc wszystko co producentowi przyszlo na mysl. Do tego slabe mechanizmy weryfikacji autoupdate (np. odpytywanie strony przez gole WWW – chyba kazdy moze sobie dospiewac ‘co moze pojsc nie tak’).

Wazna kwestia jest kwestia certyfikatow i obslugi ruchu https w tranzycie. Niektore routery robia na przyklad za MIM dla https – i mowia o tym w dokumentacji. Inne wystawiaja strone z certyfikatem self signed generowanym ad-hoc. A jeszcze inne po wlaczeniu IP6 zaczynaja udawac zolwia.

Nie ma idealow ale ten test mi sie nie podoba :<

> “Większość Polaków na szczęście — nawet jeśli korzysta z takiego routera — to ma go schowanego za NAT-em, czyli infrastrukturą dostawcy internetu. Rzadko kiedy ktoś z posiadaczy “domowych routerów” na routerowym WAN-ie ma publiczny adres IP.”

Że co proszę?!

Może w krajach trzeciego świata jeszcze coś takiego jest stosowane, ale w Polsce na pewno nie, przynajmniej przez operatorów pierwszego i drugiego sortu.

Orange (zarówno po światłowodzie jak i po *DSL) – zakończenie PPPoE ma nadany publiczny IP. Zmienny, ale publiczny.

Operatorzy komórkowi – to samo, modem ma zmienny publiczny IP wychodzący.

Wszystkie większe kablówki (UPC, Vectra, Multimedia, Inea, Netia (po kablach starego Astra)) – publik na zakończeniu sieci, również zmienny.

InterQ (podkarpacki dostawca GPON) – publik STAŁY (!) na zakończeniu PPPoE w standardzie.

Może mniejsze osiedlowe ISP-ki nie mając swoich klas IP natują wszystkich na jeden/kilka IP wychodzących, ale mając na uwadze, jak małe są to sieci w skali kraju i mając na uwadze, że z ich usług nie skorzysta nikt wymagający jakkolwiek zachowania pewnych standardów w działaniu sieci, są to pomijalne jednostki.

może coś się zmieniło, ale Inea nie dawała startowo publicznego IP – domyślnie był NAT

Używam neta z Multimedii od kilku dobrych lat i cały czas byłem za NATem dopóki sobie nie wykupiłem publicznego IP (jednorazowa opłata 5zł).

INEA już od kilku lat domyślnie ustawia klientów za CGNATem.

Może to zależy od miasta, bo wiem że niektóre kablówki w różnych miastach różne CMTS-y, różne końcówki i w ogóle różne rozwiązania stosują…

@bgilc: to się nazywa psucie Internetu. Załóżmy że jakaś moja aplikacja wymaga dostępu do określonego portu z zewnątrz – UPnP przyznaje go na poziomie mojego zakończenia (albo robię to ręcznie), ale co z tego, jeżeli nie jest to ostatni NAT na trasie? No chyba że mówimy o sytuacji, gdy klient już dostaje publiczny, routowalny z zewnątrz v6 – w takiej sytuacji dawanie klientom “wirtualnego” v4 tylko w celu zapewnienia kompatybilności wstecznej ma sens.

Router nie jest zagrożeniem dla hackerów? To chyba oczywiste… To nie ips ani DEEP-Dig… I dziury nic do tego nie mają.

Chyba autorowi skrót myślowy nie wyszedł.

Ja mam connect boxa od UPC, i jedyna aktualizacja jaką wykonał była bodajże 3 lata temu. nie wiem czy z winy Compala czy “techników” UPC

Ostatnio nabyłem router D-Linka z ustawioną aktualizacją automatyczną firmware z Rosyjskiego serwera – ponoć taki standard wg producenta.

Próba, za pośrednictwem reklamacji, ustalenia dlaczego router tak wolno działa i czy może to mieć coś wspólnego z faktem, że moje dane są gdzieś wysyłane w międzyczasie spełzła na niczym.

Piszę o tym, właśnie dlatego, że jako szary użytkownik, odczuwam bezsilność w kwestii braku ochrony prywatności.

A co ja mam powiedzieć? Mam smarfona z Androidem, ale dbam o prywatność i nie mam konta w google ani zarejestrowanego tam telefonu (a numer nawet nie jest zarejestrowany na mnie). Głównie po to, by nie mieć wyświetlanych reklam (to jedyny znany mi skuteczny sposób ich zablokowania). Ale co z tego, jak mam przyjaciółki blondynki ze smartfonami i kontami w google, które wpisują mnie do swoich kontaktów (wg RODO mają do tego prawo, robią mi zdjęcia i je otagowują i to wszystko wędruje do google i google to zczytuje i sprzedaje innym firmom! I nawet jak ma na to bezmyślną nieświadomą zgodę tych blondynek TO NIE MA NA TO MOJEJ ZGODY! I aby sprawdzić co google o mnie uzbierało i zażądać tego usunięcia muszę wg google… ZAŁOŻYĆ SOBIE KONTO W GOOGLE i wierzyć, że amerykańska firma, gdzie wszyscy wiedzą, że w USA czegoś takiego jak ochrona danych osobowych nie istnieje, na moje żądanie te dane usunie… I jakoś ani naszego urzędu chroniącego dane ani instytucji europejskich jakoś nie interesuje, że google od osób trzecich, którym RODO dało prawo zapisywania moich danych osobowych bez mojej zgody zbiera moje dane osobowe i przetwarza i sprzedaje!

Książki telefoniczne osób prywatnych mają do GDPR tyle, co świnia do świnki morskiej.

@Lukasz32: “Książki telefoniczne osób prywatnych mają do GDPR tyle, co świnia do świnki morskiej.” – to prawda. Ale jak zostaną pozbierane wbrew osobom tam zapisanym przez Google, to już nie są książką telefoniczną osób prywatnych tylko bazą danych megakorporacji z danymi osobowymi osób bez ich zgody, wiedzy i powiadomienia…

Hakerzy włamali się na mój router FunBox 3.0. Podzielili sygnał na dwa. Drugi sygnał Wi-Fi nazwali “darmowy”. USA nałożyły sankcje na firmę ZTE producenta routera Livebox 2.0. Mieszkam w byłym województwie konińskim.

Jak FanBox to nie jest to router Kolegi, tylko Orange. Modowany, z firmware od Orange, gdzie w zasadzie Kolega nie ma żadnej władzy nad tym routerem, bo ma go administrator od Orange, który może się na router logować z zewnątrz i Kolega nie ma żadnych uprawnień by mu tego zabronić. Ponieważ taki administrator nie będzie pamiętał haseł dla każdego klienta osobno, to zapewne jest jakieś hasło “uniwersalne” lub modyfikowane wg pewnej zasady np. wg MAC. To samo kiedyś było z hasłami Wi-Fi, które domyślnie były wg MAC. ZTE nie ma na 99% z tym nic wspólnego i Kolega niech podziękuje za to Orange. Hakerzy jakoś to tych haseł musieli dotrzeć i nie dostali ich od ZTE… I jeszcze jedno: wg polskiego prawa telekomunikacyjnego operator teleinformatyczny ma zapewnić specłużbom dyskretny swobodny dostęp do przesyłanych treści PRZED ICH ZASZYFROWANIEM (czyli co – na poziomie klawiatury komputera końcowego użytkownika?) a najbliżej jak się to da w przypadku operatora, to router. Tym bardziej, że jak napisałem nie jest on Kolegi tylko Orange. Dlatego cudzy router i własne bezpieczeństwo to oksymoron – niech Kolega za tym routerem postawi sobie drugi – własny, a nie obwinia ZTE… :)

@up: nie za, tylko zamiast.

@Lukasz032

Tak, tylko dodałbym od razu do tego jeszcze – dopisane WYRAŹNYM DRUKIEM – że żeby takie rozwiązanie miało głębszy sens, należy onego chińczyka zastąpić nie tylko własnym routerem ale i o AKTUALIZOWANYM często oprogramowaniu.

W przypadku routerów opartych o którąś z dystrybucji Enterprise’owych – nie powinno być z tą aktualizacją żadnych problemów.

Pozdrawiam

@Lukasz032: “nie za, tylko zamiast.” – tak, ale czasem nie ma sieci i trzeba zadzwonić do wsparcia technicznego Orange, a tam, zaraz za megavqurviającym “Maksem Sztuczną Inteligencją” siedzą tresowane małpki, które opanowały trzypunktowy algorytm:

1. Zapytać się abonenta czy ma router Orange. Nie? Spławić go do pomocy technicznej producenta routera.

2. Zapytać się czy świecą się same zielone lampki? Nie? Wyłączyć router na 3 minuty i ponownie włączyć i zapytać czy pomogło.

3. W przeciwnym wypadku przełączyć telefon na rozmowę z kimś, kto wie co to jest router.

Bez routera Orange nie przejdziesz punktu 1…

Opanowałem rozmowy z konsultantami pierwszej linii “wsparcia” “technicznego” pomarańczy do perfekcji – po części dlatego, że kiedyś będąc podwykonawcą serwisowaliśmy ich centrale *DSL.

1: Zorientuj się, co się dokładnie stało. Czasem wystarczy rzucić słowem-kluczem i nie odpowiadać na zaczepki o rodzaj końcówki tudzież odpowiadać zgodnie z oczekiwaniami. Konsultanci mają parę słów kluczy, które od razu przedelegowują komu trzeba. Dla przykładu te związane z *DSL:

– “DLM” i prośba o reset portu na centrali = zależy czy trafisz na stażystę czy kogoś ogarniętego, stażysta przekieruje do kolejnego, bo się nie zna, ogarnięty kliknie reset

– “brak synchronizacji” = skierować sprawę do terenowych, bo sami tego nie naprawią

– “błędne dane do PPPoE” = weryfikacja klienta i wygenerowanie nowych

– “dane do logowania VoIP” = jak wyżej

2: Pytanie o rodzaj routera zbyć lub odpowiedzieć zgodnie z prawdą bez modeli, typem łącza: światłowodowy albo VDSL. Jeżeli światłowód, to padnie jeszcze pytanie o to, czy jest zewnętrzne ONU czy zintegrowane z routerem.

3: W konfiguracji ONU też ci nie pomogą, bo się zwyczajnie nie znają – tym zajmują się tylko terenowi, a i pomarańczowe ONU zawsze pracują w bridge, więc się ich nie konfiguruje po stronie usera (chyba że ktoś zamienia FB3 na zestaw ONU + osobno router, ale nie jest to supportowana jakkolwiek zamiana – trzeba ręcznie zmienić na ONU numer seryjny, by był zgodny z tym z FB3 i dzięki temu autoryzował się na olciaku – i tu nie pomoże nawet technik terenowy (bo nie może oficjalnie autoryzować takich urządzeń), jedynie Trzepak albo Elektroda).

@Lukasz032

[quote]3: W konfiguracji ONU też ci nie pomogą, bo się zwyczajnie nie znają – tym zajmują się tylko terenowi, a i pomarańczowe ONU zawsze pracują w bridge, więc się ich nie konfiguruje po stronie usera (chyba że ktoś zamienia FB3 na zestaw ONU + osobno router, ale nie jest to supportowana jakkolwiek zamiana – trzeba ręcznie zmienić na ONU numer seryjny, by był zgodny z tym z FB3 i dzięki temu autoryzował się na olciaku – i tu nie pomoże nawet technik terenowy (bo nie może oficjalnie autoryzować takich urządzeń), jedynie Trzepak albo Elektroda).[/quote]

Małe sprostowanie – nie ONU tylko raczje DSLAMu a poprawniej będzie konkretnego portu na konkretnej karcie konkretnego DSLAMu …

I nie tyle “nie znają” (choc pewnie przeciętnie to teraz tak jest) co raczej – “nie mają dostępu” a przynajmniej nie bezpośredniego, jak bywało drzewiej , przed słynnymi “chińskimi murami” (ciekawe czy ktos pamięta jeszce tą nazwę ….. :P) czyli przed “antymonopolistycznym” podziałem Firmy na TP-Hurt, TP-Detal (i TP-Corpo) gdzie Detal obsługujacy bezpośrednio klientów TP/Orange nie miał prawa ani możliwości wnikać w infrastrukturę która zarządzał odtąd wyłącznie Hurt. I skończyły sie (wtedy) możliwości np. szybkiej rekonfiguracji portu z Interleave na Fast czy inne takie fajniejsze rzeczy ;)

Jak Kolega był podwykonawcą dla Hurtu (stawiał im ONU i sprawiał że kabelki na krosownicach były popodłaczane :) ) to tez nie mógł mieć uprawnień/dostępu do konfiguracji urządzeń bo to robiły odpowiednie jednostki (rozsiane po całym kraju w ramach odpowiednich regionów/tzw. pętli) zadaniowane do kreowania/konfiguracji/rekonfiguracji poszczególnych urządzeń, wykrywania i diagnozowania problemów (np. z poszczeg. kartami) czy nawet konfiguracji poszczeg. portów. Nawet monterzy (ci co jeździli już potem do klientów) też nie mieli żadnego dostępu do konfiguracji, wszystko na tel. do właściwej jednostki i właściwego dyspozytora…

Pozdrawiam

Mówiłem o ONU w kontekście sieci GPON (a.k.a. Orange Supernova), a nie szaf wyniesionych *DSL czy Stingerów, które swoją drogą stoją często gęsto do dziś dnia ;)

@Lukasz032

A to chyba że tak….

Faktycznie doczytałem teraz (ponownie) w ostatnim akapicie u Kolegi – i rozumiem w pełni , bo sam troszkę OLTciaków sie już nakonfigurowałem (wprawdzie nie w szan. pomarańczce :)

Tyle że są firmy (znów ,nie pomarańcz) które sobie a właściwie klientowi idą na rękę i pozwalają podpiąć ONTa/mediaconverter jaki sobie zamarzy (czy jaki z nim wynegocjują ale jego własny) , ale to rzadkość na rynku raczej.

I, uważam, należy hołubić i głaskać takie firmy za to :)

Tu innym problemem jest zgodność komend OMCI, bo nie wszystkie końcówki bez problemu dogadają się z olciakiem jednego producenta, a z innym olciakiem będzie działał jeszcze inny zestaw końcówek. Niby GPON jest otwartym standardem i OMCI też, ale komendy producenci na tym już implementują nierzadko swoje. Pomarańcza używa obecnie olciaków Huaweia i ONU również Huaweia (jako osobne ONU) lub Sagema (integry w FB3). Z tego co się zorientowałem końcówki Ubiquiti, Netisa, chińskie wkładki Zisy i niektóre inne wynalazki działają równie dobrze, no ale wciąż wymagana jest podmianka SN :)

@ Lukasz

>> Z tego co się zorientowałem końcówki

>> Ubiquiti, Netisa, chińskie wkładki Zisy

>> i niektóre inne wynalazki działają równie dobrze,

>> no ale wciąż wymagana jest podmianka SN :)

Ooo… dobrze to słyszeć – bo sam borykam się z takim właśnie problemem w jednej z lokalizacji w których pracuję , tam jest podprowadzony światłowód pomarańczowy (aktywnewyjścia w szafce z krosem) i tylko problem bo nie może być tam zainstalowany (z pewnych przyczyn) żaden hu.jawei czy inny chińczyk, więc się umowy nie da sfinalizować . Próbowałem sam i przez znajomych – sam gotów jestem przynieść swoj mediaconverter zgodny parametrami z ichnimi ale zawsze stoi na przeciw wymaganie sprzętu z pomarńczarni… Juz raz w rozmowie z zamówieniówką otrzymałem jakoby zgodę na taką podmiankę, ale nieformalną , więc nici, bo ja muszę mieć to na umowie wpisane explicite… :)

Więc tak sobie pomarańcza kilkanaście torów podciągnęła , budynek jest w teorii osieciowany (ba wszystkie tory przestrzeliliśmy z ekipą odbiorczą , a co :) ) ale chleba z tej mąki nie będzie i pomarańczy się nie zwróci instalacja, dopóki nie zmienią polityki na bardziej prokliencką … :) (co może długo jeszcze nie nastąpić, to wiem). Chyba że syzbciej sfinalizuje inny przekop i drugi kabel z innej, lepiej nastawionej firmy :)

Gargolye 1.6.2.2 tplink wr740n v4. Blokada DHCP, ICMP od strony LAN i WAN, izolacja klijentów, oraz panelu www także od strony LAN. Chodzi tak już parę lat, chyba tylko jakaś podatność na odpowiedź DNS może go pokonać o ile jest taka.Nie mówię płynnie po angielsku i nie śledzę wszystkiego, a z Linuxą znam tylko podstawy podstaw.

Smartv puszczam tylko na port 443 itp. Takie usprawnienia dla hobbysty mcgyvera sieciowca. UPnP wywalone, ipv6 brak.

Hasło na wifi srogie długie i nie słownikowe. Do routera nie można się zalogować, bez restartu do ustaweń fabrycznych gargolye.Dopóki nie ma podatności na DNS mam wszystko gdzieś. Jak się mylę to mnie poprawcie.

Stary ten soft, oparty na OpenWRT z 2014 r. Najnowszy jest już 19.07.x.

Ale psioczycie… Temu źle, tamten ma to złe… jak baby na targu… a ruszyć zadki i sobie zestawić 2 karty sieciowe, postawić BSD i ipfw – bo chyba kernel linuxa i iptables już jest passee…

A jak serio o bezpieczeństwo tak chodzi – to warto pamiętać że router a rozwiązania ochronne (np firewall) to zwykle dwie różne bajki… i żeby to miało ręce i nogi powinno być oddzielone – router sobie – ma zarządzać ruchem – a zabezpieczenia sobie…

A jak się nie ma opcji żeby brać się za rozwiązania serio ogarnięte – to trzeba iść na kompromis – sorry ale jak ktoś oczekuje cudów od sprzętu za 200 czy 400 zł to cóż.

P.S.

Nie jestem walnięty – używam wszystkiego… zależnie od przeznaczenia. Po to są np. VLANy żeby podzielić z głową co którędy ma lecieć.

Kto psioczy ?? :)

Przecież piszę(emy) w kilka osób otwarcie że cyt “najlepsze rozwiązanie to własny router na otwartym oprogramowaniu i do tego często aktualizowanym” !

Zarówno preferowane przez Kolegę xBSD (pewnie NetBSD jeśli ma być naprawdę oldschoolowo :) … ) jak i porządny Enterprice’owy Linux (dlatego żeby miał wsparcie w postaci binariów i źródeł długo poza czasem zycia oficjalnej wersji kernela) podchodzi pod tą kategorię jak znalazł. :)

I, rzeczywiście – w takiej sytuacji – jedynym do kogo możemy mieć pretensję o to “że coś nie poszło” albo “czegoś nie dopatrzyłeś” jesteśmy my sami. :)

Stosuje takie rozwiązania od z góra 18-19 lat i poza krytycznymi wyjątkami (np. kiedy sam sobie sprawę zawaliłem , o czym powyżej) nie mam żadnych zastrzeżeń tak co do wydajności, jak i konfigurowalności czy efektywności . :)

Pozdrawiam

Potrzebuję wymienić ruter, bo stary i ledwo zipie przy większej liczbie klientów.

Najbardziej zależy mi na wifi6 i przydziale łącza dla pojedynczych ip lub całych zakresów. No i aktualizacje mają być. Budżet ok 700zł.

Ale to są routery domowe dla januszy. Niech pokażą test korporacyjnych.

A w jakiej klasie cenowej i do jakich zastosowań by to Kolega chciał mieć pokazane ?

Czy chodzi o routery klasy mikrotik/ubiquity z półki cenowej 300-2000 USD , czy urządzenia dedykowane dla niewielkich/średnich Datacenter ale któregoś z wiodących producentów , cyz wysoko wydajne kombajny klasy http://www.dataswitchworks.com/MLX-16.asp lub nawet większe , przeznaczone dla węzłów i rozwiązań core’owych ?

Problem jest taki że router musi taki koleżka śniegowy postawić sobie w domu sam. W większości przypadków nie ma o tym pojęcia (tak jak ja nie umiem np leczyć noworodków) i nie rozumie instrukcji albo nie chce mu się jej czytać. I teraz, #usable_security, trzeba tak wymyślić GUI i konfigurację żeby było bezpieczne i działało półgłówkom od razu. I to może być challenge. Pamiętam jak pół godziny tłumaczyłem sąsiadowi dlaczego nie powinien wystawiać otwartego wifi, aż zawołał żonę, której zwykł radzić się w kryzysowych sytuacjach.

Po doświadczeniach z routerami fabrycznymi kupiłem thin clienta za całe 85 pln (można próbowac coś z nano itx z atomem (mniej prądu bierze) i rzuciłem na niego FreeBSD (router/firewall na pf), 2 karty wifi (5/2.4) i hula (trza było nieco pokombinować z miejscem na dysku (dodałem SD) i ramdyskami, tudzież obniżyć pobór mocy konfigurując powerd), po to kupiłem aby mieć z czym kombinować :D. Wcześniej poniewierałem PCEngines WRAP2c, ale przy 32MB RAM aktualizacja FreeBSD 8.2 w pewnym momencie zrobiła się problematyczna.

Nie próbowałem zrobić routera z RPi, ale tam problem może powodować to że większość urządzeń będzie podłączona do USB, co może być wąskim gardłem przy 802.11n np albo gigabicie.

@divak2

Mój preferowany (ulubiony) typ routera – w sensie hardware – to

DELL 3010 DT G2020 2×2.9GHz 4GB 120SSD (lub pokrewny Core2Duo , dysk może być na HDD) – za minimum 2 sieciówki (preferowane 3) i/albo wifi (również low-profilowa bo obudowa slim). Ale da się spokojnie skompletować. Chodzi sobie cicho w piwnicy, bodź szafie ściennej, byle wentylacje miał. Żywotność podobnych rozwiązań , przy ciągłej pracy, oceniam na podstawie iluś-tam-letnich doświadczeń na 3-4 lata. W praktyce głównie zależy od dysku i stabilności prądu , bo zasilacze w tych slimach choć Dellowskie to jednak do najbardziej odporniejszych nie należą

Jest tego sprzętu w obrocie jeszcze b.dużo więc dostawa nowego – w razie uszodzenia nienaprawialnego – jest 100% . spełnia wszelkie wymagania software , zarówno w wersji linuksowej jak i FreeBSD. A wolność przy wyborze jak i późniejszej (re)konfiguracji – jest nie do porównania z mikroplatformami .

A tak swoją droga migracja FreeBSDy z 8.2 do nawet 10.x (czy wyższej) – nie zawsze jest taka bezproblemowa jak by się mogło z pozoru wydawać …. :)

Pozdrawiam

No ja chciałem uniknąć stawiania pełnowymiarowego kompa w charakterze routera. Najpierw trafiłem WRAPa (586, 32MB ram, CF, 2x mini PCI), Radził sobie nieźle na FreeBSD i 802.11g, ale swap na compact flashu nie jest najlepszym rozwiązaniem, zwłaszcza jeśli to jest 3/4 ramu (odsuwam w nieskończoność zabawy ze swapowaniem przez NFS) W terminalu thin-cliencie mamy minipci-e, USB i 1G ramu + jakiś dwurdzeniowy AMD, co pozwala na zainstalowanie ostatniego FreebSD i aktualizację do ew. nowej wersji, co ważne kiedy ktoś chce mieć 802.11n itp. Jedno i drugie pobiera koło 30W (wnosząc z parametrów zasilaczy)

W systemach embedded nie korzysta się nigdy ze swapa, chyba że masz dysk talerzowy!

@divak2

No – to w dziedzinie poboru prądu – NA PEWNO Koledze “nie podskoczę” :)

tylko z tym swapem na CF’ce to troche IMHO ryzykowne jest. Pamiętam jak z (ponad 10 ) lat temu robiłem dla jakiegoś czasopisemka test wydajnościowy kart pamięci flash. wychodziło mi z niego (z całej serii testów) że przeciętnie karta wytrzymuje do 500-570 tyś zapisów (zapis +flush buffers) , po czym odmawia posłuszeństwa . tak, ze pod tym względem troszkę kosztowny to musi być interes :) .

Wiem że trochę to dawno temu , ale technologia raczej przecież – skokowo nie zmieniła się …

To bądź mądry i nie korzystaj ze swapa przy 32MB ramu i normalnym FreeBSD :P – na freebsd.org piszą że wymaga 96. Zresztą instalacja 8.2 na CF przetrwała 5 lat i nadal działa, tylko z aktualizacją jest ciężko, co za tym idzie z driverami obsługuującymi nowomodne wynalazki w rodzaju 802.11n. Przygotowując tę instalację miałem świadomość że CF może paść od ciągłego swapowania (rozejrzałbym się wtedy za bardziejszą maszynką), no ale nie padł do tej pory. Ok, można było poszukać microdrive’a, ale po co to komu. To tyle w temacie “nigdy”.

@markoff

Ja też myślałem, że ten CF w końcu padnie, i zrobiłem niego obraz, żeby w razie czego mieć co wrzucić na drugiego CF i mieć czas rozejrzeć się za czymś poważniejszym, ale o dziwo wytrzymał jakieś 5 lat i działa do tej pory. Przestałem z niego korzystać, bo trudności z aktualizacją uniemożliwiały zrobienie 802.11n. Natomiast zabawy ze swapowaniem przez NFS na pliku w ramdysku innej maszyny (tak samo /var i /tmp), to usukuteczniałem przy próbie aktualizacji, bez powodzenia.

Wychodzi na to że jednak CF-ki (a może i SD-ki) są wytrzymalsze niżby testy wykazywały … :) Choć i tak uważam , że najlepiej jest wsadzić odpowiednio dużo RAMu …i swapa wyłączyć (szczególnie na takim routerze).

Ale abstrahując od kwestii “gdzie położę mego swapa” – to już taka CF-ka jest MOCNO skuteczna jako podstawa dla base filesystemu (dla / ) – w konstruowaniu niewielkich rozmiarowo systemów. Bo nawet jeślibyśmy się w naszych rozważania tutaj przestrzelili o 200% w sensie wytrzymałości kart – to w dającym się przewidzieć rozsądnym czasie użytkowania takiego systemu – można śmiało powiedzieć że do cyklów startu-stopu + aktualizacji systemu – będzie on w 100% wystarczający i bezpieczny (karta nie padnie).

@markooff

zapomniałem dopowiedzieć

partycja / jest montowana readonly. Zapisywalny jest /home, a to co z roota musi być rw siedzi w ramdyskach (w uproszczeniu), plus jakieś tam tablice z ip do pf-a są na zapisywalnej części przechowywane, żeby przetrwały reboot. Natomiast przy próbie aktualizacji system zaczął życzyć sobie dużo większego vara i tmpa, plus narzekał na zbyt małego swapa, więc dodałem mu zasobów z innej maszyny.

Pozdrawiam

“Unikajcie sprzętu starszego niż 5 lat, chyba że potraficie zainstalować na nim bezpieczniejsze alternatywne oprogramowanie (DD-WRT, Tomato, pfSense etc.)”

Fresh Tomato 2020.4 (najnowsze)

#uname -r -s -v -o

Linux 2.6.22.19 #5 Wed Jul 8 18:47:35 CEST 2020 Tomato

Sam sobie jeszcze dopowiem: w jaki sposób stare jądro w Tomato czy DD-WRT jest bezpieczniejsze niż to samo stare jądro w oprogramowaniu producenta? Oczywiście zakładając, że producent wydaje aktualizacje. Nawet zaglądając do changelogów nie jesteśmy w stanie tego stwierdzić, np. Netgear pisze ogólnikowo “Security Fixes: Fixes security issues.”, a Fresh Tomato, mimo długiej listy poprawek, nie pisze nic o bezpieczeństwie, na ogół jest to update jakiegoś programu. Jedyne, co przychodzi mi do głowy, to to, że w alternatywnym oprogramowaniu raczej nie będzie ukrytych furtek, czy kont administracyjnych. Oczywiście to dużo, ale z samym bezpieczeństwem jądra ma niewiele wspólnego.

Coś jeszcze?

W porównaniu z jądrami znanych (i poważnych) dystrybucji enterprise’owych, które są rozwijane (patchowane, rekonfigurowane oraz prekompilowane) długo po zakończeniu rozwoju samej linii jąder (jak np. https://www.redhat.com/archives/rhsa-announce/2019-December/msg00066.html i następujące po tym kilka-kilkanaście wersji jądra 2.6.xx) to rzeczywiście wygląda dość słabo.

Ale, z drugiej strony, można by się pokusić o próbę naprawienia tego własnoręcznie. Co do tego potrzebujemy ? KOmputeraz z linuxem zgrania oryginalnego jądra wraz z modułami gdzieś na boku (jako backup), dokładnego zabadania co było potrzebne na starym routerze (w sensie konfiguracji jądra i modułów), pobrania nowych aktualizacji (wersje źródeł jądra zpatchowanego) i mozolna praca w stylu “./configure & make & make install & make modules install ” potem operacje z boot loaderem i – chwila prawdy czy to ruszy na właściwym sprzęcie docelowym (?)

Jeśli nie to znowu poprawki i znowu testy .

Przy odrobinie umiejętności (znajomości i doświadczenia w kompilacji ) można sobie samemu zapewnić aktualizację na poziomie systemu – choć oczywiście wymaga to jednak sporo pracy i jest o wiele bardziej wyczerpujące niż eleganckie pobranie gotowych pakietów … Ale się da.

Pozdrawiam

A jak wygląda kwestia repeaterów?

Nie radzę. Pożytek żaden i mniejsza przepustowość, bo i radio dzielisz wówczas na dwa.