14/1/2021

Aleksiej Nawalny twitnął dziś kolejny ciekawy materiał video z tematyki okołoszpiegowskiej (osobom nieznającym rosyjskiego sugerujemy włączyć napisy z autotłumaczeniem do angielskiego):

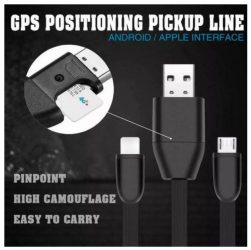

Na nagraniu prezentowany jest iPhone X należący do jednego z aktywistów, którego służby podejrzewają o nękanie jednego z oficerów zamieszanych w sprawę otrucia Nawalnego. Aktywista został zatrzymany, a jego smartfon trafił do depozytu. Po uwolnieniu, aktywista zauważył, że jego iPhone wygląda trochę inaczej. Smartfona otworzono i okazało się, że do baterii ktoś podpiął dodatkowy układ zawierający osobną kartę SIM. Podczas pierwszego oglądania tego filmu nasunęło się nam na myśl, że to może być tani chiński “podsłuch”, jaki często pokazujemy na naszych wykładach w formie kabelka do ładowania telefonu — nawet rozmiar pasował:

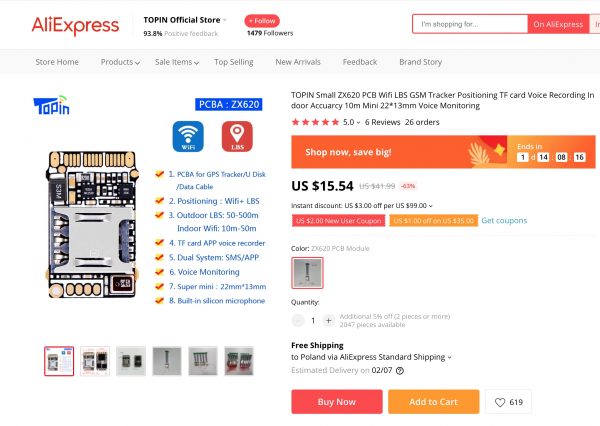

I faktycznie, po pewnym czasie jeden Twitterowiczów znalazł, dokładnie tą pluskwę, o której twitował Nawalny. Można ją nabyć za 15 dolarów:

Takie tanie pluskwy działają jak zwyczajny telefon, tylko że miniaturowych rozmiarów, bez ekranu i klawiatury. Ale z mikrofonem i modułem pseudo GPS (w rzeczywistości lokalizacja bazuje na okolicznych Wi-Fi i BTS-ach).

Aby kogoś podsłuchać, trzeba zadzwonić na numer włożonej do pluskwy karty SIM — pluskwa automatycznie odbierze połączenie i aktywuje mikrofon, co dzwoniącemu da “nasłuch”. To, że mikrofon jest “zamknięty” w obudowie w niczym nie przeszkadza. Dalej będzie słychać to co dzieje się w bliskiej okolicy telefonu. Na numer pluskwy można też wysłać SMS, a wtedy odpowie ona przybliżoną lokalizacją.

Implantem łatwiej podsłuchiwać niż Pegasusem?

Wygląda na to, że w Rosji tak. A napewno taniej. W przypadku ataku Pegasusem trzeba:

-

a) mieć pieniądze na Pegasusa (lub inny exploit-pack)

b) dysponować exploitem, który zrootuje telefon

c) często wejść w interakcję z ofiarą, która musi kliknąć w linka (jeśli nie ma się tzw. exploita zero-click)

d) trzymać kciuki, aby ofiara nie zrestartowała iPhona, jeśli nie dysponuje się exploitem, który przeżywa restart telefonu

A to kosztuje… Natomiast 15 dolarów i 3 miesiące oczekiwania na przesyłkę z Chin to ma każdy, nawet najbiedniejsza służba na świecie ;) Do tego trzeba jeszcze otworzyć iPhona i dolutować pluskwę. I to też nie jest to takie trudne, jakby się mogło wydawać. Z pomocą przyjdzie niezastąpiony iFixIT.

Co może, a czego nie może taka pluskwa (implant)?

Zacznijmy od tego, że podsłuch Pegasusem a pluskwą to dwa różne światy. Pluskwa w przeciwieństwie do Pegasusa nie będzie miała dostępu do danych z aplikacji na telefonie, nie ustali wpisywanych treści na klawiaturze smartfona, ani nie zobaczy niczego, co pojawia się na jego ekranie (choć na filmie padają sugestie, że to możliwe

— my szczerze w to wątpimy).

Co więc pluskwa może? Może usłyszeć każdą rozmowę prowadzoną przy i przez smartfona głosowo — nawet jeśli ktoś rozmawia przez bezpieczny, szyfrowany komunikator. I takie ograniczone “możliwości” jak widać, niektórym w zupełności wystarczają.

Mam smartfona — co robić, jak żyć?

Zauważmy, że ten atak wymaga czasu i co najmniej kilkudziesięciominutowego dostępu do urządzenia ofiary. Podkreślmy też, że ten atak można przeprowadzić także na smartfonach innych producentów, nie tylko na iPhonie!

Oto jak można ograniczyć (albo wykryć), że jesteśmy inwigilowani w ten sposób:

- Obserwuj krawędzie swojego smartfona. Choć nawet nowoczesne smartfony da się “rozkleić” i “zakleić”, to prawie zawsze zostaną pewne ślady, a to po narzędziach, a to po kleju.

- Użyj lakieru do paznokci z brokatem. Trzeba nim pomalować śrubki (por. Jak zabezpieczyć się przed obcym wywiadem?). Ma to co prawda większy sens przy urządzeniach, które nie mają tak małych śrubek jak smartfony i to w miejscach, które ciągle się “obciera”, ale spróbować nie zaszkodzi. Po pomalowaniu śrubek i ew. krawędzi robimy zdjęcie plamie lakieru i traktujemy ją jako plombę. Jeśli ktoś otworzy nasze urządzenie, naruszy plombę i będzie musiał nie tylko znaleźć taki sam lakier, ale również “ułożyć” brokat w ten sam sposób, co jest praktycznie niemożliwe. Często wraz z lakierem stosowana jest metoda na miętówki, ale tu będzie ciężko…

- Rozmawiaj z włączonym jammerem. Pluskwa działa jak telefon komórkowy, a więc jej łączność można zagłuszyć. Do tego służą jammery GSM. Po uruchomieniu jammera nikt nie będzie w stanie dodzwonić się na telefony w okolicy, a więc także na pluskwę. Czyli nie będzie w stanie nas podsłuchiwać. Jammer oczywiście zagłuszy też sygnał połączenia naszego smartfona z operatorem telefonii komórkowej, więc o SMS-ach i rozmowach możemy sami zapomnieć, chyba że zrobimy to “przez internet” po Wi-Fi, przy użyciu komunikatora internetowego. To zresztą i tak lepszy sposób na prowadzenie rozmów niż tradycyjne rozmowy przez telefon i SMSy, bo te można łatwo podsłuchać lub przechwycić. Aha, metoda z jammerem nie zadziała jeśli ktoś wszczepi Wam pluskwę, która nagrywa na wbudowaną pamięć i wysyła dane co jakiś czas (ta będąca bohaterką tego artykułu takiej możliwości nie ma).

- Postaw własnego BTS-a. Nadawanie na częstotliwościach operatorów komórkowych narusza prawo, wiec tę opcję rozważymy tylko teoretycznie 😈 i odradzamy ją nawet tym, którzy mają klatkę Faradaya w swojej piwnicy. Za pomocą darmowego oprogramowania i tanich modułów SDR można stworzyć mini-BTS-a czyli tzw. IMSI Catchera (por. Polak zbudował IMSI Catchera). Uruchomienie takiego urządzenia w pobliżu pluskwy spowoduje, że ta wykryje sygnał naszego IMSI Catchra jako najsilniejszy nadajnik i będzie próbowała nawiązać z nim połączenie. W ten sposób, patrząc w logi naszego BTS-a, możemy odkryć znajdujące się w naszej okolicy aktywne urządzenia z kartami SIM. Na marginesie, jeśli będziecie próbowali przeprowadzić to doświadczenie w garażu, nie zdziwcie się, że połączy się z Wami Wasz samochód. On też ma wbudowany moduł SIM (por. Jak śledzi Cię Twój samochód?).

Podsumowując, atak ciekawy — ale nie innowacyjny. Metoda takich “wszczepów” znana jest od lat (por. NSA przechwytuje paczki ze sprzętem elektronicznym i wszczepia w nie podsłuchy). Tu po prostu ktoś zamiast w doniczce, gniazdu, czy kabelku do ładowania ukrył go w smartfonie ofiary. Mądrze, bo smartfona prawie zawsze mamy przy sobie…

PS. Na koniec jeszcze raz przypomnimy, że tylko dziś w cenie aż o 80 PLN niższej można zobaczyć nasz kompleksowy video poradnik pt. Jak zabezpieczyć smartfona? w wersji dla iPhona lub dla Androida, o ile użyje się kodu PLUSKWA w naszym sklepiku.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

, a może aktywista sam sobie zamontował pluskwę by szukać sensacji? Służby mają lepsze metody na podsłuchiwanie.

Z pewnością gość, którego rosyjskie służby 2 razy próbowały otruć “szuka rozgłosu”. Taką tępą propagandą to raczej towarzyszu nic nie zwojujecie…

służby też mogą po prostu zastrzelić niewygodną osobę. po co bawić się w pochody typu trucie dioksynami czy plutonem wystrzelonym w kluce z parasolki?

@Sparrow1 towarzyszu, dwa razy służby próbowały i im się nie udało. To niema co się bać tego niedźwiedzia jeśli on taki nieporadny

Sparrow1

człowieku służby specjalne, gdyby chciały to by go załatwili w kilka minut. Tak jak naukowca od atomu w Iranie.

Niby służby specjalne miałyby truć gościa? Ha ha. Taniej kólka w łep, albo upozorowanie samobójstwa.

Otruła go pewnie mafia. Rosja ma sprzęt wojskowy warty miliardy dolarów, latają w kosmos, a nie potrafiliby zabić byle opozycjoniste. Ha ha

Oj towarzyszu studencik, nie uczyli was tam na Kremlu, że lepiej zgarnąć całą siatkę, niż zlikwidować jednego? Jak jeden zniknie, to reszta się zabunkruje, że ich znalezienie będzie jeszcze trudniejsze, a widać, że rubli już tylko na sprzęt z AliExpress zostało…

“Kólka w łep” – studencik. Nie polonistyki, jak mniemam.

Kenjiro 2021.01.16 14:10

Ha ha. Zbuntuje się? No i co taki opozycjonista zrobi? Może wyjdzie z siekierką na władzę? Ha ha. Normalnie uśmiałem się.

W Polandii trzymają ludzi za ryj i jakoś cicho. Jak ktoś podskoczy to 20 policjantów na lokal wysyłają i 30 k zł kary. W necie też cenzura się robi.

W Rosjii można podobnie zrobić. Po co podsłuchiwać jak można pozbawić dowolną osobę majątku ładując kary finansowe, zwalniając z pracy itd. Bez kasy zdechnie z głodu…

Dodajmy, ze wymienili mu baterie na mniejsze, żeby pluskwa się zmieściłq

Dokładnie. To pierwsza rzecz, która zwróciła moją uwagę. Nigdy nie widziałem wnętrza telefonu z takimi odstępami od innych komponentów. Dlatego albo faktycznie ktoś zmienił wszystko razem z baterią, albo jest to jedna wielka ściema.

akurat ten model ma tak wygladajaca baterie, tylko ze w momencie zakladania pluskwy ktos zdjal plastikowe obudowy komorek, dlatego wyglada jakby byly puste miejsca wokol

wygooglajcie sobie iphone x albo iphone xs battery

Offtopicznie – chylę czoła przed inżynierem który zaprojektował tę płytkę PCB pluskwy :-)

zobaczcie w 1:55 gdzie zostal odlozony niebieski bombelek a potem 1:57 drugi raz odklada niebieski bombeke w inne miejsce ( ͡° ͜ʖ ͡°)

To nie jest bombelek tylko otwieracz do telefonu w kształcie trójkąta, coś jak tu:

https://allegro.pl/oferta/zestaw-narzedzi-gsm-do-naprawy-telefonow-9029358502?bi_s=ads&bi_m=listing%3Adesktop%3Aquery&bi_c=NWJlNDczODgtZjZhZS00YWIwLWJlZTEtYmU1YjUxOWI5MzYyAA&bi_t=ape&referrer=proxy&emission_unit_id=c91fb4e8-d2bb-4791-a72c-07fef2032996

Można prościej – zważyć telefon wagą kuchenną i sprawdzić czy trochę mu przybyło.

Tylko trzeba pamiętać że waga baterii się zmienia w zależności od stopnia naładowania i prawdopodobnie z czasem telefon naładowany na 100% będzie lżejszy niż nowy z pudełka.

I oczywiście waga zależy od ilości danych, pod koniec miesiąca zawsze jest cięższy, w końcu te odebrane 5-10GB to nie w kij dmuchał. Jakby nie okresy rozliczeniowe z zerowaniem transferu to po 2 latach ciężko by było utrzymać telefon w ręku. A nadałdowany to już w ogóle.

A może to wszystko to po po prostu cwana reklama chińskiego producenta “pluskw”?

pluskiew

można od biedy wyłączyć telefon, i sprawdzić czy telefon cokolwiek emituje. pluskwa też szuka BTS-ów, pytanie czy wykrywa wyłączenie telefonu.

Ja bym sobie podzwonił z takiej karty SIM na numery premium, jeśli nie zostały zablokowane ;-)

Kiepska ustawka hochsztaplera promującego się jako antyputinowy aktywista, który, jak Skripalowie przeżył “nowiczok”, choć jego wynalazca twierdzi, że bezpowrotnie niszczy komórki nerwowe i podanie antidotum tylko zatrzymuje proces, ale go nie odwraca. W artykule mamy “jeden aktywista” – co to za aktywista, jak nie podaje nazwiska – przecież nie przed FSB się ukrywa, bo oni go znają, jak “założyli” pluskwę? – to jak “anonimowy informator Gazety Wyborczej”… I mam uwierzyć, że rosyjskie specsłużby, oskarżane właśnie o komputerowe włamanie do najtajniejszych amerykańskich instytucji, kupowały na AliExpress amatorską pluskwę (niedługo Bellingcat “odkryje”, że płacono platynową kartą VISA samego dyrektora FSB?) zamiast zainstalować mu spyware? :D

Skąd tu się tyle prorosyjskich komentarzy nagle wzięło? Chyba trolle Putina dostały prikaz wybielenia służb po tym fiasku.

Zabawne w tym jest to, że choć komentarz Józefa jest faktycznie nieco ‘anty-bellingcatowy’, to niekoniecznie jest prorosyjski. Aktywista jeśli faktycznie nie podał swojego nazwiska, może mieć jednak prostsze powody ku temu: może w jego otoczeniu przebywają osoby niezwiązane z FSB, ale jednoczeniśnie prokremlowskie w postawie i może nie chcieć ich do siebie zrażać? Nie każdy jest tak publiczną osobą jak Nawalny.

A co do podsłuchu – zakładanie, że służba dysponująca paroma zdolnymi zespołami APT ma ich na pęczki i wykorzystuje do każdej, nawet najbardziej błahej sprawy jest naiwne. W służbach też są sprawy mniej i bardziej ważne, mniej i bardziej doświadczeni oficerowie, są budżety, a co najważniejsze: są cele do osiągnięcia.

W tym przypadku można założyć, że przy minimalnym nakładzie finansowym i ludzkim (“junior podsłuchiwacz” :P) zyskano potencjalnie możliwość podsłuchu gościa a w razie wpadki zyskano za parę $ całkiem sporo zastraszenia i paranoi po przeciwnej stronie. Win-win.

Dokładnie jak pisze @chesteroni – to jest duży kraj, o nierównomiernej dystrybucji zasobów, więc lokalne warunki (zasoby ludzkie, finansowe, pozycje w hierarchii, lokalna polityka) spokojnie mogą spowodować takie działania, które powiedzmy odbiegają od standardu. W interesie państw jest tworzenie mocnych mitów o skuteczności i profesjonalizmie wszystkich jego “zbrojnych ramion”, a praktyka wygląda tak, że im większa organizacja, tym bardziej nie da się utrzymać równego poziomu wszędzie (zasoby/powierzchnia), zaczynają się też lokalne gry, prywatne wojenki podjazdowe i tak dalej. Czasem jakiś ich odprysk wydobywa się na powierzchnię, ale za mały, by jednoznacznie wyrokować, co stało się “tak naprawdę”.

Jak dla mnie to wieje sciema na kilometr. Baterie w tym ajfonie sa znacznie wieksze, wiec musieliby mu dodatkowo te baterie wymienic. Wtedy iphone by krzyczal, ze ma nieoryginalne baterie. Druga sprawa – jakby telefon byl dobrze skrecony, to po czym mialby poznac, ze “wyglada troche inaczej”? Robi mu zdjecia rentgenowskie, czy po kazdej wizycie smutnych panow rozkreca telefon na czesci i sprawdza czy mu czegos nie dodali? : <

Wieje ściemą bo baterie są większe? A rozkręcałeś kiedyś iPhona x? Nawet jeśli nie to masz w artykule link do zdjęć, kliknij z łaski swojej.

Trzeba było jechać za granicę i narąbać im roamingu żeby się nogami nakryli

Czy zwrócenie uwagi na potencjalna prowokacje aktywisty jest przejawem prorosyjskosci? Ciekawe… takie polskie…. szkoda ze ludzie juz nie potrafią juz samodzielnie myśleć

Moderatorze, podaj do administratora, że mu w stopce wyje echo

“Wszelkie prawa zastrzeżone © 2009- echo date(“Y”);”

Nowy!!! ;-)

Że nowy, to wiadomo, problemem jest jednak to, że ze źródła strony zniknęła jedna, wiele mówiąca linijka, która kiedyś wyglądała jak poniżej:

https://niebezpiecznik.pl/wp-content/uploads/2013/10/view-source_niebezpiecznik.pl_and_-_Niebezpiecznik.pl_-.jpg

No i teraz nowy, nawet dociekliwy, nie może się tego dowiedzieć.

Nie zniknęła.

No patrz Pan. Wyświetlając źródło strony jest hint, ale podglądając elementy w “devtools-ach” (F12) go nie widać. Trochę mnie to zmyliło. Soryzazamieszanie…

może dali praktykantowi podsłuch do założenia żeby się wykazał ;)

jak to w świecie tajnych służb – czy była to odwalona na odczepnego fuszerka czy ustawka nie dowiemy się ze 100% pewnością nigdy

@y

dokładnie

Odkupilbym tą kartę SIM. Darmowy internet, batiuszka funduje transfer, rozmowy, roaming. Wsparłbym SMSami parę fundacji i zbiórek i te 15 $ okazałoby się najgorszą oszczędnością profesjonalnych służb

Jakość lutowania jest tak słaba, że ciężko uwierzyć, że to robota służb. Do tego te cieniutkie przewody. Modemy GSM przy logowaniu do sieci ciągną dość duży prąd, więc im cieńszy przewód, tym gorzej. Wystarczy googlnąć “GSM modem does not register” i zobaczyć ile z nich wynika z powodu problemów w zasilaniem.

Z drugiej strony, jak piszą inni, może junior bug officer miał gorszy dzień?

Myślę że szybko dorobią lepsze za 10USD. Moje pomysły:

1. eSIM (karta sim, nawet nano, jest za duża)

2. Akcelerometr (do odczytywania stuknięć w klawiaturę oraz wykrywania kiedy telefon spoczywa)

3. Szyfrowany komunikator na bazie SIGNAL lub klient TOR.

4. Wykrywanie ładowania telefonu (wzrost napięcia).

5. Pamięć do zbierania danych.

Logika.. Zbieramy dane cały czas. Non stop. Gdy telefon spoczywa i jest ładowany – wysyłamy wszystko jak leci. Przy takiej polityce – utylizacja baterii niewielka, może niezauważalna.

Tylko nie mam pomysłu na odczyt ekranu…ale pewnie… da się zrobić.

Masakra….

Przecież jammery też są nielegalne

Uzywaj jammera? ;) 18KK widzę wam nie straszny.

HAHAHAHAHA Ale bzdura ! Telefon komórkowy można podsłuchać za pomocą kilku prostych urządzeń . Wystarczy postawić fałszywego BTSa , lub najzwyczajniej zmodyfikować soft . Cała operacja w drugim przypadku zajęłaby kilka minut ( krócej niż zakładanie tej amatorskiej pluskwy ) . Mówiąc prościej JEST TO ZWYKŁA USTAWKA !

Założe sie że ruskie mają już zmodyfikowane oprogramowanie dla każdego JAJFORNa .

Dziwią mnie osoby o tak wąskim spojrzeniu jak to, które ty prezentujesz. A co, jeśli figurant wyłączy telefon? Jak wtedy go podsłuchasz tym swoim Btsem? Zdajesz sobie też sprawę, że wtedy musieliby za nim kogoś wysłać? Chyba nie do końca miałeś praktykę z urzędzeniami o których wspominasz.

Wadą telefonów jest to że nie weryfikują BTSa . Dlatego tak łatwo jest podszyć się pod BTSa celem podsłuchania rozmowy . Algorytm służący do szyfrowania jest również do złamania w locie . Wystarczy porządna karta graficzna która w locie upora się z Cipher Feedback. Kody źródłowe znajdziecie na sieci . Urządzenie które pozwoli na postawienie fałszywego BTSa znajdziecie w sklepach internetowych kosztują od kilkuset do kilkunastu tys złotych .

Mając fałszywego BTSa możemy podesłać fałszywe oprogramowanie w ramach aktualizacji systemu . ATAK JEST PRAKTYCZNIE NIE DO WYKRYCIA ! Prostszym sposobem w przypadku gdy mamy dostęp do urządzenia jest podmiana oprogramowania polegająca na dopisaniu odpowiedniej procedury . Taki atak również nie jest łatwy do wykrycia .

Jak tego dokonać ? Najlepiej wypruć eeprom i go zmodyfikować w programatorze . Robota na 2 …3 godzinki jednak jest to sposób mało finezyjny.