7/12/2023

Od początku listopada otrzymujemy zgłoszenia od wielu osób, którym w trakcie podróży warszawskim metrem zwariowały iPhony lub Androidy. Zgłaszający obawiają się, że ich smartfony zostały zhackowane. Ale powód zawieszania się telefonów w warszawskim metrze jest inny, a problem nie dotyczy tylko i wyłącznie komunikacji miejskiej w stolicy.

Z telefonu nie dało się skorzystać

Pierwszy napisał Roman z Androidem:

“Chciałbym opisać sytuację potencjalnego ataku/malware, którego byłem dzisiaj świadkiem. Stojąc na peronie linii M1 około 22:15 zacząłem dostawać co chwilę propozycję sparowania urządzenia Bluetooth z telefonem i kontem Google. Po zamknięciu popupu natychmiast pojawiał się kolejny, szacuję więc częstotliwość spamu na co najmniej raz na 2-3 sekundy. Każde urządzenie było inne, posiadało swoje zdjęcie i nazwę, ale co ciekawe – niektóre miały nazwy w stylu “Test0001″. Gdy wsiadłem do pociągu odkryłem, że wielu innych pasażerów doświadcza dokładnie tego samego. (…) Na moim telefonie, Pixel 4a, problem zniknął gdy wyłączyłem Bluetooth.”

Kilka dni później odezwał się Mikołaj z iPhonem:

Dzis rano po wejściu do metra wyciszyło mi jedną słuchawkę po czym zawiesił mi się telefon. Otrzymałem komunikat na ekranie o próbie połączenia się z iPhonem poprzez urządzenie tv. Telefon się zablokował po czym nie mogłem nic zrobić i został wyłączony. Następnie po ok 4-5 minutach udało mi się go włączyć po czym (…) ponownie został zablokowany i wyłączony.

Podobne problemy opisał też Sebastian:

Wczoraj na ekranie telefonu zaczęły mi się pojawiać prośby o połączenie bluetooth słuchawek/głośników, takich ktore mam zapisane i nowych. Prośby te byly nachalne podczas korzystania z telefonu przez jakies 7 min, dostalem ich z 20. Żona czekała na mnie na stacji i jak moje metro przyjechało, jej tez zaczęły pojawiać się próby połączenia

Kto od miesiąca zawiesza telefony w warszawskim metrze?

Nie wiemy. Ale wiemy jak to robi. I o tym za chwile.

W tym akapicie chcemy tylko dać znać, że aby pomóc w identyfikacji sprawcy, możemy zarządcy metra w Warszawie przekazać kontakt do wszystkich, którzy do nas napisali i być może uda się ustalić, czy razem z nimi zawsze podróżował ten sam dowcipniś ;)

Atak BLE Spam — na czym polega?

Powodem problemów pasażerów warszawskiego metra jest to, że kilka miesięcy temu udostępniono skrypt, który pozwala na spamowanie:

- iPhonów,

- komputerów Windowsów (Swift Pair)

- smartfonów z Androidem (Fast Pairing Service).

Ten atak to klasyczny DoS. Skrypt zalewa setkami pakietów parowania (np. słuchawek) okoliczne urządzenia. Niestety, komunikaty dotyczące parowania mogą pojawiać się na urządzeniu tak szybko, że jakakolwiek praca na atakowanym smartfonie nie będzie możliwa. I tyle. Żadne dane nie są wykradane — ale do utraty danych może dojść, jeśli telefon się zawiesi w trakcie np. nagrywania wiadomości głosowej lub pracy nad jakimś niezapisanym tekstem.

Bo, co ciekawe, ten atak jest w stanie całkowicie zawiesić najnowsze iPhony (iOS 17). I to także wtedy, jeśli urządzenie jest zablokowane (na tzw. lock screenie).

Oto, co widzi ofiara:

Przedsmak tego, do czego może przydać się analiza komunikacji radiowej, która nas otacza oraz umiejętność jej odpowiedniej modyfikacji opisaliśmy w artykule pt. “Hackowanie urządzeń radiowych przy użyciu tanich modułów SDR (przykłady)“

Jak się przed tym zabezpieczyć? Co robić, jak żyć?

Na iPhonie trzeba wyłączyć Bluetooth — o ile zdążycie ;) Na Windows wystarczy wyłączyć “Swift Pair” w opcjach BlueTooth, a na Androidzie należy odznaczyć opcję “Scan for nearby devices“.

⚠️ Jeśli Twój iPhone się zawiesi — co często się zdarza — trzeba wymusić na nim “twardy/siłowy restart“, co robi się naciskając szybko przyciski “volume up”, potem “volume down” i przytrzymując później przycisk wyłączenia do momentu pojawienia się logo Apple.

Atak bajecznie prosty do wykonania…

Niestety, należy się spodziewać że takich sytuacji jak w warszawskim metrze będzie coraz więcej, bo żeby przeprowadzić ten atak nie trzeba być wybitnym hackerem. Wystarczy odpowiednia aplikacja na Flippera Zero albo na …Androida. Instrukcji i namiarów podawać nie będziemy — jeden debil w metrze wystarczy.

Dla tych, którzy sami odszukają odpowiednie narzędzia i będą chcieli przeprowadzić ten atak testowo na własnym urządzeniu zwracamy uwagę na dwie kwestie:

- Fale radiowe przechodzą przez ściany Waszego mieszkania. Możecie zawiesić iPhony sąsiadów, którzy nie będą wiedzieć, jak je “siłowo zrestartować”. A telefon służy też do wzywania pomocy i może być jedynym urządzeniem tego typu w domu sąsiada.

- Ten atak może mieć negatywne skutki także na inne urządzenia — nigdy nie wiecie jak zareaguje na niego implant medyczny czy przejeżdżający samochód (pozdrawiamy właścicieli Mazd!). A pewnie nie chcecie mieć nikogo na sumieniu.

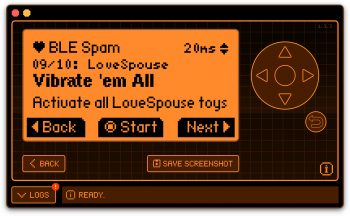

I na koniec małe ostrzeżenie dla osób, które podróżują metrem ze swoimi s3xgadżetami w stanie …”zaaplikowanym”. Jeden z wariantów tego ataku potrafi wzbudzić wibracje tych zabawek:

PS. Jeśli chcesz dowiedzieć się jakie jeszcze ataki są możliwe za pomocą “fal radiowych”, nie tylko na częstotliwościach Bluetootha, to zapraszamy na nasze praktyczne, jednodniowe warsztaty z SDR. Jest tam i o flipperze zero, ale także o potężniejszych narzędziach. Oto najbliższe terminy:

Wrocław: 26 października 2024r. — zostało 7 wolnych miejsc

Ostatnio ktoś zarejestrował się 26 lipca 2024r. → zarejestruj się na to szkolenie

-

999 PLN netto (do 26 lipca)

1299 PLN netto (od 27 lipca)

Kraków: 16 listopada 2024r. — zostało 7 wolnych miejsc

Ostatnio ktoś zarejestrował się 26 lipca 2024r. → zarejestruj się na to szkolenie

-

999 PLN netto (do 26 lipca)

1299 PLN netto (od 27 lipca)

Warszawa: 23 listopada 2024r. — zostało 9 wolnych miejsc

Ostatnio ktoś zarejestrował się 23 lipca 2024r. → zarejestruj się na to szkolenie

-

999 PLN netto (do 26 lipca)

1299 PLN netto (od 27 lipca)

(Przedsmak tego, do czego może przydać się analiza komunikacji radiowej, która nas otacza oraz umiejętność jej odpowiedniej modyfikacji opisaliśmy w artykule pt. “Hackowanie urządzeń radiowych przy użyciu tanich modułów SDR (przykłady)“).

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

No, generalnie debilizm i szkodnictwo, ale akurat wzbudzanie znajdujących się w pobliżu s3xgadżetów to jest nawet zabawny trolling i o ile jest to ukierunkowane tylko na nie, to rzekłbym że nieszkodliwy :-)

Zupełnie poważnie, uważam, że taki “żartowniś” powinien dostać zarzut molestowania seksualnego.

I może przynieść wiele radości w smutny, pochmurny dzień.

Wzbudzić urządzenia powiadacie… to narobię Raban sąsiadce

A ty powinieneś być w kaftan wzięty

No a jak zobaczę takiego cwaniaka z tym flipperem to mogę wzywać policję w metrze?

Miałem to samo parę tygodni temu w PKP relacji Trójmiasto – Warszawa, potrwało to z 5 minut i się skończyło. Do tego momentu nie wiedziałem o co chodziło…

Miałem to wczoraj (06/12), linia M1, między Politechniką a Świętokrzyską, ok 7:30.

Uznałem, że to zwiecha androida i zresetowałem, a jak się skończył uruchamiać, to już wysiadłem, więc nie było dalszego ciągu.

A może maszynista się nudzi?

Warszafka na włącza masę pierdół żeby tylko było i potem jęczy ze coś nie działa.

Po co statystyczne mu Nowakowi włączony bt na mieście? Dla szpanu że ma podróbę airpodsów?

Nosimy sluchawki bezprzewodowe zakompleksiony nienawistniku.

Leczysz w ten sposób swoje kompleksy?

Jesteśmy takimi samymi ludźmi, mieszkającymi w innym miejscu, czego nie rozumiesz?

Pytanie raczej, po co powstała funkcja szybkiego parowania, która zaoszczędza ludziom 2-3 kliknięć raz na… rok? Jak często parujecie nowe urządzenie? A jak często doświadczyliście opóźnionej wiadomości, którą ktoś wam wysłał? No właśnie, to są priorytety w świecie tech.

Jak ktoś wyżej napisał – słuchawki, smartwatche, nawet i radio w samochodzie czy nagłośnienie w domu. Po co w ogóle wyłączać BT jak cały czas z niego korzystam, zegarek chociażby cały czas jest podpięty do BT. Ale widzę że tym komentarzem chciałeś wyrzucić tylko swoje jakieś frustrację.

Ej, to był tylko jakiś troll a Wy daliście się strollować. Natomiast szpan podróbkami airpodsów też mnie bawi. A jeszcze bardziej bawi mnie trend dochodzenia od audiojacka (na szczęście jest jeszcze opcja usbc) na rzecz BT przez producentów smartfonów, którzy jednocześnie nie są gotowi na wykrycie i zablokowanie prostego ataku DoS – żenada :’) gdybym nie przeczytał artykułu, to bym nie zauważył, że taki problem ma miejsce, bo mam boomerskie słuchawki na kabel :)

ty sam jeździsz pewnie do stolycy mniastowych drzaźnić, skłonność do czego jasno i dobitnie przenika przez werbalizację twoich odruchów procesujących jakieś namiastki fal mózgowych… wypad na plan “Rolnix szuka dziołchy” i nie wracaj tu… nie rozmnażaj się i… opłakuj zmianę władzy pod remizą… jesteś za cienki w uszach, a nazwanie cię ch*** brzmiałoby zbyt dumnie, zwykły z ciebie pindol

HrabiaZuo, mówisz o sex zabawce?

Flipper to taki fajny pomysł, mówili. Zupełnie nieszkodliwy dla przeciętnego człowieka, mówili. ;)

Nie jest potrzebny flipper do tego, zobacz sobie na githubie aplikacje Bluetooth LE Spam od simondankelmann. Używam tego na androidzie i można nieźle trollować ludzi z jakimkolwiek urządzeniem, które posiada bluetooth.

Jeden youtuber który testuje różne sprzęty elektroniczne pokazał jak to zrobić. Z androida bardzo łatwo to przeprowadzić. Na stronie gdzie ludzie prezentują swoja twórczość programistyczną ktoś tam zamieścił aplikację. Sprawdziłem i na androidzie nie ma tak częstych komunikatów. Na żadnej Motoroli z androidem 13 nie udało mi się wywołać komunikatu dopiero po wejściu w ustawienie BT się pojawiło. Na Samsungu Note 10 rzadko się to pojawi. Na Xiaomi 12 też trochę więcej ale nie zbyt często się wyświetla i nie jest dokuczliwe ale za to może się pojawić komunikat nawet jak jest BT wyłączone.

Starsze wersje systemu mogą być cały czas wykrywalne, nie tylko po wejściu w ustawienia.

PS. Znajomy bawił się z manualną (i bardziej socjotechniczną) wersją tego ataku, ustawiał nazwę BT telefonu na “Jezus” lub coś w tym stylu i inicjował parowanie z dostępnymi w okolicy urządzeniami, a następnie obserwował reakcję “ofiar”.

Swoją drogą to ten atak dobitnie pokazuje jak nieprzygotowany jest świat na wojnę elektroniczną albo chociażby ten “bunt maszyn” o który obawiają się co niektórzy w kontekście AI.

Jeżeli głupie rozsiewanie pakietów BLE potrafi zawiesić większą część komunikacji osobistej a to samo robione w eterze komunikacji radiowej czyli służby itd to w jaki sposób koordynować działania służb, wojska itd?

Owszem jest satelita (też do zakłócenia) i szybkie zmienianie częstotliwości ale przy odpowiednim nakładzie środków większość da się zakłócić albo za pomocą AI przewidzieć algorytm zmiany częstotliwości i się do niego dostosować (bo przecież zarówno nadawcy jak i odbiorcy muszą w ten sam sposób zmieniać częstotliwości by pozostać w kontakcie więc stoi za tym jakaś “procedura”).

Lubimy cieszyć się wizją dobrze zgranego wojska itd ale czy nasze służby nadal potrafią działać autonomicznie? Czy jak odetniemy od łączności wojsko, policję i cywilów a następnie przeprowadzimy atak terrorystyczny to ktokolwiek będzie w stanie zapanować nad tym i skutecznie uniemożliwić inne ataki?

Procedura w takim przypadku jest elementem zabezpieczenia – tak jak każdy inny klucz i tak jak każdy klucz może być słaba lub silna. Zakładając, że żyjemy w świecie “no more secrets” to ingerencja w komunikacje z FH może być naszym najmniejszym zmartwieniem.

Znaczy się, mówisz że to zdarzenie pokazuje jak nieprzygotowany jest świat? Tyle tylko że właśnie nic nie pokazuje, to tak jakby ktoś was popchnął w metrze i byście się przewrócili a jakiś niedorozwój jeden by zaczął pisać “takie drogie buty kupują, a wystarczy tylko pchnąć”, a drugi “to zdarzenie przewrócenia pokazuje że w przypadku wojny….”.

Bynajmniej nie tylko w warszawskim metrze. Miałem to samo w jednym z popularnych poznańskich pubów. Najpierw świrować zaczął iPhone żony, chwilę potem mój Samsung

Po co Wam włączony BT w pubie?

a co Cie to obchodzi, po co ktoś ma BT włączony? mamy aktualnie sparowanych wiele urządzeń jak słuchawki, smartbandy, smartwache, smarttagi i inne… wyobraź sobie sytuacje, ze dostajesz pospolity łomot na ulicy i ktoś zapyta “a po co wychodziłeś w ogóle z domu?”…

A tu się okazuje, że tym żartownisiem jest maszynista :P

Kazdy kto o tym wie i mu sie to zdaży w metrze, powinien zrobic pare zdjec osobom wokół. Po paru dniach ten debil zostałby namierzony . Powinien zostac przykładnie ukarany. ;-). A jego/jej zdjecie powinno jakos (przypadkowo?) zostac udostepnione ;-)

Robienie komus zdjecia bez jego zgodu jest karalne. Z wylaczeniem zgromadzen publicznych. Jazda w metrze so nich nie nalezy.

@Nj@jjj.pl

Robienie zdjęć nie jest karalne, natomiast upublicznianie wizerunku bez zgody już tak.

robienie zdjęć nie jest karalne… karalne jest ich udostępnianie bez zgody fotografowanej osoby, wykorzystywanie do celów komercyjnych itp.

Robienie i udostępnianie zdjęć jednej osoby chyba nie jest dozwolone, ale zrobienia zdjęcia „ludzi czekających na pociąg (lub metro)” chyba jest legalne. Na przykład jeżeli sfotografujesz panoramę ulicy, to nie musisz pytać każdego przechodnia o zgodę na opublikowanie takiego zdjęcia. Oczywiście nie możesz też wskazać przechodniów z imienia i nazwiska. Niemniej w tym przypadku być może dałoby się po pewnym czasie wyłowić z tłumu powtarzające się twarze i przyjrzeć się tym osobom z nieco większą uwagą.

Mi się to wczoraj przytrafiło w lidlu w Warszawie. Było kilka/kilkanaście prób połączenia, ale telefonu nie zawiesiło.

Miałam to samo w autobusie komunikacji, ale nawet tego nie powiązałam…

Najgorzej dla ludzi starszych, kliknie bez sensu paruj, a potem dzieją się cuda. Gorzej nam teraz zgubić, zablokować telefon, aniżeli portfel. Tych ataków będzie coraz to więcej, szczególnie w miejscach publicznych.

Porywacie się na autonomiczne samochody a taka pierdola blokuje urządzenie. Jedzie sobie ciężarówka prosto na nas bo ma włączony BT.

Zdajesz sobie dziecko sprawę że jednak zupełnie inaczej zabezpiecza się te dwie rzeczy? Równie dobrze możesz napisać że ci smartwatch spadł i się rozbił więc jak można latać samochodami skoro takiego maleństwa producenci samolotów nie są w stanie zabezpieczyć.

No dobra, ale nie wyjaśniliscie, co jest dalej, jak zaakceptuje sparowanie urzadzenia ? Co moga zrobic poza zawieszeniem ajfona ? Maja dostep do wiadomosci etc ? Czy tylko wandalizm i zawieszenie urzadzenia ?

Nic nie jest dalej, bo “atak” nie ma na celu polaczenia się z urządzeniem, tylko DoS poprzez spam BLE. To nie są fizyczne urządzenia, które się w jakikolwiek sposób sparują

Tydzień temu dokładnie taka sytuacja jak opisujecie spotkała mnie w galerii Silesia w Katowicach. Po drugim powiadomieniu o próbie połączenia z Apple TV wyłączyłem bt, jednak chyba za późno ponieważ po chwili telefon i tak się zawiesił.

dlatego kabel lepszy xD

Powodzenia z zegarkiem na kablu XD

Mój analogowy zegarek dziękuje za “powodzenia”, bo nie potrzebuje :)

Nie dziwi popularność tego urządzenia „Flippera”, skoro nawet mi, kilka dni temu, wyskoczyła jego reklama na instagramie, pomiędzy storiesami… oczywiście zgłosiłem reklamę, ale skoro mi się pojawiła, to pewnie też dotarła do takich osób, które z chęcią się skusiły.

W reklamie było to pokazywane jako doskonałe narzędzie do otwierania szlabanów czy bram.

Może mi ktoś wyjaśnić o co chodzi z tym flipperem? W Google są różne znaczenia nie pasujące mi do kontekstu informatycznego

Jakiś tydzień temu miałem tak przejeżdżając samochodem przez rondo Radosław. O tyle wkurzające, że komunikaty zasłaniały google maps.

Miałem to samo na dwóch telefonach z Androidem w Ikea Janki jakiś miesiąc temu.

Hmmm może mi ktoś powiedzieć czemu na smartfonie z androidem domyślnie jest włączone skanowanie urządzeń w pobliżu (Scan for nearby device) ?

Przecież i tak rzadko kiedy paruje się nowe urządzenie po bluetooth. Słuchawki, samochód, smartwatch, raz się sparuje wszystkie urządzenia które się posiada i później do wymiany któregoś ze sprzętów nic nowego się nie paruje…

Ja nieświadomie chroniłem się przed tym atakiem bo ta funkcja jak wiele innych to coś co wyłączam w pierwszym dniu używania telefonu :X

Poza tym wifi/ bluetooth / nfc uruchamiam tylko wtedy kiedy faktycznie ich używam. Tak samo nie rozumiem czemu telefon po ustawieniach fabrycznych ma od razu włączone NFC (a jego wyłączenie zazwyczaj jest schowane w ustawieniach, a na wysuwany górny panel też zazwyczaj samemu trzeba dodać NFC, bo domyślnie go nie ma. Tak samo bluetooth jest domyślnie uruchomiony. Po co to wszystko ?

Szkoda też, że nowsze telefony zazwyczaj nie mają minijack na słuchawki, producenci zakładają, że każdy będzie używał bezprzewodowo lub ewentualnie kupi nowe po USB C (albo zostaje zabawa z przejściówkami)

Na telefonach Xiaomi oprócz pstryczka z szybkim parowaniem w ustawieniach bluetooth, jest jeszcze drugi pstryczek do wyłączenia w ustawieniach google/urządzenia i udostępnianie…

“czemu na smartfonie z androidem domyślnie jest włączone skanowanie urządzeń w pobliżu” – co za głupie pytanie. Czy Kolega wie, że Android. bez zgody użytkowników, cały czas (iPhone chyba też, ale nie znam, nie używam i nie chcę używać) “Phone home (znaczy się do Google)” i przekazuje swoją lokalizację (jak GPS jest wyłączony, to też, na podstawie wifi), swój identyfikator oraz ADRESY MAC URZĄDZEŃ JAKIE ZNAJDZIE W OKOLICY I SIŁĘ ICH SYGNAŁU? I USA oraz ich wasal – nasz nieszczęsny kraj, mają tupet zarzucać Chinom oraz Huawei szpiegowanie i totalitaryzm… Dlatego lokalizacja działa, nawet jak GPS jest wyłączone. Powinien być ustawowy nakaz, by w razie wojny wszystkie urządzenia wi-fi i BT w kraju musiały zmienić adres MAC i nazwę sieci i urządzenia (najlepiej na tą z drugiej części miasta, by robić spoofing…).

Również jestem przeciwnikiem domyślnej konfiguracji urządzeń, w której wszystko jest “on”. Pierwsza czynność po uruchomieniu nowego smartfona to przejście po ustawieniach i wyłączenie niepotrzebnych. Tylko ile osób to robi? 1%, 0.1%, 0.01%? Na pewno niewiele. Trend przechodzenia na BT bez jakiegokolwiek wbudowanego mechanizmu detekcji ataku DoS (czy to w chipsetcie czy na poziomie OS) jest żenujący. A jeżeli chodzi o słuchawki usbc, to ciekawi mnie czy tam nie ma utraty jakości dźwięku w porównaniu do starego dobrego jacka (którego jeszcze jestem użytkownikiem, chociaż pewnie niedługo).

Podajcie sposób na androida. Chcę zablokować telewizor sąsiada, bo ciągle za głośno ogląda.

czyli atak zblizony do bluejackingu ktorym z 15 lat temu, jak nie wiecej, prankowalo sie ludzi podsylajac im vCard z info typu “zgubiles 10zl”

No dobra, a z jakiego paragrafu można by ścigać takiego dowcipnisia? Za nieśmieszny żart? :)

Proste rozwiązanie – wyłączyć bluetooth i w metrze poczytać sobie książkę :)

Najlepiej wyłączyć bluetooth i poczytać książkę w metrze – ataku nie będzie wtedy ;)

Atak wciąż będzie. Czytasz książkę i dzwoni żona o zrozpaczonym głosem mówi, że wasze dziecko w szkole… w tym momencie zrywa połączenie. Albo zwyczajnie się nie dodawania.

Już nie mówiąc o tym że książkę możesz mieć ma telefonie bo nie wspierasz niszczenia planety.

Na początku pomyślałem, że to może te czarne pudełeczka (6-7 cm szerokości) montowane na ścianach i sufitach metra. Na niektórych stacjach, w niektórych miejscach są montowane dosyć gęsto (co kilka metrów). Jest na nich napis AIR WEB, albo coś podobnego. Jeżeli to internet, to gęstość montażu na pewno umożliwia dodatkową funkcję: bardzo dokładne śledzenie ;) Oczywiście tylko złych ludzi.

Jadę właśnie tramwajem linii 4 z centrum na Mokotów i miałem już kilkadziesiąt powiadomień. Na szczęście telefon się nie zawiesza.

Czy można wyłączyć odbieranie bluetooth pairing requests?

iPhone: Wyłączenie Bluetooth w centrum sterowania nie pomaga? Wchodząc wtedy w Bluetooth w Ustawieniach pokazuje się komunikat: Pozwalaj na nowe połączenia (Nowe połączenia Bluetooth zostały wyłączone w centrum sterowania).

Takie psikusy na BT czy WIFI można również przeprowadzić modułami dostępnymi na ali za kilkadziesiąt złotych i nawet flipper nie jest potrzebny. Prawda jest taka, że pewnie od czasu jak wynaleziono fale radiowe zawsze był ktoś, kto robił psikusy. Jak miałem 12 lat lat to zbudowaliśmy z kolegami ze starych części TV zaklucacz telewizyjny. Na tzw. antenie zbiorczej sprawdzał się idealnie ;-) Głupie czasy ale człowiek dzięki temu złapał bakcyla do elektroniki.

Mi się nie spina teoria z fliperem, bo dostałem takie powiadomienie na androida w trakcie jazdy autem na drodze miejskiej, nie było autobusów czy przechodniów w pobliżu i nikt nie stał na światłach. “Google pixel buds” chciały się sparować.

A pierwsze powiadomienie dostałem rzeczywiście w autobusie, ale wtedy jakieś słuchawki xiaomi chciały nawiązać połączenie

Wyłączenie bluetooth w iphone nie pomaga. Iphone 11 i ios 17.1.2 – właśnie sprawdziłem. Telefon po chwili restartuje się.

Można Flipperem, ale pewnie jakimś urządzeniem nawet i smartfonem z Kali Linuxem, albo innym Linuxem z narzędziami tego typu też da radę.

Można i normalnym androidem. Za pomocą aplikacji NRF Connec lub (prościej) z Bluetooth LE Spam (na githubie jest)

Moja proteza elektroniczna (w sensie proteza nogi, nim tu ktoś pomyśli o zabawkach) działa na bluetootha w kwestii parowania z aplikacją, która z kolei pozwala zmieniać tejże protezie tryby. Ale proteza domyślnie nie jest w trybie BT (chyba. smartphone jej wtedy nie widzi, więc zakładam, że nie), trzeba ją ładować albo ustawić w specjalnej, nieprzypadkowej i niemożliwej do “naturalnego” zrobienia pozycji, więc w metrze jest się w miarę bezpiecznym. Teoretycznie mogłoby być, jeśli dowcipniś spróbowałby pobawić się flipperem w mieszkaniu obok, a ja akurat ładowałabym protezę… Zakładam, że ma to jeszcze jakieś wszyte zabezpieczenia i nie reaguje na żadną komunikację poza potwierdzoną hasłem apką, ale licho wie, kiedyś np. przy nagłej utracie prądu się zacięła, zaczęła mi wyć i żądać restartu i/albo wizyty u protetyka – który wszak może być sobie wtedy w innym mieście, do którego trzeba byłoby się jakoś dostać (restart pomógł na szczęście).

Wydaje mi się, że akurat sprzęt medyczny jest robiony bardzo na zasadzie “długa wytrzymałość, duża odporność” i reagowanie tylko na potwierdzone komunikaty… chociaż, nie wątpię, że tam też są dziury.

1. Nie ma jakichś BT scannerów, działających na zasadzie Wifi Scannerów? Przejedziesz się wtedy po wagonie i na ekranie telefonu wyświetli się mapa nadawców BT.

2. Dlaczego nie ma w telefonach zabezpieczenia przed tego typu zagrożeniem? Wystarczy że po kilku takich próbach połączenia wyświetli się monit czy ignorować następne.

Re:2 bo nowe ficzery były ważniejsze od zrobienia analizy bezpieczeństwa dotychczasowego rozwiązania :’) kto pracuje w technologicznym R&D, którego priorytety ustalają struktury sprzedażowe/marketingowe, tego to nie dziwi :’)

Ja ostatnio stałem się “ofiarą” tego ataku w galerii. Stałem przy kiosku przed KFC, zamawiałem jedzenie i prozy płaceniu, gdy wyjąłem iphona zapłacić przez terminal, to na telefonie zaczęły mi się pokazywać popupy Apple TV. Na początku pomyślałem, że może w pobliżu jest ustawiona ta podstawka, podłączona do jakiegoś monitora wyświetlającego reklamy. Po chwili jednak przy płatności zawiesił mi się telefon i jedynie co mogłem zrobić, to soft reset. Gdybym nie miał Apple watcha, to bym nie mógł przez chwilę zapłacić kartą. Po chwili zrozumiałem, że to pewnie jakiś hehe śmieszek mógł chodzić flipperem czy zrootowanym telefonem z androidem i bawił się tym, o czym napisaliście. Oczywiście znałem kombinacje wykonania miękkiego resetu, ale pewnie większość użytkowników iPhone’a nie wie jak to zrobić i wtedy muszą czekać chwilę, bym im ten telefon włączył się ponownie. Także uważajcie i wyłączajcie w ustawieniach Bluetootha w galeriach, bo możecie natrafić na takiego nastoletniego śmieszka bez kontroli ;)

“mamy aktualnie sparowanych wiele urządzeń jak słuchawki, smartbandy” no tak, bransoletka niewolnika musi być.. Już nie używam A wszystko tworzy coraz silniejsze sztuczne pole magn.

Chcieliśta smart świata, to mota coraz więcej komplikacji i tyle !

Hasła do menedžera haseł itd.

Love your prison, Neo… Aha i jeszcze wiekszość zaszczypawkowana na “covid”1984.

Zaś artykuł ciekawy.

Skoro amator może coś takiego wywołać, jakim szokiem byłby atak hackerów na wirtualne sieci w dużej skali.

znowu zapomniałeś wziąć leki? :)

To jest mały pikuś . Są gorsze podatnosci w tym badziewiu (hint: bluffs oraz CVE-2023-45866).

[…] donosi Niebezpiecznik od ponad miesiąca ich redakcja dostaje zgłoszenia od wielu osób, którym w trakcie podróży […]

Podobną sytuację miałem w centrum gdańska na ulicy w połowie listopada. Szybko się roznosi

Ja tak miałem w PKP IC “Witkacy”. Relacja Kraków-Gdynia. W okolicy Łodzi telefon stał się cegłą, kiedy chciałem podłączyć się do PKPowskiej wi-fi. Telefon zaczła “kręcić” i się zbrikował. Musiałem restartować, bo nie mogłem ani zadzwonić, ani odebrać telefonu.

Czy jest ktoś w stanie podpowiedzieć czy podobne efekty mogłyby dać testy miejskich beaconów ? Jeśli tak to proszę o jakiś opis bo choć wydaje się że beacon to ciut inny model transmisji ale jednak chyba technologia podobna.

Jest wiele rodzajów beaconów, przykładowo AirTag albo takie dla niewidomych.

Miałam to samo w Forum w Gdańsku na iPhone :/

w 2007 na zwykłym sonyericconie aplikacja w javie do bluejackingu (reklamowana nawet wśród tapet dzwonków i gier w kolorowej prasie) pozwalała wymusić kliknięcie parowania u ofiary i umożliwiała czytanie cudzych smsów

O 16 na dworcu centralnym. Wiele próśb o połączenie różnych urządzeń pokroju słuchawek, głośnika. Miałam wyłączony bluetooth… Telefon się nie zaciął ani nic, tylko ten spam

To raczej nie spam, ale ludzie dookoła.

Wygląda na to, że iOS 17.2 sobie z tym radzi…

Czy nie ma żadnych “skanerów Bluetooth” tak jak są od WiFi? Przecież dałoby się znaleźć kto rozsyła syf.

Ewentualnie: czy jest możliwość, że ktoś ma zarażony telefon i nieświadomie atakuje inne?

18.12.2023 godz. 17:30 Legionowo (główne) na PKP skuteczny atak według logów z telefonu mogę przypuszczać, że z pod adresu MAC: 98:F6:21CB:8F:95.

Ludzi, telefonów i słuchawek było TYYYYYYLE.

Od dziś tylko na przewodowych – Alexa.

Ja mam inne spostrzeżenie, jadąc zatłoczonym pociągiem trasa Zakopane-Gdynia, co stacja wyskakuje chęć parowania ze słuchawkami. Jak dla mnie to sprawdzami są osoby które wsiadają na stacji, siadają na fotelach i parują słuchawki do słuchania podczas dalszej jazdy.

Aktywny bluetooth BLE jest istotny do działania “tanich” lokalizatorów typu AirTag, Notione. Wtedy każdy telefon który widzi w zasięgu taki lokalizator melduje do bazy.

Czytam te komentarze i zastanawiam się jak to ludzie jeszcze kilkanaście lat temu żyli bez smartfonów… Dziś prosty, głupawy atak na BT i tragedia, paraliż, pewnie zaraz ktoś z tego powodu umrze itd… Lepiej się zastanówcie nad sobą co z siebie zrobiliście. Technologiczne zombie…