18/8/2014

Ujawniono kulisy kolejnego tajnego projektu brytyjskiej agencji wywiadowczej GCHQ i amerykańskiego NSA. Projekt o kryptonimie HACIENDA służy do masowego skanowania internetu. Na podstawie dostarczanych przez niego wyników służby wybierają cele i przeprowadzają na nich odpowiednie ataki informatyczne. Jest duża szansa, że jeśli twój serwer jest na publicznym adresie IP, to został on odwiedzony przez robota HACIENDY…

Hacienda, czyli nmap na sterydach

HACIENDA skanuje całą przestrzeń adresową wybranego kraju. Informacje o zakresach adresów IP bierze z bazy GEOFUSION, a same adresy skanuje przy pomocy dobrze znanego nmapa (choć pewnie odrobinę zmienionego, bo w poprzednich wyciekach pojawiły się już informacje o wewnętrznych modyfikacjach tego narzędzia przez agencje wywiadowcze)

HACIENDA, wedle prezentacji która została ujawniona przez dziennikarzy Heise, miała służyć do skanowania głównie 27 krajów (w całości) i “częściowego” (cokolwiek to znaczy) skanu 5 dodatkowych krajów. Niestety w artykule nie padają ich nazwy.

Co ciekawe, procedura skanowania w dużej mierze jest (była?) dość mocno zautomatyzowana. Wystarczyło wysłać e-maila na odpowiedni adres w domenie @gchq.gov.uk aby skaner ruszył do akcji…

Czego szuka HACIENDA?

HACIENDA oprócz standardowego skanu portów zapisuje bannery i nazwy usług nasłuchujących na portach, a dla niektórych usług jest w stanie wykonać dodatkowe, zgodne z protokołem usługi, czynności. Przykładowo, dla namierzonego serwera FTP HACIENDA spróbuje pobrać listę plików, a dla webserwera ściągnie kod HTML strony głównej.

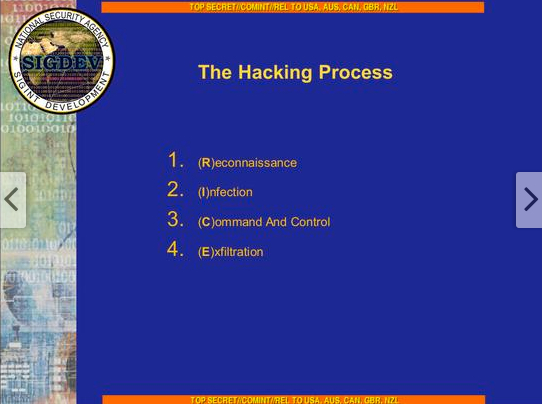

Po co służbom informacja na temat aktywnych hostów w danym kraju? Odpowiedzią na to pytanie jest poniższy slajd:

A jeśli zastanawiacie się jakie techniki ataku są wykorzystywane, to zostały one zobrazowane na kolejnym slajdzie.

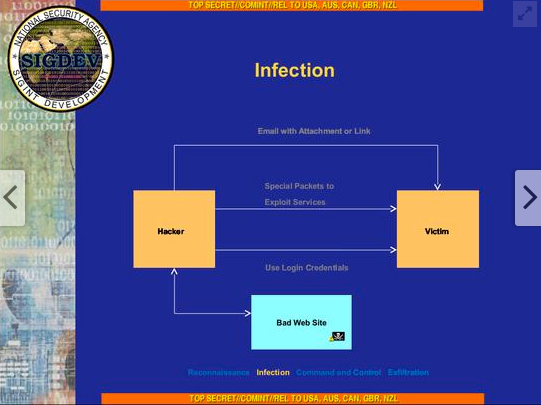

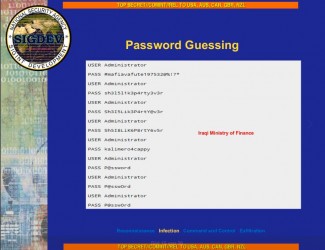

Jak widać, służby mogą was “zhackować” standardowym sposobami. Przez wysłanie e-maila z zainfekowanym załącznikiem lub linkiem do strony internetowej przeprowadzającej ataki typu client-side. Oprócz tego GCHQ korzyta także ze zdalnych exploitów na udostępniane przez host usługi oraz …script-kidderskiego zgadywania haseł, czyli ataków słownikowych lub brute-force. Co ciekawe, jeden ze slajdów pokazuje atak dokładnie tego typu na irackie ministerstwo finansów.

Wygląda na to, że nie tylko Chińczycy atakują krytyczną infrastrukturę innych państw…

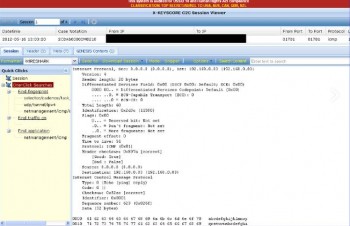

Żeby było ciekawie, jeden z kolejnych slajdów prezentuje “przeglądarkę wyników XKEYSCORE“, systemu który w czasie rzeczywistym przechwytuje i analizuje ruch internetowy w kilkudziesięciu węzłach i tzw. punktach wymiany ruchu rozlokowanych na świecie (także w Polsce). Wszystko wskazuje więc na to, że HACIENDA jest w stanie wymieniać dane z XKEYSCORE:

Dostarczana przez HACIENDĘ baza danych jest też przetwarzana przez inne projekty, m.in. OLYMPIA i MUGSHOT, które pozwalają przyśpieszyć jej “przesiewanie” pod kątem interesujacych celów..

Do czego służby wykorzystują HACIENDĘ?

Na podstawie powyższego można postawić hipotezę, że na bieżąco aktualizowana baza hostów znajdujących się w danym kraju ułatwia służbom przeprowadzanie ataków. Zapewne kiedy upubliczniany (lub kupowany) jest nowy exploit lub 0day, HACIENDA jest przeszukiwana pod kątem hostów, które są na niego podatne i które znajdują się w “interesujących” sieciach.

Dodatkowo HACIENDĘ można wykorzystać do szybkiego pozyskania dostępu (znów chodzi o wyszukanie podatnych na atak hostów) do kilku(set?) tysięcy hostów, które po “zhackowaniu” mogą pełnić rolę:

- tymczasowego serwera exploitów lub “przechowywacza danych”, które są wykradane przez służby z innych serwerów

- serwera proxy (idealne do prowadzenia operacji pod tzw. “fałszywą flagą”)

- członka botnetu wykonującego ataki DDoS

Tu należałoby podkreślić, że zapewne w dużej mierze hosty-ofiary należą do osób prywatnych, które nie zdają sobie sprawy z tego, że użyczają służbom swój sprzęt…

Każdy z nas może mieć swoją HACIENDĘ

Przypomnijmy, że od roku dostępne jest narzędzie o nazwie zmap, które pozwala na przeskanowanie całego internetu (0.0.0.0/0) w czasie do 1 godziny. W obliczu powyższego HACIENDA nie powinna na nikim zrobić żadnego wrażenia.

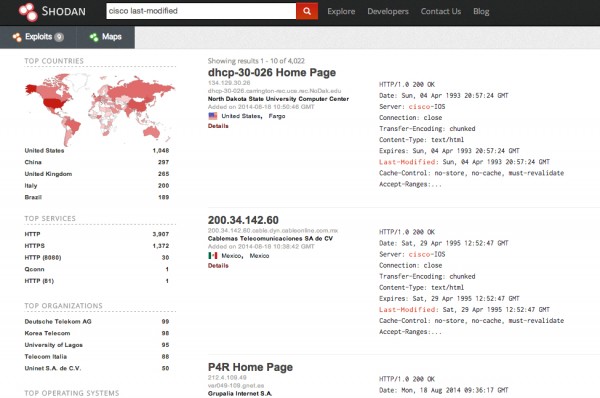

Dodatkowo, w sieci znajdziemy projekt on nazwie SHODAN, który nie tylko regularnie skanuje cały internet, ale również umożliwia przeszukanie wyników. Przykładowo, za pomocą jednego pytania do SHODAN-a możemy uzyskać adresy IP wszystkich routerów Cisco, na których ktoś zapomniał skonfigurować uwierzytelnienia.

Mając dostęp do tych routerów możemy się na nie zalogować i przekonfigurować włączając sniffing (podsłuchiwać użytkowników, którzy korzystają z sieci “za” routerem, przechwytując ich hasła). Możemy je wykorzystać od zestawienia tunelu (czyli zmienić adres IP, korzystając z routera jako serwera proxy). Możemy też złączyć kilka takich routerów w mały botnet (który pewnie będzie dość skuteczny, bo routery zazwyczaj spinają duże łącza). Warto tylko uważać na celowo wystawione do zidndeksowania przez Shodana routery-honeypoty ;-)

Mam publiczny adres IP, co robić, jak żyć?

Jeśli czasem spóźniacie się z patchowaniem swojego serwera i obawiacie się, że możecie wyskoczyć jako “podatni na atak” w wyniku skanowania przez amerykańskie lub brytyjskie służby, albo chińskich hackerów mamy dla was pewne propozycje:

- Limitowanie ruchu do serwera — whitelisting własnego adresu IP dla usług, które nie muszą być dostępne dla całego świata (np. SSH). Jeśli korzystacie z wielu różnych i nieprzewidywalnych adresów IP rozważcie wdrożenie tzw. port knockingu, czyli wymogu wysłania odpowiedniej sekwencji pakietów na odpowiednie porty, zanim do połączeń zdalnych odblokowany zostanie port docelowej usługi.

- Jeśli serwer świadczy publiczne usługi, pozostaje wam tylko dbanie o aktualizacje i instalacja rozwiazania typu HIDS, licząc na to, że ewentualny incydent zostanie odnotowany w logach.

Zmiana domyślnych portów na których nasłuchują usługi raczej nic nie da — ze slajdów, które wyciekły wynika, że służby, w przeciwieństwie do Shodana, skanują cały zakres portów.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Ludzie, włączcie sobie w końcu uwierzytelnianie przez klucz publiczny. I życzcie /[34]-literowym/ agencjom powodzenia w zgadywaniu 4096 bitów.

No yhym…

http://www.forbes.com/sites/timworstall/2013/12/21/researchers-break-rsa-4096-encryption-with-just-a-microphone-and-a-couple-of-emails/

GnuPG przy rozszyfrowywaniu rozszyfrowuje także dane losowe, żeby zaciemnić sygnał. Tak pisze niebezpiecznik tu:

https://niebezpiecznik.pl/post/jak-wykrasc-klucz-prywatny-gpg-mikrofonem-z-4-metrow/

Port knocking to security by obscurity.

Dlaczego? Można sobie wyobrazić, że to też takie hasło, tyle, że na jednej pozycji masz 2^16 możliwych znaków, a to już dla trzech portów robi fajną liczbę

Jeśli zastąpisz bezpieczeństwo taką metodą, to tak, ale jeżeli jest to dodatkowa warstwa ochrony, to tylko dodatkowa warstwa ochrony…

Zastanawiające jest to, że ten RICE, o którym mowa w jednym ze slajdów jest często używanym terminem określającym podrasowane środowisko graficzne w forum obrazkowym 4chan na kanale /g/ – technology. Jesteście pewni, że te slajdy to nie jakiś trolling z ich strony? Również niektóre hasła w jednym ze slajdów leetspeak, tzn. “shellslikepartyever”, zastanawia mnie, czy to przypadek, czy Twórcy tych slajdów to goście z 4chana, czy może zbieg okoliczności.

Lepiej chyba SPA niż port knocking, bo port knocking trochę przestarzały z tego co czytałem.

Możesz rozwinąć skrót SPA?

Single Packet Authorization

port knocking ma tę zaletę że w przypadku awaryjnym można go wykonać ręcznie np aplikacją telnet.

Mam wystawione PPTP na publicznym (zmiennym) IP na MT, codziennie w logach widzę skany portów i próby strzelania hasła dla użytkownika admin, root, itd… Na początku sprawdzałem jeszcze co to za adresy, ale większość to były Chiny, lecz zdarzały się też kraje europejskie. A teraz to już nawet nie zwracam na to uwagi

Przez ponad dwa lata również miałem PPTP wystawione na zewnątrz (zmienny IP, DDNS). Prób połączenia w logach uświadczyłem kilkanaście, głównie na login admin/administrator oraz mikrotik (zapewne pod kątem tych wspaniałych urządzeń) [;

Mam IP z kilkoma usługami (openvpn, ssh, www, mail) i z ostatniego miesiąca komunikatów “[Fail2Ban] xxxx banned: xxx.xxx.xxx.xxx” mam równo 10027.

@art: Równo 10027 :-) To taka okrągła liczba :-) You made my day.

http://www.cipherdyne.org/blog/2012/09/single-packet-authorization-the-fwknop-approach.html

Większość hostingów VPS / dedykow (w tym wasz dostawca VPS) blokuje maszyny za skany zmapem…

W 45 min. dasz radę zebrać logi, zanim tickety abuse zaczną spływać ;)

A co z firewallami ograniczającymi rate CPS (połączeń na sekundę)? Można ustawić limit na 50-100 CPS per host i skanowanie przestanie mieć sens. Przynajmniej dla “domowych” hackerów używających nmapa, nie jestem pewien na ile rozproszona jest HACIENDA.

jest jakiś link gdzie znajdują się owe prezentacje?

Tak, w tekście podlinkowane jest słowo Heise (w zdaniu wskazującym na źródło tych rewelacji). I tam też opublikowana została pełna prezentacja.

[…] To może oznaczać, że atakujący od dawna inwigilował część z ofiar (hipoteza dotycząca sniffingu u operatora pasuje jak ulał), albo był w stanie odzyskać dane — pytanie skąd? Z chmury iClouda? Być może jest to możliwe — wiemy przecież, że Facebook korzysta z CDN-ów, a zdjęcia, które są na nich umieszczane nie są od razu kasowane (a więc mając stary URL dalej można się do nich dostać — co więcej, URL można niewielkim wysiłkiem przewidzieć, o czym już wielokrotnie pisaliśmy, także w kontekście dedykowanego temu celowi narzędziu brytyjskich służb). […]