5/11/2012

Tavis Ormandy, pracujący na co dzień w Google Security Team, właśnie opublikował wyniki swoich badań nad bezpieczeństwem antywirusa firmy Sophos. Wszystkim, którzy korzystają z Sophos Antivirus radzimy się jak naszybciej zapoznać raportem Tavisa — oprogramowanie Sophosa zawiera setki (!!!) dziur i co gorsza jest podatne na zdalny atak…

Practical Attacks against Sophos Antivirus

Tavis zaanonsował swój raport (o złośliwej nazwie Sophail_v2) w e-mailu na liście Full Disclosure. Jak pisze, exploity na błędy miał już we wrześniu, ale Sophos poprosił go o wstrzymanie się z publikacją przez 2 miesiące. Termin właśnie upłynął…

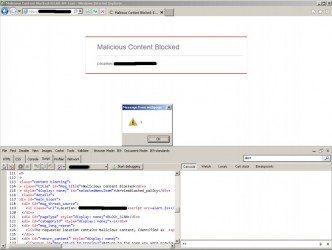

Wejścia na odpowiednią stronę WWW na w pełni zaktualizowanym systemie z antywirusem Sophosa powoduje uruchomienie kodu na prawach roota/administratora.

Sprawa jest poważna, bo aby wykorzystać którąś z dziur zidentyfikowanych przez Tavisa wystarczy wysłać ofierze z Sophosem e-maila (skaner go przetwarza automatycznie) lub zmusić ją do otwarcia dowolnego pliku (zwykły TXT wystarczy) albo odwiedzenia odpowiednio skonstruowanej strony WWW.

Wg Tavisa dowolny atakujący (zwłaszcza sposnorowany przez rząd któregoś z krajów) może z łatwością “zdewastować” wszystkich użytkowników Sophosa, do których należą m.in. szpitale, instytucje finansowe i administracja rządowa oraz wojsko. Tavis nie rzuca słów na wiatr — w swoim raporcie zawarł kod exploita pozwalający na zdalny atak i niewymagający od atakującego uprzedniego uwierzytelnienia w sieci w której zainstalowano oprogramowanie Sophosa.

Jakie dziury znalazł Tavis?

Tavis zidentyfikował w oprogramowaniu Sophosa wiele klas błedów: memory corruption, design flaws, poor development practices and coding standards. Błędy te są multiplatformowe, tzn. dotyczą Sophos Antivitus na Windows, Maca i Linuksa. Tavis narzeka również na brak jakiejkolwiek ochrony przed exploitacją i jest zdumiony odpowiedzią jaką otrzymał od Sohphosa na ten zarzut:

The Sophos_detoured.dll is compiled without ASLR for performance reasons

Kolejnym przewinieniem Sophosa jest uniwersalny XSS w Layered Service Provider, który na domiar złego pozwala obejść Same Origin Policy (złośliwa strona może dzięki temu wchodzić w interakcje z innymi otwartymi w przeglądarce stronami – np. bankowością internetową, czy pocztą)…

Inne z błędów dotyczą przetwarzania przez skaner Sophosa plików Visual Basic 6, PDF, RAR, CAB oraz interakcji Sophosa z Internet Explorerem w Protected Mode.

Rady Tavisa dla użytkowników Sophosa

Tavis, jak przystało na porządnego researchera, nie tylko krytykuje i wytyka błędy, ale również daje przydatne wskazówki. I to zarówno administratorom, którzy muszą zmagać się z Sophosem w swoich sieciach, jak i użytkownikom końcowym, którzy mają antywirusa Sophosa na swoich komputerach.

Tavis zaleca, aby oprogramowania Sophosa używać tylko w ramach nieistotnych sieci, w których znajdują się dane o niskiej wartości. Auć. Na koniec raportu Sophos obrywa także za bardzo powolne reakcje na zgłaszane błędy.

Dlaczego Tavis męczy^Wbada akurat Sophosa?

To drugi raport Tavisa dot. oprogramowania antywirusowego firmy Sophos (pierwszy nosił nazwę Sophail). Ciekawe czym firma tak zalazła Tavisowi za skórę, że skupił się właśnie na niej, a nie na innym producencie oprogramowania antywirusowego? Myślimy, że z powodzeniem można założyć, iż konkurencja Sophosa też ma w swoich systemach AV poważne błędy. To że oprogramowanie jest z dziedziny bezpieczeństwa wcale przecież nie znaczy, że jest wolne od dziur…

P.S. Sophos odpowiedział na zarzuty Tavisa. Wymienił niektóre ze zgłoszonym mu podatności, podał daty ich zapatchowania lub poinformował o planowanej dacie aktualizacji. Firma zaznaczyła także, że jak na razie nie zauważyła, aby ktoś wykorzystywał te dziury w atakach…

Pamiętając jednak, że firmom antywirusowym odkrycie robaka Stuxnet zajęło kilka lat, do deklaracji “nikt nie wykorzystuje tych dziur w atakach” podchodzilibyśmy z dużą rezerwą…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“Komputer może być zagrożony!” ~Window$ XP

Odpowiedź Sophos tylko rozśmiesza:

siedem razy powtórzone i pogrubione “… no evidence … in the wild”

przy kilku lukach “fix began on November 5th 2012” znaczy się dopiero zaczęli łatać po publikacji

Hej, Panowie, a co co chodzi w tym, że Tavis pracuje dla Google Security? Jakaś spółka zależna od Google?

O, po cichu poprawione na Google Security Team. Good enough.

Ich blog nazywa się “Naked Security”, czy trzeba dodawać coś więcej? :D

Wszystko zaczęło się od komentarza Sophosa:

http://nakedsecurity.sophos.com/2010/06/15/tavis-ormandy-pleased-website-exploits-microsoft-zeroday/

Tavis urażony rozpoczął krucjatę, co tylko podkreśla jak dużo racji w tym komentarzu miał Sophos. Ciekawe czy lub kiedy Google ograniczy takie gówniarskie zachowania niektórych swoich pracowników.

Miało być prześmiewczo, a będzie na poważnie.

“Wszystko zaczęło się od komentarza Sophosa:”

Bzdura.

“Tavis urażony rozpoczął krucjatę, co tylko podkreśla jak dużo racji w tym komentarzu miał Sophos.”

Czyli według twojego rozumowania, jeśli jakaś firma nazwie mnie próżnym to nie mam już prawa szukać błędów w tym oprogramowaniu, bo, och mój boże, będzie to odbierane jako zemsta? Dlaczego miałby nie szukać błędów w Sophosie? O powodach publikacji w taki a nie inny sposób poczytasz sobie w jego poście na full-disc (użytkownik zawsze może sobie Sophosa odinstalować).

“Ciekawe czy lub kiedy Google ograniczy takie gówniarskie zachowania niektórych swoich pracowników.”

Oh, a w jakiż to sposób firma powinna to zrobić? Ubezwłasnowolnić pracownika? Zabronić mu udzielać się w internecie? Zabrać komputer? Wychłostać? Wtrącić do obozu pracy przymusowej? Wiem – powiesz, że zwolnić – ciekawe tylko, na jakiej podstawie?

Chciałem odpisać w podobym tonie, ale nie będę schodził do takiego poziomu dyskusji. Może postarajmy się nie robić z tego serwisu kolejnego Onetu?

Jeżeli ktoś uważa, że full-disclosure błędów – szczególnie bez rozsądnego czasu na ich poprawę – jest dojrzałym zachowaniem, to dalsza dyskusja mija się z celem.

Tak jak pracownik nie musi pytać pracodawcy o zgodę na to, co robi w czasie wolnym, tak pracodawca nie musi przedłużać kontraktu pracownika, który stawia go w złym świetle. We wszystkich mediach (nawet tu) ataki Tavisa na Sophos przedstawiane są jako przygotowane przez pracownika Google.

Tutaj był nawet merytoryczny komentarz, ale zniknął z powodu “migracji bazy”. Ponieważ nie chce mi się drugi raz komentować z sensem, to mogę tylko powiedzieć “pffff” i “uwielbiam true scotsman fallacy”.

Oraz twoja wiara w złe “full disclosure” wynika zapewne z dziecięcej naiwności, że o tych błędach nikt wcześniej nie wiedział i magicznie pojawiły się one dopiero w momencie jak Tavis wypuścił swój papier.

Misiu drogi, gdzie napisałem, że o tych błędach nikt wcześniej nie wiedział?

Dziecinnym podejściem jest założenie, że bezpieczeństwo ma stan binarny, że jest, albo go nie ma. Prawdopodobnie te produkty zawierają wiele innych błędów, więc poprawienie akurat tych nie spowoduje, że nagle produkt stanie się bezpieczny. Że niby bezpieczniejszy?

Jedyną sensowną miarą bezpieczeństwa jest pieniądz, dokładniej ile środków ktoś musi zainwestować do skutecznego przeprowadzenia ataku. Robiąc full-disc z gotowymi exploitami taki koszt zmniejsza się prawie do zera, dla wszystkich, od wannabe hackerów po przestępczość zorganizowaną. Nic, tylko pogratulować. Jedyne co Tavis poprawił, to swoje ego i popularność w mediach.

Kto normalny instaluje Sophosa na linuxie?

Przecież goły linux jest lepiej zabezpieczony niż linux z antywirem,

no chyba że ktoś pracuje na roocie i ma hasło admin1.

Czasem takie są wymagania. Czasem “linux” przyjmuje pliki od użytkowników (które warto przeskanować).

AVE…

Linux nie jest pancernikiem. Wiara w bezpieczeństwo Linuxa jest bezpodstawna. A wirusów na niego nie robią tylko dlatego, że mało normalnych osób używa tej grupy systemów operacyjnych. Głównie ze względu na problematyczną konfigurację, brak normalnych gier i problemy z zależnościami i innymi takimi. Ponadto nie ma gwarancji, że ktoś nie podmieni jakiegoś pliku w systemie, nie podrzuci małej bombki, albo nie odnajdzie niezałatanej dziury. Każdy ma dostęp do kodu, więc jak się uprze czytać to spagetti, to coś na pewno znajdzie…

Jest zabezpieczony mikroskopijnym udziałem w rynku i okazjonalnie exploitami na sudo, już prędzej rzeczy z serii *BSD bym uznawał za “bezpieczne” o ile sam system można w takich kategoriach rozpatrywać.

Literówka -> “sposorowany”

http://nakedsecurity.sophos.com/2010/06/15/tavis-ormandy-pleased-website-exploits-microsoft-zeroday/

a moze dlatego zemsta ktora faktycznie jest tylko zlosliwoscia – kieruje sie nasz hacker niskimi pobudkami

Nawet jeśli jest to zemsta to czy usprawiedliwia to taką masę błędów Sophosa?

Błędy to oczywiście wielki problem szczególnie gdy jest ignorowany ale to rożna sprawa a zemsta to typowa dla maluczkich próba poprawy ego!

Jeżeli krytykujesz sprawdź innych także by być uczciwym – a tak to można mu zarzucić działanie nieuczciwe – na niekorzyść firmy!

Cóż, AV nie są dzisiaj jedynym słusznym wyjściem. A jak ktoś ma jakiekolwiek starsze oprogramowanie poza izolowanymi środowiskami, to może mając najnowszego antywirusa złapać inwazję robaka sprzed 15 lat.

niskie pobudki? a wy tu polskojęzyczni nie zreflektujecie się, że jesteście w podobny sposób niską narodowością?

Czy niejaki pobutek obraza nas nazywajac …niską narodowością…?

Co to jest Sophos AntiviTus ?? coś z witaminami ? :d

no poprawcie ten ANTIVItUS na AntiviRus !

tu jest błąd w tym akapicie:

Jakie dziury znalazł Tavis?

Tavis zidentyfikował w oprogramowaniu Sophosa wiele klas błedów: memory corruption, design flaws, poor development practices and coding standards. Błędy te są multiplatformowe, tzn. dotyczą Sophos ->Antivitus<- na Windows, Maca i Linuksa. Tavis narzeka również na brak jakiejkolwiek ochrony przed exploitacją i jest zdumiony odpowiedzią jaką otrzymał od Sohphosa na ten zarzut:

Dyskusja jednak zblizyla sie do poziomu Onetu a nawet PIS-u. To, ze jakis programista jest tak znany, ze gdy cos publikuje, to od razu zostaje zidentyfikowany jako pracownik Google, nie oznacza, ze jego publikacja pochodna jest jego pracy dla Google, a jedynie, ze jest znany i byc moze pracuje dla Google. To, ze jacys pismacy widza to inaczej, nadal nie zmienia nic, gosc jest tylez samo osoba prywatna co pracownikiem Google, wiec zamiast spekulowac o Google i ich braku stanowiska w rzeczonej sprawie moze porozmawiamy o rzetelnosci dziennikarzy? To bylby dopiero temat rzeka! Ludzie obnazaja rozne rzeczy w roznych okolicznosciach, ku roznym celom darzac przy tym. Gosc upublicznil slabosci produktu, ktory z natury powinien chronic inne produkty. Czy to aby na pewno zle? A ujawnianie afer itp. przez dziennikarzy tez jest zle? Wikileaks tez zle jest? Wiemy jak dziala PR i marketing. Byc moze brak byloby reakcji na cichy mail o dziurach lub bylaby zbyt powolna. Ludzie placa za produkt z bledami, a tu komus chcialo sie za darmo zrewidowac jego cechy. Moze koles chcial rozglosu bo choc programista jest ma to cos z blondynek a’la Doda. Gdybac kazdy moze, troche lepiej, lub troche gorzej. Proponuje spojrzec w lustro i spytac siebie czy pisanie bzdur w komentarzach i nakrecanie sie oraz innych lepszym jest anizeli wirtuozalne rozkladanie kodu produktow w imie bezpieczenstwa.