19/3/2012

Microsoft potwierdził przypuszczenia o których pisaliśmy parę dni temu w tekście dotyczącym marcowych łatek Windows — krążący po sieci exploit na ms12-020 (czyli zdalnie exploitowalną dziurę w RDP) wyciekł …od Microsoftu. Albo któregoś z jego partnerów. Jak to możliwe?

MAPP temu winny

Microsoft w 2008 roku uruchomił Microsoft Active Protections Program (MAPP). W ramach tego programu, firma wymienia się informacjami o podatnościach (i exploitami PoC) z kilkudziesięcioma zaufanymi (oh, the irony!) partnerami — w tym z chińskimi firmami antywirusowymi…

Yunsun Wee potwierdził na blogu MSRC, że kod krążącego po internecie exploita na załataną niedawno lukę w RDP wygląda jak kod exploita, który stworzył Microsoft i rozpowszechnił wśród swoich partnerów w ramach MAPP.

Luigi Auriemma, odkrywca podatności w RDP i twórca pierwszego exploita PoC, twierdzi że Microsoft wyprodukował swojego exploita bazującego na jego payloadzie w Listopadzie 2011.

Na koniec przypomnijmy tylko, że o ile exploit na ms12-029, krążący po internecie pod nazwą rdpclient.exe jest publicznie dostępny, to nie umożliwia on zdalnego wykonania kodu, a jedynie crash atakowanego systemu. Krążą jednak plotki o exploicie na RDP napisanym w Pythonie, który zwraca shella.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

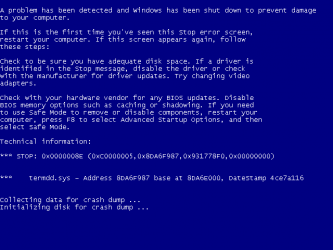

Chyba ich łatki się nie sprawdzają, bo wczoraj wieczorem miałem takiego BSODa mimo, że od samego początku mam w systemie wyłączony pulpit zdalny a łatki instaluję na bieżąco…

No dokładnie to samo u mnie – nie używam Zdalnego Pulpitu, załatałem system i dzisiaj BSoD. YAFUD

A ja po prostu nie aktualizuję systemu. :)

howto: http://bugslap.com/comics/0x00000007.png ;)

…tym samym sprzedaż i dystrybucja MS Windows jest w Polsce obecnie przestępstwem. Art. 269b k.k. wyraźnie mówi o oprogramowaniu przystosowanym, a czym jest luka w RDP, jak nie przystosowaniem do przejęcia systemu przez osobę nieupoważnioną?

Dodam tylko, że w normalnych krajach, które przyjęły Konwencję o cyberprzestępczości ściga się za programy przystosowane przede wszystkim do popełnienia przestępstwa przeciw informacji, czyli w tym przypadku za samego exploita. U nas kryminalizuje się zarówno administratorów, jak i cyberwłamywaczy.

to zdalny DOS, a nie exploit…

co jak co, ale śmieszna zabawka..

W ustawieniach pulpitu zdalnego trzeba zmienić sposób zabezpieczeń na Network Level Authentication wtedy jest dodatkowo autoryzacja i nie działa exploit. Ale jeżeli będziecie chcieli się połączyć z Xp trzeba będzie specjalne pliki do rejestru do exportować.

ps. ja dopiero dziś zapikowałem łatkę widać zmiana portu RDP na coś się przydała

Note See Microsoft Knowledge Base Article 2671387 to use the automated Microsoft Fix it solution to enable this workaround.

You can enable Network Level Authentication to block unauthenticated attackers from exploiting this vulnerability. With Network Level Authentication turned on, an attacker would first need to authenticate to Remote Desktop Services using a valid account on the target system before the attacker could exploit the vulnerability.

jesli “do” rejestru to importować… z rejestru – export a dokładniej eksport bo takie słowo istnieje w jezyku polskim

Jak ktoś ma listę celów, scenariusz ataku i czeka na okazję to może ją właśnie dostał.

Dowiemy się może za kilkanaście miesięcy ;-)

oOoOo Ironio ;)

Widać nacisk mediów na PoC od M$ rozwiązał im język :) Oby Tak Dalej…

Pozdrawiam Czytelników

Podziwiam klientów kupujących wirtualki z windows serwerem wystawione bezpośrednio na świat.

jesli ktos jest takim idiota ze wystawia na swiat server, to nalezy sie mu taki rdp exploint i to nie raz, ale do skutku, az kupi jakis firewall i go skonfiguruje

@angelus

Możesz podać jakieś dowody na to, że powiedzmy Windows Serwer 2008 “wystawiony na świat” jest bardziej podatny niż dystrybucja Linuxa skonfigurowana do podobnej funkcjonalności?

moge ci podac kilkanascie powodow – od security do marketingowego

sorki ale administrator ktory wystawia server bez “oslony” z dostepem do zewnetrznego swiata jest po prostu idiota, lub nieduczonym “wanabeadmin”

podlacz sobie server bez oslony [ niewazne jaki OS ] i poprobuj szczescia na backtracku lub metasplojcie lub tez innych narzedziach, az sie zdziwisz co ci siedzi “pod maska” w takim serwerze

fakt faktem ponad 90% serwerow “online” ktore mozna wygoglowac jest serwerami linuxowymi, ale zdarzaja sie perelki na 2003 czy 2008, poniewaz “wanabeadmin” nie chcial zainwestowac w taniego firewala, lub tez skonfigurowal go tak jakby go wogole nie bylo

@angelus

‘…poniewaz “wanabeadmin” nie chcial zainwestowac w taniego firewala, lub tez skonfigurowal go tak jakby go wogole nie bylo’

Pytanko. Jak skonfigurować daną usługę tak jak by jej ‘w ogóle nie było’ a miała by zdalnie dla klientów/operatorów świadczyć zakres swojej przydatności? Jak firewall ma to zabezpieczyć?

Jak? Ustawiasz port na ktorym wysylasz specjalnie spreparowany pakiet tcp, ktory otwiera port potrzebny do zdalnego pulpitu/etc.

Cos jak backdoor.

Po prostu jestem ciekaw. Tu mam jakieś stare statystyki http://zone-h.org/news/id/4737

Ale jak przeglądam ostatnie “deface” (chociaż to pewnie słaby miernik bezpieczeństwa – bo chodzi raczej o aplikacje) to nawet pamiętając, że większość hostingów jest na Linuxie – powiedzmy około 70% ,a Microsoft ma powiedzmy około 15%. Jakiś tam trend poprawy(utraty zainteresiwania) Microsoftu widać (przy okazji utraty rynku).

Nie wiem czy widziałeś jakie są plany MS jeżeli chodzi o nadchodząca dystrybucję Windows serwer. Ale co raz bardziej przypomina Linux serwery.

Kiepska konfiguracja zrobi nawet z najbezpieczniejszego systemu honey-pota. A “wyniki” dla dowolnego systemu odzwierciedlają pewnie dominantę poziomu adminów.

No i nie ma co porównywać zaktualizowanego Linuxa z Windows Serwer 2003 – musiał byś porównywać jakąś dystrybucję z 2003 roku, np freeBSD 4.9 z “wszystkimi patchami”. Generalnie ciężkie zadanie.

Tym bardziej że interesuje mnie przynajmniej Windows Serwer 2008.

W każdym razie sam nie wiem i ciekaw jestem twoich argumentów.

http://img404.imageshack.us/img404/2979/67259422.jpg

This is the “Chinese” screen shot of the supposed working Remote Code Execution bug against RDP actually working. Of course, this could be a bunch of printf()’s but if they really did have the PoC in November its quite likely they have RCE. Things I like about it that would make it better than your average hoax … a large initial packet of 131091 bytes suggests a heap spray… followed by a another large packet of 65k (GCC User Data struct max size?).. followed by a small packet that probably triggers NM_Disconnect… which (possibly) triggers multiple calls to _NMDetachUserReq… which eventually calls DetachUser(x, x, x, x)… which calls _SListRemove… which is right about where we are currently seeing PoC’s crash targets. What we’re not doing in our PoC’s yet is

[1] Understanding which ptr we need to control

[2] Understanding how and what to spray (errr, sculpt, sorry jduck) to control said ptr.

AND;

What an amazing weekend it’s been. No (public) RCE for ms12-020 yet but Kostya Kortchinsky (of Immunity?) says he has control of EAX and that’s important. One of the problems that has been in the back of my mind is that even after EIP is under control, we’re going to need to get our shellcode in somewhere. If this screenshot is real (and I have no reason to doubt that it is – crypt0ad has no reason to muddy his name) we know thats possible… it’s also the only real tangible step toward RCE that I’ve seen this weekend. It’s mostly been a lot of time spent understanding where the patch is, where corruption occurs, and where the crash happens. As it turns out the distance between memory corruption and the crash is quite a few function calls… add to that there is a timing issue… multiple channels are required and then, finally, when the connection is closed we get a double free

Proszę o komentarz w tej sprawie.

[…] aferę z 0day’em na Windowsego RDP? Microsoft znalazł winnego – firma z […]

[…] i aktywnie wykorzystywały exploita w internecie? Czy — podobnie jak było to w przypadku Microsoftu i exploita na RDP — informacja o 0day’u w Javie wyciekła od jednego z partnerów Oracle? Czy może […]