9/6/2014

I nie chodzi o przycisk na obudowie telewizora, który go wyłącza. Niestety skończyły się czasy, w których telewizor służył tylko do odbierania sygnału TV i miał przerażające znaczki świadczące o radioaktywności (pozdrowienia dla posiadaczy Rubinów). Dzisiejsze telewizory są “inteligentne” (tzw. Smart TV), podpięte do internetu i z możliwością instalacji aplikacji. Właśnie w tych inteligentnych telewizorach znaleziono dość sporą dziurę.

Masz HbbTV – masz problem

Na atak Czerwonego Przycisku jesteście podatni, jeśli wasz telewizor wspiera HbbTV (ang. Hybrid Broadcast-Broadband Television) czyli standard “hybrydowy” umożliwiający telewizorowi możliwość odbierania jednocześnie sygnału TV “przeplatanego” z interaktywnymi danymi z internetu, np. statusami z Twittera, albo reklamami. Nazwa ataku pochodzi od czerwonego, na większości pilotów TV, przycisku, który aktywuje funkcje “smart” dając dostęp do interaktywnych treści i aplikacji. Krótko mówiąc: w momencie kiedy oglądacie kanały HbbTV, wasz telewizor, w uproszczeniu, w tle “ogląda internet”, pobierając dodatkowe, interaktywne treści.

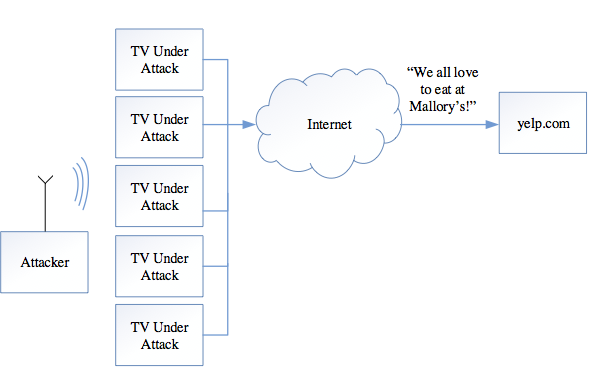

Na czym polega atak na HbbTV?

Atak Czerwonego Przycisku, to najprościej rzecz ujmując, atak typu Man in the middle. Atakujący modyfikuje radiowy sygnał HbbTV docierający do telewizora, a zwłaszcza kod HTML — który, co ciekawe, nie posiada żadnego originu (ponieważ w przeciwieństwie do klasycznej sieci Web, nie jest serwowany z domeny/webservera). Tak, w sygnale nadawanym przez HbbTV nie zadziała Same Origin Policy, podstawowy gwarant bezpieczeństwa w sieci Web. Origin posiadają tylko aplikacje HbbTV, które są ściągane przez internet, te które telewizor pobiera w ramach interaktywnych treści HbbTV originu nie mają — atakujący mogą więc:

- podstawiać w strumieniu swoje treści (por. Hackujemy telewizory) albo wykonywać ataki na sam telewizor (por. )

- uzyskiwać dostęp do serwisów internetowych, do których zalogowany jest telewizor ofiary (np. wykradać dane z Facebooka ofiary — tak, tak, ludzie z jakiegoś powodu korzystają z internetu w telewizorze).

- atakować sieć domową telewidza, np. domowe routery Wi-Fi (por. Stracił 16 000 PLN bo miał dziurawy router) albo NAS-y (do czego to prowadzi? por. Wyciek dokumentów kapitana ABW)

W szczegółach, atak Czerwonego Przycisku został opisany przez jego odkrywców (Yossi Oren i Angelos Keromytis).

Atak oczywiście wymaga postawienia odpowiedniej infrastruktury do przechwytywania sygnału i z racji ograniczonej mocy nadajników, jest ograniczony terytorialnie (jeden wzmacniacz o mocy 1W według badaczy pokrywa obszar 1,4 kilometra kwadratowego; 25W daje już 35 kilometrów kwadratowych zasięgu). Badacze sugerują zwiększenie skuteczności ataku poprzez podwieszenie nadajników na dronach krążących nad miastem. Co ciekawe, taki rodzaj ataku Man in the Middle (wstrzykiwania złośliwych treści) nie jest możliwy do namierzenia inaczej niż przez “triangulację” radiową — atakujący bowiem nie posiada żadnego adresu IP.

Mam HbbTV – co robić, jak żyć?

Znalazcy poinformowali organizację czuwającą nad standardem HbbTV o swoim ataku w grudniu, ale usłyszeli, że jest on zbyt kosztowny do przeprowadzenia, aby zagrożenie było na tyle znaczące, żeby się przed nim bronić, łatając standard HbbTV.

Jednym z rozwiązań byłoby zablokowanie dostępu do internetu dla kodu HTML pobieranego przez HbbTV, ale to przekreśla interaktywność standardu. Drugim rozwiązaniem jest więc różnicowe porównywanie sygnału z naszego telewizora, z innym (najlepiej w jak najbardziej oddalonej lokalizacji). Różnice w sygnale tego samego kanału HbbTV świadczą o jego modyfikacji, czyli ataku. Drogie i wymagałoby współpracy wielu producentów oraz rozwiązania kwestii “prywatnościowych”. Kolejny sposób to ostrzeganie użytkownika odpowiednim komunikatem na telewizorze za każdym razem, kiedy ładowana jest jakaś aplikacja HbbTV — ale to oznaczałoby klikanie “OK, zgadzam się” przy praktycznie każdym przełączeniu kanału.

Rozwiązanie może być więc tylko jedno: najlepiej w ogóle nie oglądać “inteligentnej” telewizji, jak widać, nie tylko “psuje oczy”, ale i wykrada dane :-) Może pora odkurzyć tego Rubina w piwnicy?

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“jest on zbyt kosztowny do przeprowadzenia, aby zagrożenie było na tyle znaczące, żeby się przed nim bronić” że co proszę?

Wiesz, w tym konkretnym przypadku może brzmi te wytłumaczenie głupio ale satelity nie są zabezpieczone wcale przed fizycznym dostępem i każdy kogo stać na wysłanie się w kosmos może hakować satelity i szpiegować ruch jaki przez nie płynie :P W tym przypadku wytłumaczenie, że atak jest zbyt kosztowne ma już sens :-)

@Janek Czyli może oprócz NSA szpieguje nas też NASA? ;)

czyli jeśli korzystam z kablówki jestem bardziej bezpieczny, bo w tym przypadku ktoś musiałby ‘wpiąć się’ w mój kabel?

na pewno jestes odporny na drony przed twoim oknem ;]

ale zauwaz, ze atak mozna przeprowadzic na medium radiowym i satelicie pewnie tez. wiec jak ktos zrobi ten myk przy koryms z przekaznikow operatora jak korzysta gdzies z fal radiowych, to moze byc zgrzyt

dla mnie duzo powazniejszym polem do naduzyc jest to co niebezpiecznik zaznaczyl w ramce. to samo moga robic prawdziwi dostawcy kontentu. i niektorzy pewnie juz robia. ktos sniffowal ruch do swojego telewizora po hbbtv? ciekawe czy jakies polskie apki wesza za pomoca hbbtv po sprzecie lub sieci telewidza ;]]

Ale nie na drona między satelitą, a anteną “stacji rozsyłającej” kablówkę. Jak sama kablówka dostanie zainfekowany sygnał to go roześle, a w ten sposób można dotrzeć do dużej liczby odbiorców stosunkowo tanim kosztem (“przejmujemy” sygnał do jednej anteny, a trafi do wielu telewizorów).

edit: To ciągle telewizory, czy już AIO? bo mi się wydaje że to drugie, statyczne siedzenie i gapienie się w ekran robi się przestarzałe (i dobrze, bo na mnie ma działanie silnie nasenne)

@monter Nie wiem jak ty byś chciał zagłuszyć sygnał satelitarny… A operator kablówki nie takie rzeczy może robić, bo w końcu ma swoje urządzenia w każdym mieszkaniu. Często wpięte bezpośrednio w sieć domową.

Ja bym powiedział, że aby się zabezpieczyć przed tym i nie tylko wystarczy mieć osobną sieć lokalną z osobnym ruterkiem i z dobrym hasłem i wymuszonym logowaniem po HTTPS do ustawień. Wtedy być może ktoś uzna, że za dużo komplikacji i pójdzie hackować sąsiada ;-].

Prawie dekade temu pozbylem sie gadajacego pudla z domu… ;).

Pozdrawiam.

Andrzej

To czas pozbyć się laptopa, bo to prawdziwa puszka pandory jest:-)

jak zawsze ważne jest, żeby nie instalować każdej apki jak popadnie, dokładnie tak samo, jak w przypadku smartfona czy komputera

ogólnie jestem już o krok od stworzenia odseparowanej podsieci dla wszelkich urządzeń multimedialnych ;_) później monitoring wykorzystania łącza… paranoia level 2 ;_)

To prawda. Jako szybki workaround można zaproponować odinstalowanie “HbbTv widget” ze swojego SmartTv (jeśli obsługa HbbTv jest na nim instalowana, jako dodatkowa palikacja), lub wyłączyć obsługę protokołu DSM-CC (data channels support: off).

Czy to pisał laik? ;-)

Żeby to się udało, musimy mieć klienta, który:

– nie sprawdza podpisów aplikacji HbbTV dostarczonych przez DSM-CC,

– nie pyta użytkownika o uruchomienie niepodpisanej aplikacji,

– pozwala niepodpisanej aplikacji dostarczonej przez karuzelę U-U w DSM-CC na zadeklarowanie origin, lub…

– nie implementuje origin boundaries,

– daje dostęp do API OIPF niepodpisanej aplikacji.

A to wszystko jest wbrew normie ETSI TS 102 796 v1.2.1.

wedle papera ktory wypuscili autorzy tego ataku http://iss.oy.ne.ro/Aether.pdf to

“The attacks described in this work make use of capabil- ities which are available both to trusted and untrusted ap- plications. None of the attacks described in this work are restricted in any way by HbbTV’s security mechanisms.

Furthermore, since the specification does not strictly de- fine how an application can become trusted, it might be possible to inject an attack into a trusted application with- out changing its trusted status.”

i dalej

“when the content is embedded in the broadcast data stream it is not linked to any web server and, as such, has no im- plicitly defined origin. The HbbTV specification sug- gests [10, S 6.3] that in this case the broadcast stream should explicitly define its own web origin by setting the simple_application_boundary_descriptor prop- erty in the AIT to any desired domain name.

The security implications of this design decision are staggering. Allowing the broadcast provider control over the purported origin of the embedded web content effec- tively lets a malicious broadcaster inject any script of his choice into any website of his choice.”

“Our attacks were carried out on a modern Smart TV, manufactured in 2012 and running the latest software version supplied by the vendor. Our DVB demodulator was an OEM DVB-T stick based around the highly popular Afatech AF9015 chipset. The broadcast DVB stream was captured using VLC Player [33] run- ning on Linux. Our DVB modulator was a DekTec DTU- 215 unit, which was connected via USB to a low-cost laptop computer running Linux. ”

“The physical attack setup described in the previous sec- tions assumed a digital terrestrial television (DTT) broad- cast system. According to [11], this is the most com- mon delivery method for digital television across Europe. However, there are several areas of the world, most no- tably the USA, where this form of delivery is less com- mon than cable or satellite communications. While splic- ing into cable connections or hijacking satellite signals is more expensive and risky than transmitting a low-power UHF signal, it might still be possible to attack such sys- tems if they use microwave RF links for part of their (non-broadcast) transmission networks.”

ale tez chciałbym popatrzec na jakiegos poca

Moim zdaniem, w poprawnej implementacji, polegnie cały atak na etapie weryfikacji a) sekcji DSM-CC, b) aplikacji HbbTv. Aplikacja zostanie oznaczona jako niezaufana i user będzie musiał, albo obniżyć poziom zabezpieczeń (“alllow unsinged/untrusted applications”), albo aplikacja zostanie uruchomiona jako niezaufana i jej origin będzie ustawiony na “dsmcc://1.3.5….”, a możliwość autostartu (jeśli była żądana) wykluczona. Implementacje pozwalające na ustawienie origin dowolnej niezaufanej aplikacji, albo uruchamiające wszystkie aplikacje w jednej piaskownicy (bez separacji) są dość, ehm, naiwne?

Zacznijmy od tego, że to całe “hakowanie” poprzez fale radiowe jest bezsensu. Zacznijmy od tego, że aby “podrzucić” taki komunikat musimy zachować się jak gapfilter (mikronadajniczki montowane w miastach w celu polepszenia sygnału DVB-T). Potrzebujemy wejść w sieć synchroniczną z głównym RTCNem, otrzymać modulację bezpośrednio od danej stacji TV (załóżmy, że hakujemy mux3 tvp, multiplekser muxa3 znajduje się na Woronicza i jest dostarczany do RTCNów światłowodem, a do gapfilterów po radioliniach). Na dodatek trzeba dokonać kilku zmian w samym RTCNie, aby nie spowodobać interfenercji, wprowadzić małe opóźnienie sygnału (ograniczenia prędkości światła) i spełnić jeszcze kilka innych warunków, nawet takich jak polaryzacja anteny i jej umiejscowienie. Pozostaje jeszcze kwestia odpowiedniej modyfikacji takiego sygnału, bo dane do hbbtv oczywiście lecą razem z muxem. Przykładowy Kowalski widząc na swoim ekranie komunikat “brak sygnału” lub “latające pixele” ruszy z cisnącymi się na usta przekleństwami na dach w celu poprawy ustawienia anteny, a nie będzie się zajmował jakimiś pierdołami z Hbbtv ;). Już prościej jest dostać się do samego serwera Hbbtv i tam “namieszać”. Jednak po co to wszystko? Żeby zrobić zdjęcie obżerającej się popcornem żonki podczas oglądania reklam na polsacie ;)? Można co najwyżej podrzucić jakiegoś “cryptolockersupersmarttvverszyn” który będzie żądał opłaty za korzystanie z tv pod pretekstem abonamentu rtv ;D

Jeszcze kilka lat i na smarttv bedą preinstalowane antyviry i zapory ogniowe :)

Można po prostu oglądać telewizję przez Internet.

Należy z tej liczby milionów wyłączyć te które są podpięte pod sieci kablowe, one zazwyczaj (np. UPC) w ogóle nie transmitują sygnału HbbTV, tak więc do wykorzystania wyłączenie w sieciach naziemnych.

Nie posiadam “masturbatora umysłu” czytaj TV, problem mnie do dotyczy.

Dla tych co posiadają TV w szczególności cyfrowe podam interesujący materiał dotyczący przesyłania informacji podprogowych , gdzie nośną jest 15kHz, poszukajcie w internecie jest sporo opisów. Idea powstała w 1974 roku a zastosowano ją po raz pierwszy w TV w 1999 roku.

A czy nie wystarczy po prostu wyłączyć HbbTV? Tak czy siak mnie tam wkurza bardziej co innego. Dostałem jakiś czas temu taki “smart” tv i po niedługim czasie przekonałem się, że to raczej jest “dumb” tv. Listę wad i niedociągnięć mógłbym rozwijać w nieskończoność. Przede wszystkim kontrola nad takim telewizorem jest bardzo ograniczona. Dlatego uważam, że nie należy kupować tzw. smart tv. Są znacznie lepsze pod każdym względem rozwiązania, które już zastosowałem i jestem bardzo zadowolony. Otóż najlepiej kupić zwykły telewizor, czy wręcz monitor, i podpiąć do niego Raspberry Pi np. z XBMC. Bezpieczniej, wydajniej, taniej, więcej możliwości, elastyczniej – czego więcej chcieć?

nie da się wyłączyć HbbTV w swoim smartTV po prostu? mam gdzieś te treści dodakowe…

Już wierzę, że same stacje telewizyjne nie stwierdzą, że to świetny sposób, na monitorowanie oglądalności i profilowanie widza.

Pokusa będzie zbyt wielka i na pewno na tym się nie skończy.

Atak czerwonego przycisku jest wtedy, jak “przypadkowo” wyłączasz sąsiadowi telewizor własnym pilotem. Atak czerwonego przycisku może się wtedy zamienić w atak czerwonego sąsiada

Z radioaktywności Rubinów i wszystkich odbiorników kineskopowych nie ma się co śmiać. Wyrzutnie elektronowe z tyłu bańki wysyłają przecież elektrony, czyli promieniowanie β. Bańki kineskopów zwłaszcza na froncie są grube nie tylko z przyczyn mechanicznych, ale również dla zatrzymania elektronów.

Dlatego w każdym urzędzie, delikwenta sadzało się z drugiej, nieosłoniętej strony działka elektronowego. ;-)

Hm.. Nie bardzo rozumiem jak Same Origin Policy miałoby ochraniać przed atakiem Man In The Middle?