19/3/2020

Jakich narzędzi do wideokonferencji może użyć firma, której zależy na poufności? Z racji epidemii to pytanie mogło zaskoczyć niejednego przedsiębiorce. Przedstawiamy krótki poradnik, który pomoże w zorientowaniu się w temacie.

Chcesz wiedzieć jak bezpiecznie kontaktować się z klientami i współpracownikami nie tylko w trakcie epidemii? Zapraszamy na nasz Webinar pt. “Bezpieczeństwo Pracy Zdalnej“!

Ten wykład, który będziemy wygłaszać przez internet, w poniedziałek 23 marca o godz. 20:00, zawiera wszystko, co powinno się wiedzieć, aby bezpiecznie dla firmowych danych i z zachowaniem własnej prywatności pracować poza biurem. Będą praktycze porady i przegląd przydatnych (darmowych) narzędzi, które mogą nam ułatwić telepracę. Wykład prowadzony jest z humorem i w przystępny sposób, więc bez problemu zrozumie go każdy, także osoby nietechniczne. Kliknij tutaj, aby wykupić dostęp.

Wczoraj trochę narzekaliśmy na Krajową Izbę Radców Prawnych, która poleciła prawnikom Messengera. Nie chcieliśmy jednak poprzestać na skrytykowaniu KIRP, dlatego przygotowaliśmy alternatywny krótki poradnik.

Na rynku jest mnóstwo rozwiązań do pracy zdalnej, począwszy od rozwiązań do współtworzenia dokumentów, poprzez narzędzia do zarządzania projektami, na komunikatorach skończywszy. Z naszych obserwacji wynika, że obecnie wiele firm poszukuje narzędzi do komunikacji wideo, dlatego postanowiliśmy skupić się na nich. Poza tym szukaliśmy narzędzi, które byłby do przyjęcia dla firm oczekujących poufności rozmów. Z tego powodu szukaliśmy rozwiązań, które oferują szyfrowanie end-to-end (określane też jako E2EE albo “punkt-punkt”).

Szyfrowanie end-to-end? Dlaczego to ważne

Dlaczego szyfrowanie end-to-end jest tak ważne? Jeśli znasz odpowiedź, możesz pominąć następny akapit. Jeśli nie wiesz to pozwól że wyjaśnimy.

Informacje przesyłane w różnych systemach komunikacji z reguły są szyfrowane, ale często jest to szyfrowanie “w transporcie” (tzn. w momencie przesyłania informacji przez sieć). Informacja trafiająca na serwer jest zwykle rozszyfrowywana, a potem znów zaszyfrowywana i wysyłana dalej. Jest więc taki moment, kiedy treść komunikatu jest dostępna dla pośrednika internetowego i wówczas może być ona albo poddawana automatycznej analizie, albo nawet pozyskana przez nieuprawnioną osobę. Szyfrowanie end-to-end ma temu zapobiegać poprzez zaszyfrowanie u nadawcy i rozszyfrowanie dopiero u odbiorcy.

“Disklejmer”

Szyfrowanie end-to-end jest funkcją coraz częściej spotykaną, ale nie zawsze jest włączone domyślnie. Poza tym dla oceny danego komunikatora znaczenie mogą mieć inne kryteria np. jurysdykcja, zależności biznesowe, przejrzystość działania firmy. Poniższego zestawienia nie należy więc traktować jako jedynego słusznego wykazu niewątpliwie bezpiecznych komunikatorów. Jest to po prostu przegląd narzędzi do komunikacji wideo, które w jakiś sposób wdrożyły E2EE lub mogą zaoferować podobny poziom bezpieczeństwa w inny sposób (patrz przykład Jitsi).

Generalnie w Niebezpieczniku nie lubimy niczego, co wiąże się z etykietkami w stylu “HackerProof” lub “zgodne z RODO”. Tego zestawienia nie należy traktować w kategoriach takiej etykiety.

Jeśli jakieś ciekawe narzędzie nie znalazło się w tym przeglądzie to nie znaczy, że odradzamy jego stosowania. Mogliśmy coś przegapić. Dajcie znać w komentarzach jeśli dostrzegacie możliwość rozwinięcia tego przeglądu.

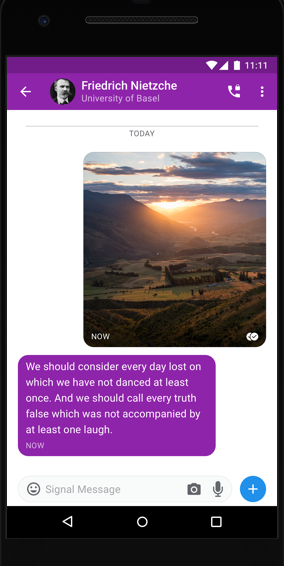

Signal

Komunikator Signal polecamy od dawna. Nie tylko oferuje szyfrowanie end-to-end, ale też posiada inne funkcje służące prywatności np. znikające wiadomości. Pisaliśmy już w Niebezpieczniku, że to dobrze, iż politycy używają Signala. Publikowaliśmy też porównanie Signala z innymi komunikatorami, w którym zwracaliśmy uwagę na takie szczegóły jak np. polityka zbierania danych albo włączanie szyfrowania end-to-end w sposób domyślny.

Owszem, w Signalu znajdowano pewne niedociągnięcia, ale Signal jest projektem open source co oznacza ciągłe poddawanie go ocenie ze strony osób niezależnych. Nie bez znaczenia jest jego niezależność od korporacji nastawionych na zarobek (jest rozwijany przez organizację non profit Signal Technology Foundation).

Dużą zaletą Signala jest to, że daje duży poziom poufności od samego początku. Można podbić bezpieczeństwo wchodząc o ustawień i wyłączając możliwość uczenia się słów przez klawiaturę, albo ustawiając opcję usuwania starych wiadomości. Jakość rozmów głosowych i wideo jest całkiem przyzwoita. Aplikacje desktopowe Signala są dostępne na Windowsa, Mac OS i Linuksa.

Komunikator WhatsApp jest dobrze znanym produktem, który od dawna chwali się “prywatnością wpisaną w DNA” i często jest wymieniany jednym tchem obok Signala. Jest w tym sporo prawdy, bo komunikator oferuje domyślne szyfrowanie end-to-end. Za wadę WhatsAppa uważa się przejęcie go przez Facebooka i następnie okłamanie społeczności co do skutków tego przejęcia (niestety). Zaraz po głośnym przejęciu twórcy WhatsAppa obiecywali, że nie będą profilować swoich użytkowników, jednak nieco później ogłosili, że przekażą Facebookowi numery telefonów użytkowników komunikatora oraz niektóre statystyki dotyczące korzystania z WhatsApp. Obecnie trudno jest oddzielać WhatsAppa od polityki prywatności Facebooka.

Z punktu widzenia pracy zdalnej WhatsApp ma również inną wadę. Jego aplikacja desktopowa jest dostępna tylko na Windowsa i Maka. Pocieszeniem może być webowa wersja usługi, ale korzystanie z niej również wymaga telefonu.

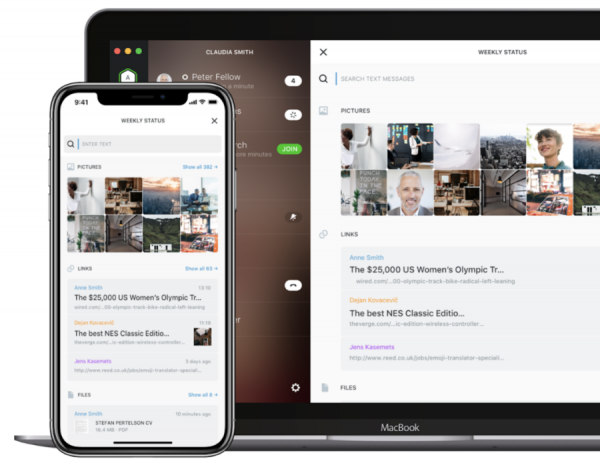

Wire

Wire to platforma komunikacji i współpracy rozwijana przez firmę Wire Swiss. Jest dostępna na urządzenia z iOS i Androidem, a także na systemy Windows, macOS i Linux. Funkcje komunikacyjne obejmują rozmowy głosowe, wideorozmowy i udostępnianie plików.

Wire od dawna szczyci się tym, że cała komunikacja jest zabezpieczona szyfrowaniem end-to-end. O poważnym podejściu do bezpieczeństwa może też świadczyć opublikowanie przez producenta szczegółowego raportu o zabezpieczeniach oraz przeprowadzanie niezależnych audytów. Warto też zauważyć, że Wire już wcześniej wypadał całkiem nieźle w porównaniach z innymi komunikatorami.

Wire Pro można wypróbować za darmo przez 30 dni!

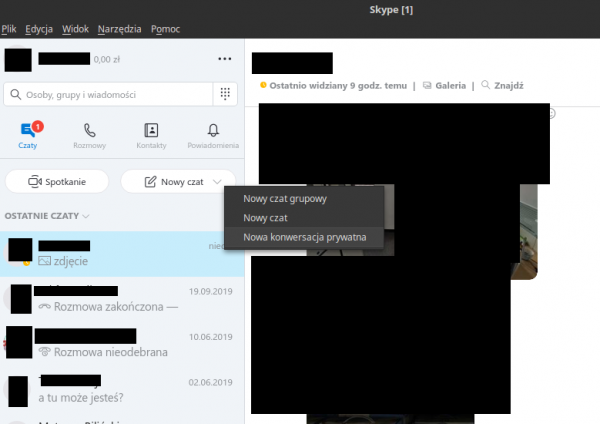

Skype

Skype to popularny od lat wideokomunikator, którego chyba nikomu nie trzeba przedstawiać. Działa na systemach Windows, Linux, Mac OS X oraz na platformach mobilnych. Oprócz komunikatora Skype ma w swoim portfolio inne produkty m.in. usługę webową Meet now (do organizowania telekonferencji bez potrzeby pobierania oprogramowania), usługę dla twórców treści (Skype for content creators) oraz usługę Skype for Business (ta ostatnia jest zastępowana przez Microsoft Teams).

Sam komunikator Skype posiada funkcję tzw. prywatnych konwersacji, które korzystają z Protokołu Signal aby zapewnić szyfrowane rozmowy end-to-end oraz przesyłanie plików. Treść prywatnych konwersacji nie jest wyświetlana na liście chatu. Funkcja rozmów prywatnych jest dostępna na najnowszych wersjach komunikatora dla systemów Windows, Mac, Linux, iOS i Android.

Aby rozpocząć prywatną konwersację należy wybrać przycisk “Nowy czat”, a następnie wybrać opcję “Nowa konwersacja prywatna”.

Zobacz więcej informacji o prywatnych rozmowach na stronie Skype.

Wspomnieliśmy wyżej o Microsoft Teams. To usługa mająca pełnić rolę “centrum pracy zespołowej” dla Office 365, która udostępnia usługę czatu i konferencji wideo (aplikacja jest dostępna także dla Linuksa). Niestety akurat Microsoft Teams nie umożliwia rozmów z szyfrowaniem E2EE, albo przynajmniej nie udało nam się dotrzeć do tej informacji po przejrzeniu dostępnych instrukcji.

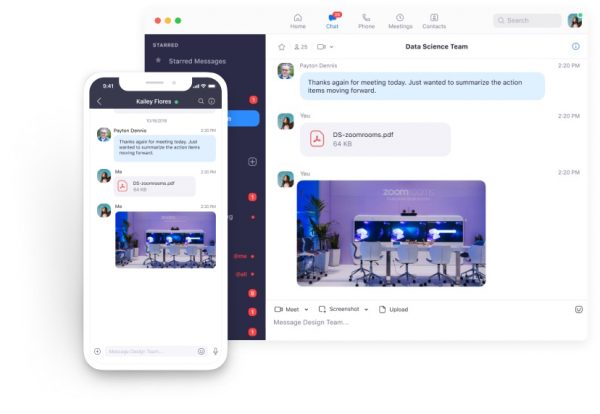

Zoom

Zoom to dostawca całej gamy rozwiązań do spotkań, chatów, wideokonferencji i webinarów. Jego usługi kierowane są m.in. do instytucji edukacyjnych, rządowych, finansowych i zdrowotnych. Cześć usług jest dostępna za opłatą.

Domyślnie Zoom szyfruje prezentację w spotkaniach i webinarach z wykorzystaniem TLS 1.2 i AES 256-bit. Jeśli ktoś wzdzwania się przez telefon to rozmowa audio jest szyfrowana między serwerami Zoom a siecią uczestnika.

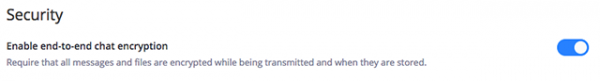

Szyfrowanie end-to-end dla czatu w Zoom jest dostępne, ale trzeba je wcześniej włączyć. Po zalogowaniu się na Zoom.us przechodzimy do Account Management >> IM Management, a następnie klikamy w zakładkę IM Settings. Tam włączamy opcję Enable end-to-end chat encryption.

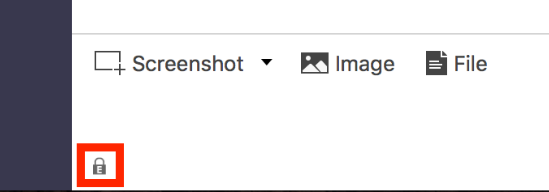

W trakcie rozmów szyfrowanych end-to-end użytkownicy powinni widzieć ikonkę kłódki obok pola do wpisywania tekstu.

Zobacz więcej informacji o szyfrowaniu end-to-end w Zoom.

Cisco Webex

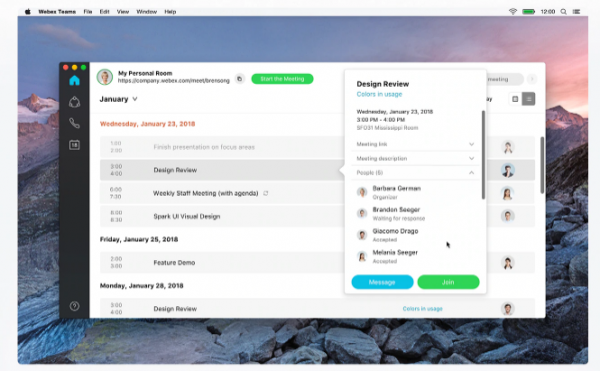

Cisco Webex to szereg rozwiązań do telekonferencji, webinarów, zdalnej współpracy i organizacji contact centers. Podobnie jak w przypadku Zooma można z pewnych funkcji skorzystać bezpłatnie, ale w zasadzie dla potrzeb firmy często konieczne będzie wykupienie abonamentu.

Z myślą o firmach wymagających większej poufności Webex oferuje szyfrowanie end-to-end, ale trzeba je włączyć. E2EE może być włączone jako obowiązkowe dla wszystkich spotkań, ale może być także opcjonalne dla każdego osobnego spotkania. Informację o tym jak włączyć tę funkcję znajdziecie na stronach pomocy Cisco Webex.

Jitsi

Jitsi to zestaw projektów open-source, których celem jest umożliwienie zbudowania oraz wdrożenia rozwiązań do wideokonferencji. Główne projekty to Jitsi Videobridge oraz Jitsi Meet, a ten drugi służy właśnie do organizowania konferencji.

Wiele osób zna Jitsi jako usługę dostępną pod adresem meet.jit.si. W przypadku tej usługi nie jest dostępne szyfrowanie end-to-end, ale to nie oznacza, że musimy odrzucić to rozwiązanie. Jitsi można postawić na swoim własnym serwerze, a wówczas będziemy mieli pod kontrolą maszynę, na której dochodzi do rozszyfrowywania komunikatu.

Oto jedna z wideoporad dotyczących instalowania Jitsi Meet na własnym serwerze.

Jami (wcześniejszy Ring)

Jami to projekt otwarty wcześniej znany jako Ring oraz SFLphone. Oferuje wideorozmowy, współdzielenie ekranu i konferencje. Cała komunikacja działa na zasadzie klient-klient (p2p) i jest szyfrowana end-to-end. Dużą zaletą jest dostępność na różne platformy – Linux, Android, AndroidTV, Windows, macOS oraz iOS.

Ze względu na sposób działania Jami umożliwia prowadzenie rozmowy nawet przy awarii internetu, o ile użytkownicy znajdą się w tej samej sieci lokalnej.

Narzędzia i E2EE to nie wszystko

Jak wspomnieliśmy na początku, to nie jest wykaz narzędzi gwarantujących bezpieczeństwo pracy zdalnej. Szyfrowanie end-to-end niewiele da jeśli osoby niepowołane uzyskają dostęp do urządzenia pracownika. Hasła niewiele dadzą jeśli pracownik nie będzie świadomy zagrożeń takich jak phishing. Zadbanie o narzędzia z szyfrowaniem end-to-end jest tylko jednym ze składników bezpiecznej pracy zdalnej, a w niektórych przypadkach nie będzie to składnik najbardziej krytyczny.

Aktualizacja 6.04.2020, 12:33

Od Adriana otrzymaliśmy ciekawą informację, co do aspektów prawnych użycia niektórych z komunikatorów “komercyjnych i darmowych” w swoim środowisku firmowym:

(…) kilka słów wykraczających poza kwestę poufności, a o których jest mowa w ISO27001. Mówię tutaj o kwestii zgodności (Compliance).

Analizowaliśmy możliwość wykorzystania akurat Whatsappa, jako jednego z najbardziej popularnych komunikatorów (przynajmniej w Polsce i Niemczech) – i niestety nie możemy z niego korzystać służbowo. Dlaczego? We współpracy z prawnikami doszliśmy do wniosku iż umowa licencyjna WhatsAppa na to nie pozwala (w warunkach jest informacja – aby korzystać do celów komercyjnych należy uzyskać ich zgodę).

Kolejną kwestia jest RODO… Korzystając z komunikatora, (przeważnie) udostępniamy bez zgody dane osobowe naszych kontaktów z książki telefonicznej (nazwy i numery telefonów) firmie zewnętrznej. Zgodnie z opinią prawników, jeśli robimy to służbowo, to powinniśmy mieć zgodę wszystkich tych osób, których dane udostępniamy – czyli wszystkich naszych znajomych i współpracowników z książki telefonicznej.

To ważne aspekty, które faktycznie warto uwzględnić przy wyborze firmowego komunikatora. Jeśli macie z tego obszaru opinie swoich prawników — to też z chęcią je poznamy.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

A co z apelowym FaceTime ? nie jest bezpieczny tak jak wymienione w artykule ? bo na codzień korzystam z niego?

Co do Zooma – szyfrowanie E2E jest dostępne tylko dla osób które wybrały płatną wersję.

Czy możecie przybliżyć niebezpieczeństwa korzystania z WeChata albo DingTalk? Programy te działają w Chinach, zatem jak bardzo inwigilują przeciętnego użytkownika? Było sporo newsów nt. cenzurowania wiadomości (WeChat)- zatem na pewno szyfrowania nie ma. Sporo osób korzysta z tego i zastanawiam się jak im pokazać, że czas na zmianę nawyków

No jak jesteś w Chinach to raczej jesteś na przegranej… WeChat i tyle

Aaa są jeszcze inne miejsca na świecie gdzie WeChat trzyma się mocno, ot na przykład Cambridge.

W Chinach działa Signal zarówno w sieci komórkowej jak i przez wifi np w hotelu. Nie musi się stosować VPN które zresztą zwykle nie działa. W każdym razie NordVPN zazwyczaj nie działał, nie łączyło do serwerów, lub jesli nawet się udało połączyć to działał zwykle maksymalnie kilkanaście minut a potem już nic nie działało mimo, że połączenie do serwera VPN było. Wszędzie timeout na każdej stronie.

Chińczycy nie uzywają Signal więc i tak trzeba mieć WeChat, żeby z nimi pogadać.

Które z nich spełnia wymagania RODO?

Nie mieszajcie konsumenckiego Skype oraz Skype for Business i Trans. To zupełnie inne aplikacje przeznaczone dla różnych grup docelowych. Dodatkowo, raczej nie polecałbym obecnie SfB, kiedy Microsoft ogłosił, że już 2021 usługa ta zostanie zastąpiona przez Teams.

Rozumiem, że skupiliście się na usługach online, ale w sytuacji ostatnich awarii usług chmurowych, może warto by wspomnieć coś o usługach on-premise, np. Pexip.

Z czysto biznesowych rozwiązań do wideokonferencji warto by przynajmniej wspomnieć o LifeSize, Videxio, Mitel.

Jest tego dużo.

Bardzo przydał by się poradnik RDP – Remote Desktop Protocol czyli możliwość połączenia się zdalnie ze swoim kompem, zdalny pulpit etc.

Z zoomem jest jeszcze jeden problem: polityka prywatności, która pozwala zbierać sporo danych zupełnie nie potrzebnych do świadczenia usługi…

A co sądzicie o GoToMeeting? Ktoś ma jakieś doświadczenia?

Działa dobrze – oferuje screen sharing… ale tak jak w przypadku Webexa czy TeamViewer niewiadomo czy ktoś/coś cię nie nagrywa (włącznie z informacjami na udostępnianym ekranem).

Dlaczego w porównaniu zabrakło Slacka?

W płatnych planach taryfowych oferuje wszystkie wymagane funkcje.

A Nextcloud Talk?

Szyfrowanie end-to-end, czat tekstowy, audio-wideo, własny serwer, aplikacje mobilne, działanie z przeglądarki.

w dodatku opensource ;)

rozwiązanie działa. To wszystko co można o nim napisać.

@sandalarz

Ale za to można sporo przeczytać:

https://nextcloud.com/endtoend/

a co powiecie o Duo od Google?

Niestety od kilku dni Cisco Webex praktycznie nie działa.

W poniedziałek było bez problemów, we wtorek do 12:30 nie działało.

W środę nie działało nawet po południu.

[…] Opublikowaliśmy krótki przegląd narzędzi do wideorozmów, które oferują szyfrowanie end-to-end. Zob. Narzędzia do rozmów i konferencji wideo z szyfrowaniem end-to-end. Krótki przegląd […]

Dlaczego na liście zabrakło Slacka?

Płatna wersja oferuje wszystkie wymagane funkcje.

Może teraz podpowiedz jaki program wybrać do zdalnego połączenia z komputerem w pracy lub z siecią pracowniczą ?

Dziękuję za ten artykuł. A jak prezentuje się szyfrowanie podczas rozmów video w zoom, płatna wersja?

Ja ustawiłem VPN w firmie i pozakładałem wszyskim konta, ustawiłem w biosie automatyczne włączanie kompów (RTC Alarm) na 7.45, wyłączyłem w Windowsach przechodzenie w stan uśpienia i pracownicy korzystają z Pulpitu Zdalnego. Jest ok. Poza RDP są jeszcze TeamViewer, AnyDesk i NoMachine.

Jakiego VPN używasz ?

VPN ustawiłem na naszym routerze mikrotika.

Mam dobre doświadczenia z Wire, oferuje bardzo dobrą jakość połączeń.

Ale z chęcią usłyszałbym Wasze zdanie o Sessions – forku Signala niewymagającym numeru telefonu. Czy testowaliście go już, droga Redakcjo?

Czemu nic nie piszecie o “udostępnianiu ekranu / screen sharing”?

Skype oferuje taką funkcje, ale nie wiadomo jak z jej (nie)bezpieczeństwem.

Czy ktoś coś wie w tym temacie?

Czy kiedy mówimy o szyfrowaniu E2E, mamy na myśli tylko komunikację tekstową? Co z pakietami audio/video? Któraś z firm szczyci się tym, że też to szyfruje E2E?

Z drugiej większość platform pozwala na nagrywanie wideokonferencji np w celu późniejszego wysłania linka do kogoś kto nie mógł uczestniczyć – rozumiem, że w takim przypadku szyfrowanie E2E też nie może działać ponieważ dostawca usługi musi być w statnie zakodować dane audio/video do jakiegoś pliku wyjściowego albo zwrócić je na żądanie (np przy przeglądaniu bezpośrednio na stronie)

Wszystkie profesjonalne wideokonferencje szyfruja audio, wideo i treść. Czy to będzie Cisco, Poly, LifeSize, czy nawet chiński Yealink. Chat tam jest tylko dodatkiem.

Jitsi – wczoraj uruchomiliśmy wewnętrznie, nie działa na androidach aplikacja :(, na iphone ok, web firefox ok

Podpowiedzcie jak wygląda bezpieczeństwo w komunikatorze Whereby (https://whereby.com). W sumie często korzystam, bo wygodne w obsłudze.. ale czy bezpieczne?

To zdjęcie kolesia siedzącego przed komputerem przypomina mi w pewnym stopniu akcję z New Jersey na Ursynowie.

Screen sharing???

A ja kiedys na duzej waznej telekonferencji z klientem, jadlem takie bardzo chrupiace chipsy i z kawa a zapomnialem wylaczyc mikrofon xD

Wazne osoby cos mowia [chrup chrup] mowia dalej [chup chrup, gul-gul-gul… chrup] ktos sie rozesmial…

Dopiero po chwili sie zorientowalem ze to ja jestem zrodlem :)

Nie wspomnieliście o Microsoft NetMeeting! Wspaniały komunikator, wspierał też (jakieś) szyfrowanie!

A tak na poważnie – które z tych opcji mają możliwość korzystania z tablicy? (Jak whiteboard w NetMeeting)

A czy w ogóle jest realne szyfrowanie e2e telekonferencji i wideo konferencji? Przecież w takim wypadku każda końcówka musiałaby sobie sama miksować wszystkie kanały audio i wideo. I to pod warunkiem stosowania szyfrowania symetrycznego, bo przy asymetrycznym dodatkowo musiałaby szyfrować i wysłać indywidualny Strumień dla każdego odbiorcy. Jedno i drugie jest morderstwem dla łącza.

Asymetrycznej kryptografii używa się tylko do wymiany kluczy symetrycznych.

Nie wydaje się, żeby mieszanie kanałów audio było trudnym zadaniem a same strumienie audio nie wymagają wielkiego pasma.

Mam wizytę lekarską w formie wideo. Nie jest przez Skype ani nic podobnego tylko mają “swój system”(mam dostać link przed samą wizytą), niczego się też nie dowiedziałam na temat stosowanych zabezpieczeń. Czy mogę coś zrobić ze swojej strony, żeby nie latało to przez jakieś dzikie serwery?

Nie, nie możesz nic zrobić bo to druga strona jest odpowiedzialna za wdrożenie.

W praktyce należy się bać.

Z reguły rozwiązania informatyczne w ochronie zdrowia – dotyczy to i tej prywatnej, i publicznej – są robione byle jak i ze znikomymi zabezpieczeniami.

Nie wyszczególniliście, które aplikacje pozwalają na wideo konferencję z większą grupą, a które tylko na wideo rozmowę we dwie osoby.

Dzień dobry.

Discord staje się coraz popularniejszy wśród użytkowników gier ale nie tylko, W czasie zawieszenia zajęć edukacyjnych stał się też narzędziem edukacji zdalnej. Jak oceniacie bezpieczeństwo danych, które trafiają do discorda?

Dzień dobry.

Czy discord jest bezpiecznym komunikatorem. WW czasie zdalnego nauczania niektóre szkoły sięgają po to narzędzie.

Jeśli ktoś potrzebuje rozwiązania na teraz, to cisco webex niestety od kilku dni leży. O próbie wdzwonienia się z telefonu można zapomnieć, bo nawet jak łaskawie się uda to co parę minut zrywa połączenie. Jakimś tam obejściem jest próba wydzwaniania się przez aplikacje, ale tam system i tak się przycina na tyle ze na reakcje przycisku unmute trzeba czekać po kilkanaście sekund. Może trochę lepiej wygląda to rano, ale calle z US to masakra.

Ja tam nie wiem o co ci chodzi. Miałem w tym tygodniu kilkugodzinne rozmowy na webexie i wszystko działało bez zarzutu. Było audio, wideo oraz udostępnianie pulpitu.

Dlaczego w zestawieniu nie ma Google Hangouts Meet i ew. Hangouts (Chat)? Są w pełni szyfrowane, w dodatku na czas walki z pandemią, Google zaoferowało funkcje z najwyższego pakietu za darmo: nagrywanie rozmów, do 250 uczestników konferencji i transmisję streamingową do 100 000 użytkowników w domenie. Więcej informacji np. na stronie: https://gocloud.pl/hangouts-meet-za-darmo-koronawirus/

Nie jest to samodzielny komunikator, ale działa stabilnie i jest bezpłatny dla użytkowników pakietu G Suite, z możliwością zapraszania na spotkanie osób bez potrzeby zakładania kont.

Czy to szyfrowanie jest E2E? Czy aplikacja kliencka jest w pełni otwartoźródłowa?

Jeżeli któryś z ww. nie jest spełniony, to nie należy z tej aplikacji korzystać jako niezaufanej.

Jeśli chodzi o S4B i Teams, szyfrowanie E2E jest tam z pudełka (tzn wszystkie rozmowy , czaty i pliki są szyfrowanie w transmisji i na storage-u ) stąd brak przycisku szyfruj.. O ile dobrze pamiętam to weszło to już w on-prewmowym Lync 2013 ( Lync 2010 nie sprawdziłem ) .

Oczywiście, że jest możliwe szyfrowanie asymetryczne strumienia Video, jednakże trzeba aby “dawca kontentu” wdrożył odpowiednie rozwiązanie tutaj sprzętowe najlepiej np. w postaci VideoGrabber – zrzucanie ekranu do sieci, a na ekranie może być dowolny kontent z jednego lub kilku powiedzmy kamer. Nawet jest możliwe szyfrowanie asymetryczne w czasie rzeczywistym z przepustowością około 10MB/s czyli aktualnie w standardzie H.264 w przytoczonym przykładzie szyfrowanie RSA z kluczami jednorazowymi wygenerowanymi przez klienta nawet lecz takie urządzenie kosztuje około 1,5 – 2 tyś USD. Ale dla gabinetu czy Video Konferencji biznesowych to jest prawdziwie bezpieczny i szyfrowany kluczami urzytkownika dającego kontent.

> “When we use the phrase ‘End to End’ in our other literature, it is in reference to the connection being encrypted from Zoom end point to Zoom end point,” the Zoom spokesperson wrote, apparently referring to Zoom servers as “end points” even though they sit between Zoom clients. “The content is not decrypted as it transfers across the Zoom cloud” through the networking between these machines.

>

> Matthew Green, a cryptographer and computer science professor at Johns Hopkins University, points out that group video conferencing is difficult to encrypt end to end. That’s because the service provider needs to detect who is talking to act like a switchboard, which allows it to only send a high-resolution videostream from the person who is talking at the moment, or who a user selects to the rest of the group, and to send low-resolution videostreams of other participants. This type of optimization is much easier if the service provider can see everything because it’s unencrypted.

>

> “If it’s all end-to-end encrypted, you need to add some extra mechanisms to make sure you can do that kind of ‘who’s talking’ switch, and you can do it in a way that doesn’t leak a lot of information. You have to push that logic out to the endpoints,” he told The Intercept. This isn’t impossible, though, Green said, as demonstrated by Apple’s FaceTime, which allows group video conferencing that’s end-to-end encrypted. “It’s doable. It’s just not easy.”

Source: https://theintercept.com/2020/03/31/zoom-meeting-encryption/ (edited)

“When we use the phrase ‘End to End’ in our other literature, it is in reference to the connection being encrypted from Zoom end point to Zoom end point,” the Zoom spokesperson wrote, apparently referring to Zoom servers as “end points” even though they sit between Zoom clients. “The content is not decrypted as it transfers across the Zoom cloud” through the networking between these machines.

Matthew Green, a cryptographer and computer science professor at Johns Hopkins University, points out that group video conferencing is difficult to encrypt end to end. That’s because the service provider needs to detect who is talking to act like a switchboard, which allows it to only send a high-resolution videostream from the person who is talking at the moment, or who a user selects to the rest of the group, and to send low-resolution videostreams of other participants. This type of optimization is much easier if the service provider can see everything because it’s unencrypted.

“If it’s all end-to-end encrypted, you need to add some extra mechanisms to make sure you can do that kind of ‘who’s talking’ switch, and you can do it in a way that doesn’t leak a lot of information. You have to push that logic out to the endpoints,” he told The Intercept. This isn’t impossible, though, Green said, as demonstrated by Apple’s FaceTime, which allows group video conferencing that’s end-to-end encrypted. “It’s doable. It’s just not easy.”

^ the most interesting part from https://theintercept.com/2020/03/31/zoom-meeting-encryption/

[…] tygodnie temu pisaliśmy o szyfrowanych rozwiązaniach do wideokonferencji i wśród narzędzi jakie wymieniliśmy znalazł się Zoom. Uczestnicy naszych szkoleń (które […]

Jeśli chodzi o WhatsApp to jest dostępna wersja desktopowa na Linuxa. Zainstalowałem ją ostatnio i działa bardzo dobrze.

[…] Ostatecznie, nawet jeżeli wybrane oprogramowanie spełnia powyższe warunki, koniecznie upewnij się, że spełnia ono także ogólne normy bezpieczeństwa. We w pełni cyfrowym świecie dużo łatwiej stać się łatwym kąskiem nieuczciwych zagrań, cyberataków, itp. Warto śledzić ich scenę dla własnego bezpieczeństwa, a także cyklicznie sięgać po podobne podsumowania i przeglądy popularnych programów. […]

O skype mało jest informacji, to ogólnie warto z niego korzystać czy nie. Oraz jakie macie zdanie co do jakości rozmów czy wideo – porównywalne do signala czy jednak jest to inna jakość w jakąś stronę. Mam na telefonie skype ale mam wrażenie że coraz mniej ludzi na tym jest dostępnych niestety na rzecz tego facebokowego dziadostwa.