8/4/2024

O wyciekach danych piszemy w Niebezpieczniku od 15 lat. Informowaliśmy o leakach baz danych pacjentów (i ich historii leczenia), o wyciekach wstydliwych zakupów i potężnych bazach adresów i telefonów pozyskiwanych z setek polskich sklepów internetowych. Pisaliśmy, że takie wycieki są wykorzystywane nie tylko do zdobywania informacji na temat osób i firm. Dzięki korelacji informacji na temat tego samego człowieka z różnych wycieków, ofiary można wiarygodnie okradać ale także boleśnie stalkować i nękać oraz prześladować, zwłaszcza w połączeniu z techniką spoofingu.

Jeden z naszych Czytelników właśnie dał nam znać, jak wycieki baz danych wykorzystują nie OSINT-owcy czy psychopaci, a uczniowie szkół średnich. I jest to jeden z najbardziej niecodziennych sposobów, aby robić sobie “żarty”, o jakim ostatnio słyszeliśmy. Zaraz po wysyłaniu zlewów pod konkretny adres ;)

Szukają w wyciekach swoich znajomych

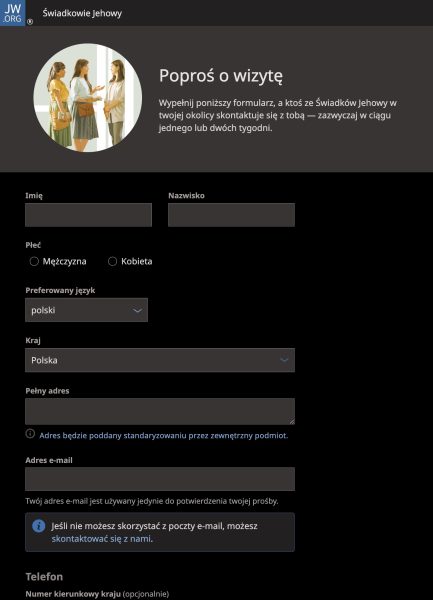

Nastolatkowie pobierają bazy danych wykradzione z polskich firm, wyszukują w nich nazwiska swoich znajomych i w ten sposób docierają do dodatkowych informacji teleadresowych, najczęściej poprzez rekordy dotyczące rodziców swoich rówieśników. Następnie nastolatkowie wchodzą na stronę internetową Świadków Jehowy i …zamawiają wizytę pod adres ofiary.

Jehowwing

Może czegoś nie rozumiemy, może mamy inne poczucie humoru lub (nie)wrażliwość społeczną, ale taki atak jest chyba bardziej szkodzący dla samej organizacji ŚJ (marnowanie ich czasu) niż dla ofiary.

Wizyta ŚJ, w najgorszym przypadku, skończy się wymianą dwóch zdań. W najlepszym, “ofiara” ataku, pożegna ŚJ już na etapie domofonu. Taki atak jest zdecydowanie mniej stresujący niż tłumaczenie się np. z tego, że “to nie my zamawialiśmy pizzę pod nasz adres” i na pewno mniej groźny niż tzw. swatting, czyli fałszywe zgłoszenie na policję, że pod danym adresem dzieje się coś niepokojącego, co skutkuje wizytą antyterrorystów, czasem — ale to w USA nie w Polsce — wchodzących z drzwiami do lokalu.

Chcesz dowiedzieć się jak sprawdzić, skąd Twoje dane już wyciekły i jakie informacje na Twój temat można teraz znaleźć w wyciekach danych? Rzuć okiem na nagranie naszego ~godzinnego szkolenia, w którym pokazujemy szereg różnych przydatnych serwisów i narzędzi, które pozwalają zweryfikować siebie i najbliższych oraz zabezpieczyć się przed bolesnymi skutkami wycieku danych.

Z kodem BRIAN otrzymasz 35% zniżkę na dostęp do tego materiału. Kod jest ważny tylko do końca dnia, ale nie martw się, z nagraniem na pewno zdążysz się zapoznać, bo dostęp przyznajemy na 30 dni. Tutaj link bezpośrednio do koszyka.

A może ten atak to trochę znak czasów? Dawniej adresy kolegów po prostu się znało. Dziś, kiedy dzieci rzadziej się odwiedzają w domach, adresy trzeba pozyskiwać z leaków?

Rada dla rodziców

Jeśli macie dzieci w wieku szkolnym, warto dać im znać, że pobieranie wycieków danych może się dla nich źle skończyć. Raz, że często tego typu pliki nie są tym, na co wyglądają (ryzyko zainfekowania komputera dziecka lub rodzica; złośliwe oprogramowanie, które w ten sposób dostanie się na urządzenie może spowodować wyciek danych i kradzież, zarówno pieniędzy z konta rodzica jak i “skinów lub itemów” z gier dziecka). Dwa, że za wykorzystanie danych z wycieków można zostać zatrzymanym (por. Nastolatek użył wycieku danych do “sprawdzenia” bezpieczeństwa profilu zaufanego. Został zatrzymany.)

Jeśli w szkołach Waszych dzieci były jakieś incydenty, w których korzystano z wycieków danych, dajcie nam znać. Chcielibyśmy lepiej poznać skalę tego zjawiska. Gwarantujemy anonimowość.

Czy dotrze to do TikToka?

Atak “jehowwingu” odnotowujemy, ale raczej jako ciekawostkę. Zamiast jednak narzekać, jaka ta dzisiejsza młodzież jest małokreatywna, artykuł zakończymy wyrażeniem ulgi i nadziei. Ulgi, że tylko takie coś przyszło nastolatkom do głowy. Bo umiejętne wykorzystanie danych z wycieków, w rękach osób nawet średnio rozgarniętych, może naprawdę przerodzić się w prawdziwe piekło dla ofiary. I nadziei, że takie zabawy nie przerodzą się w masowy trend na TikToku…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

> Dawniej adresy kolegów po prostu się znało

U mnie w podstawówce w latach 90. były popularne tzw “Złote Myśli” – zeszyt który pożyczało się na jeden dzień kolegom/koleżankom i oni na każdej stronie wpisywali różne dane – na jednej stronie pisało się imię i nazwisko, na innej adres, na innych telefon, grupę krwi ulubione jedzenie, zwierzęta, kolory,itp. To było jeszcze w czasach przed internetem 0202122. Także tak, każdy miał dość szczegółową bazę teleadresową wszystkich w swojej klasie :)

I co on mógł z tą “bazą” zrobić? Na podobnej zasadzie kiedyś było w porządku robienie przypadkowym ludziom zdjęć, bo co najwyżej trafiały do domowego albumu a nie do sieci. Więc tego typu porównania że “kiedyś to bylo okej” nie działają, bo kontekst i otoczenie się zmieniły

Asdf – nie nie robil a co mial robic? To bylo do zabawy i samego posiadania. Otoczenie sie zmienilo ale co z tego? Dalej sobie moge robic zdjecia przypadkowym ludziom, nawet Tobie, do prywatnego albumu (i jest to zgodne z prawem) i co zmienia kontekst czasow? To, co potem z tym zrobisz lezy tylko w Twojej glowie.

@Asdf

Jestem jeszcze starszy od @Marek i pamiętam te zeszyty i to że na podstawie danych w nich gromadzonych też jedni drugim robili kawały albo wyszydzali. I to było tak: jeśli jakaś szuja by dawała zeszyt do wypełnienia, to nikt by nie wypełnił. Ale jak miła koleżanka, to chętni byli. A potem koleżanka dawała zeszyt następnej osobie, a ta osoba już nie zawsze była miła. I dane wyciekały do ludzi którzy wykorzystywali je złośliwie.

A także nie można byc pewnym, czy nie wyciekały do rodziców miłych koleżanek, którzy to rodzice mogli użyć ich w swojej działalności zawodowej. Widzę przynajmniej kilka możliwych sposobów, po każdej stronie prawa ;/

@Marek

Rewelacja że to przypomniałeś. Dzięki.

taki zeszyt nazywał się pele-mele. i nie ważne tam było co kto pisze, ważne było co daje. najlepsze pele-mele miały na końcu punkt “daj mi coś” i każdy dawał coś w kopercie. to były różne skarby, muszelki, kartki z bohaterami disneya, tatuaze, wprasowanki, monety

To tu taka “fajna” wizualizacja w zamyśle piętnująca pewną grupę osób. Ciekawe ile paragrafów łamie? https://lista-drillowcow.pl/

Przepraszam, chciałem przeczytać ten artykuł na smartfonie.

Niestety musiałbym użyć lupy. Można powiększyć tekst na wyświetlaczu ale jest to strasznie niewygodne. Strona nie jest responsywna. Rozumiem jeśli komentarz nie zostanie zatwierdzony. Mam nadzieję że przynajmniej zostanie przekazany do kompetentnej osoby.

W takich wypadkach polecam przeglądarkę Opera, jako jedyna zachowała wbudowane zawijanie tekstu.

Podbijamy :)

Dokładnie od jakiegoś czasu się źle skaluje na mobile (firefox). Poprawicie ?

Chciałbym dodać, że to dotyczy również streamerów. Przykładem jest Daniel Magical. Adres jego zna nawet osoba która nie była na oni jednym lajvie. Lub Dawid Jasper. Jego adres również jest dostępny na doxbinie praktycznie od początku jego działalności. Ludzie robili i robią z nim istny miszmasz. Pizze to jedno. Pralki, lodówki i inne spore sprzęty AGD. Komuś prawdopodobnie za pomocą socjotechniki udało się zamówić zakład pogrzebowy z karawanem dla jego ojca. Zdarza się również policja

Myślę, że młodzież wybiera “jechowwing”, bo nie jest aż tak głupia, na jaką wygląda.

Jak wyślesz świadków do kogoś, to co najwyżej ktoś się pośmieje, a świadkowie podenerwują i stracą czas. Ale pewnie nie będą nikogo po sądach ganiać.

Ale właściciel pizzerii po którejś takiej pizzy może się wkurzyć o donieść na policję, bo to jednak realne straty są.

I o ile nie mam wątpliwości, że wy dali byście radę złożyć zamówienie w pełni anonimowo, to nie jestem pewien, czy przeciętny licealisty da radę zatrzeć po sobie ślady na tyle, żeby policji już się nie chciało sprawdzać. (chociaż czasem mam wrażenie, że nawet zostawiając swój dowód osobisty, to im się nie chce sprawdzać, ale to osobna historia)

Dobre! Podsunę moim dzieciom ten pomysł na żart. Adresy i dane kolegów akurat mają, niech zamówią wizytę ŚJ i pośmieją się potem na tiktoku. Dzięki za inspirację!

Antyterrorysta to ktoś kto jest przeciw terroryzmowi, natomiast ktoś kto przeciwdziała kinetycznie terroryzmowi to kontrterrorysta.

Nie chce sie czepiac niewlasciwej rzeczy ale czy światkowie nie tak dawno temu nie stwierdzile ze dla tych co zostali juz jest za pozno i postawili kreski na nas biednych potepiencach? :p

Ps. A ci goscie co nie tak dawno temu chcieli scigac gosci z od bezpieczenstwa za to ze udalo im sie zalogowac lub uzyskali dostep do – powinni albo przedstawic lasne listy kto co sciagal organom zeby ci poszukali zartownisiow, albo samemu trafic za kratki, bo co to za patologia ze za sprawdzajac oczywista dziure ryzukujesz d* ale same bazy sobie wisza tygodniami publicznie dostepne a ludzie sciagajacy praktycznie na beszczelnego (jak te dzieciaki) nie ponosza zadnej odpowiedzialnosci.

Nie, formularz na stronie JW.org wciąż jest dostępny i każdy może zamówić wizytę i rozmowę o Biblii bez zobowiązań: https://hub.jw.org/request-visit/pl/request

W moim mieście stoją w miejscu, w którym przechodzi dużo osób. Kto chce, podejdzie.

Co się ostatnio stało z wyglądem strony na smartfonie? Kiedyś wszystko ładnie się skalowało, teraz trzeba przybliżać lupą. Oprócz tego pod artykułami zniknęły tagi, których akurat używałem bardzo często, żeby wgłębić się dany temat opisany wcześniej…

Ja trochę trochę nie na temat. Nie umiem dodać yubikeya do konta google. Gdy wchodze w “passkeys i security keys” dostaję tylko “can’t create passkey on this device”

Linux firefox i chrome

Zakladam ze chodzi o chrome i firefoxa na linuxie, a nie jakis niszowa dystrubycje Linux firefox :p

Natomiast kiedy piszesz chrome chodzi ci o “chromium” (otwarte) chrome czy “google chrome”, bo na linuxach zwykle jest to pierwsze a na nim sa problemy z tego typu funkcjonalnoscia bo nie ma wymaganych DRM’ow, telemetrii, czy innych “zwierzatek”.

Jesli nie przeszkadza ci ze ktos moze “grzebac ci w majtkach” – mozesz sobie sciagnac installer ze strony googla (bo z dostepnoscia w managerach pakietow jest roznie) i jest duza szansa ze wszelkiego typu korporacyjne rozwiazania beda lepiej(wogole) dzialac.

Ps. Kiedys polecilbym brave jako bezpieczniejsza alternatywe, z tym ze juz wczesniej ocieraly mi sie o uszy jakies kontrowersje ale AI wcisniete w automatyczna aktualizacje (bez potwierdzenia czy szczegolow) bylo moim zdaniem przegieciem…

@WkurzonyBialeMis90210.

1. Debian

a) firefox

b) chromium

c) chrome

Yubikey 5 NFC. Nie ma jak dodać. Czy ja coś źle robię, czy może ktoś z niebezpiecznika mógłby potwierdzic?

Z innej beczki: wygląda tez że app passwords nie działają – utworzyć je mogłem, ale nie da się ich użyć.

“passkeys i security keys” nie widze tutaj niczego takiego. Korzystasz z instrukcji?

Tu jest jedna – doslownie sekunda wyszukiwania:

https://www.youtube.com/watch?v=o2FW4vYmh3E

Ps. Generalnie savoir-vivre technologiczny stanowi, ze zanim zacznie sie pytac wypadalo by wykazac sie nominalna iloscia wysilku – a tu gotowych materialow widze ze jest na peczki…

PPs. “Debian” to tylko troche lepsza odpowiedz niz: “Linux, ten z okienkami”.

@WkurzonyBialyMis90210 – ale nie sprawdziłeś tego poradnika, który podesłałeś, prawda?

Bo ROK TEMU, owszem to tak wyglądało, ale nie teraz.

Więc może jednak poczytaj http://rtfm.killfile.pl/#pomoc

A ja w końcu doszedłem jak to się robi.

Gdy wyświetla sie komunikat o “Na tym urządzeniu nie można utworzyć klucza” – trzeba kliknąć “Użyj innego urząddzenia’ – wychodzi że yubikey jest tym “innym urządzeniem”

Widzisz kjonca: jakby WkurzoneMisie byly (platnym) supportem Yubikey’a lub Googla – to mialbys zupelna racje! To byl by moj imparatyw zeby byc wyedukowanym i na bierzaca z wszystkimi nawet najdurniejszymi decyzjami ktorejs czy obydwu firm/korporacji, do tego moim obowiazkiem bylo by siedziec godzinami na forum/chacie i dopytywac szczegol za szczegolem, jakbym wyciagal informacje od niezbyt bystrego 5 latka z ADHD.

Natomiast zadajac pytanie na publicznym forum (doidatkowo w srednio zwiazanym temacie), wypadalo by napisac z czego kozystasz (oprogramowanie, jego wersja, moze platforma) co robiles i na jaki doklanie problem natrafiles – bo to sprawia ze nie wysylasz rozmowcy zeby marnowal czas szukajac wiatru w polu, nie traci go tez na glupie dyskusje, czy w jakis inny sposob nie dajesz mu i wszystkim dokola do zrozumienia jak gleboko w d* masz jego osobe, czas i otrzymana pomoc… wasza najmolosciwsza wielka eminencjo… :p

Tutaj ludzie chwalą się (z nie anonimowych profili), że posiadają listę z wycieku i chętnie ją udostępniają. Prawo i UODO widocznie nie działa

https://www.instagram.com/p/C5VgkR7MqGv/

To potworna zemsta hahahaha…

Swoja droga “swiadkowie” to straszna sekta psychomanipulacyjna , okultystyczna, taka religijna konfederacja k.p.

Lowia sfrustrowanych katolstwem, tak jak konfidencja korony polin lowi rozczarowanych ‘pis po jedno zlo’.