29/12/2012

Sytuacja nie jest tragiczna. Mimo, że błąd do tej pory nie był znany i nie ma na niego jeszcze żadnego patcha, to wygląda na to, że ataków powinni obawiać się wyłącznie ci internauci, którzy przy pomocy przeglądarki Internet Explorer 8 w ciągu ostatniego tygodnia odwiedzili stronę amerykańskiej organizacji Council on Foreign Relations, a jako język w swoim systemie mieli ustawiony angielski (U.S.), chiński (Chiny i Tajwan), japoński, koreański lub rosyjski.

Opis ataku

Kilka dni temu ktoś włamał się na stronę CFR i umieścił na stronie złośliwy kod JavaScript, który przy pomocy Adobe Flasha exploituje w pełni zapatchowane IE8 (technika heap spray). Co ciekawe, ofiarami mogą zostać tylko ci internauci, którzy jako język w przeglądarce ustawili następujące locale:

var h=navigator.systemLanguage.toLowerCase();

if(h!="zh-cn" && h!="en-us" && h!="zh-tw" && h!="ja" && h!="ru" && h!="ko")

{

location.href="about:blank";

}

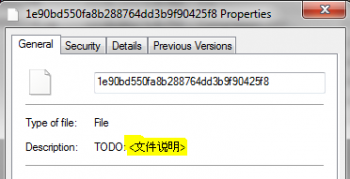

Plikiem uruchamiającym atak jest today.swf, który heap spray’uje IE a następnie ściąga zaxorowanego 0x83 droppera xsainfo.jpg. Po zdekodowaniu jest to biblioteka dll (MD5: 1e90bd550fa8b288764dd3b9f90425f8) – a w jej metadanych ujrzeć można:

Przetłumaczone “文件说明” oznacza “deskryptor pliku”. Dodatkowo w metadanych znaleźć można nazwę pliku “test_gaga.dll”.

Technika wodopoju

Ten incydent to ciekawy przykład ataku drive-by-download połączonej z techniką “wodopoju” (ang. watering hole), czyli zawężeniem ofiar do ściśle wybranej grupy osób (tu: czytelników/pracowników organizacji CFR). Jak można przypuszczać, atakujący doskonale wiedzieli czego i od kogo chcieli… I znów wszystkie ślady prowadzą do Chin ;)

2.01.2013

Microsoft wydał narzędzie Fix it! łatające dziurę. Alternatywą jest użycie EMET-a.

Łatki nie warto bagatelizować, bo od kilku dni dostępny jest juz exploit dla metasploita na tę podatność (nazwa modułu: ie_cdwnbindinfo_uaf oraz ie_cbutton_uaf).

Co ciekawe — ten błąd został zgłoszony do CVE już 6 września… Ciekawe kiedy Microsoft się o nim dowiedział.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

niebezpieczniku dysponujecie moze wynikami z virustotal ?

prosze o odpowiedz

Google translate (optyczny skan) tłumaczy nazwę (wenjian shuoming) jako file description/opis pliku. Prawidłowo rozpoznał znaki. Dużo osób tuneluje się przez chiny, więc wśród śladów mogą być false-positive.

LOL, to nawet ma sens.

Najwyraźniej pozostawili w metadanych bez zmian opis “”(tłumaczenie) po wersji pre-release ;P

Niebezpieczniku, czyżby zabezpieczenie przed skiddies wycięło moje nawiasy, jakoby miały one przemycać strzykawki ? ;>

Wondering if zabezpieczenie or podatność.

W nawiasach ostrych było: (opis pliku)

>Wondering if zabezpieczenie or podatność.

>gimbassador

LOL, to nawet ma sens.

czemu tylko te lokale? rasizm jakis czy co? :P

I co ta ściągnięta biblioteka robi lub do czego może być użyta?

Może głupie pytanie ale czy “!=” nie znaczy “nie jest równe” ?

Masz rację :)

Znaczy. Zatem jeśli język użytkownika nie jest żadnym z wymienionych, skrypt kieruje go na pustą stronę.

No tak, ale zgaduję że przytoczony fragment kodu ma neutralizować exploit dla ofiar wpasowujących się w warunek (patrz: przekierowanie na about:blank). Czyli dla osób z językami “zh-cn”, “en-us”, etc. jakiś złośliwy kod się odpali.

dokladnie tak ale gdy nie jest równe otrzymują pusta stronę a tylko z tymi językami otrzymają exploita

Nothus: Jeżeli jest równe wyświetli:

location.href=”about:blank”; ;)

Wiadomo w jaki sposób kod został uploadowany na stronę? jakiś XSS?

Powiedziałbym raczej, że w Chinach ślad się urywa

;)

Właśnie dlatego nie używa się Internet Explodera. Kiedy ostatni raz było jak wykryli taką dziurę w FF czy Chrome? Od razu mówię, że problemy z Javą 7 się nie liczą, bo dziura była w zewnętrznym oprogramowaniu, nie samej przeglądarce.

W końcu dawno temu już mówiło się, że IE jest przeglądarką

hybrydową – służy do przeglądania internetu z komputera i

odwrotnie.

Co to jest Internet Explorer 8? :)

Jeśli używasz Windows, to powinieneś dla własnego dobra

dowiedzieć się. Nawet usunięcie iexplore.exe z dysku nie chroni cię

przed robieniem czegoś przez silnik IE, którego tak łatwo z systemu

usunąć się nie da.

btw. tylko od nieezpiecznika niedostalem swiatecznego Spamu

moze za 54 min cos bedzie na sylwka *^* -+-+- *^* []!!!!!!Happy New

Year !!!!!![]

Backdoor od microsoftu jest tutaj.

go.microsoft.com backdoor

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Internet Explorer\Extension Compatibility\

{2318C2B1-4965-11D4-9B18-009027A5CD4F}

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Internet Explorer\Extension Compatibility\

{AA58ED58-01DD-4D91-8333-CF10577473F7}

A tu drugie świństwo.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Extension Compatibility\{100EB1FD-D03E-47FD-81F3-EE91287F9465}]

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Extension Compatibility\{4A7C84E2-E95C-43C6-8DD3-03ABCD0EB60E}]

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Extension Compatibility\{8BCB5337-EC01-4E38-840C-A964F174255B}]

krys666 od zawsze tak było i tak będzie ;]

Podobno jest coraz więcej doniesień, że ten fix Microsoftu już też można obejść, więc podatność nadal istnieje :P

[…] do infekcji wykorzystali technikę wodopoju. Najpierw przejęli kontrolę nad popularnym serwisem dla developerów aplikacji mobilnych i […]