15/7/2010

Jedna z białoruskich firm antywirusowych o wdzięcznej nazwie VirusBlokAda, wpadła na ślad nowego malware’u, który jest w stanie zainfekować w pełni załatany Windows 7 korzystając z błędu w przetwarzaniu plików .lnk. Jak narazie jedynie trzy antywirusy wykrywają to zagrożenie.

Win32/Stuxnet | Malware-Cryptor.Win32.Inject.gen.2 / Trojan-Spy.0485

Aby zostać zainfekowanym, wystarczy jedynie wyświetlić zawartość dysku USB za pomocą dowolnego programu, który automatcznie pokazuje ikonki plików (np. Total Commander czy Windows Explorer). Malware, któremu nadano nazwę Win32/Stuxnet | Malware-Cryptor.Win32.Inject.gen.2 / Trojan-Spy.0485, rozprzestrzenia się przez zewnętrzne dyski USB, wykorzystując błąd Windowsa w przetrwarzaniu plików linków (skrótów) .lnk a nie jak większość tego typu malware’u, korzystając z możliwości pliku autorun.inf.

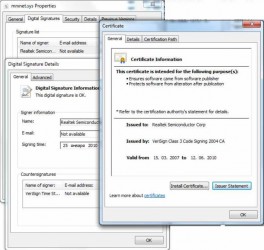

Stuxnet instaluje w systemie sterowniki “mrxnet.sys” (Rootkit.TmpHider) i “mrxcls.sys” (SScope.Rookit.TmpHider.2) w katalogu %SystemRoot%\System32\drivers. Co ciekawe, oba podpisane cyfrowo przez Realtek Semiconductor Corp.). Sterowniki służą ukryciu plików rootkita na dysku USB.

Win32/Stuxnet to szpiegowski trojan?

Malware przeszukuje system pod kątem oprogramowania Siemens WinCC SCADA, wykorzystywanego do sterowania procesami w dużych systemach przemysłowych (np. elektrownie). Na tej podstawie badacze wysnuli wniosek, że trojan zostało stworzone do celów szpiegowskich.

Po dodaniu sygnatur wirusa do baz antywirusowych okazało się, że sporo Windowsów na świecie jest już zainfekowanych… Microsoft bada sprawę błędu w obsłudze linków — nie wiadomo jednak jeszcze, kiedy pojawi się patch.

Aktualizacja 16.07.2010

Atakowana przez trojana aplikacja firmy Siemens (SCADA) ma zahardcodowane hasło administratora, które — jak radzi Siemens swoim klientom — nie powinno być zmieniane.

Server=.\WinCC;uid=WinCCConnect;pwd=2WSXcder

Plus dla Siemensa za hasło wyglądające jakby było “losowe” — szkoda, że jest stałe dla każdego egzemplarza oprogramowania :-)

Aktualizacja 17.07.2010

Microsoft wydał oświadczenie w sprawie błedu. Jak się okazuje, dotyczy on wszystkich wersji Windowsów (a nie tylko Windows 7), a atak wykonać można także poprzez zdalne zasoby (NFS, WebDAV).

Sophos przygotował wizualizację działania rootkita:

Aktualizacja 24.08.2010

Dobry follow-up.

Aktualizacja 18.01.2011

Nasz artykuł podsumowujący wszystko, co wiemy na temat robaka Stuxnet.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“Jak narazie jedynie trzy antywirusy wykrywają to zagrożenie.”

A można wiedzieć jakież to 3 antywirusy są (i nie, nie chodzi mi o reklamowanie :P)?

Tril: jak klikniesz w nazwy sterownikow, to zobaczysz na Virustotal aktualne dane.

No proszę i nasz Microsoftowy soft wykrywa jednego z nich… Trochę takie szczęście w nieszczęściu ;)

MS wciaz przedklada wygode [autoodpalanie nosnikow] ponad bezpieczenstwo, a skutki jak zwykle beda oplakane … some people never change.

Henry: to nie ma nic wspólnego z “autoodpalaniem” nośników, jeśli wierzyć odkrywcom. Szczegóły błędu nie są jeszcze niestety znane.

Już ostatnio mielismy popis zachowania Windowsa przy zabawie skrótami. Widać nie ma z nimi za dużo szczęścia.

@Henry

Takie są niestety ustępstwa na jakie poszli twórcy. Wygoda kosztem bezpieczeństwa.

ciekawe co z UAC – przecież bez uprawnień administracyjnych nie można zainstalować i uruchomić sterownika trybu jądra. Użytkownik musi się sam na to zgodzić i kliknąć w przycisk podnoszący uprawnienia. Chyba nie możliwe, żeby rootkit to omijał.

“Jak narazie jedynie trzy antywirusy wykrywają to zagrożenie.”

heh, trzy AV wykrywały to zagrożenie w dniu skanowania tj, 08.07.2010 około godziny 10. A jak wiemy mamy już 15.07.

Świerze wyniki.

Dla

MD5:016169ebebf1cec2aad6c7f0d0ee9026, czyli “mrxnet.sys” KLiK

i

MD5:055a3421813caf77e1387ff77b2e2e28 czyli “mrxcls.sys” KLiK

Nie przejmujcie się nazwami plików, bo nazwy można zmienić, a jeżeli hash się zgadza to “środek” jest ten sam :)

Ciekawi mnie kto to napisal… na pewno celem nie jest losowy user i losowy system. Simens WinCC SCADA… hmmm… konkurencja czy szpiegostwo?

http://technologie.gazeta.pl/internet/1,104530,8140357,Nowa__grozna_i_ciekawa_luka_w_Windows_7.html

Cytuje sie was w czasopismach kolorowych, niezle :)

Może szpiegostwo pzemysłowe? Jeśli chodzi o elektrownie?

Swoją drogą, ciekawy malware, i tym bardziej brawa dla białorusionów za wykrycie tego rodzynka.

@Animate

Szkoda tylko, że “zapomnieli” dać znaku cytatu, ba nawet im się nie chciało poprawić cytatów przy nazwach sterowników. Dobrze, że choć źródło podali.

@Sergi: wcale bym sie nie zdziwil jakby to wlasnie bialorusini stali za tym.

Kolejny przypadek, w którym dziękuję Bogu, że wywaliłem noda na rzecz Aviry.

@Animate: ale to już jest the best “Jak donosi *tajemniczy ekspert* z bloga niebezpiecznik.pl, *ukrywający się pod pseudonimem igH*” :D

@ Sergi – Pewnie znaleźli u siebie w gazowniach :)

A tak na serio, to mam nadzieję, że nikt nie planuje w ten sposób globalnego ataku na infrastrukturę jakiegoś kraju…

B. ciekawy wpis, za takie właśnie lubię ten blog. Białorusini jednak nie wspominali nic o przeszukiwaniu systemu pod kątem softu Siemens’a, skąd to info? Czyżbyście mieli jakieś własne źródło informacji ?? :)

BTW

“Sterowniki służą ukryciu plików rootkita na dysku USB.”

Gwoli ścisłości “Both files (mrxnet.sys and mrxcls.sys, one of them works as driver-filter of file system and the second one is injector of malicious code)” – źródło http://www.wilderssecurity.com/attachment.php?s=063bc142af4d59362c7ea549b817b657&attachmentid=219888&d=1279012965

@Wasyl: taki atak przeżyli już Estończycy.

Morał: OpenBSD po coś jest.

Większość antywirusów opiera swoje sygnatury w 60-70% na zgłoszeniach podejrzanych plików od użytkowników.

Osobiście podsyłam wszystkie podejrzane rzeczy które napotykam w sieci ( szczególnie fake AV, czy inne zainfekowane pliki ) Kaspersky po kilkunastu godzinach dodaje je do sygnatur :)

Gorąco zachęcam wszystkich do zgłaszania podejrzanych plików.

Jak to kiedy pojawi sie patch :D! Najprawdopodobniej w drugi wtorek miesiaca! Hehehehe!

Pozdrawiam.

Andrzej

Często w crakach są doklejane wirusy, trojany. Tylko ile ludzi będzie wysyłać craki do wzglądu.

http://krebsonsecurity.com/2010/07/experts-warn-of-new-windows-shortcut-flaw/

Ciekawe czy dziura jest tylko win 7.

Marcin: Ty to powinieneś wiedzieć ;-P Chłopaki z F-Secure mówią, że chodzi o błąd w przetwarzaniu linków do apletów (?) Panelu Sterowania — nie doprecyzowali, czy tylko w Win7.

Tak apletów, aplikacje panelu sterowania to dll’ki zwane po polsku “apletami panelu sterowania”

@Mariusz ‘masakra’ Kędziora – czy mógłbyś odnieść się do komentarza Przemysława z 2010.07.15 11:22? Też mnie ciekawi jak na to reaguje (bądź nie) UAC.

@n00b – i można je odpalić z menu Start poprzez aplet.cpl (najwygodniejszy, bo najszybszy, jak dla mnie sposób na dotarcie do pożądanego ustawienia z Panelu Sterowania. Zwłaszcza spod w7).

Czy ktoś mógłby w dwóch zdaniach nakreślić na czym polegał myk z podrobieniem (“doklejeniem”) podpisów cyfrowych (do dziś wydawało mi się to niemożliwe) i czy można w ten sposób oszukać AppLocker-a?

Mnie osobiscie niezdziwilo by gdyby za tym stali chinczycy, z tego co wiem planuja atak na swiat w 2025

UAC w Win 7 niestety da się łatwo obejść przy domyślnych ustawieniach. Dlatego warto przywrócić te bardziej restrykcyjne (tak, to te na które tak narzekali użytkownicy Visty)…

Bardzo ładny artykuł, tylko szkoda, że ściągnięty z wyborczej – niektóre fragmenty wręcz słowo w słowo.

http://technologie.gazeta.pl/technologie/1,82008,8144382,Uwaga_na_pendrive__y__Nowy_trojan_atakuje_Windows.html

@Resse ty idioto *facepalm*

@Resse: do złego artukułu na wyborczej linkujesz. igH zrzynał z tego: http://technologie.gazeta.pl/internet/1,104530,8140357,Nowa__grozna_i_ciekawa_luka_w_Windows_7.html ;-)

P.S. Temperatura chyba niekorzystnie wpływa na Twoje zdolności postrzegania, Resse.

Powiem tylko, ze blad pozawala na uruchomienie kodu z pliku z DOWOLNEJ lokalizacji, a zatem rowniez z aktualnego katalogu co plik .lnk. Wystarczy otworzyc folder (explorer/totalcmd/i pare innych narzedzi tego typu) zawierajacy pliki.

Wydaje mi się, że to była ironia, a Wy się niepotrzebnie rzucacie, ale mogę się mylić, w końcu upały były…

Z innej beczki, ciekawi mnie dokładny cel powstania tego malware. Scada to nie jest prosty system do zarządzania inteligentnym domem, który kontroluje tylko temperaturę i zasolenie akwarium…

FYI: MS potwierdza :

http://www.theregister.co.uk/2010/07/19/win_shortcut_vuln/

Połowa systemów przemysłowych pracujących na Siemensie używa WinCC, a PLC Siemensa jako w zasadzie najlepszych używa się prawie wszędzie – fabryki, elektrownie, wodociągi i milion innych miejsc, gdzie jest potrzebne sterowanie…

Taki wysoce wyspecjalizowany atak nie może być niczym innym, jak szpiegostwem przemysłowym, wandalizmem (haker mający kontrolę np. nad wodociągami miejskimi…) lub rozpoznaniem możliwości ataku/sabotażu w warunkach cyber-wojny…

[…] w przetwarzaniu plików *.lnk. Dla przypomnienia cała historia opisana jest między innymi tutaj: Nowy atak na wszystkie Windowsy. W tym wypadku miała miejsce kradzież klucza należącego do firmy Realtek oraz JMicron. Ten […]

[…] kunszt niektórych “cyberoberacji”, przeczytajcie artykuł z NYT o rzekomych testach Stuxnetu w specjalnie do tego celu stworzonej amerykańsko-izraelskiej kopii irańskiej elektrownii… […]

http://www.nytimes.com/2011/01/16/world/middleeast/16stuxnet.html

[…] których 4 były 0day’ami. Jako jedni z pierwszych w Polsce, opisaliśmy go wtedy jako nowy sposób ataku na wszystkie Windowsy — teraz, pół roku później, wracamy do Stuxneta i podsumowujemy to, co wiemy na jego […]

Nigdzie nie można pobrać tego trojana. Chciałem przyjrzeć mu się bliżej i przetestować. Posiada go ktoś?