5/6/2024

Santander i Ticketmaster (LiveNation) to firmy, które zostały zhackowane i wykradziono im dane kilkudziesięciu milionów (!) klientów lub pracowników. Wyciekły informacje o rachunkach, numery kart płatniczych i oczywiście dane osobowe. Włamywacze, kryjący się pod nazwą ShinyHunters (UNC5537), twierdzą, że zhackowali pracownika firmy Snowflake i dzięki temu byli w stanie wygenerować tokeny, które pozwoliły im ominąć uwierzytelnienie przez Oktę i dały im dostęp do baz klientów chmury Snowflake, w tym Santandera i Ticketmastera (ale ofiar jest więcej). Snowflake zaprzecza, wskazuje że atakujący użyli haseł wykradzionych klientom bezpośrednio i podaje IoC, po których klienci mogą sprawdzić, czy byli celem ataków tej grupy.

Zacznijmy od Ticketmastera

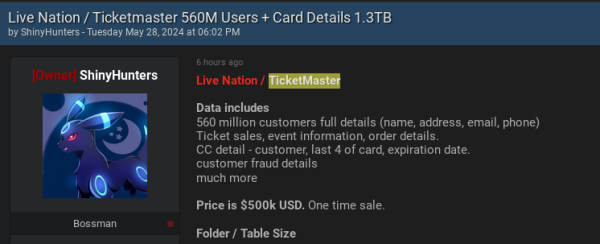

Ticketmaster to znana amerykańska firma zajmująca się sprzedażą biletów na różne wydarzenia. Zdarzyło nam się już o niej pisać w kontekście wycieku danych kartowych, który miał miejsce w 2018 r. W sprawie ataku spółka nie wydała żadnego oświadczenia, poza formularzem 8-K złożonym przez spółkę-matkę, Live Nation Inc. do Amerykańskiej Komisji Papierów Wartościowych i Giełd (SEC). Na tym formularzu zgłasza się zdarzenia, które mogą mieć wpływ na działalność podmiotu, a zatem inwestorzy powinni być ich świadomi. Oto co w nim możemy przeczytać:

20 maja zidentyfikowano nieautoryzowaną aktywność w środowisku chmurowej bazy danych podmiotu trzeciego, które zawierało dane firmy (głównie Ticketmastera (…)) i uruchomiono śledztwo wspólnie z zewnętrznymi analitykami, aby zrozumieć co się stało. 27 maja atakujący zaoferował na sprzedaż w dark webie coś, co jego zdaniem stanowiło dane użytkowników. Na dzień złożenia tego wniosku, zdarzenie to nie miało, i nie uważamy, aby miało prawdopodobnie, istotnego wpływu na nasze ogólne operacje biznesowe ani na naszą kondycję finansową lub wyniki operacyjne. Kontynuujemy ocenę ryzyk, a nasze działania naprawcze są w toku.

Z analizy dumpu udostępnionego przez włamywacza wynika, że pozyskano 1,3 TB danych z informacjami na temat 560 milionów klientów. Oto rodzaje pozyskanych danych:

-

– Imię i nazwisko

– Adres E-mail

– Adres zamieszkania

– Numer telefonu

– Hash numeru karty płatniczej oraz 4 ostatnie cyfry

– Historia transakcji

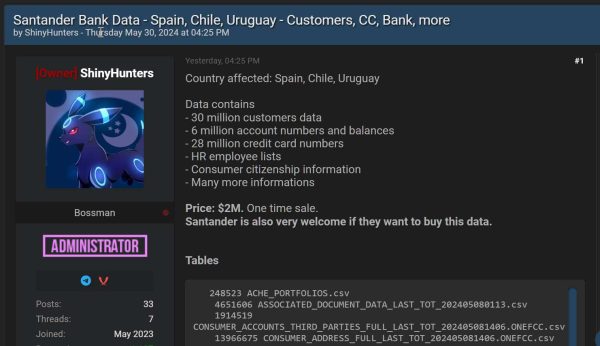

Santander miał ten san problem

Bank wydał oficjalne oświadczenie w sprawie ataku. W Polsce o tym wycieku niewiele mówiono bo dotyczył on klientów z Chile, Hiszpanii i Urugwaju oraz niektórych byłych pracowników banku. Wykradzione dane mają obejmować rekordy o 30 milionach klientów, 6 milionach kont i 28 milionach kart kredytowych.

Skąd wiadomo, że dane pochodzą z usługi Snowflake?

Ani Ticketmaster, ani Santader w swoich oświadczeniach nie wskazały na to, że źródłem wykradzionych danych jest Snowflake. Skąd to wiadomo? Bo taką informację, powołując się na rozmowę z włamywaczem, opublikowała firma Hudson Rock.

Tej informacji w oryginale nie podlinkujemy, bo post został już zdjęty (ponoć ze względu na pismo od działu prawnego Snowflake) — ale podlinkujemy kopię. Przyczyną zdjęcia posta niekoniecznie mógł być sam fakt ujawnienia, że to Snowflake jest źródłem dla wykradzionych danych, ale inne treści, które w tym poście się znajdowały: że atak miał być możliwy dzięki wykorzystaniu danych uwierzytelniających jednego z pracowników Snowflake. Dostawca chmury oficjalnie temu zaprzeczył, wskazując że atakujący dane pobrali korzystając z dostępów ofiar, które nie miały aktywnego 2FA, a nie pracownika Snowflake.

Czy Snowflake jest winny?

W oświadczeniu, które jest wspólnym oświadczeniem zarówno Snowflake jak i CrowdStrike oraz Mandiant, przeczytać można, że:

- nie znaleziono dowodów sugerujących, że “aktywność” była spowodowana luką w zabezpieczeniach, błędną konfiguracją lub naruszeniem platformy Snowflake;

- nie znaleziono dowodów sugerujących, że aktywność była spowodowana przejęciem danych uwierzytelniających obecnych lub byłych pracowników Snowflake;

- miała miejsce “kampania” zorientowana na użytkowników niekorzystających z 2FA;

- faktycznie, znaleziono dowody na to, że sprawca zdobył dane uwierzytelniające i uzyskał dostęp do kont demo należących do byłego pracownika Snowflake. Ale konta te nie zawierały danych wrażliwych. Konta demo nie są połączone z produkcyjnymi ani korporacyjnymi systemami Snowflake. Dostęp był możliwy, ponieważ konto demo nie było zabezpieczone przez Okta ani uwierzytelnianie wieloskładnikowe (MFA), w przeciwieństwie do systemów korporacyjnych i produkcyjnych.

Klienci Snowflake, których dotknął problem, zostali poinformowani o problemach, a Snowflake zalecił im wprowadzenie logowania wieloskładnikowego na wszystkich kontach i ograniczenie dostępu do konkretnych adresów IP. Niektóre firmy mogą być zmuszone do zresetowania danych uwierzytelniających do usług Snowflake.

Czyli:

Snowflake nie zaprzecza, że mogło dojść wycieków danych jego klientów z jego chmury. Nawet potwierdza, że jakieś “złośliwe aktywności” miały miejsce. Ale wskazuje też, że to nie wina chmury a braku odpowiedniej konfiguracji konta po stronie ofiar. Ofiary nie miały włączonego dwuskładnikowego uwierzytelnienie i ktoś jakoś wykradł im loginy i hasła.

Sprawę skomentował Kevin Beaumont, który na Mastodonie skrytykował Snowflake za “okropny” sposób włączania logowania wieloskładnikowego. Beaumont zamieścił też wpis na swoim blogu, w którym stwierdza, że doszło do największego wycieku w historii. Ten incydent podnosi ciekawą kwestię: czy dostawca tak istotnych usług jak Snowflake powinien w ogóle pozwalać klientom na korzystanie z usługi bez wymuszenia aktywacji 2FA?

Zanim zagłębicie się w tej refleksji, sprawdźcie, czy wszędzie gdzie się da macie aktywne 2FA, a jeśli dostawca usługi oferuje zawężenie dostępu do konkretnych adresów IP, to ten mechanizm też skonfigurujcie.

Aktualizacja (11.06.2024 10:20)

Mandiant w swoim artykule potwierdza wcześniejsze informacje, których udzielił Snowflake i dodaje, że poszkodowanych w tej serii ataków jest 165 firm, a niektóre z haseł użytych do ataku były w stealer logach od 2020 roku. Będzie się działo w najbliższych dniach…

Kupowałem w Ticketmasterze/Livenation — co robić, jak żyć?

Jako porady, zacytujemy tu fragment naszego zamkniętego newslettera dla firm. Tak, mamy taką tajną usługę “wczesnego ostrzegania“, w ramach której — zanim jakiś temat publicznie wybuchnie — robimy analizy i ostrzegamy naszych klientów przed ewentualnymi negatywnymi skutkami, które mogą mieć wpływ na ich biznes, ich pracowników lub ich klientów. Jeśli chcecie otrzymywać takie alerty, to napiszcie do nas pod adres tajny@niebezpiecznik.pl.

Zagrożenie dla osób, których dane znalazły się w wycieku:

– utrata prywatności przez ustalenie do kogo należy dany nr telefonu lub pod jakim adresem ktoś mieszka. Te dane mogą zostać wykorzystane do ataków spoofingowych lub phishingowych a także do korelacji z innymi wyciekami

– możliwość wykorzystania informacji o karcie płatniczej do nieautoryzowanego uwierzytelnienia się w serwisie, w którym właściciel karty podpiął ją jako metodę płatności (Atakujący mogą wykorzystać mechanizm odzyskiwania dostępu do konta z wykorzystaniem supportu serwisu, symulując utratę kontroli nad podanym adresem e-mail i numerem telefonu. Wtedy często pytaniem weryfikacyjnym jest pytanie o 4 ostatnie cyfry karty płatniczej)Rekomendacje:

– Ustalić, czy ktoś w organizacji korzystał z usług ww. firm do zakupu biletów i jakie informacje podał w swoim profilu,

– Usunąć karty płatnicze wykorzystywane do zakupu biletów z serwisów, pod które zostały podpięte. W niektórych bankach można wejść w historię transakcji dla danej karty i w ten sposób ustalić gdzie dokonywane są regularne płatności tą kartą. Karty nie trzeba zastrzegać, ujawnione dane nie pozwalają na jej nieautoryzowane obciążenie.

– Uczulić poszkodowanych na próby kontaktu na nr telefonu lub adres e-mail znajdujące się w wycieku. Oszuści mogą próbować uwierzytelniać się jako pracownicy różnych firm świadczących nam usługi, cytując na dowód dane karty płatniczej.

Z tymi rekomendacjami subskrybenci naszego tajnego newslettera zapoznali się na długo przed publikacją tego artykułu. Wy też możecie, jeśli chcecie — piszcie na tajny@niebezpiecznik.pl (ale żeby nie było rozczarowania, to jest usługa płatna).

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Co to w ogóle za praktyka, by przy tak kluczowych usługach na danych pozwalać na brak 2FA?

Te powinno być obligatoryjnie ustalane przy pierwszym logowaniu do systemu, a pierwsze logowanie poprzedzone uwierzytelnieniem telefonicznym.

Tak to przynajmniej robią profesjonalne firmy.

Naucz się czytać:

Konta demo nie są połączone z produkcyjnymi ani korporacyjnymi systemami Snowflake. Dostęp był możliwy, ponieważ konto demo nie było zabezpieczone przez Okta ani uwierzytelnianie wieloskładnikowe (MFA), w przeciwieństwie do systemów korporacyjnych i produkcyjnych.

Doprawdy? “Ale wskazuje też, że to nie wina chmury a braku odpowiedniej konfiguracji konta po stronie ofiar. Ofiary nie miały włączonego dwuskładnikowego uwierzytelnienie i ktoś jakoś wykradł im loginy i hasła”

Tragikomiczne w tym wszystkim jest to, ze konfiguracja po stronie klienta moze miec wplyw na bezpieczenstwo calej chmury. Realy?

Kto za tym stoi?

Szkoda, że Santander nie wspomniał, że wyciekły dane wszystkich pracowników.

Imię, nazwisko, pesel, adres zamieszkania, numer telefonu..

Tak przy okazji Santandera.

Ma ktoś może jakąś informację, czy Santander wprowadzi klucze U2F, a jeśli tak to kiedy?

Gdzieś coś czytałem, że w Polsce już nawet jakiś bank spółdzielczy w swojej bankowości elektronicznej takie klucze wprowadził. W dużym Santanderze informatycy tego nie ogarniają czy jak?

Pamiętaj, że to nie “informatycy” decydują jakie funkcjonalności są implementowane. Najwyraźniej decydenci w większości polskich banków nadal uznają osoby używające kluczy U2F za nisze i priorytetyzują inne rzeczy.

@Bartek: i tak dobrze, że nie napisał “programiści”…

Jakiś czas temu pisałem do nich w tej sprawie. Taka odpowiedź:

W najbliższym czasie nie planujemy wdrożenia funkcjonalności U2F.

Może Pan skorzystać z innej usługi jaka jest CyberRescure. To całkowicie bezpłatna usługa, dzięki której otrzyma Pan profesjonalne i całodobowe wsparcie. CyberRescue monitoruje sieć internetową 24h na dobę i na bieżąco informuje na co uważać, np. phishing czy wirusy, które mogą ukraść Pana dane. CyberRescue zajmuje się pomocą klientom, którzy doświadczają jakichkolwiek problemów z bezpieczeństwem sieci i sprzętu komputerowego, którego używają. Z CyberRescue można się skontaktować przez SMS, Messenger, telefon i e-mail, przez 24h/dobę, a zespół specjalistów zrobi wszystko, co w ich mocy, by rozwiązać Pana problem.

Więcej o tej usłudze przeczyta Pan tutaj.

@Bartek

Drugi akapit jest po to, by wjechać komuś z Santandera na ambicję. Pewnie to nic nie da, ale kropla drąży skałę. Gdy popyt na U2F przekroczy pewną masę krytyczną, lawina ruszy.

Wiem, że w takich firmach kto inny decyduje na co i ile pieniędzy wydać.

@max

Masz coś do mnie, to miej cywilną odwagę zwrócić się do mnie.

Chyba że już masz taki charakter, że lubisz za plecami innych d*pe im obrabiać, zamiast powiedzieć prosto w oczy.

tak, mam coś do ciebie. Piszesz od rzeczy, więc miej odwagę krytykę wziąć na klatę. Jeśli szufladkujesz ludzi bez sensu, to idź komentować na reddit, a niebezpiecznik zostaw w spokoju.

@max

Ad personam zamiast krótkiego “Przepraszam”? Poważnie?

Ja nie wiem, jak ktoś może dopuścić do systuacji w takich firmach, żeby po stronie uslugi Chmorowej taką jak SNOWFLAKE nie wdrożył połącznia z dozwolonych adresów IP.

Przecież taki atak był by nie możliwy nawet przy wykradnięciu credentiali, bo zablokowało by po źródłowym IP…

Absolutnie. Zreszta temu tez tak aktywnie interesuje sie ta sprawa, bo nie dokonca rozumiem jakie doklanie mialy byc te zabezpieczenia ktore byly przelamywane, bo po zignorowaniu watku z pracowniekiem snowflake – zostaje tylko *haslo*.

Tylko, ze *haslo* jest takim zabezpieczeniem jak drzwi z czasow komuny w bloku z zamkiem za 10zl. Jesli te drzwi prowadza do domu pani Rozy emerytki, to mozna nazwac je zabezpieczeniem, jesli natomiast prowadza do skarbca fortu Knox, to juz zabezpieczeniem nie sa (z racji kontekstu). Podobnie jak “haslo” nie jest zabezpieczeniem kiedy rozmawiamy o milionach-miliardach uzytkownikow i ich wrazliwych danych…

Wyrażenie “straciły dane” sugeruje ich uszkodzenie/wymazanie, a faktycznie doszło do upublicznienia, co jest w kolejnym zdaniu. Poprawcie bo brzmi to zbyt clickbajtowo. Imho poszkodowani zapewne woleli by je stracić niż upublicznić…

Tak to jest jak sie przechowuje wrazliwe dane w INTERNECIE, beztrosko przenoszac je do chmury przy rozwalaniu zabezpieczen bo postawione poprawnie kosztowala by tyle, ze myslacy ludzie moglby zaczac zadawac niewygodne pytania – np. po kiego czorta aktywnie uzalezniamy sie od dostawcy takiej uslugi, kiedy 1.3TB danych to jest cos so mozna ogarnac z drobniakow zgubionych w fotelu szeregowego pracownika.

Zaden szeregowy pracownik nie powinien miec dostepu pozwalajacego na zdobycie takich danych czy owego dostepu eskalacje. Nawet administratorzy powinni sie tlumaczyc za kazdym razem kiedy zachowanie ich kont zaczyna odbiegac od normy a oni sami sciagna wiecej niz X rekordow, bez odpowiedniego dokumentu z uzasadnieniem zatwierdzonego odrebnymi kanalami – bo jesli admin nie moze wyciagnac z zadka projektu wymagajacego okreslonego dostepu to nie moze zrobic tego tez atakujacy.

Osob ktore powinny miec bezposredni dostep do calosci powinno byc kilka w calej firmie, zajmujacych sie systemem te akcesy nadzorujacym – a nikt nie powie mi ze taka osoba nie miala by wlaczonej dwuskladnikowej autentykacji jak na tego typu stanowiskach w SENSOWNEJ FIRMIE nie pozwalaja na to obostrzenia (a to jest dopiero jedna z pierwszych hopek do przeskoczenia).

Co to jest “autentykacja”? SJP nie zawiera takiego wyrazu.

> kiedy 1.3TB danych to jest cos so mozna ogarnac z drobniakow zgubionych w fotelu szeregowego pracownika

Że co?

To nie jest 1,3TB pornosów, które trzymasz na dysku, tylko 1,3TB danych, do których systemy muszą mieć niezawodny dostęp, niezależnie od temperatury, prądu, padniętych dysków, uszkodzonych łącz i DDoS-owania przez mongolskich hakerów. Ogarnij się.

@Rysio

> Co to jest “autentykacja”? SJP nie zawiera takiego wyrazu.

Uwierzytelnianie. SJP nie zawiela wielu wyrazow bo naukowo polska kuleje a polonisci maja wszelkie nowosci gleboko w d*…

@weź…

> Że co?

> To nie jest 1,3TB pornosów, które trzymasz na dysku,

Jak ktos sie zastanawia, jak prowadzic dyskusje kiedy nie jestes specjalnie sprytny (delikatnie mowiac) ani tez kompetentny – mozna sprobowac zawstydzic oponenta, wyzywajac sugerujac ze jest zboczencem i ofiara losu w nadzieji ze ten podkuli ogon i przyzna deb* racje…

> tylko 1,3TB danych, do których systemy muszą mieć niezawodny dostęp,

> niezależnie od temperatury, prądu, padniętych dysków,

> uszkodzonych łącz i DDoS-owania przez mongolskich hakerów.

> Ogarnij się.

Jak ktos sie zastanawia po czym poznac ze wypowiadajaca sie osoba g* wie. Co to jest “system” i w jaki sposob zostal nim przypadkowy gosciu ktoremu nie chcialo sie nawet wlaczyc dwuskladnikowego uwierzytelniania?

Co do temperatury, padnietych dyskow, uszkodzonych lacz – ty zdajesz sobie sprawe ze “chmura” to nie magia tylko komputer taki sam jak ten twoj tylko nalezacy do kogos innego.

Szczerze, wypowiedz “weź…” jest taka extremalnie du*na, ze nie wiem czy to sarkazm, czy ktorys z oderwanych od rzeczywistosci pociotkow bez podstawowych zawodowych kompetencji czy doswiadczenia, sÓper-yntelygentnie zatrudniony na krytycznym stanowisku usiluje bronic cos co mylnie bierze za ciepla posadke…

WkurzonyBialyMis90210 – odpisal Ci tak samo prosto jak Ty sie wyraziles o 1.3 TB danych jakby wielkosc byla kluczowa.

> WkurzonyBialyMis90210 – odpisal Ci tak samo prosto jak Ty sie

> wyraziles o 1.3 TB danych jakby wielkosc byla kluczowa.

Jest kluczowe, bo 1.3TB to jest NIC.

To jest ilosc danych ktora mozna wrzucic na pojedynczej karcie MicroSD (i to takiej za kilkaset zlotych) i miec jeszcze w zapasie 0.7TB. W 2024 roku, to nie jest ilosc danych dla ktorej w ramach oszczednosci nawet januszeksowi z pcimia oplacalo by sie poswiecac bezpieczenstwo, ale dla zarzadu firmy zaslepionego religina wrecz bezmyslna chciwoscia…

Kiedy był ten wyciek z Santandera? Wszędzie widzę, że podają tylko, że bank DOWIEDZIAŁ się o wycieku 14 maja, a nie kiedy naprawdę wyciek nastąpił.

Dokładnie. Kluczy U2F będzie używać 0,0001% klientów tak dużego banku. Spółdzielczy wdrożył to by pokazać jaki jest innowacyjny, bo może jeden młody “rolnik” będzie tego używał. Reszta klientów przyjdzie do okienka, bo połowa nie umie w komputery

Snowflake nie posiada fizycznie infrastruktury chmurowej. Używa chmury od Azure, Google bądź Amazona. To tak w ramach sprostowania tytułu artykułu

Jak wygląda sytuacja jeśli ktoś kupował bilety za pomocą ticketmastera płacąc Apple Pay – dane karty są skompromitowane ?

Podbijam pytanie

Sorry ale dlaczego dostawca usługi ma wymuszać 2fa – przecież tam można sobie założyć konto żeby trzymać cokolwiek.

Dane nie wyciekły z winy dostarczyciela usługi tylko ze strony klienta – to tutaj powinny być procedury na tą okazję

Jesli oferuje uslugi dla biznesu, to wypadalo by zeby oferowal przynajmniej podstawowe zabezpieczenia. To nie jest jakis dysk google, jakie ty czy ja mozemy sobie zalozyc – nawet jesli dostawca chmury tez oferuje taki tier uslugi.

Czym innym jest kiedy dane wyciekna z systemu klienta ktory sam bedzie sciagal je z chmury – bo to jest problem klienta, czym innym natomiast kiedy ktos uzyska do nich dostep po drodze, bo w tym drugim wypadku za zabezpieczen powinny pilnowac OBYDWIE strony, z tej racji chociazby ze pomijajac wyciek konta ktore klient wykorzystuje zeby miec bezposredni dostep do danych, istnieja inne mozliwosci przelamania zabezpieczen po stronie dostawcy chmury, za ktore on odpowiada, ktorym 2FA moglby zapobiec.

W jego wlasnym interesie jest zeby 2FA na kontach biznesowych bylo wymagane a nie wyobrazam sobie sytuacji w ktorej ktos z banku domagal by sie zeby wymagania wylaczyc, zeby ktos dostal okazje sp*ić (bo z jakiego innego powodu…?)

> e atak miał być możliwy dzięki wykorzystaniu danych uwierzytelniających

> jednego z pracowników Snowflake.

Piejecie w komentarzach o U2F, a przyjdzie chakier na zasyfionego kompa, ukradnie ciastko, zamontuje w swojej przeglądarce i wraz po zawodach.

Znowu g* wiesz a sie wypowiadasz. Pomijajac juz zaawansowane techniczne pojecia jak “zasyfiony”…

jest mnostwo sposobow zeby takiemu scenariuszowi zapobiec, i kradzezy ciasteczka i (nawet latwiej) jego wykozystania — i powinny byc obowiazkowe dla wszystkich pracownikow profesjonalnej firmy majacych dostep do danych wrazliwych, nie zaleznie od tego jakim owe sposoby sa wrzodem na d*…

Kazdy polaczek chce miec racje… dramat.

Zero kooperacji, tylko konflikt ego jednego z drugim.

Gorzej jak na czacie z 10 lat temu.

Hmm, to jest właśnie to, po co komu moje dane osobowe do przetrzymywania.

Czas z tym skończyć nie być anionimowy, ale żeby udostępnione dane nie były zagrożeniem dla mnie samego.

Calkowita anonimowosc wylaczy wiekszosc uzytkowych zastosowan internetu.

Wykorzystywanie coraz wiekszych ilosci danych (biometryka, zachowania itp.) ktore niektore bystKrzaki propaguja jako rozwiazanie doprowadzi tylko do tego, ze ze w pewnym momencie profil kazdego czlowieka bedzie tak dokladny, ze nie bedziesz mogl nigdzie udowodnic ze to ty a nie twoj syntetyczny klon (zwlaszcza z AI) — czyli de fakto te same wady co calkowita anonimowosc + utrata prywatnosci/godnosci + bezkresne mozliwosci wykorzystywania tego typu informacji przez wszelakie szumowiny…

TL;DR: To czego ty oczekujesz nie da sie zrobic, mozna osiagnac cos podobnego wielostopniowoscia dostepu do informacji ale to wymaga ze wszelkiewgo typu januszeksy dostawaly takie konsekwencje za tego typu wycieki ze firmy pilnowaly by tych danych lepiej niz swojej wlasnej d*…

Np. Bankowi X mowimy PaPa – bo udowodnil ze jest nie jest wstanie bezpiecznie przetwazac informacji wymaganych do jego funkcjonowania. Konkurenci ticketmastera sa w troche lepszej sutuacji bo moga funkcjonowac z takimi hopkami – ale sam ticket master, za wyciek tak absurdalnej ilosci tak absurdalnie szczegolowych informacji (ktorych na dobra sprawe niepotrzebowal) powinien dostac takie pieronskie kary ze firma i osoby decyzyjne nigdy by sie spod nich nie wygrzebaly…

Sam sobie wymierz kare za gadanie glupot. Do kazdego zamka jest klucz ale Ty uwazasz, ze kara rozwiaze problem. Tak, na pewno.

@andy

> Sam sobie wymierz kare za gadanie glupot.

> Do kazdego zamka jest klucz ale Ty uwazasz, ze kara rozwiaze problem. Tak, na pewno.

Posilkujac sie twoja analogia to:

1. Ticketmaster nie mial nawet zamka – bo wogole nie powinien agregowac takich ilosci wrazliwych danych.

2. Sandander klucz mial, ale nie pilnowal, bo po co sie wysilac.

Natomiast, co powinno byc duzo prostrze do zrozumienia – w obydwu wypadkach nie doszlo do sugerowanego przez ciebie przelamania zamka, bo co niby zostalo zlamane?

Dane wyciekly bo obie firmy mialy bezpieczenstwo w d*, MAKSYMALIZOWALY ZYSKI, bo sprzet, oprogramowanie, pracownicy i ich czas kosztuja…

TL;DR: Zrodlem problemow (root cause) sa pieniadze i pieniadze (kary) sa ich rozwiazaniem. Zaniedbania ktore ten wyciek umozliwily obciely koszty czyli zwiekszyly zyski – naprawde myslisz, ze placzliwe “leave the billiondolar megacorps alone!” jest argumentem ktory moze skontrowac nastepujace realia: JESLI NARODY/SPOLECZENSTWA BEDA EFEKTYWNIE NAGRADZAC! FIRMY Z KTORYCH WYCIEKAJA DANE TO TE DANE NIGDY! NIE PRZESTANA WYCIEKAC!

Ps. Duze litery pod koniec sa z racji przekroczenia norm bezmyslnosci przez mojego kontrdyskursanta.

Niewiele zrozumiales z mojego prostego tekstu, bo wygladasz na osobe, ktora czyta zeby odpowiedziec a nie zrozumiec oraz lubi dyskutowac sama z soba. Nie mam nic przeciwko temu, ale beze mnie.

@WkurzonyBialyMis90210 Masz absolutna rację, że przyczyna problemu są pieniadze (zysk) i rozwiązaniem są pieniądze (kara), ale i pieniądze pozwalaja unikąć kary (łapówka/układy). Niestety, nie ma prostych recept na trudne problemy.

@AsinusInterPares

> przyczyna problemu są pieniadze (zysk) i rozwiązaniem są pieniądze (kara),

> ale i pieniądze pozwalaja unikąć kary (łapówka/układy).

> Niestety, nie ma prostych recept na trudne problemy.

Generalnie promowany tutaj koncept jest nastepujacy: “skoro istnieje mozliwosc unikniecia kary to ona sama nie ma sensu”.

Odpowiem, niby dlaczego? Poniewaz w jakis sposob jednoczesnie “moralnosc i sprawiedliwosc nie ma sensu” i “czysto oportunistyczna: skutecznosc tez”?

Przykro mi, ale nie wiem jak mozna by na to odpowiedziec w kultularny sposob, gdyz to jest patologiczny i pozbawiony wszelkiej wartosci “pomysl”, ktorego jedynym (potencjalnym! zaledwie) beneficjentem za moralnie zdege* imbe*… I to nawet jesli “jestes tylko poslancem” – istnieje limit odnosnie tego w jakim stopniu brak wiedzy i myslenia moze ograniczac czyjas odpowiedzialnosc, zwlaszcza ze naprawde rzadko w tym lancuszku domino ktore doprowadzily do takiego stanu rzeczy, nie znajdzie sie paru klockow wstawionych tam przez niemoralne decyzje.

@Andy

>> Sam sobie wymierz kare za gadanie glupot. Do kazdego zamka jest klucz

>> ale Ty uwazasz, ze kara rozwiaze problem. Tak, na pewno.

> Niewiele zrozumiales z mojego prostego tekstu, bo wygladasz na osobe,

> ktora czyta zeby odpowiedziec a nie zrozumiec oraz lubi dyskutowac

> sama z soba. Nie mam nic przeciwko temu, ale beze mnie.

Czego tu mozna nie zrozumiec? Bronisz winnych pozbawionym sensu belkotem atakujacym moze nie idealne ALE JEDYNE W SKUTECZNE ROZWIAZANIE PROBLEMU bo odnosisz z tego kozysci… Mialem napisac wiecej, ale konceptow takich jak kradzierz, przyczyna czy skutek bardziej uproscic sie nie da – gratuluje: osiagnales singularity deb*mu…

Wybacz, ze bedzie lekkie ad personam, ale jestes niedoksztalcony, co wnosze po popelnianiu bledow ortograficznych więc trudno traktowac powaznie to co piszesz. Nawet nie chce Ci siie sprawdzic tekstu przed wyslanienm, co juz kompletnie swiadczy o Twoim lekcewazacym podejsciu do adwersarza. Pa.

@andy

> Wybacz, ze bedzie lekkie ad personam, ale jestes niedoksztalcony,

> co wnosze po popelnianiu bledow ortograficznych więc trudno

> traktowac powaznie to co piszesz.

Wyksztalcony w sesie “Mgr. Pozytywnosci” czy temu podobne? Tragedia wspolczesnych elYt jest to, ze przestaly rozumiec prosta prawde: racje ma ten kto ma racje a nie gosciu z ladnejsza plakietka… Zreszta, argument jest smieszny z nastepujacych powodow:

– nie wskazales zadnych bledow…

– jest cos takiego jak autokorekta, z ktorej skozystac moze kazdy

– paradoksalnie tym co ogranicza/zniecheca do z niej kozystania jest spora wiedza, bo irytujacym jest kiedy N razy w kazdej wypowiedzi bot irytuje poprawiajac nieistniejace bledy – bo zostal zaprojektowany dla mas i ich relatywnie waskiego slownictwa i prostego jezyka (tylko jednego – chociaz to akurat ostatnimi czasy sie poprawia)

> Nawet nie chce Ci siie sprawdzic tekstu przed wyslanienm, co juz kompletnie

> swiadczy o Twoim lekcewazacym podejsciu do adwersarza. Pa.

Widzisz, jak sobie idziesz ulica, i ktos sobie belkocze do ciebie glupoty z rynsztoka, bo chce miec racje ale nie che mu sie ani wysilac a ego nie pozwala pogodzic z faktem ze jest bledzie, to bycie nieuprzejmym nie swiadczy o braku kultury. To tak jak bandyta wyskakujacy z krzakow i domagajacy sie zeby atakowany w obronie trzymal sie zasad *honorowego* pojedynku… chcesz kulturalnego dyskursu, to sam taki prowadz i nie cwaniakuj z “ladnym, pozornie uprzejmym jezykiem”. Jesli nazwe cie koprofagiem, na poczatku rozmowy ale pod koniec grzecznie napisze smacznego, to czy stalem sie bardziej kulturalny w jej trakcie?

Piszesz o kultuze, jawnie i od samego poczatku lekcewazac rozmowce, zalosne…

@andy

…

> Sam sobie wymierz kare za gadanie glupot. Do kazdego zamka jest klucz

> ale Ty uwazasz, ze kara rozwiaze problem. Tak, na pewno.

Patrz chociazby tutaj, oskarzenie o gadanie glupot (juz conajmniej niekulturalne) po ktorym nastepuje przyznanie sie z twojej strony do bycia deb* (bo tym de facto jest “argument” z kluczem) co zamienia pierwsza uwage efektywnie w ciezka obelge,..

Masz rację, anonimowości w praktyce nie ma, a źródłem problemu jest to, że takie w zasadzie już ogólnodostępne informacje o człowieku mogą być źródłem kłopotu. A rzeczywiście, nie powinny były być. Nie da się ochronić danych przed niepowołanym dostępem i nie da się ich ochronić przed nieuzasadnionym przechowywaniem. Kropka. Skoro się nie da, to może lepiej zacząć myśleć o tym, by to co nieuniknione nie było szkodliwe? Skoro wymyślamy biodegradowalne tworzywa, bo wiemy, że nie da się uniknąć tego, by śmieci nie trafiały tam gdzie nie powinny, to może i w wypadku danych warto zacząć kierować myślenie w tę stronę?

Kazdy sektor finansowy jest swietnie chroniony jedyne nieprawidlowosci jesli wystapia to kwestia wewnetrzna.

Po latach wciskania firmom wszystkiego cloud, pierzenia że postęp to CLOUD,

że brak cloud to zacofanie, Office 365 podpięty do chmury Microsoft, Apple podpięty do Iclouda, Android na stałe podłączony do Googla, backup w chmurze, dane w chmurze,

a sama chmura bezpieczna tak samo, jak jej najgłupszy i czasem najbardziej zaćpany pracownik operatora chmury?

Też mi odkrycie

Ciekawe jak to wygląda w Hiszpanii, jak wyciek jest z SNOWFLAKE, ale Santander jest przecież bankiem hiszpańskim i podlega GDPR (u nas to się zwie RODO).

Kto wtedy odpowiada za wyciek danych?

Krasnoludki?

Pozdro

Zastanawia mnie ta rekomendacja: Usunąć karty płatnicze wykorzystywane do zakupu biletów z serwisów, pod które zostały podpięte.

Jakie tu ryzyko występuje?

Szok. Nie wyobrażam sobie co będzie się działo kiedy zhackowana zostanie chmura jednego z największych dostawców jak Google albo Microsoft. Super tekst.

Ciekawy tekst… tylko ze komentarze rozwinely sie, jakze typowo, w strone odwiecznego :

pan nie wide kto ja jestem. Kolejny raz w Polsce kazdy chce miec racje.

Polaczki zamiast dopelnic nawzajem swoje info, to beda sie przekrzykiwac i obrazac…

tak was matrix wytresowal.

A ja skorzystalem z wielu tych komentarzy, cos dla siebie wyfiltrowalem.

Oczywiscie ze chmura jest zawodna, wszyscy znamy to okreslenie :

everything is hackable…

A szok to bedzie za kilka lat, jak przyjdzie “sygnal” od Slonca i spali wszystkie procesory i elektronike.

Odechce sie wam smart swiata, a ta

> Ciekawy tekst… tylko ze komentarze rozwinely sie, jakze typowo, w strone odwiecznego :

> pan nie wide kto ja jestem. Kolejny raz w Polsce kazdy chce miec racje.

To ze istnieje roznica w opini nie znaczy ze zadna z stron nie ma racji, zeby bylo smieszniej osoba majaca racje w jednym punkcie (inaczej niz sugeruje rachunek prawdopodobienstwa…) ma wieksza szansy bycia dobrze poinformowanym w pozostalych.

> Polaczki zamiast dopelnic nawzajem swoje info, to beda sie przekrzykiwac i obrazac…

> tak was matrix wytresowal.

Przekazywac co? Niektorzy dodaja do wartosci dyskusji niektorzy z niej ujmuja, ty do tych pierwszych niestety nienalezysz.

> A ja skorzystalem z wielu tych komentarzy, cos dla siebie wyfiltrowalem.

> Oczywiscie ze chmura jest zawodna, wszyscy znamy to okreslenie :

>

> everything is hackable…

A czemy by nie: everything is f*kable? bezmyslny argument, do kazdego domu mozna sie wlamac wiec bezpieczne dzwi i pozamykane okna nie maja sensu? siano w glowie normalnie…

> A szok to bedzie za kilka lat, jak przyjdzie “sygnal” od Slonca

> i spali wszystkie procesory i elektronike.

EMP, przyjdzie i spali (statystycznie nie jest to nawet takie zadkie co potwierdza incydent z telegrafami) – co gorsza sa sposoby zeby sprzet zabezpieczac na etapie projektu/produkcji.

Kto sie zabezpiecza ten sie zabezpiecza, elity tak sie bija o ta technologiczna dominacje i bedzie smieszne jak sie na tym przejada.

> Odechce sie wam smart swiata, a ta

SMART jak i AI wpychaja na sile glodnie producenci, dlatego ze uzadzenie smart zostaje w efektywnie w ich posiadaniu po zakupie i moga to ze uzytkownik go potrzebuje wykorzystywac do sciagania dodatkowej kasy albo w przypadku AI sami moga grzebac swoimi lepkimi lapskami po twoich kieszeniach i jak znajda cos co sie im podoba na beszczelnego po prostu to wziasc…

a takie rzeczy dzieja sie nagle…

PS Nie musita wierzyc.

Zobaczyta sami. A na razie bawcie sie nadal…

I nie, nie jestem preppersem ani plaskoziemcem.

Pozdr dla kumatych.