4/8/2017

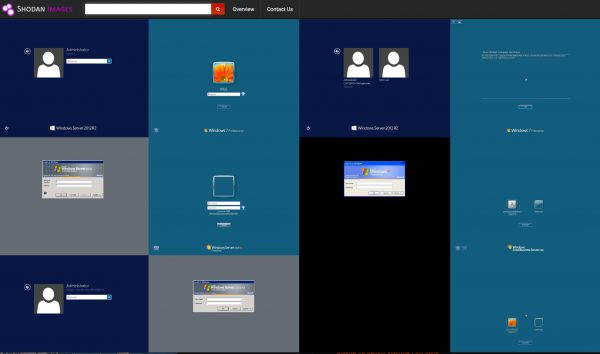

Kilka dni temu odezwał się do nas jeden z czytelników pracujący w firmie obsługującej wiele polskich spółek pod kątem IT. Czytelnik ten zaobserwował, że ktoś próbuje się masowo logować na usługi RDP w zarządzanych przez niego firmach. Co ciekawe, usługi RDP są w tych firmach wystawione na innym niż standardowy porcie i — co więcej — w różnych firmach są to różne porty. Ktoś więc musi skanować sieci firm typowo pod kątem usługi RDP.

Oddajmy głos Czytelnikowi:

Od kilku dni zauważyłem wzmożony ruch sieciowy i próby wbicia się w system przez RDP.

Windowsy przeróżne od 2003 do 2016 i wersję desktopowe również.

(…)

Raczej nie jest to testowanie nas bo sprawdziłem kilka firm którymi zajmuje się poza firmą i jest to samo

Również rozmawiałem ze znajomymi i mają te same problemy co my.

(…)

Problem najmocniej widać w firmach w Łodzi, ale o wiele mniejszym stopniu i natężeniu jest także widoczny w firmach poza Łodzią (może z 1% tego co na serwerach w Łodzi i ogranicza się tylko do łamania hasła na ADMIN i ADMINISTRATOR)

Czytelnik od początku przesyłał nam listę kont, na które ktoś próbuje się logować. Dziś podesłał najświeższy jej wariant, który — co ciekawe — od wczoraj wzbogacił się o typowo polskie nazwy kont. Albo atakujący zaczął się bardziej starać, albo udało mu się dostać na którąś ze stacji i z niej pobrał dane, którymi wzbogacił swój słownik.

Poniżej podajemy tylko te polskobrzmiace nazwy kont, a pełną listę ze względu na przejrzystość, publikujemy tutaj.

BIURO

COMARCH

DANIEL

DAREK

DAREK-KOMPUTER

DARIUSZ

DAWID

EWA

EWELINA

JACEK

JAN

JA

JOANNA

KADRY

KAMSOFT

KANCELARIA

KAREN

KAROLINA

KASA

KIEROWNIK

KSIEGOWA

MAGAZYN

MAGDA

MAGDALENA

PRZEMAS

PRZEMEK

SEKRETARIAT

SKLEP

SYMFONIA

TECHNICZNY

UZYTKOWNIK

ZDALNY

Co się dzieje, kiedy komuś uda się zalogować? Dane na komputerze są szyfrowane i pojawia się prośba o opłacenie okupu.

Rekomendacje

Rekomendujemy, aby na wszystkich komputerach podpiętych bezpośrednio do internetu lub takich do których na routerze tunelowane są połączenia do usługi RDP ustawić odpowiednio silne hasła, a tam gdzie usługa nie jest niezbędna, wyłączyć ją.

Warto również przeskanować z zewnątrz swoją klasę adresową na pełnym zakresie portów w poszukiwaniu usług RDP. Jeśli centralne zarządzanie stacjami u Was kuleje, jest szansa, że bez Waszej wiedzy, któryś z Windowsów postanowił rozgłaszać dostęp po RDP.

Ponieważ ataki dotyczą RDP na różnych portach, przenosiny usług na inne porty nie mają większego sensu — za to wykrywanie port-scanów tak. Musi ono poprzedzać atak.

I na koniec najbardziej standardowa rada. Sprawdźcie, czy na pewno wszystkie kluczowe stacje robocze są backupowane tak często, jak powinny być i czy faktycznie da się je z backupów odtworzyć. Bo ludzi dzielimy na 3 grupy — tych co robią backupy, tych co będą robić i tych którym się wydaje, że robią…

Gdybyście potrzebowali praktycznej, sprawdzonej w kilkunastoletnim boju, wiedzy jak zarządzać środowiskami Windowsowymi nie ponosząc zbędnych kosztów na oprogramowanie firm trzecich (bo naprawdę nie zawsze jest to potrzebne) to zapraszamy na nasze szkolenie z Bezpieczeństwa Windows. Pokazujemy tam, jak za pomocą wbudowanych w AD i Windowsa mechanizmów chronić firmową sieć przed najpopularniejszymi obecnie atakami i jak konfigurować stacje robocze, aby użytkownicy nie zaszkodzili sobie i firmie. Najbliższy termin szkolenia to 21-22 września w Krakowie, a potem 9-10 października we Wrocławiu.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Serio? Artykuł trochę na siłę, zaraz napiszecie, że ktoś skanuje masowo pod kątem usługi SSH i próbuje sie logować ;) odkąd pamiętam SSH i RDP non stop było, jest i będzie skanowane i bruteforce’owane.

RDP wystawiony na publicznym IP?

Czy ktoś zwariował?

O VPN biedni “specjaliści do IT” nie słyszeli?

Bez względu na to, czy się używa Ipsec, OpenVPN czy OpenSSH, wszędzie można używać kluczy X509 lub PKCS#12, tworząc w ten sposób co najmniej 2 składnikowe uwierzytelnienie, np tunel uwierzytelniany kluczem X509 i usługa schowana w tunelu na hasło.

“Specjaliści od IT” którzy bezpośrednio do netu wystawiają usługi takie jak RDP, nadają się na konserwy dla psów, a nie do IT.

Pozdro

Niestety, tak się często robi, gdy np. prezes jakiejś firmy nie może się wbić do firmy będąc np. w Chinach. Co, prezesowi odmówisz żaląc się, że to nieprofesjonalne? Zejdź z teorii do praktyki.

@Kenjiro

Panie Prezesie,

Zwracam uwagę, że umożliwienie zdalnego dostępu do komputera firmowego w sposób, o którym Pan mówił, jest wygodne, ale stwarza duże zagrożenie włamaniem z wszelkimi możliwymi tego konsekwencjami, w tym wykradzeniem i/lub zaszyfrowaniem firmowych danych. Proponuję zastosowanie sposobu nieco bardziej uciążliwego, ale znacznie bezpieczniejszego – tzw. VPN. Polega on na uprzednim zestawieniu szyfrowanego połączenia, chronionego odrębnym hasłem. W tym rozwiązaniu najpierw loguje się Pan do VPN, a następnie do swojego komputera firmowego. Dla Pana jest to kilka kliknięć i jedno więcej hasło, a dla systemu firmowego – znaczące podniesienie poziomu bezpieczeństwa i uniknięcie wielu zagrożeń, zgodnie z powszechnie przyjętymi standardami technologicznymi.

Profesjonalnie będzie nie żalić się, tylko rzeczowo przedstawić swoje zdanie. Prezes płaci i decyduje. Ty wiesz, że przestawiłeś możliwe konsekwencje różnych decyzji, a w razie czego masz podkładkę.

@kaper

Panie kaper,

Proszę wykonać moje polecenie służbowe, gdyż zostanie Pan zwolniony w trybie natychmiastowym.

Prezes

I tyle pokozaczyłeś.

@kaper pochwal się ilu prezesom proponowałeś swoje mądrości? Dla przypomnienia, to za używanie VPN-ów i Tor-a w Rosji można trafić do pierdla. A i przypomnij mi od kiedy to w Chinach można używać VPN?

W Chinach VPN jest zabroniony.

Kenjiro:

Wystarczy “lekko” postraszyc prezesa :)

Szanowny Panie!

W zwiazku z nasza rozmowa telefoniczna z dnia 6.8. br pragnał byl Szanownego Pana poinformować, iż zaproponowane przez Pana rozwiązanie może doprowadzić nie tylko do kompromitacji (wycieku) danych naszej firmy, ale także do utraty tych że danych. Co wiązało by się z realnymi stratami finansowymi.

W załączeniu przesyłam instrukcje opisującą “krok po kroku” zakres czynności umożliwjajacych znacznie bezpieczniejsze skorzsytaanie z usługi.

Z poważaniem

Hilary Skrzydło

Specjalista Bezpieczeństwa IT

Agencja Słodka Dziurka

:-)

Trzeba zachować równowagę między bezpieczeństwom a wygodą użytkowania.

Kiedy dzwoni do Ciebie handlowiec z internetem w komórce i ma problemy z prostym zalogowaniem się do RDP, bo przerywa mu zasięg gdzieś w Pipidowie i zna zaledwie podstawy OS, jak mu wytłumaczysz proces logowania przez VPN…

Niby jedno klikniecie, a już problemy. O polityce haseł już nie wspomnę, bo szkoda gadać (czasem trzeba podać przez telefon).

Trzeba popracować trochę w firmach, żeby poznać realia.

Rządzić to można w swojej firmie, ewentualnie jako zew. firma, gdzie ma się więcej do powiedzenia i bierze za to odpowiedzialność.

W chwili, kiedy dostajesz polecenie wykonania danego zadania (po przedstawieniu swoich obiekcji), jesteś zwolniony z odpowiedzialności.

> proces logowania przez VPN

W Windowsie jest maksymalnie uproszczony. Trzy kliknięcia: ikona sieci -> wybrany VPN -> połącz. Zakładając, że tunel zestawiony po SSTP albo chociaż L2TP/IPSec.

“W zwiazku z nasza rozmowa telefoniczna z dnia 6.8. br pragnał byl Szanownego Pana poinformować, iż zaproponowane przez Pana rozwiązanie może doprowadzić nie tylko do kompromitacji (wycieku) danych naszej firmy, ale także do utraty tych że danych. Co wiązało by się z realnymi stratami finansowymi.”

Póki co, to nie jest nasza firma, a moja i ja ustalam warunki.

Proszę nie podważać mojego autorytetu, na Pana miejsce mamy 10. innych informatyków za minimalna krajową.

Pozdrawiam,

Prezes Firmy, w której pracujesz :-)

@Lukasz032

No ale jeśli ten Windowsowy VPN jest zabezpieczony osobnym hasłem, to użytkownik musi je wpisać i musi wiedzieć, że musi je wpisać.

Oczywiście można zrobić VPN bez hasła, można zrobić automatyczne wpisywanie haseł i w ogóle automatyzcne nawiązywanie połączenia… można na różne sposoby ułatwić albo utrudnić życie (i dobry administrator powinien umieć te sposoby wdrożyć).

Wszystko jest kwestią analizy ryzyka i ustalenia odpowiedniej równowagi między wygodą a bezpieczeństwem. Takie ustalenia powinny być dokonywane wspólnie z biznesem (w tym wątku uosabianym przez prezesa). Rolą IT jest zapewnienie eksperckiego wsparcia w podjęciu decyzji przez biznes a następnie wykonanie tej decyzji. Na pewno administrator nie powinien narzucać prezesowi swojego zdania, ani w inny sposób prowokować sytuacji, w której miałby ustępować pod groźbą natychmiastowego zakończenia współpracy.

10 informatyków za minimalną krajową ? w obecnych czasach ? chyba jak sobie z ukrainy przywiezie :P

“Kuba: 10 informatyków za minimalną krajową ? w obecnych czasach ? chyba jak sobie z ukrainy przywiezie :P”

Ty sobie żartujesz? Praca nie kończy się na stolicy, uwierz mi, są miasteczka, gdzie płaca minimalna jest standardem. Nie bez powodu ludzie emigrują do większych miast czy za granicę.

@Kuba za najniższą to ukraincy bez wykształcenia na produkcji nie chcą pracować. Takie mamy stawki europejskie ze proponując 14zl Ukraińcowi ten odpowiada ze woli u siebie pracować za mniej ale życie tańsze.

Nie mieszkam w Warszawie , akurat pod Łodzią . Szukamy właśnie jakiegoś informatyka i nie możemy znaleźć ;/ Hmm jeżeli w miasteczkach jest tak że praca minimalna dla informatyka to norma to może jednak warto pomyśleć nad dojazdami bo pewnie można by dostać 2-3 razy tyle , u nas na produkcji zarabia się koło 2k

Panie Kubo, a czy nie wspomniałem o tym, że można wyjechać?

Oczywiście, że można. Można też wyemigrować do UK, ale to nie oznacza, że problemu nie ma.

Ucieczka to chyba najprostsze akurat rozwiązanie, jeśli ktoś jest singlem lub jeszcze młody.

Zresztą, pisząc o min. krajowej nie zakładałem, że kolega któremu odpowiadam tyle zarabia.

Wziąłem poprawkę na miejscowość, w której aktualnie mieszkam i wiem jakie są tutaj zarobki, więc nie wiem z czym ma Pan problem.

Panie Markac nie mam żadnego problemu , źle mnie Pan zrozumiał . Bardziej byłem ździwiony , że przy obecnym stanie rynku pracy – przynajmniej w mojej okolicy – są rejony naszego pięknego kraju gdzie informatykowi trudno o prace ,musi godzić się na najniższą krajową i bać się o swoją pracę. Jeżeli mój szef powiedział by mi takie zdanie jak Pan zacytował to pewnie odpowiedział bym mu żeby w takim razie mnie zwolnił. I to nawet nie chodzi o kwestie techniczne. Uważam że to normalne że nie zgadzamy się z szefem , szczególnie w tematach którymi się zajmujemy w firmie i naszym obowiązkiem jest poinformować go że robi głupotę. Szef oczywiście ma prawo powiedzieć – jasne rozumiem , ale i tak proszę zrobić tak jak mówiłem – i sprawa jest jest jasna i klarowna . Odpowiedź taka jak Pan przytoczył znaczy że chyba jednak ma problemy z autorytetem w firmie i może nie warto dla kogoś takiego pracować . Wiem że napisał Pan o wyjazdach i po prostu z tą opinią się zgodziłem, warto rozważyć też pracę zdalną – szczególnie jeżeli ktoś się para administracją czy programowaniem

Jak można wystawić RDPa do internetu bez VPNa?

Nawet mi nie jest żal takich co wystawiają RDP na świat.

Płacić potem za te dane powinni Ci, którzy wydali decyzję o takiej konfiguracji.

nigdy nie byłem na tyle odważny, żeby RDP wystawiać na świat.

Od jakiegoś czasu do jednej z firm w Warszawie, które obsługuje też walą na RDP na serwer. Nazwy kont, poza admin/administrator to:

SERVER

RECEPTION

BITCOIN

BTC

MANAGER

LOCAL

ACCOUNTS

SYMATEC (tak, z literówką)

WALLET

OFFICE

ORCAINVENTORY

JZCKADMIN$

ACCOUNT

SKLAD

DUQUESNE

ROYALJADEHOLIDA

TOUCHBISTRO

i wiele innych (to tylko z dzisiaj).

Też to miałem w maju br (Win2008Srv, rożne porty rdp), skanowano m.in takich użytkowników:

Marek, User, Administrador, Administrator, Stacja

Completed, Command, hotel, inspector, RECEPCJA, IT

BACKUP, EXCHANGE, REMOTO, FABRYKA, FACTORY

TRAINEE, PATRYK, BARTEK, SZYMON, TECHNICZNY, STAZYSTA

PERSONEL, YTKOWNIK ,STUDENT, NAUCZYCIEL

Z tym, że najwięcej prób było dla Administrator i Administrador.

Często padają pytania “Jak można wystawić RDPa do internetu bez VPNa?” a więc odpowiadam:

Opcja 1: Przychodzi prezes i mówi: Jutro lecę na wakacje – chce mieć dostęp – tylko bez żadnych udziwnień.

Opcja 2: “Weź to włącz terz bo przyszła pani co faktury sprawdza”.

W firmie mamy laptopy, które po podłączeniu do nie-korporacyjnego WiFi jednym kliknięciem aktywują VPN. Prezes ma taki sam :)

Ostatnio miałem telefon od pewnej dużej firmy wdrażającej oprogramowanie ERP / księgowe dla klienta, którego obsługuję doraźnie.

Specjalista z ów firmy, poprosił mnie bym skonfigurował na routerze DDNS i wystawił IP komputera w księgowości dla RDP w necie.

Jak wspomniałem klientowi o tym, że to nie jest dobry pomysł i istnieje coś takiego jak VPN, usłyszałem, że to drogie i skomplikowane a poza tym wiodąca firma z sektora IT chyba wie co robi.

Ciekawi mnie czy to dlatego, że zarabiają na kontrakcie dziesiątki czy setki tysięcy olewają tematy nie związane bezpośrednio ze zleceniem? Czasem aż przeleci przez myśl, a niech mu tam zaora to się nauczy… ;P

Olewają bezpieczeństwo i co? I nic. Jakimś cudem nie jeździsz do hipermarketu Tirem, ani dostawczakiem. Ich wola. Wolą pojechać na wakacje niż marnować kasę na bezpieczeństwo.

Do jakiej kwoty masz wykupione OC jako informatyk?

Bez problemu da się zestawić VPN-a na dynamicznym IP. Chwilę temu miałem wdrożenie, gdzie publiczny IP jest dynamiczny, a w sieci siedzi sobie intelowska wersja VNC na każdej stacji i dało się założyć tam DDNS przez Cloudflare i SSTP nawet bez dodatkowych urządzeń – wystarczył router :)

A skąd wiadomo że to serwery w Łodzi? Jak by mi skanowali serwer w Pcimiu Dolnym to by było że skanują Pcim Dolny? Może konkretniej, provider, klasy ip?

U mnie zaczęło się to końcówką maja i trwało do połowy czerwca. Czyste RDP wystawione do sieci bo tak “trzeba” [nb wszystkim mądrym komentującym wyżej polecam wdrożyć VPN w momencie gdy “informatycy” w oddziałach mają problem ze zmianą adresu IP serwera centrali w konfiguracji RDP na końcówkach, naprawdę powodzenia i też mi Was nie będzie żal] … ale wracając do meritum, jako że część końcówek to zmienne IP pomógł RDP defender z ustawieniem tolerancji 1 błędu na 3h. Pomęczyli się przez różne proxy i poszli dalej.

RDP Defender: proszę o pomoc w usunięciu błędu: “Windows Logon Audit is NOT enabled”.

W jednym punkcie mam pseudo-serwerek na Win7 Pro, którego chciałbym zabezpieczyć tym narzędziem. Włączyłem przez gpedit polityki związane z audytem logowań, które znalazłem w internecie przy wpisaniu hasła “windows logon audit”, ale nadal mam ten komunikat.

Ściągnąłem te cudo, ale po dodaniu 4 blokowanych adresów przestał działać. W takim sensie, że nie blokuje kolejnych. W związku z tym jest bezużyteczny jak dla mnie.

Nie macie pojęcia jak to się robi. Byłem w firmie, w której do serwera za ścianą łączyli się z RDP po zewnętrznym adresie IP.

Trzeba mieć fantazję ;)

Mały offtop. @Niebezpiecznik, nie działa wam stopka: 2009- echo date(“Y”);

Tak ma być :)

Widac ze nowy ;)

ano

Jeden z naszych klientów znalazł wczoraj większość danych zaszyfrowanych, łącznie z dyskami na hyoperV hoście i backupem w DPM, włam przez RDP, użytkownik użyty – Sophos.

Podeślesz nam screena z komunikatu o szyfrowaniu/okupie?

Jestem ciekawy czy w tym konkretnym przypadku atakowało nemezis, jeśli tak to czy tylko szyfrowali czy jednak kopiowali co ciekawsze pliki, bo ten drugi wariant wydaje się byc chyba bardziej przerażajacy. Analizowalem przypadki, w których firmy ten sam login i haslo wykorzystywaly np. na serwerach NAS do kopii. Szyfrowali ukryte foldery, w domenie musieli logować się z prefiksem do serwera NAS, który nie jest w domenie. Zajmuje im to minuty, czasami kilka godzin. Dostają się do profili użytkowników Windows z hasłami… spróbujcie sami to zrobić w takim czasie.Jedno czego nie obeszli to foldery z atrybutem Read Only – te u klienta ocalały.

Zakładając, że usługi RDP muszą być wystawione na zewnątrz, co sądzicie o:

1. zezwolenie na połączenia tylko z wybranych adresów ip (bezpieczeństwo takiego rozwiązania)

2. zakładając bardzo silne niesłownikowe hasła – czy jestem bezpieczny (poza możliwością DDNS – usługi nie są krytyczne)

No właśnie

co z ustawieniem łączenia się przez RDP’a tylko dla wybranych adresów ip ?

U mnie doszły jeszcze:

MACIEK

PULA

NIKOLA

MICHAL

Administrateur (inny atak ?)

TARKUS

OSIRIS

П»ЇMAG ( inny atak ?)

BOSS

PETROL

GOLF…i wiele innych – to tak sprzed chwili

próby co (kilkanaście do 30 sek) do tego z różnych adresów IP…

U mnie zamiast normalnych adrsów IP co jaki czas mam takie:

Failed logon attempt from fe80::39e1:16d1:e955:f3b3

tego RDP Defender nie blokuję

To też są normalne adresy, tyle że IPv6, a do tego lokalne – więc wygląda na atak z wewnątrz :)

Siema!

Skoro wystawianie usług typu RDP czy SSH musi koniecznie być wystawione po routowalnym IP, to zabezpieczajcie to chociaż KNOCK-iem. Pukać na różne porty z Chin chyba można? Prezesowi zrobić skrót na pulpicie do skryptu który najpierw zapuka a potem się połączy z serwerem jak mu się otworzy port. Proste? Proste!

Jeszcze jedno – jeśli chodzi o to prezesowe polecenie: “masz to zrobić bo jak nie…”. Na takie rzeczy pomaga wdrożenie “polityki bezpieczeństwa”, nawet nie musi być to żadne ISO27001 tylko wewnętrzne procedury, które klepnie Zarząd. Potem można prezesowi powiedzieć że to naruszenie procedur które sam podpisał i niech się j… U nas prezesi nawet porty USB mają poblokowane :)

ojej, to jakaś nowość? mi na ssh nabija jakieś 5000 prób dziennie..

Ja tam nie rozumiem takiego gadania że prezes kazał… Jak raz ulegnę to mi na głowę wejdą, każdy pracownik czegoś chce:/ Jasno i precyzyjnie mówię czym grozi zrobienie tego i tego i nie ma takiej możliwości, inaczej mówiąc odmawiam wykonania polecenia służbowego, “jeżeli Pan nie rozumie dlaczego to proszę mnie zwolnić i tyle. Wolę być zwolniony niż odpowiadać za tragedię na którą sam pozwoliłem”. Miałem taką sytuację i nie dość że mnie nie zwolniono to mam poczucie że zyskałem więcej szacunku.

Wstyd przyznać ale miałem wystawiony tylko RDP na domowym komputerze z WIN 10. Wyłączyłem przekierowanie. Ale to nie zmienia faktu, że cały czas kilka razy dziennie obserwuję próby wbicia się po ssh na mój router mimo, że mam skonfigurowane na innym porcie niż 22

Bo skonfigurowanie go na innym porcie nic nie daje. Nmapem przeskanujesz porty w poszukiwaniu konkretnej usługi używając przełącznika -sV i ją znajdzie. Wystarczy to oskryptować i już. To nie jest żadne zabezpieczenie.

Warto wspomnieć, że VPN nie jest jedynym rozwiązaniem: Windows Server ma wbudowany gateway, który pozwala puszczać RDP po HTTPS.

Ale pierdolicie. Wszyscy wielcy hakerzy, zwłaszcza ten od listów prezesa. Nie można bez VPN i tyle, co to za negocjacje w ogóle?!

RDP jest jak najbardziej bezpieczne tylko trzeba używać z głową a ataki bruteforce wcale nie sa takie proste. Ja mam prosty router ubiquiti który nie pozwala sie pingować i skanować portów, RDP wystawione na zewnątrz i sam nie raz próbowałem tych linuxowych narzędzi do łamania haseł, ściągałem słowniki i gowno to dało. Najsłabszym ogniwem jest zawsze człowiek. Jak w szpitalu w Kole.

u mnie bez pardonu próbują logować się tak: администратор.

Od kilku tygodni bruceforce na minutę z 5 prób logowania. Na innym serwerze próbują z IP holenderskich. Ciekawe, bo tego samego dnia próbują na 2 serwery naraz o podobnej porze jakby celowy atak.