23/2/2022

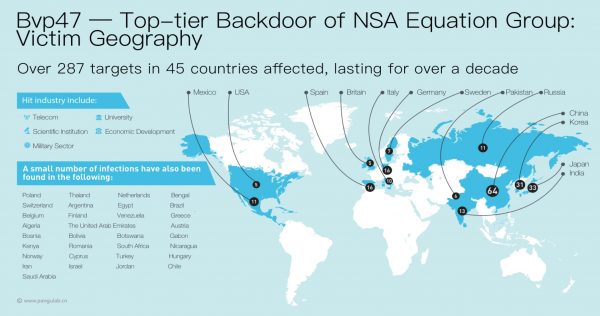

Zazwyczaj w internecie natknąć się można na raporty amerykańskich badaczy, którzy opisują chińskich hackerów. Dziś będzie inaczej :-) Grupa Chińskich badaczy bezpieczeństwa z Pangu Lab własnie opublikowała analizę amerykańskiego backdoora przypisywanego NSA (The Equation Group). Określili go mianem najwyższej klasy narzędzia APT, nadali kryptonim Bvp47 i wskazali że od 10 lat NSA infekuje nim systemy w różnych krajach. Także w Polsce…

Bvp47 i operacja Telescreen

Bvp47 po raz pierwszy został odkryty w 2013 roku na systemach bliżej nienazwanej chińskiej organizacji. Jego analiza nie mogła zostać zakończona, dlatego że brakowało klucza prywatnego. 3 lata później, ten klucz Chińczycy znaleźli analizując wykradzione narzędzia NSA, które opublikowała tajemnicza grupa The Shadow Brokers. Dodatkowo, pewne informacje na temat Bvp47 badacze wyciągnęli też z dokumentów, które ujawnił Edward Snowden. To wszystko pozwoliło im dojść do wniosku, że NSA wykorzystywało Bvp47 jako backdoora dla serwerów Linuksowych, ale także na JunOS czy Solarisa od ponad 10 lat.

Ponieważ ten backoor dawał “wgląd” w sieci wielu celów i służył do zdalnego monitorowania, Chińczycy operacje z jego udziałem nazwali mianem “Telescreen” (od powieści Gorge’a Orwella).

Możliwości backdoora

Nota bene, sam opis wykrycia Bvp47 czyta się jak dobrą powieść, więc polecamy pełną lekturę tego PDF-a (wprost z chińskich serwerów ;) PDF ma 54 strony i masę szczegółów technicznych, więc poniżej małe TL;DR: w punktach:

- MD5 implantu to 58b6696496450f254b1423ea018716dc

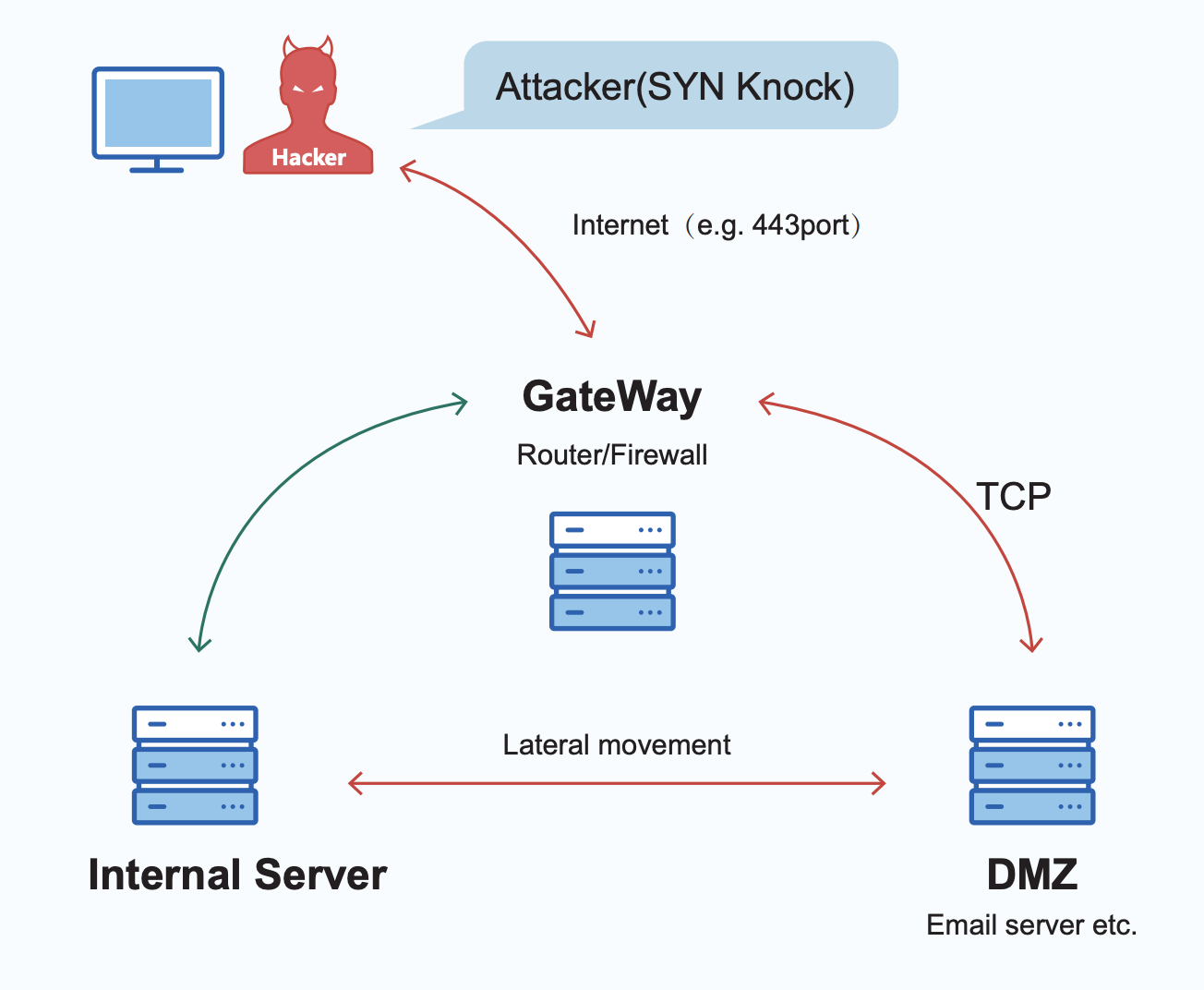

- Schemat komunikacji:

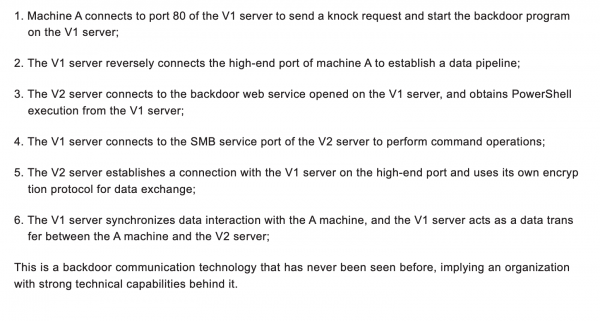

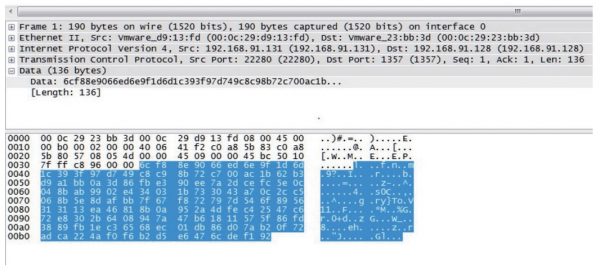

- Bvp47 wstrzykuje się w pierwszy pakiet SYN, wykorzystując to, że wiele narzędzi do wykrywania ataków nie poddaje TCP Handshake inspekcji.

- Implant ma możliwość rozbudowy. Jego funkcje i możliwości opisują kryptonimy STOICSURGEON i SECONDDATE oraz Incision i Dewdrop w dokumentach ujawnionych przez The Shadow Brokers.

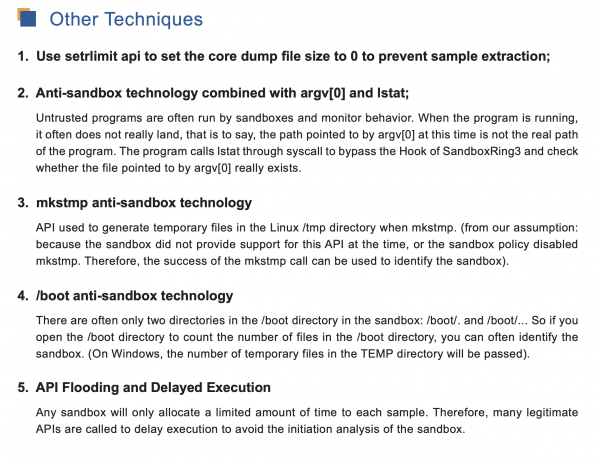

- Implant stosuje mocną obfuskacje kodu i korzysta z BPF (Berkeley Packet Filter), a do ukrytej komunikacji (która też jest szyfrowana):

BPF can provide a set of prescribed languages for ordinary process in user layer to filter the specified data

packets. Bvp47 directly uses this feature of BPF as an advanced technique at the Linux kernel level in the covert channel to avoid direct kernel network protocol stack hooks from being detected by researchers.

The specific BPF usage are as follows. Only SYN packets (including UDP packets) that meet the rules will

be sent to the next step for encryption and decryption - Oraz kilka innych technik:

Ofiary w Polsce

Analizując dane pochodzące z wycieku The Shadow Brokers, w tym klucze i pliki zostawione w katalogach z Bvp47, badacze byli w stanie wskazać wiele serwerów, po których buszował. Poniżej podajemy tylko polskie hosty, których nazwy od dawna są upublicznione. Ale póki co nie było o tym głośniejszej dyskusji, bo i nie za bardzo wiedziano, czego te pliki dotyczą.

theta.uoks.uj.edu.pl

rabbit.uj.edu.pl

okapi.ict.pwr.wroc.pl

ids2.int.ids.pl

Jak widać, są to sieci akademickie oraz IDS (kto pamięta lata Internetu Dla Szkół? :). Ale wielce prawdopodobne, że ofiar było wiele więcej. I że to narzędzie, być może już w lekko zmienionej formie, dalej jest przez NSA stosowane. Niestety, raport nie informuje o tym jak implanty są osadzane (z jakich podatności korzsytają atakujący).

Ta historia to także ciekawy dowód na to, jak wycieki (tu: od Snowdena i od Shadow Brokers) pomogły chińskim badaczom w lepszym zrozumieniu incydentów, które obserwowali. Pangulabs pochwaliło się tym co ustalili dopiero teraz. Pytanie ile innych grup badaczy ma ciekawe obserwacje dotyczące narzędzi NSA, ale z tego czy innego powodu publicznie się nimi nie chwali…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“Niesamowici są ci murzyni…”

“I to nie jest nasze ostatnie słowo!”

Jak byłem młody, to też byłem murzynem i tak robiłem…

Artykuł sugeruje, że ids.pl to IDS (rozumiem, że w domyśle Intrusion Detection System).

No nie do końca. To jest domena zarządzana przez Netię po przejęciu pozostałości po Internet Data Systems, która to dawno temu obsługiwała projekt Internet Dla Szkół.

Na tej domenie latał serwer poczty.

Bpf? Bpf nie ogranicza sie juz do maszyn linuxowych.

Niebezpieczniku zaraz będzie info, że rosyjscy badacze wykryli backdoora w Polsce?

Czy lepszy jest backdoor z USA czy backdoor od komunistycznego okupanta Republiki Chińskiej? Pytanie dokąd lepiej by nasze dane miały trafiać, to pytanie podobne do tego gdzie wolałbyś żyć: w USA czy w PRC?

Odpowiedz: zaden.

A znasz przypadek, by Chiny swoje prawo stosowały eksterytorialnie i porywały obywateli państw trzecich na terytorium państw drugich? Bo USA tak robią. Dlatego chińskie backdoory przeszkadzają mi milion razy mniej niż amerykańskie…

Odnośnie schematu komunikacji – czym jest “V1 Server”?

Ze schematu można się tylko można się domyślać

Ten soft używany jest od początku III WOJNY ŚWIATOWEJ. Czyli od listopada 2012. Pierwsza jego nazwa to “BAD BIOS”.. W Polsce użyty przeciwko spółkomEEPAR z Kowar. Nie jest dziełem NSA tylko NAZISTÓW z BND i prywatnej wywiadownia KROLL z Reutlingen (dawniej HP DATA CENTER. Z firm EPAR żyje jeszcze tylko kilka osób, Inżynierów zamordowano, Lucjana otruto Tojadem,Krzysztofa naszpikowane arszenikiem, Mirek dostał kule że sztucera w plecy/serce, dwóch znaleziono powieszonych a PrzemysławaŁągiewkę wrobiono w przestępstwo i gdzieś w więzieniu jest…rodziny już nie ma więc nikt z przyjaciół nie ma szans dowiedzieć się o co chodzi i gdzie on jest.W PILSCE Trwa wojna z Niemcami, Dolny Śląsk to pole bitwy, otrucia, samobójstwa… nawet Duda się oseat gdy mu oponę przestrzelili na A4. Byłe województwo jeleniogórskie nie ma nawet internetu…tylko fejkową atrapę. UZIZETO to zinfiltrowany i przejęty przez BND oddział.

Moim zdaniem jest to fakenews. Chińczycy próbują popsuć relacje teraz Amerykańsko-Polskie, które i tak są już grubo nadwyrężone. Dziwne w przeddzień inwazji na Ukrainę , gdzie ich Ruski kolega strzela do cywili – akurat się Chińczykom udało. No popatrz popatrz.

Ktoś widzę przedawkował medykamenty.

Dobrze, że nasz ukraiński kolega do cywili nie strzela… (To było szyderstwo). A lista backdoorów np. w Cisco (w przeciwieństwie do Huawei, którym USA i Polska straszą dzieci) jest długa jak papier toaletowy, więc nie ma szans, by to był przypadek a nie świadome działanie USA na podstawie ustawy z 1997 znoszącej zakaz eksporty technologii kryptograficznych z kluczem > 56-bitów, ale z wymogiem “możliwości odzyskania dostępu do danych, gdyby użytkownik zgubił klucz lub hasło” jak eufemistycznie backdoora nazwał ustawodawca… Co do “wektora wejścia”, którego Chińczycy nie ujawnili (bo pewnie sami używają), to obstawiam Intel Management Engine, który jest przymusowo każdemu (za wyj. amerykańskiego rządu. Wymogi przetargowe agencji USA mają mobo bez IME, ale takich mobo Intel nikomu innemu nie chce sprzedawać) wciskany bez możliwości wyłączenia…