31/8/2023

Pobieranie “lżejszej” lub “ulepszonej” wersji znanego komunikatora może się skończyć oddaniem swoich danym przestępcom, nawet jeśli pobierasz aplikację z oficjalnego sklepu. Wyraźnie pokazuje to kampania szpiegowskiego kodu BadBazaar, który uderzył także w Polaków.

Dwie interesujące kampanie wymierzone w użytkowników Androida namierzyła firma ESET. Polegały one na rozprowadzaniu kodu szpiegującego BadBazaar, który został dołączony do dwóch złośliwych aplikacji jakimi były:

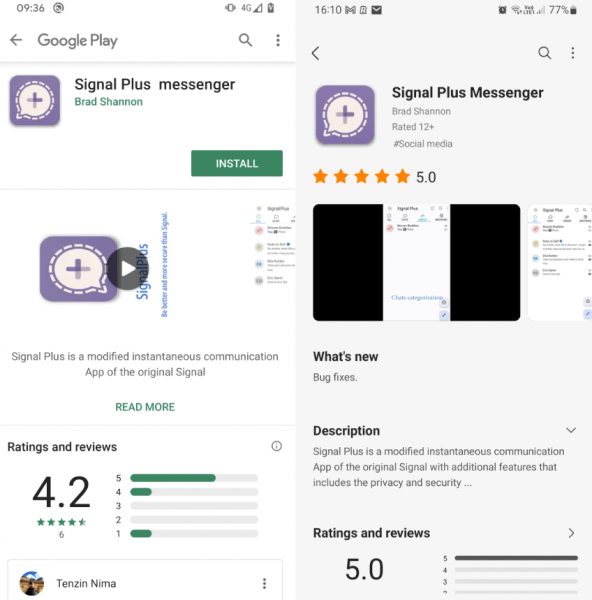

- Signal Plus Messenger (była to wersja Signala “wzbogacona” o szpiegujący dodatek) oraz

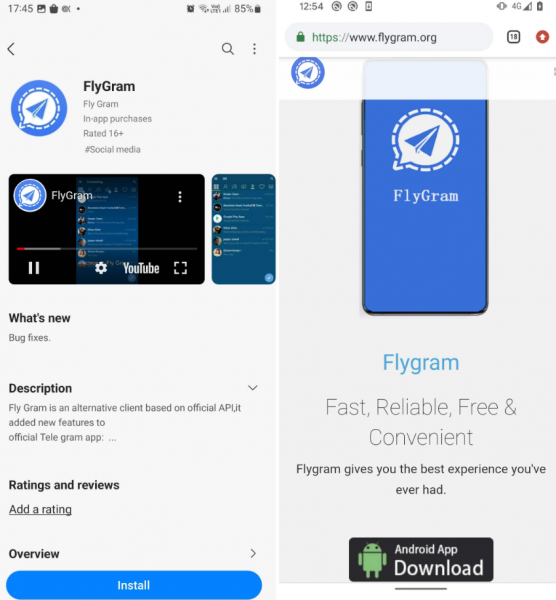

- FlyGram (rzekoma alternatywna wersja Telegrama).

Aplikacje udało się przestępcom umieści w dwóch sklepach z aplikacjami – Google Play oraz Samsung Galaxy Store. Były też promowane na stronach internetowych. Jedną z widocznych jeszcze pozostałości po tych kampaniach jest kopia strony SignalPlus[.]com, którą można znaleźć w Archive.org.

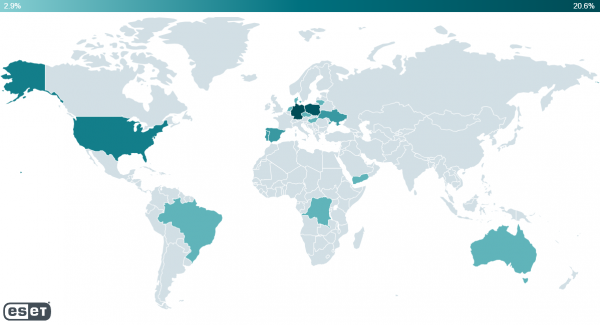

Takie oprogramowanie obserwowano nie raz, ale było ono wymierzone w użytkowników z Azji. Telemetria ESET wykazała, że tym razem złośliwy kod wykrywano na urządzeniach z Polski oraz innych państw europejskich m.in. Niemiec, Hiszpanii, Portugalii, Litwy i Holandii. Malware uderzył też w użytkowników z USA i Australii. Mapka poniżej pokazuje geograficzny rozkład przypadków wykrycia przez ESET.

Choć Polska na powyższej mapce jest zaznaczona dość intensywnym kolorem to nie wiadomo, czy ktokolwiek miał zamiar szpiegować Polaków. Aplikacje były rozprowadzane nie tylko w sklepach, ale np. na grupie Telegramowej skierowanej do Ujgurów. BadBazaar był już wcześniej używany do szpiegowania społeczności Ujgurów i innych mniejszości narodowych. Niezależnie od tego aplikacje były dostępne bez żadnych ograniczeń geograficznych i mogły zaszkodzić każdemu.

Co robił Flygram?

Obie aplikacje zbierały dane o użytkownikach, przy czym FlyGram był w stanie uzyskiwać m.in.

- listy kontaktów,

- rejestry połączeń,

- informacje o kontach Google

- niektóre ustawienia związane z oryginalnym Telegramem.

Atakujący mogli też uzyskać dostęp do danych z aplikacji Telegram, ale użytkownik musiał najpierw sam włączyć specjalną funkcję FlyGrama umożliwiającą zrobienie kopii tych danych. Wykradzione dane nie obejmowały treści komunikatów. Badacze ESETa rozpracowali sposób przyznawania unikalnych identyfikatorów kolejnym tworzonym kontom i na tej podstawie ustalili, że na niemal 14 tys. użytkowników aktywowało tę dodatkową funkcję.

Jak szpiegował Signal Plus?

Jeśli chodzi o aplikację Signal Plus Messenger to jej głównym zadaniem było szpiegowanie komunikacji na Signalu. Odbywało się to poprzez powiązanie podszywającej się pod Signala aplikacji na urządzeniu ofiary z desktopowym klientem Signala na urządzeniu atakującego. Efekt? Do jednego konta dostęp mają dwa urządzenia, w tym jedno niezaufane. Fałszywa apka po to po prostu zmodyfikowany klient Signala ukrywający proces “wiązania” konta z nowym urządzeniem.

Proces wiązania konta z klientem desktopowym wymaga wyświetlenia kodu QR na jednym urządzeniu i zeskanowania go na drugim. Fałszywa apka Signala umożliwiała ukrycie tego procesu przed użytkownikiem i połączenie konta z kolejnym urządzeniem w sposób niezauważny (oczywiście tak długo, jak długo ofiara nie zajrzała do ustawień, które pokazywały listę podpiętych pod konto wszystkich urządzeń). Atakujący w procesie wiązania kont korzystali z URI dostarczonego przez serwer C&C, i — na co zwracają uwagę badacze — URI nie był dostarczany każemu użytkownikowi lewego Signala. To może sugerować, że atakujący interesowali się tylko wybranymi ofiarami.

Udało się zreplikować atak, co pokazuje film poniżej.

Badacze ESETu przekazali twórcom Signala informacje o zastosowanej metodzie, ale należy podkreślić, że mamy tu do czynienia z zachowaniem złośliwej podróbki a nie prawdziwej aplikacji. Twórcy różnych komunikatorów będą bezradni, jeśli użytkownicy będą instalować na swoich urządzeniach nieoryginalne, uzłośliwione wersje, które w rzeczywistości robią atak man in the middle, czyli pośredniczą w komunikacji z prawdziwą usługą.

Kiedy to się działo?

Signal Plus Messenger trafił na platformę Google Play 7 lipca 2022 roku. Był też dostępny w Galaxy Store, ale ta platforma nie podaje do wiadomości dokładnej daty opublikowania aplikacji. Domena Signalplus[.]org została zarejestrowana 15 lutego 2022.

ESET zgłosił aplikację do Google i Samsunga 27 kwietnia tego roku, ale na usunięcie aplikacji z Google Play trzeba było czekać do 23 maja. Jeśli chodzi o FlyGram to trafił on do Google play już w czerwcu 2020 i mógł nabić nawet 5 tys. instalacji zanim usunięto go z platformy w styczniu 2021 r. Niestety obie aplikacje były jeszcze wczoraj dostępne w Galaxy Store.

Zdaniem ESETu autorstwo ataku można przypisać chińskiej grupie APT znanej też jako GREF i prawdopodobnie powiązanej z grupą znaną jako APT15. Już wcześniej BadBazaar wiązano z GREF, ale znalazły się też inne dowody np. infrastruktura użyta do ataku pokrywa się z inną rodziną malware’u – DoubleAgent – która również wykazywała związki z GREF. Analiza techniczna oprogramowania i dokładniejsze informacje o atrybucji znajdziecie na stronie ESET.

Co robić? Jak żyć?

Przede wszystkim uważajcie co instalujecie!

Użytkownicy Signala mogą zajrzeć do menu Ustawienia >> Połączone urządzenia, aby sprawdzić na jakich urządzeniach są aplikacje powiązane z kontem. Może to wykazać również aplikacje “złośliwe”, ale ta porada niczemu nie zaradzi. Pozwoli co najwyżej odkryć, że ktoś już dobrał się do Twoich komunikatów.

Przede wszystkim należy pamiętać, aby instalować tylko oryginalne aplikacje. Niestety – jak pisaliśmy niedawno – oficjalne sklepy z aplikacjami ciągle są zalewane złośliwymi apkami (zob. Szpiegujące dodatki znalazły się w popularnych aplikacjach i rozszerzeniach przeglądarek). Na blogach badaczy bezpieczeństwa praktycznie co miesiąc pisze się o nowo odkrytych metodach ukrywania złośliwego kodu przed zabezpieczeniami używanymi w sklepach. Ta zabawa szybko się nie skończy.

Właśnie dlatego należy świadomie kontrolować liczbę używanych aplikacji. Złośliwe dodatki często kryją się w aplikacjach trywialnych, takich jak te do sprawdzania kursów walut albo pogody. Zdarza się jednak, że przestępcy podszywają się pod komunikatory, albo nawet aplikacje bankowe.

Z powyższego powodu warto trzymać się następującej procedury pobierania aplikacji:

- Upewnij się, że naprawdę potrzebujesz danej aplikacji :)

- Pobierz tę aplikację w wersji znanej i oficjalnej. Uważaj na alternatywne wersje “lite”, “plus” i tym podobne.

- Znajdź stronę producenta i upewnij się, że jest to naprawdę strona producenta.

- Ze strony producenta przejdź do sklepu i wtedy pobierz.

Nawet po pobraniu oficjalnej aplikacji warto się zastanowić nad jej uprawnieniami.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

I dlatego mimo wszystko AppStore > PlayStore

Próg wejścia na appstore mógł się w tym wypadku oszustom nie zwrócić.

Ja tam o to podejrzewam PiSiorstwo & Co, np. z jednostki wojskowej Centralna Grupa Działań Psychologicznych im. k. Stefana Batorego w Bydgoszczy i ich manię szukania “onuc” wśród Polaków…

Jeżeli wiadomo, że aplikacje celowały w Ujgurów to w ogóle bym się nie sugerował statystykami krajów, które wskazują na wysoką pozycję np. Polski. Po Niemcach to się można wszystkiego spodziewać ale my nie mamy znaczącej mniejszości ujgurskiej, Hiszpania też nie, Ukraina też nie, itd. Na 99% kraje nijak nie związane z Ujgurami są po prostu popularnymi lokacjami wyjść z VPNów, TORa i czego tam jeszcze się używa w Chinach żeby dostać się do zasobów Internetu blokowanych wewnątrz kraju. Jakiś czas temu widać to było na Twitterze gdzie na liście tagów popularnych w Polsce nagminnie pierwsze pozycje okupowały chińskie tematy. Poza tym, który normalny Europejczyk pobrałby aplikację (FlyGram), której nazwa w logo napisana jest czcionką SimSun dedykowaną dla języka mandaryńskiego (dlatego zapis nią znaków łacińskich wygląda tak podle).

Na pewno wydawcy byli inni. Jak widzę jakąś podejrzaną aplikację, to sprawdzam nie tylko ilość pobrań i oceny, ale również wchodzę w profil wydawcy i sprawdzam co tam jeszcze wrzucił. Jeśli jest tylko jedna wątpliwa aplikacja, w dodatku przypominająca inną, popularną, to na pewno oszustwo.