3/4/2017

Patrząc po statystykach odwiedzin strony lepiej-tu-nie-klikaj.pl (z jednego dnia), prawie 100 tysięcy osób wzięło udział (mniej lub bardziej świadomie) w naszej akcji edukacyjnej. Strona odradzała klikanie w nieznane linki. W końcu wiemy, do czego to prowadzi — abstrahując od możliwej infekcji komputera poprzez atak drive-by download (jak miało to miejsce np. w przypadku ataków na polskie banki przez stronę KNF), wasz rachunek telefoniczny może po jednym kliknięciu zostać obciażony nie małą kwotą (por. Uwaga na WAP Billing! Kliknięcie w link bez potwierdzenia zapisuje na płatne SMS-y). Można też zawiesić komuś przeglądarkę, tak jak dzieje się to po kliknięciu w ten link: hxxp://qllp.uk

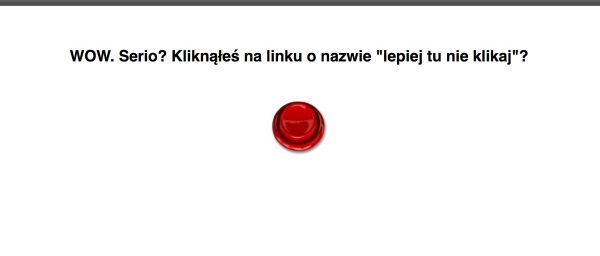

Lepiej tu nie klikaj!

Pomimo prośby o nie klikanie, w link kliknęło prawie 100 000 osób. Pomimo kolejnej sugestii, jak nierozsądne jest klikanie po nieznanych linkach:

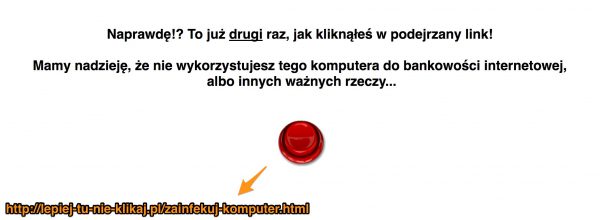

…w czerwony przycisk kliknęło 95% odwiedzających. Wtedy ich oczom ukazywał się kolejny, straszniejszy komunikat:

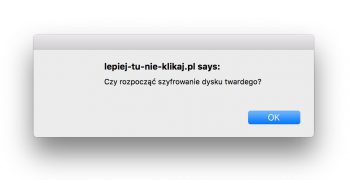

Po raz drugi, na przycisk, który linkował do strony “zainfekuj komputer”, przeszło aż 93%. A więc ok. 2% więcej odwiedzających się przeraziło drugiego kliknięcia w czerwony przycisk — i było czego! Ale mimo to dawaliśmy szansę na ucieczkę — celowo pokazując popup (jedynie z przyciskiem “OK”), grzecznie pytający, czy rozpocząć szyfrowanie dysku twardego. Pamiętajcie, lewe faktury w .js takiego pytania nie zadają! :)

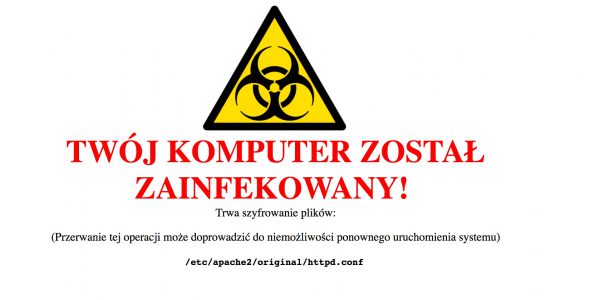

Po kliknięciu OK, prezentowaliśmy symulację szyfrowania plików na dysku:

…aby po kilku sekundach wyświetlić informację, że to tylko żart i zachęcić do większej roztropności oraz przesłania linku znajomym i wkręcenia także ich. Jeśli tego jeszcze nie zrobiliście, nadróbcie to szybko i podeślijcie link do lepiej-tu-nie-klikaj.pl swoim kolegom i koleżankom z pracy.

Inne ciekawostki

Nasza strona miała easter egga. Adres e-mail, na który należało się skontaktować po jego znalezieniu ujrzało, zgodnie z tym co mówią logi, 11 osób. Z tych co widzieli, to co widzą zrozumieli tylko dwaj Panowie (obaj się z nami skontaktowali, gratulacje!). Na razie jeszcze nie ujawnimy, o co chodziło. Może ktoś będzie miał ochotę pokombinować.

Innymi ciekawostkami w logach były:

- “Tajne” wiadomości:

?msg=ciekawe_czy_czytacie_gety_a_jak_tak_to_pozdrawiam_3a29

No więc czytamy i też pozdrawiamy! Prezent zostawiliśmy na Twoim pulpicie :) -

Nieufność. Niektórzy zanim sami weszli, szukali “cache” strony w Google, Web Archive, albo wchodzili przez webproxy. Sprytnie!

/search?q=cache:47SH6wBxvJkJ:https://lepiej-tu-nie-klikaj.pl/ -

I chyba najlepsze. Wyciek nazwisk (?) pracowników / znajomych kogoś, kto najwyraźniej oskryptował naszą stronę do swoich testów:

Mamy nadzieję, że testy się udały :D

Do strollowania za rok. Ze strony usunęliśmy wzmiankę o 1 kwietnia. Możecie ją rozsyłać znajomym bez okazji: lepiej-tu-nie-klikaj.pl i edukować ich do woli :)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Ja sam wszedłem trzy czy cztery razy.

Ale to raczej nie oddaje w pełni skali problemu klikania w takie linki bo większość którzy w to kliknęli zrobili to dlatego żeby zobaczyć co niebezpiecznik przygotował na 1 kwietnia :D

To niestety prawda – sprawdzimy jak to będzie wyglądało w kolejnych miesiącach.

Swoją drogą gdyby zhackować niebezpiecznik.pl i wstawić na 1szego kwietnia w środku nocy artykuł z naprawdę złośliwym linkiem… :)

Zostawiłem link na facebooku, niech sobie odważni znajomi też klikną, a co! :)

Ja tam planuję podmienić skróty facezbuka w pracy. Zobaczy się czy znajdzie się ktoś kto zgłosi “awarię” (niech przez telefon wchodzą a nie na służbowych)

… a co z podsumowaniem onegdajowego żartu na temat wojskowego wirusa polskiej produkcji?

Coś mi się wydaje,c że pojechali za ostro, zrobilo się z tego duzo problemów i lepiej przemilczeć temat :D

Widzę, że nie tylko ja wciąż na to czekam. :)

Nie klikałem. wget rulez. Poprawcie statystyki o -1 ;)

Najpierw preczytałem komentarze do artykułu, potem zacząłem zabawę: Lepiej tu nie klikaj odpalone na kompie bez dysku z dystrybucją live i ramdrive :D

Miałem ubaw jak wyświetliło się szyfrowanie dysku :D :D byłem ciekaw czy będzie coś więcej czy jeszcze coś po ostatnim info będzie ale nic z tego.

Polecam zostawić starego laptopa, wywalić dysk live cd + ram drive i testować aplikacje :D

A gdzie statystyka z useragentów?

“Strona odradzała klikanie w nieznane linki.”

Nieznany link nie jest oznaczony jako “Patrz, jestem nieznanym linkiem – nie klikaj. możesz być narażony na niebezpieczeństwo”. Trzeba było podstawić jakąś typosquaterską domenę – coś w stylu niebespiecznik.pl

Zeszłoroczny 1 kwietnia był lepszy – “Some Men Just Want to Watch the World Burn”.

Jeszcze można było wejść tak jak ja – na systemie live DVD odpalonym w VirtualBoxie.

No, lewe faktury w js raczej nie namawiają do tego by ich nie otwierać :)

@berserker: oczywiście na laptopie w bunkrze przeciwpancernym. ;)

You made my day :)

bunkier przeciwpancerny, jak rozumiem, to taki, który przebije pancerz czołgu, w który został rzucony tenże bunkier?

ja sobie wlazłem bo wiedziałem, że nic mi nie zaszyfruje plików ;)

zabawnie wygląda ta animacja z szyfrowaniem dysku twardego gdy odpala się to na androidzie albo pingwinie… nie wiedziałem że mam tu dysk c: :D

Spójrz w “kod” strony – są osobne “listy plików” dla Windowsa, Linuxa i Maca. Od 22 linii kodu masz całą “esencję”. Serwowane według useragentu – jak Twoja przeglądarka nie przedstawia się jako Linux lub Mac, to domyślnie serwowana jest wersja dla Windowsów :-)

ok, zwracam honor, na linuxie działa, tylko na androidowym firefoxie nie.

Taki sobie żarcik w porównaniu z FB złodzieja danych klientów z UPC http://www.facebook.com/profile.php?=373534832374 i Polskim wirusem wojskowym Projekt 29 na którego podsumowanie w 2019r czekam ;) https://i.imgur.com/mQcoP09.png

Tak, te 2 (oraz ten z lewym FB: https://niebezpiecznik.pl/post/nasz-wczorajszy-zart-na-prima-aprilis-z-facebookiem/) są kultowe i spokojnie mogłyby nas zwolnić z robienia żartów przez dekadę :)

Moje pliki sa juz zaszyfrowane, wiec bylem bezpieczny.

[…]Nasza strona miała easter egga. Adres e-mail, na który należało się skontaktować po jego znalezieniu ujrzało, zgodnie z tym co mówią logi, 11 osób. […]

Chodzi o ten adres na ch…? Yyy znaczy Y2h?

Tak, Y2hjZ

To było zakodowane QmFzZTY0

dobrze ze wspomnieliscie o eastereggu

moze moglibyscie je umieszczac w kazdej tego typu akcji? a moze jakies hackme byscie zrobili?

Zauważyłem, że zablokowanie JS zmniejszyło bezpieczeństwo mojego systemu, bo szyfrowanie rozpoczęło się bez okienka z potwierdzeniem.

A warning triggera z żartem typu XSS to nie zauważyliście w tych logach z sieci tor?

To nie prawda że tylko dwie osoby analizowały. Po prostu reszcie się nie chciało a większość klikało dla żartu . Takie akcje miałyby sens gdyby były jakieś nagrody ^^ np. wolny wstęp na szkolenia albo jakaś zniżka :)

Pewnie, że klikano dla żartu. Jednak gwoli przezorności z sieci Tor bez jakiegokolwiek włączania skryptów.

Niestety procenty źle liczycie.

Obojętnie czy drugi link (93%) liczycie od pierwszego linku czy od wszystkich wejść na stronę mogą wam powstać 2 wyniki: albo 5% nie kliknęło w pierwszy i 7% w drugi, albo odpowiednio 5 i około 12% (1-0,95*0,93). Zatem w waszym porównaniu powinniście uwzględnić w najprostszym przykładzie: 5% i 7% (czyli nie 2% więcej a 40% więcej). Trzeba też założyć, że osoby które nie kliknęły w link pierwszy (5%) nie mogły kliknąć w link drugi, zatem trzeba by odliczyć tę wartość. Trochę namieszałem, ale w uproszczeniu: 7% to nie 2% więcej niż 5%.

Ja wszedłem, bo wiedziałem, że nie będzie to nic szkodliwego ;P

Nie skojarzylem że to żart prima aprilisowy, ale też nie kliknalem w ten link bo jego tytuł wręcz krzyczał “clickbait” a bardzo mnie takie nazwy irytują. Swoją drogą w innych swoich artykułach też stosujecie clickbaity. Moglibyście się wstrzymać od tego będąc “branżowym” serwisem

Niekoniecznie dwie osoby zrozumiały, reszta mogła jednak nie chcieć

Dokładnie… tak jakby b64 było czymś nieoczywistym :-)

Też się z tym zgadzam! Jakby na koncu tego nie-klikaj-dalej naprawdę byłyby , który szyfruje dane to można by rozpaczać;) , że większość była nieroztropna!:) sam doklikałem do końca bo po pierwsze – sama już konstrukcja ( wygląd, guzik :P ) to robota niebezpiecznika i na 10000% byłem przkonany , że na końcu wyskoczy to co wyskoczyło. A wystarczyło, zrobić takie storny jak w realu – odnosniki do coraz bardziej dziwacznych domen o wyglądzie takim, jakie znamy z źyciai zawalenie użytkownika prośbą np. o numer tel. czy coś w tym rodzaju….jakbym zobaczył coś takiego, to numeru bym nie podał i bym się jednak zastanawiał, czy kilkać dalej! Podsumowując – pomysł dobry, ale wykonanie już nie do końca! :D

pozdr.,

V.

Rozwiazane. Nie spodziewalem sie ze to takie proste (zajelo mi 15 min )

[…] Podsumowanie żartu znajdziesz tutaj: https://niebezpiecznik.pl/post/podsumowanie-naszego-tegorocznego-zartu-prima-aprilisowego/ […]