3/2/2012

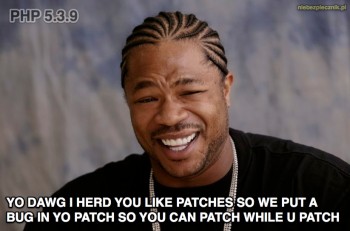

Pod koniec stycznia wydano PHP w wersji 5.3.9, aby poprawić ten błąd bezpieczeństwa. Jak się jednak okazuje, podczas łatania jednej dziury, wprowadzono drugą, i to o wiele gorszą. Właśnie wydano wersję PHP 5.3.10, która poprawia poprzednią poprawkę …i miejmy nadzieję, nie wprowadza kolejnych błędów.

RCE w PHP 5.3.9

Błąd z gatunku Remote Code Execution odnalazł Stefan Esser, który wziął się za analizę wprowadzonego do PHP 5.3.9 patcha na lukę opisywaną przez nas tutaj (DoS spowodowany kolizjami hashy).

Błąd znajdował się w kodzie związanym z nową opcją max_input_vars i można było z niego skorzystać przez 8 dni (wprowadzono go 24 stycznia, usunięto 2 lutego). Krótko mówiąć: problem z niedostępnością serwera załatano problemem z uruchomieniem dowolnego kodu po stronie serwera. Kiepski interes ;)

Zalecamy upgrade do PHP 5.3.10.

P.S. Na marginesie. Debian zdecydował nie włączać domyślnie Suhosin dla PHP.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Co ja patche ;<

co za niedopatchenie :(

Rozwaliliście mnie tym jpegiem :D

Ok. Trzeba walnąć update.

Instalujesz najnowsze wydania? to raczej nie jest dobre wyjście, m.in. z tego powodu Debian stable jest bezpieczny, nie działa na niego ostatni local root, nie działa również atak na sudo oraz php ;).

Ty to nieumyślny przestępca jesteś, jak konta tibii sprzedajesz ;-)

“wprowadzono go 24 stycznia” – chyba raczej 10 stycznia z wersją 5.3.9?

Stare polskie powiedzenie mówi: PHP ssie. Perl nie.

…tyle że prędzej zrozumiesz kod w brainf*cku niż w perlu.

PYTHON FTW!

Haditha Frank Wuterich Iraq in 2005, zmasakrował 24 cywilów, kobiety dzieci i ludzi na wózku

Dane na temat pucket farraj – prawnika ktory wybronił mordercę

i pełno innych rzeczy fbi:

http://thepiratebay.se/user/antisecurity

te komentarze podobno są moderowane – temu chyba udało się przemknąć niezauważonym

od dwóch lat używam WTW i jeszcze takiego błędu nie było. polecam się przenieść i nie martwić się na zapas

WTW? Ale o czym ty mówisz? WTW to przecież (multi)?komunikator, a PHP to język programowania… czy coś przeoczyłem?

Oj, mi też się czasem mylą te wszystkie skrótowce. Nietrudno pomylić WTW z PHP czy WWW z FTP, a już w ogóle PC z GG.

Ale nie tylko skrótowce się mylą. Pełne nazwy też.

Niektórzy nagminnie mylą Facebooka z Internetem.

Zwłaszcza w godzinach pracy, gdzie można korzystać z Internetu ;)

też używam WTW, ale nie przyszło mi do głowy żeby PHP zastąpić komunikatorem ;s

Po co się jakimiś głupimi PHP zajmować, jak można logować do html przepływ rozmów przez WTW i od razu na serwer to pakować.. strona jest – cel osiągnięty! :)

Serwer niedostepny-zle. Mozliwosc wykonywania kodu-zle. I jak tu takim dogodzic? :>

“Krótko mówiąć: problem z niedostępnością serwera załatano problemem z uruchomieniem dowolnego kodu po stronie serwera”. Błąd rzeczowy. Problemu z uruchomieniem kodu po stronie serwera nie było ;).

Przez przypadek zrobiłem własny zliczacz zmiennych, który blokuje wywołanie skryptu po przekroczeniu zadanego progu.

Kurde, aż strach czasami wklepywać apt-get upgrade… ot czasy nastali :D

ubawiles mnie do lez :P

ot czasy nastali ze jak dawniej na windows, teraz na linux – updatujesz na wlasne ryzyko :D