3/1/2018

Odkryto błąd w architekturze procesorów (nie tylko tych produkowanych przez Intela). Rezultatem jest dziura, która objawia się bardzo groźnym wyciekiem informacji przechowywanych w pamięci jądra systemu operacyjnego. Aby usunąć tę dziurę trzeba… albo wymienić procesor albo zainstalować łatki, które znacznie spowolniają jego pracę (od 5% do nawet 62%, w zależności od tego, do czego głównie wykorzystujecie komputer). Co więcej, problem dotyczy nie tylko użytkowników domowych komputerów. Dziura zagraża także “chmurom” Amazon EC2, Microsoft Azure i Google Compute Engine.

Szykujcie kasę na nowy komputer

Teoretycznie, mamy przerąbane. Błąd na poziomie architektury procesora oznacza, że w zasadzie dotyczy on każdego systemu operacyjnego. Jak informuje The Register:

the flaw is in the Intel x86-64 hardware, and it appears a microcode update can’t address it. It has to be fixed in software at the OS level, or go buy a new processor without the design blunder.

Dziura obecna jest w każdym produkowanym od 2010 roku procesorze Intela. Ale problem nie dotyczy tylko Intela. Podatne są także procesory ARM, czyli większość urządzeń Internetu Rzeczy. Błąd ten natomiast nie występuje w procesorach AMD. Wstępne informacje jednego z inżynierów AMD to potwierdzają [UPDATE: Niestety, AMD też jest podatne, patrz aktualizacja #4 poniżej].

W takiej sytuacji zalecalibyśmy Wam po prostu wygodne rozgoszczenie się w fotelu i przyglądanie temu jak płonie świat. Ale aż takiej tragedii nie ma. Póki co aktywnych ataków brak. Ale jak pokazuje życie, to pewnie tylko kwestia czasu…

Jak odkryto i łatano te błędy? Historia jak z filmu…

Historia tego błędu zaczyna się od czerwcowej pracy naukowej kilku badaczy pokazującej jak omijać ASLR wraz z przykładowym patchem KAISER oraz lipcowego artykułu objaśniającego jak można odczytywać pamięć jądra z poziomu użytkownika. Potem dziura była dyskutowana w wąskich kręgach, nałożono embargo na ujawnienie szczegółów ataku i rozpoczęto tworzenie łatek. O kulisach całego zamieszania w szczegółach najlepiej opowiada artykuł pt. The mysterious case of the Linux Page Table Isolation patches.

Łatki już (prawie) są…

Patche na MacOS są od dawna (10.13.2). Na Linuksa też, na Windows też, ale póki co mają je betatesterzy. Dopiero w najbliższy wtorek zostaną one udostępnione wszystkim. Na 10 stycznia przewidziano restart chmury Microsoftu, a na piątek downtime chmury Amazonu.

…i są bardzo bolesne

Łatki wprowadzają mechanizm Kernel Page Table Isolation, czyli separację pamięci jądra od procesów użytkownika (inną nazwą poprawki miał być FUCKWIT, Forcefully Unmap Complete Kernel With Interrupt Trampolines).

Taka separacja jest kosztowna i spowoduje spowolnienie pracy procesora. O ile? O 5% do 63%. Wszystko zależy od konkretnych zadań jakie procesor wykonuje (ile razy musi się przełączać pomiędzy userlandem a kernelem). Poszczególni twórcy różnych aplikacji ujawniają wyniki swoich testów szybkości przed i po zaaplikowaniu patchy.

I tak, wedle grsecurity, spadek wydajności może wynieść nawet 63% na procesorze Skylake i7-6700. Postgresowe wyniki też są bolesne — w najgorszym przypadku aż 23% spadek wydajności:

pgbench SELECT 1, 16 clients, i7-6820HQ CPU (skylake):

pti=off: //bez patcha

tps = 420490.162391

pti=on: //z patchem

tps = 350746.065039 (~0.83x)

pti=on, nopcid:

tps = 324269.903152 (~0.77x)

Dla zwykłych ludzi, jak szacuje Linus Torvalds, spadek wydajności powinien kształtować się na poziomie 5%. Najmniej problem odczują posiadacze starszych iPhonów. Te od dawna są sztucznie zwalniane przez Apple ;)

A może nie aplikować patchy? Co nam grozi?

W uproszczeniu, oprogramowanie uruchamiane przez użytkowników musi wykorzystywać kernel do niektórych operacji, takich jak np. nawiązanie połączenia sieciowego czy zapis do pliku. Aby takie przekazanie kontroli od użytkownika do jądra i z powrotem było wydajne, dane wykorzystywane przez kernel są obecne w tzw. page tables danego procesu.

Wprowadzone patche przesuwają kernel na całkowicie odseparowany zakres adresów. Każde wywołanie wymagać będzie przełączania się pomiędzy tymi zakresami (użytkownikowym i kernelowym). Przełączanie nie jest natychmiastowe, bo zmusza procesor do zrzuty cache i przeładowania pamięci. To właśnie powód owego spowolnienia.

Co oznacza obecny brak “twardej” separacji? To, że atakujący mogą łatwiej exploitować błędy bezpieczeństwa i uzyskiwać dostęp do kernela z poziomu użytkownika, obchodząc mechanizmy ASLR. Jak — to wciąż jest zagadka — przypominamy, że szczegóły błędu wciąż są objęte embargiem informacyjnym i poznamy je dopiero w przyszłym tygodniu. Obecnie najbardziej prawdopodobne spekulacje mówią o możliwych atakach na hipervisory w technice podobnej do rowhammera.

Samo ominięcie ASLR oznacza, że byle JavaScript w przeglądarce, jeśli pojawi się w niej błąd, będzie miał dostęp do informacji na poziomie kernela. Jeszcze gorzej sytuacja przedstawia się w przypadku “złośliwego” programu jednego użytkownika uruchomionego na współdzielonym serwerze w chmurze.

Podkreślmy, że póki co nie jest dostępny publicznie żaden exploit który pozwalałby na bezpośrednie, szybkie odczytywanie dowolnie wybranego obszaru w pamięci kernela. A więc do apokaliptycznych wizji typu “naciśnij atak i po sekundzie miej uprawnienia administratora” jeszcze daleko. Ale to pewnie tylko kwestia czasu… Zapewne teraz wiele mądrych głów patrzy, jak można by tę dziurę wykorzystać do stworzenia najwydajniejszego ataku.

No to może lepiej wymienić procka?

Na razie wszystko wskazuje na to, że ci którzy mają Intela i chcą przy Intelu pozostać, muszą poczekać na wyprodukowanie nowego, wolnego od tego błędu procesora. Wszystkie obecne na rynku od 2010 roku procesory są podatne na ten błąd. A wyprodukowanie nowego, z poprawioną architekturą zajmie pewnie trochę czasu. Może więc pora na przesiadkę na AMD?

PS. CEO Intela sprzedał pod koniec roku wszystkie akcje Intela, jakie mógł…

Ale być może po prostu unika nowego podatku wprowadzanego w Kalifornii.

Aktualizacja 3.01.2018, 11:00

Błąd w procesorach AMD to inny błąd. Tekst artykułu został zmodyfikowany, aby było to czytelniejsze.

Aktualizacja 3.01.2018, 20:00

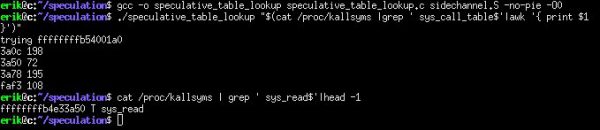

Pojawił się już exploit Proof of Concept na tę podatność.

Póki co nie jest dostępny publicznie żaden exploit który pozwalałby na bezpośrednie, szybkie odczytywanie dowolnie wybranego obszaru w pamięci kernela. A więc do apokaliptycznych ataków typu “naciśnij czerwony przycisk lub wpisz ./kodzik i po sekundzie miej pełne uprawnienia administratora” jeszcze daleko. Ale to tylko kwestia czasu…

Zapewne teraz wiele mądrych głów patrzy w kod patchy i kombinuje, jak można by tę dziurę wykorzystać do stworzenia najstabilniejszego i najwydajniejszego exploita.

Aktualizacja 3.01.2018, 22:00

Jest już odpowiedź Intela na błąd. Intel twierdzi, że to nie dziura, a “zestaw metod badawczych niepozwalających na uszkodzenie lub skasowanie danych“. Czyli innymi słowy, dziura pozwalająca jedynie na odczyt danych z pamięci.

Intel potwierdza, że błąd nie dotyczy tylko jego procesorów i że informacje o problemie miały zostać ujawnione za tydzień, ale w wyniku publikacji The Registera, która ma być nieścisła, oświadczenie wstępne pojawia się już dziś.

Firma zachęca użytkowników do instalowania patchy od producentów poszczególnych systemów operacyjnych najszybciej jak to możliwe. Na koniec, komunikat podkreśla, że Intel mocno wierzy w to, że jej procesory są “najbezpieczniejeszymi na świecie“, a zapewniona ochrona przed wspomnianą dziurą jest najlepsza jaką można było zaproponować.

Aktualizacja 3.01.2018, 23:37

Google chyba nie wytrzymało PR-u w wykonaniu Intela i zespół Projektu Zero postanowił złamać embargo i ujawnić szczegóły techniczne błędu i ataku. Słusznie.

Z bardziej ogólnego wpisu na blogu Google Security dowiadujemy się, że błąd odkryły niezależnie 3 zespoły, w tym badacza Google. Google błędy nazywa “serious security flaws” (teraz Ci, którzy nie wierzyli w powagę problemu mogą już przestać śmieszkować). Błędy dotyczą wielu popularnych procesorów, także w AMD, choć trzeba przyznać, że problemy związane z tymi procesorami są mniej poważne niż w przypadku Intela i póki co zostały potwierdzone jedynie w niedomyślnych konfiguracjach pracy procesora (AMD PRO CPU, eBPF JIT włączone).

Badacze opublikowali dedykowaną stronę opisującą ten błąd: https://meltdownattack.com/ — wraz z logo (a jakże!):

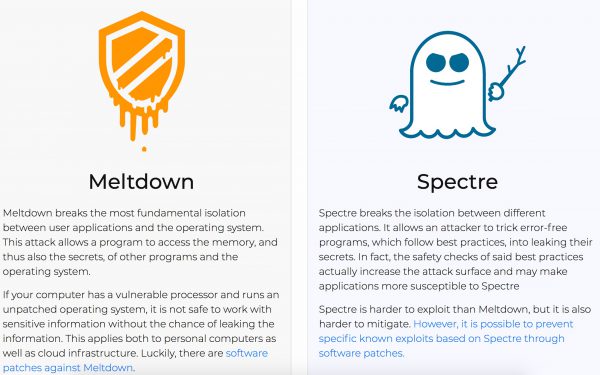

Meltdown i Spectre

Google rozbija podatność na 2 ataki: Meltdown i Spectre. Jesteście gotowi na to, co strasznego (i potwierdzonego) za pomocą tych błędów można zrobić? To najpierw usiądźcie.

Meltdown and Spectre exploit critical vulnerabilities in modern processors. These hardware bugs allow programs to steal data which is currently processed on the computer. While programs are typically not permitted to read data from other programs, a malicious program can exploit Meltdown and Spectre to get hold of secrets stored in the memory of other running programs. This might include your passwords stored in a password manager or browser, your personal photos, emails, instant messages and even business-critical documents. Meltdown and Spectre work on personal computers, mobile devices, and in the cloud.

I bardziej technicznie:

The Project Zero researcher, Jann Horn, demonstrated that malicious actors could take advantage of speculative execution to read system memory that should have been inaccessible. For example, an unauthorized party may read sensitive information in the system’s memory such as passwords, encryption keys, or sensitive information open in applications.

Atak pozwala też na wyskakiwanie z wirtualnych maszyn:

Testing also showed that an attack running on one virtual machine was able to access the physical memory of the host machine, and through that, gain read-access to the memory of a different virtual machine on the same host.

Aby przeprowadzić atak na systemie-ofierze atakujący musi mieć możliwość uruchomienia swojego kodu. Są trzy wektory ataku — każdy może być przeprowadzony z uprawnieniami zwykłego użytkownika.

The Project Zero researchers discovered three methods (variants) of attack, which are effective under different conditions. All three attack variants can allow a process with normal user privileges to perform unauthorized reads of memory data, which may contain sensitive information such as passwords, cryptographic key material, etc.

Ale co najstraszniejsze, jednym z wektorów ataku może być złośliwy kod JavaScript umieszczony na stronie internetowej, który uzyska dostęp do danych z innych kart (domen) otwartych w przeglądarce. Można to efektywnie wykorzystać do kradzieży ciastek.

Co robić, jak żyć?

Tutaj znajdziecie listę urządzeń, oprogramowania i usług Google wraz ze wskazaniem czy są podatne, a jeśli tak — co należy zrobić.

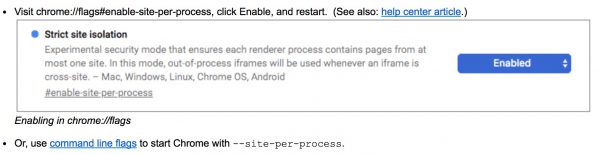

Przykładowo, użytkownicy przeglądarki Google Chrome powinni włączyć Site Isolation (osobne przestrzenie adresowe dla każdego z tabów).

Wpisz w pasku adresu: chrome://flags#enable-site-per-process i włącz oraz zrestartuj przeglądarkę

Google twierdzi, że prawie każdy jest podatny na ataki Meltdown i Spectre:

Every Intel processor which implements out-of-order execution is potentially affected, which is effectively every processor since 1995 (except Intel Itanium and Intel Atom before 2013). We successfully tested Meltdown on Intel processor generations released as early as 2011. Currently, we have only verified Meltdown on Intel processors. At the moment, it is unclear whether ARM and AMD processors are also affected by Meltdown.

(…)

Almost every system is affected by Spectre: Desktops, Laptops, Cloud Servers, as well as Smartphones. More specifically, all modern processors capable of keeping many instructions in flight are potentially vulnerable. In particular, we have verified Spectre on Intel, AMD, and ARM processors.

(…)

Cloud providers which use Intel CPUs and Xen PV as virtualization without having patches applied. Furthermore, cloud providers without real hardware virtualization, relying on containers that share one kernel, such as Docker, LXC, or OpenVZ are affected.

Google dodaje, że nie ma szans na to, aby sprawdzić, czy ktoś był/jest ich ofiarą. A że błąd został odkryty niezależnie przez aż 3 zespoły i w przypadku procesorów Intela istnieje od 2010 roku, to można przypuszczać, że od dawna może też być znany i wykorzystywany (bez śladu!) przez inne grupy.

No, to teraz zgodnie z zapowiedzią w poprzednim poście, sugerujemy jak najszybsze wgranie dostępnych patchy, jeśli jeszcze tego nie zrobiliście. Zmierzcie wydajność systemu przed i po zaaplikowaniu patchy — wciąż brakuje wiarygodnych danych o ile faktycznie spada wydajność w zależności od procesora i typu zadań. A potem patrzcie jak świat niebawem zacznie płonąć ;)

Aktualizacja 4.01.2018, 11:00

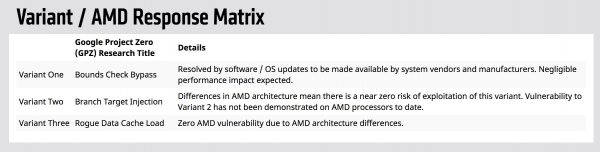

Pojawiło się oświadczenie AMD, w którym firma przyznaje, że odkryte błędy mają wpływ na jej procesory i szczegółowo pokazuje, które z wariantów ataków jakie skutki mogą powodować i czy/jak zostaną wyeliminowane.

Szczegółowa lektura technicznego opisu podatności opublikowanego wczoraj przez Google zdradza, że zespół testował jedynie procesor AMD w niedomyślnej konfiguracji: (AMD PRO CPU, eBPF JIT włączone). Innymi słowy, do tej pory nie pokazano jeszcze żadnego ataku na procesory AMD, który działałby na ich domyślnych konfiguracjach. Zaktualizowaliśmy artykuł pod tym kątem.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Olewali bezpieczeństwo żeby produkować szybsze procesory niż konkurencja przy nie zwiększonych kosztach. Słuszny powód do pozwu sądowego jak by nie patrzeć.

Dobra , dobra ,ale czy intel nie powinien teraz zwrócić kasy za zakupiony produkt, który nie gwarantuje bezpieczeństwa? Na moje oko jest podstawa reklamacji – towar niezgodny z umową.

To, że produkt ma dziurę nie oznacza jeszcze, że firma olewa kwestie bezpieczeństwa. Sądząc po opisach to raczej nie jest jakaś oczywista dziura, a dość wyszukany błąd.

Oczywiście błąd bardzo poważny i bolesny, ale to może zdarzyć się każdemu.

A co do odszkodowań – procesor działa zgodnie ze specyfikacją. A że ta specyfikacja oraz pewne kwestie niezdefiniowane w niej (ale nie sprzeczne z nią) nie są takie, jakby chciał user to już nie ich problem.

Po patchach spowalnia tak naprawdę system, nie procesor. A że każdy system ma w licencji napisane, że nie biorą odpowiedzialności no to ani za spowolnienie Windowsa, ani Linuxa, ani OSXa nikt raczej nie odpowie…

Przed użytkownikami powinni wg mnie odpowiadać producenci komputerów, a przed nimi m.in. Intel

qj0n 2018.01.04 10:56

Jaką masz pewność ,że firma intel nie była świadoma dziur w ich prockach ? Jeżeli będą dowody ,że wiedziała ,a mimo to sprzedała buble to jest podstawa złożenia pozwu .

@oralek03

Jakąś umowę podpisywałeś ?

A znasz słynny “AS IS”? Kupiłeś “AS IS” i masz teraz rózgą po …. Mój komputer teraz tak szybko chodzi: https://i.imgur.com/FRPeXeQ.mp4

asd 2018.01.04 20:10

Nie musi być podpisywana umowa . Niezgodność towaru z umową , lub zwykła reklamacja jako produkt niepełnowartościowy …

W USA na 100% będą pozwy do intela jeżeli ten zataił przed konsumentami dziurę.

W USA przejdą tylko pozwy na procesory wydane po czerwcu 2017, bo wcześniej o dziurze nie wiedzieli. Teraz Ty wiesz o dziurze, więc to co teraz kupisz z intelem też nie przejdzie. Poza tym myślę, że tak jak było z FDIV w Pentium – zwykłym Kowalskim/Doe tego nie wymienią, tylko tam gdzie bezpieczeństwo zdaniem sądu ma znaczenie. A za Trumpa i jego zapędów do wbudowanych backdoorów – jak że można za taki uznać Meltdown i spectre – marne szanse na pozytywny wyrok.

#oralek03

To napisz nam, jaki punkt Twojej umowy stwierdza niezgodność produktu?

Bo pisanie w świat poezji to tak jak świnia, która patrzy w niebo!

Równie dobrze oskarżyć można, Microsoft że pozwolił na wykradanie danych, bo ktoś napisał zły program i np. Ty go uruchomiłeś.

#oralek03

Po drugie (nie żebym się czepiał;D)

“Nie musi być podpisywana umowa . Niezgodność towaru z umową ,”

To tak, jak bym powiedział

“Kupiłem, nie dostałem paragonu, na Paragonie jest zła cena”

Powracając do tematu, to może być dużo teorii.

Chociaż by taka;) , że bodajże intel zapowiadał w 2012r (chyba), iż w 2022 będzie człkiem nowa generacja procków i prawdopodobnie będzie trzeba wymieniać cały sprzęt, nawet system będzie musiał być specjalnie poprawiany.

Kto wie, może to już ta wieka akcja się zaczęła?

Afro 2018.01.05 20:58

Poczekajmy kilka miesięcy, lub na pierwszy wyrok sądu w USA bo bywały bardziej absurdalne wyroki jak ten że się ktoś oparzył bo nie było napisu na kubku typu “napój jest gorący”.

Sprzedał akcje? Przecież teraz trzeba będzie wyminić masę procesorów!

Tylko, że trzeba wymienić szybko, a Intel nie ma poprawki, więc najlepiej wymienić razem z płytą na AMD. Poza tym w Polsce może i nie będzie z tego sprawy, ale w USA na pewno chociażby Google czy Microsoft będzie chciał zwrotu części kosztów.

Tak sie gra na giełdzie właśnie. Sprzedajesz gdy mają dużą wartość. Czekasz na spadek – kupujesz gdy spadły odpowiednio nisko. Kasa na czysto w kieszeniu zwłaszcza, że Intel ma praktycznie monopol na rynku.

Dokładnie tak, ale w pozwach mogą obarczyć “Intel” odpowiedzialnością za wymianę (Kłania się sprawa VW- inny wątek, ale podobny temat). Innymi słowy: Facet wiedział co robi:)

Sprzedaż akcji z wykorzystaniem tajnych wewnętrznych informacji, przed ich upublicznieniem, jest zdaje się nielegalna.

Intel nie jest monopolistą bo ma licząca się konkurencję

Monopol jest wtedy kiedy nie mamy innego wyboru a ADM w wiekoszosc segmentów ma alternatywy dla Intela

Począwszy od low endu (tu akurat słabo) po AMD theadripper

Sprzedaż akcji ady ktoś posiada wazne informacje na ten temat jest szczególnie badana przez nadzór FED

Jak dobrze było kupić AMD i mieć spokój. Ciekawe czy Raspberry Pi też się oberwie?

Malinki używają procesorów ARM, więc pewnie tak.

Nie chwal dnia przed zachodem Słońca jak to się mówi.

AMD też podatne.

@Haxor Stankowski: A nie dostałeś rózgą od duszka jeszcze? Fakt – problem w AMD jest mniej poważny niż w Intelu. Meltdown co prawda łatwiej załatać – przez to, że to musi być załatane będą wolniejsze od konkurencji, zaś nadal jesteś podatny na Spectre. Podobnie jak niezałatany AMD.

klikbajt? Łatka podobno nie wpływa na CPU

https://www.phoronix.com/scan.php?page=news_item&px=x86-PTI-Initial-Gaming-Tests

Chyba miałeś na myśli GPU.

@Piotr Konieczny – gry nie używają samego GPU, gry również nie przełączają jakoś masywnie kontekst żeby ten patch miał na nie jakiś większy wpływ. Stąd niewielki lub wcale impakt.

Wszystkie gry na linuxie w tej chwili oferują wydajność mniejszą o 30-40% od windowsa więc te testy z linuxa niczego nie udawadniają.

Jest przecież wyraźnie napisane w artykule, że różne aplikacje różnie będą się zachowywać. Akurat na serwerach rzadko się gra w gry ;-), a to dla właścicieli serwerów będzie największy problem. Jeśli np. Postgres może spać o około 20%, to znaczy, że cała aplikacja serwerowa (typu np. Facebook) już ma 20% mniej wydajności na dzień dobry. Do tego może dojść spowolnienie proxy, serwera aplikacyjnego itd. I to wszystko będzie się kumulować.

“klikbajt? Łatka podobno nie wpływa na CPU” – łatka wpływa na CPU co jest wyraźnie w podlinkowanym przez ciebie artykule napisane. Jedynie tam jest napisane że NIE WPŁYWA NA LINUXOWE GRY ZE STEAM (w dodatku napisano “it appears”) – ja znam dużo gier na Win które ostro grzeją procesor.. Czytamy ze zrozumieniem. Dlatego Piotr ci odpisał że chodziło ci może o GPU bo na GPU nie wpływa….

@Filip

A ile znasz gier na linuxie? I ile znasz gier? Ja znam takie co bazują bardziej na procesorze niż GPU

@maslan – nie chodzi o użycie procesora, ale o wywołania systemowe, to te wywołania zostały obarczone dodatkowym kosztem. Jeżeli jakiś program nie używa za dużo takich odwołań, np gra, to nie będzie miało wielkiego lub nawet żadnego impaktu.

GPU nie ma tutaj nic do rzeczy, jak i użycie procesora kompletnie nie ma nic do rzeczy.

@Filip

Co gdzie jakie wywołania systemowe? Połowa programowania to wywołania systemowe, o głupi plik się nawet zapytujesz to korzystasz z API systemu przecież. Nie wiesz o czym piszesz?

@Nux – Facebook jest na MySQL a nie Postgres ;)

@Nux – myślę, że jak Facebook pomyśli to przecież użytkownikom tego szajsu nie zależy na bezpieczeństwie i prywatności – sami swoje dane sprzedają – są dalej sprzedawane podmiotom trzecim, focie na kibelku i cała reszta. Więc? Po co w ogóle łatać. Najbardziej dostaną po kieszeni użytkownicy bankowości elektronicznej, bo będzie trzeba więcej komputerów i więcej pieniędzy na ryzyko Spectre zabezpieczyć.

A teraz można pomyśleć o danych medycznych – pewna ustawa zlikwidowała możliwość prowadzenia dokumentacji papierowej. Spectre jest praktycznie niełatalny, a trzeba prowadzić dokumentację dalej.

Ok, załóżmy że nie zainstaluję łatek (o ile będę miał u Apple wybór).

Czy niesie to za sobą zagrożenia porównywalne do czegoś?

Czytałeś art? Javascript obchodzi ASR. Równie dobrze możesz zobie zainstalować Windows XP SP2 i wystawić na świat porty 139, 445, 3389 itp.

@mer

Bzdura. ASLR to mechanizm randomizujacy ułożenie framgentów kodu w pamięci. Kilkanaście lat temu ładując program do pamięci zawsze był ładowany w taki sam sposób więc gdy ktoś znalazł błąd, to wiedział pod jakimi adresami w pamięci znajdują się interesujące rzeczy i mógł łatwo stworzyć exploit który to wykorzystywał. Z ASLR napisanie exploita jest po prostu znacznie trudniejsze.

Rezygnując z tego patcha jesteś podatny w sytuacjach, jeśli oprogramowanie z którego korzystasz już zawiera jakiś błąd a do tego exploit który go wykorzystuje potrafi oszukać ASLR wykorzystująć tę metodę. ASLR to mechanizm który jest swoistą ostatnią deską ratunku jeśli wszystko inne zawiedzie.

A czy da się tak zabezpieczyć qemu-kvm żeby uniemożliwiał wykorzystanie tej podatności wirtualkom?

qemu nie ma aż tak dużego narzutu…

Ok. A jak się objawia problem użytkownikowi? Mamy 2 rozwiązania: aktualizacja po której cofniemy sie z wydajnością o kilka lat, albo brak aktualizacji i…

No właśnie. Co wtedy? Luka bezpieczeństwa?

ja mam inne podejrzenia – nie masz wyboru bo aktualizacje automatyczne windows…. Wybór będzie dla posiadaczy innych systemów

@maslan .O to pytam… Czy jesli na Linuxie nie bede chcial tej aktualizacji to jakie jest zagrozenie? Mam i7-6700. I jesli zwolni o 67% to raczej bede musial wybrac czy go wyrzucic czy moze zaryzykowac. Ale musze wiedziec czym ryzykuje. Np zdalnym pozyskaniem roota (komp do wyrzucenia) czy np elewacja przywilejow lokalnego uzytkownika (nie wyrzuce bo tylko ja uzywam kompa).

Przykładowo, w chumrze ktoś może napisać oprogramowanie które będzie w stanie mapowac cały serwer albo i wiecej. Będzie w stanie grzebać w maszynach wirtualnych innych uzytkowników itd,

Dla zwykłego niedzielnego uzytkownika, który używa komputera do neta nie powinno być problemu. No chyba, że ktoś napisze sprytny kawałek JS który będzie w stanie uzyskać uprawnienia root na komputerze.

Istnieją PoC bazujące na JavaScript. Oznacza to przykładowo możliwość odczytania dowolnych ciasteczek, a to w konsekwencji daje możliwość przejęcia sesji.

Jeżeli masz coś co się zaczyna od “i” lub kończy na “core” to masz duży problem. Przy AMD można się zastanawiać z łataniem, bo tylko 1 wariant Spectre jest POTENCJALNYM zagrożeniem. Póki co poza specjalnie spreparowanymi modelami jądra – nie udało się podatności wykorzystać.

Ale to wszystkie x86? czy jakąś rodzinę ? czy jak ?

Wszystko Intelowe z ostatnich 10 lat.

Wiesz, jeśli to dotyczy zarówno procesorów ARM (mobilne) jaki i desktopów, to znaczy, że za pewne wszystkie 64-bitowe procki.

8 generacji też?

Nie tylko x86. Oznacza, że na ten moment podatna jest większość lub prawie wszystkie procesory które wykorzystują mechanizmy predykcji skoków lub używają równoległe potoki wykonawcze.

>Wszystko Intelowe z ostatnich 10 lat.

Niby czemu akurat 10? W artkule mowa o “wszystkich od 2010” (też brzmi dziwnie bo czemu Nehalem/Arrandale z 2009 miałby być bezpieczny, a ze stycznia 2010 już nie), w zacytowanym fragmencie z Google znowu mowa o “nawet takich z 2011”. To co w końcu? Konkrety, konkrety, KONKRETY proszę, jakie dokładnie generacje, serie, modele, a nie ogólnikowe bajdurzenie o “ostatnich 10 latach” czy “wszystkich od 2010”.

Z tego co zrozumiałem to badacze po prostu badali procesory dostępne od 2010 roku z założeniem (może), że po prostu wcześniejszych za bardzo nikt nie uzywa bo to złomki są.

Gdzieś w tekście jest tekst o prockach od 1995 roku. Rozmawiałem z kumplem co więcej ogarnia to mówił, że jak jąrgnęli się w 386, że to wolne jest to od 486 zaczęli inaczej konstruować. Więc myślę, że od serii Pentium.

Ale to tylko moje spostrzeżenia

Od Pentium Pro

No tak, ciężko sprzedać procki, to spowolnijmy stare o 50%…

Mam ich gdzieś, najwyżej będę podatny, jak te spowalniające łatki permanentnie wyciąć?

parametr pti=off lub opcja CONFIG_PAGE_TABLE_ISOLATION=n

Moim zdaniem zdanie “Ale problem nie dotyczy tylko Intela” jest nieprawdziwe, ponieważ wysnute jest z błędnych założeń, a tym założeniem jest pomylenie ataku AnC (atak na ASLR) z odczytem pamięci kernela w userspace. To są kompletnie dwie różne rzeczy.

Błąd w architekturze Intela dotyczy braku wystarczającej kontroli pamięci pomiędzy ring0 i ring3. I to nie jest wyciek “informacji”, a dostęp do nieuprawnionej pamięci, także z możliwością zapisu do niej.

Jesteś w błędzie ;) Przeczytaj jeszcze raz źródła ze zrozumieniem.

Googlowałem trochę ale nie znalazłem – czy jest już jakaś oficjalna odpowiedź intela w tej sprawie?

Na razie nie. Pewnie po opublikowaniu patchy przez Microsoft dla WIndowsa (zwykłego, a nie Insiderów) coś więcej się dowiemy.

Czy seria 7 intela również pod to się łapie ?

“I tak, wedle grsecurity, spadek wydajności może wynieść nawet 63% na procesorze Skylake i7-6700.”

Czyta się artykuły do końca…

“I tak, wedle grsecurity, spadek wydajności może wynieść nawet 63% na procesorze Skylake i7-6700”

Koledze mogło chodzić o generację procesorów (np i5-7440HQ)

Ja z kolei mam pytanie – czy problem dotyczy również procesorów zintegrowanych z płytą głowną? Np taki i5-7200U

@watson

doczytaj jeszcze trochę leniuszku.

w skrócie: google project zero napisało, że sprawdzali procki z 2010 i te też są podatne, ale są też wpisy, że problem może dotyczyć procków z lat od 1995 do teraz także przemyśl swoje pytanie raz jeszcze..

Piszecie, że “nowe” procesory, na które mamy “zbierać kasę” nie są podatne. “Nowe” tzn. jakie? 7gen? 8gen? A może dopiero kolejne, przyszłe generacje? Być może przydało by się więcej takich konkretów w artykule. A jak konkretów nie ma – może warto to wyraźnie zaznaczyć, bo chyba nie chcecie zostać drugim portalem typu “pajęcza sieć”? Tak czy siak – wielkie dzięki za Waszą dotychczasową świetną pracę – oby tak dalej. Najlepszego w Nowym Roku!

Dokładnie to samo mnie zastanawia. Dopiero co kupiłem procesor 7-mej generacji.

Wszystkie obecne procki intela są podatne.

Na poprawione wersje trzeba czekać. Pewnie gdzieś koło roku, więc seria 10gen może być już bezpieczna. Chyba, że przełożą premierę 9gen i to poprawią w tej wersji.

Przydało by się info które nowe procesory nie sa podatne. Miałem kupować w styczniu i7 i z tego co czytam jest podatna :(

Xuma… >wszystkie< dostępne Intela są podatne. Nie wyprodukowali procka, który łatałby tą dziurę. Za około rok można się spodziewać premiery tych procesorów i wtedy dopiero tamte będą "bezpieczne".

No to chyba powinni zrobic promocje na wszystkich prockach tak z 25%.

Ja tylko czekam na jakieś pozbywanie się na Olxach procków/płyt głównych z intelami. Kupiłbym i7, załatał, spadła by wydajność OSa, ale przy moim używaniu CPU i tak byłbym do przodu bo niższe TDP niż te moje 125 w AMD. Więc :-)

przy Win pewnie updeate’a wcisną “niepostrzeżenie na siłę” :/

Dlatego przed każdym update warto przeczytać sobie changelog i odznaczyć niechciane łatki, albo instalować tylko wybrane aktualizacje bezpieczeństwa ręcznie… trochę jest z tym zabawy, ale zawsze to jakiś sposób na ominięcie tych niechcianych.

Pytanie właściwie powinno brzmieć przy jakich zadaniach o ile spowalnia? Jeśli ktoś wykorzystuje komputer jedynie do grania to spadek wydajności podejrzewam będzie marginalny… ale jeśli ktoś renderuje grafiki, czy programuje w unrealu, a może nawet liczy na cpu jakieś kryptowaluty to pewnie spadki wydajności mogą być dużo bardziej odczuwalne :(

Akurat zadania wymagające obliczeniowo powinny ucierpieć najmniej.

Jeśli problem dotyczy pamięci to będzie zwalniać we wszystkich operacjach operujących mocno na pamięci, głównie dotyczy to serwerów…

Być może, jeśli pojawiłaby się aktualizacja mikrokodu zmieniająca działanie pamięci podręcznej – ale w którymś z linkowanych artykułów pisali, że to mało prawdopodobne.

Dodanie PTI spowolni przełączanie kontekstu kernel-userspace, więc najbardziej ucierpi korzystanie z I/O, IPC i innych usług jądra a nie obliczenia prowadzone we własnej pamięci procesu.

Błąd jest na poziomie sprzętu. Update mikrocod-u nie jest w stanie tego rozwiązać.

Ciekawe czy będą przyjmować reklamacje na procesory i komputery ze zintegrowanym procesorem.

No to chyba po to Windows 10 i wymów przesiadki na Kaby Lake (pierwotnie – Skylake), aby mogli robić WSZYSTKO z naszymi kompami, no nie?

A co z konsolami? Tez będą musieli przyciąć wydajność, czy też może zrobią się łatwe do złamania?

A jakaś konsola z obecnej generacji ma procesory Intela?

Nintendo ma ARM-y

NVIDIA Shield TV i Nintendo Switch mają Tegra X1 czyli ARM.

Tylko Switch jest tak okrojony z wszelkiej multi-funkcjonalności I skupiony na grach, że to jest chyba ostatnia platforma, której ten problem może zagrozić.

No to będą wymieniać. To chyba nie nasz problem?

No to czas na odszkodowania !

Tyle poważnych dziur (m.in. BT, WiFi) w tak krótkim czasie – myślę że ten rok będzie naprawdę ciekawy.

A gdzie klasyczne “Mam procesor Intela, co zrobić, jak żyć?”

A co z macOS i MacBookami? Czy ten błąd jest tez w urządzeniach apple z procesorami z serii A?

Dotyczy wszystkich CPU intela. Ale cichaj bo stawiam piwo, że GNUJ-owcy się przyczepią tylko do Apple’a bo to tradycja u nich ;-)

Jest http://appleinsider.com/articles/18/01/03/apple-has-already-partially-implemented-fix-in-macos-for-kpti-intel-cpu-security-flaw

Rozumiem że chodzi o wszystkie intele x86 produkowane do tej pory ?

SandyBridge+

@Filip podaj źródło, bo lecę jeszcze na Q9550 i może się nie załapie :)

Mam na chacie Haswell-a Xeona E5 1630 v3

Zdaje się że tylko te 64 bitowe.

Jakieś potwierdzone źródło że dopiero od Sandy Bridge? Mam i5 pierwszej generacji, fajnie gdyby się to sprawdziło.

Wszystkie od 1995r ;-)

Inne wyjaśnienie sprzedaży akcji: “He lives in CA. Due to the recently passed federal tax changes, there may be good reasons to realize some gains under 2017 tax regime vs 2018. The limits on write off of state tax against federal will certainly hit him. So taking the action in 2017 he can use the deduction, but not in 2018. He is certainly hitting top tax brackets so 13.3% * 39.6% works out to a >5% take home difference.” ( https://www.reddit.com/r/sysadmin/comments/7nl8r0/intel_bug_incoming/ds38jpj/ )

Jeśli chodzi o ARMv8 to na razie są jakieś łatki, ale to nie musi oznaczać, że wszystkie ARMv8 są podatne. Może być tak jak w przypadki x86/amd64 – tylko implementacja jednego producenta będzie podatna, inne nie.

Akurat z ARM jest taki problem że większość producentów procesorów używa tych samych rdzeni – Cortex.

Tu masz co i jak https://developer.arm.com/support/security-update

Droga Redakcjo, aby artykuł był pełny i pomocny proponowałbym zamieścić jeszcze dodatkowe informacje:

– Jakie realne zagrożenia stwarza ta luka dla Kowalskiego intensywnie korzystającego z komputera?

– Może opinia prawnika czy na tej podstawie można reklamować procesor na podstawie rękojmi/gwarancji?

Dziękuję i pozdrawiam

Jakiś program może odczytać i zapisać pamięć kernela, która normalnie jest chroniona. Np skrypt na stronie może wyjść z piaskownicy przeglądarki (jeżeli przeglądarka ma piaskownice) i odczytać plain text hasła w pamięci, lub klucze kryptograficzne. Może też zmienić uprawnienia innemu programowi. Generalnie tragedia.

Jak do tej pory, pamięć można tylko odczytać.

Apple też

No nie mogę, okaże się jeszcze, że SPARC’i do łask wrócą, a i może jeszcze będą szybsze od Inteli… i tańsze w eksploatacji hehe

Fijitsu robi całkiem szybkie SPARki.

A co z i5-7500, on też ma ten problem?

Wymień procesor, a z wlutowanym w laptopie który dopiero co kupiłem i wydałem nie mało pieniędzy to co mam zrobić? Wylutować?

No właśnie, ciekawe czy gwarancja to obejmie ;)

Jeżeli błąd dotyczy architektury x86-64, to praca w systemie 32 bitowym jest bezpieczna?

x86 to system 32-bitowy

dzisja pojawił się rano kernel 4.14.11 zawiera właśnie te zmiany, można je wyłączyć, domyślnie są włączone ( nowa opcja w config: CONFIG_PAGE_TABLE_ISOLATION=y ) przy moich wymaganiach ( średnio obciążony laptop i5 6200U/8GB/SSD512GB na Ubuntu 64bit 17.10: otwarte Firefox(5 zakł.)+Thunderbird+chromium(6 zakł)+vlc(radyjko)+Eclipse(10 zakładek+gitk+git gui+ kilka terminali) spowolnienia nie odczuwam…

Dzięki za posta – widać że teraz najistotniejsze są właśnie konkretne informacje z konkretnych, praktycznych zastosowań.

Czemu ludzie uporczywie nazywają karty (tabs) zakładkami (bookmarks)?

Wiadomo cos na temat 7700k ?

Jeden z tracacych najwięcej wydajnosci

Czy procesory i3 tez sie do tego zaliczaja (ja mam 6100)

Tak, wszystko intela od 2010 roku. Nie ma przebacz.

Nie tylko od Intela i nie tylko od 2010 roku

Kto ma AMD?

Ja mam, od zawsze AMD, i dalej będę AMD kupował.

Ja też kupuję wyłącznie AMD. Do domu lepiej się sprawdza niż Intel bo:

-ma mocne GPU i dobre CPU. (U Intela słabe GPU z b. dobrym CPU ale tylko w zastosowaniach jednowątkowych).

-stosunek cena/wydajność też na korzyść AMD (Intel tak jak Apple każe sobie płacić więcej z tytułu bycia “markowym”)

Od 18 lat tak robię i się nie zawiodłem na komputerach AMD które składałem, a teraz laptopach. Choć laptopa z AMD ciężko znaleźć ale da się.

Oj ciężko ciężko, ale się teraz cieszę że kupiłem Asusa ROG gl702zc na Ryzenie :)

No to Panowie możecie się przestać cieszyć, okazało się że jednak AMD wcale nie takie lepsze pod tym względem ;)

stare AMD FX nie jest, ale Ryzeny są odporne :)

Akcje Intela na razie stoją niewzruszone.

Giełda jeszcze jest zamknięta.

Giełdę otwierają o 15.30.

A co ma piernik do wiatraka ?

Czy Intel miał już podobne problemy w przeszłości czy to pierwszy taki przypadek wykrytego buga w kernelu?

Akcje intela stoją niewzruszone ponieważ NASDAQ jest otwarty przez 5 godziny od 15:30 naszego czasu. Poczekaj na otwarcie giełdy.

Ech, akurat mam laptopa Acer VN7-592G z procesorem i7-6700HQ. Wychodzi na to, że wkrótce doświadczyć mogę sporego spowolnienia? Używam go głównie do Photoshopa, internetu, filmów, sporadycznie gra.

Jeśli to prawda to chyba musze sprzedać po taniości tego lapka (tym bardziej, że Acer wypięło się na moje problemy z touchpadem).

I co kupisz zamiast niego? Wszystkie Intele są podatne. Za to jest szansa, że podczas grania ani filmów nie odczujesz dużej różnicy – robili testy na Linuksie i w tych zastosowaniach prawie nie ma różnicy, przynajmniej na dwóch procesorach, które testowali. Największa odczuwalna różnica jest w przypadku częstych operacji I/O. Oczywiście na Windowsie patch może mieć inny wpływ – zależy, jak go zaimplementują. Na pewno odczujesz też różnicę, jeśli masz serwer.

https://www.phoronix.com/scan.php?page=article&item=linux-415-x86pti&num=2

https://www.phoronix.com/scan.php?page=news_item&px=x86-PTI-Initial-Gaming-Tests

Będziesz mógł zwrócić do sklepu.

A potem kupić model z AMD Ryzen.

Z Ryżem? ;-) ten też jest podatny jednak mniej.

A co z procesorami IBM Power? Drogi niebezpieczniku – HELP PLS.

To jakieś bzdury są. Dlaczego nigdzie więcej nie można znaleźć tej informacji? Bo to jest chory wymysł jakiegoś schizofrenika

Tak Bzdury, napewno…

https://security-center.intel.com/advisories.aspx

https://developer.arm.com/support/security-update

https://meltdownattack.com/

https://riscv.org/2018/01/more-secure-world-risc-v-isa/

https://blog.mozilla.org/security/2018/01/03/mitigations-landing-new-class-timing-attack/

Długo mam jeszcze wymieniać?

To może być ten gwóźdź do trumny, który skłoni Apple do przyspieszenia prac nad przeniesieniem maków na ich własne procki.

Makówki przecież miały swoją linię procesorów – Najpierw były to proce CISC Motoroli z linii 680×0 (takie same lub bardzo podobne jak w Amigach) a potem poszli na RISC-owe procesory IBM PowerPC. Po czym zarząd Apple stwierdził iż…. przesiada się na procesory Intel i jabcok stał się tylko cholernie drogim zwykłym pecetem z dobrym systemem operacyjnym (ale to oczywiście kwestia gustu) i wyświetlaczem Retina. Więc teraz kolejna przesiadka jest raczej mrzonką (no chyba że zamiast Inteli będzie to AMD). Koszty, przepisanie systemu operacyjnego, testów, zapewnienie wsparcia starszym użytkownikom w ramach okresu przejściowego.

Mam procka Core M-5Y10, z Win8.1 i gdzie znajdę te łatki??

Prawdopodobnie we wtorek (patch tuesday), 9 stycznia Microsoft udostępni łatki dla zwykłych systemów od 7-ki do 10-tki.

Na razie tylko Insiderzy Win 10 mają dostęp oraz Linuksiarze.

A czy to jest podstawa do reklamacji – wada ukryta towaru? Bo jak inaczej to nazwać?

Moim zdaniem jest podstawą do reklamacji, o ile dobrze się to opisze. Sklepy jednak zrobią wszystko, by takich reklamacji nie uznać, więc przygotuj się na batalię. Do tego przy reklamacji i oddaniu procka zostajesz z bezużyteczną płytą główną wolną od wad. Lepiej walczyć o zwrot części kosztów z zachowaniem produktu. Wydaje mi się, że prędzej na to przystanie sklep i lepiej dla Ciebie, bo nie zostaniesz z płytą główną, która też stanieje wraz z ilością zwróconych procków.

Kolejna opcja: Sprzedać procka z płytą asap, póki ceny nie poszły w dół.

Niezgodność towaru z deklaracjami producenta.

@Adam

Jakimi deklaracjami ? Gdy pojawia się dziura w Windows to niby też ci przysługuje zwrot kasy ?

Tata kupił “AS IS”, mama kupiła “AS IS”, “AS IS” mam i ja. Czy gdziekolwiek było zapewnienie, że w krzemie nie ma błędu?

Aziz light!

Niech mnie ktoś poprawi, ale czegoś nie kumam. Piszecie “Historia tego błędu zaczyna się od czerwcowej pracy naukowej kilku badaczy pokazującej jak omijać ASLR atakiem KAISER” – wszedłęm w źródła, które podajecie na stronie i czytam tam co następuje:

“(…) In this paper we present KAISER, a system that overcomes limitations

of x86 and provides practical kernel address isolation. We implemented

our proof-of-concept on top of the Linux kernel, closing all hardware

side channels on kernel address information” O ile dobrze rozumiem KAISER nie jest atakiem tylko systemem który ma zaimplementowane oddzielenie przestrzeni adresowej kernela.

Tamże:

“(…) Our proof-ofconcept

is implemented on top of a full-fledged Ubuntu Linux kernel. KAISER

has a low memory overhead of approximately 8 kB per user thread and a low

runtime overhead of only 0.28%”

Te wyniki oczywiście mogą dotyczyć konkretnej grupy operacji, ale z drugiej strony jest to dość bazowa grupa tychże…

Pozdrawiam!

ja mam procka z 2012 roku to chyba już sam w sobie jest wyjątkowo wolny :P pewnie mnie to spowolnienie nie dotyczy

Dotyczy, jak masz pierwszego Pentiuma to nie dotyczy :D

Przebijam – mój znajomy przegląda neta na Pentiumie IV 2.8GHz z ok. 2004 (późny Northwood / wczesny Prescott – nie pamiętam, ale zawsze gorący jak cholera) korzystając z mocno zoptymalizowanego Linuksa. Ciekawe na co to jest podatne.

Ja nie wiem, czy trzeba cokolwiek specjalnie optymalizować. Mam komputer HP xw4100 z Pentiumem 4 (3 GHz) mniej więcej z tego samego czasu, na tym zwykłe Ubuntu (chociaż wersja już sprzed ładnych paru lat) i śmiga całkiem nieźle…

No i jeżeli opierać się na informacjach z artykułu, to nie jest podatny na te błędy…

@marianZ – na duże rachunki za prąd ;o)

Na szczescie mam nowego procka I5-7500

Nie umiesz czytać z zrozumieniem, luka dotyczy wszystkich intelów od 2010 do i9+ może nowy i10 lub już inna numeracja nowej generacji to naprawi

Żtczę więc powodzenia bez łaty przynajmniej na podatność Meltdown. Gratuluję zdania lekcji z czytania ze zrozumieniem. Wszystko co wyprodukowano po 2010 roku poza Itanium i Atomem (też tylko część) zawiera ta dziurę.

Jeśli sprzed 1995r to niepodatny ;-)

Skoro AWS i Azure robią masowy update, to rozumiem, że wirtualizacja, Intel VT, nie chroni w żaden sposób przed tym błędem? OS w maszynie wirtualnej ma taki sam dostęp i problem występuje tak samo?

A uważasz, że błąd jest wirtualny? ;-) nic nie chroni poza twardszą izolacją kernela od userlandu i to tylko przed Meltdown. Spectre dalej będzie bruździl. Intel w tym zestawieniu wyszedł najgorzej, bo łatać trzeba, łata nie daje 100% ochrony i znacząco spowalnia.

Kopacze kryptowalut na procku zablokują łatkę, by móc kopać z pełną mocą. Koparki niezałatane są niezłym kąskiem dla przestępców – moc obliczeniowa do kopania dla siebie plus wyczyszczenie aktualnego portfela na koparce. Exploity to kwestia bardzo krótkiego czasu.

w 99.99% przypadkach altcoinow nie trzeba kopac posiadajac prywatny klucz, a jak juz nawet sa takie (jak chocby BBP) to mozna kopac majac wallet-a zaszyfrowanego i zablokowanego :P

Dlatego lepiej kopać na FPGA :)

Może się przydać, komu popcorn? ;)

http://www.nasdaq.com/symbol/intc/real-time

Oprogramowanie do niektórych operacji musi wykorzystywać kernel :) – serio ?

To można napisać jakieś oprogramowanie które nie musi wykorzystywać kernel ?

Może jakiś chalenge ?

Ja mam pierwsze rozwiązanie:

NOP

Jeżeli mój laptop zwolni o połowę to mam zamiar go zwrócić sprzedawcy, jako nie posiadającego właściwości o których mnie sprzedawca zapewniał.

A sprzedawca powie, że to wina najnowszego update systemu operacyjnego :)

https://www.intel.com/content/www/us/en/support/articles/000025619/software.html#FAQ

https://downloadcenter.intel.com/download/27150?v=t

To nie o to chodzi…

Wygląda na to, że historia zaczęła się jeszcze wcześniej. W Marcu Black Hat już pokazali transmisję danych między dwoma wirtualkami AWS za pomocą dostępu cache procka: https://www.youtube.com/watch?v=yZmiRi_c-o

Już niedostępny.

Cóż, to jest USA, więc prezes Intela ma duże szanse, że mu się dobiorą do skóry za inside trading.

Czy w takim wypadku nie możemy jako konsumenci żądać wymiany na sprzęt o deklarowanej wydajności jeśli patch zostanie zainstalowany?

Możemy, albo zwrócić towar do sklepu.

Nie mogę się doczekać odsyłki do moreli -.-

Czy ktoś czytał dokładnie na czym polega ten atak? Wygląda tak jakby wszyscy łącznie z autorem nie rozumieli istoty problemu. To jest kolejna metoda obejścia ASLR a do poznania danych z kernel space to droga jeszcze daleka.

Fatalna prezentacja i poziom angielskiego na zalinkowanym video. Jestem zaskoczony biorąc pod uwagę, ze to Holender prezentuje.

Ładnie nam się rok zaczyna. Całe szczęście, że na razie wstrzymałem się ze zmianą procesora.

teraz wymienia procesory kazdemu kto chce za darmo… ale na takie z backdoorem dla NSA ;)

Ten cały “błąd” to jest backdoor dla NSA.

Oczywiście

Netgear prowadzi obecnie program wymiany macierzy opartych na intelu, ponieważ po pewnym czasie wydajność procesora może spaść. Ciekawe czy to ma jakiś związek z ta sprawą.

Nie znam się na giełdzie, ale wydaje mi sie, ze w ciagu 2 godzin ich akcje spadły o 5%

https://finance.yahoo.com/quote/INTC/

~-30% Hypervisora – ~30% dla VM daje 60% spadek wydajności ale zawsze można nie zainstalować dla hypervisorze i go odizolować a potem jak by co płakać gorzej jak coś wyskoczy z VM

Czy błąd obejmuje wszystkie x86-64 czy tylko te nowsze jak 6XXX czy 7XXX?

Wszystkie od Sand Bridge

Wszystkie od 1995r z wyjątkiem pierwszych Atomów do 2013r.

A już planowałem wymienić procesor na i7 8700k kurde teraz mam czekać aż wyjdą nowe procki od Intela chyba nigdy nie złoże sobie nowego komputera

To kup AMD

W marcu wychodzą nowe procki AMD.

a procka i7 8700k też to dotyczy

Nawet głównie https://www.phoronix.com/scan.php?page=article&item=linux-415-x86pti&num=1

Ale się rok zapowiada.

Trapi mnie jedna rzecz. W jaki sposób niby mój procesor zwolni skoro luka pewnie istnieje od nowości ? Ktoś tą lukę nagle aktywuje czy co ?

Aktywuje łatkę która tłumacząc łopatologicznie zmusi system do wykonywania operacji w większej liczbie kroków niż teraz. A to spowoduje drastyczny spadek wydajności.

Dziura zwiększała wydajność ;)

fackup roku

Stwierdzenia “reklamuję sprzęt skoro jego wydajność jest niezgodna z wcześniejszym opisem” są błędne – sprzęt nadal jest zgodny z opisem co do wydajności, bo to nie sprzęt zwolni, tylko OS zwolni (ponieważ będzie więcej operacji do zrobienia (zrzut cache, czekanie na pamięć)) dla niektórych operacji… To co procesor zawinił to zawieranie niebezpiecznej operacji, jeśli dobrze rozumiem. Jeśli odpalicie program bez dużej ilości operacji kernela, to różnicy w wydajności nie będzie – doczytać artykuł!

akcje intela spadly o 4,5% – ktoś ma ? :-)

Już 5,29 w dół a jest dopiero 19 z minutami naszego czasu… Widać, że leci dalej.

No CEO Intela już nie*

*) wiem, że zostawił minimalne, przymusowe 250k akcji, ale jakoś tak pointa śmieszniejsza jak się to pominie.

O jakiej wymianie procesorów niektórzy tutaj mówią? Bądźmy realistami. Intel fizycznie nie jest w stanie wyprodukować tylu procesorów starej generacji, żeby chociaż można było wymienić ułamek procenta. Także nie liczcie na nowy procesor a i zwrotu kasy też pewnie nie zobaczycie. W USA przy pozwie zbiorowym może coś tam wydoją od Intela ale Europa to inna bajka.

http://www.nasdaq.com/symbol/intc/real-time

Mam pytanie: Czy może mi ktoś napisać, jakimi benchmarkami sprawdzić wydajność komputera? Tak, żeby mieć porównanie po zainstalowaniu łatek? I było to w miarę miarodajne, żeby użyć tego (jeśli zajedzie taka konieczność) w reklamacji CPU w ramach rękojmi u sprzedawcy?

Przecież jak nic jest to niezgodność towaru z umową (w dodatku wygląda na to, że sprzętowo nie usuwalna) – czyli można domagać się wymiany CPU na nowy, wolny od wad lub zwrotu pieniędzy.

Zawsze lepiej odzyskać pieniądze za CPU i “stracić pieniądze na MOBO z podstawką intela” niż płacić ze swoich środków całość za CPU od AMD i MOBO do niego.

Swoją drogą – wzrośnie pobyt na AMD, to i ceny znacznie podskoczą…

Ale nie ma mowy o niezgodności z umową w ujęciu ustawy. Chciałeś konkrety procesor intela. I go dostałeś. On jest sprawny jak KAŻDY taki procesor intela.

Ma wydajność jak KAŻDY ich produkt. A że ma błąd w implementacji? Nie to nie błąd to metoda. Problemem jest że da się przez nią zakatować system. Ale nikt nigdy i nigdzie nie gwarantował Ci systemu w 100% podatnego na ataki.

niezgodny z umową należy uznać towar, który:

nie nadaje się do celu, do jakiego tego rodzaju towar jest zwykle używany;

jego właściwości nie odpowiadają właściwościom cechującym towar tego rodzaju;

jeżeli nie odpowiada podanemu przez sprzedawcę opisowi lub nie ma cechy okazanej kupującemu próbki albo wzor;

nie nadaje się do celu określonego przez kupującego przy zawarciu umowy, chyba że sprzedawca zgłosił zastrzeżenia co do takiego przeznaczenia towaru, towar nie odpowiada oczekiwaniom dotyczącym towaru tego rodzaju, opartym na składanych publicznie zapewnieniach sprzedawcy, producenta lub jego przedstawiciela, w szczególności uwzględnia się zapewnienia, wyrażone w oznakowaniu towaru lub reklamie, odnoszące się do właściwości towaru, w tym także terminu, w jakim towar ma je zachować.

Więc konsument będzie w trudnej sytuacji.

Co innego jak kupiłeś system pod np wizualizacje z założeniami progowymi czasu wizualizacji dla zadanych parametrów. A wtedy dostawca będzie miał przechlapane.

Ja dostarczając rozwiązania dostaje enigmatyczne ma działać proszę podać cenę.

Cóż zawsze liczę zapas mocy na rozbudowę i na nieprzewidziane W wiec się nie boję ale wielu dostawców żeby wygrać ceną jedzie na granicy wydajności i będą mieli problemy bo np bazy danych mogą nie wyrabiać. Tu dostawcy dostana po portkach. Ale mali. bo duzi jak dell i reszta zapewne się dogada z intelem i dostaną rekompensatę albo rozwiązanie problemu.

Problem jest typowo programistyczny. Od lat optymalizacja leży i kwiczy więc możemy liczyć na to że przez jakiś czas programiści się pochyla nad zoptymalizowaniem programów a to może przynieść za chwilę korzyść jak pojawią się nowe pozbawione problemu procesory albo przy przesiadce na konkurencję która pewnie będzie miała swoje 5minut.

FS Mark, Compile Bench, PostgreSQL

https://www.phoronix.com/scan.php?page=article&item=linux-415-x86pti&num=2

Krzystof – ale rzecz miała wadę ukrytą już w trakcie zakupu, o której kupujący się dowiedział po zakupie. Może zatem żądać wymiany na nową bez wady (czyt. niemożliwe), odstąpić od umowy lub żądać obniżenia kosztów.

“Wada fizyczna to niezgodność produktu z umową. Dochodzi do niej w szczególności wtedy, gdy rzecz:

nie ma właściwości, które produkt tego rodzaju powinien mieć – np. telefon przerywa połączenia, naczynie żaroodporne pęka pod wpływem wysokiej temperatury;”

Gdybyś wiedział, że po jakimś czasie, ale nadal w trakcie gwarancji, Twój sprzęt zwolni do 60% albo przestanie być bezpieczny, to czy kupiłbyś go za taką cenę albo w ogóle?

Akurat sprzedaż akcji nie musiała być z tym związana. Akcje większości z działu IT są od dluzeszego czasu oderwane od rzeczywistości – wysoka cena głównie ze względu na hype (patrz P/E, CAPE). On wiedział o tym (zna rzeczywistą wartość spółki w stosunku do jej wyceny) więc nie chciał ryzykować, bo trudno ocenić jak duża bańka urośnie. Ogólnie ruchy insiderów są ciekawą rzeczą do obserwacji.

Czyli posiadanie komputera z 2006 roku ma swoje zalety. :)

Problem dotyczy procesorów produkowanych od 2005 roku

Tak – zimą nie róźnie się zbytnio of farelki – grzeje, szumi, już chyba do niczego nie służy ;)

#spiskowateoryjadziejow – a co jeśli to nie był fakap? No wiecie, jakoś ciężko mi uwierzyć, aby taki błąd, dziwnym trafem dający akurat swobodny dostęp do kompa, mógł przejść niezauważony przez tyle lat

Przecież, cały czas, od wielu lat są prowadzone testy. A ten błąd został odkryty nie dawno i na ataki wkorzystujące go podane są wszystkie procesory od Sandy Bridge W góre, Bodajże.

Aktualizacje windows wyłączone, dopiero co nabyłem i7700K

Większym ryzykiem jest nie zainstalowanie aktualizacji

W praktyce powinno się to skończyć zbiorowym pozwem. Jeżeli przy procesorach za ciężkie pieniądze nie potrafią dopracować ich należycie, ale za to potrafią robić masę furtek i umieszczać w nich ukryty system to powinno się to skończyć w sądzie.

Jest i na gorąco odpowiedź Intela: https://newsroom.intel.com/news/intel-responds-to-security-research-findings/

A gdzie mogę dokładnie sprawdzić czy mój stary wysłużony i5-2500k jest również podatny czy może jednak nie?

PoC:

https://gist.github.com/dougallj/f9ffd7e37db35ee953729491cfb71392

Wielkie dzięki. Warto dodać, że kod weryfikuje podatność na pierwszą z trzech metod ataku.

Po bliższej analizie, ten kod wygląda na fake.

Czy w Windows 10 ta aktualizacja będzie po prostu zainstalowana razem z innymi? Jak uniknąć jej zainstalowania a tym samym spowolnienia?

Większym ryzykiem jest jej nie zainstalowanie

Będę śledzić temat ale póki strony nie czyszczą moich i tak pustych kont a z komputerów nie robią koparek coinów to ja jutro szukam tutoriala jak to na 10 wyłączyć :P

Przypadek? Nie sądzę.

Może ktoś przybliżyć problem z którym boryka się AMD?

Niech w du*ę sobie Intel wsadzi te patche. Teraz to ja żądam zwrotu gotówki, bo nie mam zamiaru używać słabszego procesora niż kupiłem. Nie dajcie sobie wcisnąć tego patcha i żądajcie w sklepie zwrotu gotówki, w końcu kupiliście procesor o określonej mocy i jeśli ten może teraz spowolnić o połowę swojej mocy nie z waszej winy, to macie prawo domagać się zwrotu pieniędzy. Ten patch nie naprawia problemu, a tworzy kolejny, którym jest wolniejszy procesor. Intel ma tupet wpychając wam takie patche i twierdząc, że to załatwia problem. Kupiliście procesor o określonej mocy, nie z waszej winy może być teraz o połowę wolniejszy.

Z tego co zrozumiałem to sam procesor nie jest wolniejszy. Wydaje mi się że działanie systemu jest wolniejsze ze względu na dodatkowe przeładowania pamięci i przejścia do tej części separowanej, ale to jest jakby z winy ratującego sytuację OS’a. Taktowanie się nie zmienia.

Czyli wracamy do 68000, DOS for IBM, pancernego P5. Ma ktoś monitor VGA ?

Czy dobrze rozumiem że ta i podobne metody ataku opierają się o pomiar czasu między różnymi operacjami i wnioskowanie na tej podstawie o zawartości pamięci lub tym czy coś jest w cache czy nie? Czy w związku z tym nie byłoby prostszym i skuteczniejszym zabezpieczeniem uniemożliwienie programom bez jakichś specjalnych uprawnień pomiaru czasu z dokładnością wystarczającą do przeprowadzenia ataku? Większość aplikacji dla zwykłych zjadaczy chleba nie straciłaby na funkcjonalności gdyby nie mogła odmierzać czasu rzędu mikrosekund (nanosekund?) albo gdyby dostawała wyniki takich pomiarów jakoś zakłócone?

“A fundamental design flaw in Intel’s processor chips has forced a significant redesign of the Linux and Windows kernels to defang the chip-level security bug.”

Lubię takie teksty – aka FUCKWIT (Forcefully Unmap Complete Kernel With Interrupt Trampolines).

Może dodajmy, że kolor zielony mają roślinki i wszyscy będą szczęśliwi… i może nawet ta trampolina będzie Git.

“Microsoft declined to comment.”

Ciekawe dlaczego… Dowiemy się we wtorek.

Ciekawe skąd The Register zaczerpnął informację o tym, że “it appears a microcode update can’t address it”. Intel oficjalnie na ten temat się nie wypowiedział, więc na razie wygląda to na czystą spekulację. Patchami na mikrokod można zmieniać całkiem sporo, dobra lektura wprowadzająca w tym temacie to np. https://www.usenix.org/conference/usenixsecurity17/technical-sessions/presentation/koppe

Odpowiedź intela to bezczelność. Niech rynek ich “zweryfikuje”. Gnojki.

Ja przeczytałem “spowoduje spowolnienie pracy procesora” co zostało wyszczególnione grubą czcionką ;) Wpis został edytowany po moim komentarzu.

“Jest już odpowiedź Intela na błąd. Intel twierdzi, że to nie dziura, a “zestaw metod badawczych niepozwalających na uszkodzenie lub skasowanie danych“. Czyli innymi słowy, dziura pozwalająca jedynie na odczyt danych z pamięci. ”

Ufff. Nie pozwala na edycję danych, tylko odczytanie tych, które pozwolą na ich edycję. Aż mi ulżyło.

A o tco chooodzi? O atak na ‘speculative jump’? Przeciez jest od jakiegos pol roku i cisza i spokoj. Ja raczej przyjrzalbym sie tej poprawce co ona ‘poprawi’…

Dla poc v1 BPF JIT ma byc on dla amd

No to chyba trzeba będzie odroczyć RODO…

Dobrze że nie nadążam za technologią i nadal używam 32-bitowej architektury…

Problem wynika z błędu na poziomie CPU a obecnie się spodziewamy “poprawki” na poziomie OS. Czy nie jest to czasem tak, że poprawka powinna być implementowana dokładnie tam gdzie leży źródło problemu inaczej nie jest poprawką tylko obejściem? Całe szczęście że programowo da się sytuację uratować ale jak dla mnie CPU jako towar jest nadal wadliwy. Kupując cpu x86_64 kupujemy towar dostarczający szereg funkcji określonych w opisie architektury lub innej stosownej dokumentacji.

>jego właściwości nie odpowiadają właściwościom cechującym towar tego rodzaju;

>jeżeli nie odpowiada podanemu przez sprzedawcę opisowi lub nie ma cechy okazanej kupującemu próbki albo wzor;

A co z wadą fabryczną ? Dla mnie standardową cechą towaru typu CPU jest bezpieczeństwo a tu tego brak ;)

Intelowi akcje spadają, AMD rośnie. Dziwne.

Niby co ?

Jeśli ktokolwiek zna język angielski, to powinien być w stanie zauważyć, że media przesadziły i zrobiły z igły widły.

https://newsroom.intel.com/news/intel-responds-to-security-research-findings/

Ale to przecież stanowisko Intela.

Wydaje mi się, że rosjanie mieli jakiś swój komputer, parametrami sprzed x lat ale za to produkowany niemal w całości u nich, bez Intela, AMD i całej reszty. Jest jakieś info co do podatności tego komputera?

Elbrus, Speculative execution explicitly program controlled.

Watpie, by Intel dawal jakies szczegolne gwarancje tyczace sie wydajnosci. To nie jest cos takiego, jak walniety koprocesor w Pentium. Zobaczymy.

Azure juz zalatany – przesuneli update z 10 na dzisiaj po tym jak google upublicznilo wiecej szczegolow.

Dlaczego złamanie embarga uważacie za słuszne?

Rozumiem, że odinstalowanie łatki KB4056892 z powrotem przywraca pierwotną wydajność? (o ile będzie się dało tę łatkę odinstalować…) :) Dla mnie spadek wydajności o te 50% w przypadku symulatora lotniczego Lockheed Martin Prepar3D równoznaczne jest z zakończeniem korzystania z symulatora. Na razie wyłączyłem Windows Update.

https://www.amd.com/en/corporate/speculative-execution

AMD nie znalazło błędów.

Ciekawe co złego sie stanie mojej navi zrobionej z Odroida C2? Chyba don’t panic póki co bo nie mam tam neta i selektywnie dobieram tam apki.

Oj tam. Intel wymieni procki na wolne od wady. Już raz wymieniał Pentium 60/66/90 z wadliwym FPU.

Dla Windowsa już są aktualizacje. ;)

Czyli AMD jest bezpieczne? Słabo by było gdybym dopiero co kupiony procek musiała wymieniać, tymbardziej że go jeszcze spłacam. :D

Nie jest

a najgorsze jest to, że nie ma jeszcze na co wymieniać. Dopiero te procesory, które są na etapie projektowania może będą pozbawione takich miłych niespodzianek.

Jest bezpieczne, jedyny wektor ataku to: “So for AMD, this appears to only impact Linux and FreeBSD users using an “APU” who’ve manually turned on the BPF JIT.”

Ponadto AMD jest calkowicie odporne na atak Meltdown.

Witam

Mam Intel Core 2 Duo T8300 czyli chyba ta wada procesorów Intela mnie nie obejmuje. Stoi na tym Ubuntu. Skoro wada mnie nie dotyczy to nie potrzebuję łatki. Jak rozpoznać łatkę i czy można zrobić ją wyłączyć lub coś zrobić by na trwale się nie instalowała ?

Pozdrawiam

https://downloadcenter.intel.com/download/27150?v=t

Tutaj można sprawdzić podatność intela.

Jam jest podatny także po wgraniu łatki, także jak rozumiem, łatka systemowa to za mało żeby rozwiązać problem i tylko wymiana procka pomoże? ;)

Łatka omijająca Meltdown na Linuksie znajduje się w samym jądrze, zatem pozbycie się jej do prostych zadań nie należy. Pozostaje liczyć, że nie wpływa ona na niepodatny sprzęt, ale ten dokument wydaje się świadczyć, że Core 2 Duo T8300 jest podatny (szukaj “out-of-order”): https://www.intel.com/content/dam/support/us/en/documents/processors/mobile/celeron/sb/320121.pdf

Świetna okazja, żeby na rynku pojawił się nowy gracz. Ktoś z milionami na koncie może wykorzystać okazję. Teraz albo możliwe, że jeszcze długo nie będzie tak dobrej okazji.

LOL.

I co, zachęci do siebie tym, że “słuchajcie, tylko u nas nie ma błędu o którym pewnie nie słyszeliście i którego łatki naprawczej pewnie nie odczujecie”? XD

Chyba nie uważacie, że ta luka to przypadek? Że Rosja nie chec amerykańskich procesorów w swoich komputerach? Służby amerykańskie na pewno zadbały odpowiednio aby mieć ewentualny dostęp do każego peceta z prockiem Intela czy to przez EMT czy poprzez nardzędzie wykorzystujące odpowiednio zaszytą lukę. Dalej używacie TORA na kompach i serwerach z prockami Intela i myślicie, że jesteście anonimowi? haha służby wykorzystują nie tylko programowe ale i sprzetowe dziury, kwestia tylko jak bardzo chcą tego kogoś złapać :)

Myślisz że ruscy tworząc własną procę nie wprowadzą takiej luki ?

Pewnie, że to robią, ale kup sobie ruski procesor, ile ich jest na rynku dostępnych? Kto używa u siebie takiego procka? Windows Ci na tym ruszy? TOR? Ile procent rynku IT mają ruskie rozwiązania?

Napisaliście, że procesory ARM są podatne, ale nie doprecyzowaliście. Podatne są wszystkie wersje ARM od jakiegokolwiek producenta, czy tylko te produkowane przez Intel?

Wiadomo już coś o podatności/patchach w OpenBSD?

OpenBSD podatne: https://lobste.rs/s/cx4jut/meltdown_spectre#c_13a2mj

Wykonałem liczne testy CPU różnymi programami przed aktu i po niej. dla mnie nie ma żadnej różnicy. CPU i7-5500U 2.40GHz.

Czekam jeszcze na aktualizację VM na Azure.

Jak piszą na phoronix.com procesory z PCID (Process Context ID) będą sie zachowywać lepiej niż te bez tej instrukcji.

Tyle że pomiar należałoby by wykonać w sytuacjach z życia czyli np. rendering 3d, rendering filmu, kopanie kryptowalut i inne działania przy których można spokojnie zrobić zakupy na mieście, albo puścić pomiar mocy procka, a w tle kompresję pliku, 3 filmy i jeszcze grę odpalić :)

Jakim programem najlepiej sprawdzić tą wydajność teraz i po łatce?

AMD FX-8350 4.52GHz przed i po updacie 700-710 na Cinebenchu.

1. Czy Cinebench to dobre narzędzie do sprawdzenia spadków?

2. Czy w łatce były uwzględnione procki AMD?

Jaka jest szansa że w Windows Serwer 2012R2 na Intel Xenon E-3-1225 v3 spadek wydajności będzie mało zauważalny?

Czytałeś w ogóle ten wątek?

Odnoszę wrażenie że ludzie czytają tylko nagłówek ewentualnie pierwsze kilka zdań.

Czy aktualizacja biosu jest wymagana?

Tak, bedzie aktualizacja u prodenctow plyt i OEMow

Jak sprawdzić czy mój procesor jest podatny na ataki?

Podobno tym:

https://downloadcenter.intel.com/download/27150

To chyba nie to, to jest do podatności na : Intel Management Engine

U mnie bez dramatu i7 przed akt na wprime 1024 – 673 sec po patchu 703 sec. Da się żyć.

Zrób update BIOS i powtórz testy…

Testy w 3DMark od Futuremark przed i po 1060, i7-7700HQ

https://imgur.com/a/u7qTA

patrząc na poziom wypowiedzi, za brak sensu winię odbiorcę, a nie nadawcę.

“10 stycznia przewidziano restart chmury Microsoftu, a na piątek downtime chmury Amazonu.” Czyli, że wielu użytkowników nie będzie mogło wygodnie, automatycznie i bezprzewodowo (pomijając dziurawe szyfrowanie, pozwalające właścicielowi serwera na dostęp do danych) zsynchronizować danych pomiędzy urządzeniami, które mają w tym samym pokoju, tylko dlatego, że jakieś serwery odległe o setki kilometrów będą wyłączone? Chyba coś poszło nie tak…

Trzeba było postawić sobie własny NAS i sieć w domu, a nie korzystać z chmur i teraz płakać ;-)

Nikt sie nie zastanawia nad tym czy wszystkie systemy operacyjne dostana aktualizacje bezpieczenstwa i czy wszystkie rozne maszyny(nie tylko PC-ty) beda zabezpieczone przed atakiem hakerskim. Pamietajmy o maszynach przemyslowych rowniez majacych procesory.

Dobre maszyny przemysłowe już sa po aktualizacji

Nawet te co maja Windows xp?

“Dobre” maszyny przemysłowe nie działają na XP ;-)

A Homag to co to niby?

Okleiniarki, cnc 5d….win xp embeded….

FX 6300 @4.4GHz po łatce.

Passmark, cinebench, cpuz, aida64 – bez zmian

CS:GO (FPS Benchmark) – bez zmian, a nawet wynik lepszy o 6 klatek.

Dobrze, że mam procesor z 2008 :)

A Azura uwalili już dzisiaj i to w godzinach roboczych.

“Every Intel processor which implements out-of-order execution is potentially affected, which is effectively every processor since 1995 “

Czołem

Od kilku dni zmagam się z problemem 99 stopni celsjusza na wszystkich 4rech rdzeniach IDLE (nawet w biosie). Możliwe jest że kopią mi na niższej warstwie niż OS? Co można z tym zrobić?

Zamiast temperatury powinienies podawac uzycie procesora, bo za temperature moze odpowiadac np. zepsuty lub zakurzony wentylator. :)

albo odklejony radiator.

Wymień pastę na procesorze i wyjmij z komputera program działający na niższej warstwie Krypto-Digger-Depot.

Maszyny z dobrym IT są już po aktualizacji*

I7 4700MQ spowolnienie o 55%! Cinebench z 356 na 158. Intel to właśnie spalony TRUP

7700HQ, 1060

##### GPU [FPS] CPU [cb]

Przed:

1. 103,40 742

2. 98,46 739

3. 95,96 743

Po:

1. 97,68 717

2. 74,64 741

3. 94,68 744

Czy myślicie że takie zalecenia dla Mam/Cioć itp. są okey na dzień dzisiejszy?

* Nie instalować aplikacji, które nie wiemy jaka firma produkuje i czy jej ufamy

* Wyłączyć automatyczne aktualizacje aplikacji na telefonie i często aktualizować aplikacje zaufane takie jak Chrome, Facebook, Google (dużych producentów)

* Nie wchodzić na strony niewiadomego pochodzenia, czyli strony których nie wiemy jaka firma za nie odpowiada, bądź nie ufamy tej firmie w 100%

* Usunąć zapamiętane hasła – Chrome: 3 kropki w przeglądarce > Ustawienia > Zarządzaj hasłami

* Czekać na aktualizację antywirusa

* Czekać na aktualizację Windowsa, powinna być lada dzień – najbliższy wtorek. Do tego czasu:

* Nie uruchamiać kilku programów, jeśli nie jest to potrzebne

* Czekać na aktualizację systemu Android w telefonie, Ustawienia > Informacje o telefonie > Aktualizacje systemu (w zależności od producenta może to zająć różny okres czasu)

Jeśli dobrze rozumiem to w przypadku maszyn wirtualnych patch nie ma znaczenia? Patch powinien być wgrany na hypervisor/host-machinie ?

Mozilla potwierdza, że w swoich eksperymentach byli w stanie zasymulować atak przez przeglądarkę: https://blog.mozilla.org/security/2018/01/03/mitigations-landing-new-class-timing-attack/

Pytanie kto zbierze do kupy informacje o niezbędnych aktualizacjach i konfiguracjach?

Niebezpiecznik.pl mogłbyś podać numery aktualizacji Windowsowych, które łatają te luki (lub próbują łatać). Od siebie dodam ze na windows 7 Pro sp1, procesor Intel i7-3770, paczka o numerach KB4056894 muliła mi obliczenia haszujące o ok 30%.

Niezawodność i bezpieczeństwo

Intel® AES New Instructions

Tak

Secure Key

Tak

Technologia Intel® Trusted Execution ‡

Tak

Funkcje Execute Disable Bit ‡

Tak

Technologia Anti-Theft

Tak

Czyli te technologie nie działają? A ja kupiłem procesor ze względu na nie, nie zmienię systemu operacyjnego, nie mam takiego obowiązku, intel zamieRza wymienić mi procesor ? albo naprawić mój?

Pozostaje Ci załatać dziurę o nazwie Meltdown i spowolnić tym procesor. Spowolnienie zależne jest nie tylko od typu zadań ale też od typu procesora i może wynieść 6 do 65%, typowo 17-30%. Nadal podatny będziesz na Spectre, podobnie jak AMD. Już nigdy nie kupię Intela.

I zastanawia mnie tutaj też funkcja sprzętowego AES – ciekawe czy tu nie będzie kolejnego wariantu Spectree. Spekulowanie klucza po długości czasu wykonania metodą preparowania odpowiednich danych do szyfrowania/deszyfrowania.

Łatwo się reklamować – mamy to, mamy tamto, a dostajemy jako klienci niedopracowaną popelinę, bo powiedziano – ma być wydane przed 1 kwietnia 2015…

@Kraina Grzybów Jeśli uważasz, że procesory AMD są w jakikolwiek sposób bezpieczniejsze to jesteś w błędzie. Na 100% owe “dziury” były specjalnie zaprojektowane do specjalnego wykorzystywania przez bardzo wąskie grono i wiedza o tych lukach nigdy nie miała wyjść na światło dzienne. Kolejne procesory także bedą miały tego typu lukę tylko lepiej schowaną.

Illuminati Confirmed – przynajmniej w zakresie Spectre. Co do Meltdown można się tu zgodzić. Ale luki dla NSA raczej wyglądają tak: 7C A0 80 AB – enable NSAInstructions, DF 80 30 EB [addr] – read address if NSA instructions are enabled, else “Privileged/unknown Instruction” i tak jeszcze kilka do manipulacji i zatrzymania pozostałych rdzeni. Być może takie są ale trzeba by mieć zaufanego chińczyka, który zdejmie warstwa po warstwie krzem i stworzy schemat procesora.

*) Numery instrukcji są tylko przykładowe – nie oparte o rzeczywistość intelowską.

Czy nazwa Spectre powstała od “SPECulation TREe”?

Niezłe, całkiem prawdopodobne że masz rację.

Moje obserwacje procka i7 4790k po zaaplikowaniu łatki na Win10/64bit (test PassMarkiem):

CPU Mark -3,97% (11599>11139) – teoretyczny spadek całościowy

Integer Math -12,38% (20879>18294)

Prime numbers -12,12% (33>29)

Compression -1,80% (16182>15891)

Physics +0,53% (567>570)

CPU single thread -1,45% (2624>2586)

FP Math -2,20% (8743>8551)

SSE -5,84% (497>468)

Encryption -2,57% (2256>2198)

Sorting -0,54% (9461>9410)

Najgorzej wypada test dysków -26,46% (4727>3476)

Zrób update BIOSu i powtórz testy jeszcze raz. Spodziewany spadek jest znacznie większy…

Jest jeszcze kolejna wada łatki. Mianowicie wywołuje ona blue screen:

https://www.dobreprogramy.pl/Niebieski-ekran-smierci-po-latce-Microsoftu-na-procesory-Intela-To-wina-antywirusa,News,85241.html

Warto o tym wspomnieć przy aktualizacji artykułu.

Jak się otworzy artykuł w KB o tej łatce z poziomu Windows Update to są podane sposoby jak uniknąć problemów…

Ok, łatka zaaplikowana, Windows 7 64bit. CPU Intel i3-380m

Benchmark CPU Mark (PerformanceTest 9.0, trial)

przed: 2346 punkty

po: 2322 punkty

Czyli spadek w zasadzie niezauważalny.

Ale już Javascriptowy benchmark, SunSpider 1.0.2 ( https://webkit.org/perf/sunspider-1.0.2/sunspider-1.0.2/driver.html )

przed: 479.6ms

po: 651.0ms

Czyli 26% wolniej…

Bądźmy szczerzy. To nie są żadne niedopatrzenia tylko ZAPROJEKTOWANE luki w architekturze. Teraz jak wyszły na światło dzienne to następne projekty intela będą opóźnione ponieważ teraz będą musieli popracować nad lepszym ukryciem tych luk. Procesory AMD jak widać mają je lepiej zaprojektowane, skoro odnaleźli lukę tylko w specyficznej konfiguracji procesora.

Spectre dotyczy również AMD i ARM, a do eliminacji problemu będzie potrzebna bardzo gruntowna przebudowa architektury procesorów jako takiej. Zmiany jakich należy się spodziewać za jakieś półtorej roku czy dwa lata będą zapewne bardzo głębokie, na pewno najgłębsze od kilkunastu a być może nawet kilkudziesięciu lat. Niestety to, że zostaną przy tej okazji zaszyte jakieś “dziwne” i kontrowersyjne funkcje jest niemalże pewne (być może np. jakieś “ME na sterydach” z wbudowaną łącznością LTE trafi tym razem wprost do CPU).

KB4056898 zaplikowany spadek nie jakiś kolosalny :)

To jeszcze pozostało zaktualizować BIOS i spadek wydajności będzie odczuwalny.

“Every Intel processor which implements out-of-order execution is potentially affected, which is effectively every processor since 1995 “

Czyli co, czas wyciągnąć Amigę z szafy?

Może niekoniecznie Amigę, ale najmocniejszy desktopowy procesor z generacji P5 to bodajże Pentium MMX 233 MHz – DOSa i Win98 uciągnie bez problemu, od biedy może nawet 2k lub nawet XP (ale raczej bardzo ślamazarnie).

Swoją drogą ciekawe, czy Andżolina z “Hakerów” stwierdzająca z dumą że ma w swoim laptopie “P6, trzy razy szybsze od Pentium” dziś wciąż byłaby taka dumna…

Ciekawe czy rzucą aktualizacje na XP i Viste?

Nie sądzę. Publikacja łaty ETERNALBLUE dla XP w zeszłym roku miała na celu nie tyle serwisować systemy XP, co zredukować potencjał rozprzestrzeniania się Wannacry tak aby wspierane systemy nie obrywały rykoszetem. Aczkolwiek wersja XP PoSReady2009 wciąż otrzymuje łatki, więc ewentualnie z tym można pokombinować.

Mojemu Intel Core 2 Duo to nie grozi może jest i stary ale win 10 śmiga

Zrobiłem testy na swoim sufrace pro 4 (procesor i7 6650U). Przed zainstalowaniem łatki i po instalacji w Windows10. Oto wyniki.

CPUFreeBenchMark:

wynik przed: 13.18s

wynik po: 13.18s

PCMark10:

wynik przed: 3166

wynik po: 3156

Uwzględniając granice błędu (procesy uruchamiane w tle podczas testów) wygląda na to że nic się nie zmieniło pod względem wydajności.

Bez aktualizacji BIOSu i tak będzie dziurawy, a dopiero BIOS powoduje istotne spowolnienie.

Oficjalna lista Intela mówi, że problem dotyczy tylko procesorów Core w technologii 45 i 32 nm. https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00088&languageid=en-fr

Oficjalna lista pomija procesory starsze od Nehalemów, ponieważ Intel zapewne uważa, że są “za stare” by zaprzątać sobie nimi głowę i w ogóle o nich mówić. “Umywanie rąk” od produktów mających status “End of Life” jest bardzo powszechne (objawia się również np. usuwaniem plików do pobrania jak np. sterowniki, czy w ogóle usunięciem informacji na temat starych produktów z witryny producenta). Tu jest interesujące zestawienie procesorów (nie tylko Intela) które NIE powinny być podatne: https://forum.level1techs.com/t/list-of-cpus-most-likely-immune-to-spectre/123128/23

Teraz czekamy, kiedy do prasy zaczną zgłaszać się pracownicy Intela (byli i obecni) z informacjami, że Intel był świadomy problemu od lat i miał systemowe metody uciszania pracowników w tej kwestii. Bo nie wierzę, że inżynierowie się nie burzyli i nie próbowali chodzić z tym wyżej.

Raczej nie zaczną się zgłaszać. Dobrze zakładasz, ze to Intel był świadom sytuacji, ale nie nazwał bym tego problemem ponieważ w mojej opinii i pewnie wielu innych było to świadomie zaprojektowane i zaimplementowane. Cytując klasyka “it’s not a bug, it’s feature”.

Gdyby to było świadomie zaprojektowane, to byłby fix do zaaplikowania bez straty wydajności w każdym momencie.

Czy ktoś się orientuje czy w przypadku KVM, maszyny wirtualne/guest OS, też muszą być pathowane czy wystarczy tylko hypervisor/host OS?

VPS w OVH: Benchmark 7zip

Przed: 2550 MIPS

Po: 2140 MIPS

Szczerze wątpię żeby po poprawce Intel i Amd zaczeli dostarczać rdzenie bez ficzurów dla NSA. Tak samo należy się spodziewać że ARM mogą mieć podobne kwiatki, w nowszych może i nawet wprowadzone przez chińczyków. Pierwsza wojna mocarstw ery cyfrowej będzie bardzo ciekawa….

Nie wiem czemu ale mam przeczucie że te “błędy” są świadomymi, które służą do wykorzystywania w konkretnym celu… Ktoś przez przypadek się na nie natknął i tak się wszystko wylało…

Czy nie było już głośno kiedyś o inwigilacji niskopoziomowej ??? hmm

A co z procesorami wyprodukowanymi przed 2010r czy są wolne od tego błędu? Czy w takiej sytuacji nie trzeba instalować aktualizacji?

Wg alternatywnego źródła “Na atak [Meltdown] podatne są wszystkie procesory Intela wyprodukowane od roku 1995, oprócz Itanium i Intel Atom sprzed roku 2013 (zatem problem dotyczy zarówno komputerów osobistych jak i serwerów).”

A czy ktoś zmusza do czegokolwiek?

Do czytania nikt nie zmusza, do instalowania chyba też nie.

Czy Elbrus-8S też jest dziurawy?

I przez 8 lat żadna mądra głowa na to nie wpadła? Zdumiewające, aż nie możliwe.

niemożliwe razem.

Jakie 8lat? 22 lata ;-)

” […] Samo ominięcie ASLR oznacza, że byle JavaScript w przeglądarce, jeśli pojawi się w niej błąd, będzie miał dostęp do informacji na poziomie kernela. […]”

To żeście wyjaśnili, koń by się uśmiał. A co z separacją pamięci procesów, co z uprawnieniami na poziomie systemu plików?

hehe…

skompilowałem jądro linuxa, włączyłem full zamordyzm i okazuje się że…

i7 x5560 … jest wolniejszy od Maca z PPC G5

Jak to porównałeś?

A u mnie wygląda to ciekawie. Najpierw 3x zrobiłem testy – ale już po zainstalowaniu poprawki KB4056892 – programem CINEBENCH i wyniki wyszły takie:

OpenGL: 1. 70,59 2. 70.76 3. 70.32

CPU: 762, 766, 765

Później odinstalowałem poprawkę, reset kompa i ponownie 3 testy. Wyniki wyszły takie:

OpenGL: 1. 70,98 2. 70.92 3. 70.39

CPU: 1. 775, 2. 778, 3. 775

Konfiguracja to (stacjonarka DELL): i7-4790, GeForce GTX 745, 8GB RAM, Win10

Później wziąłem drugiego kompa z szafy, który nie był odpalany z miesiąc. Tam zainstalowałem – bez podłączania go do internetu – program Novabench zrobiłem 10 testów. Sumaryczne wyniki (CPU, RAM, DISC, GPU) wyszły następująco:

420, 393, 505, 402, 390, 386, 388, 376, 395, 397

Później zaktualizowałem go do wersji 1709 fall creators, poczekałem aż zainstaluje się poprawka KB4056892 i ponownie zrobiłem 10 testów. Między aktualizacjami nic “nie gmerałem” przy systemie. Nic nie instalowałem ani nie odinstalowywałem. Wyniki wyszły następujące:

712, 715, 719, 665, 704, 708, 714, 746, 741, 717

konfiguracja to (laptop SONY): Intel Core i-7 2640M, Intel HD Graphics 3000, 8GB RAM. W obydwu komputerach dyski SSD.

Wniosek jest taki, że testy były i są do bani.

A ten novabench to im więcej tym lepiej czy gorzej czy odwrotnie?

Moj komp nie zwolni… powiem wiecej… przyspieszyl

Sprzedam za 500BTC działającego exploita wykorzystującego meltdown i spectre działającego już po łatce KB4056892

W sumie to działa wszędzie na każdym win bo każda z łatek ma odpowiednią dziurę, którą można wykorzystać do wyłączenia zabezpieczeń.

Pisać – za 10 BTC demonstracja, za 500BTC kod. adwersarz@protonmail.com

Pewnie testowałeś na kompie z niekompatybilnym antywirusem (brak odpowiedniego klucza w rejestrze), więc łatka była wyłączona. Do tego BIOS na maszynie nie miał aktualnego mikrokodu na CPU?;)

za 10 BTC demonstracja :) Płatność z góry?