26/9/2011

Oskar Zwierzchowski oraz Grzegorz Stachowiak poinformowali nas o poważnych błędach bezpieczeństwa dotyczących niektórych serwisów Grupy o2. Według nich, potencjalny atakujący może nie tylko podmienić treści na dowolnym serwisie o2 (np. pudelku, czy stronie głównej portalu), ale co gorsza uzyskać dostęp do treści e-maili większości użytkowników o2. Przedstawiciele portalu nie zgadzają się, że wszystkie błędy są krytyczne.

3 błędy z kilku

Oskar i Grzegorz w e-mailu do Niebezpiecznika opisali 3 błędy spośród kilku, które znaleźli w serwisach Grupy o2. Według nich błędy umożliwiają dodawanie/modyfikowanie treści na serwisach o2 oraz przechwytywanie treści e-maili osób korzystających z poczta.o2.pl.

- “Głębokie ukrycie” plików konfiguracyjnych.

Pliki PHP z klasami i definiujące stałe (w tym nazwę bazy, hasło do bazy, itp) znajdują się w tzw. “głębokim ukryciu“. Programiści nadali im rozszerzenia .lib, które nie są interpretowane przez moduł PHP, a zatem odwołanie się do takiego pliku pokazuje jego zawartość (kod PHP).Podobny błąd przydarzył się swego czasu serwisowi blog.onet.pl — tam jednak programiści umieścili część plików (te z danymi dostępowymi do bazy) poza obszarem pracy webservera. W przypadku o2, pliki te dostępne są dla każdego, kto zna ich URL. - SQL injection w adserwerze o2

SQL injection w adserverze o2 pozwala na nieautoryzowany dostęp do bazy danych. Jak twierdzą Oskar i Grzegorz, informacje, które się w niej znajdują umożliwiają potencjalnemu atakującemu na dostęp do CMS-a o2 (system zarządzania treścią) — ten z kolei stanowi podstawę funkcjonowania dużej liczby portalowych serwisów. - Stored XSS na poczta.o2.pl

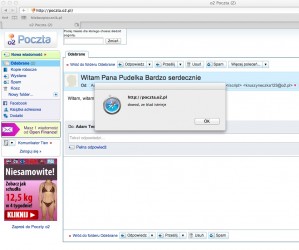

Jeśli użytkownik korzystający z poczty o2 przez stronę WWW otworzy odpowiednio spreparowanego e-maila, atakujący może przechwycić zwartość jego skrzynki lub przejąć jego sesję (brak flagi HTTP Only na ciasteczku sesyjnym) albo przekierować na inną stronę internetową.

Oskar i Grzegorz zademonstrowali atak na założonym przez nas koncie na o2. Przejęli naszą skrzynkę i poprawnie przekazali nam treść e-maila, którego umieściliśmy w skrzynce.

Dodatkowo, Oskar i Grzegorz twierdzą, że w kodzie serwisu poczta.o2.pl znajduje się jeszcze jeden błąd programistyczny, pozwalający na nieautoryzowany dostęp do skrzynek pocztowych większości użytkowników serwisu. Błąd ten, w przeciwieństwe do ukazanego wyżej XSS-a, nie wymaga żadnej akcji ze strony użytkownika (nie trzeba otworzyć żadnej wiadomości). Zmiana hasła w tym przypadku nic nie da — błąd musi zostać usunięty przez developerów o2.

Mam konto na o2, jak żyć drogi Niebezpieczniku, jak żyć?

Jeśli posiadacie konto na o2, wedle zapewnień Oskara i Grzegorza nie powinniście wpadać w panikę — obaj twierdzą, że działają w dobrej wierze; powstrzymali się przed uzyskaniem dostępu do danych użytkowników i chcą jak najszybszego załatania błędów (co oczywiście nie oznacza, że zmiana hasła do o2 to głupi pomysł — na te błędy mogły niezależnie natknąć się inne osoby, które nie mają tak czystych intencji jak Oskar i Grzegorz ;)

Zdziwiło nas jednak, że w/w błędami bezpieczeństwa Oskar i Grzegorz piszą do nas, a nie bezpośrednio do serwisu o2. Zapytaliśmy więc, dlaczego? Oto odpowiedź:

Próbowaliśmy kiedyś poinformować grupę o2 o błędach które znaleźliśmy w roku (chyba) 2009, jednak nasze wiadomości zostały

zignorowane. Na początku 2011 roku otrzymaliśmy odpowiedz na kolejne zgłoszenie o zagrożeniach po 14 dniach, a informacja o tym, iż błędów może być znacznie więcej została ponownie zignorowana. Dlatego przesłaliśmy to Wam, oraz mamy nadzieje, że sprawa zostanie

potraktowana bardziej poważnie.

I rzeczywiście, na wysłany przez nas opis błędów zaregowano prawie natychmiastowo… jednak jakość obsługi incydentu delikatnie mówiąc pozostawiała wiele do życzenia…

Co na to o2?

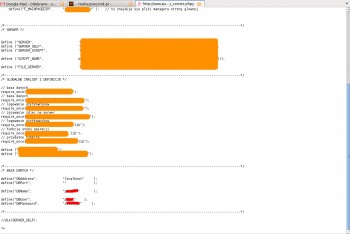

O2, nie do końca zgadza się z opinią Grzegorza i Oskara co do wagi błędów… Przedstawiciele o2 najpierw nie byli w stanie na podstawie naszego opisu błędu dotrzeć do danych dostępowych do bazy, a po nakierowaniu na odpowiedni plik (patrz rys. 1.), mieli problem z jego odczytaniem — co nas akurat nie zdziwiło — najprawdopodobniej developerzy Pudelka byli szybsi i zdążyli już wprowadzić odpowiednie zabezpieczenia.

Przedstawiciel o2 celnie zauważył, że nawet jeśli plik zawierałby hasło, to “i tak nie ma możliwości jego wykorzystania z sieci publicznej“. To prawda, ale jak zauważa Grzegorz Stachowiak, dostęp do bazy MySQL Pudelka mógłby być możliwy z każdego wewnętrznego serwera grupy o2, o ile atakującemu udałoby się uzyskać dostęp do jakiegokolwiek serwisu grupy o2 (O2 nie zgadza się z tą tezą, patrz aktualizacja na końcu posta).

Odnosząc się do znalezionego przez Oskara i Grzegorza SQL injection, Grupa o2 oświadczyła, że błąd dotyczy starej, niewykorzystywanej już wersji aplikacji. Zapewniono nas także, że zostanie ona przekierowana na “używaną od długiego już czasu wersję aplikacji, która jest wolna od takich błędów“. Należy mieć nadzieję, że o2 rozpatrzyło następującą sytuację, często towarzyszącą migracjom bazy: zawartość “starej” bazy koresponduje z nową, co ułatwia eskalację ataku. Jak dodaje Grzegorz Stachowiak:

Możemy udowodnić, że można bez problemu uzyskać dostęp do kont użytkowników AdServera jak i nowych kampanii reklamowych. Jednak musimy mieć pisemną zgodę na ingerencję i ewentualny dostęp do baz danych grupy o2. W innym przypadku musielibyśmy popełnić przestępstwoz Art. 267 kk, czego nie zrobimy.

Jeśli zaś chodzi o strored XSS-a, przedstawiciele o2 stwierdzili, że na podstawie przesłanych przez nas danych zespołowi programistów nie udało się odtworzyć błędu (i mieli prawo tak stwierdzić, powody w akutualizacji poniżej). Koniec końców, XSS (pomimo naszych, jak się okazało nieprecyzyjnych wskazówek) został poprawnie zidentyfikowany i załatany. Oskar Zwierzchowski nagrał wideo ukazujące atak (jak wyglądał on po stronie ofiary możecie zobaczyć na rys. nr 2):

Aktualizacja

W wyniku dalszych kontaktów z o2 udało się wyjaśnić problem komunikacyjny. Redakcja Niebezpiecznika nie pozostaje tu bez winy. Na podstawie przekazanych przez Grzegorza i Oskara informacji błędnie zasugerowaliśmy o2, że XSS znajduje się w polu temat, a nie polu from. Niemniej jednak przesłana przez nas zawartość nagłówka wywołująca XSS-a umożliwiła pracownikom o2 namierzenie poprawnego nagłówka i załatanie błędu, o czym serwis o2 niestety nas nie poinformował. Za niezamierzone zamieszanie przepraszamy i czytelników i Grupę o2.

Dodatkowo, grupa o2 przesłała również oświadczenie, że dane bazy znalezione przez Grzegorza i Oskara “dotyczyły “localhost”, czyli bazy na lokalnym komputerze programisty — bazy testowej, a nie pudelkowej“. Ponadto przedstawiciele o2 twierdzą, że nieprawdą jest iż aby podpiąć się do bazy wystarczy włamać się do jakiegokolwiek serwisu grupy o2. “Sieć serwisów grupy o2 nie jest połączona w jedną” — czytamy w oświadczeniu.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

No ładnie! Za dużo nie pokazujcie, bo trochę istotnych dla mnie rzeczy na poczcie mam… Poza tym dzisiaj poczta o2 trochę kuleje, więc może coś próbują z tym bajzlem zrobić ;-)

Rozumiem brak kompetencji i świadomości zagrożenia u jakichś domorosłych adminów osiedlowej sieci LAN. Ale żeby w takim molochu pracowali ludzie, którzy bagatelizują zagrożenie?

czy ja dobrze widze ze artykulu wynika ze goscie od kilku lat zglaszaja bledy do o2 i sa notorycznie olewani ,szok! O_O

szacun dla panow grzegorza i oskara, ze ujawnili bledy w odpowiedzialny sposob. ja na ich miejscu jakbym byl tak traktowany to pojechałbym o2 po całości i wrzucił ich bazkę na rapidshare. wtedy moze pudelki troche by sie opamietaly.

Pracowałem w o2 kilka lat temu i molochem to on wtedy nie był. Ot kolejna firma, która zatrudnia studentów na umowę o dzieło a praca w dziale IT klimatem przypomina laborki na uczelni (proste biurka z IKEI równolegle pod ścianą, itp) ;)

Nie ma się co dziwić, że są takie błędy…

Ej… ale co jest złego w biurkach z IKEI? ;)

To gdzie te cycki Dody? :P

W ogóle O2 ma problemy… Było już wiele akcji, kiedy człowiek z dobrej woli chce pomóc, a ci zarzekają się, że nie ma problemu.

P.S: Ej no, nie przekierowujcie mnie na te ruskie serwery… To podejrzane…

szok, dlatego nie trzymam na polskich portalach (o2 / onet) swojej poczty bo nie dość ze dowalają tony reklam (spamu) to jeszcze bagatelizują bezpieczeństwo

Z parsowaniem błędów tez mają chyba problem…

http://www.google.pl/search?q=database%20password%20site:o2.pl

I dlatego na o2 mam tylko spam-pocztę :D ktoś kto wejdzie na moje konto zobaczy masę spamu :F i mu się odechce dalej czytać…

Błędy wymienione i niewymienione tutaj znane są niektórym od dawna. Faktycznie kontakt z drużyną o2 do lekkich nie należy no ale cóż – nie ma się co spodziewać kwiatków po masówce. Taką mają politykę firmy i normalni ludzie tego nie widzą stąd wizerunek upada tylko w wąskim gronie.

Kolejny powod na to zeby nie ufac polskim pocztom i usuwac z nich wszelkiej masci maile z danymi etc… :/

btw. cos z tym gosciem nie tak, rozowy pasek zadan, “rutube” – wtf? :D

“Mam konto na o2, jak żyć drogi Niebezpieczniku, jak żyć?”

^^ ja ciągle mam pewnie złudną nadzieje, że ich system usuwanie nieaktywnych kont w końcu działa i tak jak to zapisali w FAQ poczty, po 60 dniach automat łaskawie je usunie. Też by się mógł tym zająć…

A o2 cóż, stawia jak większość – na reklamy i tanią sensacje. Portal, który sięgnął bruku w każdej swojej części.

“że ich system *usuwania”

“Też by się mógł [*ktoś] tym zająć… ”

– sorry [;

Problem jest marginalny, hehe. No to jestem na marginesie społeczeństwa niestety. W zeszłym roku ktoś wysyłał sobie maile z mojego pięknego konta o2. Na samą myśl o tym, że mogą czytać moją pocztę mnie skręca. Tak zwane ludzki prawo do prywatności ich nic nie obchodzi. Dziwie się, że nie dbają o wizerunek czy coś takiego, w Internecie takie rzeczy są chyba ważne?!

Sprzedam luki podobne do tych w artykule w dużej grupie serwisów (50 serwerów – ostatnio sprawdzane ze 2 lata temu, także może być tego teraz więcej), dziury te istnieją już dobre kilka lat i pozostają ciągle niezałatane, swoje się już przez ten czas pośmiałem, więc teraz czas z tym coś poważniejszego zrobić, informować serwisu nie będę bo jak już z doświadczenia wiemy byłoby to ciut niepoważne, do niebezpiecznika pisać mi się nie chce przydługiego artykułu jak to zrobili Grzegorz i Oskar, bo ani to chwały ni sławy za dużej nie przysporzy, a jeszcze istnieje ryzyko że nazwą cię schizofrenikiem, bo widzisz błęda którego nie ma i nigdy nie było.

Tylko poważne oferty.

To może idź na jakiś blackboard pohandlować sobię a nie na publicznej stronie ?:)

5 eurogąbek za exploit

6 dukatów cygańskich

Sprzedam tanio hasło do Internetu.

Sprzedam Chucka Norrisa. Tylko poważne oferty.

to chyba wiem dlaczego zmienia mi się skórka dziś po każdym ustawieniu na nowo i wylogowaniu,

nie mówiąc, że głupi pogląd wiadomości mi się włączył,

czas iść z tej poczty

Mam to samo od dwóch dni – skórka za każdym razem wraca do domyślnej i jeszcze zawsze zalogowuje mnie automatycznie do tego cholernego komunikatora. :# Logowanie SSL nie działa od baardzo dawna, mimo zaznaczenia w formularzu logowania. A to kiedyś była taka fajna poczta…

O2 zamiast próbować udawać że nic sie nie stało powinno zatrudnić obu panów na stanowiska do spraw bezpieczeństwa które u nich dość kuleją…

Nie stac ich. To bieda.

Jeśli administratorzy na zgłoszone błędy reagują tak samo jak developerzy komunikatora tlen.pl, to nie spodziewajmy się zbyt szybkiej reakcji.

Ostatnio na ponad tydzień straciłem dostęp do jednej z moich skrzynek na o2.

Sprawa była o tyle dziwna, bo wyglądała jakby konto zostało wyłączone(??).

Wspomniane konto jest obsługiwane przez inne – gmailowe.

Na o2 mam włączone przekierowanie na gmaila, a w gmailu mam zapisane hasło do wysyłania z konta na o2.

Któregoś dnia nie otrzymałem codziennej porcji spamu z grupona. Zdziwniony, próbowałem zalogować się na skrzynkę o2 – nie udało się

błędny hasło lub użytkownik.

Możnaby przypuszczać, że ktoś “włamał się” na konto, ale:

miałem bardzo silne hasło,

miałem włączone przekierowanie (ktoś musialby o tym wiedzieć aby je wyłączyć, nie ma wielkiego napisu “przekierowanie włączone”),

no trzecie – po co? – ten mail służył raczej do obsługi śmieci.

Nie korzystam z tzw. pytań pomocniczych do hasła (może to i źle). Nie podałem też nr telefonu umożliwiającego smsowe (płatne) odzyskanie konta.

Skontaktowalem się z o2. Odpowiedź serwisu (na plus, że już po 2 godzinach) – podejrzenie przejęcia konta – kazali sobie przesłać skan dowodu, oświadczyć, że konto jest moje, podać nowe hasło (?) i numer telefonu.

Formularz miał zostać przesłany mailem. Tak zrobiłem. Już po tygodniu i kilku mailach w tej sprawie dostałem informację, że hasło zostało zmienione na moje i już mogę się logować.

… Nie mogłem – hasło – nowe, nie działało. Dziwne… Tym razem poszedłem inną drogą – skoro podałem im nr tel. działało smsowe odzyskiwanie konta. Jeden sms z 3zł +VAT i cieszyłem się z powrotem moim kontem e-mail.

Cała sprawa była dla mnie dziwna, a po dzisieszym artykule na niebezpieczniku robi się jeszcze dziwniejsza.

Chyba czas porzucić o2 na rzecz nowego.

Szybkie teorie spiskowe ;)

A może to sposób portalu na wyciąganie danych – nr telefonu.

A może to sposób portalu na wyciąganie kasy – zablokujmy wszystkim konta i niech odzyskują płatnymi smsami, przez 10 lat trochę użytkowników się nazbierało…

Miałem identyczną sytuacje ok tygodnia temu. Nagle w nocy straciłem dostęp do skrzynki na o2, komunikat błędne hasło Po wielu próbach zalogowania przypomniało mi się, że 5 dni wcześniej zmieniłem hasło, spróbowałem się zalogować na stare hasło i się udało. Używam bardzo silnych haseł i na 100% nikt ich nie zna. Wniosek ktoś kilka dni temu w nocy coś grzebał na serwerach o2, nie jest przecież możliwe, żeby hasło zmieniło się tak samo z siebie. Może Niebezpiecznik.pl zainteresowałby się tym tematem?

Ja też mam takie przypadki, ale z prokonto (też o2)… Mniej więcej raz, dwa w tygodniu nie mogę się logować na niektóre konta w domenie… Zmienię hasło i jest ok… Paranoja!

Witam,

Szybkie wyszukiwanie google w domenie o2.pl i mamy kilka ciekawych przykładów

http://symfoniasmaku.o2.pl/przepisy/2/Kurczak-curry-z-wiorkami-kokosowymi

….

(

[phptype] => mysql

[dbsyntax] => mysql

[client_flags] => 2

[username] => knorr2010_u

[password] => [censored]

[hostspec] => 192.168.2.191

[database] => k_knorr2010

[port] => 3306

[protocol] => tcp

)

….

Pozdrawiam

Jac

Chyba już to poprawili… ;p

to trzeba w komentarzach podac wiecej bledow bo to chyba jedyna szansa zeby poprawili. pordrowiienia dla czytajacych niebezpiecznika pracownikow o2!

heeeeeh. O2 by pewnie rzekło, że dane niezdatne do niczego, bo się połączyć zdalnie nie da hehehehe

gratulacje dla autorów znaleziska! Oskar, odezwij się do mnie kiedyś :) cvvv.

LoL gratuluje password’a : )))))))))))))))))))))))

[username] => knorr2010_u

[password] => shr3komaniaki

[hostspec] => 192.168.2.191

[database] => k_knorr2010

[port] => 3306

[protocol] => tcp

Jest i więcej…

[username] => zywiec2010_u

[password] => tupomeda1ians

[hostspec] => 192.168.2.191

[database] => k_zywiec2010

[port] => 3306

[protocol] => tcp

Można zauważyć pewne prawidłowości w hasłach/loginach…

ja znalazłem sposób, żeby przejmować maile wysyłane przez innych użytkowników z tego samego serwera, na którym mam konto. Bez żadnych ataków, wyciągania haseł itd. u takich dostawców jak home, hekko itd. wysłałem maila do hekko i informacją, że jest to możliwe i pokazałem przykład i zasugerowałem rozwiązanie. niemalże natychmiast dostałem odpowiedź z podziękowaniem za informację i obietnicą przyjrzenia się sprawie. kolejny mail był z informacją “it’s not a bug, it’s a feature” ale w drugim akapicie była informacja, że zmienią obecną “funkcjonalność”. jednak można ;)

Obsługę mają fest.

Jak im zgłosiłem ticket, że nie mogę nic wysłać, bo ich serwer został zblacklistowany jako spamerski, to dostałem odpowiedź od jakiejś pani “Przecież Pana konto nie jest zablokowane”… A podałem nawet linki i wszystkie szczegóły.

Dopiero później sprawę przejął jakiś gość, który zrozumiał o co chodzi z grubsza, ale pani kochana bardzo.

Dlatego właśnie na o2 mam jedynie konto, na które rejestruję spamerskie strony, bo do niczego więcej się toto nie nadaje.

1.Brak szyfrowanie konta ssl pisałem do nich prawie 1 rok .Dopiero jak portal hack.pl napisał zrobili zmiana hasła przez SSL .Wogóle nie intersuje jak sie do nich pisze o szyfrowanie prze webmail .

2.Zamykają konto bez uprzedniego poinformowanie .Bo tak jest w regulaminie .

3.Reklam płynie jak rzeka .

4.Opłąta za wyłonczenie reklam z ich servisu .

5.Zero rekacji na informowanie o błedach .

Dobrze, że udało się naprawić :)

“Możemy udowodnić, że można bez problemu uzyskać dostęp do kont użytkowników AdServera jak i nowych kampanii reklamowych. Jednak musimy mieć pisemną zgodę na ingerencję i ewentualny dostęp do baz danych grupy o2. W innym przypadku musielibyśmy popełnić przestępstwoz Art. 267 kk, czego nie zrobimy.”

Nom tak czyli mogę śmiało założyć że wasza teza o dostępie do maili

opiera się na waszym długoletnim doświadczeniu połączonym z instynktem i/lub odrobiną fantazji gdyż bez zgody administratorów nie mogli byście tego sprawdzić

a o ową zgodę właśnie “prosicie” więc nie możecie tego wiedzieć

Bujać to my ale nie nas ;>

To jest jak z tą perspektywą

“rozwydrzonych bachorów” którzy mówią ze nie należy live hakować,tylko na lokalu ,legalnie

bo prawo , bo prywatność bo blabla

Tylko nie biorą pod uwagę że nigdy niebędę miał na lokalu routerów cisco,softu citrixa,hp,sieci windowsów 2008 server etc

Innymi słowy mówią nie hakujcie wcale bo tak jest wygodniej

my opowiemy wam historie naszej wielkości i zrobimy miłe hackme w pro html-u

i wszystko pozostanie na swoim miejscu

Czytaj ze zrozumieniem. Dostęp do maili został potwierdzony, i sprawdzony na skrzynce założonej przez niebezpiecznika.

czytałem co drugie zdanie, ja widzę kolesi którzy złamali prawo

nic z tego nie mają i podpisują się pod tym własnym imieniem i nazwiskiem

zdając się na łaske innych kolesi którzy mają na wszystko mówiąc delikatnie wy****

Gdyby chcieli i skierowali sprawę do prokuratury , to nie dość ze włóczyli byście się po sądach,to jeszcze byście przegrali

Myślę że nie ma większej różnicy między tophakiem a niebezpiecznikiem

w ogóle myślę że to wszystko jest śmieszne

Skończcie z całą tą obłudą,hipokryzją i podpinaniem pod wszystko

“troski o użytkowników”

bo to nie przynosi żadych pozytywnych skutków

a fakt że dzięki ludziom takim jak P.K lub P.J

większość ludzi zaczyna utożsamiać hacking z jakimś idiotycznym doklejaniem linków

jest na prawdę smutny

To powiedz mi jedną rzecz. Czego tutaj szukasz undergroundowcu?

P.S. Faktycznie chyba czytałeś co drugie zdanie.

@quostatus

swietnie ze podzieliles sie z nami swoimi przemysleniami ale dlaczego nie przeczytales artykulu ktory komentujesz? Dzizas! Zaden z tych bledow to ,,doklejanie linkow” w ogole wtf? zrozum dinozaurze, ze binary patching kiedys bylo cool a teraz wszystko to webappsy i o ile nie walniesz interpretera php czy jvm to jestes skazany na sqli|rfi czy inne klasy podatnosci charakterystyczne dla webu. taka krytyka jak twoja to mi przypomina gosci od c, c de best bo nie znam niczego innego, a do niektorych zadan naprawde nie trzeba skompilowanej kobyly.

co do oskara i grzeska to cele sa jasne. goscie dostali kase z poprzenich takich niezamawianych audytow bo im sie pofarcilo. albo firma nie miala jaj zeby ich pozwac. wiadomo pr i te sprawy. to teraz ida po kolejnych portalach i licza na to samo. jak dobrze pamietam to zwierzchowski sqli znalazl na Onecie jakis czas temu. Onet go pozwal? nie. o2 go pozwie z ten sqli? tez zaloze sie ze nie bo sadzac po tym jak sie wypowiadaja w tekscie to oni juz ich zrootowali i maja pewnei zrzucona cala baze hehe. o2 zaplaci, zmieni hasla i tyle. gdyby nie tekst na niebezpieczniku nawet ludzie by sie nie dowiedzieli co sie stalo ;] dziwi mnie ze goscie tak publicznie sie z tym afiszuja, ale pewnie jest tak jak w artykule, o2 prywatnie nie chce z nimi gadac, bo wie ze nawet jak ich zrootowali to nie maja jaj zeby wystawic baze, bo wtedy beda mieli psy na karku ;] ekosystem oparty o szantaze i to kto ma wieksze jaja :]

Mnie ciekawi czy grupa O2 odważy się oskarżyć chłopaków o popełnienie przestępstw i czy w logach tylko IPki z Tora znajdą ;] Przy części tych błędów idę o zakład, że złamali polskie prawo :]

Brakuje mi na Niebezpieczniku przy takich postach ostrzegania młodych adeptów sztuki przed takim zachowaniem i podkreślania wagi problemu…

Borys, mnie się wydaje, że ostatnia ramka właśnie temu służy. Nie oszukujmy się, “niezamówione pentesty” to zjawisko, którego nie da się wyeliminować. Oskar i Grzegorz są przykładem ciekawym, bo z jednej strony bughuntują, a z drugiej doskonale są świadomi tego, co im grozi (w wypowiedzi powyżej nawet powołują się na konkretne paragrafy).

Wracając do ostrzegania — nie wierzę, że ludzie którzy wykonują “niezamówione pentesty” nie zdają sobie sprawy z tego, że to krótko mówiąc nielegalne. Co prawda próbę przełamywania zabezpieczeń ciężko będzie penalizować — ale sukces w łamaniu bardzo łatwo (łatwiej po ostniej nowelizacji KK).

Dlatego mnie bardziej interesuje, żeby tym wszystkim adeptom niezamówionych pentestów, których nie da się odwieść od bughuntingu, przekazać jasną informację; do udowodnienia błędu nie potrzeba dumpu całej bazy, wystarczy mniej inwazyjne rozwiązanie — firma-ofiara wtedy też inaczej podejdzie do sprawy (zakładamy, że łagodniej, bo intencją nie była kradzież) — mimo wszystko jest to zabawa dla odważnych, bo tak czy inaczej popełniają oni przestępstwo/wykroczenie i to czy staną przed sądem zależy od firmy-ofiary. Niektórzy podpisują porozumienia, nie pozwiemy was, jak pokażecie błędy, damy nawet trochę $$$, inni dziękują za zgłoszenie buga, naprawiają i wysyłają firmową czapeczkę albo amimowany opis na GG, jeszcze inni składają doniesienie do prokuratury. Tych ostatnich przypadków niestety jest za mało (w Polsce) IMHO, żeby adepci niezamówionych pentestów zaczęli sie zastanawiać jak poważnie igrają z ogniem i co za to grozi…

(P.S. fubu i michał b. od home.pl nie wpadają w tę kategorię, bo to były po prostu wymuszenia/szantaże)

Ja czytając komentarze choćby tutaj, mam dokładnie odwrotne zdanie. Że zasadnicza większość nie ma pojęcia czym nawet błahe sprawdzanie podatności grozi. Uważam, że większość nie wie, że była nowelizacja KK i to w stronę przykrego zakończenia właśnie dla takich “testujących.

I takiego tekstu jak Twój w komentarzu właśnie mi w poście brakowało. Edukujmy jeśli możemy Zanim pojawią się głośne pozwy :]

P.S. Wiadomo, że akcja z home.pl to wybitny przypadek ;]

Musieliby pozwać całe exploit-db. Czym od nich różni się Zalewski albo Rutkowska? Też w każdej chwili mogą ich pozwać, prawda? Nie sądze, że autorzy aplikacji, w których połamali zabezpieczenia wcześniej zamawiali audyt.

Poczta o2.pl była dobra ale jakieś 8 lat temu. Oferowali najwięcej miejsca na pocztę. Dzisiaj już mało kto o niej pamięta.

Pamiętają ale są daleko za peletonem .Spamują mi skrzynkę ,brak SSL przez webmaila,itd.

To jeden wielki syf. Wielokrotnie sprawdzone, że część wiadomości nie jest wysyłana!!!, pomimo że w wysłanych jest. Po 2-3 dniach okazuje się że zniknęła z wysłanych. Również wielokrotnie sprawdzone, że wiadomości skasowane pojawiają się po jakimś czasie, wniosek backup-y nieaktualne chociaż o2 twierdzi, że ich nie robi, to znaczy że źle działa lub nie działa replikator poczty bo innego wytłumaczenia nie ma. Wyżej opisywane problemy z hasłami to właśnie jeden z efektów.

Błąd w kodzie przypadkowy albo celowy powodujący blokadę przeglądarki nawet do 1 minuty. Podejrzewam dziadowskie serwery i niewystarczające transfery a blokada służy wygospodarowaniu czasu do obsługi użytkowników. Bardzo często poczta niedostępna, czytaj serwery padły.

Używam poczty o2 TYLKO do pierdółek, naprawdę ważne rzeczy kieruje na wp.pl, onet.pl, gmail. Tak jak ktoś napisał, o2 było dobre 8 lat temu, teraz zostało daleko, daleko w tyle.

minecraft nieoryginalny multiplayer minecraft oryginalny pobierzminecraft nieoryginalny multiplayer online lektor ivo online