7/8/2023

Do tematu podsłuchiwania klawiatury powrócili naukowcy z trzech brytyjskich uczelni. Udało im się opracować zautomatyzowany atak, który osiąga wysoką skuteczność i to bez użycia modelu językowego.

Stary temat, nowy potencjał

Badacze bezpieczeństwa lubią ataki typu “side-channel”. To takie, które opierają się na interpretowaniu pobocznych sygnałów emitowanych przez urządzenie (nie tylko dźwiękowych, ale też innych np. fal elektromagnetycznych, danych o poborze prądu czy danych z sensorów). Temat jest wdzięczny bo jak nigdy otaczają nas kamery, mikrofony i sensory, a zatem zwiększa się liczba urządzeń umożliwiających rejestrowanie pobocznych sygnałów. Owszem, te sygnały trzeba poddać złożonej analizie, ale tu znów jest potencjał. “Sztuczna inteligencja” jest coraz bardziej dostępna i coraz lepiej dopracowana w różnych obszarach.

W Niebezpieczniku już przed laty pisaliśmy, że możliwe jest ustalenie tekstu wpisywanego z klawiatury na podstawie podsłuchu i analizy statystycznej. Dotąd skuteczność takich rozwiązań wynosiła od 60% do 90%, przy czym ta najwyższa skuteczność dotyczyła krótkich ciągów znaków i była wspierana analizą językową. Niektóre badania były robione ponad 10 lat temu, gdy z jednej strony klawiatury były głośniejsze, a z drugiej strony nie było tak częste, aby ktoś pisał na klawiaturze mając włączonego Zoom-a (a przecież w tej sytuacji można wychwycić korelacje między emitowanym przez klawiaturę dźwiękiem a widocznym na chacie tekstem). Właśnie dlatego tak ciekawe są nowe brytyjskie badania opisane w artykule A Practical Deep Learning-Based Acoustic Side Channel Attack on Keyboards.

Co analizowano i jak?

Naukowcy postanowili opracować scenariusz w pełni zautomatyzowanego, akustycznego ataku side-channel, realizowanego zarówno na miejscu jak i zdalnie. Do eksperymentu użyto komputera MacBook. Do nagrywania wciśnięć klawiszy służyła albo aplikacja Zoom (scenariusz ataku zdalnego) albo iPhone 13 położony 17 cm od latopa (scenariusz ataku lokalnego). W obu przypadkach dokonano najpierw nagrania 36 klawiszy z zestawu “0-9, a-z”. Każdy z nich nagrano 25 razy, za każdym razem zmieniając palec i siłę nacisku.

Ściereczka pod urządzeniem iPhone miała wyeliminować dodatkowe drgania z biurka (piszemy na wypadek gdybyście się nad tym zastanawiali)

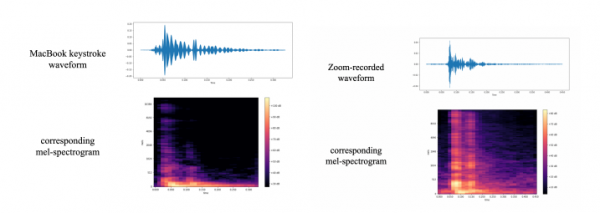

Nagrania dźwięków wydawanych przez klawisze zapisano w postaci spektrogramów (ze skalą Mel) i to one posłużyły do dalszych analiz. Naukowcy sięgnęli po model CoAtNet opracowany przez zespół Google Brain i doceniany właśnie w zadaniach wymagających klasyfikowania obrazów. W artykule możecie poczytać o tym jakie hiperparametry dobrali naukowcy aby osiągnąć swoje wyniki.

Zadziwiająca skuteczność

Naukowcy od razu zauważyli, że nagrania z Zooma były bardziej problemowe. Obrazek powyżej pokazuje spektrogram dźwięku nagranego telefonem (po lewej) i ma on bardziej czytelną strukturę niż ten nagrany przez Zoom, zaśmiecony dodatkowymi częstotliwościami. Znalazło to swoje odzwierciadlenie w ostatecznych wynikach eksperymentu. W przypadku nagrań robionych telefonem klasyfikator osiągnął 95% skuteczności. Przy nagraniach robionych przez Zooma skuteczność wyniosła “tylko” 93%. I to wszystko bez użycia modelu językowego.

W tej sytuacji przechwycenie np. wpisywanego hasła na podstawie nagrania dźwięku z klawiatury staje się czymś bardzo prawdopodobnym. Czy przerażającym? Niekoniecznie, bo przed tego rodzaju atakami mogą nas w uchronić praktyki, do których i tak powinniśmy się stosować.

Co robić? Jak żyć?

Po pierwsze warto używać menedżerów haseł. Eliminują one konieczność wprowadzania haseł z klawiatury. Jeśli już musicie wpisywać hasła to warto używać haseł niesłownikowych oraz ze znakami specjalnymi. Naukowcy zauważyli, że bardzo problemowe jest wychwycenie momentów zwalniania klawisza shift i duży kłopot sprawia analiza klawiszy nie-alfanumerycznych. Hasło ze znaków losowych będzie trudniejsze do odgadnięcia, a zastosowanie znaków specjalnych zmniejszy skuteczność rozpoznawania klawiszy. No i warto mieć długie hasło – zmniejszy to prawdopodobieństwo ustalenia, które znaki nie były trafione.

Teoretycznie można wskoczyć na wyższy poziom paranoi i np. emitować biały szum w momencie wpisywania hasła, albo emitować dodatkowe dźwięki stukających klawiszy. Czy warto to robić? Zwykle ataki side-channel prezentowane przez naukowców mają charakter laboratoryjno-akademicki. Takie rzeczy jak analiza dźwięków wydawanych przez monitory, dźwięków wydawanych przez zamki albo podsłuchiwanie przez obserwowanie żarówki to nie jest coś, co każdy zrobi u siebie w garażu. Trzeba jednak przyznać, że metoda opisana w tym najnowszym artykule jest wyjątkowo blisko realnego zastosowania. Owszem, nadal możemy traktować ją jako ciekawostkę, ale moment w którym takie ataki będą prawdziwie niebezpieczne wydaje się nieuchronnie zbliżać.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Temat ciekawy, trochę straszny bo im większa będzie postęp w dziedzinie cyber i zależność od elektroniki,

tym więcej, co oczywiste, możliwości i furtek dla włamywaczy…

Coś co jeszcze kilkanaście lat temu wydawało się być w lategorii sci fi, jest coraz bardziej realne.. ale tak bardzo chcieliśta mieć smart lajf, to mota i się dziwita teraz ?!?

I Ta odwieczna gra w policjantów i złodziei, tylko czy na pewno zawsze ci pierwsi są “dobrzy” a drudzy…?

Telefonik zaintekowany malwerkiem. Nasłuch z dżwięku leci 24/7 i wyłapywane jest wszystko gość co pisze. Działa od dawna, nie oni pierwsi to zrobili.

Aż po latach wróciłem, odblokowywanie Watchem, robotę robi… Ale fakt, czasem hasło wpisać trzeba. Na upartego da się “zachachmęcić”.

Czyli trzeba kupować klawiatury dotykowe bez skoku klawisza, działające jak klawiatura ekranowa w smartfonie.

Wystarczy do takiej klawiatury dodać solidne ekranowanie, nie ma klików mechanicznych, nie ma istotnej emisji elektromagnetycznej, łatwiej też takową zrobić wodoodporną.

xD

Pozdro

Stukanie palcami w sztywną powierzchnię wywołuje dźwięk. W zależności od miejsca są drobne różnice w wysokości dźwięku oraz czasie brzmienia. Analiza statystyczna na ogromnych zbiorach potrafi wykazać różnice na tyle, by z wysokim prawdopodobieństwem uzyskać hasło.

@Kenjiro Można także użyć jakiegoś wynalazku, np. MessagEase Keyboard, ustawić w nim indywidualne obłożenie klawiszy (to jest możliwe) i wszelka analiza statystyczna odpada.

Te wszystkie “ekranowe wynalazki” unicestwiają podstawową zaletę klawiatury, jaką jest interakcja ze zmysłem dotyku, umożliwiająca pisanie nie tylko bezwzrokowe, ale pisanie wydajne w ogóle. Trudno zabrać podstawowe narzędzie pracy milionom użytkowników z racji zagrożenia pokroju CSI.

No tak ale używając menadżera haseł i tak przeważnie musimy wpisać hasło odblokowujące go. Trzeba by było zmienić formę logowania do menadżera ;(

Bitwarden (menedżer haseł) pozwala na używanie pinu, ustalanego dla każdej instancji osobno. W ten sposób głównego hasła używa się tylko raz, przy pierwszym logowaniu. Potem ustala się pin (może być dłuższy niż 4 cyfry) i używa tylko jego. W innej instancji ten pin nie będzie działał. W rezultacie trzeba zapamiętać tylko algorytm tworzenia pinu.

Jest też możliwość logowania biometrycznego lub kluczem sprzętowym.

@Kancermeister: W Bitwardenie nie da się użyć 2FA z blokadą, tylko z logowaniem do konta.

Do blokady tylko hasło lub PIN, aczkolwiek PIN można odczytać z pamięci, więc dla chcącego nic trudnego. Nawet na podstronie masz napisane:

Warning

Using a PIN can weaken the level of encryption that protects your application’s local vault database. If you are worried about attack vectors that involve your device’s local data being compromised, you may want to reconsider the convenience of using a PIN.

Pewnie wszędzie gdzie jest 2fa jest tak samo. To podsłuchiwanie nie zadziała na większość 2fa, bo hasła 2fa są zwykle jednorazowe.

Poza tym ktoś jeszcze by musiał wpisywać hasło na zoomie. Nie pamiętam, żebym kiedykolwiek typ robił na zoomie. W ogóle na callach zwykle się słucha, czasem klika, rzadko się pisze. Cała metoda jest moim zdaniem mocno naciągana. Zwłaszcza że budowali model dla konkretnej klawiatury. Ktoś musiałby naprawdę bardzo dużo pisać. Może jakaś osoba robiąca live-demo by się łapała.

@Kejiro PINu używa się dla wygody, po zalogowaniu do smartka albo komputera. Jak wspomniałem, może być długi i można go zapamiętać w różny sposób. Autoryzacja sprzętowa współpracuje tylko z hasłem, ale dzięki niej może być mniej wyrafinowane. Choć osobiście wolę używać 16 cyfrowego PINu niż klucza sprzętowego, który jest zapisany we wnętrznościach smartka. Takie zabezpieczenie, które jest zależne od mechanizmów ochrony dostępu jakiejś firmy wcale mnie nie przekonuje. Pewnie jestem staromodny.

Nagranie własnej klawiatury i odsłuchiwanie jej podczas wprowadzania poufnych informacji to jedna z ciekawszych rzeczy, o jakiej ostatnio przeczytałem. Genialne w swojej prostocie.

Nie jestem ekspertem, ale tak na chłopski rozum, to z punktu widzenia przestępny/hackera jest to dosyć karkołomna droga: są setki jeśli nie tysiące rodzajów laptopów/klawiatur, w różnym wieku i w różnym stanie technicznym, do tego przeróżne style pisanie na klawiaturze. Ergo, potrzebna by było przetrenowanie AI na konkretne urządzenie i na konkretną osobę. Dużo zachodu, i trudne do przeprowadzenia bez udziału atakowanej osoby. Z tego punktu widzenia, zainfekowanie urządenia wirusem, który odczyta bezpośrenio cyfrowe syngały elektryczne, zamiast analizować sygnały akustyczne wydaje się o wiele prostsze, szybsze i skuteczniejsze, więc jak na mój gust ta metoda pozostaje do zastosowania wyłącznie przez wysokiej klasy artystów, ewentualnie przez Mosad (i to też raczej tylko niszowo).

Przecież nie będą podsłuchiwać w ten sposób wszystkich ludzi na świecie.

Menedżer haseł na pewno jest tutaj rozwiązaniem? Jeśli będę chciał go użyć, bardzo prawdopodobne jest, że będę musiał wprowadzić master password aby go odblokować, któego podsłuchanie mogłoby stworzyć większe problemy

Dlatego ubolewam, że nie jest tak popularne rozwiązanie z czasów Truecrypta, czyli hasło (wklepywane z klawiatury) PLUS wskazanie pliku jako klucza. I byle obrazek golababa.jpg mógł być kluczem i powodzenia w rozgryzaniu klucza 100kB.

ino zakasłać podczas wprowadzania hasła i te całe sieci neuronowe idą w pierun

Dlatego ja nad klawiaturą jem jak świnia i naciskaniu klawiszy towarzyszy chrzęst uwięzionych pod nimi okruszków.

Na razie to tylko sztuczka rodem z Jamesa Bonda którą badacze zastosowali bo AI to umożliwia. W prawdziwym życiu łatwiej podłożyć komuś kamerkę czy dać w mordę niż bawić się w te mikrofony. No i prawdziwe życie to nie warunku laboratoryjne, jest dużo szumu, nie wpisuje się tych samych rzeczy w ten sam sposób, inaczej trzyma rękę na klawiaturze itp.