24/4/2016

Na niebie pokazało się słońce. Pączki obsypały gałęzie. Początek kwietnia i 22 stopnie na termometrze. Wiosna! “Ileż można siedzieć przed komputerem?” pomyślał Janusz i postanowił, że dziś jest dobry dzień na to, aby ludzi — wyjątkowo — okradać nie w sieci, a na polu. W końcu trochę świeżego powietrza raz na jakiś czas nikomu jeszcze nie zaszkodziło…

Wstał od komputera i rzucił okiem na aplikację pokazującą poziom stężenia pyłów PM10 w Krakowie.

Warunki były sprzyjające — dziś zanieczyszczenie powietrza przekraczało normę jedynie o 100%. To tym bardziej zachęciło go do wyjścia. Założył garnitur i wzorowo zawiązał półwindsora. Uśmiechnął się w duchu na myśl o tym, jak zgubne jest wyobrażenie większości społeczeństwa, że gość w garniturze nie może być złodziejem. Sięgnął do szuflady z elektroniką i wyjął z niej mały jammer pracujący na częstotliwości 300-900MHz, lornetkę oraz śrubokręt. Poprawił swoją maskę antysmogową i zjechał do garażu.

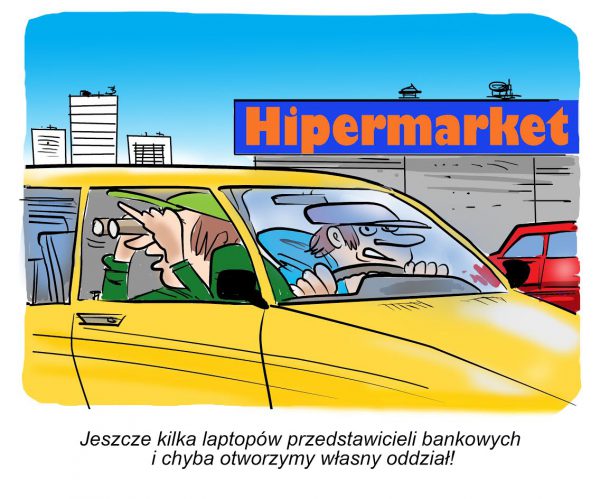

Na miejscu parkingowym błyskawicznie (w końcu robił to nie pierwszy raz) odkręcił swoje tablice rejestracyjne i przymocował lewe blachy, które kilka tygodni temu ukradł z jednego z zakurzonych samochodów porzuconych na osiedlowym parkingu. Po kilku minutach był już przed największym w mieście supermarketem. Zaparkował tuż przy wjeździe na parking, tak aby z oddali dobrze widzieć nadjeżdżające samochody. Zbliżała się 17:00. Godzina zakupowego szczytu. Przytknął do oka lornetkę.

“Jest!” — szepnął pod nosem, kiedy w okularze zauważył nadjeżdżającą białą Skodę, obklejoną logotypami jednego z banków. Prowadząca samochód kobieta plotkowała przez komórkę. Odpalił silnik i poczekał aż firmowa Skoda przejedzie przed jego maską. Ruszył za nią powoli i cierpliwie odczekał 2 minuty, aż wciąż rozmawiająca przez komórkę paniusia w końcu poprawnie zaparkuje równolegle i poprawi makijaż w tylnym lusterku… Kiedy tylko drzwi od Skody się otworzyły, włączył jammer.

Tak jak przypuszczał, wciąż zafrapowana rozmową telefoniczną pracownica banku po wygramoleniu się z samochodu trzasnęła drzwiami i pognała prosto w stronę wejścia do supermarketu. Po dwóch krokach, nie patrząc na samochód, odruchowo wyciągnęła rękę do tyłu w kierunku Skody i nacisnęła na kluczyku przycisk kłódki uruchamiający zamek centralny.

“Bingo!” — krzyknął Janusz i poprawił antysmogową maskę na nosie. Poczekał aż kobieta zniknie za obrotowymi drzwiami supermerketu i pomału wyszedł ze swojego samochodu. Dyskretnie rozejrzał się, a następnie pewnym krokiem ruszył do bagażnika białej Sody. Nie przepadał za tą marką, bo z racji olbrzymich bagażników charakterystycznych dla Octavii, toreb z firmowymi laptopami często musiał szukać dłużej niż w firmowych fiatach Panda. Na szczęście tym razem nie było żadnych kłopotów. Zlokalizował laptopa i po 30 sekundach z powrotem był w swoim samochodzie.

Kiedy wsiadał, kątem oka zauważył, że tuż obok bankowej Skody właśnie zaparkował Opel jednej ze znanych krakowskich firm zajmujących się wdrożeniami IT. Wyszedł z niego szpakowaty mężczyzna, który otworzył tylne drzwi i pomógł wyjść z samochodu swojej kilkuletniej córce. Ta w jednej ręce trzymała iPada, a w drugiej różowy tornister.

“Czyżby dzień odbierania dzieci z przedszkola przez ojca?” — pomyślał Janusz — “Współczuję, stary”.

Szpakowaty wziął córkę na lewą rękę, a prawą otworzył bagażnik i z trudem wrzucił do niego tornister. Mała, najprawdopodobniej zafascynowana jakąś bajką na YouTube, szturchała ojca i pokazywała ręką na ekran iPada. Tata jednak nie dał się wciągnąć w oglądanie kreskówek. Sprawnie wygasił ekran iPada i położył go obok tornistra w bagażniku. To, jak można było się spodziewać, spowodowało lamenty młodej damy. Szpakowaty wyraźnie zdenerwowany trzasnął bagażnikiem, postawił córkę na asfalcie, złapał za rękę i zaczął ciągnąć płaczące dziecko w stronę wejścia do supermarketu. Drugą ręką wymierzył za siebie, w samochód i odruchowo nacisnął symbol kłódki na pilocie.

“Zorientuje się, czy nie?” — obawiał się Janusz, ale płacz dziecka okazał się wystarczająco dobrym rozpraszaczem dla szpakowatego informatyka. Zafrapowany płaczem tata nie zauważył, że samochód nie został zamknięty. Kiedy wraz z córką zniknął za drzwiami supermarketu, Janusz po raz kolejny wynurzył się ze swojego samochodu i po 20 sekundach wrócił z kolejną torbą na laptopa.

“Szybko poszło, choć dziś nie pada” — ucieszył się w duchu, robiąc trasę sprawdzeniową w drodze do domu. W deszczowe dni ludzie zwracają jeszcze mniej uwagi na to, czy samochód zamruga światłami lub charakterystycznie “chrupnie” centralnym zamkiem. Nie trzeba wypatrywać osoby rozmawiającej przez telefon, bo kiedy pada, każdy byle szybciej biegnie do drzwi supermarketu. Aby tylko nie zmoknąć…

* * *

Otworzył piwo i włączył laptopa bankierki, trzymając kciuki za to, aby dysk nie był szyfrowany. Bingo! Zobaczył ekran startu Windowsa. Niestety pomimo kilkunastu prób nie udało mu się odgadnąć hasła, pomimo tego, że bazował zarówno na ciągach związanych z nazwą użytkownika, nazwą banku jak i obecną datą.

“Chyba się starzeje… No trudno” — pomyślał i zaraz z uśmiechem, na głos, zawołał — “Siostro, wkrętak Philipsa!”

Sprawnie wykręcił śrubki i wypiął dysk, podpinając go do blockera podłączonego do własnego laptopa. Uruchomił imagera i czekając aż FTK zakończy pracę postanowił rzucić okiem do torby szpakowatego.

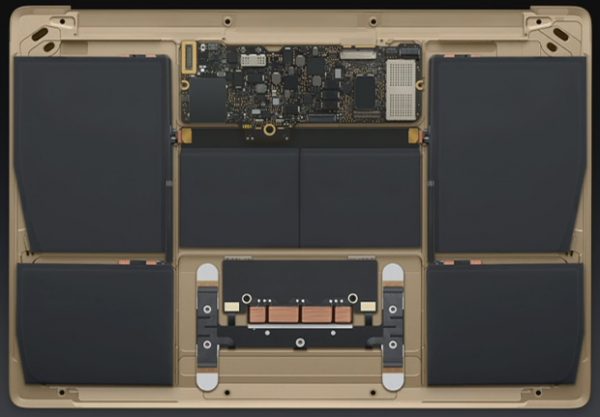

“O cholera, Macbook!” — wyszeptał zaintrygowany. Na szczęście w przeciwieństwie do jednej z agencji rządowych, Janusz zawsze miał przy sobie odpowiednią walizkę wkrętaków. Sięgnął po pentaloba i po otwarciu obudowy lekko się zdziwił:

“A więc dysku nie wykręcę… Do danych trzeba dostać się bezpośrednio” — powiedział z obrzydzeniem charakterystycznym dla każdego biegłego sądowego, który musi podjąć czynności z gatunku live forensics.

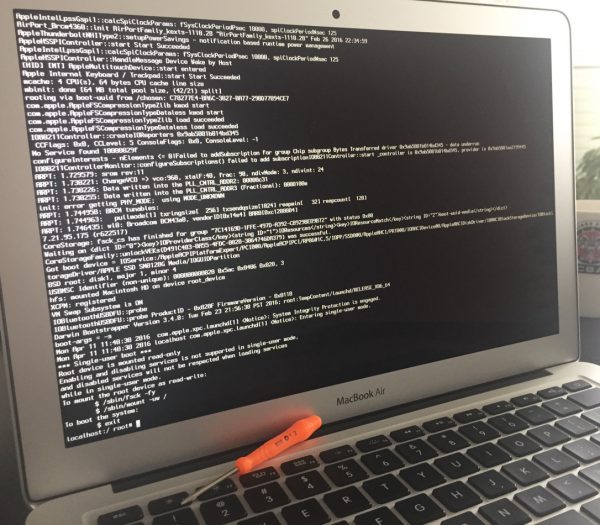

Uruchomił Macbooka z wciśniętymi klawiszami cmd+S. Na szczęście szpakowany nie ustawił hasła do firmware’u i komputer bez problemu wystartował w trybie single-usera.

Do konsoli wpisał:

mount -uw /

launchctl load /System/Library/LaunchDaemons/com.apple.opendirectoryd.plist

passwd sebawdrozeniowy

reboot

Dla żartu, jako hasło ustawił dokładnie takie hasło, jakie podpatrzył u prezydenta Andrzeja Dudy — każdy mógł je odczytać z oficjalnego nagrania jakie na Facebooku prezydenta umieścił jego zespół prasowy.

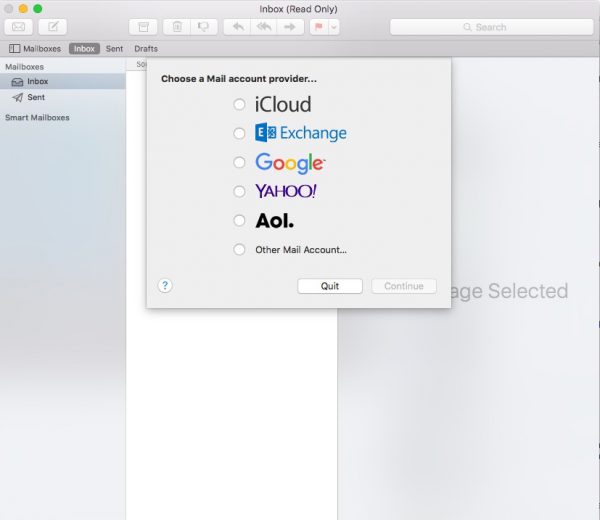

Po zalogowaniu na konto szpakowatego nowoustawionym hasłem przeżył rozczarowanie. Konto AppleID zostało założone na firmowego e-maila i nie miało podpiętej żadnej karty płatniczej — fraudów nie będzie. Na domiar złego, w Docku wyróżniała się ikona popularnego managera haseł.

Nie tracąc nadziei, otworzył aplikację Mail — “może chociaż hasło do poczty szpakowaty zapamiętał w aplikacji?”

Niestety — i tu Janusz odniósł porażkę:

Szpakowaty nie korzystał z aplikacji Apple do obsługi poczty. Musiał więc wszystko robić przez przeglądarkę… Ale to przecież nie problem. Janusz szybko skopiował profil szpakowatego na swój pendrive:

cp -r /Users/sebawdrozeniowiec/Library/Application\ Support/Google/Chrome/Default/ /Volumes/GRUBYPENEK/

i po przepięciu pendrive do własnego laptopa (podpiętego do routera wysyłającego cały ruch do internetu poprzez TOR-a i serwery VPN) wystartował przeglądarkę Google Chrome na profilu szpakowatego.

”Bingo! Leń nie wylogował się ani z Facebooka, ani z prywatnej poczty, ani z kilkunastu innych serwisów, w których dostrzegam pewien potencjał na fraudy. Chyba uda mi się z tego wyciągnąć jakieś kilkanaście tysięcy. I po co ci manager haseł, czlowieku?” — Janusz zaczął snuć w głowie scenariusze przekrętów z wykorzystaniem serwisu ogłoszeniowego, do którego ciasteczko sesyjne wciąż było aktywne.

Na koniec przeszukał dysk Macobooka pod kątem interesujących plików (znalazł trochę kodu źródłowego i kluczy prywatnych) oraz zdjęć na których znajdował się kolor skóry charakterystyczny dla Polaka i kształty genitaliów. “To niesamowite, co potrafią dzisiejsze programy do informatyki śledczej…”. Zapytanie co prawda zwróciło kilka pozytywnych wyników, ale niestety, żadne ze zdjęć nie zawierało pikantnych scen z sypialni szpakowatego, które nadawałyby się do szantażu. Wszystkie fotografie pochodziły z kąpieli córki sprzed kilku lat.

Podczas rozpracowywania laptopa Szpakowatego usłyszał charakterystyczny dźwięk informujący o ukończeniu zgrywania obrazu z dysku twardego pracownicy banku. Janusz szybko przejrzał filesystem pod kątem predefiniowanej listy nazw plików i aż przetarł oczy patrząc na wyniki. Na dysku pracownicy banku znajdował się plik “hasła.txt“. “Tu pójdzie zdecydowanie łatwiej” — pomyślał Janusz, podśmiechując się z kilku haseł, zwłaszcza tego do firmowego VPN-a. Janusz był pewien, że jak większość pracowników, pracownica banku zgłosi kradzież firmowego laptopa firmowemu działowi IT dopiero jutro rano, a więc hasło będzie aktywne jeszcze przez kilka godzin. Zapowiadała się więc długa noc buszowania po zasobach wewnętrznych jednego z banków…

Komentarz eksperta

W obecnych czasach życie prywatne i zawodowe się przenikają – korzystamy ze służbowych telefonów, laptopów, obsługujemy firmowe konta także poza godzinami pracy. Często przez 24 godziny na dobę pod naszą pieczą są sprzęty oraz hasła do różnego rodzaju systemów, w tym m.in. systemów bankowych.

W świecie nowoczesnych technologii hasła internetowe mają taką samą wartość jak klucze czy portfel. Wystarczy utrata jednego z nich, by narazić się na przykre konsekwencje, które mogą dotknąć także naszej sfery zawodowej.

W związku z tym powinniśmy podwoić naszą czujność – jesteśmy bowiem odpowiedzialni nie tylko za prywatne, ale i służbowe dane i zasoby.

Jeśli zarządzamy dużą ilością loginów i haseł dobrym, zalecanym rozwiązaniem jest korzystanie z oferowanego przez renomowanego producenta menedżera haseł. Jest to jednocześnie efektywna, jak i bezpieczna metoda. Nie zwalnia nas to jednak z zachowania czujności oraz okresowej zmiany hasła dostępowego do programu.

Zdecydowanie złym pomysłem jest natomiast zapisywanie wszystkich haseł w plikach tekstowych na komputerze, uaktywnianie opcji zapamiętywania haseł, czy też autologowania (także w przypadku serwisów zawierających bardzo wrażliwe dane!). Może i w ten sposób ułatwiamy swoją pracę, jednak odbywa się to kosztem naszego bezpieczeństwa teleinformatycznego.

Sprawia to, że w przypadku utraty sprzętu (co również jest możliwe, ze względu na fakt, że często pozostawiamy go pozbawionego należytej ochrony) lub przeprowadzenia zdalnego ataku, grozi nam ogromne ryzyko, którego konsekwencje mogą być bardzo poważne.— autorem wypowiedzi jest Michał Iwan, dyrektor zarządzający F-Secure w Polsce

PS. To opowiadanie jest 8 częścią cyklu “CSI Stories” — zbioru historii, które przygotowaliśmy na zamówienie firmy F-Secure. Poprzednie odcinki możecie przeczytać w tym miejscu — z racji prostego i obrazowego języka, zachęcamy do przesyłania ich mniej technicznym znajomym. Wszystkie historie zawierają elementy wydarzeń, które zdarzyły się naprawdę.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Jak można wcisnąć przycisk na kluczyku i nie zweryfikować, czy miało to jakikolwiek rezultat?

Od czasu kiedy Unia wykastrowała z alarmów samochodowych dźwięki to taki scenariusz jest mocno prawdopodobny. W dużym hałasie przestawienia siłowników centralnego zamka możesz nie usłyszeć.

Mój, made in EU, “klaksoni” przy zamknięciu.

Ale w nowszych autach teraz się naciska przycisk stojąc przy drzwiach. Żadna pani z banku nie będzie przecież szukać kluczy w torebce żeby odpalić/zamknąć samochód.

Czy takie bezkluczykowe systemy też zakłócają jammery?

@takwlasnie spodziewam się, że użycie jammera uniemożliwi otwarcie samochodu (samochód nie wykryje kluczyka w pobliżu) lub zamknie go automatycznie po określonym czasie od zgubienia kluczyka.

No no, aż mi się sumienie włączyło, żeby jednak dyski zaszyfrować :)

Czekam na następne części.

Szyfruj, szyfruj kolego. Jak masz procesor z AES-NI (nie jakiś słabiutki Atom – w takim możesz odczuć nawet, jak ma) i nie masz jakiegoś superszybkiego SSD, to spadku wydajności nie odczujesz. To maksymalnie kilka procent CPU przy maksymalnym wykorzystaniu dysku w zamian za bezpieczeństwo – dla takiego czegoś warto nawet w nowego procka zainwestować. Jak masz SSD ze sprzętowym szyfrowaniem, to jeszcze lepiej.

Niestety pomimo kilkunastu prób nie udało mu się odgadnąć hasła (…)

https://pogostick.net/~pnh/ntpasswd/

Nie działa na Win8.1 i Win10. Pare tygodni temu próbowałem wszystkiego, nawet płatnych programów i lipa.

Do takich rzeczy lepszy KonBoot.

Ciekawy patent jest tutaj ;)

http://www.howtogeek.com/222262/how-to-reset-your-forgotten-password-in-windows-10/

Przed resetem jednak warto połamać oryginalne hasze hasła – kto wie czy nie jest ono używane gdzieś jeszcze…

https://www.youtube.com/watch?v=Sa37YCnMdr0

Do windows 8, 10 i 7 działa!! Hasło zbędne! No chyba że brak uzytkownika lokalnego,ale to żadkość

@Robert – nie wiem jak próbowaleś, ale przed chwilą wykonałem test na W10. Działa bez problemu.

Opowiadanie jak by pisane przez “Charyzjusz Chakier” zaginionego kilka lat temu w czeluściach sieci, którego poszukuje wielu internautów za popełnienie genialnych i wciągających opowiadań na blogu.

Przyznać się! To wy więzicie Chakiera?

http://chakier.bblog.pl/

Nie myslalem ze ktokolwiek jeszcze pamieta Charyzjusza, jak dla mnie bombaj.

można plik sethc exe podmienić w system32 z cmd. Podczas ekeanu logownia nacisnąć 5 razy shift i odpala nam się cmd exe jako administrator, a potem zmienić hasło można

wyswietlic liste uzytkownikow i zmienic je poleceniem net user tez sie nie dalo ? :)

Gwoli ścisłości to zgodnie ze zrzutem PM10 nie jest przekroczone (49,2). Przekroczenie normy dobowej z ostatnich 24h jest natomiast o 3% a nie o 103% ;)

True. Jak na złość, w kwietniu nie udało się złapać smogu w Krakowie ;) Podmienimy screenshot niebawem :>

Nie widziałem od 10 lat nieszyfrowanego laptopa w żadnym banku. Chyba że bank nie przechowuje oszczędności tylko …;)

“…Zobaczył ekran startu Windowsa. Niestety pomimo kilkunastu prób nie udało mu się odgadnąć hasła…”

A od czego stare, ale jare Hirens Boot CD, czy inny Linux Live ??

Prostsze, szybsze, pewniejsze i sporo narzędzi do przeszukiwania, czy też pracy na danych natychmiast pod ręką…

Przy takiej beztrosce użytkowniczki to spora szansa, że nie została zablokowana możliwość wyboru nośnika startowego :)

Na końcu artykułu przydałby się mały słowniczek pewnych pojęć, np. blocker (przy kopiowaniu dysku)

blocker jest to urządzenie które zapobiega zapisaniu/nadpisaniu jakichkolwiek informacji na dysku, po podłączeniu dysku przez blocker można jedynie odczytywać dane ale nie można ich edytować

Mam nadzieje że pomogłem :)

Pierwsze i jedyne pytanie: Kto zostawia służbowego laptopa w samochodzie?

To nagminne pod marketami – tylko jednak znacznie większa ilość ludzi zamyka bagażniki aby nie leżały “na widoku”.

A Ty 24h/7 masz służbowego laptopa przy sobie? Podejrzewam, że większość ludzi służbowe laptopy zostawia w pracy. Ale pewnie są i tacy, co aby nie zostawać w pracy po godzinach zabierają sprzęt do domu. A w drodze z pracy do domu robią zakupy i laptopy zostawiają w aucie.

Nie śrubokręt, a wkrętak!

Nie dramatyzujcie, 103% to z tego co rozumiem norma przekroczona o 3% a nie o 100 :P Co do szyfrowania dysku – co po nim jeżeli dział IT nie wyłączy możliwości usypiania?

jak mamy 103% to mówimy że mamy czyste, górskie powietrze w Krakowie :D

O co chodzi z rozkręconym MacBookiem?

W nowszym macach/macbookach itd. Wszystkie elementy wlutowane są w płytę główną,dlatego też “złodziej” nie mógł wykręcić dysku ;]

A widzisz w nim dysk? Nowe macbooki mają SSD “wlutowane” w płytę główną

dołączam się do pytania.

ale myślę że są to jakieś nakładki których wyjęcie może uszkodzić dane albo coś w tym stylu

(zabezpieczenie przed wykręceniem dysku) jednak na Mac’ach się nie znam więc równie dobrze może to być jadalny plastik gdyby użytkownik zgłodniał :)

Jaho (comment-601123):

Jeśli pisząc “nakładki” masz na myśli te czarne prostokąty, to są to po prostu ogniwa litowo-polimerowe czyli tak zwana bateria :)

Poda ktoś link do jakiegoś artykułu jak szyfrować dyski twarde i jakim programem?

https://niebezpiecznik.pl/10

Widac, ze Janusz z Krakowa bo chodzi na pole :P

No a gdzie się chodzi jak nie na pole ?

Na dwór ? Pod drabinie czy rynną ?

Ja myślałem na początku że to historia o rolniku i podczas czytania kolejnych zdań zastanawiałem się co ma wspólnego rolnictwo z bezpieczeństwem IT ;)

Gdyby ten macbook miał włączony FileVault Januszowi nie poszłoby tak łatwo? Na ile w ogóle FileVault jest bezpieczny?

“If FileVault 2 is enabled, you have to enter a password to start up in single user mode, and you can’t use Reset Password.app to reset the password of an account.”. Zobacz z resztą w Disk Utility – Twój dysk powinien być “encrypted”, co za tym idzie wydaje mi się, że nie masz jak zrobić passwd :)

Pytam, jak już facet skopiował profil pracownicy banku, to czemu nie podrzucił jej laptopa do samochodu. W ten sposób ona nic nie zgłosi a on ma masę czasu i jeszcze więcej możliwości.

Dokładnie!

Też się nad tym zastanawiam i nie przychodzi mi nic do głowy…

musiał by to robić w aucie a więc jest szansa że np: kamera monitoringu nagra kiedy będzie się logował do 3G lub coś takiego więc wtedy miał by DUŻY problem oczywiście gdyby temu bankowi lub jego pracownicy chciało się zgłosić kradzież na policie.

@Jaho ale dysk został w całości sklonowany, laptopa można więc spokojnie odłożyć do bagażnika i robotę dokończyć gdzieś indziej.

Teraz przyszedł mi do głowy jeden powód – niektóre samochody po dłuższej nieobecności kluczyka w stacyjce i braku aktywności czujników otwarcia drzwi same się zamykają – jeśli to był taki przypadek to niestety odłożenie laptopa po sklonowaniu już jest niemożliwe…

W przypadku brania pod uwagę możliwości podrzucenia skradzionego laptopa z powrotem (po sklonowaniu dysku), warto zostawić na miejscu wspólnika, który by obserwował samochód (albo lepiej właścicielkę laptopa – a najlepiej by chodził za nią po markecie) i wiedział, czy ona już kończy zakupy i zdążymy go oddać, czy już nie.

Czy Wy Panowie klonowaliscie kiedys dysk? Myslicie, ze to trwa 5 minut?

Prezez mozambiku (#comment-601166):

Na takie akcje, to trzeba jechać pod galerie handlową, a nie pod market, choć z drugiej strony, to w galerii szansa na laptopa mniejsza (ludzie rzadziej odwiedzają galerie w drodze z pracy do domu) ale coś na pewno wpadnie :)

Hasło w win10 załatwia się o tak:

http://soisk.pl/logowanie-do-systemu-windows-10-bez-znajomosci-hasla/

mozna też podmienić sethc.exe, wtedy wciskasz pieć razy shift i też masz cmd. Działa na xp, viscie, 7, 8, 8.1, 10 i pewnie na innych też :D

A skad Janusz ma naklejke CBA?

Nie jestem czepialski, ale na jednym zdjęciu jest Macbook a na drugim Macbook Air.

Wskazuje na to min. tarasowa konstrukcja baterii. no i w Macbook Air jest więcej bebechów niż w Macbook.

Panowie Autorzy, rozumiem że jesteście z Krakowa (jak i ja) ale jeśli piszecie tekst który ma być czytany w całym kraju, to nie używajcie gwary regionalnej a poprawnej polszczyzny.

Nie “na polu” tylko “na dworze”.

PS. Wiecie skąd się wzięło krakowskie “pole”? …bo wystarczy wyjść na ulicę i się rozejrzeć – same buraki ;)

jestem z woj. Mazowieckiego,tu u mnie w niektórych regionach też mówi się “wyjść na pole” w moim mieście odkąd pamiętam akurat mówiło się “wyjść na dwór”

Wiem też,że w innych regionach kraju również tak jest.Każdy zrozumie o co chodzi ;)

My w Królewsko-Stołecznym Mieście Krakowie używamy języka polskiego, a nie regionalnej gwary z Mazowsza, która siłą wdziera się polszczyznę. :)

Bolą np. wszelkie popularne a tylko typowe dla Mazowsza zdrobnienia “…pieniążki za chlebuś…” itd…

U nas w Galicji “na dwór” to się szło rżnąć panów.

* hint dla niezorientowanych: 1846

Ciekawe jak by obszedł hasło użytkownika podpiętego do domeny :)

Wcale, moim sposobem po prostu dodajesz lokalnego usera z prawami admina i przeglądasz dysk, nawet hasła nie trzeba łamać. A po wszystkim usuwasz swoje konto i śladu nie ma ;)

Drugą ręką wymierzył za siebie, w samochód i odruchowo “nacisnął symbol kłódki na pilocie”

to jest najlepsze :)

Czy zaszyfrowanie dysku macbooka nie zalatwia w tym momencie sprawy? W takim sensie, ze nie bedzie mozliwosci dostania sie do niego?

Załatwia. I do tego hasło na firmware.

Okradanie “na polu”…

Na jakim polu?

can u tell me,how ? :D

Z prawami jakiego użytkownika uruchamia się wtedy cmd ?

A bo właśnie to jest najlepsze że z prawami administratora.

Widzę że nikt jeszcze nie zapytał co to za narzędzie skanujące zdjęcia pod kątem koloru skóry???

Rownież jestem ciekaw co to narzędzie. Może amped five? Fajnie wyglada tez ta apka od poziomu smogu.

Tak swoją drogą taki post pojawił się na pewnym forum:

Chcialaabym Was przestrzec.

Bylismy dzis w Blu City, parkowalismy samochod i za nami powoli przejezdzal samochod, pozniej sie cofal, zatrzymal. Parking w centrum handlowym, ciezko o miejsce, wiec za bardzo nie zwrocilismy uwagi. Pochodzilismy po sklepie,wychodzimy, ludzie zdenerwowani pakuja sie do samochodu w ktorym wyje alarm. Podchodzimy do naszego auta, maz chce otworzyc i nic, pilot nie dziala. Otwiera z kluczyka samochod wyje, nie da sie wylaczyc, niedaleko nas 2 kolejne identyczne sytuacje. Okazalo sie, ze mamy rozkodowany pilot, ktos chcial sobie pozyczyc kilka samochodow, ale im sie nie udalo.

Od razu nam sie przypomnieli Panowie ktorzy wolno jezdzili samochodem, zwracajcie uwage na takie rzeczy…

„…do bagażnika białej Sody.” Poprawcie :)

Ja protestuję! Kobiety wcale nie są głupsze! Ja mam dysk zaszyfrowany bo wprowadzam hasło przy logowaniu dwa razy.

Seba wdrożeniowiec – made my day

Uwielbiam moment kiedy nasz złoczyńca wypowiada kwestię : “Siostro! Wkrętak Philipsa !”

Ale to chyba tak nie działa

O co Kaman ? Co to za Harlekiny ?