6/8/2019

Ransomware nie musi tylko szyfrować danych. Może je niszczyć, dzięki czemu rośnie presja na zapłacenie okupu. Niestety są i takie szkodniki, które zniszczą dane zanim przedstawią żądanie okupu.

Tutaj płacenie nie pomoże

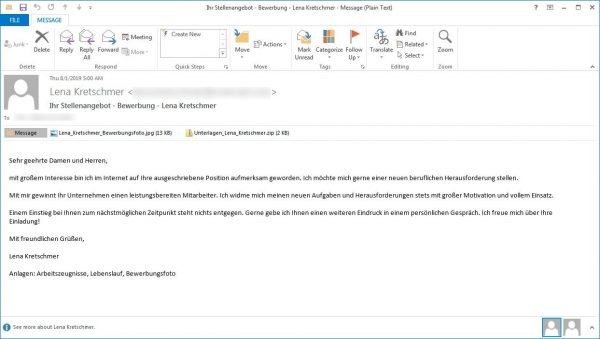

Ubiegły tydzień mógł być niezbyt dobry dla wielu niemieckich firm. Wszystko za sprawą złośliwego oprogramowania określanego jako GermanWiper. Ataki tego malware’u zaczynały się od wysłania do firm e-maila od osoby ubiegającej się o pracę (nazwiskiem Lena Kretschmer). Otworzenie dokumentu PDF z rzekomą aplikacją powodowało pobranie pliku wykonywalnego z ransomwarem.

Spamowa wiadomość, wykorzystywana do rozprzestrzeniania GermanWipera (źródło obrazka: BleepingComputer)

Dobrą analizę GermanWipera opublikował serwis BleepingComputer, na którego forum wcześnie pojawiły się zgłoszenia na ten temat.

Złośliwe oprogramowanie skanowało system w poszukiwaniu plików do zniszczenia. Celowo omijało pewne konkretne foldery i pliki, aby bootowanie systemu było nadal możliwe. Dane były nadpisywane przypadkowymi ciągami zer i jedynek, ale jednocześnie oprogramowanie tworzyło pliki z dziwnymi rozszerzeniami, tak aby pozostawić wrażenie szyfrowania, a nie usuwania danych.

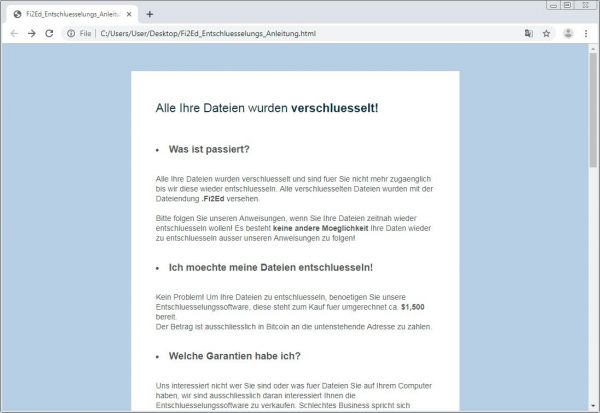

Ostatnim krokiem było wytworzenie notki z żądaniem okupu.

Gdyby w tym przypadku ktoś zapłacił okup to jedynie straci 1500 dolarów. Co ciekawe, notka z żądaniem okupu stworzona w HTML-u zawierała także kod JavaScript będący skryptem śledzącym. Operatorzy tego złośliwego oprogramowania najwyraźniej chcieli oszacować skalę ataku.

Przypominamy, że po ataku ransomware’u dobrze jest zrobić rozeznanie w temacie. W tym przypadku nie warto płacić. Czasami lepiej będzie zapłacić i może nawet uda się wynegocjować niższą cenę (uważajcie na cwaniaków, którzy za opłatą zrobią to za was). Bywa też, że możliwe będzie odszyfrowanie plików za darmo (sprawdźcie na stronie nomoreransom.org).

Coraz więcej ataków destrukcyjnych

Ciekawy jest przypadek żądania okupu za dane, których i tak nie da się odzyskać. Podobne rzeczy już widzieliśmy. Szalejąca w roku 2017 (not)Petya również była uznawana przez niektórych badaczy za wipera. Taki wiper-ransomware wydaje się idealną cyberbronią, bo może siać ogromne zniszczenie jednocześnie robiąc wrażenie działania przestępczego nastawionego na zysk.

W tym kontekście zwrócimy wam uwagę na opublikowany niedawno raport IBM X-Force IRIS poświęcony właśnie atakom destrukcyjnym. Ransomware jest w tym raporcie przedstawiany właśnie jako część tego większego zjawiska.

Typowe wipery były domeną ataków sponsorowanych przez rządy, ale obecnie ransomware z komponentami destrukcyjnymi zaczyna interesować grupy przestępcze. Możliwość całkowitego zniszczenia danych w razie niewpłacenia okupu stwarza dodatkową presję. Wydaje się też, że niektórzy przestępcy chcą niszczyć dane bardziej impulsywnie niż strategicznie, w ramach zemsty za “niechęć do współpracy”.

Oto najciekawsze liczby z raportu.

- Autorzy raportu szacują, że dla dużej międzynarodowej firmy atak oprogramowania destrukcyjnego może oznaczać średnio ok. 239 mln USD strat (na każdy incydent).

- Średnia liczba stacji roboczych wyeliminowanych z pracy po takim ataku to 12,3 tys.

- Zespół X-Force IRIS potrzebował średnio 512 godzin by wprowadzić niezbędne naprawy, ale w niektórych przypadkach było to ponad 1200 godzin.

- W pierwszej połowie 2019 roku, w porównaniu do drugiej połowy 2018 roku o 200% wzrosła liczba przypadków, w których X-Force IRIS musiał pomagać firmom cierpiącym z powodu oprogramowania destrukcyjnego.

- 50% przypadków dotyczyło firm z branży produkcyjnej. Nierzadkie są także ataki na firmy z branży gazowej i naftowej (por. Twórcy Tritona zagrażają bezpieczeństwu obiektów przemysłowych i bardzo dobrze się kryją)

Ciekawym wnioskiem z raportu jest również to, że przestępcy potrafią spenetrować urządzenia, zasoby lub sieci w ciągu tygodni lub miesięcy przed zasadniczym atakiem. Specjaliści z IBM obserwowali nawet przypadki uruchamiania ataku po 4-miesięcznym rekonesansie. To źle, bo zniszczenia dokonane przy tak dobrze przygotowanym ataku mogą być ogromne. Z drugiej strony jest czas by wykryć i zneutralizować zagrożenie.

Obserwowany jest także inny model działania. Niektóre ataki robione są pośpiesznie na zasadzie “wpadamy i zobaczymy co się stanie”.

Większość ataków destrukcyjnych zaczyna się od phishingowych e-maili, wykradzenia lub zgadnięcia haseł lub techniki wodopoju. W celu dalszego rozprzestrzeniania infekcji najczęściej wykorzystywane są przejęte uprzywilejowane konta lub skrypty PowerShell.

Jednym z podstawowych środków zaradczych powinny być dobrze zrobione backupy, ale nie można na nich poprzestać. Niewiele firm przeżyło koszmar odzyskiwania wszystkiego. Nawet jeśli uda się to zrobić to tanio nie będzie. Myśląc o oprogramowaniu destrukcyjnym warto zastanowić się nad innymi środkami bezpieczeństwa, takimi jak wdrażanie uwierzytelniania wielopoziomowego czy redukowanie uprawnień do niezbędnego minimum.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Ciekawe, tekst zdecydowanie perfekcyjnym niemieckim, na poziomie niedostępnym dla translatorów. Zarówno w “aplikacji o pracę” jak i w żądaniu.

Czyżby emsta USA?

Propsy za nie wklejenie tu fotki kobiety-konia z załącznika.

Powrót do korzeni evilware. Tylko, że za kasę(+).

Czyli zwykły Kowalski powinien dla własnego bezpieczeństwa wyłączyć WSH i Powershell, które i tak nie są mu do niczego potrzebne?

Zdziwiłbyś się, ile wewnętrznych systemowych API opartych jest o WinRM (silnik Powershella) od W8 wzwyż.

Czyli cyberterroryzm ? Rzecz trochę niefajna, pewnie w niedalekiej przyszłości może być problem z wysyłaniem CV w formacie pdf. Na szczęście docx może zawierać makra więc może HR do dokumentów worda nie wrócą…

Za niechęć do współpracy ? Kwestia czasu,gdy znajdą w tym również zarobek na zlecenie mniej etycznych konkurentów firm czy byłych pracowników których stać na zapłacenie za taki atak.O ile to już się nie dzieje.

PS: Tak na temat terroryzmu – jak ktoś by nie wiedział.Wczoraj “zmarł z przyczyn naturalnych” w więzieniu “najsłynniejszy Polski terrorysta” który nie dokonał żadnego zamachu,choć miał go dokonać przy pomocy nie wyróżniającego się pojazdu marki SKOT :P

Nie czaje tylko czemu cwaniakow ? Ktos nie umie zaplacic, boi sie, placi firmie i ma. Rownie dobrze was mozna nazwac cwaniakami, bo na czesci szkolen gadacie o oczywistosciach…

[…] Zapłacisz okup, a danych i tak nie odzyskasz… […]